Configure a conectividade de filial local segura

Agora que você confirmou a conectividade LAN/WAN, você está pronto para usar o Junos CLI para implantar VLANs e políticas relacionadas para proteger a conectividade LAN e WAN.

As plataformas SRX são uma questão de segurança. É o que eles fazem. Proteger a conectividade local e internet nesta era moderna é extremamente importante. Mostraremos como configurar o SRX para atender às suas necessidades de segurança.

Configure VLANs e políticas de segurança

Metas de conectividade de filiais locais

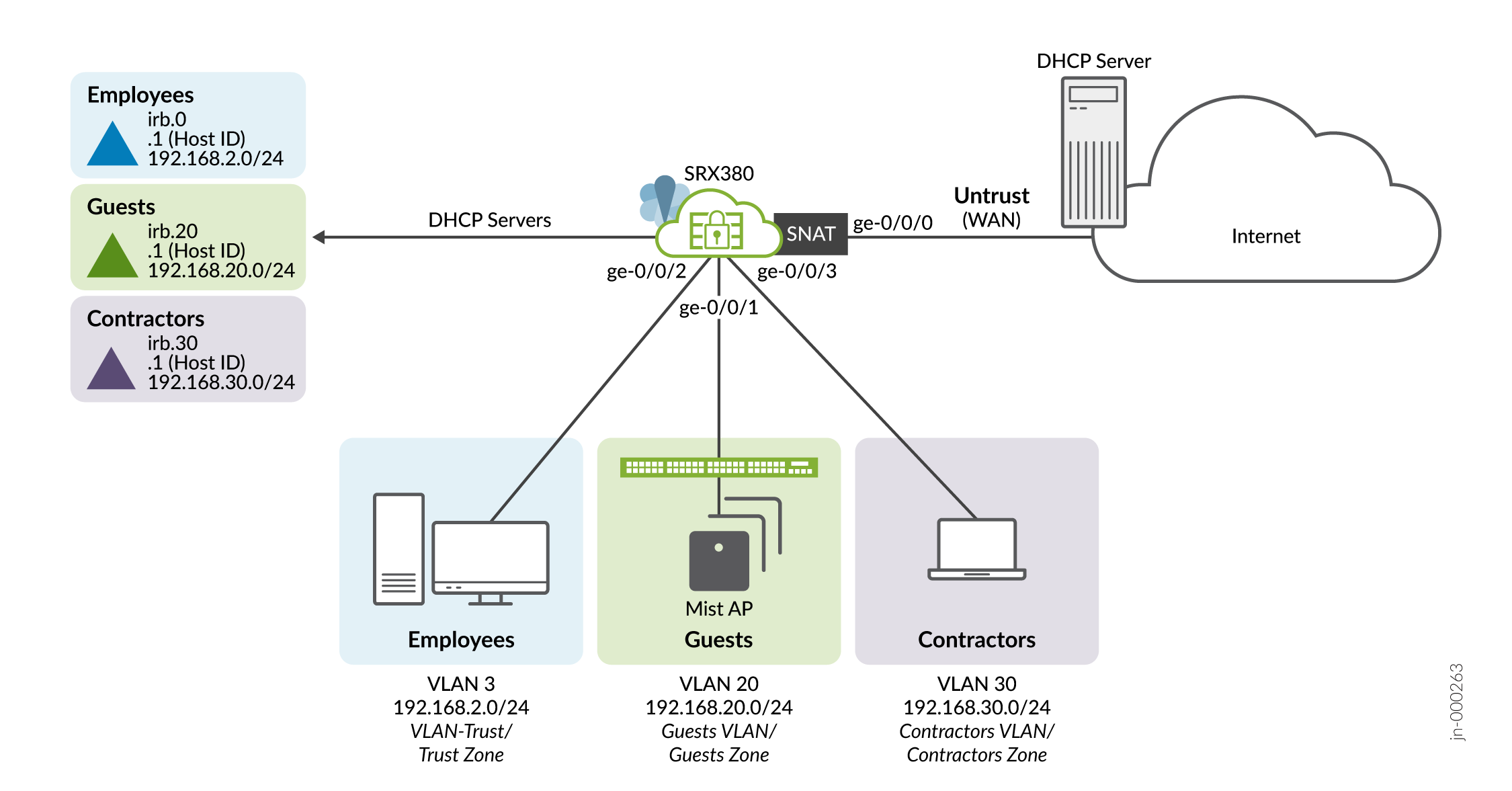

A Figura 1 detalha as metas de conectividade da filial local usadas nesses procedimentos.

segura de filial local

segura de filial local

Veja como alcançaremos essas metas:

- Coloque os funcionários na zona trust VLAN (vlan-trust)/trust zone. Permita-lhes acesso completo à Internet e a capacidade de iniciar conectividade específica aos dispositivos da contractors zona.

- A filial lida com as vendas no varejo e oferece Wi-Fi gratuito aos clientes. Coloque o guests VLAN na guests zona e permita acesso limitado à Internet.

- Os contratados estão trabalhando em um novo aplicativo de negócios baseado na web na filial local. Coloque os contratados na contractors VLAN/zona e não lhes permita acesso à Internet. Os contratados não podem iniciar comunicações para as zonas ou guests zonastrust.

A tabela a seguir resume os requisitos de conectividade VLAN:

| VLAN ID | Name/Zone | Subnet | Internet Access? | Política de segurança |

|---|---|---|---|---|

| 3 * | vlan-trust/trust * | 192.168.2.0/24 * | Cheio* |

|

| 20 | Os hóspedes | 192.168.20.0/24 | Somente HTTP e HTTPS |

|

| 30 | Contratantes | 192.168.30.0/24 | Não |

|

As entradas na tabela marcadas com um "*" já vlan-trust estão em vigor por meio da configuração padrão de fábrica. Dissemos que seria fácil! Tudo o que é necessário para a zona padrão trust de fábrica é adicionar uma política de segurança que permita que os protocolos especificados da trust zona até a contractors zona.

Permitir a confiança para o tráfego da zona de contratantes

Para atender às metas de conectividade declaradas, crie uma política de segurança para permitir tráfego específico (HTTP/HTTPS e ping) da trust zona até a contractors zona. Como um dispositivo de segurança, o SRX tem uma política de negação padrão para o tráfego entre zonas. Na configuração padrão de fábrica, o tráfego é permitido apenas das trust zonas para untrust zonas.

set security policies from-zone trust to-zone contractors policy trust-to-contractors match source-address any set security policies from-zone trust to-zone contractors policy trust-to-contractors match destination-address any set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-http set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-https set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-ping set security policies from-zone trust to-zone contractors policy trust-to-contractors then permit

Neste exemplo, mantemos a simplez e combinamos com qualquer endereço IP de origem ou destino. Aqui, nós simplesmente combinamos a origem e a zona de destino para o controle de políticas. Para uma melhor segurança, considere definir as entradas do livro de endereços para a trust sub-rede contractors , que são 192.168.2.2.0/24 e 192.168.30.0/24 prefixos nesta filial. Com uma entrada de livro de endereços, você pode combinar source-address trust e destination-address contractors.

Além disso, você pode adicionar entradas de livros de endereços específicos para o host para controlar os endereços IP específicos que podem se comunicar entre zonas. Se você usar um endereço IP específico do host em sua política, certifique-se de atribuir um endereço IP estático a hosts relacionados. Se você se lembra, usamos o DHCP neste exemplo. Portanto, se um tempo de locação ou uma máquina do cliente for reiniciado, as máquinas do cliente serão automaticamente atribuídas a um novo endereço IP, a menos que você tenha atribuído endereços IP estáticos aos hosts relacionados.

Configure uma VLAN para convidados, zona de segurança e políticas de segurança

Vamos colocar esses convidados em funcionamento. Afinal, eles têm compras na web para fazer! Em alto nível, essa tarefa envolve essas partes-chave:

- Definir o guest VLAN e associá-lo a uma ou mais interfaces LAN

- Defina a interface de roteamento e ponte integrada (IRB) do VLAN

- Configure um servidor DHCP para atribuir endereços IP aos membros da VLAN

- Definir uma zona de segurança e uma política de acordo com as necessidades de conectividade para o VLAN

- Faça login como raiz do dispositivo SRX. Você pode usar o acesso para console ou SSH. Inicie o CLI e insira o modo de configuração.

login: branch_SRX (ttyu0) root@branch_SRX% cli root@branch_SRX> configure Entering configuration mode [edit] root@branch_SRX#

- Definir o guests VLAN e associá-lo a uma interface IRB. Esta interface IRB serve como o gateway padrão para os dispositivos no VLAN.

[edit] root@branch_SRX# set vlans guests vlan-id 20 root@branch_SRX# set vlans guests l3-interface irb.20

- Coloque a interface ge-0/0/1 no guests VLAN. Na configuração padrão, essa interface, como a maioria, pertence ao trust VLAN. Você começa excluindo a associação VLAN atual da interface para que você possa substituí-la pelo VLAN atualizado guests .

[edit] root@branch_SRX# delete interfaces ge-0/0/1 unit 0 root@branch_SRX# set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members guests

- Configure a interface IRB para o guests VLAN. Esta etapa atribui uma sub-rede IP ao VLAN. Neste exemplo, você combina o ID de VLAN com o número da unidade IRB para tornar as coisas mais fáceis de lembrar. Esta associação é apenas para conveniência. Você pode usar qualquer número de unidade não utilizado nesta etapa.

[edit] root@branch_SRX# set interfaces irb unit 20 family inet address 192.168.20.1/24

- Configure o servidor DHCP para o guests VLAN. Observe que a interface IRB da VLAN está configurada como a interface do servidor DHCP. Essa configuração atribui endereços IP da faixa especificada e também atribui ao cliente uma rota padrão e um endereço de servidor DNS público. A rota padrão aponta o IRB da VLAN como o próximo salto para todo o tráfego não local (inter-VLAN e LAN para WAN).

[edit] root@branch_SRX# set system services dhcp-local-server group GUEST-POOL interface irb.20 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet network 192.168.20.0/24 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet range GUEST-POOL-IP-RANGE low 192.168.20.10 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet range GUEST-POOL-IP-RANGE high 192.168.20.100 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes domain-name srx-branch.com root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes name-server 8.8.8.8 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes router 192.168.20.1

- Os membros da guests VLAN têm acesso à Internet. Como a filial local está usando apenas endereços IP RFC-1918 de uso local, o acesso à Internet exige que o SRX realize NAT de origem para o endereço IP da interface WAN. Apenas endereços IP roteáveis globalmente podem ser usados pela Internet. Veja como definir uma política de NAT de origem para o guests VLAN:

[edit] root@branch_SRX# set security nat source rule-set guests-to-untrust from zone guests root@branch_SRX# set security nat source rule-set guests-to-untrust to zone untrust root@branch_SRX# set security nat source rule-set guests-to-untrust rule guest-nat-rule match source-address 0.0.0.0/0 root@branch_SRX# set security nat source rule-set guests-to-untrust rule guest-nat-rule then source-nat interface

- Quase pronto. Em seguida, você cria a guests zona de segurança. Como parte desse processo, você coloca a IRB da VLAN relacionada na nova zona. Parte da definição de uma zona é especificar os protocolos e serviços que podem fluir dessa zona para o plano de controle do dispositivo SRX.

Por exemplo, você permite que usuários no VLAN iniciem o guests DHCP e o tráfego de ping para o plano de controle local. Isso permite que o convidado solicite um endereço IP usando DHCP e faça o ping do IRB de seu VLAN para fins de depuração, ao mesmo tempo em que bloqueia todos os outros serviços e protocolos para o host local. Como resultado, os usuários da guest zona estão impedidos de iniciar a Telnet ou SSH para a filial SRX. Por outro lado, os usuários da trust zona podem iniciar conexões SSH ao SRX.

[edit] root@branch_SRX# set security zones security-zone guests interfaces irb.20 root@branch_SRX# set security zones security-zone guests host-inbound-traffic system-services dhcp root@branch_SRX# set security zones security-zone guests host-inbound-traffic system-services ping

- A última etapa é definir as políticas de segurança para o guests VLAN. Para manter as declarações de configuração mais curtas, nós nos "estacionamos" na

[edit security policies]hierarquia. Para limitar o acesso à Internet, sua política oferece suporte apenas para HTTP, HTTPS, DNS e ping.[edit security policies ] root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match source-address any root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match destination-address any root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-http root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-https root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-ping root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-dns-udp root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust then permit

Configurações rápidas

Configuração rápida do VLAN para convidados

Aqui está a configuração completa para definir o guests VLAN e suas políticas de segurança em formato de conjunto. Para começar a funcionar rapidamente, basta editar as declarações de configuração conforme necessário para o seu ambiente e cole-as em seu SRX.

set vlans guests vlan-id 20 set vlans guests l3-interface irb.20 delete interfaces ge-0/0/1 unit 0 set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members guests set interfaces irb unit 20 family inet address 192.168.20.1/24 set system services dhcp-local-server group GUEST-POOL interface irb.20 set access address-assignment pool GUEST-POOL family inet network 192.168.20.0/24 set access address-assignment pool GUEST-POOL family inet range GUEST-POOL---IP-RANGE low 192.168.20.10 set access address-assignment pool GUEST-POOL family inet range GUEST-POOL---IP-RANGE high 192.168.20.100 set access address-assignment pool GUEST-POOL family inet dhcp-attributes domain-name srx-branch.com set access address-assignment pool GUEST-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool GUEST-POOL family inet dhcp-attributes router 192.168.20.1 set security nat source rule-set guests-to-untrust from zone guests set security nat source rule-set guests-to-untrust to zone untrust set security nat source rule-set guests-to-untrust rule guest-nat-rule match source-address 0.0.0.0/0 set security nat source rule-set guests-to-untrust rule guest-nat-rule then source-nat interface set security zones security-zone guests interfaces irb.20 set security zones security-zone guests host-inbound-traffic system-services dhcp set security zones security-zone guests host-inbound-traffic system-services ping set security policies from-zone guests to-zone untrust policy guests-to-untrust match source-address any set security policies from-zone guests to-zone untrust policy guests-to-untrust match destination-address any set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-http set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-https set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-ping set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-dns-udp set security policies from-zone guests to-zone untrust policy guests-to-untrust then permit

Configuração rápida de VLAN para contratados

O contractors VLAN e a zona de segurança relacionada são semelhantes aos detalhados acima para o guests VLAN. Economizamos alguns papéis pulando diretamente para a Configuração Rápida para o contractors VLAN.

A falta de definição de política de segurança para a contractors zona é significativa. Com uma política explícita, a negação padrão de toda a política está em pleno vigor para qualquer tráfego inter-zona iniciado a partir desta zona! O resultado é que todo o contractors tráfego que inicia na zona está impedido de entrar em todas as outras zonas.

set vlans contractors vlan-id 30 set vlans contractors l3-interface irb.30 delete interfaces ge-0/0/3 unit 0 set interfaces ge-0/0/3 unit 0 family ethernet-switching vlan members contractors set interfaces irb unit 30 family inet address 192.168.30.1/24 set system services dhcp-local-server group CONTRACTORS-POOL interface irb.30 set access address-assignment pool CONTRACTORS-POOL family inet network 192.168.30.0/24 set access address-assignment pool CONTRACTORS-POOL family inet range CONTRACTORS-POOL-IP-RANGE low 192.168.30.10 set access address-assignment pool CONTRACTORS-POOL family inet range CONTRACTORS-POOL-IP-RANGE high 192.168.30.100 set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes domain-name srx-branch.com set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes router 192.168.30.1 set security zones security-zone contractors interfaces irb.30 set security zones security-zone contractors host-inbound-traffic system-services dhcp set security zones security-zone contractors host-inbound-traffic system-services ping

Certifique-se de comprometer sua configuração para ativar as mudanças no dispositivo SRX.

Resultados

Os resultados de sua configuração VLAN segura são exibidos no formato junos curly brace. Nós omitimos a configuração padrão de fábrica a partir de baixo para brevidade.

root@branch_SRX# [edit]

root@branch-srx# show interfaces irb

. . .

unit 20 {

family inet {

address 192.168.20.1/24;

}

}

unit 30 {

family inet {

address 192.168.30.1/24;

}

}

[edit]

root@branch-srx# show vlans

contractors {

vlan-id 30;

l3-interface irb.30;

}

guests {

vlan-id 20;

l3-interface irb.20;

}

. . .

group CONTRACTORS-POOL {

interface irb.30;

}

group GUEST-POOL {

interface irb.20;

}

[edit]

root@branch-srx# show access address-assignment

. . .

pool CONTRACTORS-POOL {

family inet {

network 192.168.30.0/24;

range CONTRACTORS-POOL-IP-RANGE {

low 192.168.30.10;

high 192.168.30.100;

}

dhcp-attributes {

domain-name srx-branch.com;

name-server {

8.8.8.8;

}

router {

192.168.30.1;

}

}

}

}

pool GUEST-POOL {

family inet {

network 192.168.20.0/24;

range GUEST-POOL---IP-RANGE {

low 192.168.20.10;

high 192.168.20.100;

}

dhcp-attributes {

domain-name srx-branch.com;

name-server {

8.8.8.8;

}

router {

192.168.20.1;

}

}

}

}

. . .

nat {

source {

rule-set guests-to-untrust {

from zone guests;

to zone untrust;

rule guest-nat-rule {

match {

source-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

}

policies {

. . .

from-zone guests to-zone untrust {

policy guests-to-untrust {

match {

source-address any;

destination-address any;

application [ junos-http junos-https junos-ping junos-dns-udp ];

}

then {

permit;

}

}

}

}

zones {

. . .

security-zone contractors {

host-inbound-traffic {

system-services {

dhcp;

ping;

}

}

interfaces {

irb.30;

}

}

security-zone guests {

host-inbound-traffic {

system-services {

dhcp;

ping;

}

}

interfaces {

irb.20;

}

}

}

Em seguida, mostraremos como verificar se sua configuração está funcionando conforme esperado para proteger as comunicações de filiais locais.