NESTA PÁGINA

Entendendo os aprimoramentos da arquitetura de ponto central para NAT

Monitore a utilização da porta do assinante usando o NAT de nível de operadora

Exemplo: configurar o NAT de origem para tradução de interface de saída

Exemplo: configuração do NAT de origem para tradução de endereço único

Exemplo: configuração de capacidade para pools NAT de origem com PAT

Noções básicas sobre pools de NAT de origem com pool de endereços

Noções básicas sobre pools de NAT de origem com mudança de endereço

Exemplo: configuração de pools de NAT de origem com mudança de endereço

Exemplo: configuração do NAT de origem para vários endereços com PAT

Exemplo: configurar um único endereço IP em um pool NAT de origem sem PAT

Exemplo: configurar vários endereços em um pool NAT de origem sem PAT

Noções básicas sobre endereços compartilhados em pools de NAT de origem sem PAT

Configurando o tempo limite de espera da sessão NAT e a varredura de persistência da sessão NAT

Entender a verificação de configuração de NAT em interfaces de saída após o redirecionamento

Fonte: NAT

O NAT de origem é mais comumente usado para converter um endereço IP privado em um endereço roteável público para se comunicar com o host. O NAT de origem altera o endereço de origem dos pacotes que passam pelo roteador. Um pool NAT é um conjunto de endereços projetados como uma substituição para endereços IP do cliente. Para obter mais informações, consulte os seguintes tópicos:

Entendendo o NAT de origem

O NAT de origem é a tradução do endereço IP de origem de um pacote que sai do dispositivo da Juniper Networks. O NAT de origem é usado para permitir que hosts com endereços IP privados acessem uma rede pública.

O NAT de origem permite que as conexões sejam iniciadas apenas para conexões de rede de saída, por exemplo, de uma rede privada para a Internet. O NAT de origem é comumente usado para realizar as seguintes traduções:

-

Converta um único endereço IP em outro endereço (por exemplo, para fornecer acesso à Internet a um único dispositivo em uma rede privada).

-

Converta um bloco contíguo de endereços em outro bloco de endereços do mesmo tamanho.

-

Converta um bloco contíguo de endereços em outro bloco de endereços de tamanho menor.

-

Traduza um bloco contíguo de endereços em um único endereço IP ou em um bloco menor de endereços usando a conversão de portas.

-

Converta um bloco contíguo de endereços para o endereço da interface de saída.

A conversão para o endereço da interface de saída não requer um pool de endereços; todas as outras traduções NAT de origem exigem a configuração de um pool de endereços. As traduções um-para-um e muitos-para-muitos para blocos de endereços do mesmo tamanho não exigem tradução de porta porque há um endereço disponível no pool para cada endereço que seria traduzido.

Se o tamanho do pool de endereços for menor que o número de endereços que seriam traduzidos, o número total de endereços simultâneos que podem ser convertidos será limitado pelo tamanho do pool de endereços ou a conversão de porta deverá ser usada. Por exemplo, se um bloco de 253 endereços for convertido em um pool de endereços de 10 endereços, no máximo 10 dispositivos poderão ser conectados simultaneamente, a menos que a conversão de porta seja usada.

Há suporte para os seguintes tipos de NAT de origem:

-

Tradução do endereço IP de origem original para o endereço IP da interface de saída (também chamado de interface NAT). A conversão de endereço de porta é sempre executada.

-

Tradução do endereço IP de origem original para um endereço IP de um pool de endereços definido pelo usuário sem conversão de endereço de porta. A associação entre o endereço IP de origem original e o endereço IP de origem traduzido é dinâmica. No entanto, quando há uma associação, a mesma associação é usada para o mesmo endereço IP de origem original para novo tráfego que corresponde à mesma regra NAT.

-

Tradução do endereço IP de origem original para um endereço IP de um pool de endereços definido pelo usuário com tradução de endereço de porta. A associação entre o endereço IP de origem original e o endereço IP de origem traduzido é dinâmica. Mesmo que exista uma associação, o mesmo endereço IP de origem original pode ser convertido em um endereço diferente para um novo tráfego que corresponda à mesma regra NAT.

-

Conversão do endereço IP de origem original para um endereço IP de um pool de endereços definido pelo usuário, deslocando os endereços IP. Esse tipo de tradução é individual, estática e sem tradução de endereço de porta. Se o intervalo de endereços IP de origem original for maior que o intervalo de endereços IP no pool definido pelo usuário, os pacotes não traduzidos serão descartados.

No dispositivo da Série MX, se você usar o NAT de origem em uma interface AMS (multisserviços agregada). O service set comando cria uma entrada separada para cada interface AMS. Portanto, a utilização da memória se esgota e, se você configurar uma interface AMS adicional, resultará em erro de confirmação de configuração.

Alarme de utilização de porta de assinante

Você pode usar a CGNAT (Carrier Grade Network Address Translation) para monitorar e gerenciar a utilização da porta. Use o set secuirty nat source subscriber-pool-utilization-alarm para configurar limites de limite para receber notificações quando o uso de porta ou bloco de porta exceder os limites configurados.

Se um pool estiver configurado como PBA (Alocação de Bloco de Porta) e um assinante usar mais blocos de porta do que o limite, uma notificação será gerada.

Para pools de NAT determinístico (DETNAT), se um assinante usar mais portas do que o limite no bloco alocado, uma notificação será gerada.

Intervalo de amortecimento

Quando o limite configurado é ultrapassado, o sistema envia um RAISE_ALARM, seguido por um período de supressão, durante o qual nenhum outro alarme é enviado.

Use o temporizador configurável para evitar que o log do sistema ou os servidores SNMP sejam inundados com notificações de alarme frequentes usando a dampening-interval hierarquia at [set secuirty nat source subscriber-pool-utilization-alarm].

Se o CLEAR_ALARM não for acionado, o período de supressão continuará. Se o CLEAR_ALARM for recebido dentro do período de supressão, os logs do sistema serão removidos do temporizador e CLEAR_ALARM será enviado.

Para obter mais informações, consulte assinante-pool-utilization-alarm e show security nat source port-block.

Entendendo os aprimoramentos da arquitetura de ponto central para NAT

A capacidade da sessão do sistema e a taxa de aumento da sessão são limitadas pela capacidade de memória do ponto central e pela capacidade da CPU. A lista a seguir descreve os aprimoramentos do NAT para melhorar o desempenho:

A arquitetura de ponto central não suporta mais sessões de ponto central. Portanto, o NAT precisa manter um rastreador NAT para rastrear o endereço IP ou a alocação e o uso da porta. O rastreador NAT é uma matriz global para mapeamento de porta ou IP de sessão de SPU para IP NAT usado para gerenciar recursos NAT.

Por padrão, uma mensagem de alarme de regra NAT e uma mensagem de atualização do contador de estatísticas de interceptação são enviadas da Unidade de Processamento de Serviços (SPU) para o ponto central em intervalos de 1 segundo, em vez de atualizar as estatísticas com base em cada acionador de sessão no sistema de ponto central.

Para dar suporte a um endereço IP NAT específico ou porta alocada de modo que o hash de 5 tuplas após o NAT seja o mesmo que o hash original de 5 tuplas antes do NAT, selecione uma porta NAT que resulte no mesmo hash que o hash original pelo cálculo específico. Portanto, a sessão de encaminhamento é reduzida. Quando o NAT é usado, a asa reversa é hash para uma SPU diferente. Uma sessão de encaminhamento deve ser instalada para encaminhar o tráfego reverso para uma SPU de sessão. O NAT tenta selecionar uma porta que pode ser usada pelo algoritmo de hash para fazer com que a asa reversa seja hash para a mesma SPU que a asa inicial. Portanto, o desempenho do NAT e a taxa de transferência são aprimorados com essa abordagem.

Para melhorar o desempenho do NAT, o gerenciamento do pool de deslocamento de IP (pool não PAT) é movido do ponto central para a SPU para que todos os recursos NAT locais para esse pool sejam gerenciados localmente em vez de enviar a solicitação NAT para o ponto central. Assim, as conexões do pool NAT de mudança de endereço IP por segundo e a taxa de transferência são aprimoradas.

Modo de intermitência de estouro de porta

O modo de intermitência de estouro de porta permite que você use as portas além dos blocos de porta alocados. Você pode configurar um pool de intermitência com um intervalo de portas em um endereço IP a ser reservado para intermitência.

Existem tipos de pool primário e de intermitência, o dispositivo usa o pool de intermitência quando os assinantes atingem o limite configurado no pool primário.

O modo Brust é suportado em:

Pool NAT de origem NAT determinístico com pool de intermitência do tipo PBA.

Pool NAT de origem NAT determinístico com pool de intermitência do tipo Network Address Port Translation (NAPT) dinâmico.

Pool NAT de origem PBA regular com pool de intermitência do tipo PBA.

Pool NAT de origem PBA regular com pool de intermitência do tipo NAPT dinâmico.

| Tipo de NAT |

Antes que o limite de bloqueio de porta configurado não exceda |

Depois que o limite de bloco de porta configurado não exceder |

|---|---|---|

| Pool NAT de origem NAT determinístico com pool de intermitência do tipo PBA |

Blocos de porta do pool DetNAT primário são usados. |

Bloco de porta do pool de intermitência configurado no PBA. |

| Pool de NAT de origem NAT determinístico com pool de intermitência do tipo Network Address Port Translation (NAPT) dinâmico |

Blocos de porta do pool DetNAT primário são usados. |

Bloco de porta do pool de intermitência configurado no NAPT dinâmico. |

| Pool NAT de origem PBA regular com pool de intermitência do tipo PBA |

Os blocos de porta do pool primário do PBA são usados. |

Bloco de porta do pool de intermitência configurado no PBA. |

| Pool de NAT de origem PBA regular com pool de intermitência do tipo NAPT dinâmico |

Os blocos de porta do pool primário do PBA são usados. |

Bloco de porta do pool de intermitência configurado no NAPT dinâmico. |

Método de tipo de intermitência do PBA — O PBA oferece suporte ao modo de operações APP e não APP.

-

Modo APP — as portas são alocadas do pool primário. Quando o limite de assinantes exceder do pool primário, se houver portas disponíveis para o mesmo endereço IP do pool de intermitência, novas sessões serão criadas.

-

Modo não APP — As portas são alocadas do pool primário. Quando o limite de assinantes excede do pool primário, novas sessões são criadas a partir do pool de intermitência com qualquer endereço IP e porta disponíveis.

Método do tipo de intermitência DetNAT — as portas são alocadas do pool primário. Se o mesmo endereço IP do pool de intermitência ou todas as portas disponíveis não estiverem disponíveis no mesmo endereço IP, uma nova sessão será criada com outro endereço IP. Se o pool de intermitência estiver configurado com um IP diferente do pool primário, usará outro IP do pool de intermitência.

Otimizando o desempenho do NAT de origem

O NAT de origem pode ser otimizado com base nas necessidades de funcionalidade e desempenho.

Modo de randomização de porta (padrão)

Para NAT de origem baseado em pool e NAT de interface, o modo de randomização de porta é habilitado e usado por padrão.

Nesse modo, o dispositivo seleciona endereços IP em rodízio e a seleção de porta é aleatória. Ou seja, quando o dispositivo executa a conversão NAT, ele primeiro escolhe o endereço IP por round robin e, em seguida, escolhe a porta usada para esse endereço IP por randomização.

Embora a alocação aleatória de número de porta possa fornecer proteção contra ameaças de segurança, como ataques venenosos de DNS, ela também pode afetar o desempenho e o uso de memória devido aos cálculos e aos recursos de tabela NAT envolvidos.

Modo Round-Robin

Um método de tradução NAT menos intensivo em recursos envolve o uso apenas do método de alocação round-robin. Enquanto a randomização requer trabalho computacional para cada porta atribuída, o método round robin simplesmente seleciona as portas sequencialmente.

Nesse modo, o dispositivo seleciona endereços IP e portas em rodízio. Ou seja, quando o dispositivo executa a conversão NAT, ele primeiro escolhe o endereço IP por round robin e, em seguida, escolhe a porta usada para esse endereço IP por round robin.

Por exemplo, se o pool de origem contiver apenas um endereço IP:

Quando o primeiro pacote de um fluxo chega (criando uma sessão), ele é convertido em IP1, porta N. Os pacotes subsequentes nesse fluxo são alocados para o mesmo IP/porta.

Quando o primeiro pacote de um novo fluxo chega, ele é convertido em IP1, porta N+1 e assim por diante.

Se o pool de origem contiver dois endereços IP:

Quando o primeiro pacote de um fluxo chega (criando uma sessão), ele é convertido em IP1, porta X. Os pacotes subsequentes nesse fluxo são alocados para o mesmo IP/porta.

Quando o primeiro pacote de um segundo fluxo chega, ele é traduzido para IP2, porta X.

Quando o primeiro pacote de um terceiro fluxo chega, ele é convertido em IP1, porta X+1.

Com a chegada dos primeiros pacotes de um quarto fluxo, ele é traduzido para IP2, porta X+1 e assim por diante.

Configuração

O modo round-robin é habilitado por padrão, no entanto, o modo de randomização de porta (também habilitado) tem prioridade mais alta. Para usar o modo round-robin, desabilite o modo de randomização de porta de prioridade mais alta, da seguinte maneira:

user@host# set security nat source port-randomization disable

Para desabilitar o modo round-robin (e reativar a randomização de portas), exclua a declaração de configuração, da seguinte maneira:

user@host# delete security nat source port-randomization disable

Modo de afinidade de sessão

Com os modos mencionados acima, uma determinada sessão é processada pela SPU de entrada com base em um hash de 5 tuplas (IP de origem, IP de destino, porta de origem, porta de destino, protocolo). Quando o NAT estiver envolvido, o hash de 5 tuplas será diferente para a parte de saída da sessão em comparação com a parte de retorno da sessão. Portanto, as informações da sessão NAT de saída podem estar localizadas em uma SPU, enquanto as informações da sessão NAT de retorno (reverso) podem estar localizadas em outra SPU. O objetivo do modo de afinidade de sessão é manter as informações da sessão de encaminhamento para o tráfego de saída e de retorno na mesma SPU.

Nesse modo, o dispositivo usa um algoritmo de tradução de "aprimoramento de NAT reverso" para seleção de IP e porta, para melhorar o desempenho das sessões de NAT e a taxa de transferência. O módulo NAT tenta selecionar um endereço IP e uma porta que podem ser usados com o algoritmo de hash para garantir que a SPU selecionada para os elementos de fluxo de saída e retorno possa ser idêntica.

Configuração

O modo de afinidade de sessão é habilitado por padrão, no entanto, os modos de aleatoriedade de porta e rodízio (também habilitados) têm prioridade mais alta. Para usar o modo de afinidade de sessão, desabilite os modos de aleatoriedade de porta e rodízio, da seguinte maneira:

user@host# set security nat source port-randomization disable user@host# set security nat source port-round-robin disable

Para desabilitar o modo de afinidade de sessão e reativar o modo de rodízio ou aleatoriedade de portas, exclua uma ou ambas as instruções de configuração, da seguinte maneira:

user@host# delete security nat source port-round-robin disable user@host# delete security nat source port-randomization disable

Notas de uso

Observações e diretrizes para o modo de afinidade de sessão incluem:

Use pools de portas NAT grandes sempre que possível (consulte Considerações de Segurança abaixo)

O algoritmo escolhe uma porta dentro do intervalo de portas configurado. Se nenhuma porta estiver disponível, a porta NAT será alocada com base na seleção aleatória.

O NAT estático e o NAT de destino não podem usar o modo de afinidade.

Considerações de Segurança

Embora a afinidade de sessão melhore o desempenho ao consolidar sessões de encaminhamento, ela diminui a segurança até certo ponto, pois o algoritmo seleciona o endereço IP e a porta com base em um algoritmo predefinido com parâmetros específicos, em vez de pura randomização. Dito isso, o fato de normalmente haver várias portas elegíveis para o algoritmo escolher e, portanto, ainda há algum grau de randomização.

A melhor maneira de reduzir o risco de segurança é garantir que o número da porta de origem usado seja menos previsível. Ou seja, quanto maior o intervalo de recursos do pool NAT do qual as portas efêmeras são selecionadas, menores serão as chances de um invasor adivinhar o número da porta selecionada. Diante disso, é recomendável configurar grandes pools de portas NAT sempre que possível.

Informações de NAT de origem de monitoramento

Finalidade

Exibir informações configuradas sobre regras de Network Address Translation (NAT) de origem, pools, NAT persistente e endereços emparelhados.

Ação

Selecione Monitor>NAT>Source NAT na interface do usuário J-Web ou insira os seguintes comandos CLI:

mostrar resumo da fonte de NAT de segurança

mostrar pool de origem nat de segurança pool-name

mostrar nat de segurança source persistent-nat-table

mostrar endereço emparelhado de origem nat de segurança

A Tabela 2 descreve as opções disponíveis para monitorar o NAT de origem.

Âmbito de aplicação |

Descrição |

Ação |

|---|---|---|

| Regras | ||

Nome do conjunto de regras |

Nome do conjunto de regras. |

Selecione todos os conjuntos de regras ou um conjunto de regras específico a ser exibido na lista. |

Regras totais |

Número de regras configuradas. |

– |

Identificação |

Número de identificação da regra. |

– |

Nome |

Nome da regra . |

– |

De |

Nome da instância/zona/interface de roteamento da qual o pacote flui. |

– |

Para |

Nome da instância/zona/interface de roteamento para a qual o pacote flui. |

– |

Intervalo de endereços de origem |

Intervalo de endereços IP de origem no pool de origem. |

– |

Intervalo de endereços de destino |

Intervalo de endereços IP de destino no pool de origem. |

– |

Portas de origem |

Números de porta de origem. |

– |

Protocolo IP |

Protocolo IP. |

– |

Ação |

Ação executada para um pacote que corresponde a uma regra. |

– |

Tipo de NAT persistente |

Tipo de NAT persistente. |

– |

Tempo limite de inatividade |

Intervalo de tempo limite de inatividade para a associação NAT persistente. |

– |

Limite de alarme |

Limite de alarme de utilização. |

|

Número máximo de sessões |

O número máximo de sessões. |

– |

Sessões (bem-sucedidas/com falha/atuais) |

Sessões bem-sucedidas, com falha e atuais.

|

– |

Hits de tradução |

Número de vezes que uma tradução na tabela de conversão é usada para uma regra NAT de origem. |

– |

| Piscinas | ||

Nome do pool |

Os nomes dos pools. |

Selecione todos os pools ou um pool específico para exibir na lista. |

Total Pools |

Total de pools adicionados. |

– |

Identificação |

ID do pool. |

– |

Nome |

Nome do pool de origem. |

– |

Intervalo de endereços |

Intervalo de endereços IP no pool de origem. |

– |

Portas únicas/duplas |

Número de portas individuais e gêmeas alocadas. |

– |

Porta |

Número da porta de origem no pool. |

– |

Atribuição de endereços |

Exibe o tipo de atribuição de endereços. |

– |

Limite de alarme |

Limite de alarme de utilização. |

– |

Fator de sobrecarga de porta |

Capacidade de sobrecarga da porta. |

– |

Instância de roteamento |

Nome da instância de roteamento. |

– |

Total de endereços |

Endereço IP total, conjunto de endereços IP ou entrada do catálogo de endereços. |

– |

Base de endereços do host |

Endereço base do host do intervalo de endereços IP de origem original. |

– |

Hits de tradução |

Número de vezes que uma tradução na tabela de conversão é usada para o NAT de origem. |

– |

| Os 10 melhores sucessos de tradução | ||

Gráfico |

Exibe o gráfico dos 10 principais resultados de tradução. |

– |

| NAT persistente | ||

| Estatísticas persistentes da tabela NAT | ||

total vinculativo |

Exibe o número total de ligações NAT persistentes para o FPC. |

– |

encadernação em uso |

Número de associações NAT persistentes que estão em uso para o FPC. |

– |

total de enode |

Número total de enodes NAT persistentes para o FPC. |

– |

enodo em uso |

Número de nós NAT persistentes que estão em uso para o FPC. |

– |

| Tabela NAT persistente | ||

Pool de NAT de origem |

Nome do pool. |

Selecione todos os pools ou um pool específico para exibir na lista. |

IP interno |

Endereço IP interno. |

Selecione todos os endereços IP ou um endereço IP específico a ser exibido na lista. |

Porta interna |

Exibe as portas internas configuradas no sistema. |

Selecione a porta a ser exibida na lista. |

Protocolo interno |

Protocolos internos . |

Selecione todos os protocolos ou um protocolo específico a ser exibido na lista. |

IP interno |

Endereço IP de transporte interno da sessão de saída de interno para externo. |

– |

Porta interna |

Número da porta de transporte interno da sessão de saída de interna para externa. |

– |

Protocolo interno |

Protocolo interno da sessão de saída de interno para externo. |

– |

IP reflexivo |

Endereço IP traduzido do endereço IP de origem. |

– |

Porta reflexiva |

Exibe o número convertido da porta. |

– |

Protocolo reflexivo |

Protocolo traduzido. |

– |

Pool de NAT de origem |

Nome do pool de NAT de origem em que o NAT persistente é usado. |

– |

Digite |

Tipo de NAT persistente. |

– |

Tempo restante/tempo de conf |

Período de tempo limite de inatividade que permanece e o valor de tempo limite configurado. |

– |

Número da sessão atual/Número máximo da sessão |

Número de sessões atuais associadas à associação NAT persistente e o número máximo de sessões. |

– |

Regra NAT de origem |

Nome da regra NAT de origem à qual essa associação NAT persistente se aplica. |

– |

| Tabela de nós externos | ||

IP interno |

Endereço IP de transporte interno da sessão de saída de interno para externo. |

– |

Porta interna |

Número da porta interna da sessão de saída de interna para externa. |

– |

IP externo |

Endereço IP externo da sessão de saída de interno para externo. |

– |

Porta externa |

Porta externa da sessão de saída de interna para externa. |

– |

Zona |

Zona externa da sessão de saída de interna para externa. |

– |

| Endereço emparelhado | ||

Nome do pool |

Nome do pool. |

Selecione todos os pools ou um pool específico para exibir na lista. |

Endereço especificado |

Endereço IP. |

Selecione todos os endereços ou selecione o endereço IP interno ou externo a ser exibido e insira o endereço IP. |

Nome do pool |

Exibe o pool ou pools selecionados. |

– |

Endereço interno |

Exibe o endereço IP interno. |

– |

Endereço externo |

Exibe o endereço IP externo. |

– |

| Uso de recursos | ||

| Utilização para todos os pools de origem | ||

Nome do pool |

Nome do pool. |

Para exibir informações adicionais de uso para pools de PAT (Tradução de Endereço de Porta), selecione um nome de pool. As informações são exibidas em Detalhar a utilização da porta para o pool especificado. |

Tipo de piscina |

Tipo de piscina: PAT ou Não-PAT. |

– |

Fator de sobrecarga de porta |

Capacidade de sobrecarga de porta para pools PAT. |

– |

Endereço |

Endereços no pool. |

– |

Usado |

Número de recursos usados no pool. Para pools não PAT, o número de endereços IP usados é exibido. Para pools PAT, o número de portas usadas é exibido. |

– |

Disponível |

Número de recursos disponíveis no pool. Para pools não PAT, o número de endereços IP disponíveis é exibido. Para pools PAT, o número de portas disponíveis é exibido. |

– |

Total |

Número de recursos usados e disponíveis no pool. Para pools não PAT, o número total de endereços IP usados e disponíveis é exibido. Para pools PAT, o número total de portas usadas e disponíveis é exibido. |

– |

Utilização |

Porcentagem de recursos utilizados. Para pools não PAT, a porcentagem de endereços IP usados é exibida. Para pools de PAT, a porcentagem de portas, incluindo portas simples e gêmeas, é exibida. |

– |

Pico de uso |

Porcentagem de recursos usados durante a data e hora de pico. |

– |

| Detalhar a utilização da porta para o pool especificado | ||

Nome do endereço |

Endereços IP no pool PAT. |

Selecione o endereço IP para o qual você deseja exibir informações detalhadas de uso. |

Índice de fatores |

Número de índice. |

– |

Faixa de portas |

Exibe o número de portas alocadas por vez. |

– |

Usado |

Exibe o número de portas usadas. |

– |

Disponível |

Exibe o número de portas disponíveis. |

– |

Total |

Exibe o número de portas usadas e disponíveis. |

– |

Utilização |

Exibe a porcentagem de portas usadas durante a data e hora de pico. |

– |

Monitore a utilização da porta do assinante usando o NAT de nível de operadora

Antes de começar:

-

Entenda as diretrizes para monitorar a utilização da porta do assinante. Leia Configurar tamanho de alocação de bloco de porta.

Você pode configurar limites para monitorar a utilização da porta, recebendo notificações quando o uso da porta ou do bloco de porta for excedido. Há suporte para os modos de implantação PBA (Alocação de Bloco de Porta) e NAT Determinístico (DetNAT).

Os objetos SNMP MIB são:

-

jnxJsSrcNatSubThresholdStatus — A armadilha de status do limite do assinante do NAT de origem

-

jnxJsNatSubscriberIp–Endereço IP do assinante

-

jnxJsNAT–NAT MIB

As mensagens de log do sistema são:

- RT_SRC_NAT_SUBS_POOL_ALARM_DAMPENING

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_RAISE: Subscriber ip: 10.0.0.1, Source NAT pool: pool-name, Pool type: PBA, threshold: 90%, current: 100% - RT_SRC_NAT_SUBS_POOL_ALARM_CLEAR

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_CLEAR: Subscriber ip: 10.0.0.1, Source NAT pool: pool-name, Pool type: PBA, threshold: 50%, current: 25% - RT_SRC_NAT_SUBS_POOL_ALARM_RAISE

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_DAMPENING: Subscriber IP: 10.1.1.2, NAT pool: pool-name, threshold alarm [raise, clear] suppressed for 2 times in last 10 seconds

Visão geral da configuração do NAT de origem

As principais tarefas de configuração para o NAT de origem são as seguintes:

Exemplo: configurar o NAT de origem para tradução de interface de saída

Este exemplo descreve como configurar um mapeamento NAT de origem de endereços privados para o endereço público de uma interface de saída.

Requerimentos

Antes de começar:

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

Crie zonas de segurança e atribua interfaces a elas. Consulte Noções Básicas Sobre Zonas de Segurança.

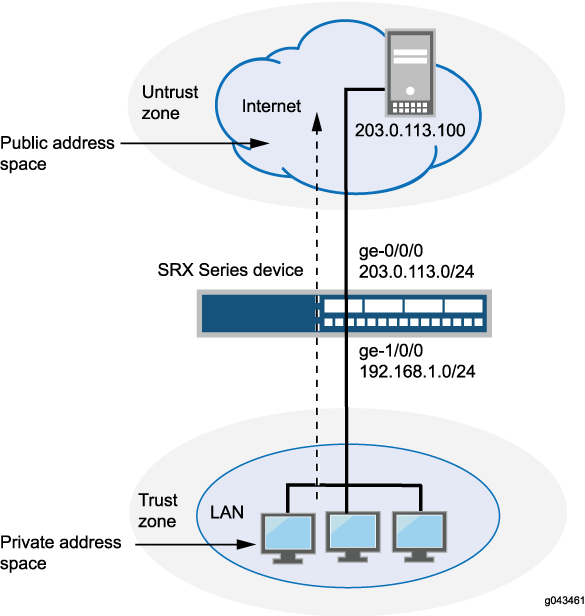

Visão geral

Este exemplo usa a zona de segurança confiável para o espaço de endereço privado e a zona de segurança não confiável para o espaço de endereço público. Na Figura 1, dispositivos com endereços privados na zona de confiança acessam uma rede pública por meio da interface de saída ge-0/0/0. Para pacotes que entram no dispositivo de segurança da Juniper Networks a partir da zona de confiança com um endereço de destino na zona não confiável, o endereço IP de origem é convertido no endereço IP da interface de saída.

Nenhum pool NAT de origem é necessário para o NAT de origem usando uma interface de saída. O ARP proxy não precisa ser configurado para a interface de saída.

Este exemplo descreve as seguintes configurações:

Conjunto de regras

rs1NAT de origem com uma regrar1para corresponder qualquer pacote da zona de confiança à zona não confiável. Para pacotes correspondentes, o endereço de origem é convertido no endereço IP da interface de saída.Políticas de Segurança para permitir o tráfego da zona de confiança para a zona não confiável.

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat interface set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Usando o Editor de CLI no Modo de Configuração.

Para configurar uma conversão NAT de origem para uma interface de saída:

Crie um conjunto de regras NAT de origem.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

Configure uma regra que corresponda a pacotes e converta o endereço de origem para o endereço da interface de saída.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat interface

Configure uma política de segurança que permita o tráfego da zona de confiança para a zona não confiável.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

Resultados

No modo de configuração, confirme sua configuração digitando os show security nat comandos e show security policies . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

source {

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 0.0.0.0/0;

destination-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar se a configuração está funcionando corretamente, execute estas tarefas:

Verificando o uso da regra NAT de origem

Finalidade

Verifique se há tráfego correspondente à regra NAT de origem.

Ação

Do modo operacional, insira o show security nat source rule all comando. Exiba o campo Ocorrências de tradução para verificar se há tráfego que corresponda à regra.

Verificando o aplicativo NAT para o tráfego

Finalidade

Verifique se o NAT está sendo aplicado ao tráfego especificado.

Ação

Do modo operacional, insira o show security flow session comando.

Exemplo: configuração do NAT de origem para tradução de endereço único

Este exemplo descreve como configurar um mapeamento NAT de origem de um único endereço privado para um endereço público.

Requerimentos

Antes de começar:

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

Crie zonas de segurança e atribua interfaces a elas. Consulte Noções Básicas Sobre Zonas de Segurança.

Visão geral

Este exemplo usa a zona de segurança confiável para o espaço de endereço privado e a zona de segurança não confiável para o espaço de endereço público. Na Figura 2, um dispositivo com o endereço privado 192.168.1.200 na zona de confiança acessa uma rede pública. Para pacotes enviados pelo dispositivo para um endereço de destino na zona não confiável, o dispositivo de segurança da Juniper Networks converte o endereço IP de origem no endereço IP público 203.0.113.200/32.

de endereço único do NAT da origem

de endereço único do NAT da origem

Este exemplo descreve as seguintes configurações:

Pool

src-nat-pool-1NAT de origem que contém o endereço IP 203.0.113.200/32.Conjunto de regras

rs1NAT de origem comr1regra para corresponder pacotes da zona confiável à zona não confiável com o endereço IP de origem 192.168.1.200/32. Para pacotes correspondentes, o endereço de origem é convertido para o endereço IP nosrc-nat-pool-1pool.ARP proxy para o endereço 203.0.113.200 na interface ge-0/0/0.0. Isso permite que o dispositivo de segurança da Juniper Networks responda às solicitações ARP recebidas na interface para esse endereço.

Políticas de Segurança para permitir o tráfego da zona de confiança para a zona não confiável.

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security nat source pool src-nat-pool-1 address 203.0.113.200/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 192.168.1.200/32 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.200/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Usando o Editor de CLI no Modo de Configuração.

Para configurar uma tradução NAT de origem para um único endereço IP:

Crie um pool NAT de origem.

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.200/32

Crie um conjunto de regras NAT de origem.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

Configure uma regra que corresponda a pacotes e converta o endereço de origem para o endereço no pool.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 192.168.1.200/32 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

Configure o ARP do proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.200

Configure uma política de segurança que permita o tráfego da zona de confiança para a zona não confiável.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

Resultados

No modo de configuração, confirme sua configuração digitando os show security nat comandos e show security policies . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.200/32;

}

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.200/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar se a configuração está funcionando corretamente, execute estas tarefas:

- Verificando o uso do pool NAT de origem

- Verificando o uso da regra NAT de origem

- Verificando o aplicativo NAT para o tráfego

Verificando o uso do pool NAT de origem

Finalidade

Verifique se há tráfego usando endereços IP do pool NAT de origem.

Ação

Do modo operacional, insira o show security nat source pool all comando. Exiba o campo Ocorrências de tradução para verificar o tráfego que usa endereços IP do pool.

Verificando o uso da regra NAT de origem

Finalidade

Verifique se há tráfego correspondente à regra NAT de origem.

Ação

Do modo operacional, insira o show security nat source rule all comando. Exiba o campo Ocorrências de tradução para verificar se há tráfego que corresponda à regra.

Verificando o aplicativo NAT para o tráfego

Finalidade

Verifique se o NAT está sendo aplicado ao tráfego especificado.

Ação

Do modo operacional, insira o show security flow session comando.

Exemplo: configurar o MAP-E em firewalls da Série SRX

Use este exemplo de configuração para configurar a funcionalidade de mapeamento de endereço e porta com encapsulamento (MAP-E) em firewalls da Série SRX.

| Tempo de leitura |

Menos de uma hora |

| Tempo de configuração |

Menos de uma hora |

- Pré-requisitos de exemplo

- Antes de começar

- Visão geral funcional

- Visão geral da topologia

- Ilustração de topologia

- Configuração passo a passo no firewall da Série SRX como um dispositivo MAP-E CE

- Configuração passo a passo no dispositivo da Série MX como um dispositivo BR

- Verificação

- Apêndice 1: Definir comandos em todos os dispositivos

- Apêndice 2: Mostrar saída de configuração em todos os dispositivos

Pré-requisitos de exemplo

| Requisitos de hardware |

® Firewall SRX1500 da Juniper Networks ou modelos de dispositivos de numeração inferior ou Firewall virtual vSRX da Juniper Networks® (vSRX3.0) |

| Requisitos de software |

Junos OS versão 19.4R1 ou posterior. |

Antes de começar

| Benefícios |

|

| Saiba mais |

Entender o mapeamento de endereço e porta com encapsulamento (MAP-E) |

| Experiência prática |

vLab Sandbox: NAT - Origem e destino |

| Saiba Mais |

Configuração do MAP-E em dispositivos da Série NFXEntender o mapeamento de endereço e porta com encapsulamento (MAP-E)Mapeamento de endereço e porta com encapsulamento (MAP-E) para serviços de próxima geração |

Visão geral funcional

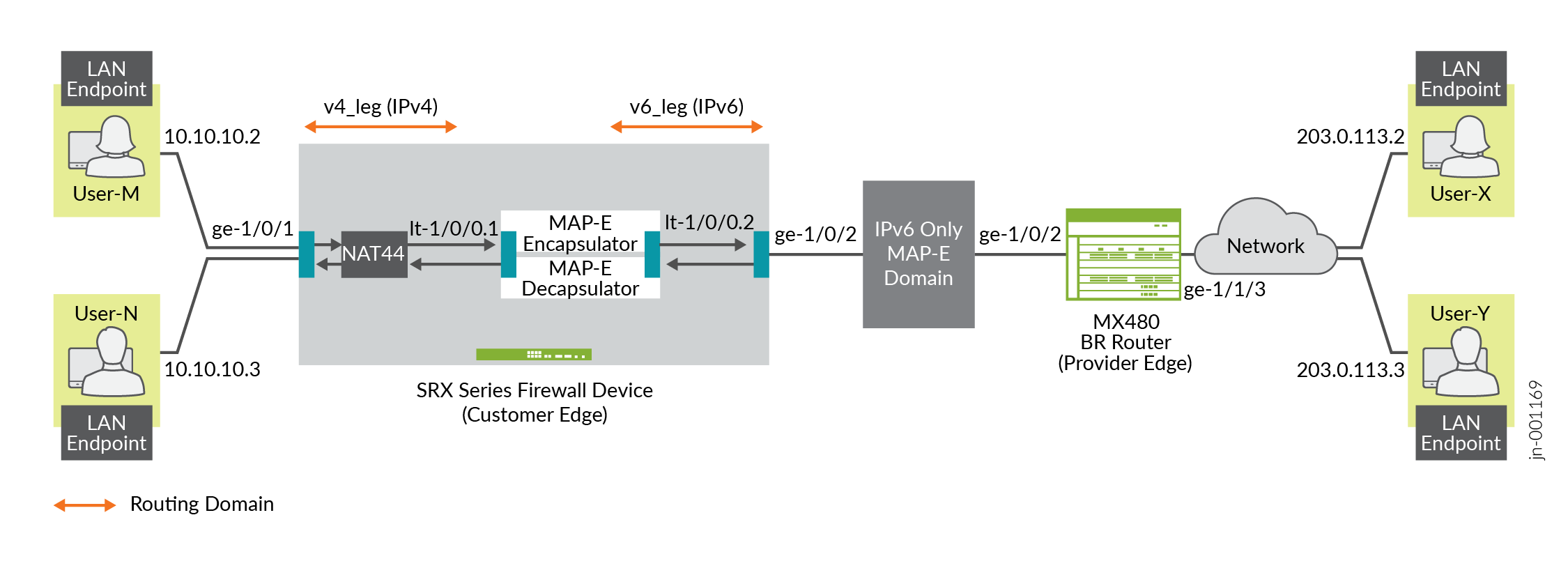

O MAP-E transporta pacotes IPv4 em uma rede IPv6. Uma rede MAP-E contém dois tipos de dispositivos:

-

Borda do cliente (CE) do MAP-E: esses dispositivos CE de pilha dupla oferecem suporte a IPv4 e IPv6. Eles também podem executar a Network Address Port Translation (NAPT).

-

MAP-E Border Relay (BR): O dispositivo CE conecta um host IPv4 privado e um dispositivo BR em um domínio de rede somente IPv6.

A Tabela 6 fornece um resumo rápido dos componentes de configuração implementados neste exemplo.

| Tecnologias utilizadas |

|

| Tarefas de verificação primária |

Após concluir a configuração do MAP-E em um firewall da Série SRX, você pode verificar o status da configuração do MAP-E. |

Visão geral da topologia

Esta topologia apresenta o processo de configuração para a funcionalidade MAP-E CE em dispositivos de firewall da Série SRX. Ele também descreve o encapsulamento e o transporte de pacotes IPv4 originados de dispositivos MAP-E CE. A configuração move esses pacotes através de um túnel IPv4 sobre IPv6 para dispositivos MAP-E, PE e BR. Em seguida, os pacotes passam por destunelamento em uma topologia de roteamento IPv6 para processamento posterior. Um dispositivo da Série MX dual-stack, conectado a uma rede IPv4 pública e a uma rede IPv6 MAP-E, serve como dispositivo MAP-E BR.

| Nome do host |

Função |

Função |

|---|---|---|

| Ponto final de LAN |

Dispositivos de rede do usuário final. |

Conecta-se à rede IPv4. |

| Firewall da Série SRX |

Conecta o roteador BR e os dispositivos de rede do usuário final. |

Oferece suporte à conectividade com um grande número de assinantes IPv4 pela rede de acesso IPv6 do ISP. |

| roteador BR |

Conecta a rede IPv4 e o dispositivo de firewall da Série SRX. |

Um dispositivo BR tem pelo menos uma interface habilitada para IPv6 e uma interface IPv4 conectada à rede IPv4 nativa. |

Ilustração de topologia

da Série SRX

da Série SRX

Configuração passo a passo no firewall da Série SRX como um dispositivo MAP-E CE

Para obter exemplos completos de configurações no DUT, consulte:

Configuração passo a passo no dispositivo da Série MX como um dispositivo BR

Para configurar um dispositivo da Série MX como um dispositivo BR:

Verificação

Esta seção fornece uma lista de comandos show que você pode usar para verificar o recurso neste exemplo.

Você deve estabelecer uma sessão SSH em dispositivos finais para gerar a saída CLI.

| Comando |

Tarefa de verificação |

|---|---|

show security flow session |

|

show security softwires map-e domain mapce1 |

Verificar o domínio MAP-E |

show security nat source rule all |

|

show security nat source pool all |

|

show security nat source summary |

|

show security nat source persistent-nat-table all |

|

show services inline softwire statistics mape |

Verifique as estatísticas do Softwire no dispositivo da Série MX |

- Verificar a sessão de fluxo

- Verificar o domínio MAP-E

- Verificar a regra de origem do NAT

- Verificar o pool de origem do NAT

- Verifique o resumo da origem do NAT

- Verificar a tabela NAT persistente

- Verifique as estatísticas do Softwire no dispositivo da Série MX

Verificar a sessão de fluxo

Finalidade

Verifique a sessão de fluxo de pacotes.

Ação

Do modo operacional, insira o show security flow session comando para exibir o fluxo de pacotes.

user@srx> show security flow session Session ID: 134218806, Policy name: my_ce/4, Timeout: 1800, Valid In: 10.10.10.2/57630 --> 203.0.113.2/22;tcp, Conn Tag: 0x0, If: ge-1/0/1.0, Pkts: 50, Bytes: 5797, Out: 203.0.113.2/22 --> 192.0.2.18/20691;tcp, Conn Tag: 0x0, If: lt-1/0/0.1, Pkts: 33, Bytes: 5697, Session ID: 134218807, Policy name: my_ce/4, Timeout: 1800, Valid In: 2001:db8:12:3400:c0:2:1200:3400/1 --> 2001:db8::a/1;ipip, Conn Tag: 0x0, If: lt-1/0/0.2, Pkts: 50, Bytes: 7797, Out: 2001:db8::a/1 --> 2001:db8:12:3400:c0:2:1200:3400/1;ipip, Conn Tag: 0x0, If: ge-1/0/2.0, Pkts: 33, Bytes: 7017, Total sessions: 2

Significado

A saída de exemplo confirma que a sessão de fluxo de pacotes está ativa.

Verificar o domínio MAP-E

Finalidade

Verifique se os endereços IPv4 e IPv6 estão configurados corretamente.

Ação

Do modo operacional, insira o show security softwires map-e domain mapce1 comando para exibir os endereços IPv4 e IPv6.

user@srx> show security softwires map-e domain mapce1

Role : CE

Version : 3

Domain Name : mapce1

BR Address : 2001:db8::a/128

End User Ipv6 prefix : 2001:db8:12:3400::/56

BMR Mapping Rule :

Rule Name : bmr

Rule Ipv4 Prefix : 192.0.2.0/24

Rule Ipv6 Prefix : 2001:db8::/40

PSID offset : 6

PSID length : 8

EA bit length : 16

Port SetID : 0x34

MAP-E Ipv4 address : 192.0.2.18/32

MAP-E Ipv6 address : 2001:db8:12:3400:c0:2:1200:3400

Significado

A saída de exemplo exibe os endereços IPv4 e IPv6 configurados.

Verificar a regra de origem do NAT

Finalidade

Veja detalhes da regra de origem NAT.

Ação

Do modo operacional, insira o show security nat source rule all comando para exibir as regras de origem do NAT.

user@srx> show security nat source rule all

Total rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 5/0

source NAT rule: r1

Rule-set : mape

Rule-Id : 1

Rule position : 1

From zone : v4zone

To interface : lt-1/0/0.1

: ge-1/0/1.0

Match

Source addresses : 10.10.10.0 - 10.10.10.255

Destination addresses : 10.10.10.0 - 10.10.10.255

198.51.100.0 - 198.51.100.255

203.0.113.0 - 203.0.113.255

192.0.2.0 - 192.0.2.255

Action : my_mape

Persistent NAT type : any-remote-host

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 300

Max session number : 30

Translation hits : 1

Successful sessions : 1

Failed sessions : 0

Number of sessions : 1

Significado

A saída de exemplo exibe as regras de origem NAT configuradas.

Verificar o pool de origem do NAT

Finalidade

Exiba detalhes do pool de origem NAT.

Ação

Do modo operacional, insira o show security nat source pool all comando para exibir o pool de origem do NAT.

user@srx> show security nat source pool all

Total pools: 1

Pool name : my_mape

Pool id : 4

Routing instance : default

Host address base : 0.0.0.0

Map-e domain name : mapce1

Map-e rule name : bmr

PSID offset : 6

PSID length : 8

PSID : 0x34

Port overloading : 1

Address assignment : no-paired

Total addresses : 1

Translation hits : 1

Address range Single Ports Twin Ports

192.0.2.18 - 192.0.2.18 1 0

Total used ports : 1 0

Significado

A saída de exemplo exibe o pool de origem NAT configurado.

Verifique o resumo da origem do NAT

Finalidade

Veja o resumo da fonte do NAT.

Ação

Do modo operacional, insira o show security nat source summary comando para exibir os detalhes da origem do NAT.

user@srx> show security nat source summary

show security nat source summary

Total port number usage for port translation pool: 252

Maximum port number for port translation pool: 134217728

Total pools: 1

Pool Address Routing PAT Total

Name Range Instance Address

my_mape 192.0.2.18-192.0.2.18 default yes 1

Total rules: 1

Rule name : r1

Rule set : mape

Action : my_mape

From : v4zone To : lt-0/0/0.1

Rule name : r1

To : ge-0/0/7.0

Significado

A saída de exemplo exibe os detalhes da origem NAT configurada.

Verificar a tabela NAT persistente

Finalidade

Exiba a tabela NAT persistente.

Ação

Do modo operacional, insira o show security nat source persistent-nat-table all comando para visualizar a tabela NAT persistente.

user@srx> show security nat source persistent-nat-table all Internal Reflective Source Type Left_time/ Curr_Sess_Num/ Source In_IP In_Port I_Proto Ref_IP Ref_Port R_Proto NAT Pool Conf_time Max_Sess_Num NAT Rule 10.10.10.2 57630 tcp 192.0.2.18 20691 tcp my_mape any-remote-host -/300 1/30 r1

Significado

A saída de exemplo exibe a tabela NAT persistente.

Verifique as estatísticas do Softwire no dispositivo da Série MX

Finalidade

Veja as estatísticas de softwire no dispositivo da Série MX.

Ação

Do modo operacional, insira o show services inline softwire statistics mape comando para view as estatísticas de softwire no dispositivo da Série MX.

user@host> show services inline softwire statistics mape

Service PIC Name si-1/0/0

Control Plane Statistics

MAPE ICMPv6 echo requests to softwire concentrator 0

MAPE ICMPv6 echo responses from softwire concentrator 0

MAPE Dropped ICMPv6 packets to softwire concentrator 0

Data Plane Statistics (v6-to-v4) Packets Bytes

MAPE decaps 15034 1388760

MAPE ICMP decap errors 0 0

MAPE decap spoof errors 0 0

MAPE v6 reassembled 0 0

MAPE dropped v6 fragments 0 0

MAPE v6 unsupp protocol drops 0 0

Data Plane Statistics (v4-to-v6) Packets Bytes

MAPE encaps 149544 223527457

MAPE ICMP encap errors 0 0

MAPE v6 mtu errors 0 0

MAPE v4 reassembled 0 0

MAPE dropped v4 fragments 0 0

Significado

A saída de exemplo exibe as estatísticas de softwire no dispositivo da Série MX.

Apêndice 1: Definir comandos em todos os dispositivos

Defina a saída do comando em todos os dispositivos.

Definir comandos no dispositivo MAP-E CE

set security policies global policy my_ce match source-address any set security policies global policy my_ce match destination-address any set security policies global policy my_ce match application any set security policies global policy my_ce then permit set security policies default-policy permit-all set security zones security-zone v4zone host-inbound-traffic system-services all set security zones security-zone v4zone host-inbound-traffic protocols all set security zones security-zone v4zone interfaces ge-1/0/1.0 set security zones security-zone v4zone interfaces lt-1/0/0.1 set security zones security-zone v6zone host-inbound-traffic system-services all set security zones security-zone v6zone host-inbound-traffic protocols all set security zones security-zone v6zone interfaces ge-1/0/2.0 set security zones security-zone v6zone interfaces lt-1/0/0.2 set interfaces ge-1/0/1 unit 0 family inet address 10.10.10.1/24 set interfaces ge-1/0/2 mtu 9192 set interfaces ge-1/0/2 unit 0 family inet6 address 2001:db8:ffff::1/64 set interfaces lt-1/0/0 mtu 9192 set interfaces lt-1/0/0 unit 1 encapsulation ethernet set interfaces lt-1/0/0 unit 1 peer-unit 2 set interfaces lt-1/0/0 unit 1 family inet address 172.16.100.1/24 set interfaces lt-1/0/0 unit 1 family inet6 address 2001:db8:fffe::1/64 set interfaces lt-1/0/0 unit 2 encapsulation ethernet set interfaces lt-1/0/0 unit 2 peer-unit 1 set interfaces lt-1/0/0 unit 2 family inet address 172.16.100.2/24 set interfaces lt-1/0/0 unit 2 family inet6 address 2001:db8:fffe::2/64 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 198.51.100.0/24 next-hop 172.16.100.2 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 203.0.113.0/24 next-hop 172.16.100.2 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 192.0.2.0/24 next-hop 172.16.100.2 set routing-instances v4_leg instance-type virtual-router set routing-instances v4_leg interface lt-1/0/0.1 set routing-instances v4_leg interface ge-1/0/1.0 set routing-instances v6_leg routing-options rib v6_leg.inet.0 static route 10.10.10.0/24 next-hop 172.16.100.1 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8::a/128 next-hop 2001:db8:ffff::9 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8:0012:3400::/56 next-hop 2001:db8:fffe::1 set routing-instances v6_leg instance-type virtual-router set routing-instances v6_leg interface lt-1/0/0.2 set routing-instances v6_leg interface ge-1/0/2.0 set security softwires map-e mapce1 br-address 2001:db8::a/128 set security softwires map-e mapce1 end-user-prefix 2001:db8:0012:3400::/56 set security softwires map-e mapce1 rule bmr rule-type BMR set security softwires map-e mapce1 rule bmr ipv4-prefix 192.0.2.0/24 set security softwires map-e mapce1 rule bmr ipv6-prefix 2001:db8::/40 set security softwires map-e mapce1 rule bmr ea-bits-length 16 set security softwires map-e mapce1 rule bmr psid-offset 6 set security softwires map-e mapce1 role CE set security softwires map-e mapce1 version 3 set security nat source pool my_mape allocation-domain mapce1 set security nat source pool my_mape allocation-domain allocation-rule bmr set security nat source rule-set mape from zone v4zone set security nat source rule-set mape to interface lt-1/0/0.1 set security nat source rule-set mape to interface ge-1/0/1.0 set security nat source rule-set mape rule r1 match source-address 10.10.10.0/24 set security nat source rule-set mape rule r1 match destination-address 10.10.10.0/24 set security nat source rule-set mape rule r1 match destination-address 198.51.100.0/24 set security nat source rule-set mape rule r1 match destination-address 203.0.113.0/24 set security nat source rule-set mape rule r1 match destination-address 192.0.2.0/24 set security nat source rule-set mape rule r1 then source-nat pool my_mape set security nat source rule-set mape rule r1 then source-nat pool persistent-nat permit any-remote-host

Definir comandos no dispositivo BR

set services service-set ss1 softwire-rules sw-rule1 set services service-set ss1 next-hop-service inside-service-interface si-1/0/0.1 set services service-set ss1 next-hop-service outside-service-interface si-1/0/0.2 set services softwire softwire-concentrator map-e mape-domain-1 softwire-address 2001:db8::a set services softwire softwire-concentrator map-e mape-domain-1 ipv4-prefix 192.0.2.0/24 set services softwire softwire-concentrator map-e mape-domain-1 mape-prefix 2001:db8::/40 set services softwire softwire-concentrator map-e mape-domain-1 ea-bits-len 16 set services softwire softwire-concentrator map-e mape-domain-1 psid-offset 6 set services softwire softwire-concentrator map-e mape-domain-1 psid-length 8 set services softwire softwire-concentrator map-e mape-domain-1 mtu-v6 9192 set services softwire softwire-concentrator map-e mape-domain-1 version-03 set services softwire softwire-concentrator map-e mape-domain-1 v4-reassembly set services softwire softwire-concentrator map-e mape-domain-1 v6-reassembly set services softwire softwire-concentrator map-e mape-domain-1 disable-auto-route set services softwire rule sw-rule1 match-direction input set services softwire rule sw-rule1 term t1 then map-e mape-domain-1 set interfaces si-1/0/0 unit 1 family inet6 set interfaces si-1/0/0 unit 1 service-domain inside set interfaces si-1/0/0 unit 2 family inet set interfaces si-1/0/0 unit 2 service-domain outside set interfaces ge-1/1/2 mtu 9192 set interfaces ge-1/1/2 unit 0 family inet6 address 2001:db8:ffff::9/64 set interfaces ge-1/1/3 unit 0 family inet address 203.0.113.1/24 set routing-options rib inet6.0 static route 2001:db8::/40 next-hop si-1/0/0.1 set routing-options rib inet6.0 static route 2001:db8:0012:3400::/56 next-hop 2001:db8:ffff::1 set routing-options rib inet6.0 static route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2 set routing-options static route 192.0.2.0/24 next-hop si-1/0/0.2 set routing-options static route 198.51.100.0/24 next-hop si-1/0/0.2 set routing-options static route 203.0.113.0/24 next-hop si-1/0/0.2

Apêndice 2: Mostrar saída de configuração em todos os dispositivos

Show em todos os dispositivos.

Mostrar comandos no dispositivo MAP-E CE

No modo de configuração, confirme sua configuração inserindo os show security policiescomandos , show security zones, show interfaces, show routing-instancesshow security softwires, , e show security nat source . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

user@srx# show security policies

global {

policy my_ce {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

default-policy {

permit-all;

}

user@srx# show security zones

security-zone v4zone {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

lt-1/0/0.1;

}

}

security-zone v6zone {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/2.0;

lt-1/0/0.2;

}

}

user@srx# show interfaces

lt-1/0/0 {

mtu 9192;

unit 1 {

encapsulation ethernet;

peer-unit 2;

family inet {

address 172.16.100.1/24;

}

family inet6 {

address 2001:db8:fffe::1/64;

}

}

unit 2 {

encapsulation ethernet;

peer-unit 1;

family inet {

address 172.16.100.2/24;

}

family inet6 {

address 2001:db8:fffe::2/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 10.10.10.1/24;

}

}

}

ge-1/0/2 {

mtu 9192;

unit 0 {

family inet6 {

address 2001:db8:ffff::1/64;

}

}

}

user@srx# show routing-instances

v4_leg {

instance-type virtual-router;

routing-options {

rib v4_leg.inet.0 {

static {

route 192.0.2.0/24 next-hop 172.16.100.2;

route 198.51.100.0/24 next-hop 172.16.100.2;

route 203.0.113.0/24 next-hop 172.16.100.2;

}

}

}

interface lt-1/0/0.1;

interface ge-1/0/1.0;

}

v6_leg {

instance-type virtual-router;

routing-options {

rib v6_leg.inet.0 {

static {

route 10.10.10.0/24 next-hop 172.16.100.1;

}

}

rib v6_leg.inet6.0 {

static {

route 2001:db8::a/128 next-hop 2001:db8:ffff::9;

route 2001:db8:0012:3400::/56 next-hop 2001:db8:fffe::1;

route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2;

}

}

}

interface lt-1/0/0.2;

interface ge-1/0/2.0;

}

user@srx# show security softwires

map-e mapce1 {

br-address "$9$AodDuIEhSrlvWB1Yg4aiH.P5T/CEcyeWLz3EcyrvMaZGU.P"; ## SECRET-DATA

end-user-prefix {

2001:db8:0012:3400::/56;

}

rule bmr {

rule-type BMR;

ipv4-prefix "$9$WVnL-VJGDH.PY2P5z6CAvW8xdbwYgDikY2QF"; ## SECRET-DATA

ipv6-prefix "$9$O4LbISrlKMWX7hcaZGDmPTz3np0rev87-hcs2g4ZG"; ## SECRET-DATA

ea-bits-length 16; ## SECRET-DATA

psid-offset "$9$y8NeLx"; ## SECRET-DATA

}

role CE;

version 3;

}

user@srx# show security nat source

pool my_mape {

allocation-domain mapce1 allocation-rule bmr;

}

rule-set mape {

from zone v4zone;

to interface [ lt-1/0/0.1 ge-1/0/1.0 ];

rule r1 {

match {

source-address 10.10.10.0/24;

destination-address [ 10.10.10.0/24 198.51.100.0/24 203.0.113.0/24 192.0.2.0/24 ];

}

then {

source-nat {

pool {

my_mape;

persistent-nat {

permit any-remote-host;

}

}

}

}

}

}

Mostrar comandos no dispositivo BR

No modo de configuração, confirme sua configuração inserindo os show servicescomandos , show interfacese show routing-options . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

user@router# show services

service-set ss1 {

softwire-rules sw-rule1;

next-hop-service {

inside-service-interface si-1/0/0.1;

outside-service-interface si-1/0/0.2;

}

}

softwire {

softwire-concentrator {

map-e mape-domain-1 {

softwire-address 2001:db8::a;

ipv4-prefix 192.0.2.0/24;

mape-prefix 2001:db8::/40;

ea-bits-len 16;

psid-offset 6;

psid-length 8;

mtu-v6 9192;

version-03;

v4-reassembly;

v6-reassembly;

disable-auto-route;

}

}

rule sw-rule1 {

match-direction input;

term t1 {

then {

map-e mape-domain-1;

}

}

}

}

user@router# show interfaces

lt-0/0/10 {

unit 0 {

encapsulation vlan-bridge;

vlan-id 10;

peer-unit 1;

}

}

si-1/0/0 {

unit 1 {

family inet6;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

ge-1/1/2 {

mtu 9192;

unit 0 {

family inet6 {

address 2001:db8:ffff::9/64;

}

}

}

ge-1/1/3 {

unit 0 {

family inet {

address 203.0.113.1/24;

}

}

}

ge-1/3/11 {

unit 0 {

family inet {

address 10.0.1.2/30;

}

family mpls;

}

}

irb {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

lo0 {

apply-groups-except global;

unit 0 {

family inet {

address 10.255.0.2/32;

}

}

}

user@router# show routing-options

rib inet6.0 {

static {

route 2001:db8::/40 next-hop si-1/0/0.1;

route 2001:db8:0012:3400::/56 next-hop 2001:db8:ffff::1;

route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2;

}

}

router-id 10.255.0.2;

autonomous-system 100;

static {

route 0.0.0.0/0 next-hop [ 10.102.70.254 10.10.0.0 ];

route 192.0.2.0/24 next-hop si-1/0/0.2;

route 198.51.100.0/24 next-hop si-1/0/0.2;

route 203.0.113.0/24 next-hop si-1/0/0.2;

}

forwarding-table {

chained-composite-next-hop {

ingress {

evpn;

}

}

}

Example: Configuração de traduções NAT de origem e destino

Este exemplo descreve como configurar mapeamentos NAT de origem e destino.

Requerimentos

Antes de começar:

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

Crie zonas de segurança e atribua interfaces a elas. Consulte Noções Básicas Sobre Zonas de Segurança.

Visão geral

Este exemplo usa a zona de segurança confiável para o espaço de endereço privado e a zona de segurança não confiável para o espaço de endereço público. Na Figura 4, as seguintes traduções são executadas no dispositivo de segurança da Juniper Networks:

O endereço IP de origem em pacotes enviados pelo dispositivo com o endereço privado 192.168.1.200 na zona de confiança para qualquer endereço na zona não confiável é convertido em um endereço público no intervalo de 203.0.113.10 a 203.0.113.14.

O endereço IP de destino 203.0.113.100/32 em pacotes enviados da zona confiável para a zona não confiável é convertido para o endereço 10.1.1.200/32.

de NAT de origem e destino

de NAT de origem e destino

Este exemplo descreve as seguintes configurações:

Pool

src-nat-pool-1de NAT de origem que contém o intervalo de endereços IP 203.0.113.10 a 203.0.113.14.Regra NAT de origem definida

rs1comr1regra para corresponder a todos os pacotes da zona de confiança para a zona não confiável. Para pacotes correspondentes, o endereço de origem é convertido em um endereço IP nosrc-nat-pool-1pool.Pool

dst-nat-pool-1NAT de destino que contém o endereço IP 10.1.1.200/32.Conjunto de regras

rs1NAT de destino comr1regra para corresponder pacotes da zona de confiança com o endereço IP de destino 203.0.113.100. Para pacotes correspondentes, o endereço de destino é convertido no endereço IP nodst-nat-pool-1pool.ARP proxy para os endereços 203.0.113.10 a 203.0.113.14 e 203.0.113.100/32 na interface ge-0/0/0.0. Isso permite que o dispositivo de segurança da Juniper Networks responda às solicitações ARP recebidas na interface para esses endereços.

Política de Segurança para permitir o tráfego da zona de confiança para a zona não confiável.

Política de Segurança para permitir o tráfego da zona não confiável para os endereços IP de destino convertidos na zona de confiança.

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security nat source pool src-nat-pool-1 address 203.0.113.10/32 to 203.0.113.14/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat destination pool dst-nat-pool-1 address 10.1.1.200/32 set security nat destination rule-set rs1 from zone untrust set security nat destination rule-set rs1 rule r1 match destination-address 203.0.113.100/32 set security nat destination rule-set rs1 rule r1 then destination-nat pool dst-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.10/32 to 203.0.113.24/32 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.100/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit set security address-book global address dst-nat-pool-1 10.1.1.200/32 set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match source-address any set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match destination-address dst-nat-pool-1 set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match application any set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access then permit

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Usando o Editor de CLI no Modo de Configuração.

Para configurar as traduções NAT de origem e destino:

Crie um pool NAT de origem.

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.10 to 203.0.113.14

Crie um conjunto de regras NAT de origem.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

Configure uma regra que corresponda a pacotes e converta o endereço de origem em um endereço no pool NAT de origem.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

Crie um pool NAT de destino.

[edit security nat destination] user@host# set pool dst-nat-pool-1 address 10.1.1.200/32

Crie um conjunto de regras NAT de destino.

[edit security nat destination] user@host# set rule-set rs1 from zone untrust

Configure uma regra que corresponda a pacotes e converta o endereço de destino para o endereço no pool NAT de destino.

[edit security nat destination] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.100/32 user@host# set rule-set rs1 rule r1 then destination-nat pool dst-nat-pool-1

Configure o ARP do proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.10 to 203.0.113.14 user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.100

Configure uma política de segurança que permita o tráfego da zona de confiança para a zona não confiável.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

Configure um endereço no catálogo de endereços global.

[edit security address-book global] user@host# set address dst-nat-pool-1 10.1.1.200/32

Configure uma política de segurança que permita o tráfego da zona não confiável para a zona confiável.

[edit security policies from-zone untrust to-zone trust] user@host# set policy dst-nat-pool-1-access match source-address any destination-address dst-nat-pool-1 application any user@host# set policy dst-nat-pool-1-access then permit

Resultados

No modo de configuração, confirme sua configuração digitando os show security nat comandos e show security policies . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.10/32 to 203.0.113.14/32;

}

}

rule-set rs1 {

to zone untrust;

rule r1 {

match {

source-address 0.0.0.0/0;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

destination {

pool dst-nat-pool-1 {

address 10.1.1.200/32;

}

rule-set rs1 {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.100/32;

}

then {

destination-nat pool dst-nat-pool-1;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.10/32 to 203.0.113.14/32;

203.0.113.100/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

}

policy internet-access {

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy dst-nat-pool-1-access {

match {

source-address any;

destination-address dst-nat-pool-1;

application any;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar se a configuração está funcionando corretamente, execute estas tarefas:

- Verificando o uso do pool NAT de origem

- Verificando o uso da regra NAT de origem

- Verificando o uso do pool NAT de destino

- Verificando o uso da regra NAT de destino

- Verificando o aplicativo NAT para o tráfego

Verificando o uso do pool NAT de origem

Finalidade

Verifique se há tráfego usando endereços IP do pool NAT de origem.

Ação

Do modo operacional, insira o show security nat source pool all comando. Exiba o campo Ocorrências de tradução para verificar o tráfego que usa endereços IP do pool.

Verificando o uso da regra NAT de origem

Finalidade

Verifique se há tráfego correspondente à regra NAT de origem.

Ação

Do modo operacional, insira o show security nat source rule all comando. Exiba o campo Ocorrências de tradução para verificar se há tráfego que corresponda à regra.

Verificando o uso do pool NAT de destino

Finalidade

Verifique se há tráfego usando endereços IP do pool NAT de destino.

Ação

Do modo operacional, insira o show security nat destination pool all comando. Exiba o campo Ocorrências de tradução para verificar o tráfego que usa endereços IP do pool.

Verificando o uso da regra NAT de destino

Finalidade

Verifique se há tráfego correspondente à regra NAT de destino.

Ação

Do modo operacional, insira o show security nat destination rule all comando. Exiba o campo Ocorrências de tradução para verificar se há tráfego que corresponda à regra.

Verificando o aplicativo NAT para o tráfego

Finalidade

Verifique se o NAT está sendo aplicado ao tráfego especificado.

Ação

Do modo operacional, insira o show security flow session comando.

Noções básicas sobre as regras de NAT de origem

As regras de NAT de origem especificam duas camadas de condições de correspondência:

Direção do tráfego — Permite especificar combinações de

from interface,from zone, oufrom routing-instanceeto interface,to zone, outo routing-instance. Você não pode configurar os mesmosfromcontextos etopara conjuntos de regras diferentes.Informações de pacote — podem ser endereços IP ou sub-redes de origem e destino, números de porta de origem ou intervalos de portas, números de porta de destino ou intervalos de portas, protocolos ou aplicativos.

Para todo o tráfego ALG, exceto FTP, recomendamos que você não use a source-port opção de regra. A criação da sessão de dados poderá falhar se essa opção for usada porque o endereço IP e o valor da porta de origem, que é um valor aleatório, podem não corresponder à regra.

Além disso, recomendamos que você não use a opção ou a application opção como condições correspondentes para o destination-port tráfego ALG. Se essas opções forem usadas, a conversão poderá falhar porque o valor da porta na carga útil do aplicativo pode não corresponder ao valor da porta no endereço IP.

Se várias regras NAT de origem se sobrepuserem nas condições de correspondência, a regra mais específica será escolhida. Por exemplo, se as regras A e B especificarem os mesmos endereços IP de origem e destino, mas a regra A especificar o tráfego da zona 1 para a zona 2 e a regra B especificar o tráfego da zona 1 para a interface ge-0/0/0, a regra B será usada para executar o NAT de origem. Uma correspondência de interface é considerada mais específica do que uma correspondência de zona, que é mais específica do que uma correspondência de instância de roteamento.

As ações que você pode especificar para uma regra NAT de origem são:

off— Não execute o NAT de origem.

pool — Use o pool de endereços definido pelo usuário especificado para executar o NAT de origem.

interface — Use o endereço IP da interface de saída para executar o NAT de origem.

As regras NAT de origem são aplicadas ao tráfego no primeiro pacote processado para o fluxo ou no caminho rápido para o ALG. As regras NAT de origem são processadas após regras NAT estáticas, regras NAT de destino e mapeamento reverso de regras NAT estáticas e após pesquisa de rota e política de segurança.

Quando as zonas não são configuradas no conjunto de regras e quando o NAT de origem ativa é configurado com a declaração obrigatória ausente "de", a seguinte mensagem é exibida ao executar o commit "Declaração obrigatória ausente: erro 'de': falha no check-out da configuração" e o check-out da configuração falha.

Exemplo: configuração do NAT de origem com várias regras

Este exemplo descreve como configurar mapeamentos NAT de origem com várias regras.

Requerimentos

Antes de começar:

Configure as interfaces de rede no dispositivo. Consulte o Guia do Usuário de Interfaces para Dispositivos de Segurança.

Crie zonas de segurança e atribua interfaces a elas. Consulte Noções Básicas Sobre Zonas de Segurança.

Visão geral

Este exemplo usa a zona de segurança confiável para o espaço de endereço privado e a zona de segurança não confiável para o espaço de endereço público. Na Figura 5, as seguintes conversões são executadas no dispositivo de segurança da Juniper Networks para o mapeamento NAT de origem para o tráfego da zona de confiança para as zonas não confiáveis:

O endereço IP de origem em pacotes enviados pelas sub-redes 10.1.1.0/24 e 10.1.2.0/24 para qualquer endereço na zona não confiável é convertido em um endereço público no intervalo de 192.0.2.1 a 192.0.2.24 com tradução de porta.