NESTA PÁGINA

NAT para instância de roteamento VRF

Visão geral do NAT

Network Address Translation (NAT) é um método para modificar ou traduzir informações de endereços de rede em cabeçalhos de pacotes. O NAT foi descrito no RFC 1631 para resolver problemas de esgotamento de endereços IPv4. O NAT é uma ferramenta útil para firewalls, redirecionamento de tráfego, compartilhamento de carga e migrações de rede.

Em uma implantação de SD-WAN, os firewalls são implantados nos locais hub e spoke. Diferentes sites estão conectados ao firewall spoke. Os pacotes são enviados desses sites para servidores públicos da Internet ou sites remotos. No hub, após a conclusão do processamento de segurança, o pacote é examinado para determinar se o destino é um servidor público de Internet ou um dispositivo MPLS next-hop. Se o destino for um servidor público da Internet, o NAT converterá o endereço IP privado de roteamento e encaminhamento virtual (VRF) em um endereço IP público e estabelecerá uma sessão. Da mesma forma, o NAT é necessário para que o tráfego de servidores públicos da Internet alcance uma rede privada VRF.

Os seguintes tipos de NAT são suportados em dispositivos da Juniper Networks:

NAT estático

NAT de destino

Fonte: NAT

Exemplo: configurar o NAT de origem para converter o endereço IP privado de uma instância VRF no endereço IP privado de outra instância VRF

Este exemplo descreve como configurar um NAT de origem entre duas redes MPLS.

Requerimentos

Antes de começar

-

Entenda como os firewalls funcionam em uma implantação de SD-WAN para NAT. Consulte Visão geral do NAT.

-

Entenda as instâncias de roteamento e encaminhamento virtuais. Consulte Instâncias de roteamento e encaminhamento virtuais em implantações de SD-WAN.

Pré-requisitos de exemplo

-

Requisitos de software: qualquer versão do Junos com suporte.

-

Requisitos de hardware: Em dispositivos compatíveis.

Visão geral

O NAT de origem é a tradução do endereço IP de origem de um pacote que sai do dispositivo da Juniper Networks. O NAT de origem é usado para permitir que hosts com endereços IP privados acessem uma rede pública.

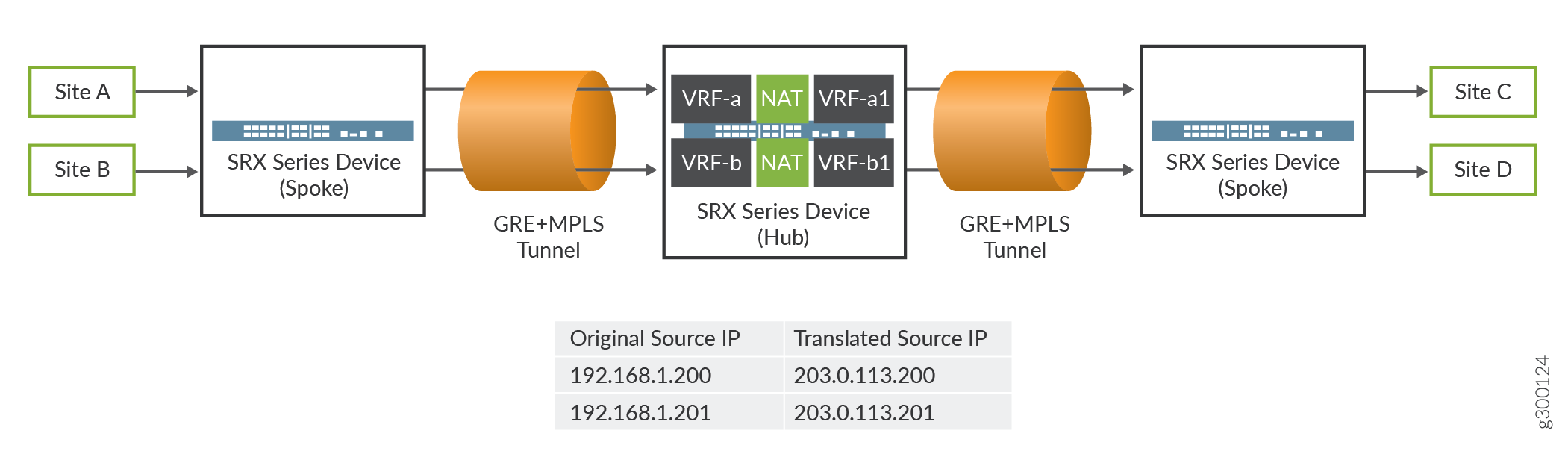

Neste exemplo, o firewall conecta duas redes privadas MPLS para converter o endereço IP privado do endereço IP privado de um VRF para o endereço IP privado de outro VRF. Na Figura 1, o firewall spoke é configurado com instâncias de roteamento VRF-a e VRF-b, que estão conectadas ao firewall do hub. O site C e o site D estão conectados a outro firewall spoke. No firewall do hub, os endereços IP de origem 192.168.1.200 e 192.168.1.201 das instâncias de roteamento VRF-a e VRF-b são convertidos em 203.0.113.200 e 203.0.113.201.

de NAT de origem

de NAT de origem

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set routing-instances VRF-a instance-type vrf set routing-instances VRF-a route-distinguisher 30:200 set routing-instances VRF-a vrf-target target:100:100 set routing-instances VRF-a vrf-table-label set routing-instances VRF-b instance-type vrf set routing-instances VRF-b route-distinguisher 40:200 set routing-instances VRF-b vrf-target target:200:100 set routing-instances VRF-b vrf-table-label set routing-instances VRF-a1 instance-type vrf set routing-instances VRF-a1 route-distinguisher 60:200 set routing-instances VRF-a1 vrf-target target:300:100 set routing-instances VRF-a1 vrf-table-label set routing-instances VRF-b1 instance-type vrf set routing-instances VRF-b1 route-distinguisher 50:200 set routing-instances VRF-b1 vrf-target target:400:100 set routing-instances VRF-b1 vrf-table-label set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-instance VRF-a set security nat source rule-set vrf-a_rs to routing-instance VRF-a1 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-instance VRF-b set security nat source rule-set vrf-b_rs to routing-instance VRF-b1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração.

Para configurar o mapeamento NAT de origem:

As VPNs de camada 3 exigem uma tabela VRF para distribuir rotas dentro das redes. Crie uma instância VRF e especifique o valor vrf.

[edit routing-instances] user@host#set VRF-a instance-type vrf user@host#set VRF-b instance-type vrf user@host#set VRF-a1 instance-type vrf user@host#set VRF-b1 instance-type vrf

Atribua um diferenciador de rota à instância de roteamento.

[edit routing-instances] user@host#set VRF-a route-distinguisher 30:200 user@host#set VRF-b route-distinguisher 40:200 user@host#set VRF-a1 route-distinguisher 60:200 user@host#set VRF-b1 route-distinguisher 50:200

Crie uma política de comunidade para importar ou exportar todas as rotas.

[edit routing-instances] user@host#set VRF-a vrf-target target:100:100 user@host#set VRF-b vrf-target target:200:100 user@host#set VRF-a1 vrf-target target:300:100 user@host#set VRF-b1 vrf-target target:400:100

Atribua um único rótulo VPN para todas as rotas no VRF.

[edit routing-instances] user@host#set VRF-a vrf-table-label user@host#set VRF-a1 vrf-table-label user@host#set VRF-b vrf-table-label user@host#set VRF-b1 vrf-table-label

Crie um pool NAT de origem.

[edit security nat source] user@host#set vrf-a_p address 203.0.113.200 user@host#set vrf-b_p address 203.0.113.201

Crie um conjunto de regras NAT de origem.

[edit security nat source] user@host#set rule-set vrf-a_rs from routing-instance VRF-a user@host#set rule-set vrf-a_rs to routing-instance VRF-a1 user@host#set rule-set vrf-b_rs from routing-instance VRF-b user@host#set rule-set vrf-b_rs to routing-instance VRF-b1

Configure uma regra que corresponda a pacotes e converta o endereço IP de origem em um endereço IP no pool NAT de origem.

[edit security nat source] user@host# set rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 user@host# set rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p user@host# set rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 user@host# set rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p

Resultados

No modo de configuração, confirme sua configuração digitando os show security nat comandos e show routing-instances . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-instance VRF-a;

to routing-instance VRF-a1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

}

rule-set vrf-b_rs {

from routing-instance VRF-b;

to routing-instance VRF-b1;

rule rule2 {

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-a1 {

instance-type vrf;

route-distinguisher 60:200;

vrf-target target:300:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:200:100;

vrf-table-label;

}

VRF-b1 {

instance-type vrf;

route-distinguisher 50:200;

vrf-target target:400:100;

vrf-table-label;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando o uso da regra NAT de origem

Finalidade

Verifique se há tráfego correspondente à regra NAT de origem.

Ação

Do modo operacional, insira o show security nat source rule all comando. No campo Ocorrências de conversão, verifique se há tráfego que corresponda à regra NAT de origem.

user@host>show security nat source rule all

Total rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

source NAT rule: rule1 Rule-set: vrf-a_rs

Rule-Id : 1

Rule position : 1

From routing instance : VRF-a

To routing instance : VRF-a1

Match

Source addresses : 192.168.1.200 - 192.168.1.200

Action : vrf-a_p

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

source NAT rule: rule2 Rule-set: vrf-b_rs

Rule-Id : 2

Rule position : 2

From routing instance : VRF-b

To routing instance : VRF-b1

Match

Source addresses : 192.168.1.201 - 192.168.1.201

Action : vrf-b_p

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Exemplo: configurar o NAT de destino para converter endereço IP público em endereço IP privado único de VRF de uma instância VRF

Este exemplo descreve como configurar o mapeamento NAT de destino de um endereço IP público para o endereço privado de VRF único para direcionar os pacotes para a instância VRF correta.

Requerimentos

Entenda como os firewalls funcionam em uma implantação de SD-WAN para NAT. Consulte Visão geral do NAT.

Entenda as instâncias de roteamento e encaminhamento virtuais. Consulte Instâncias de roteamento e encaminhamento virtuais em implantações de SD-WAN.

Visão geral

O NAT de destino é a tradução do endereço IP de destino de um pacote que entra no dispositivo da Juniper Networks. O NAT de destino é usado para redirecionar o tráfego destinado a um host virtual (identificado pelo endereço IP de destino original) para o host real (identificado pelo endereço IP de destino convertido).

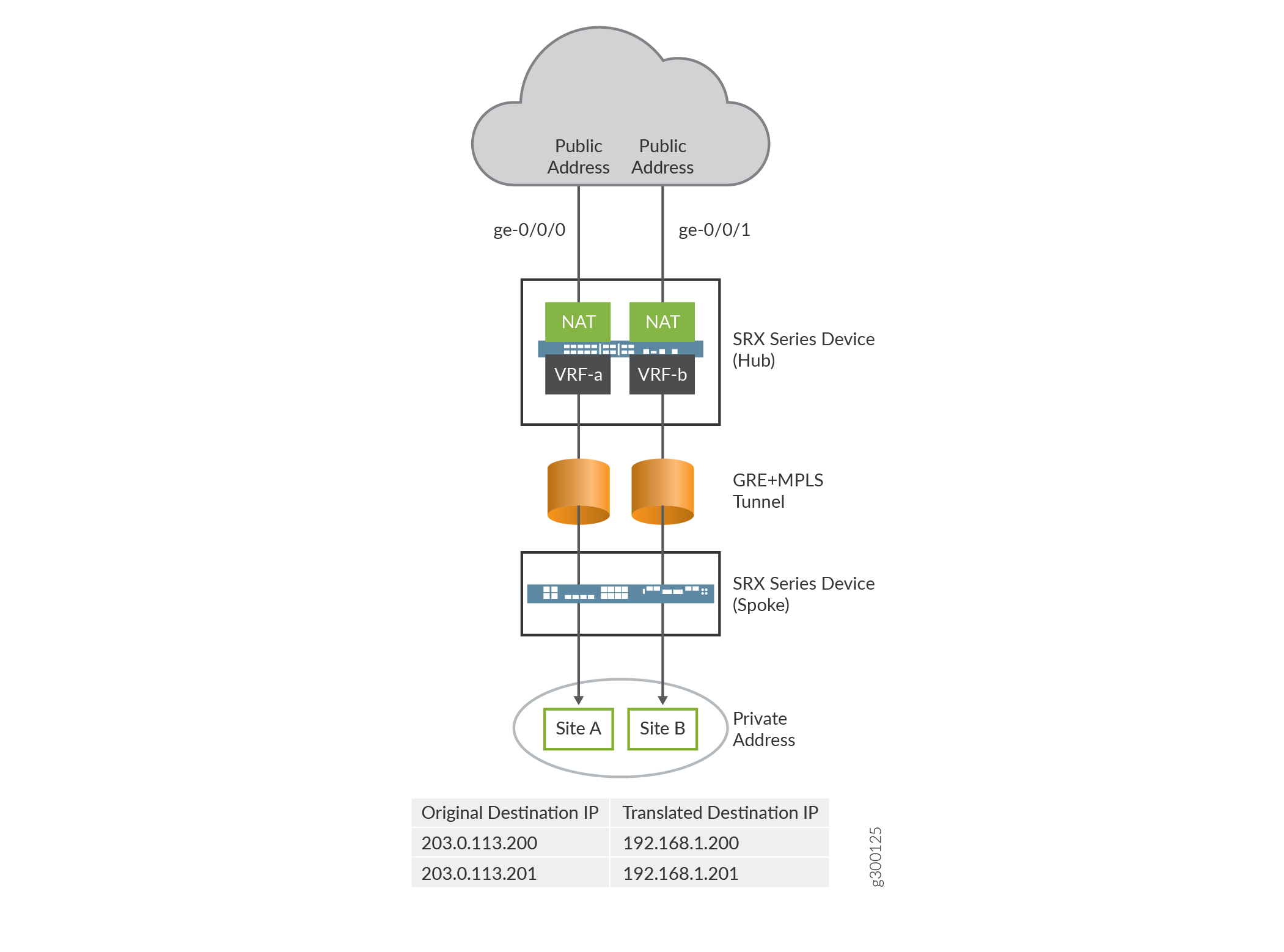

Neste exemplo, um firewall é configurado com o NAT de destino para converter um endereço IP público no endereço IP privado VRF de uma instância VRF. O endereço IP público pode ser configurado por instância VRF. Na Figura 2, o firewall é configurado com duas instâncias VRF, VRF-a e VRF-b. O firewall converte o endereço IP público para o endereço IP privado de uma instância VRF.

de destino

de destino

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set routing-instances VRF-a instance-type vrf set routing-instances VRF-a route-distinguisher 30:200 set routing-instances VRF-a vrf-target target:100:100 set routing-instances VRF-a vrf-table-label set routing-instances VRF-b instance-type vrf set routing-instances VRF-b route-distinguisher 40:200 set routing-instances VRF-b vrf-target target:200:100 set routing-instances VRF-b vrf-table-label set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from interface ge-0/0/0 set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from interface ge-0/0/1 set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração.

Para configurar o mapeamento NAT de destino para um único VRF:

As VPNs de camada 3 exigem uma tabela VRF para distribuir rotas dentro das redes. Crie uma instância VRF e especifique o valor vrf.

[edit routing-instances] user@host#set VRF-a instance-type vrf user@host#set VRF-b instance-type vrf

Atribua um diferenciador de rota à instância de roteamento.

[edit routing-instances] user@host#set VRF-a route-distinguisher 30:200 user@host#set VRF-b route-distinguisher 40:200

Crie uma política de comunidade para importar ou exportar todas as rotas.

[edit routing-instances] user@host#set VRF-a vrf-target target:100:100 user@host#set VRF-b vrf-target target:200:100

Atribua um único rótulo VPN para todas as rotas no VRF.

[edit routing-instances] user@host#set VRF-a vrf-table-label user@host#set VRF-b vrf-table-label

Especifique um pool de endereços IP do NAT de destino.

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Atribua a instância de roteamento ao pool de destino.

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

Crie um conjunto de regras NAT de destino.

[edit security nat destination] user@host# set rule-set rs from interface ge-0/0/0 user@host# set rule-set rs from interface ge-0/0/1

Configure uma regra que corresponda a pacotes e converta o endereço IP de destino em um endereço IP no pool de endereços IP do NAT de destino.

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

Resultados

No modo de configuração, confirme sua configuração digitando os show security nat comandos e show routing-instances . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from interface [ ge-0/0/0.0 ge-0/0/1.0 ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:200:100;

vrf-table-label;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando o uso da regra NAT de destino

Finalidade

Verifique se há tráfego correspondente à regra NAT de destino.

Ação

Do modo operacional, insira o show security nat destination rule all comando. No campo Ocorrências de conversão, verifique se há tráfego que corresponda à regra NAT de destino.

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From interface : ge-0/0/0.0

: ge-0/0/1.0

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule: vrf-b_r Rule-set: rs

Rule-Id : 2

Rule position : 2

From interface : ge-0/0/0.0

: ge-0/0/1.0

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Exemplo: configurar o NAT estático para converter o endereço IP privado de uma instância VRF em endereço IP público

Este exemplo descreve como configurar um mapeamento NAT estático de um único endereço IP privado VRF para um endereço IP público.

Requerimentos

Entenda como os firewalls funcionam em uma implantação de SD-WAN para NAT. Consulte Visão geral do NAT.

Visão geral

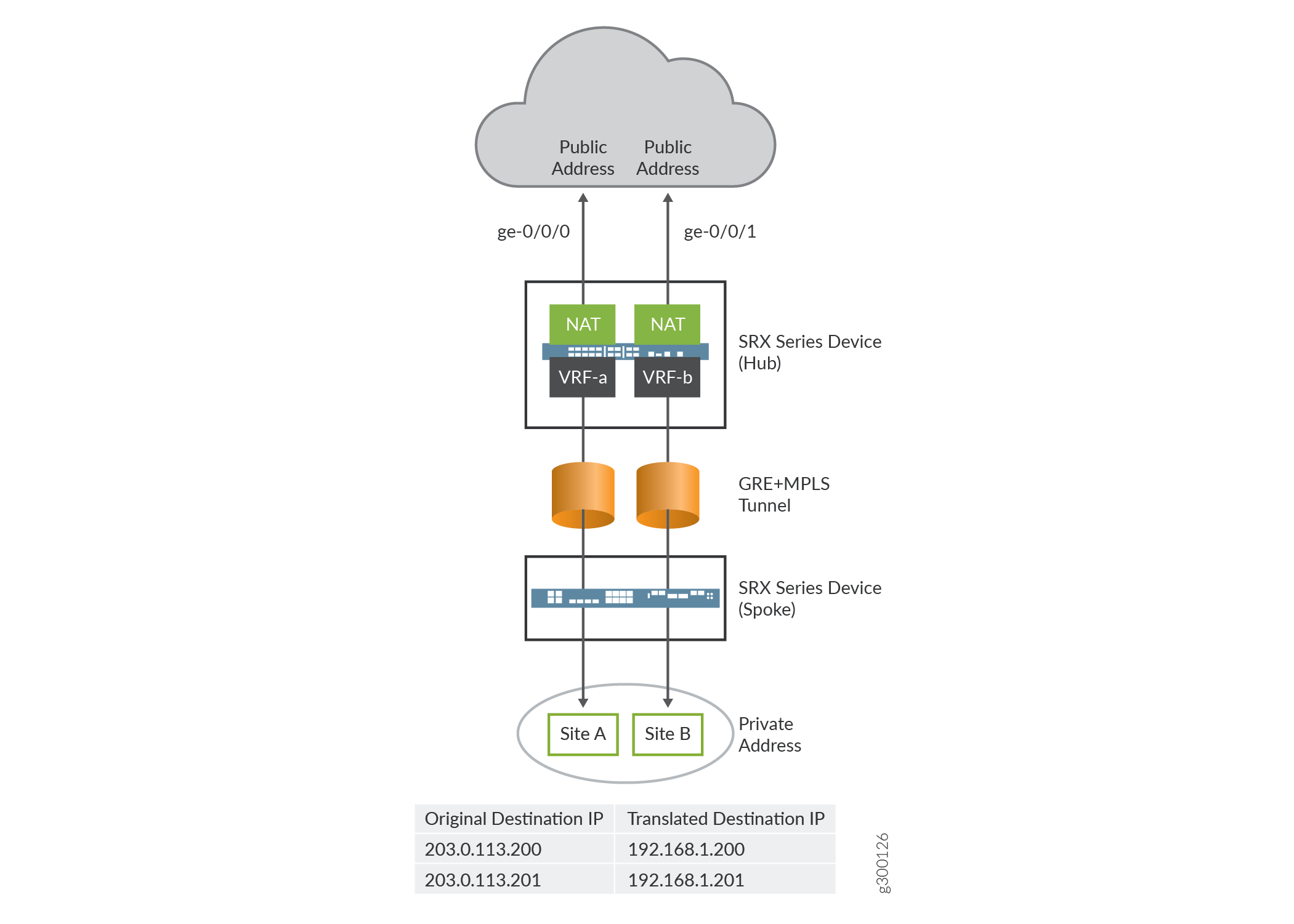

Neste exemplo, um firewall é configurado com NAT estático para converter o endereço IP privado VRF de uma instância VRF em um endereço IP público de uma instância VRF. O NAT estático pode ser aplicado no NAT de origem e no NAT de destino. Na Figura 3, o firewall é configurado com duas instâncias VRF, VRF-a e VFR-b. O firewall converte o endereço IP privado de uma instância VRF em um endereço IP público.

estático

estático

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set routing-instances VRF-a instance-type vrf set routing-instances VRF-a route-distinguisher 30:200 set routing-instances VRF-a vrf-target target:100:100 set routing-instances VRF-a vrf-table-label set routing-instances VRF-b instance-type vrf set routing-instances VRF-b route-distinguisher 40:200 set routing-instances VRF-b vrf-target target:200:100 set routing-instances VRF-b vrf-table-label set security nat static rule-set rs from interface ge-0/0/0 set security nat static rule-set rs rule vrf-a_r match static-address 203.0.113.200 set security nat static rule-set rs rule vrf-a_r then static-nat prefix 192.168.1.200 set security nat static rule-set rs rule vrf-a_r then static-nat prefix routing-instance VRF-a set security nat static rule-set rs from interface ge-0/0/1 set security nat static rule-set rs rule vrf-b_r match static-address 203.0.113.201 set security nat static rule-set rs rule vrf-b_r then static-nat prefix 192.168.1.201 set security nat static rule-set rs rule vrf-b_r then static-nat prefix routing-instance VRF-b

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração.

Para configurar o mapeamento NAT estático para o endereço IP de um único VRF:

As VPNs de camada 3 exigem uma tabela VRF para distribuir rotas dentro das redes. Crie uma instância VRF e especifique o valor vrf.

[edit routing-instances] user@host#set VRF-a instance-type vrf user@host#set VRF-b instance-type vrf

Atribua um diferenciador de rota à instância de roteamento.

[edit routing-instances] user@host#set VRF-a route-distinguisher 30:200 user@host#set VRF-b route-distinguisher 40:200

Crie uma política de comunidade para importar ou exportar todas as rotas.

[edit routing-instances] user@host#set VRF-a vrf-target target:100:100 user@host#set VRF-b vrf-target target:200:100

Atribua um único rótulo VPN para todas as rotas no VRF.

[edit routing-instances] user@host#set VRF-a vrf-table-label user@host#set VRF-b vrf-table-label

Crie um conjunto de regras NAT estático.

[edit security nat static] user@host# set rule-set rs from interface ge-0/0/0 user@host# set rule-set rs from interface ge-0/0/1

Configure uma regra que corresponda a pacotes e converta o endereço de destino nos pacotes em um endereço IP privado.

[edit security nat static] user@host# set rule-set rs rule vrf-a_r match static-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then static-nat prefix 192.168.1.200 user@host# set rule-set rs rule vrf-a_r then static-nat prefix routing-instance VRF-a user@host# set rule-set rs rule vrf-b_r match static-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then static-nat prefix 192.168.1.201 user@host# set rule-set rs rule vrf-b_r then static-nat prefix routing-instance VRF-b

Resultados

No modo de configuração, confirme sua configuração digitando os show security nat comandos e show routing-instances . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

static {

rule-set rs {

from interface [ ge-0/0/0.0 ge-0/0/1.0 ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

static-nat {

prefix {

192.168.1.200/32;

routing-instance VRF-a;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

static-nat {

prefix {

192.168.1.201/32;

routing-instance VRF-b;

}

}

}

}

}

}

[edit]

user@host# show routing-instances

VRF-a {

instance-type vrf;

route-distinguisher 30:200;

vrf-target target:100:100;

vrf-table-label;

}

VRF-b {

instance-type vrf;

route-distinguisher 40:200;

vrf-target target:200:100;

vrf-table-label;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando o uso da regra NAT estática

Finalidade

Verifique se há tráfego correspondente à regra NAT estática.

Ação

Do modo operacional, insira o show security nat static rule comando. No campo Ocorrências de conversão, verifique se há tráfego que corresponda à regra NAT estática.

user@host> show security nat static rule all

Total static-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 4/0

Static NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From interface : ge-0/0/0.0

: ge-0/0/1.0

Destination addresses : 203.0.113.200

Host addresses : 192.168.1.200

Netmask : 32

Host routing-instance : VRF-a

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Static NAT rule: vrf-b_r Rule-set: rs

Rule-Id : 2

Rule position : 2

From interface : ge-0/0/0.0

: ge-0/0/1.0

Destination addresses : 203.0.113.201

Host addresses : 192.168.1.201

Netmask : 32

Host routing-instance : VRF-b

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0