NESTA PÁGINA

Especificando protocolos de filtragem de conteúdo (procedimento de CLI)

Exemplo: configurar objetos personalizados de filtragem de conteúdo

Exemplo: configurar políticas de segurança de conteúdo de filtragem de conteúdo

Exemplo: anexar políticas de segurança de conteúdo de filtragem de conteúdo a políticas de segurança

Filtragem de conteúdo

A filtragem de conteúdo fornece funcionalidades básicas de prevenção de perda de dados. O tráfego de filtragem de conteúdo é baseado no tipo MIME, extensão de arquivo e comandos de protocolo. Você também pode usar o módulo de filtro de conteúdo para bloquear ActiveX, Java Applets e outros tipos de conteúdo. A filtragem de conteúdo não requer uma licença separada. Para obter mais informações, veja os seguintes tópicos:

Visão geral da filtragem de conteúdo

- Filtragem de conteúdo com base no tipo de arquivo

- Filtragem de conteúdo com base no conteúdo do arquivo

Filtragem de conteúdo com base no tipo de arquivo

Anteriormente, a filtragem de conteúdo era realizada para bloquear ou permitir certos tipos de tráfego com base no tipo MIME, extensão de arquivo e comando de protocolo. O filtro de conteúdo controla as transferências de arquivos pelo gateway verificando o tráfego em listas de filtro configuradas. Esse tipo de avaliação com base no tipo de arquivo é suportada apenas nas versões do Junos OS antes do Junos OS Release 21.4R1.

A partir do Junos OS Release 21.4R1, a avaliação de conteúdo é feita com base no conteúdo do arquivo. A avaliação de conteúdo baseada no tipo de arquivo é preterida e as configurações relacionadas estão ocultas.

Você pode usar a funcionalidade legada se não quiser migrar para uma funcionalidade aprimorada de filtragem de conteúdo. Você poderá usar as configurações legadas, mas todos os botões de configuração legados estão preteridos e ocultos. Além disso, você receberá logs do sistema e avisos de mensagem de erro quando usar as opções de configuração legadas.

Nesse tipo de avaliação, o módulo do filtro de conteúdo avalia o tráfego antes de todos os outros módulos de segurança de conteúdo, exceto a filtragem da Web. Portanto, se o tráfego atender a critérios configurados no filtro de conteúdo, o filtro de conteúdo age primeiro sobre esse tráfego.

Você pode configurar os seguintes tipos de filtros de conteúdo:

-

Filtro de padrão MIME — os padrões MIME são usados para identificar o tipo de tráfego em protocolos HTTP e MAIL. Existem duas listas de padrões MIME que são usados pelo filtro de conteúdo para determinar a ação a ser tomada. A lista MIME de blocos contém uma lista de tráfego do tipo MIME que deve ser bloqueado pelo filtro de conteúdo. A lista de exceção do MIME contém padrões MIME que não devem ser bloqueados pelo filtro de conteúdo e geralmente são subconjuntos de itens na lista de blocos. Observe que a lista de exceção tem uma prioridade maior do que a lista de blocos. Se você tiver entradas MIME que aparecem em ambas as listas, esses tipos MIME não serão bloqueados pelo filtro de conteúdo porque a lista de exceção tem prioridade. Portanto, ao adicionar itens à lista de exceção, é a sua vantagem ser específico.

-

Lista de extensão de blocos — Como o nome de um arquivo está disponível durante as transferências de arquivos, usar extensões de arquivo é uma maneira altamente prática de bloquear ou permitir transferências de arquivos. A lista de filtros de conteúdo contém uma lista de extensões de arquivo a serem bloqueadas. Todos os protocolos oferecem suporte ao uso da lista de extensão do bloco.

-

Listas de bloqueio e permissão de protocolo — diferentes protocolos usam comandos diferentes para se comunicar entre servidores e clientes. Ao bloquear ou permitir determinados comandos, o tráfego pode ser controlado no nível de comando do protocolo.

As listas de comando de blocos e permissões destinam-se a ser usadas em combinação, com a lista de permissões agindo como uma lista de exceção para o blocklist.

Se um comando de protocolo aparecer na lista de permissões e na lista de bloqueio, esse comando será permitido.

Começando com o Junos OS Release 15.1X49-D100, o tráfego de passagem IPv6 para http, FTP, SMTP, POP3, protocolos IMAP é suportado para filtragem de Web e recursos de segurança de filtragem de conteúdo da Segurança de Conteúdo.

Como nem todos os arquivos ou componentes nocivos podem ser controlados pelo tipo MIME ou pela extensão do arquivo, você também pode usar o módulo de filtro de conteúdo para bloquear ActiveX, Java Applets e outros tipos de conteúdo. Os seguintes tipos de bloqueio de conteúdo são suportados apenas para HTTP:

-

Bloqueie o ActiveX

-

Bloqueie applets Java

-

Bloquear cookies

-

Bloqueie arquivos EXE

-

Bloqueie arquivos ZIP

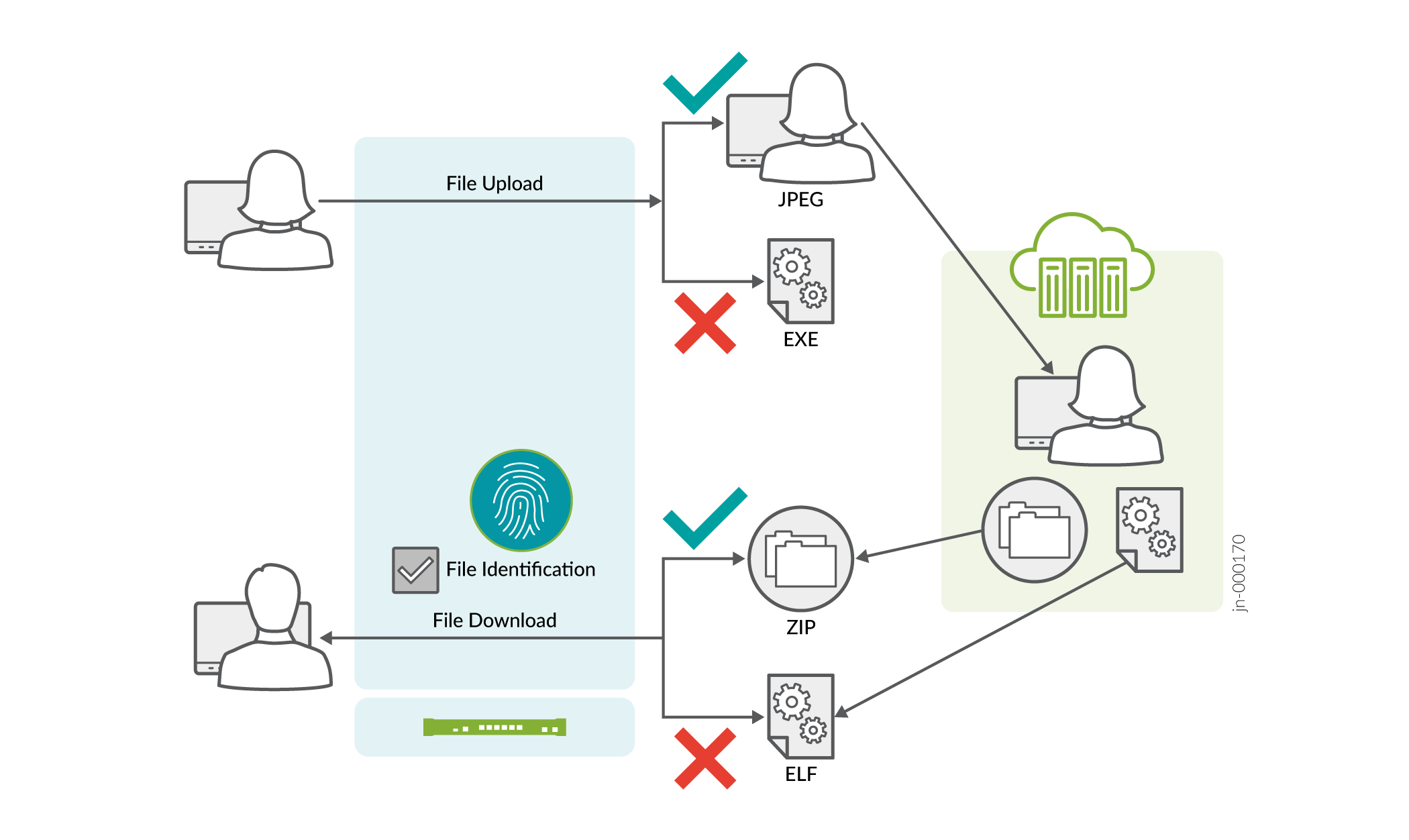

Filtragem de conteúdo com base no conteúdo do arquivo

A filtragem de conteúdo foi realizada anteriormente com base no tipo de arquivo, tipo de mímica, tipo de conteúdo e comando de protocolo. A detecção de arquivos usando o tipo MIME, filtros de comando de protocolo ou filtros de extensão de arquivo nem sempre é confiável. A maneira mais fácil de identificar um tipo de arquivo é por extensões de nome de arquivo, mas não é autêntica, pois qualquer extensão pode ser dada a qualquer tipo de arquivo.

A partir do Junos OS Release 21.4R1, o Content Security executa a filtragem de conteúdo para determinar o tipo de arquivo com base no conteúdo do arquivo e não com base nas extensões de arquivo. O conteúdo do arquivo é analisado pela primeira vez para determinar com precisão o tipo de arquivo. Esse recurso complementa a identificação de aplicativos (App ID) e permite que você configure o firewall para identificar e controlar o acesso ao tráfego web (HTTP e HTTPS) e proteger sua rede contra ataques. Quando a correspondência final do aplicativo é confirmada pelo App ID, a política de segurança de conteúdo correspondente é considerada para filtragem de conteúdo.

A filtragem de conteúdo com base no conteúdo do arquivo é executada da seguinte forma:

-

Identificação de arquivo: Para cada tipo de arquivo, existem regras definidas para examinar o conteúdo e determinar o tipo de arquivo. O processo de segurança de conteúdo usa o conteúdo do arquivo e o combina com as regras definidas para determinar o tipo de arquivo.

-

Defina regras de filtragem de conteúdo para direção de tráfego: o processo de segurança de conteúdo lê a configuração da CLI, analisa e interpreta conjuntos de regras e regras. Você pode definir as regras de filtragem de conteúdo e aplicar as regras para direcionar o tráfego.

Configurações definidas por regras e regras são adicionadas no nível de

[edit security utm utm-policy <utm-policy-name> content-filtering]hierarquia.Você pode configurar a opção de redefinição de conexão na regra do filtro de conteúdo. Quando o conteúdo listado dentro da regra é detectado, os manipuladores de protocolo executam a redefinição da conexão TCP com o cliente e o servidor exatamente como configurado na política.

Nota:Opções de filtragem de conteúdo baseadas no tipo de mímica, tipo de conteúdo e comando de protocolo não são suportadas. Depois de atualizar para o Junos OS Release 21.4R1, as opções de filtragem de conteúdo baseadas em extensão de arquivo existentes anteriormente sob as

[edit security utm utm-policy <utm-policy-name> content-filtering][edt security utm feature-profile content-filtering profile <profile-name>hierarquias não são suportadas. - Use as regras e conjuntos de regras definidos para filtragem de conteúdo: você pode usar as regras e conjuntos de regras definidos acima da

[edit security utm default-configuration content-filteringhierarquia. Essas regras e conjunto de regras permitem configurar filtros de conteúdo específicos de direção e redefinição de conexão. -

Seleção de políticas de segurança de conteúdo para filtragem de conteúdo: assim que a correspondência final do aplicativo for confirmada pelo APP ID, a política de segurança de conteúdo em potencial correspondente na qual as regras de filtragem de conteúdo são definidas é escolhida para processamento.

Para cada política de segurança de conteúdo, uma cadeia é criada com lista de nós definidos por regras e todas as regras configuradas sob um conjunto de regras são adicionadas a uma lista e depois anexadas ao respectivo nó definido por regras.

Depois que todas as verificações são passadas, um ID exclusivo é alocado para cada regra definida por regras configurada para preservar e organizar as respectivas informações na memória local. Esse armazenamento na memória local é necessário para rastrear as mudanças de configuração que você faz e sincronizar as atualizações.

-

Verificação: Use os seguintes comandos para visualizar as estatísticas e erros do sistema de filtragem de conteúdo.

-

Para exibir estatísticas de filtragem de conteúdo em uma política dentro do sistema lógico raiz, use os comandos e

show security utm content-filtering statistics root-logical-system utm-policy <utm policy name>osshow security utm content-filtering statistics utm policy <utm policy name>comandos. -

Para exibir estatísticas de filtragem de conteúdo em uma política dentro de um sistema lógico especificado, use o

show security utm content-filtering statistics logical-system <logical-system-name> utm-policy <utm policy name>comando.

-

Se você migrar para esse novo recurso e se houver opções legadas em suas configurações, você receberá as seguintes mensagens de erro e o commit falhará.

Recursos predeprecados não podem ser combinados com filtragem de conteúdo aprimorada (rule-set/rule)\n"); Remova a configuração marcada como preterida para avançar (Para obter detalhes: mostrar segurança utm)\n")Você pode usar a funcionalidade de filtragem de conteúdo legado se não quiser migrar para o recurso aprimorado de filtragem de conteúdo. As opções de configuração legadas são preteridas e ocultas. Você receberá a seguinte mensagem de erro quando usar as opções legadas preteridas.

ERRMSG ("A configuração \'%s\" é preterida", "security utm utm-policy <> http-profile filtragem de conteúdo")Benefícios

-

Oferece acesso seguro à Web e protege sua rede contra ataques usando tipos de arquivo detectados com precisão nas regras de filtragem de conteúdo.

-

Controla o tráfego que atravessa sua rede e aplica regras de filtragem de conteúdo com base na direção do tráfego.

-

Mensagens de log aprimoradas para incluir informações de identidade do usuário e de origem, ID de sessão e direção de pacotes.

A partir do Junos OS Release 22.4R1, o módulo de filtragem de conteúdo de segurança de conteúdo é integrado ao parser JDPI e os contextos JDPI são usados para invocar as funcionalidades de filtragem de conteúdo.

Pacotes de filtragem de conteúdo de segurança de conteúdo e plug-ins de fluxo são adicionados para lidar com o tráfego simples.

Ao tomar ações para protocolos de e-mail, a dependência de proxy do TCP é removida. notify-mail-sender O suporte à configuração de CLI é removido para protocolos de e-mail.

Veja também

Entendendo o suporte ao protocolo de filtragem de conteúdo

Cada protocolo suportado pode implementar filtros de conteúdo disponíveis de maneira diferente. Nem todos os recursos de filtragem são suportados para cada protocolo. Este tópico contém as seguintes seções:

Suporte para HTTP

O protocolo HTTP oferece suporte a todos os recursos de filtragem de conteúdo. Com o HTTP, o filtro de conteúdo permanece no gateway, verificando cada solicitação e resposta entre o cliente HTTP e o servidor.

Se uma solicitação DE HTTP for retirada devido à filtragem de conteúdo, o cliente receberá uma resposta como:

<custom drop message/user-configured drop message>.<src_port><dst_ip>:<dst_port>Download request was dropped due to <reason>

Portanto, uma mensagem pode aparecer da seguinte forma:

Juniper Networks Firewall Content Filtering blocked request. 5.5.5.1:80->4.4.4.1:55247 Download request was dropped due to file extension block list

Suporte para FTP

O protocolo FTP não oferece suporte a todos os recursos de filtragem de conteúdo. Ele oferece suporte apenas ao seguinte: Lista de extensão de blocos e lista de blocos de comando de protocolo.

Quando a filtragem de conteúdo bloqueia uma solicitação de FTP, a resposta a seguir é enviada pelo canal de controle:

550 <src_ip>:<src_port>-<dst_ip>:<dst_port><custom drop message/user-configured drop message> for Content Filtering file extension block list.>

Portanto, uma mensagem pode aparecer da seguinte forma:

550 5.5.5.1:21->4.4.4.1:45237 Requested action not taken and the request is dropped for Content Filtering file extension block list

Suporte para e-mail

Os protocolos de e-mail (SMTP, IMAP, POP3) têm suporte limitado de filtragem de conteúdo para os seguintes recursos: Lista de extensão de blocos, Lista de blocos de protocolo e filtragem de padrões MIME. O suporte é limitado para protocolos de e-mail pelos seguintes motivos:

O filtro de conteúdo verifica apenas um nível de um cabeçalho de e-mail. Portanto, cabeçalhos de e-mail recursivos e anexos criptografados não são digitalizados.

Se um e-mail inteiro for codificado por MIME, o filtro de conteúdo só pode digitalizar o tipo MIME.

Se alguma parte de um e-mail for bloqueada devido à filtragem de conteúdo, o e-mail original será descartado e substituído por um arquivo de texto com uma explicação do motivo pelo qual o e-mail foi bloqueado.

A partir do Junos OS Release 19.4R1, o recurso de filtragem de conteúdo e antivírus oferece suporte a protocolos SMTPS, IMAPS e POP3S implícitos e explícitos, e oferece suporte apenas ao modo passivo explícito FTPS.

Modo implícito — Conecte-se à porta criptografada SSL/TLS usando um canal seguro.

Modo explícito — primeiro conecte-se a um canal não seguro e proteja a comunicação emitindo o comando STARTTLS. Para POP3S, use o comando STLS.

Veja também

Especificando protocolos de filtragem de conteúdo (procedimento de CLI)

Para configurar protocolos de filtragem de conteúdo, use as seguintes declarações de configuração de CLI:

content-filtering {

profile name {

permit-command cmd-list

block-command cmd-list

block-extension file-ext-list

block-mime {

list mime-list

exception ex-mime-list

}

block-content-type {

activex

java-applet

exe

zip

http-cookie

}

notification-options {

type { message }

notify-mail-sender

custom-message msg

}

}

traceoptions {

flag {

all

basic

detail

}

}

}

Visão geral da configuração da filtragem de conteúdo

Um filtro de segurança de conteúdo bloqueia ou permite determinado tipo de base de tráfego no tipo de mímica, extensão de arquivo, comandos de protocolo e tipo de objeto incorporado. O filtro de conteúdo controla as transferências de arquivos pelo gateway verificando o tráfego em listas de filtro configuradas. O módulo de filtragem de conteúdo avalia o tráfego antes de todos os outros módulos de segurança de conteúdo, se o tráfego atender aos critérios configurados no filtro de conteúdo, o filtro de conteúdo age primeiro sobre esse tráfego. O procedimento a seguir lista a ordem recomendada na qual você deve configurar filtros de conteúdo:

Exemplo: configurar objetos personalizados de filtragem de conteúdo

Este exemplo mostra como configurar objetos personalizados de filtragem de conteúdo.

Requisitos

Antes de começar:

Decida sobre o tipo de filtro de conteúdo que você precisa. Veja a visão geral da filtragem de conteúdo.

Entenda a ordem em que parâmetros de filtragem de conteúdo estão configurados. Veja a visão geral da configuração da filtragem de conteúdo.

Visão geral

Neste exemplo, você define objetos personalizados que são usados para criar perfis de filtragem de conteúdo. Você executa as seguintes tarefas para definir objetos personalizados:

Crie duas listas de comando de protocolo chamadas ftpprotocom1 e ftpprotocom2, e adicione comandos de usuário, passe, porta e tipo a ele.

Crie uma lista de extensão de nome de arquivo chamada extlist2 e adicione as extensões .zip, .js e .vbs a ela.

Defina a lista de mímicas de blocos ligue para cfmime1 e adicione padrões à lista.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com sua configuração de rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security utm custom-objects protocol-command ftpprotocom1 value [user pass port type] set security utm custom-objects protocol-command ftpprotocom2 value [user pass port type] set security utm custom-objects filename-extension extlist2 value [zip js vbs] set security utm custom-objects mime-pattern cfmime1 value [video/quicktime image/x-portable-anymap x-world/x-vrml] set security utm custom-objects mime-pattern ex-cfmime1 value [video/quicktime-inappropriate]

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o uso do editor de CLI no modo de configuração no guia de usuário da CLI.

Para configurar objetos personalizados de filtragem de conteúdo:

Crie duas listas de comandos de protocolo.

[edit security utm] user@host# set custom-objects protocol-command ftpprotocom1 [edit security utm] user@host# set custom-objects protocol-command ftpprotocom2

Adicione comandos de protocolo à lista.

[edit security utm] user@host# set custom-objects protocol-command ftpprotocom1 value [user pass port type] [edit security utm] user@host# set custom-objects protocol-command ftpprotocom2 value [user pass port type]

Crie uma lista de extensão de nome de arquivo.

[edit security utm] user@host# set custom-objects filename-extension extlist2

Adicione extensões à lista.

[edit security utm] user@host# set custom-objects filename-extension extlist2 value [zip js vbs]

Crie listas de digitalização de antivírus.

[edit security utm] user@host# set custom-objects mime-pattern cfmime1 user@host# set custom-objects mime-pattern ex-cfmime1

Adicione padrões às listas.

[edit security utm] user@host# set custom-objects mime-pattern cfmime1 value [video/quicktime image/x-portable-anymap x-world/x-vrml] user@host# set custom-objects mime-pattern ex-cfmime1 value [video/quicktime-inappropriate]

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security utm comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

userhost#show security utm

custom-objects {

mime-pattern {

cfmime1 {

value [ video/quicktime image/x-portable-anymap x-world/x-vrml ];

}

ex-cfmime1 {

value video/quicktime-inappropriate;

}

}

filename-extension {

extlist2 {

value [ zip js vbs ];

}

}

protocol-command {

ftpprotocom1 {

value [ user pass port type ];

}

}

protocol-command {

ftpprotocom2 {

value [ user pass port type ];

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Exemplo: configurar políticas de segurança de conteúdo de filtragem de conteúdo

Este exemplo descreve como criar uma política de segurança de conteúdo filtrante de conteúdo para anexar ao seu perfil de recursos.

Requisitos

Antes de começar:

Decida sobre o tipo de filtro de conteúdo que você precisa. Veja a visão geral da filtragem de conteúdo.

-

Configure objetos personalizados de segurança de conteúdo para cada recurso e defina o perfil de filtragem de conteúdo. Veja a visão geral da configuração da filtragem de conteúdo.

Visão geral

Você configura políticas de segurança de conteúdo para aplicar seletivamente várias soluções de segurança de conteúdo no tráfego de rede que passa por um dispositivo habilitado para segurança de conteúdo. Por meio de perfis de recursos, você associa objetos personalizados a essas políticas e especifica o bloqueio ou a permissão de determinados tipos de tráfego.

Neste exemplo, você configura uma política de segurança de conteúdo chamada utmp4 e, em seguida, atribui o confilter1 de perfil de recurso pré-configurado a esta política.

Configuração

Procedimento

Procedimento passo a passo

Para configurar uma política de segurança de conteúdo de filtragem de conteúdo:

Você pode configurar diferentes aplicativos de protocolo na política de segurança de conteúdo. O exemplo só mostra HTTP e não outros protocolos. Mais cedo, você configurou objetos personalizados para FTP (ftpprotocom1 e ftpprotocom2). Em seguida, você deve adicionar uma política de filtro de conteúdo para FTP, por exemplo:

set security utm utm-policy utmp4 content-filtering ftp upload-profile confilter1

set security utm utm-policy utmp4 content-filtering ftp download-profile confilter1

-

Crie uma política de segurança de conteúdo.

[edit security utm] user@host# set utm-policy utmp4

-

Anexe a política de segurança de conteúdo ao perfil.

[edit security utm] user@host# set utm-policy utmp4 content-filtering http-profile contentfilter1

Se você terminar de configurar o dispositivo, comprometa a configuração.

[edit] user@host# commit

Exemplo: anexar políticas de segurança de conteúdo de filtragem de conteúdo a políticas de segurança

Este exemplo mostra como criar uma política de segurança e anexar a política de segurança de conteúdo à política de segurança.

Requisitos

Antes de começar:

-

Configure objetos personalizados da Segurança de Conteúdo, defina o perfil de filtragem de conteúdo e crie uma política de segurança de conteúdo. Veja a visão geral da configuração da filtragem de conteúdo.

Habilite e configure uma política de segurança. Veja exemplo: configurar uma política de segurança para permitir ou negar todo o tráfego.

Visão geral

Ao anexar políticas de segurança de conteúdo filtragem de conteúdo a políticas de segurança, você pode filtrar o tráfego que transita de uma zona de segurança para outra.

Neste exemplo, você cria uma política de segurança chamada p4 e especifica que o tráfego de qualquer endereço de origem para qualquer endereço de destino com um aplicativo HTTP corresponde aos critérios. Em seguida, você atribui uma política de segurança de conteúdo chamada utmp4 à política de segurança p4. Esta política de segurança de conteúdo se aplica a qualquer tráfego que corresponda aos critérios especificados na política de segurança p4.

Configuração

Procedimento

Configuração rápida da CLI

Para anexar rapidamente uma política de segurança de conteúdo filtrante de conteúdo a uma política de segurança, copiar os seguintes comandos, cole-os em um arquivo de texto, remover quaisquer quebras de linha, alterar todos os detalhes necessários para combinar com sua configuração de rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

[edit] set security policies from-zone trust to-zone untrust policy p4 match source-address any set security policies from-zone trust to-zone untrust policy p4 match destination-address any set security policies from-zone trust to-zone untrust policy p4 match application junos-htttp set security from-zone trust to-zone untrust policy p4 then permit application-services utm-policy utmp4

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o uso do editor de CLI no modo de configuração no guia de usuário da CLI.

Para anexar uma política de segurança de conteúdo a uma política de segurança:

Crie uma política de segurança.

[edit] user@host# edit security policies from-zone trust to-zone untrust policy p4

Especifique as condições de correspondência para a política.

[edit security policies from-zone trust to-zone untrust policy p4] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-http

-

Anexe a política de segurança de conteúdo à política de segurança.

[edit security policies from-zone trust to-zone untrust policy p4] user@host# set then permit application-services utm-policy utmp4

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy p4 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

utm-policy utmp4;

}

}

}

}

}

default-policy {

permit-all;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Monitorando configurações de filtragem de conteúdo

Propósito

Veja estatísticas de filtragem de conteúdo.

Ação

Para ver as estatísticas de filtragem de conteúdo na CLI, entre no user@host > show security utm content-filtering statistics comando.

O comando de filtragem de show statistics conteúdo exibe as seguintes informações:

Base on command list: # Blocked Base on mime list: # Blocked Base on extension list: # Blocked ActiveX plugin: # Blocked Java applet: # Blocked EXE files: # Blocked ZIP files: # Blocked HTTP cookie: # Blocked

Para visualizar estatísticas de filtragem de conteúdo usando a J-Web:

Selecione estatísticas de filtragem de conteúdo claroMonitor>Security>UTM>Content FilteringMonitor>Security>UTM>Content Filtering.

As estatísticas a seguir tornam-se acessíveis no painel direito.

Base on command list: # Passed # Blocked Base on mime list: # Passed # Blocked Base on extension list: # Passed # Blocked ActiveX plugin: # Passed # Blocked Java applet: # Passed # Blocked EXE files: # Passed # Blocked ZIP files: # Passed # Blocked HTTP cookie: # Passed # Blocked

Você pode clicar em estatísticas de filtragem de conteúdo claro para limpar todas as estatísticas vigíveis atuais e começar a coletar novas estatísticas.