Webhooks e alertas

Saiba mais sobre os diversos alertas e alarmes que você pode habilitar na Juniper Mist™.

Configuração de alertas

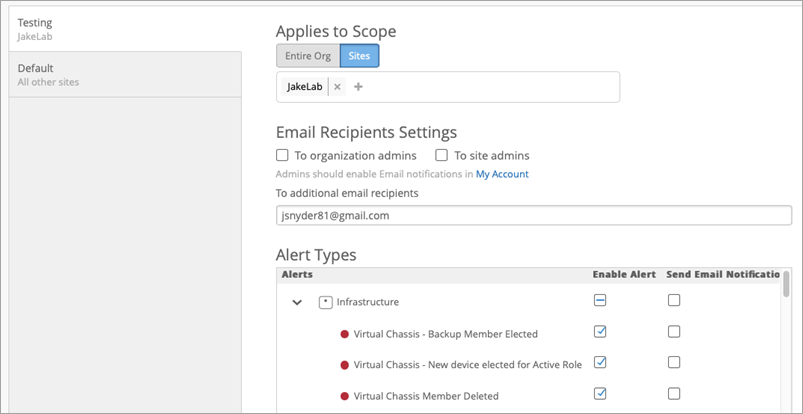

Você pode configurar alertas para toda uma organização, sites únicos ou vários sites a partir da página de configuração de alertas no portal.

Para encontrar esta página, selecione Monitor > Alertas > Configuração de alertas no menu esquerdo do portal Juniper Mist.

Todos os alertas visíveis aqui estão disponíveis para enviar um webhook de alerta simplesmente habilitando o alerta.

Os alertas são divididos por cor com base na gravidade, da seguinte forma:

-

Vermelho — crítico

-

Laranja — Aviso

-

Azul — informativo

Os alarmes também são categorizados nesses grupos:

-

Infraestrutura — os alarmes de infraestrutura não mantêm o estado. Eles são baseados diretamente em eventos de dispositivos. Quando você monitora dispositivos a partir de alarmes de infraestrutura, normalmente trata cada evento como um evento independente, ou combina com mudanças de dispositivo stateful.

-

Marvis — Eventos do Marvis são eventos identificados nas ações do Marvis. Esses eventos geralmente são stateful. Dentro de sua carga é uma chave chamada

details. Abaixodetailsvocê pode verstatee os valores:openouvalidated.-

opensignifica que esse problema está acontecendo no momento. -

validatedsignifica que o Marvis validou que o problema está resolvido. Após o problema ser considerado validado, o mesmo tipo de webhook será definido com o estado atualizado.Devido à natureza da IA das ações do Marvis, o Marvis requer dados suficientes para garantir que esses alarmes sejam precisos e acionáveis. O Marvis precisa acumular dados suficientes para eliminar falsos positivos. Esse requisito resulta em um número variado de vezes para que os eventos cheguem.

-

-

Segurança — A maioria dos eventos em segurança são eventos únicos. Esses alertas detectarão apenas ataques específicos e não determinarão se o ataque está ativo. Os APs desonestos são limitados à taxa de relatórios uma vez a cada 10 horas. Clientes desonestos e eventos AP da Honeypot são enviados uma vez a cada 10 minutos.

Os alertas a seguir também têm limiares de falha configuráveis:

-

Falha de ARP

-

Falha no DHCP

-

Falha de DNS

-

Dispositivo offline

Para obter informações sobre a configuração de alertas, veja as informações de configuração de alerta no Guia de monitoramento de rede da Juniper Mist.

Tipos de alerta de Webhook

| Alerta/Webhook Name | Group Categoria | Descrição | desencadeando comentários do mecanismo | ||

|---|---|---|---|---|---|

| adhoc_network | Segurança | AP | A rede Adhoc detectou | Um ou mais APs detectaram uma rede de adesivo não autorizada. | |

| air_magnet_scan | Segurança | AP | Air Magnet Scan detectado | Alguém está executando a análise de RF do Air Magnet. | |

| ap_bad_cable | Marvis | AP | Cabo Ethernet defeituoso conectado a um AP da Juniper | Desconecta ethernet frequente, reinicia, aumenta erros de ethernet, conectando-se a 100Mbps | Req SUB-VNA |

| ap_offline | Marvis | AP | Offline (Marvis) |

|

Req SUB-VNA |

| arp_failure | Marvis | Conectividade | Falhas na conexão sem fio em todo o site | Aumento repentino de falhas em todo o site ou falhas de 100% em um servidor/WLAN/AP | Req SUB-VNA |

| authentication_failure | Marvis | Conectividade | Falhas na conexão com fio e sem fio em todo o site | Aumento repentino de falhas em todo o site ou falhas de 100% em um servidor/switch/WLAN/VLAN/AP | Req SUB-VNAOR SUB-SVNA |

| bad_cable | Marvis | Interruptor | Cabo defeituoso conectado a um switchport da Juniper | Erros de porta, consumo de energia sem enlace de ethernet, aumento de bytes para fora e 0 in (e vice-versa) | Req SUB-VNA |

| bad_wan_uplink | Marvis | Roteador | Interface de baixo desempenho/problemática (SRX, SSR) | Latência, jitter, perda de pacotes, quedas de saída e queda em pacotes de transmissão | Req SUB-WNA |

| beacon_flood | Segurança | Inundação AP falsa detectada - uma inundação de novos BSSIDs | O número de novos SSIDs digitalizados por um AP excede o limite definido durante um período de tempo definido. | ||

| bssid_spoofing | Segurança | AP | Spoofing BSSID detectado | Um dispositivo com força de sinal de -30dBm ou pior está transmitindo o mesmo BSSID que um AP com uma boa força de sinal. | |

| device_down | Infra-estrutura | AP | Dispositivo offline | Um AP se desconecta da nuvem por mais tempo do que o limiar configurado. | |

| device_restarted | Infra-estrutura | AP | Dispositivo reiniciado | Um AP é reiniciado. | |

| dhcp_failure | Marvis | Conectividade | Falhas na conexão com fio e sem fio em todo o site | Aumento repentino de falhas em todo o site ou falhas de 100% em um servidor/WLAN/VLAN/AP. | Req SUB-VNAOR SUB-SVNA |

| disassociation_flood | Segurança | AP | Ataque de desassociação detectado | A Juniper Mist detecta um ataque DoS no qual o invasor desassocia um dispositivo da vítima de um AP usando um quadro de desassociação específico conforme especificado no IEEE 802.11. | |

| dns_failure | Marvis | Conectividade | Falhas na conexão sem fio em todo o site | Aumento repentino de falhas em todo o site ou falhas de 100% em um servidor/WLAN/AP. | Req SUB-VNA |

| eap_dictionary_attack | Segurança | AP | Ataque de insolução de EAP detectado | Várias falhas de senha em que alguém tenta adivinhar uma senha ao experimentar palavras diferentes de um pouco. | |

| eap_failure_injection | Segurança | AP | Injeção de falha de EAP detectada | Alguém envia falhas falsas de EAP. | |

| eap_handshake_flood | Segurança | AP | EAP Desafinamento de inundação detectado | Algum cliente ou simulador gera uma inundação de mensagens EAPOL solicitando autenticação 802.1x. | |

| eap_spoofed_success | Segurança | AP | EAP Spoofed Success detectado | Alguém fareja pacotes EAP e tenta enviar um sucesso falso de EAP. | |

| eapol_logoff_attack | Segurança | AP | Ataque com logotipo da EAPOL detectado | Algum cliente ou simulador está enviando mensagens de logotipo da EAP excessivas. | |

| essid_jack | Segurança | AP | ESSID Jack detectado | Algum cliente ou simulador tenta enviar uma solicitação de sondagem de broadcast. | |

| excessive_client | Segurança | AP | Clientes excessivos detectados | O número de clientes associados a um AP excede o limite configurado. | |

| excessive_eapol_start | Segurança | AP | Detecção excessiva de EAPOL-Start | Algum cliente ou simulador está enviando mensagens EAP START excessivas. | |

| gateway_down | Infra-estrutura | SRX | Borda WAN offline | Um SRX está offlin. | |

| gw_bad_cable | Marvis | Roteador | Cabo defeituoso conectado a uma porta de gateway Juniper (apenas SRX) | Erros de estatística de interface, bytes de entrada/saída 0 | Req SUB-WNA |

| gw_dhcp_pool_exhausted | Infra-estrutura | SRX | Pool DE DHCP de borda WAN esgotado | O pool DE DHCP de borda wan foi esgotado, | |

| gw_negotiation_mismatch | Marvis | Roteador | Diferença no tamanho de pacote mtu visto na rede (apenas SRX) | Pacotes fragmentados, erros de MTU. | Req SUB-WNA |

| health_check_failed | Marvis | AP | APs não saudáveis a serem substituídos | Falha na correção automática/auto-cura em um AP. | Req SUB-VNA |

| honeypot_ssid | Segurança | AP | Honeypot SSID | APs não autorizados anunciando seu SSID. | |

| idp_attack_detected | Segurança | SRX/SSR | Ataque IDP detectado | O SRX ou o Session SMart Router reportam eventos do tipo IDP_ATTACK_LOG_EVENT. | |

| infra_arp_failure | Infra-estrutura | AP | Falha no Gateway Arp | A solicitação de ARP para o gateway padrão não está recebendo nenhuma resposta. | |

| infra_dhcp_failure | Infra-estrutura | AP | Falha no DHCP | Mais de 10 clientes são afetados por uma falha/não resposta do servidor DHCP em uma janela de 10 minutos. | |

| infra_dns_failure | Infra-estrutura | AP | Falha de DNS | Mais de 10 clientes são afetados por um servidor DNS com falha/não resposta em uma janela de 10 minutos, um e-mail será acionado para este evento. | |

| insufficient_capacity | Marvis | AP | AP(s) com baixa capacidade de Wi-Fi | Após as mudanças no RRM, um ou mais clientes têm um consumo pesado que resulta em alta utilização de canais AP. | Req SUB-VNA |

| insufficient_coverage | Marvis | AP | Áreas ao redor do AP(s) com cobertura Wi-Fi ruim consistente | Após as mudanças no RRM, os clientes ainda têm RSSI extremamente baixo. | Req SUB-VNA |

| krack_attack | Segurança | AP | Injeção de repetição detectada - Ataque KRACK | Um ou mais APs detectam tentativas de ataque KRACK. | |

| loop_detected_by_ap | Infra-estrutura | Sem fio | AP detectou loop por reflexão | Um AP recebe um quadro que enviou. | |

| missing_vlan | Marvis | Interruptor | VLAN configurada em AP ausente na porta do switch ou upstream | Um AP observa o tráfego em cada VLAN e se compara entre APs no mesmo switch e outros APs no site. | Req SUB-VNAOR SUB-SVNA |

| monkey_jack | Segurança | AP | Macaco Jack detectado | Um AP detecta uma tentativa de ataque do homem no meio. | |

| negotiation_mismatch | Marvis | Interruptor | Diferença nas configurações entre um cliente com fio e uma porta conectada | Incompatibilidade duplex e/ou falha na auto-negociação | Req SUB-VNA |

| non_compliant | Marvis | AP | APs com firmware incompatíveis | Os APs têm uma versão de firmware diferente da maioria dos outros APs desse modelo naquele site. | Req SUB-VNA |

| out_of_sequence | Segurança | AP | Detectada fora de sequência | Pacotes fora de sequência excessivos. | |

| port_flap | Marvis | Interruptor | Porta constantemente subindo e baixando | Porta batendo com alta frequência e continuamente. | Req SUB-VNA |

| repeated_auth_failures | Segurança | AP | Clientes com falhas repetidas de autenticação de clientes | Um cliente enfrenta falhas de autenticação de clientes devido a um servidor RADIUS inalcançável, segredo compartilhado errado etc. | |

| rogue_ap | Segurança | AP | AP desonesto detectado | A Juniper Mist detecta um AP não reivindicado em sua organização, mas conectado na mesma rede com fio. | |

| rogue_client | Segurança | AP | Conexão do cliente com AP desonesto detectado | Um cliente associado a um AP desonesto (um AP não reivindicado em sua organização, mas conectado à mesma rede com fio). | |

| ssid_injection | Segurança | AP | Injeção SSID detectada: detecta nomes SSID de aparência maliciosa com possível injeção de código em nome | A Juniper Mist detecta uma possível linguagem de injeção de código em um nome SSID. | |

| sw_alarm_chassis_partition | Infra-estrutura | Interruptor | Alarme de partição de armazenamento de switches | O uso de partição é alto. | |

| sw_alarm_chassis_pem | infraestrutura | Interruptor | Alarme PEM do switch | Problemas de PEM, slot de falha,CPU alta, problemas com CB e assim por diante. | |

| sw_alarm_chassis_poe | Infra-estrutura | Interruptor | Alarme do controlador Junos POE | Problemas de hardware. | |

| sw_alarm_chassis_psu | Infra-estrutura | Interruptor | Alarme de fonte de alimentação Junos | Falta de fonte de alimentação. | |

| sw_bad_optics | Infra-estrutura | Interruptor | Switch com mau enlace óptico | Transceptor ruim. | |

| sw_bgp_neighbor_state_changed | Infra-estrutura | Interruptor | Estado vizinho do BGP mudou | O peering BGP sobe ou desce. | |

| sw_bpdu_error | Infra-estrutura | Interruptor | Erro de BPDU do switch | Possível loop de ponte. | |

| sw_dhcp_pool_exhausted | Infra-estrutura | Interruptor | O pool de DHCP do switch foi esgotado, | O pool DHCP do switch foi esgotado. | |

| switch_down | infraestrutura | Interruptor | Switch offline | Um switch está offline. | |

| switch_restarted | Infra-estrutura | Interruptor | Switch reiniciado | Um switch reiniciado. | |

| switch_stp_loop | Marvis | Interruptor | O mesmo quadro é visto por um switch várias vezes | Mudanças frequentes na topologia de STP, juntamente com o aumento súbito do TX/RX. | Req SUB-VNA |

| tkip_icv_attack | Segurança | AP | Ataque de TKIP ICV | Um AP detecta falhas de MIC TKIP além do limiar configurado. | |

| url_blocked | Segurança | SRX/SSR | URL bloqueada | O SRX ou o SSR relatam WEBFILTER_URL_BLOCKED tipos de eventos. | |

| vc_backup_failed | Infra-estrutura | Interruptor | Virtual Chassis — Membro de backup eleito | ||

| vc_master_changed | Infra-estrutura | Interruptor | Virtual Chassis — Novo dispositivo eleito para a função ativa | ||

| vc_member_added" | Infra-estrutura | Interruptor | Adicionar um novo membro de VC | Um novo membro de VC foi adicionado. | |

| vc_member_deleted | Infra-estrutura | Interruptor | Membro do Virtual Chassis excluído | Um membro de VC foi excluído. | |

| vendor_ie_missing | Segurança | AP | IE do fornecedor Mist ausente em resposta a beacon ou sonda | Personificação dos APs da Mist sancionados. | |

| vpn_path_down | Marvis | Roteador | Caminho de peer vpn para baixo (apenas SSR) | 100% de falha de um caminho peer. | Req SUB-WNA |

| vpn_peer_down | Infra-estrutura | SRX | VPN Peer Down | Um túnel IPSec cai para interfaces WAN entre hub e spoke. | |

| Borda WAN offline | Infra-estrutura | SSR | Borda WAN offline | Um dispositivo WAN Edge está offline. | |

| watched_station | Segurança | AP | Estação de observação ativa detectada | A Juniper Mist detecta um cliente ou estação que está listado na lista da Estação assistida. | |

| zero_ssid_association | Segurança | AP | Solicitação de Associação Zero SSID detectada | Um AP verifica um beacon que contém um SSID de comprimento zero. |

Detalhes de alerta de visualização

Para ver a lista completa de tipos de alarme e suas definições, você pode emitir a seguinte solicitação:

GET /api/v1/const/alarm_defs

A animação a seguir demonstra a emissão de uma chamada GET da Referência de API da Mist, a fim de obter uma lista das definições para todos os tipos de alarme suportados. A Resposta exibe informações úteis, como a chave, grupo, gravidade e exemplo, que mostra exemplos das mensagens que você recebe desse webhook em particular.

Para testar isso, veja definições de alarme de lista.

A tabela apresenta informações detalhadas para apenas alguns dos alertas.

Na tabela a seguir, você pode ver os requisitos de assinatura para o webhook dado. Alertas comuns de webhooks relacionados a logs de auditoria, alarmes ou eventos de dispositivos, por exemplo, exigirão que você tenha uma assinatura de um dos seguintes: Wireless, Wired ou WAN Assurance.

Dentro de cada alarme estão dados contextuais que você pode extrapolar para correlação de eventos comparando vários dispositivos. Você pode encontrar exemplos de todas as definições de alerta (alarme) existentes com a função /api/v1/const/alarm_defs (o link exige que você esteja logado na Juniper Mist).

Agregação de eventos

A Juniper Mist agrega eventos com base em tópicos que você configurou. No entanto, nem todos os eventos são agregados. Os eventos são agregados para quaisquer tópicos relacionados aos serviços de localização, por exemplo, a localização, asset-raw-rssi, sdkclient-scan-data e tópicos rssi-zone.

Se vários eventos ocorrerem para o mesmo tópico durante a janela de agregação especificada, a Juniper Mist os agrupa em uma única mensagem. Devido à agregação de mensagens, você precisará analisar os eventos de cada mensagem quando eles forem recebidos.