AAA 服务器(数据中心蓝图)

AAA 服务器概述

AAA 服务器与 接口策略一起使用。AAA 服务器包括以下详细信息:

| 参数 | 说明 |

|---|---|

| 标签 | 要识别 AAA 服务器 |

| 服务器类型 |

|

| 主机 名 | |

| 身份验证端口 | |

| 记帐端口 | 选 |

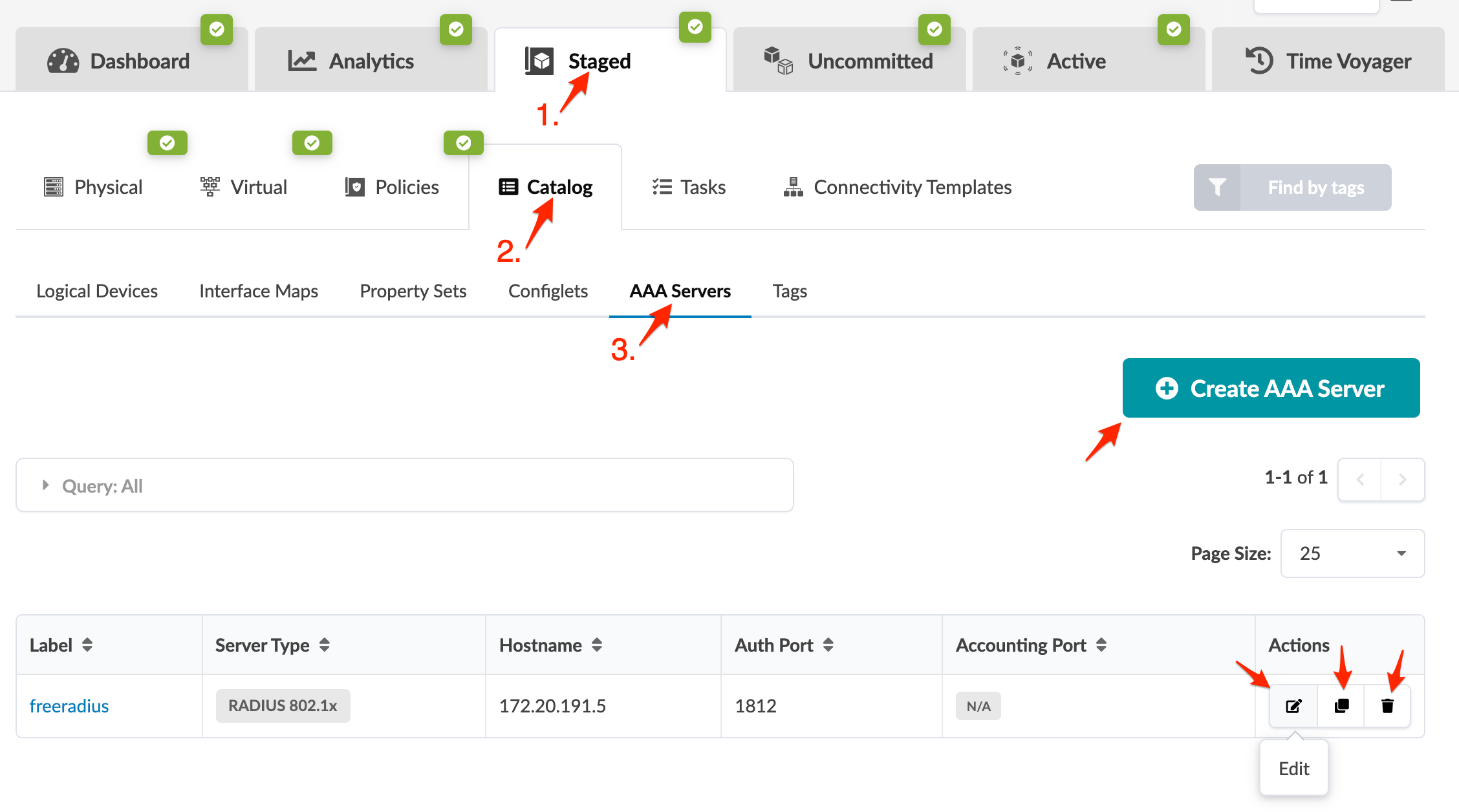

从蓝图中,导航到分段 >目录> AAA 服务器 以转至 AAA 服务器目录。您可以创建、克隆、编辑和删除 AAA 服务器。

创建 AAA 服务器

- 从蓝图中,导航到分段>目录> AAA 服务器,然后单击创建 AAA 服务器。

- 输入标签,选择服务器类型(RADIUS 802.1x、RADIUS COA),输入主机名、密钥、身份验证端口和(可选)记帐端口。

- 单击“创建”以暂存服务器并返回到表视图。

编辑 AAA 服务器

- 在蓝图中,导航到分段>目录> AAA 服务器,然后单击编辑按钮以供编辑 AAA 服务器。

- 进行更改,然后单击“更新”以暂存更新并返回到表视图。

删除 AAA 服务器

- 在蓝图中,导航到分段>目录> AAA 服务器,然后单击删除按钮以便删除 AAA 服务器。

- 单击“删除”以暂存删除并返回到表视图。

配置 AAA RADIUS 服务器

配置 AAA RADIUS 服务器是在 Apstra 软件外部进行的。下面的示例显示了要为 FreeRADIUS 配置的文件。

/etc/freeradius/clients.conf -- 具有每个交换机的凭据

client Arista-7280SR-48C6-1 {

shortname = Arista-7280SR-48C6-1

ipaddr = 172.20.191.10

secret = testing123

nastype = other

}

/etc/freeradius/users -- 具有要进行身份验证的用户和 MAC 地址。隧道专用组 ID 显示动态 VLAN ID,该 ID 是可选的。

leaf1-server1 ClearText-Password := "password"

"52:54:00:37:d5:e1" Cleartext-Password := "52:54:00:37:d5:e1"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Tunnel-Private-Group-Id = "50"

此示例显示了一个简单的凭据;配置时,可以使用客户端和 RADIUS 服务器支持的任何 EAP 方法。

配置客户端请求方

配置客户端请求方是在 Apstra 软件外部进行的。下面是 wpa_supplicant的示例。

/ etc/wpa_supplicant/aos_wpa_supplicant.conf

# Ansible managed

ctrl_interface=/var/run/wpa_supplicant

# Default version is 0 - ensure we're using modern protocols.

eapol_version=2

# Don't scan for wifi.

ap_scan=0

# Hosts will be configured to authenticate with usernames that match their

# Slicer DUT name, configured in radius_server playbook.

network={

key_mgmt=IEEE8021X

eap=TTLS MD5

identity="leaf1-server1"

anonymous_identity="leaf1-server1"

password="password"

phase1="auth=MD5"

phase2="auth=PAP password=password"

eapol_flags=0

}