自定义日志提取

自定义日志提取是在瞻博网络高级威胁防御软件版本 5.0.4 中引入的。

关于自定义日志引入

自定义日志引入概述

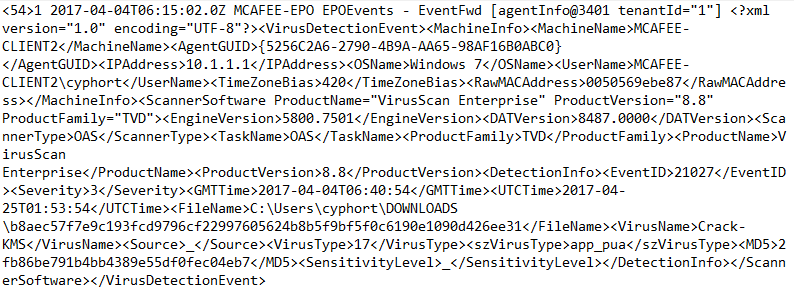

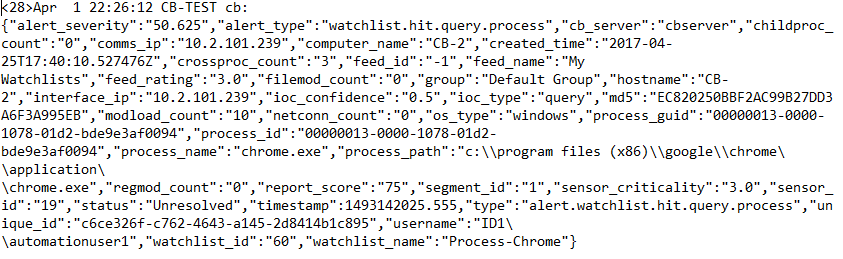

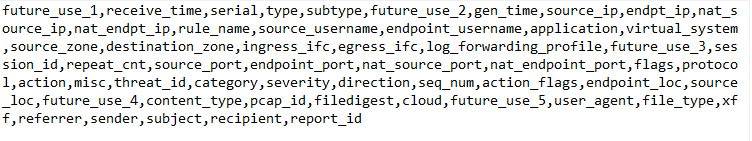

自定义日志引入功能允许您使用提供的示例日志在 ATP 设备设备上创建自己的日志分析程序。这样,如果要使用现有 ATP 设备日志分析程序不支持的供应商提供的日志,则可以这样做。通过将示例日志中的字段映射到 ATP 设备事件字段,可以构建自己的自定义分析器,指示哪些类型的事件将生成事件。您还可以查看传入日志的统计信息并删除收集的日志。

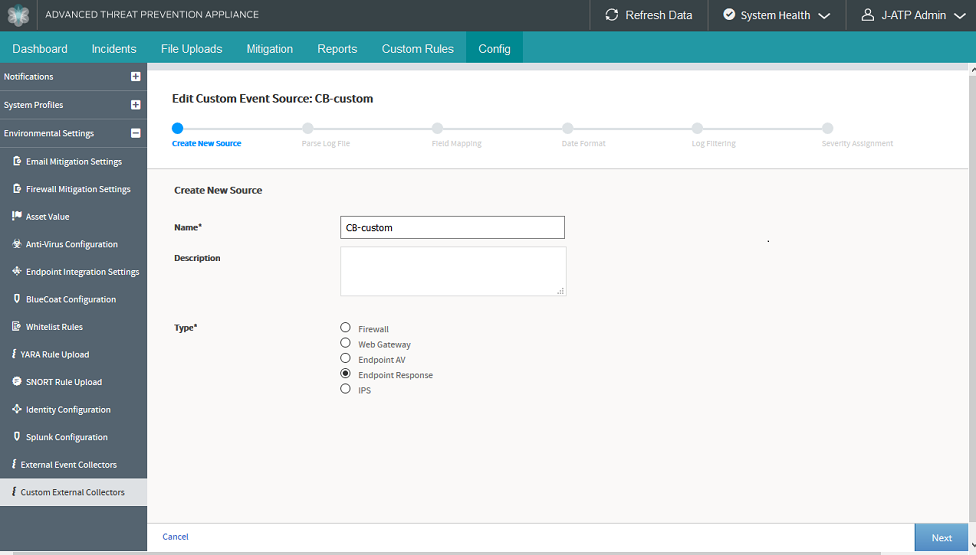

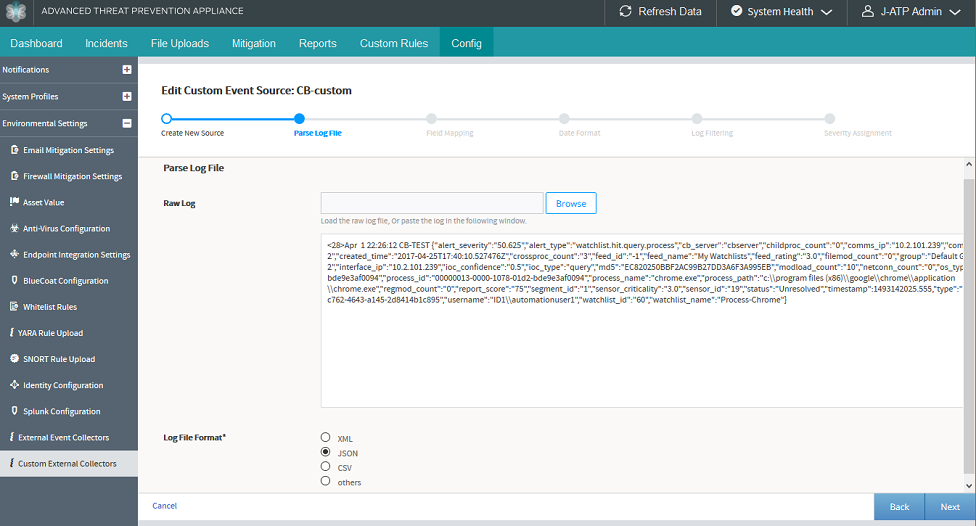

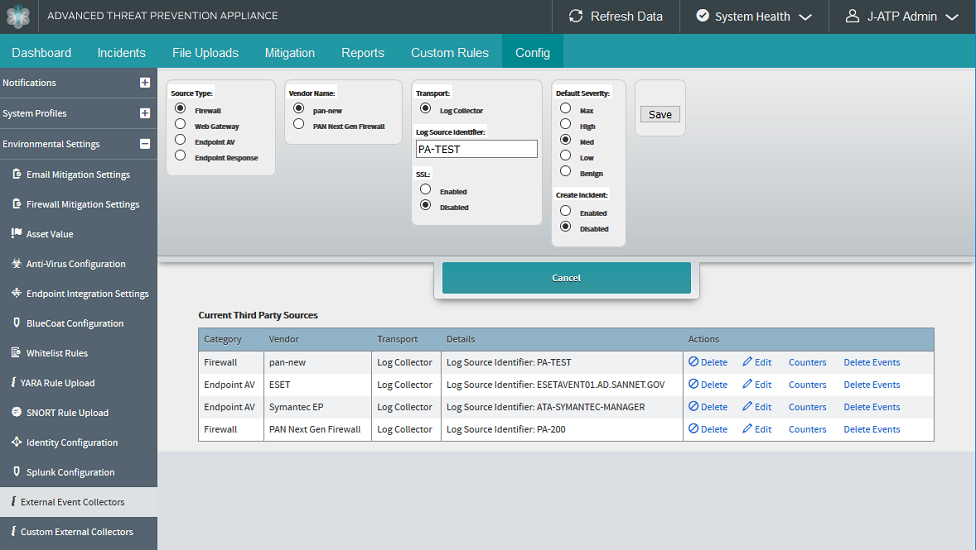

配置日志解析器

使用以下过程创建您自己的自定义日志分析程序。

配置完自定义日志分析程序后,将组合您创建的筛选器,以仅保存您根据配置的条件使用威胁级别设置指示的日志。

使用日志解析器

配置自定义日志分析程序后,必须将其应用于 ATP 设备事件收集器。

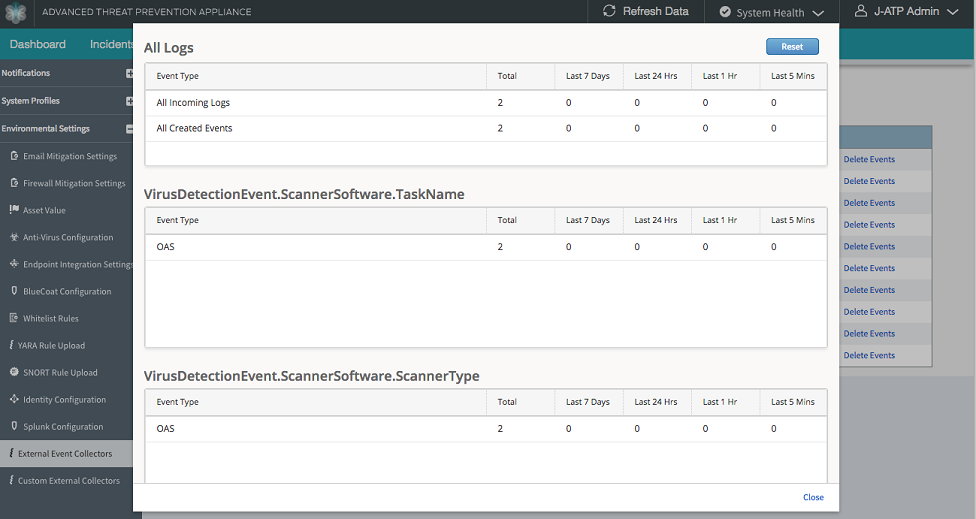

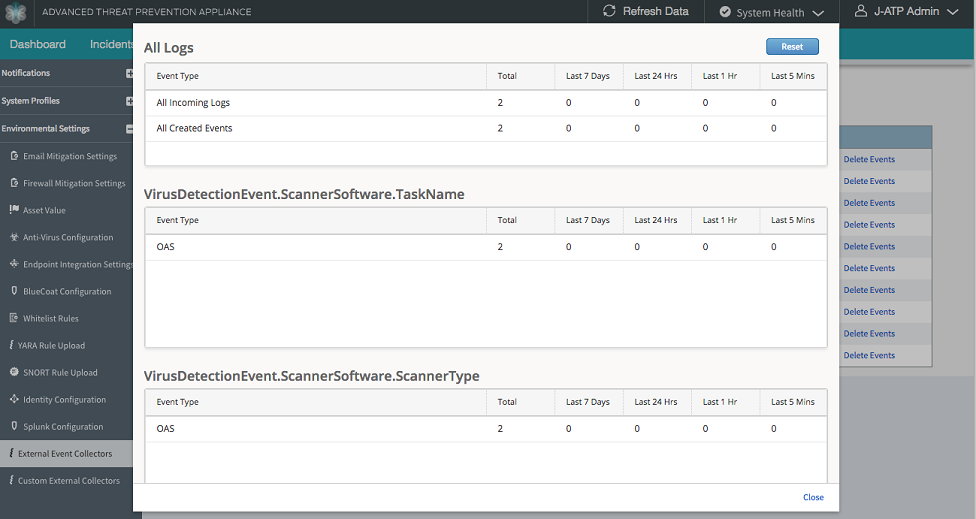

自定义日志统计信息

为自定义日志创建外部事件收集器时,计数器将显示在该日志源的“外部事件收集器”页中。计数器中显示的信息是在 5 分钟、1 小时、1 天、1 周间隔内收集的日志数和总数,按您在创建自定义日志分析器时选择的字段细分。

日志统计信息可能包括以下内容:

所有传入日志:聚合(生存期)、过去 5 分钟、过去 1 小时、过去 24 小时和过去 7 天

所有创建的事件:聚合(生存期)、过去 5 分钟、过去 1 小时、过去 24 小时和过去 7 天

解析的字段计数(用户选择进行计数):从传入日志中,将显示显示的每个值,以及它在聚合(生存期)中发生的次数 - 上周、最后一天、过去一小时和过去 5 分钟。

在“外部事件收集器”页中,单击“计数器”链接以查看日志统计信息。

图8:外部事件收集器 - 计数器