DNS 天洞概述

DNS 沉洞功能使您能够通过将域解析为沉洞服务器或拒绝 DNS 请求来阻止对不允许的域的 DNS 请求。

您可以在 SRX 系列防火墙上配置 DNS 过滤,以识别和阻止对不允许的域的 DNS 请求。

是否支持某项功能取决于您使用的平台和版本。使用 功能浏览器 确定您的平台是否支持该功能。

确定对不允许的域的 DNS 请求后,您可以执行以下任一作:

-

阻止对不允许的域的访问 — 配置 SRX 系列防火墙以发送 DNS 响应,将流量定向到沉洞服务器。此服务器将具有指定的 IP 地址或完全限定域名 (FQDN)。当客户端尝试访问不允许的域时,其流量将被重定向到沉洞服务器,而不是到达其预期目的地。

-

记录 DNS 请求并拒绝访问 — 根据查询类型 (QTYPE) 处理已知恶意域的 DNS 请求。类型 A、AAAA、MX、CNAME、TXT、SRV 和 ANY 的 DNS 查询将导致沉洞作。这些查询将单独计数和报告。只有当查询与恶意域匹配时,才会记录其他类型的 DNS 查询。允许继续这些查询,并以“杂项”类型集体报告。

沉洞服务器可以阻止未经授权的用户进一步访问不允许的域,或者在允许访问的同时执行其他作。沉洞服务器的作与 DNS 过滤功能无关。您必须单独配置沉洞服务器作。

DNS 沉洞部署模型

SRX 系列防火墙提供以下方法来实施 DNS 沉洞功能:

-

透明 DNS 检测 — SRX 系列防火墙位于客户端和 DNS 服务器之间内联。客户端配置为使用 DNS 服务器,并且 SRX 系列防火墙会检查通过该服务器的 DNS 流量。检测到恶意域时,SRX 系列防火墙会拦截响应并替换沉洞 IP 地址。

-

DNS 代理 — 客户端配置为使用 SRX 系列防火墙作为其 DNS 服务器。SRX 系列防火墙将 DNS 查询转发至 DNS 服务器并检查响应。对于恶意域,SRX 系列防火墙会使用沉洞 IP 地址而非实际 IP 地址进行响应。

优势

-

将不允许域的 DNS 请求重定向到沉洞服务器,并阻止作系统的任何人访问这些域。

-

通过 SecIntel 源为不允许的域提供内联阻止。

-

有助于识别网络中受感染的主机。

使用 DNS 沉洞识别受感染主机的工作流程

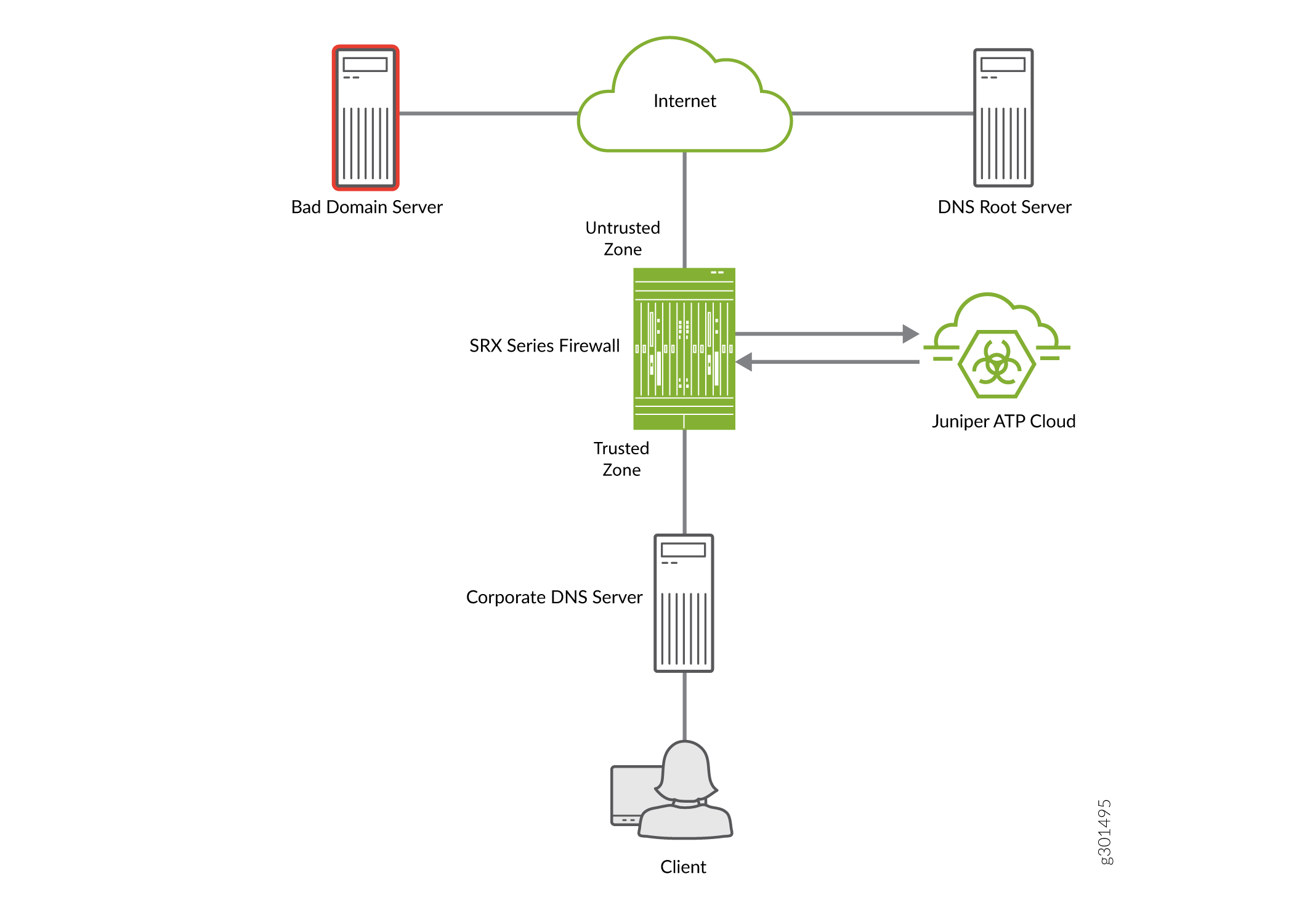

DNS 沉洞的逻辑拓扑如 图 1 所示。

图 1 显示了一种部署方式,其中将 SRX 系列防火墙放置在客户端和企业 DNS 服务器之间,从而提供透明的 DNS 检测。在此配置中,沉洞 IP 地址将直接分配给 SRX 系列防火墙上的接口,而非单独的物理服务器。此配置允许 SRX 系列防火墙拦截并分析 DNS 查询,然后将恶意请求重定向到沉洞 IP 地址以防止损害。

使用 DNS 沉洞功能识别网络中受感染主机的高级工作流程如下:

| 步骤 |

描述 |

|---|---|

| 1 |

客户端发送错误域服务器的 DNS 请求。 |

| 2 |

SRX 系列防火墙会先向 DNS 服务器查询域。 |

| 3 |

配置了瞻博网络 ATP 云策略的 SRX 系列防火墙可根据 DNS 安全配置文件拦截流量。然后,SRX 系列防火墙将未知 DNS 查询从 DNS 服务器流式传输到瞻博网络 ATP 云进行检查。 |

| 4 |

瞻博网络 ATP 云提供按租户(逻辑系统 (LSYS)/租户系统 (TSYS))域源,例如向 SRX 系列防火墙添加白名单 DNS 源、自定义 DNS 源和全局 DNS 源。 瞻博网络 ATP 云从第三方源和瞻博网络威胁实验室收集 FQDN 信息,用于其全球 DNS 源。您可以通过 OpenAPI 发布自己的自定义 DNS 源。 |

| 5 |

SRX 系列防火墙从 ATP 云下载 DNS 域源,并对匹配的域应用沉洞、阻止(丢弃/关闭)、允许或建议等作。

注意:

默认情况下,SRX 系列防火墙会使用默认沉洞服务器来响应对不允许的域的 DNS 查询。 |

| 6 |

在此示例中,SRX 系列防火墙配置了沉洞作。在瞻博网络 ATP 云将恶意域服务器识别为恶意域后,SRX 系列防火墙会使用自己的沉洞 IP 地址响应对恶意域服务器的查询。 |

| 7 |

当客户端尝试与恶意域服务器通信时,客户端流量将重定向到 SRX 系列防火墙上配置的沉洞 IP 地址。然后,SRX 系列防火墙会执行安全作,例如记录连接尝试或向流量应用特定的安全策略。 |

| 8 |

系统会识别连接到沉洞 IP 地址的受感染客户端,将其添加到受感染主机信息源中并隔离。系统管理员可以通过在威胁和流量日志中搜索沉洞 IP 地址来识别所有试图与沉洞 IP 地址通信的客户端。 |

DNS 沉洞功能仅适用于瞻博网络 ATP 云许可证。有关特定功能的许可信息,请参阅 ATP 云的软件许可证。