了解使用裸机 Linux 服务器的 cSRX 容器防火墙

cSRX 容器防火墙是 SRX 系列服务网关的容器化版本,内存占用空间少。cSRX 容器防火墙提供高级安全服务,包括容器外形中的内容安全、AppSecure 和内容安全。通过在裸机 Linux 服务器中使用 Docker 容器,cSRX 容器防火墙可以显著降低开销,因为每个容器都共享 Linux 主机的 OS 内核。无论 Linux 服务器托管多少个容器,都只会使用一个操作系统实例。而且,由于容器的轻量级质量,服务器可以托管的容器实例比虚拟机 (VM) 多得多,因此利用率大幅提升。cSRX 容器防火墙容器防火墙占用空间小,并且 Docker 作为容器管理系统,实现了敏捷的高密度安全服务部署。

本节包含以下主题:

cSRX 容器防火墙概述

cSRX 容器防火墙容器防火墙作为单个容器在 Linux 裸机服务器上运行。它使用 Linux 裸机服务器作为 Docker 容器环境的托管平台。cSRX 容器容器将所有相关进程(守护程序)和库打包在一起,以支持不同的 Linux 主机分发方法(Ubuntu、Red Hat Enterprise Linux 或 CentOS)。您可以使用标准 Docker 命令管理 cSRX 容器防火墙容器。cSRX 容器防火墙基于 Junos 操作系统 (Junos OS) 构建,提供的网络和安全功能与 SRX 系列软件版本上提供的功能类似。

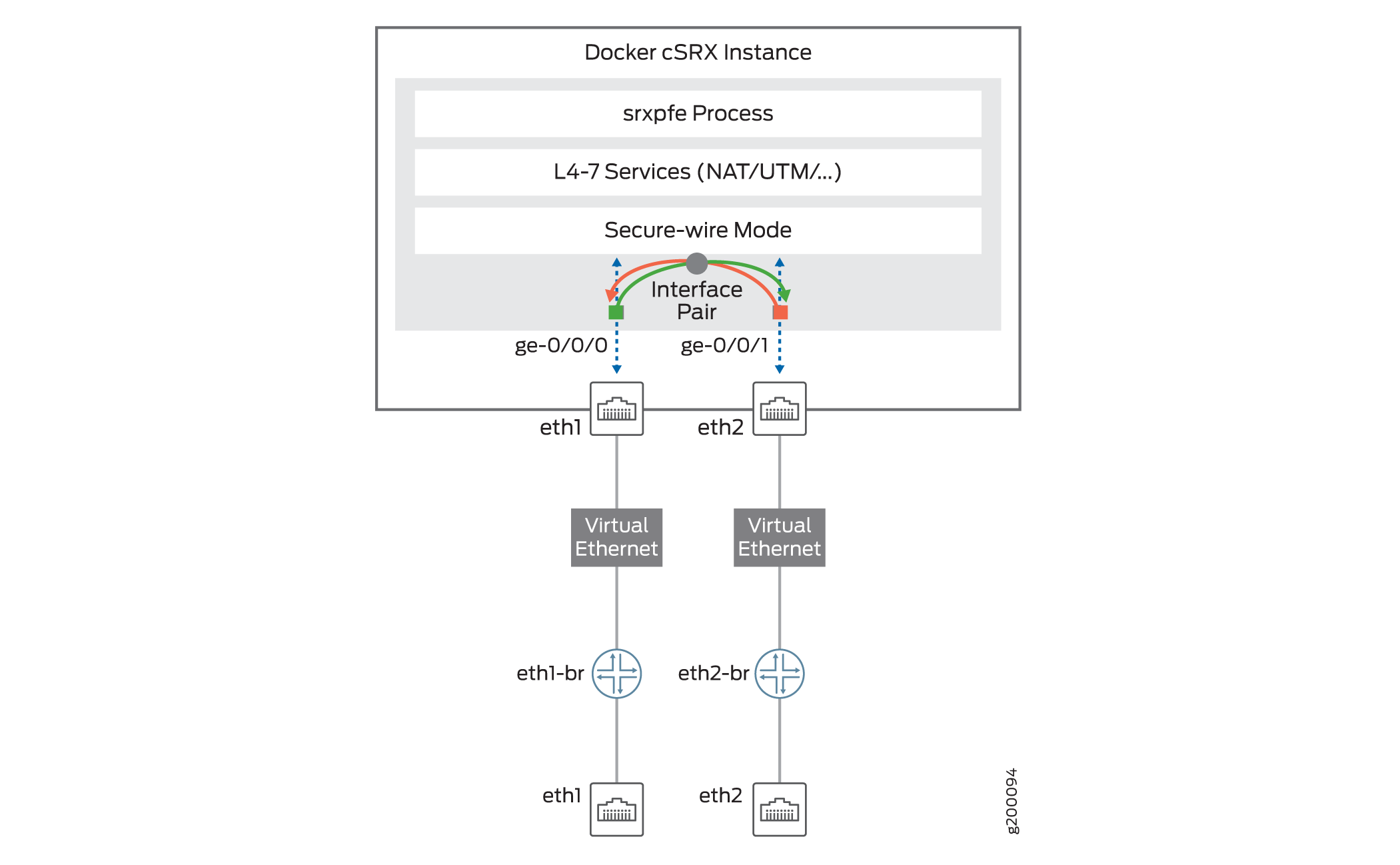

cSRX 容器防火墙容器运行时,当 cSRX 容器防火墙处于活动状态时,Docker 容器内会自动启动多个守护程序。某些守护程序支持 Linux 功能,可提供与在 Linux 主机上运行的相同服务(例如,sshd、rsyslogd、monit 等)。其他守护程序则从 Junos OS 进行编译和移植,以执行安全服务的配置和控制任务(例如,MGD、NSD、内容安全、IDP、AppID 等)。srxpfe 是数据平面守护程序,从 cSRX 容器防火墙容器的收入端口接收和发送数据包。cSRX 容器防火墙将 srxpfe 用于第 2 层到第 3 层转发功能(安全线转发或静态路由转发)以及第 4 层到第 7 层网络安全服务。

cSRX 容器防火墙可在多租户虚拟化环境中的网络边缘实现高级安全性。cSRX 容器防火墙提供防火墙、IPS 和 AppSecure 等第 4 层到第 7 层高级安全功能。cSRX 容器防火墙容器还提供用于管理 cSRX 容器防火墙的附加接口。当 cSRX 容器防火墙在第 2 层安全有线模式下工作时,来自一个接口的传入第 2 层帧会基于配置的 cSRX 容器防火墙服务进行第 4 层到第 7 层处理。然后,cSRX 容器防火墙会从另一个接口发送这些帧。

使用以下命令在安全有线模式下启动 cSRX 容器防火墙实例:

root@csrx-ubuntu3:~/csrx# docker run -d --privileged --network=mgt_bridge -e CSRX_FORWARD_MODE="wire" --name=<csrx-container-name> <csrx-image-name>

作为 Docker 容器配置的一部分,您必须将 cSRX 容器连接到三个虚拟网络:一个虚拟网络用于带外管理会话,另两个虚拟网络用于接收和传输数据流量。请参阅 在裸机 Linux 服务器上安装 cSRX 容器防火墙。

图 1 展示了在安全有线模式下运行的 cSRX 容器防火墙。这是 cSRX 容器防火墙容器如何与外部网络桥接的示例。在此图中,cSRX 容器防火墙 eth1 与主机物理 NIC eth1 桥接,cSRX 容器防火墙 eth2 与主机物理 NIC eth2 桥接。

的 cSRX 容器防火墙

的 cSRX 容器防火墙

图 2 展示了在路由模式下运行的 cSRX 容器防火墙。

的 cSRX 容器防火墙容器

的 cSRX 容器防火墙容器

从 Junos OS 19.2R1 版开始,在路由模式下,默认支持的接口数为 3 个,最多为 17 个接口(1 个管理和 16 个数据接口)。

在 Junos OS 19.2R1 版之前,在路由模式下,eth0 映射为带外管理接口,eth1 映射为 ge-0/0/1,eth2 映射为 ge-0/0/0。

从 Junos OS 19.2R1 版开始,在路由模式下,随着支持的接口数量的增加,ge 接口的映射将重新排列为:

eth0 - 带外管理接口

eth1 - ge-0/0/0

eth2 - ge-0/0/1

eth3 - ge-0/0/2

eth4 - ge-0/0/3 等

cSRX 容器防火墙的优势和用途

cSRX 容器防火墙容器防火墙使您能够快速引入新的防火墙服务,向客户提供定制服务,并根据动态需求扩展安全服务。cSRX 容器防火墙容器在几个重要方面与虚拟机不同。它运行时没有访客操作系统开销,占用空间明显更小,迁移或下载也更容易。cSRX 容器容器使用的内存更少,其启动时间以亚秒为单位,所有这些都以更低的成本提高了密度。使用基于虚拟机的环境,启动时间从几分钟缩短到 cSRX 容器防火墙容器的启动时间不到几秒。cSRX 容器防火墙是公共云、私有云和混合云环境的理想选择。

容器化私有云或公共云多租户环境中的 cSRX 容器防火墙的一些主要优势包括:

租户边缘的有状态防火墙保护。

更快地将容器化防火墙服务部署到新站点。

cSRX 容器防火墙占用空间小,资源预留要求最低,可以轻松扩展,以满足客户的峰值需求。

与基于虚拟机的防火墙解决方案相比,无需在主机上预留资源,即可提供显著更高的密度。

灵活地在裸机 Linux 服务器或瞻博网络 Contrail 上运行。

在 Contrail 网络云平台中,cSRX 容器防火墙可用于为多个租户提供差异化的第 4 层到第 7 层安全服务,作为服务链的一部分。

借助 Contrail 编排器,cSRX 容器防火墙可以作为大规模安全服务部署。

应用程序安全功能(包括 IPS 和 AppSecure)。

内容安全内容安全功能(包括反垃圾邮件、Sophos 防病毒、Web 过滤和内容过滤)。

身份验证和集成用户防火墙功能。

虽然 cSRX 容器防火墙和 vSRX 虚拟防火墙之间的安全服务功能相似,但在某些情况下,每个产品都是您环境中的最佳选项。例如,cSRX 容器防火墙不支持路由实例和协议、交换功能、MPLS LSP 和 MPLS 应用程序、机箱群集以及软件升级功能。对于需要路由或交换的环境,vSRX 虚拟防火墙虚拟机提供了最佳功能集。对于在 Docker 容器化部署中专注于安全服务的环境,cSRX 容器防火墙是一种更好的选择。

请参阅 cSRX 容器防火墙支持的 Junos OS 功能,了解 cSRX 容器防火墙 支持的功能类别摘要,以及 cSRX 容器防火墙不支持的功能摘要。

您可以在以下场景中部署 cSRX 容器防火墙:

云 CPE – 适用于分支机构或住宅订户众多的服务提供商 (SP) 和托管安全服务提供商 (MSSP)。MSSP 可以为个别订阅者提供差异化服务。

Contrail 微分段 – 在运行虚拟机和容器混合工作负载的 Contrail 环境中,cSRX 容器防火墙可以为由 Security Director 管理的第 4 层到第 7 层流量提供安全性。

私有云 – cSRX 容器防火墙可以在运行容器化工作负载的私有云中提供安全服务,并可以包括 Contrail 集成。

Docker 概述

Docker 是一个开源软件平台,可简化可在任何 Linux 服务器上运行的虚拟容器的创建、管理和拆解过程。Docker 容器是一种开源软件开发平台,其主要优势在于将应用程序打包在“容器”中,以便将它们移植到运行 Linux 操作系统 (OS) 的任何系统中。容器为应用程序提供 OS 级虚拟化方法,以及允许应用程序在特定平台上运行的关联依赖项。容器不是虚拟机,而是具有专用 CPU、内存、I/O 和网络的隔离虚拟环境。

容器映像是一个软件的轻量级独立可执行软件包,其中包含运行它所需的一切:代码、运行时、系统工具、系统库、设置等。由于容器包含应用程序的所有依赖项,因此具有冲突依赖项的多个容器可以在同一 Linux 发行版上运行。容器使用主机 OS Linux 内核功能,如组和命名空间隔离,允许多个容器在同一 Linux 主机操作系统上隔离运行。容器中的应用程序的内存占用空间很小,因为容器不需要虚拟机所需的来宾操作系统,因为它共享其 Linux 主机操作系统的内核。

容器的启动速度很高,与虚拟机相比,启动时间要少得多。这样,您就能快速高效地安装、运行和升级应用程序。

图 3 概述了典型的 Docker 容器环境。

cSRX 容器防火墙纵向扩展性能

您可以通过增加分配的虚拟内存量或流会话数来扩展 cSRX 容器的性能和容量。 表 1 显示了基于 cSRX 容器防火墙支持的小型、中型和大尺寸,应用于 cSRX 容器的纵向扩展性能。cSRX 容器防火墙容器的默认大小较大。

请参阅 更改 cSRX 容器的大小,了解如何通过更改容器大小 来扩展 cSRX 容器容器的性能和容量。

cSRX 容器防火墙大小 |

物理内存开销 |

流会话数 |

推出版本 |

|---|---|---|---|

小 |

2.56 亿 |

8K |

Junos OS 18.1R1 版 |

中 |

1G |

6.4 万 |

|

大 |

4G |

512,000 |