本页内容

双节点多节点高可用性

了解双节点多节点高可用性解决方案。

双节点多节点高可用性支持两个 SRX 系列防火墙,将自身作为独立节点呈现给网络的其他部分。节点连接到属于相同或不同网络的相邻基础架构,这一切都取决于部署模式。这些节点可以并置,也可以跨地理区域分离。参与节点相互备份,以确保在发生系统或硬件故障时能够快速同步故障切换。

我们支持主动/备份模式和主动-主动模式下的多节点高可用性(支持多个服务冗余组 (SRG)。有关支持的功能和平台的完整列表,请参阅功能资源管理器中的多节点高可用性。

部署场景

我们支持以下类型的网络部署模型,以实现多节点高可用性:

- 路由模式(所有接口均使用第 3 层拓扑连接)

图 1:第 3 层模式

- 在更传统环境中使用的默认网关模式(所有接口都使用第 2 层拓扑连接)。停火区网络的常见部署,其中防火墙设备充当同一网段上主机和应用的默认网关。

图 2:默认网关模式

- 混合模式(使用第 3 层拓扑连接一个或多个接口,使用第 2 层拓扑连接一个或多个接口)

图 3:混合模式

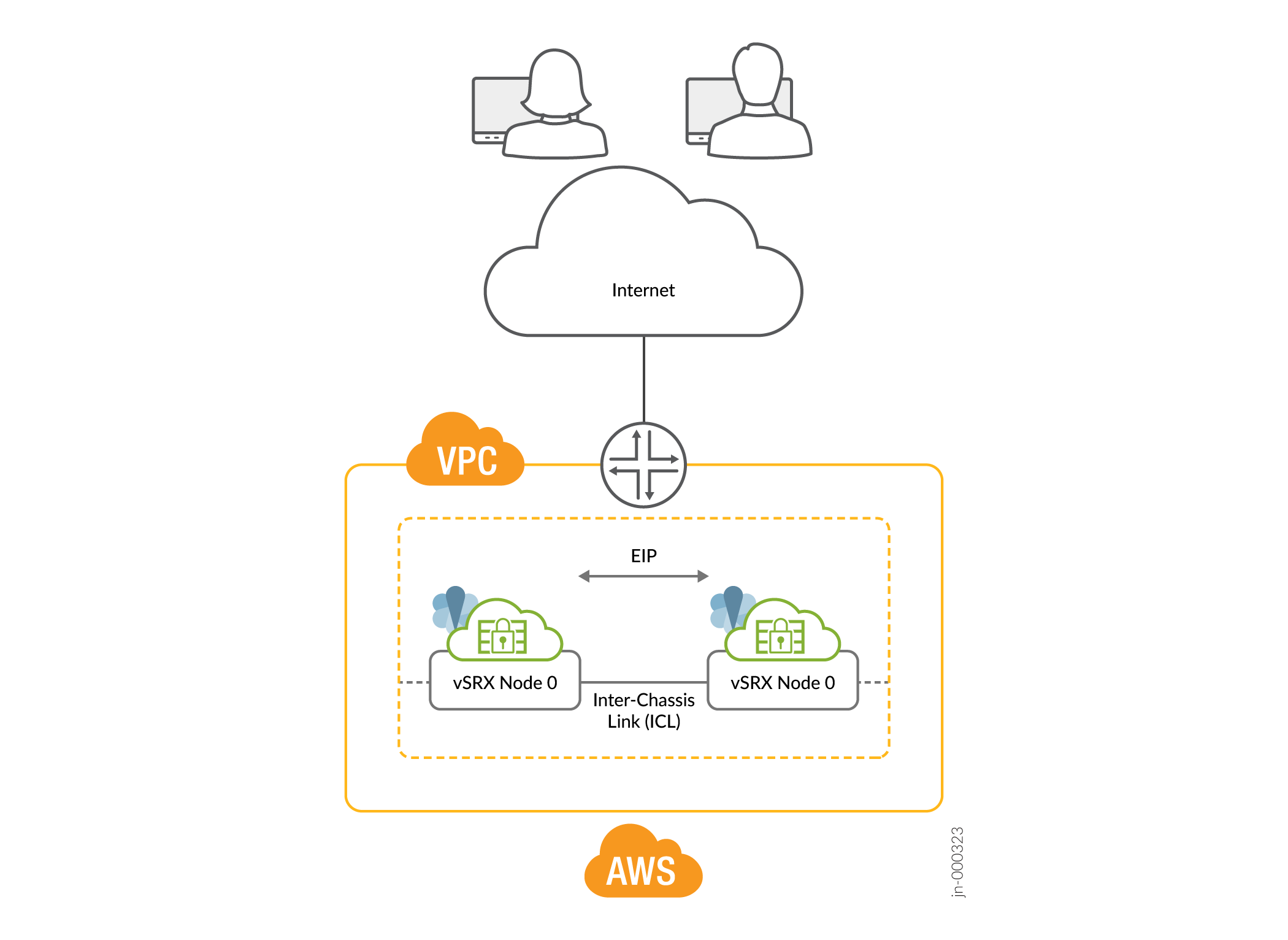

- 公共云部署

图 4:公共云部署(示例:AWS)

双节点多节点高可用性的工作原理

我们支持多节点高可用性解决方案的双节点配置。

在多节点高可用性设置中,您可以使用收入接口将两个 SRX 系列防火墙连接到相邻的上游和下游路由器(用于第 3 层部署)、路由器和交换机(混合部署)或交换机(默认网关部署)。

节点之间使用机箱间链路 (ICL) 进行相互通信。ICL 链路使用第 3 层连接进行相互通信,这种通信可以通过路由网络(第 3 层)或直接连接的第 2 层路径进行。建议将 ICL 绑定到环路接口并具有多个物理链路 (LAG/LACP),以确保路径分集,从而获得最高的弹性。

多节点高可用性在数据平面的主动/主动模式下运行,对于控制平面服务,在主动/备份模式下运行。活动 SRX 系列防火墙托管浮动 IP 地址,并使用浮动 IP 地址引导流量流向该地址

多节点高可用性可用于:

- 安全服务的主动/主动模式 (SRG0)

- 用于安全和系统服务的主动/备份模式(SRG1 及更高版本)

由 SRG1 或更高版本控制的浮动 IP 地址在节点之间移动。活动 SRG1+ 托管并控制浮动 IP 地址。在故障切换场景中,此 IP 地址会根据配置、系统运行状况或路径监控决策“浮动”到另一个活动 SRG1。新激活的 SRG1+ 可以承担现在备用的 SRG1 的功能,并开始响应传入请求。

图 5、图 6 和图 7 显示了第 3 层、混合和默认网关模式下的部署。

在此拓扑中,两个 SRX 系列防火墙是多节点高可用性设置的一部分。该设置在 SRX 系列防火墙和相邻路由器之间建立第 3 层连接。这些设备在单独的第 3 层物理网络上运行,并作为两个独立的节点运行。图中显示的节点位于拓扑中。这些节点也可以在地理上分开。

在典型的默认网关部署中,LAN 中的主机和服务器配置了安全设备的默认网关。因此,安全设备必须托管一个虚拟 IP (VIP) 地址,该地址会根据活跃度在节点之间移动。主机上的配置保持静态,从主机的角度来看,安全设备故障切换是无缝的。

您必须在 SRX 系列防火墙上创建静态路由或动态路由,才能访问未直接连接的其他网络。

在混合模式中,SRX 系列防火墙使用第 2 层端的 VIP 地址将流量吸引向该地址。您可以选择使用 VMAC 地址为 VIP 配置静态 ARP,以确保在故障切换期间 IP 地址不会更改

现在让我们详细了解多节点高可用性的组件和功能。

服务冗余组

服务冗余组 (SRG) 是多节点高可用性设置中的故障切换单元。SRG 有两种类型:

- SRG0 — 管理第 4 层至第 7 层的安全服务,IPsec VPN 服务除外。SRG0 在任何时间点在两个节点上都以活动模式运行。在 SRG0 上,每个安全会话都必须以对称流遍历节点,这些流的备份将完全状态同步到另一个节点,

- SRG1+ — 管理混合和默认网关模式的 IPsec 服务和虚拟 IP,并备份到另一个节点。SRG1 在一个节点上以活动模式运行,在另一个节点上以备份节点运行。

图 8 显示了多节点高可用性设置中的 SRG0 和 SRG1。

)中的单 SRG 支持

)中的单 SRG 支持

图 9 显示了多节点高可用性设置中的 SRG0 和 SRG1+。

)中的多 SRG 支持

)中的多 SRG 支持

从 Junos OS 22.4R1 版开始,您可以将多节点高可用性配置为在支持多 SRG1 (SRG1+) 的主动-主动模式下运行。在此模式下,某些 SRG 在一个节点上保持活动状态,而某些 SRG 在另一个节点上保持活动状态。特定的 SRG 始终在主动备份模式下运行;它在一个节点上以活动模式运行,在另一个节点上以备份模式运行。在这种情况下,两个节点都可以拥有活动 SRG1 转发状态服务。每个节点都有一组分配给 SRG1+ 的不同浮动 IP 地址。

从 Junos OS 22.4R1 版开始,您可以在多节点高可用性设置中配置多达 20 个 SRG。

表 1 说明了 SRG 在多节点高可用性设置中的行为。

| 相关服务冗余组 (SRG) | 托管服务 | 在 | 活动节点出现故障时 | 以同步类型 | 运行配置选项 |

|---|---|---|---|---|---|

| SRG0 | 管理安全服务 L4-L7(IPsec VPN 除外)。 | 主动/主动模式 | 安全服务的有状态同步 | 在故障节点上处理的流量将以有状态方式转换为正常节点。 |

|

| SRG1+ | 通过关联的安全服务管理 IPsec 和虚拟 IP 地址 | 主动/备份模式 | 安全服务的有状态同步 | 在故障节点上处理的流量将以有状态方式转换为正常节点。 |

|

在 SRG1+ 上配置监控(BFD 或 IP 或接口)选项时,建议不要在 SRG0 上配置故障时关闭选项。

从 Junos OS 23.4R1 版开始,多节点高可用性设置以组合模式运行。添加或删除任何 SRG(SRG0 或 SRG1+)配置时,无需重新启动系统。

主动性、确定和实施

在多节点高可用性设置中,活动性由服务级别决定,而非节点级别。主动/备份状态处于 SRG 级别,流量将被引导至活动 SRG。SRG0 在两个节点上都保持活动状态,而 SRG1 在每个节点中可以保持活动或备份状态

如果您希望某个节点在启动时接管作为活动节点,可以执行以下作之一:

- 配置上游路由器以包含节点所在路径的首选项。

- 配置活动性优先级。

- 允许具有较高节点 ID 的节点(如果未配置上述两个选项)担任活动角色。

在多节点高可用性设置中,两个 SRX 系列防火墙最初都会将浮动 IP 地址的路由播发至上游路由器。SRX 系列防火墙播发的两条路径之间没有特定的优先级。但是,根据配置的指标,路由器可以在其中一条路径上拥有自己的首选项。

图10表示了主动性确定和主动性实施的事件序列。

- 启动时,设备会进入保持状态并开始连续探测。设备将浮动 IP 地址(主动性探测源 IP 地址)用作源 IP 地址,将上游路由器的 IP 地址用作主动性确定探测的目标 IP 地址。

-

托管探测目标 IP 地址的路由器会回复其首选路由路径上可用的 SRX 系列防火墙。在以下示例中,SRX-1 从上游路由器接收响应。

图 11:主动性确定和实施

-

SRX-1 在收到探测回复后将自身提升为活动角色。SRX-1 将其角色更改通知给其他设备并接管活动角色。

-

确定活动性后,活动节点 (SRX-1):

- 托管分配给它的浮动 IP 地址。

- 将高优先级路径播发至相邻 BGP 邻接方。

- 继续播发所有远程和本地路由的活动(较高)优先级路径以绘制流量。

- 通过 ICL 将活动节点状态通知其他节点。

-

另一台设备 (SRX-2) 停止探测并接管备份角色。备份节点播发默认(较低)优先级,确保上游路由器不会将任何数据包转发到备份节点。

当节点移动到活动角色时,多节点高可用性模块会将 SRG 的活动和备用信号路由添加到路由表中。如果发生节点故障,ICL 将关闭,当前活动节点将释放其活动角色并移除活动信号路由。现在,备份节点通过其探针检测情况并转换为活动角色。路由首选项将被交换,以将所有流量驱动到新的活动节点。

路由首选项播发中的交换机是在 SRX 系列防火墙上配置的路由策略的一部分。您必须配置路由策略,以将活动信号路由与条件一起 if-route-exists 包含在内。

对于默认网关部署

如果两个节点同时启动,则多节点高可用性系统将使用配置的 SRG 优先级值来确定活动性。当具有活动 SRG1+ 的节点拥有虚拟 IP (VIP) 地址和虚拟 MAC (VMAC) 地址时,将实施活动性。此作将触发指向两端交换机的无偿 ARP (GARP),并导致更新交换机上的 MAC 表。

对于混合部署

当配置的信号路由通过相应的路由播发强制实施活动时,活动性实施发生在第 3 层端。在第 2 层端,SRX 系列防火墙会触发指向交换机层的无偿 ARP (GARP),并拥有 VIP 和 VMAC 地址

当发生故障切换,并且旧备份节点转换为活动角色时,路由首选项将被交换,以将所有流量驱动到新的活动节点。

主动性优先级和抢占

配置 SRG1+ 的抢占优先级 (1-254)。您必须在两个节点上均配置抢占值。抢占选项可确保当节点从故障切换中恢复时,流量始终回退到指定节点。

您可以为 SRG1+ 配置活动性、优先级和抢占,如以下示例所示:

[edit]

user@host# show chassis high-availability

services-redundancy-group 1 {

preemption;

activeness-priority 200;

}

有关完整的配置示例,请参阅 在第 3 层网络中配置多节点高可用性 。

只要节点之间可以通过 ICL 相互通信,就会尊重主动性优先级。

配置主动性探针设置

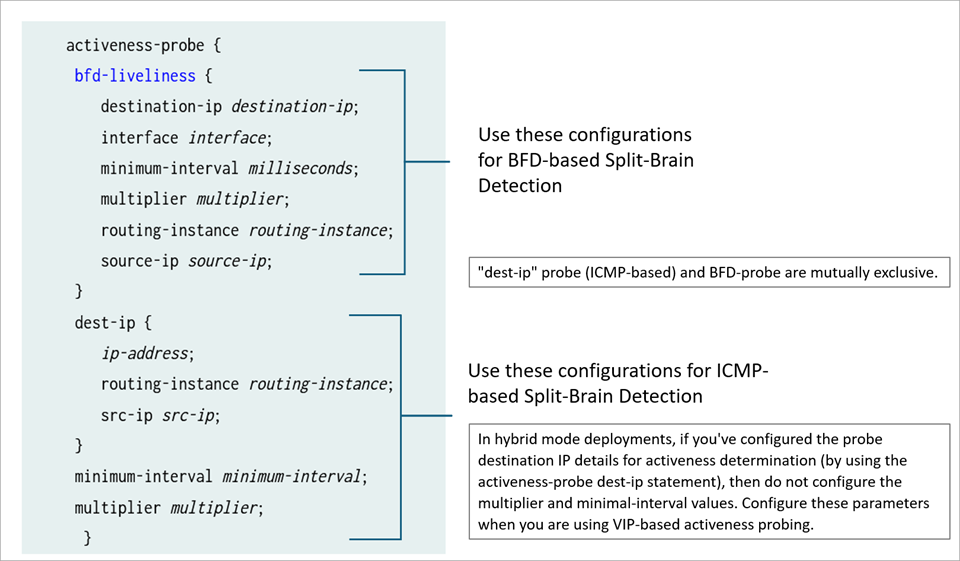

从 Junos OS 22.4R1、默认网关(交换)和多节点高可用性混合部署开始,您可以选择使用以下语句配置活动性探测参数:

[edit] user@host# set chassis high-availability services-redundancy-group 1 activeness-probe multiplier <> user@host# set chassis high-availability services-redundancy-group 1 activeness-probe minimal-interval <>

探查时间间隔设置发送到目标 IP 地址的探测之间的时间段。您可以将探测时间间隔设置为 1000 毫秒。

乘数值确定如果备份节点无法从对等节点接收对主动性探测的响应,则备份节点将转换为活动状态的时间段。

默认值为 2,最小值为 2,最大值为 15。

示例:如果将乘数值配置为2,则备份节点在两秒后未收到对等节点的主动探测请求的响应,则将转换为活动状态。

您可以在交换和混合部署中配置 multiplier 和 minimal-interval 。

在混合模式部署中,如果已配置探测目标 IP 详细信息以确定活动性(通过使用 activeness-probe dest-ip 语句),则不要配置 multiplier and minimal-interval 值。使用基于 VIP 的主动性探测时,请配置这些参数。

弹性配置和故障切换

多节点高可用性解决方案支持服务级别的冗余。服务级别冗余最大限度地减少了跨节点同步控制平面所需的工作量。

在多节点高可用性设置确定活动性后,它将通过 ICL 协商后续的高可用性 (高可用性) 状态。备份节点使用浮动 IP 地址发送 ICMP 探测。如果 ICL 已启动,则节点将获得对其探测的响应,并继续作为备份节点。如果 ICL 关闭且没有探测响应,则备份节点将转换为活动节点。

上一个备份节点的 SRG1 现已转换为活动状态,并继续无缝运行。发生转换时,浮动 IP 地址会分配给活动 SRG1。这样,IP 地址在活动节点和备份节点之间浮动,并且所有连接的主机仍然可访问。这样,流量就可以继续发送,不会受到任何干扰。

同时需要控制平面和数据平面状态的服务(例如 IPsec VPN)将在节点之间同步。每当此服务功能的活动节点出现故障时,控制平面和数据平面都会同时故障转移到备份节点。

节点使用以下消息来同步数据:

- 路由引擎到路由引擎控制应用消息

- 与路由引擎配置相关的消息

- 数据平面 RTO 消息

机箱之间链路 (ICL) 加密

在多节点高可用性中,活动节点和备份节点使用通过路由网络连接或直接连接的机箱间链路 (ICL) 相互通信。ICL 是一个逻辑 IP 链路,它使用网络中可路由的 IP 地址建立。

节点使用 ICL 在它们之间同步控制平面和数据平面状态。ICL 通信可能通过共享或不受信任的网络进行,通过 ICL 发送的数据包可能会遍历并不总是可信的路径。因此,您必须使用 IPsec 标准对流量进行加密,从而保护遍历 ICL 的数据包。

IPsec 通过为 ICL 建立加密隧道来保护流量。应用高可用性链路加密时,高可用性流量仅在节点之间通过安全加密的隧道流动。如果没有高可用性链路加密,节点之间的通信可能不安全。

要加密 ICL 的高可用性链路,请执行以下作:

- 使用以下命令在 SRX 系列防火墙上安装 Junos IKE 软件包:

request system software add optional://junos-ike.tgz。 - 为 高可用性流量配置 VPN 配置文件,并将该配置文件应用于两个节点。SRX 系列防火墙之间协商的 IPsec 隧道使用 IKEv2 协议。

-

确保已在 IPsec VPN 配置中包含语句 ha-link-encryption。示例:user@host# set security ipsec vpn vpn-name ha-link-encryption。

我们建议按照以下步骤设置 ICL:

-

使用不太可能饱和的端口和网络。

-

不使用专用高可用性端口(控制和结构端口,如果 SRX 系列防火墙上可用)

-

将 ICL 绑定到环路接口 (lo0) 或聚合以太网接口 (ae0),并具有多个物理链路 (LAG/LACP),以确保路径分集,从而实现最高的弹性配置。

-

您可以使用 SRX 系列防火墙上的收入以太网端口来建立 ICL 连接。确保将收入接口中的中转流量与高可用性 (高可用性) 流量分开。

-

引入了验证检查,以限制多节点高可用性设置中隧道 MTU 对高可用性链路加密隧道的配置。验证检查可确保使用 IPv6 加密的高可用性链路的端到端 MTU 满足 2000 字节的最小要求,从而有助于在高可用性作期间保持最佳性能和可靠性。

例如,如果您的配置包括以下节,其中 隧道-mtu 小于 2000,您将收到提交检查错误:user@host# set security ipsec vpn L3HA_IPSEC_VPN 隧道-mtu <bytes>

有关更多详细信息,请参阅 配置多节点高可用性 。

用于 ICL 的基于 PKI 链路加密

从 Junos OS 22.3R1 版开始,我们支持在多节点高可用性中对机箱间链路 (ICL) 进行基于 PKI 的链路加密。作为此支持的一部分,您现在可以在两个节点上生成和存储特定于节点的 PKI 对象,例如本地密钥对、本地证书和证书签名请求。这些对象特定于本地节点,并存储在两个节点上的特定位置。

通过节点本地对象,您可以区分用于 ICL 加密的 PKI 对象和用于在两个端点之间创建的 IPsec VPN 隧道的 PKI 对象。

您可以使用在本地节点上运行的以下命令来处理特定于节点的 PKI 对象。

| 为本地节点生成私钥/公钥对 | |

| 在本地节点中生成和注册本地数字证书 | |

| 清除特定于节点的证书 | |

| 显示特定于节点的本地证书和证书请求。 |

在多节点高可用性中的安全设备上,如果已配置自动重新注册选项,并且 ICL 在重新注册触发时关闭,则两台设备将开始分别向 证书颁发机构服务器注册相同的证书,并下载相同的 CRL 文件。多节点高可用性重新建立 ICL 后,设置仅使用一个本地证书。您必须在备份节点上使用命令将 user@host> request security pki sync-from-peer 证书从活动节点同步到备份节点。

如果不同步证书,对等节点之间的证书不匹配问题将持续存在,直到下次重新注册。

或者,在两个节点上启用 TPM(受信任的平台模块),然后再在节点上生成任何密钥对。请参阅 使用受信任的平台模块在 SRX 系列设备上绑定机密。

脑裂检测和预防

当两个多节点高可用性节点之间的 ICL 关闭且两个节点无法再相互联系以收集对等节点的状态时,就会发生脑裂检测或活动性冲突。

基于 ICMP 的脑裂探测

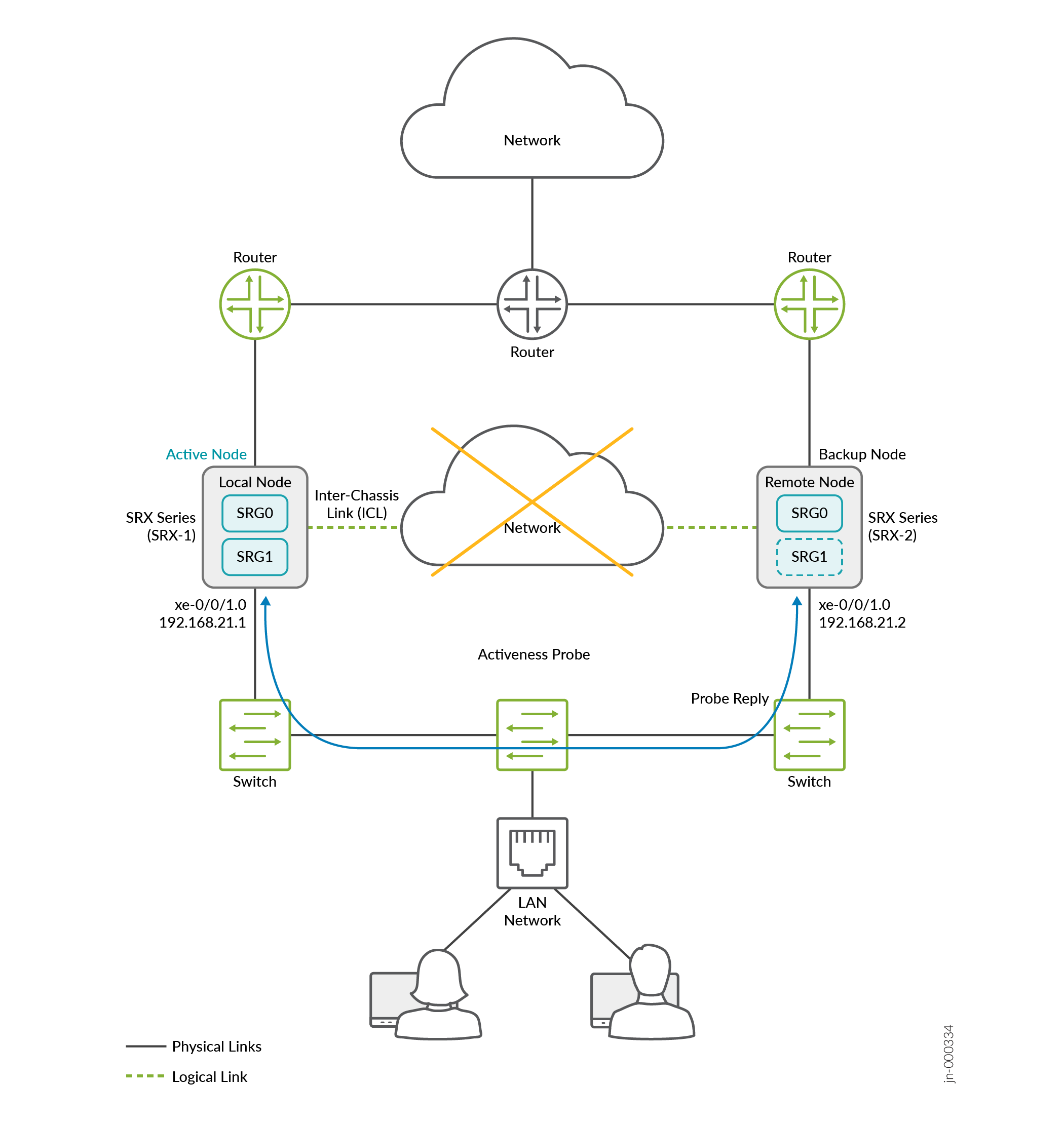

考虑这样一个场景:两个 SRX 系列设备都属于多节点高可用性设置的一部分。我们将 SRX-1 视为本地节点,将 SRX-2 远程节点视为本地节点。本地节点当前处于活动状态并托管浮动 IP 地址以将流量引导至此节点。上游路由器的本地节点路径优先级更高。

当节点之间的 ICL 关闭时,两个节点都会启动主动性确定探测(ICMP 探针)。节点使用浮动 IP 地址(主动性确定 IP 地址)作为源 IP 地址,将上游路由器的 IP 地址用作探针的目标 IP 地址。

案例 1:如果活动节点已启动

- 托管探测目标 IP 地址的上游路由器从两个节点接收 ICMP 探测。

- 上游路由器仅回复活动节点;因为它的配置对活动节点具有更高的优先级 路径

- 活动节点将保留活动角色。

如果活动节点已关闭:

- 远程节点将重新启动主动性确定探测。

- 托管探测目标 IP 地址的路由器已丢失其较高优先级路径(以前的活动节点)并回复远程节点。

- 远程节点的探测结果是成功,并且远程节点将转换为活动状态。

- 如上述案例所示,主动性确定探测和上游路由器中更高路径优先级的配置可确保一个节点始终保持活动角色,并防止发生脑裂。

基于 BFD 的裂脑探测

在 Junos OS 23.4R1 版中,我们支持基于 BFD 的脑裂探测(用于默认网关)和混合模式部署(以实现多节点高可用性)。

机箱之间链路 (ICL) 故障通常可归因于两个关键因素:网络中断或配置不一致。您可以使用活动性探测来确定可以为每个 SRG1+ 扮演活动角色的节点。根据探测结果,其中一个节点会转换为活动状态,此作可防止脑溢出情况。

借助基于 BFD 的脑裂探测,您现在可以对探针进行更精细的控制,因为您可以定义接口、最小间隔和乘数。在基于 BFD 的脑裂探测中,探测在配置 SRG 并开始运行后立即开始。在默认的基于 ICMP 的脑裂探测中,探测仅在 ICL 链路中断后才会开始。

相比之下,基于 BFD 的探测在以下方面更加主动,以确保更快地响应以防止脑裂情况:

-

探测会直接在发布 SRG 配置后启动。

-

如果 ICL BFD 和裂脑探测同时中断,则备份节点立即承担活动角色并接管 VIP。

这样可以确保更快响应,防止出现脑裂情况。

这个怎么运作?

当 ICL 关闭且两台设备都在启动时,节点最初会进入 HOLD 状态,并等待对等节点启动并连接。无论出于何种原因,如果另一个节点没有启动,系统就会对网络中不同设备上托管的 IP 地址发起脑裂探测。如果该过程成功完成,一个节点将转换为活动节点,另一个节点转换为备份节点。在探测成功之前,如果发生任何路径监控失败/内部硬件监控失败,则两个节点都变为不合格,以防止出现脑裂情况。

如果裂脑探测由于任何原因失败,节点将保持 HOLD 状态并继续探测。裂脑探测 IP 必须在网络上始终可用。只要路由可用,SRX 上就不会丢失除 IPsec 以外的所有其他应用流量,即使在 HOLD 状态下也是如此。

当两个节点都处于“保留”或“不合格”状态时,不会转发任何流量,直到该节点再次变为活动/备份状态。

注意:

- 裂脑基于与路径监视器探针不同的主动性探针。仅当 ICL/通信中断时触发 b/w MNHA 节点

- 当节点之间的机箱间链路 (ICL) 断开时,两个节点都会启动脑裂探测。只要探测不失败,活动节点就会保留主控权。如果 SRX 系列节点运行正常,建议将探测 IP 托管在确保连续可访问性的路径上。仅当来自当前活动节点的探测失败且来自当前备份节点的探测成功时,才会触发状态更改。

- 在交换和混合模式量引导使用仅在活动状态下工作的虚拟 IP (VIP)。保持计时器到期后,系统不应保持保持状态,因为它将探测 MNHA 对等方以解决脑裂情况。

基于 ICMP 的探测与基于 BFD 的探测的差异

下表显示了基于 ICMP 的探测和基于 BFD 的探测在脑裂检测中的差异。

| 参数 |

基于 ICMP 的探测 |

基于 BFD 的探测 |

|---|---|---|

| 探头类型 | ICMP 数据包 | BFD 数据包,单跳 BFD |

| 最小间隔 | 1000 毫秒 | SRX 系列防火墙的最小 BFD 间隔取决于平台。 例如: 使用 SPC3 的SRX5000线防火墙,间隔为 100 毫秒。 SRX4200,间隔为 300 毫秒。 |

| SRG 备份节点探测 | 是的 | 是的 |

| SRG 活动节点探测 | 不 | 是的 |

| ICL 宕机时的 SRG 脑裂解析 | 只有当 ICL 出现故障时。 | 配置 SRG 后。 |

| 不可能 | 可能 | |

| 配置选项 |

show chassis

high-availability services-redundancy-group 1

activeness-probe

dest-ip {

192.168.21.1;

src-ip 192.168.21.2;

} |

show chassis

high-availability services-redundancy-group 1

activeness-probe

bfd-liveliness {

source-ip 192.168.21.1; (inet address of the local SRX sub interface)

destination-ip 192.168.21.2; (inet address of the peers SRX sub interface)

interface xe-0/0/1.0;

} |

下图显示了用于脑裂检测的基于 ICMP 的探测和基于 BFD 的探测的配置选项。

的主动探针配置

的主动探针配置

基于 ICMP 的探测和基于 BFD 的探测是互斥的。

在混合模式和默认网关部署中,可以在以下两个级别配置主动探测间隔和阈值:

-

全局级,适用于基于ICMP的裂脑探测

-

BFD-活度水平,特定于 BFD 裂脑探针。配置基于 BFD 的探测时,请勿在语句下

activeness-probe配置全局minimum-interval和multiplier选项。

要为默认网关部署配置活动性探测,请使用两个节点(本地和对等节点)上的主虚拟 IP (VIP1) 地址接口来设置活动性探测。目标 IP 来自对等节点,源 IP 来自本地节点。两个 VIP 必须具有相同的索引值。IP 地址必须是分配给 SRX 系列防火墙的 LAN 接口的 inet 地址。

配置脑裂探测

您可以通过以下方式在多节点节点高可用性设置上配置裂脑探测:-

路由和混合模式 — 如果已配置用于活动性确定的探测目标 IP 详细信息(通过使用

activeness-probe dest-ip语句),则不要配置乘数和最小间隔值。使用基于 VIP 的主动性探测时,请配置这些参数。[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip <neighbor_ip_address> src-ip <srx_anycast_IP>]

-

混合和交换模式 — 使用 ICMP 进行第 2 层脑裂探测。使用探针类型 ICMP,并使用以下语句设置间隔和超时阈值:

[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe minimum-interval <interval> multiplier <integer>

-

混合和交换模式 — 使用 BFD 进行第 2 层脑裂探测。使用探针类型 BFD,并根据配置的 BFD 最小间隔设置可以为亚秒级的超时阈值。

[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip <ip-address> destination-ip <ip-address> interface <vip1_ifl_interface> minimum-interval <interval> multiplier <integer>

图 15 显示了示例拓扑。两个 SRX 系列防火墙在信任端和非信任端连接到相邻路由器,形成 BGP 邻居关系。加密的逻辑机箱之间链路 (ICL) 通过路由网络连接节点。节点通过网络使用可路由的 IP 地址(浮动 IP 地址)相互通信。

的多节点高可用性配置

的多节点高可用性配置

让我们将 SRX-1 视为本地节点,将 SRX-2 视为远程节点。本地节点当前处于活动状态,上游路由器的本地节点优先级路径较高。

对于 activeness-probe,您必须配置以下选项:

-

源IP地址:使用本地节点SRG1的虚拟IP地址1(VIP1)。

-

目标 IP 地址:使用对等节点 SRG1 的 VIP1。

-

接口:与 VIP1 关联的接口

在此示例中,分配一个虚拟 IP (VIP) 地址 (192.168.21.1) 和一个接口 xe-0/0/1.0 以实现 BFD 活跃度。在这里,您可以通过指定源和目标 IP 地址以及接口来配置基于 BFD 的脑裂探测。

节点使用与 SRG1 的虚拟 IP 地址 (VIP1) 关联的接口的家族 inet 地址。

一旦 SRG 开始运行,两个节点都会启动主动性确定探测(基于 BFD 的探测)。

对于基于 BFD 的脑裂探测,您必须:

- 为两个节点上的相同 SRG 配置匹配的源和目标 IP 地址。

- 配置以下选项

activeness-priority以确定活动节点是脑裂探测的结果。

下表显示了当 ICL 关闭时,多节点高可用性设置如何通过基于 BFD 的探测解决脑裂情况。根据节点状态和探测结果,多节点高可用性系统会选择要担任活动角色的节点。

表 4 显示了当 ICL 关闭时,多节点高可用性设置如何通过基于 BFD 的探测解决脑裂情况。根据节点状态和探测结果,多节点高可用性系统会选择要担任活动角色的节点。

在此示例中,我们假设节点 1 的 SRG1 具有较高的主动优先级。

| 节点 1 的状态 | 探测节点 1 的状态 | 节点 2 的状态 | 探测节点 2 的状态 | 节点转变为 SRG1 活动状态 |

| 有效 | 下载 | 无资格的 | 无需探测 | 节点 1 |

| 有效 | 向上 | 备份 | 向上 | 节点 1 |

| 有效 | 向上 | 有效 | 向上 | 节点 1(断路器) |

| 备份 | 下载 | 无资格的 | 无需探测 | 节点 1 |

| 备份 | 向上 | 备份 | 向上 | 节点 1(断路器) |

| 备份 | 向上 | 有效 | 向上 | 节点 2 |

| 无资格的 | 无需探测 | 无资格的 | 无需探测 | 都不是节点 |

| 无资格的 | 无需探测 | 备份 | 下载 | 节点 2 |

| 无资格的 | 无需探测 | 有效 | 下载 | 节点 2 |

示例配置

节点 1:

set chassis high-availability services-redundancy-group 1 activeness-priority 1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness destination-ip 192.168.21.2 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip 192.168.21.1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness interface xe-0/0/1.0 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness minimum-interval 300 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness multiplier 3

节点 2:

set chassis high-availability services-redundancy-group 1 activeness-priority 200 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness destination-ip 192.168.21.1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip 192.168.21.2 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness interface xe-0/0/1.0 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness minimum-interval 300 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness multiplier 3

验证

-

使用此

(基于 BFD 的探测)show chassis high-availability services-redundancy-group 1命令查看设备上配置的裂脑探测的类型。user@host> show chassis high-availability services-redundancy-group 1 .. Split-brain Prevention Probe Info: DST-IP: 192.168.21.2 SRC-IP: N/A Routing Instance: default Type: BFD Probe Interval: 300ms Multiplier: 3 Status: RUNNING Result: REACHABLE Reason: N/A ..user@host> show chassis high-availability services-redundancy-group 1 .. Split-brain Prevention Probe Info: DST-IP: 192.168.21.2 SRC-IP: 192.168.21.1 Routing Instance: default Type: ICMP Probe Status: NOT RUNNING Result: N/A Reason: N/A .. -

使用此

show bfd session命令查看是否基于 BFD 的探测状态。user@host> show bfd session Detect Transmit Address State Interface Time Interval Multiplier 192.168.0.2 Up 0.300 0.100 3 192.168.21.2 Up xe-0/0/1.0 0.300 0.100 3 1 sessions, 1 clients Cumulative transmit rate 0.5 pps, cumulative receive rate 0.0 pps在本示例中,您可以注意到基于 BFD 的脑裂探测正在为接口 xe-0/0/1.0 运行。

-

使用此

show chassis high-availability services-redundancy-group 1命令可获取基于 BFD 的探针的详细信息。user@host> show chassis high-availability services-redundancy-group 1 SRG failure event codes: BF BFD monitoring IP IP monitoring IF Interface monitoring CP Control Plane monitoring Services Redundancy Group: 1 Deployment Type: ROUTING Status: ACTIVE Activeness Priority: 200 Preemption: ENABLED Process Packet In Backup State: NO Control Plane State: READY System Integrity Check: N/A Failure Events: NONE Peer Information: Peer Id: 1 Status : N/A Health Status: SRG NOT CONFIGURED Failover Readiness: UNKNOWN Activeness Remote Priority: 100

逻辑系统和租户系统支持

SRX 系列防火墙的逻辑系统允许您将单个设备划分为安全上下文和租户系统从逻辑上将物理防火墙划分为单独且隔离的逻辑防火墙。

租户系统从逻辑上将物理防火墙划分为单独且隔离的逻辑防火墙。租户系统虽然与逻辑系统类似,但具有更高的可扩展性和更少的路由功能。

多节点高可用性设置中的 SRX 系列防火墙支持服务冗余组 0 (SRG0) 上的逻辑系统和租户系统。

如果使用运行逻辑系统的 SRX 系列防火墙进行多节点高可用性设置,其行为与不运行逻辑系统的 SRX 系列节点的设置的行为相同。触发节点故障切换的事件没有区别。具体而言,如果在 SRG0 下启用了接口监控,并且与单个逻辑系统关联的链路(正在监控)发生故障,设备将会故障转移到另一个节点。此故障切换通过多节点高可用性设置中的路由首选项播发发生。

在设置逻辑系统或租户系统之前,必须配置多节点高可用性。高可用性设置中的每个节点都必须具有相同的配置。确保逻辑系统或租户系统的名称、配置文件和相应的安全功能,或逻辑系统或租户系统内的接口相同。所有逻辑或租户系统配置都会在两个节点之间同步和复制。

使用 Junos 配置组 配置特性和功能,并使用多节点高可用性设置中的选项 [edit system commit peers-synchronize] 同步配置。请参阅 多节点高可用性节点之间的配置同步。

将 SRX 系列防火墙与多节点高可用性中的逻辑系统一起使用时,您必须为设置中的每个节点购买和安装相同数量的许可证。

有关更多信息,请参阅《 安全性设备的逻辑系统和租户系统用户指南》。

变更历史表

是否支持某项功能取决于您使用的平台和版本。使用 功能资源管理器 确定您的平台是否支持某个功能。