将 Pulse Policy Secure 与瞻博网络 Connected Security 集成

概述

本主题提供有关如何将第三方设备 Pulse Policy Secure (PPS) 与瞻博网络 Connected Security 解决方案集成以修复来自受感染主机的威胁的说明。Juniper Connected Security 解决方案提供端到端网络可见性,使企业能够保护其整个物理网络和虚拟网络。PPS 通过检测和持续监控网络来提供网络可见性。通过使用威胁检测和策略实施,PPS 和 Juniper Connected Security 解决方案可在多供应商环境下自动执行网络安全并支持集中管理。

PPS 通过 RESTful API 与瞻博网络 Connected Security 解决方案集成,并根据准入控制政策采取适当的措施。PPS 与 Juniper Connected Security 解决方案集成,可检测并实施威胁防御策略,并提供一种协作的综合方法,实现全面的网络安全。它使用户能够利用现有的可信威胁源源,在不同环境中提供一致的自动化防御。

Pulse 策略的优势 与 Juniper Connected Security 安全集成

-

PPS 可以更清楚地看到连接到网络的端点。

-

PPS 根据从 Juniper Connected Security 收到的威胁告警,在端点级别进行隔离或行动,从而增强安全性。

借助 Juniper Connected Security 部署 Pulse Policy Secure

以下简要工作流程介绍了如何使用 Juniper Connected Security 部署 PPS。PPS 接收来自 Juniper Connected Security 解决方案的威胁告警信息,并根据准入控制策略对端点采取措施。

-

用户成功通过PPS服务器进行身份验证。

-

用户从 Internet 下载文件。外围防火墙(SRX 系列设备)扫描文件,并根据用户定义的策略,将扫描的文件发送到瞻博网络 ATP 云进行分析。

-

瞻博网络 ATP 云检测到文件包含恶意软件,将端点识别为受感染的主机,并通知 SRX 系列设备和策略实施器。

-

策略实施器下载受感染的主机源并向 PPS 发送威胁作。

-

PPS 服务器隔离或阻止端点。

PPS 会跟踪受感染的主机,在对端点进行消毒之前,不允许受感染的主机获取完全访问权限。当主机被清理并从瞻博网络 ATP 云或策略实施器中清除时,PPS 会收到 clear 来自策略实施器连接器的事件。收到 clear 事件后,PPS 会移除受感染的主机。主机现在已通过身份验证,并为其分配了适当的角色。

使用 Juniper Connected Security 配置 Pulse Policy Secure

网络安全设备配置了PPS,用于准入访问控制。

下面简要概述了设置和运行集成所需的配置步骤:

-

管理员配置PPS基本配置,如创建认证服务器、认证领域、用户角色、角色映射规则等。要了解有关配置 PPS 的更多信息,请参阅 Pulse Policy 安全管理指南。

-

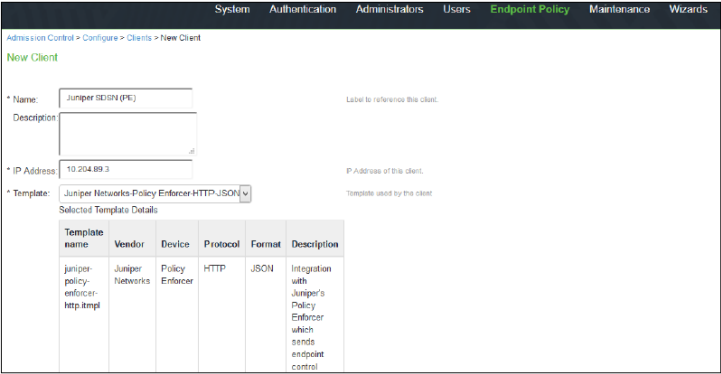

在 PPS 中将策略实施器配置为客户端。PPS 充当策略实施器的 RESTful API 服务器。

管理员用户的 RESTful API 访问必须通过访问串行控制台或从 PPS 管理用户界面 (UI) 启用。选择 “Authentication>Auth Server>Administrators>Users”。单击 “管理员 ”并启用 “允许访问 REST API” 选项。

-

配置 PPS 以根据威胁防御策略阻止或隔离端点。

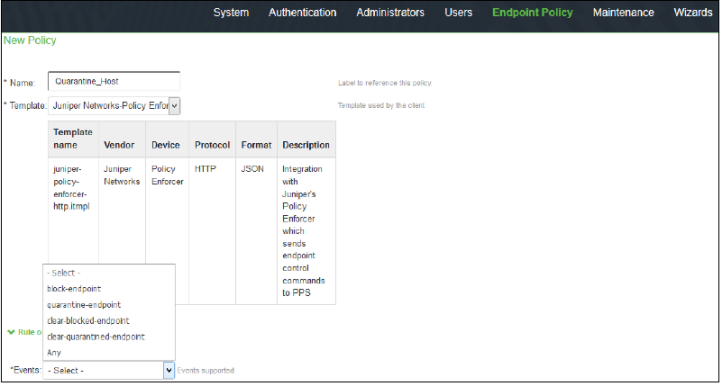

您必须配置准入控制客户端以获取将事件发送到 PPS 的策略实施器 IP 地址和准入控制策略,以了解 PPS 事件类型,例如 events-block-endpoint、quarantine-endpoint、clear-blocked-endpoint 和 clear-quarantine-endpoint。

-

在 PPS 中选择 Endpoint Policy>Network Access>Radius Clients>New Radius Client,将交换机或 WLC 配置为 RADIUS 客户端。交换机配置了 PPS 作为 RADIUS 服务器。

-

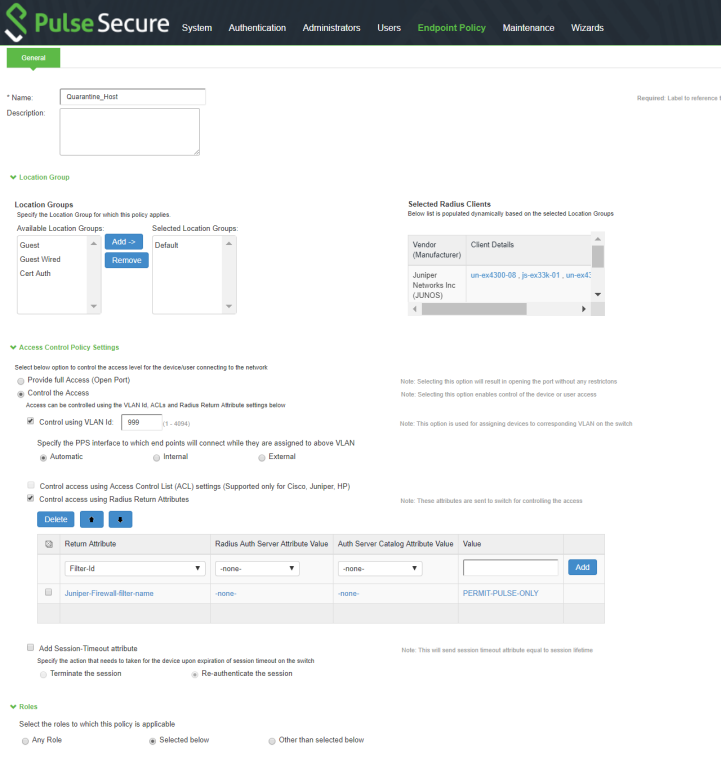

配置 RADIUS 返回属性策略,以在收到隔离事件时定义作。

-

使用 VLAN 隔离:

当收到隔离端点事件时,PPS 确定要发送到 RADIUS 客户端的隔离 VLAN,如 图 1 所示。

图 1:quarantine-host 的 RADIUS 返回属性

的 RADIUS 返回属性

-

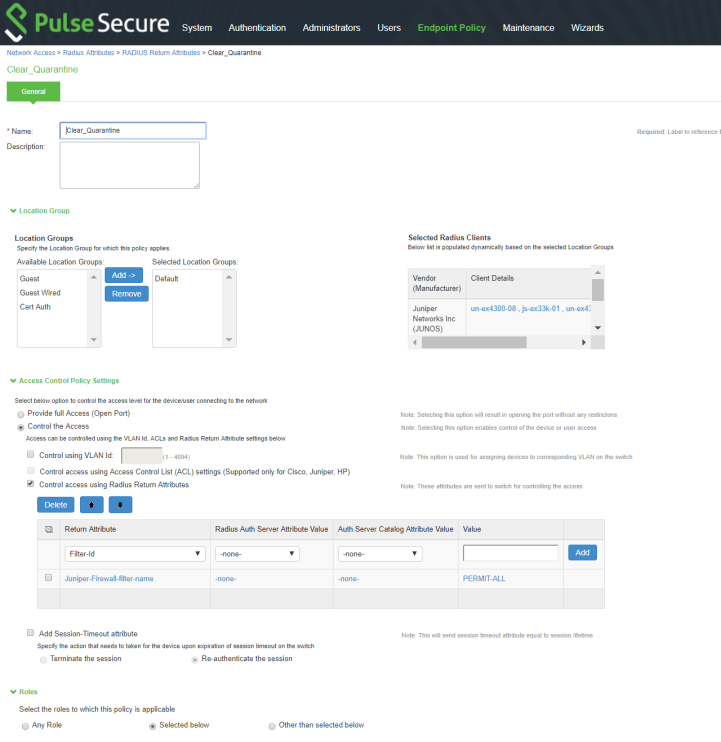

使用 ACL 隔离:

对于具有扁平 VLAN 的环境,PPS 通过应用预配置的防火墙过滤器来提供隔离用户的功能。此外,在对终端设备使用静态 IP 地址分配的环境中,这也是首选方法。

以下示例显示了交换机上的防火墙过滤器配置。然后,防火墙过滤器名称作为 RADIUS 返回属性传递,如 图 2 所示。

使用以下命令配置交换机上的 PERMIT-PULSE-ONLY 和 PERMIT-ALL 防火墙过滤器:

set firewall family ethernet-switching filter PERMIT-PULSE-ONLY term pps from destination-address 10.92.81.113/32set firewall family ethernet-switching filter PERMIT-PULSE-ONLY term pps then acceptset firewall family ethernet-switching filter PERMIT-PULSE-ONLY term dhcp_allow from destination-port 67set firewall family ethernet-switching filter PERMIT-PULSE-ONLY term dhcp_allow then acceptset firewall family ethernet-switching filter PERMIT-PULSE-ONLY term pps-discard then discarddeactivate firewall family ethernet-switching filter PERMIT-PULSE-ONLYset firewall family ethernet-switching filter PERMIT-ALL term ALLOW-ALL from destination-address 0.0.0.0/0set firewall family ethernet-switching filter PERMIT-ALL term ALLOW-ALL then acceptdeactivate firewall family ethernet-switching filter PERMIT-ALL

要在 PPS 中分配这些过滤器,请选择端点策略>网络访问>Radius 属性>返回属性。

图 2:Clear-Quarantine 的 RADIUS 返回属性

的 RADIUS 返回属性

-

-

确保 PPS 具有终结点 IP 地址,以便强制执行正常工作。

-

由于终结点 IP 地址是必需的,因此用户位于 NAT 后面的部署可能无法按预期工作。这是因为 PPS 可能具有实际 IP 地址,而 Juniper Connected Security 可能会发送 NAT 的 IP 地址。

-

要通过 PPS 接收端点 IP 地址(记帐信息),当端点连接到 EX4300 系列交换机时,必须在端点上使用 Pulse Secure 客户端。

准入控制模板

准入控制模板提供了可从网络安全设备接收的可能事件列表,以及用于分析消息的正则表达式。该模板还提供了可以对事件执行的可能作。

PPS 加载了策略实施器的默认模板。管理员可以为其他安全设备创建模板并上传这些模板。

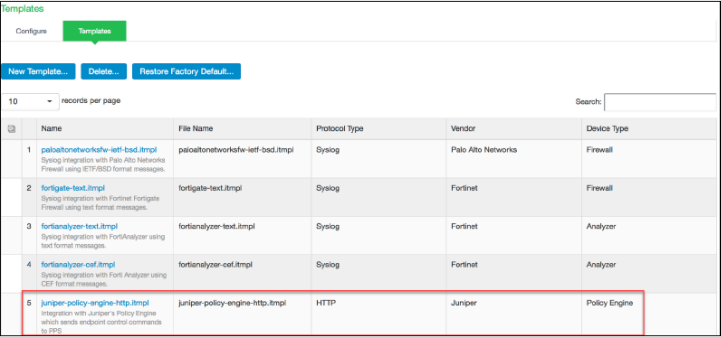

要查看准入控制模板,请选择 Endpoint Policy>Admission Control>Templates,如 图 3 所示。您可以查看已配置的集成模板列表,其中包含网络安全设备列表和支持的协议类型。

准入控制政策

准入控制策略定义了要在 PPS 上为用户会话执行的作列表。这些作基于事件以及从网络安全设备收到的信息的严重性。

要查看并添加新的集成策略,请执行以下作:

创建策略后,您可以看到摘要页面。 图 5 显示了为具有不同用户角色的不同事件创建的不同策略。

准入控制客户端

准入控制客户端是启用了系统日志转发的网络安全设备。这些消息由 PPS 上运行的 syslog 服务器模块接收。

要添加客户端,请执行以下作:

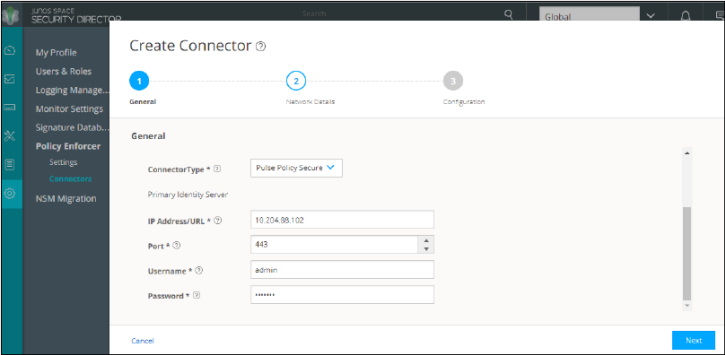

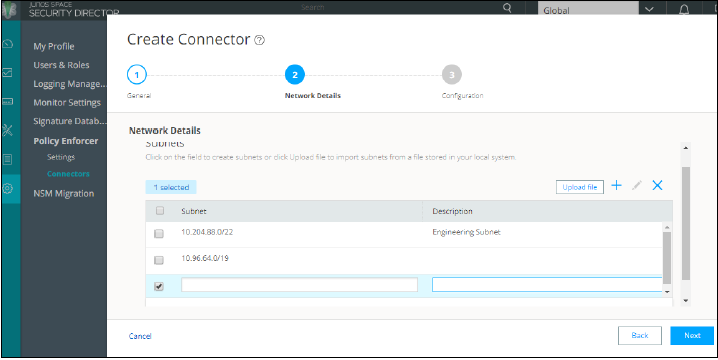

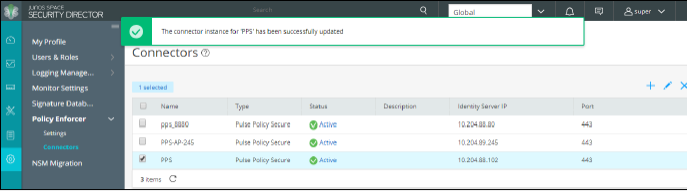

在 Security Director 中创建脉冲策略安全连接器

在 PPS 中将策略实施器添加为客户端后,请为 PPS 创建一个连接器,以便将 Juniper Connected Security 配置为发送事件信息。

要使用 Security Director 为 PPS 创建连接器并配置 Juniper Connected Security:

故障 排除

提供以下故障排除日志:

-

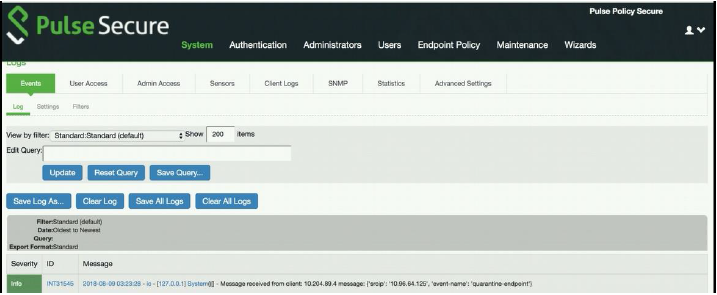

要验证 PPS 上的事件日志,请选择 System>Log/Monitoring>Events。

您可以验证每次从策略实施器接收事件时是否都会生成事件日志,如 图 10 所示。

图 10:Pulse Secure Events 页面

-

要验证与用户登录相关的日志,例如领域、角色、用户名和 IP 地址,请选择 系统>日志和监控>用户访问。

-

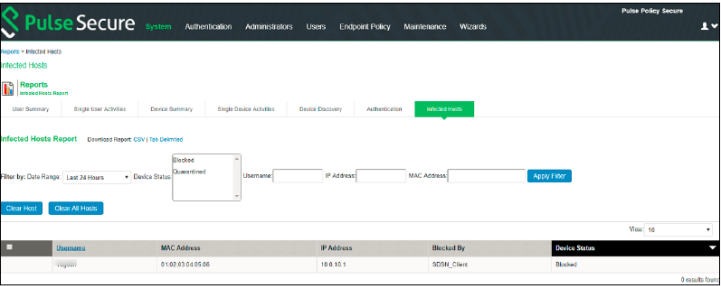

若要验证报告,请选择“System>Reports>Infected Hosts”。

您可以验证隔离或阻止的主机是否列在“受感染的设备”报告中。此报告列出了 MAC 地址、IP 地址和设备状态,如 图 11 所示。

图 11:受感染主机报告页面

-

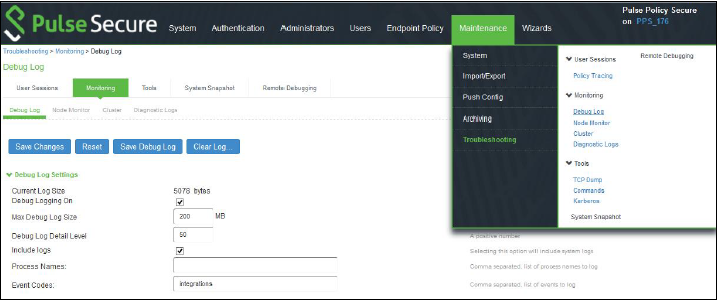

要启用用于故障排除的调试日志,请选择 Maintenance>Troubleshooting>Monitoring>Debug Log,如 图 12 所示。

图 12:调试日志监控页面

-

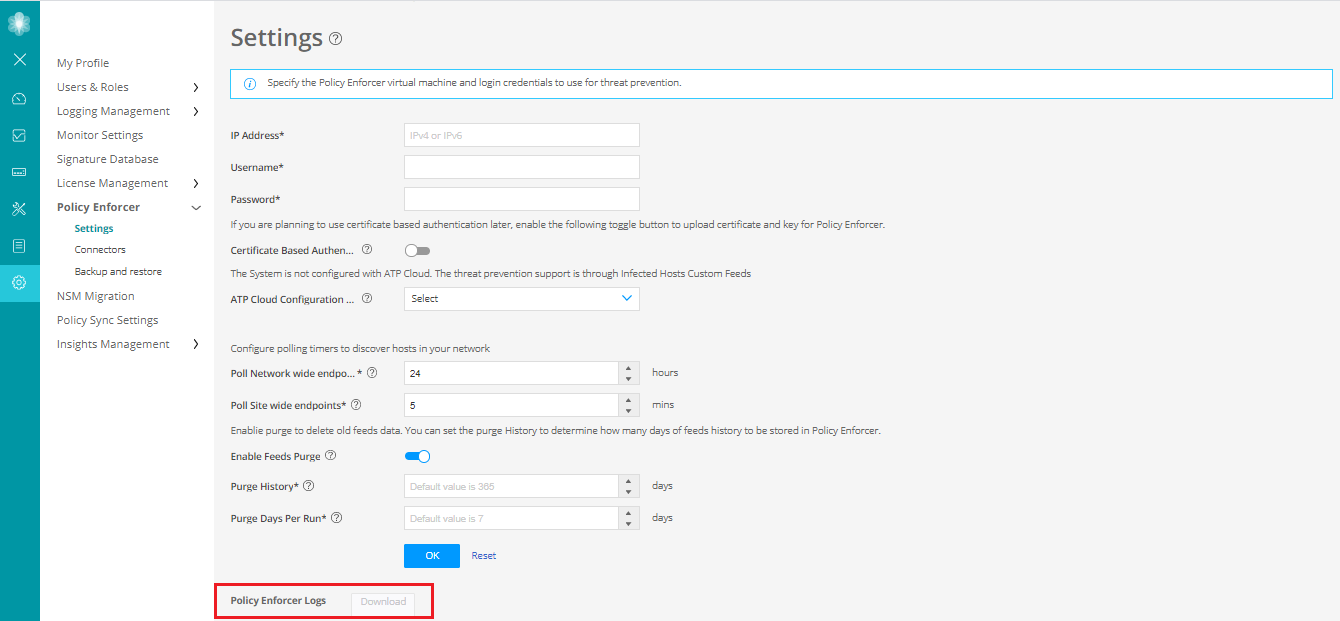

要解决策略实施器上的任何问题,请从 Security Director>Administration>策略实施器>Settings 页面下载并验证策略实施器日志,如 图 13 所示。

图 13:策略实施器设置页面

-

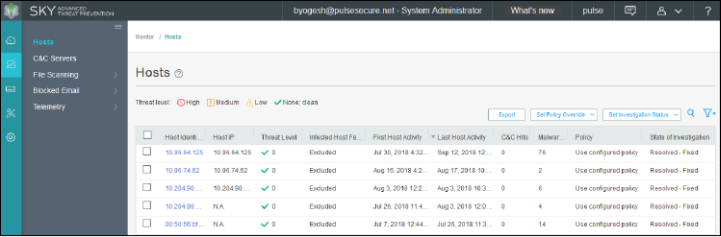

管理员还可以验证瞻博网络 ATP 云中的 Hosts 表,以检查主机的状态,如 图 14 所示。

如果“调查状态”字段值为“已解决-已修复”,则可以清除主机条目。

图 14:瞻博网络 ATP 云主机页面