在防火墙策略中配置 IPS 策略

借助入侵防御系统 (IPS) 策略,您可以针对通过支持 IPS 的设备的网络流量,选择性地实施各种攻击检测和防御技术。在本节中,您将了解如何创建 IPS 策略,然后将 IPS 策略分配给分配给运行 Junos OS 18.2 或更高版本的设备的防火墙策略规则。

好处

-

为每个防火墙策略规则分配不同的 IPS 策略。

-

IPS 策略匹配在分配了 IPS 策略的标准或统一防火墙策略内进行处理。

-

简化第 7 层基于应用的安全策略管理。

-

提供更好的控制和可扩展性来管理动态应用流量。

准备工作

-

安装 Junos Space Security Director 和日志收集器。请参阅《 Junos Space Security Director 安装和升级指南》。

-

确保在 SRX 系列设备上启用了 IPS。

-

确保 SRX 系列设备运行的是 Junos OS 18.2 或更高版本。

-

尽管此用例已针对 Junos Space Security Director 19.3 版和运行 Junos OS 18.2 版的 SRX 系列设备进行了专门验证,但您仍可使用 Junos OS 18.2 或更高版本。

-

在此用例中,过程中仅包含必填字段和其他必填字段。

概述

从 Junos Space Security Director 19.3 版开始,您无法从 IPS 策略页面将运行 Junos OS 18.2 及更高版本的设备分配给 IPS 策略。您需要为运行 Junos OS 18.2 及更高版本的设备的防火墙策略规则分配 IPS 策略。IPS 策略的 CLI 配置将与分配 IPS 策略的标准或统一防火墙策略一起生成。在防火墙策略中配置 IPS 策略时,系统会根据 IPS 规则库检查符合指定条件的流量。这种类型的配置可用于监控进出内部网络安全区域的流量,作为机密通信的附加安全措施。

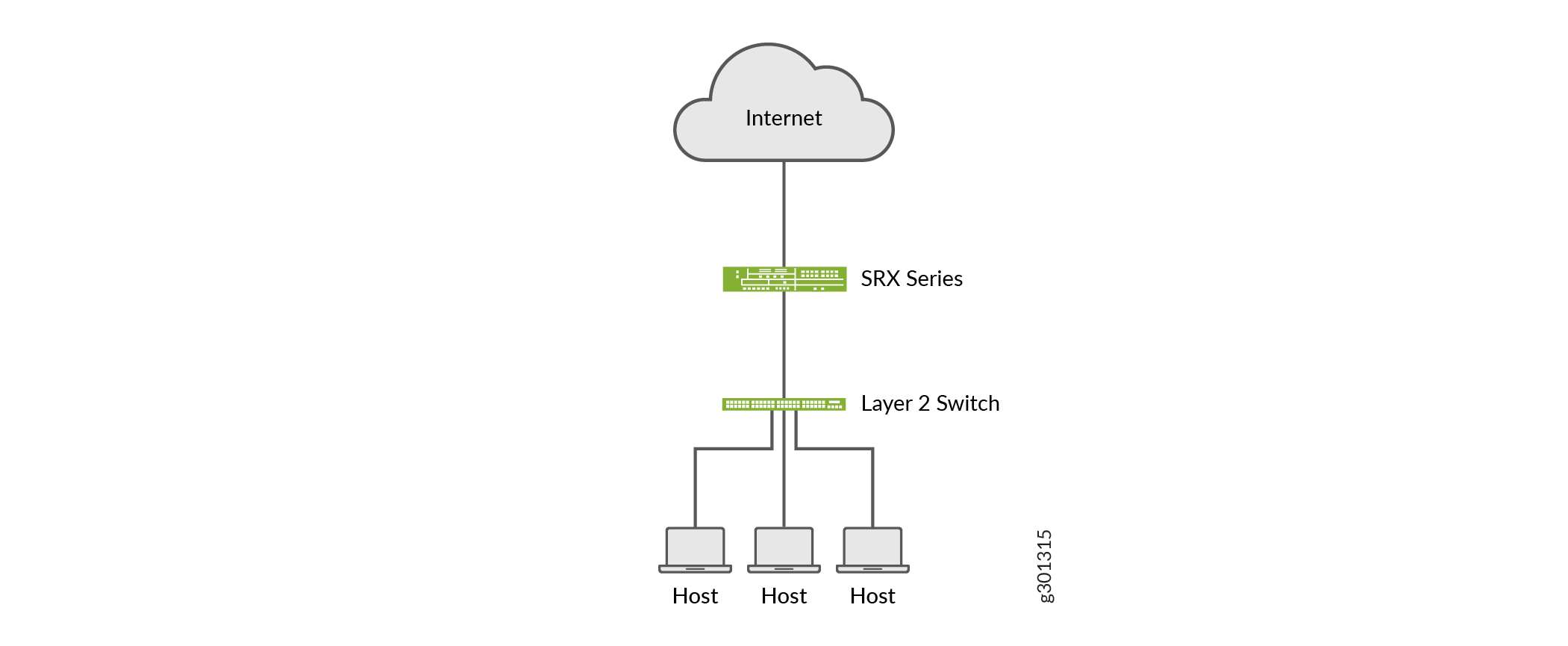

在以下拓扑中,我们有一个位于第 2 层交换机后面的企业局域网。交换机连接到启用了 IPS 的 SRX 系列防火墙,并检查进出网络的所有流量。SRX 系列设备可以是任何形式:硬件、虚拟或容器化设备。

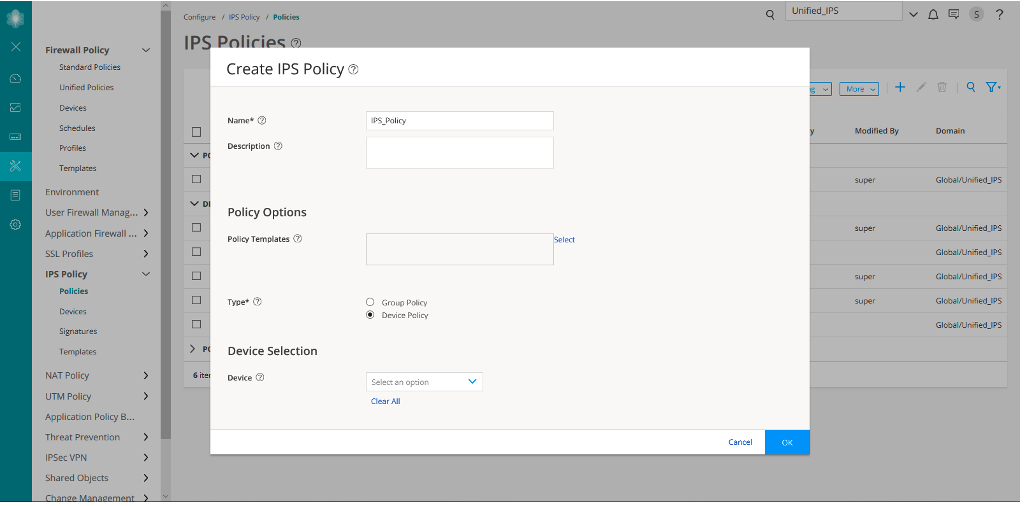

创建 IPS 策略

我们先创建一个 IPS 策略,然后在运行 Junos OS 18.2 版的 SRX 系列设备上配置该策略:

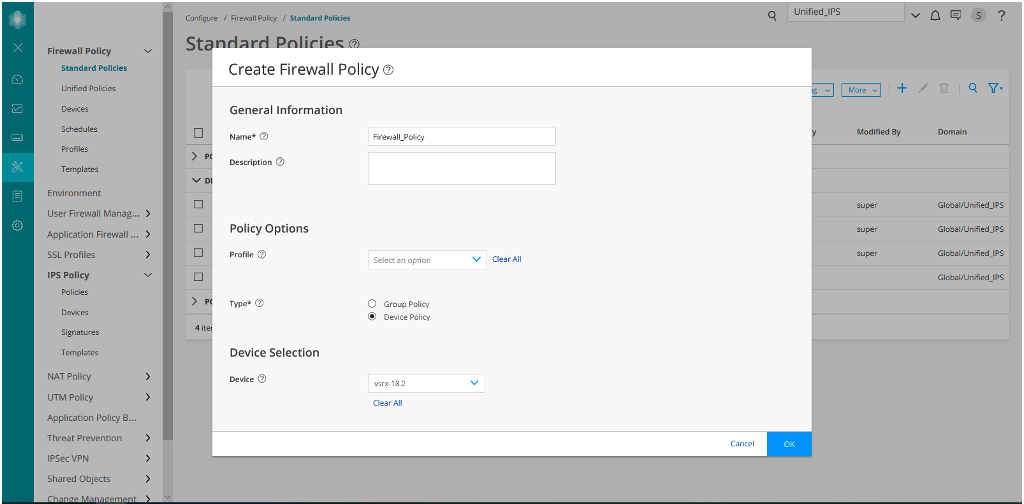

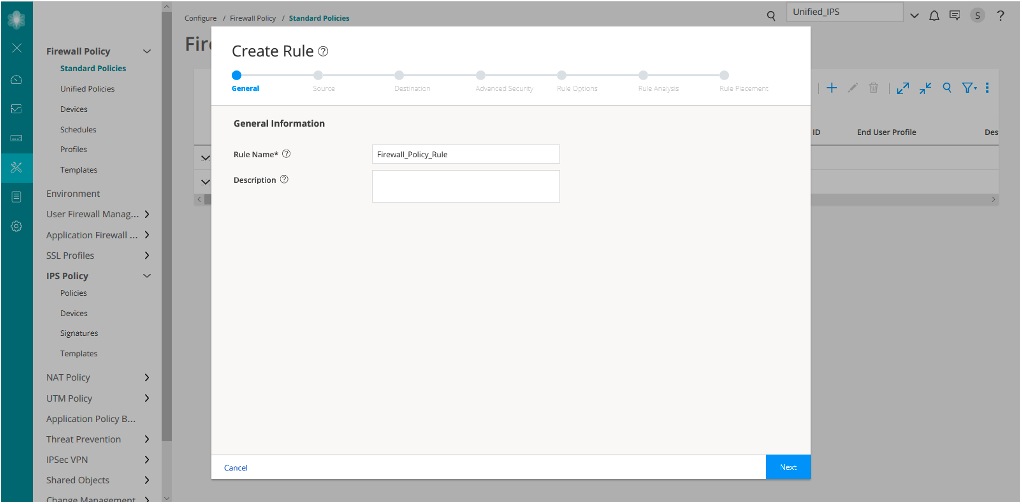

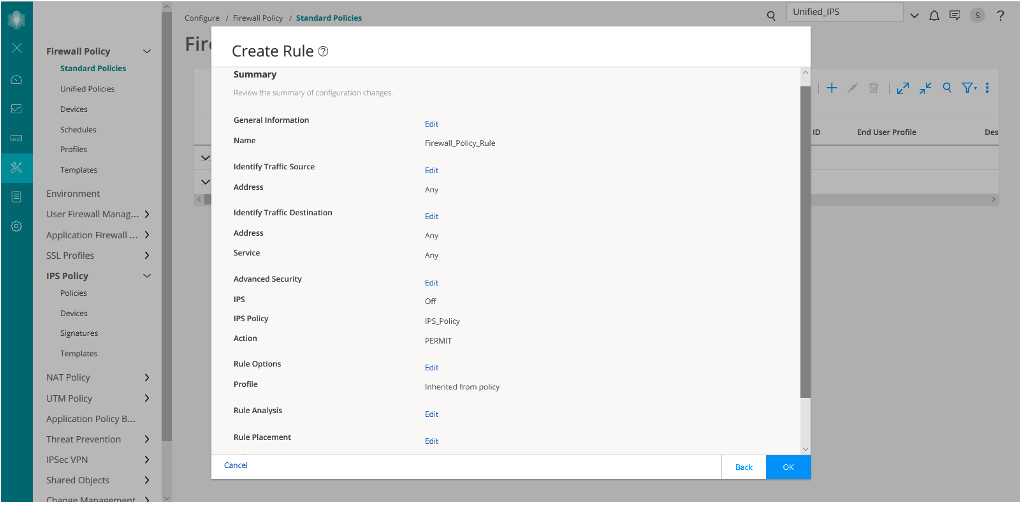

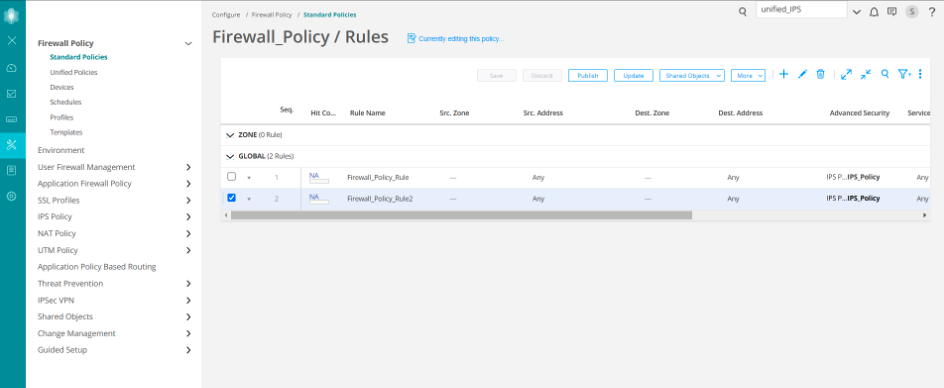

将 IPS 策略分配给防火墙策略规则

现在,让我们将创建的 IPS 策略分配给防火墙策略规则:

与 Firewall_Policy_Rule 类似,我们创建了另一个规则 Firewall_Policy_Rule2。

验证 IPS 策略分配给防火墙策略

CLI 配置

您将看到 IPS_Policy 策略已分配给 Firewall_Policy_Rule 和 Firewall_Policy_Rule2 规则。

##Security Firewall Policy: global ##

set security policies global policy Firewall_Policy_Rule match application any

set security policies global policy Firewall_Policy_Rule match destination-address any

set security policies global policy Firewall_Policy_Rule match source-address any

set security policies global policy Firewall_Policy_Rule then permit application-services idp-policy IPS_Policy

set security policies global policy Firewall_Policy_Rule2 match application any

set security policies global policy Firewall_Policy_Rule2 match destination-address any

set security policies global policy Firewall_Policy_Rule2 match source-address any

set security policies global policy Firewall_Policy_Rule2 then permit application-services idp-policy IPS_Policy

##IDP Configurations##

set security idp idp-policy IPS_Policy rulebase-ips rule Device-1 match application default

set security idp idp-policy IPS_Policy rulebase-ips rule Device-1 match attacks predefined-attack-groups "Additional Web Services - Info"

set security idp idp-policy IPS_Policy rulebase-ips rule Device-1 match from-zone any

set security idp idp-policy IPS_Policy rulebase-ips rule Device-1 match to-zone any

set security idp idp-policy IPS_Policy rulebase-ips rule Device-1 then action recommended