Statische NAT

Statische NAT ordnet Netzwerkdatenverkehr von einer statischen externen IP-Adresse auf eine interne IP-Adresse oder ein internes Netzwerk zu. Es erstellt eine statische Übersetzung von realen Adressen in zugeordnete Adressen. Statische NAT bietet Internetkonnektivität zu Netzwerkgeräten über ein privates LAN mit einer nicht registrierten privaten IP-Adresse.

Statische NAT verstehen

Statische NAT definiert eine Eins-zu-Eins-Zuordnung von einem IP-Subnetz zu einem anderen IP-Subnetz. Die Zuordnung umfasst die Übersetzung der Ziel-IP-Adresse in eine Richtung und die Übersetzung der Quell-IP-Adresse in die umgekehrte Richtung. Auf dem NAT-Gerät ist die ursprüngliche Zieladresse die IP-Adresse des virtuellen Hosts, während die zugeordnete Adresse die tatsächliche Host-IP-Adresse ist.

Statische NAT ermöglicht Verbindungen von beiden Seiten des Netzwerks, aber die Übersetzung ist auf Eins-zu-Eins-Verbindungen oder zwischen Adressblöcken derselben Größe beschränkt. Für jede private Adresse muss eine öffentliche Adresse zugewiesen werden. Es sind keine Adresspools erforderlich.

Statische NAT unterstützt auch die folgenden Arten der Übersetzung:

So ordnen Sie mehrere IP-Adressen und bestimmte Portbereiche derselben IP-Adresse und einem anderen Portbereich zu

So ordnen Sie eine bestimmte IP-Adresse und einen Port einer anderen IP-Adresse und einem anderen Port zu

Die Portadressübersetzung (PAT) wird ebenfalls unterstützt, indem eine statische Zuordnung zwischen Zielport (Bereich) und zugeordnetem Port (Bereich) bereitgestellt wird.

Die ursprüngliche Zieladresse darf sich zusammen mit anderen Adressen in Quell- und Ziel-NAT-Pools innerhalb derselben Routing-Instanz nicht überschneiden.

Bei der NAT-Regelsuche haben statische NAT-Regeln Vorrang vor Ziel-NAT-Regeln und die umgekehrte Zuordnung statischer NAT-Regeln Vorrang vor Quell-NAT-Regeln.

Grundlegendes zu statischen NAT-Regeln

Statische Network Address Translation (NAT)-Regeln spezifizieren zwei Ebenen von Übereinstimmungsbedingungen:

Datenverkehrsrichtung: Ermöglicht die Angabe von Schnittstelle, Zone oder Routing-Instanz.

Paketinformationen: Kann Quelladressen und -ports sowie Zieladressen und -ports sein.

Für den gesamten ALG-Datenverkehr mit Ausnahme von FTP wird empfohlen, die statischen NAT-Regeloptionen source-address oder source-port. Die Erstellung von Datensitzungen kann fehlschlagen, wenn diese Optionen verwendet werden, da die IP-Adresse und der Quellportwert, bei dem es sich um einen Zufallswert handelt, möglicherweise nicht mit der statischen NAT-Regel übereinstimmen. Für FTP ALG-Datenverkehr kann die source-address Option verwendet werden, da eine IP-Adresse angegeben werden kann, die mit der Quelladresse einer statischen NAT-Regel übereinstimmt.

Wenn sowohl Quell- als auch Zieladresse als Übereinstimmungsbedingungen für eine Regel konfiguriert sind, wird der Datenverkehr sowohl mit der Quelladresse als auch mit der Zieladresse abgeglichen. Da statisches NAT bidirektional ist, entspricht der Datenverkehr in die entgegengesetzte Richtung der Regel, und die Zieladresse des Datenverkehrs wird mit der konfigurierten Quelladresse abgeglichen.

Wenn sich mehrere statische NAT-Regeln in den Übereinstimmungsbedingungen überschneiden, wird die spezifischste Regel ausgewählt. Wenn z. B. die Regeln A und B dieselben Quell- und Ziel-IP-Adressen angeben, Regel A jedoch Datenverkehr aus Zone 1 und Regel B Datenverkehr von der Schnittstelle ge-0/0/0 angibt, wird Regel B verwendet, um statische NAT durchzuführen. Eine Schnittstellenübereinstimmung wird als spezifischer angesehen als eine Zonenübereinstimmung, die spezifischer ist als eine Übereinstimmung mit einer Routing-Instanz.

Da statische NAT-Regeln überlappende Adressen und Ports nicht unterstützen, sollten sie nicht verwendet werden, um eine externe IP-Adresse mehreren internen IP-Adressen für ALG-Datenverkehr zuzuordnen. Wenn beispielsweise verschiedene Sites auf zwei verschiedene FTP-Server zugreifen möchten, sollten die internen FTP-Server zwei verschiedenen externen IP-Adressen zugeordnet werden.

Geben Sie für die statische NAT-Regelaktion die übersetzte Adresse und (optional) die Routing-Instanz an.

Bei der NAT-Suche haben statische NAT-Regeln Vorrang vor Ziel-NAT-Regeln, und die umgekehrte Zuordnung statischer NAT-Regeln hat Vorrang vor Quell-NAT-Regeln.

Übersicht über die statische NAT-Konfiguration

Die wichtigsten Konfigurationsaufgaben für statisches NAT sind wie folgt:

- Konfigurieren Sie statische NAT-Regeln, die sich an Ihre Netzwerk- und Sicherheitsanforderungen anpassen.

- Konfigurieren Sie NAT-Proxy-ARP-Einträge für IP-Adressen im selben Subnetz der Eingangsschnittstelle.

Beispiel: Statisches NAT für Single Address Translation konfigurieren

In diesem Beispiel wird beschrieben, wie Sie eine statische NAT-Zuordnung einer einzelnen privaten Adresse zu einer öffentlichen Adresse konfigurieren.

Anforderungen

Bevor Sie beginnen:

Konfigurieren Sie Netzwerkschnittstellen auf dem Gerät. Siehe Schnittstellen-Benutzerhandbuch für Sicherheits-Geräte.

Erstellen Sie Sicherheitszonen und weisen Sie ihnen Schnittstellen zu. Siehe Grundlegendes zu Sicherheitszonen.

Überblick

In diesem Beispiel wird die Sicherheitszone "Vertrauenswürdig" für den privaten Adressraum und die Sicherheitszone "Nicht vertrauenswürdig" für den öffentlichen Adressraum verwendet.

In Abbildung 1 greifen Geräte in der nicht vertrauenswürdigen Zone über die öffentliche Adresse 203.0.113.200/32 auf einen Server in der vertrauenswürdigen Zone zu. Bei Paketen, die über die nicht vertrauenswürdige Zone mit der Ziel-IP-Adresse 203.0.113.200/32 auf das Sicherheitsgerät von Juniper Networks gelangen, wird die Ziel-IP-Adresse in die private Adresse 192.168.1.200/32 übersetzt. Bei einer neuen Sitzung, die vom Server stammt, wird die Quell-IP-Adresse im ausgehenden Paket in die öffentliche Adresse 203.0.113.200/32 übersetzt.

In diesem Beispiel werden die folgenden Konfigurationen beschrieben:

Statischer NAT-Regelsatz

rs1mit Regelr1zum Abgleich von Paketen aus der nicht vertrauenswürdigen Zone mit der Zieladresse 203.0.113.200/32. Bei übereinstimmenden Paketen wird die Ziel-IP-Adresse in die private Adresse 192.168.1.200/32 übersetzt.Proxy-ARP für die Adresse 203.0.113.200 auf der Schnittstelle ge-0/0/0.0. Dadurch kann das Sicherheitsgerät von Juniper Networks auf ARP-Anfragen antworten, die auf der Schnittstelle für diese Adresse eingehen.

Sicherheitsrichtlinien, um Datenverkehr zum und vom Server 192.168.1.200 zuzulassen.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set security nat static rule-set rs1 from zone untrust set security nat static rule-set rs1 rule r1 match destination-address 203.0.113.200/32 set security nat static rule-set rs1 rule r1 then static-nat prefix 192.168.1.200/32 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.200/32 set security address-book global address server-1 192.168.1.200/32 set security policies from-zone trust to-zone untrust policy permit-all match source-address server-1 set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy server-access match source-address any set security policies from-zone untrust to-zone trust policy server-access match destination-address server-1 set security policies from-zone untrust to-zone trust policy server-access match application any set security policies from-zone untrust to-zone trust policy server-access then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie eine statische NAT-Zuordnung von einer privaten Adresse zu einer öffentlichen Adresse:

Erstellen Sie einen statischen NAT-Regelsatz.

[edit security nat static] user@host# set rule-set rs1 from zone untrust

Konfigurieren Sie eine Regel, die Pakete abgleicht und die Zieladresse in den Paketen in eine private Adresse übersetzt.

[edit security nat static] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.200/32 user@host# set rule-set rs1 rule r1 then static-nat prefix 192.168.1.200/32

Konfigurieren Sie das Proxy-ARP.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.200

Konfigurieren Sie eine Adresse im globalen Adressbuch.

[edit security address-book global] user@host# set address server-1 192.168.1.200/32

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr aus der nicht vertrauenswürdigen Zone zum Server in der vertrauenswürdigen Zone zulässt.

[edit security policies from-zone untrust to-zone trust] user@host# set policy server-access match source-address any destination-address server-1 application any user@host# set policy server-access then permit

Konfigurieren Sie eine Sicherheitsrichtlinie, die den gesamten Datenverkehr vom Server in der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone zulässt.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address server-1 destination-address any application any user@host# set policy permit-all then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security nat show security policies und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security nat

static {

rule-set rs1 {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.200/32;

}

then {

static-nat prefix 192.168.1.200/32;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.200/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address server-1;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy server-access {

match {

source-address any;

destination-address server-1;

application any;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Führen Sie die folgenden Aufgaben aus, um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert:

Überprüfen der statischen NAT-Konfiguration

Zweck

Stellen Sie sicher, dass Datenverkehr vorhanden ist, der dem statischen NAT-Regelsatz entspricht.

Aktion

Geben Sie im Betriebsmodus den show security nat static rule Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr zu suchen, der der Regel entspricht.

Beispiel: Konfigurieren von statischem NAT für die Subnetzübersetzung

In diesem Beispiel wird beschrieben, wie eine statische NAT-Zuordnung einer privaten Subnetzadresse zu einer öffentlichen Subnetzadresse konfiguriert wird.

Adressblöcke für die statische NAT-Zuordnung müssen die gleiche Größe haben.

Anforderungen

Bevor Sie beginnen:

Konfigurieren Sie Netzwerkschnittstellen auf dem Gerät. Siehe Schnittstellen-Benutzerhandbuch für Sicherheits-Geräte.

Erstellen Sie Sicherheitszonen und weisen Sie ihnen Schnittstellen zu. Siehe Grundlegendes zu Sicherheitszonen.

Überblick

In diesem Beispiel wird die Sicherheitszone "Vertrauenswürdig" für den privaten Adressraum und die Sicherheitszone "Nicht vertrauenswürdig" für den öffentlichen Adressraum verwendet. In Abbildung 2 greifen Geräte in der nicht vertrauenswürdigen Zone über die öffentliche Subnetzadresse 203.0.113.0/24 auf Geräte in der vertrauenswürdigen Zone zu. Bei Paketen, die aus der nicht vertrauenswürdigen Zone mit einer Ziel-IP-Adresse im Subnetz 203.0.113.0/24 auf das Sicherheitsgerät von Juniper Networks gelangen, wird die Ziel-IP-Adresse in eine private Adresse im Subnetz 192.168.1.0/24 übersetzt. Bei neuen Sitzungen, die aus dem Subnetz 192.168.1.0/24 stammen, wird die Quell-IP-Adresse in ausgehenden Paketen in eine Adresse im öffentlichen Subnetz 203.0.113.0/24 übersetzt.

In diesem Beispiel werden die folgenden Konfigurationen beschrieben:

Statischer NAT-Regelsatz

rs1mit Regelr1zum Abgleich von Paketen, die an der Schnittstelle ge-0/0/0.0 empfangen wurden, mit einer Ziel-IP-Adresse im Subnetz 203.0.113.0/24. Bei übereinstimmenden Paketen wird die Zieladresse in eine Adresse im Subnetz 192.168.1.0/24 übersetzt.Proxy-ARP für die Adressbereiche 203.0.113.1/32 bis 203.0.113.249/32 auf der Schnittstelle ge-0/0/0.0. Dadurch kann das Sicherheitsgerät von Juniper Networks auf ARP-Anfragen reagieren, die auf der Schnittstelle für diese Adressen empfangen werden. Die Adresse 203.0.113.250/32 wird der Schnittstelle selbst zugewiesen, sodass diese Adresse nicht in der Proxy-ARP-Konfiguration enthalten ist.

Sicherheitsrichtlinien, um Datenverkehr zum und aus dem Subnetz 192.168.1.0/24 zuzulassen.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set security nat static rule-set rs1 from interface ge-0/0/0.0 set security nat static rule-set rs1 rule r1 match destination-address 203.0.113.0/24 set security nat static rule-set rs1 rule r1 then static-nat prefix 192.168.1.0/24 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.249/32 set security address-book global address server-group 192.168.1.0/24 set security policies from-zone trust to-zone untrust policy permit-all match source-address server-group set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy server-access match source-address any set security policies from-zone untrust to-zone trust policy server-access match destination-address server-group set security policies from-zone untrust to-zone trust policy server-access match application any set security policies from-zone untrust to-zone trust policy server-access then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie eine statische NAT-Zuordnung von einer privaten Subnetzadresse zu einer öffentlichen Subnetzadresse:

Erstellen Sie einen statischen NAT-Regelsatz.

[edit security nat static] user@host# set rule-set rs1 from interface ge-0/0/0.0

Konfigurieren Sie eine Regel, die Pakete abgleicht und die Zieladresse in den Paketen in eine Adresse in einem privaten Subnetz übersetzt.

[edit security nat static] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.0/24 user@host# set rule-set rs1 rule r1 then static-nat prefix 192.168.1.0/24

Konfigurieren Sie das Proxy-ARP.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.249/32

Konfigurieren Sie eine Adresse im globalen Adressbuch.

[edit security address-book global] user@host# set address server-group 192.168.1.0/24

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr aus der nicht vertrauenswürdigen Zone in das Subnetz in der vertrauenswürdigen Zone zulässt.

[edit security policies from-zone untrust to-zone trust] user@host# set policy server-access match source-address any destination-address server-group application any user@host# set policy server-access then permit

Konfigurieren Sie eine Sicherheitsrichtlinie, die den gesamten Datenverkehr aus dem Subnetz in der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone zulässt.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address server-group destination-address any application any user@host# set policy permit-all then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security nat show security policies und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security nat

static {

rule-set rs1 {

from interface ge-0/0/0.0;

rule r1 {

match {

destination-address 203.0.113.0/24;

}

then {

static-nat prefix 192.168.1.0/24;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.1/32 to 203.0.113.249/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address server-group;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy server-access {

match {

source-address any;

destination-address server-group;

application any;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Führen Sie die folgenden Aufgaben aus, um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert:

Überprüfen der statischen NAT-Konfiguration

Zweck

Stellen Sie sicher, dass Datenverkehr vorhanden ist, der dem statischen NAT-Regelsatz entspricht.

Aktion

Geben Sie im Betriebsmodus den show security nat static rule Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr zu suchen, der der Regel entspricht.

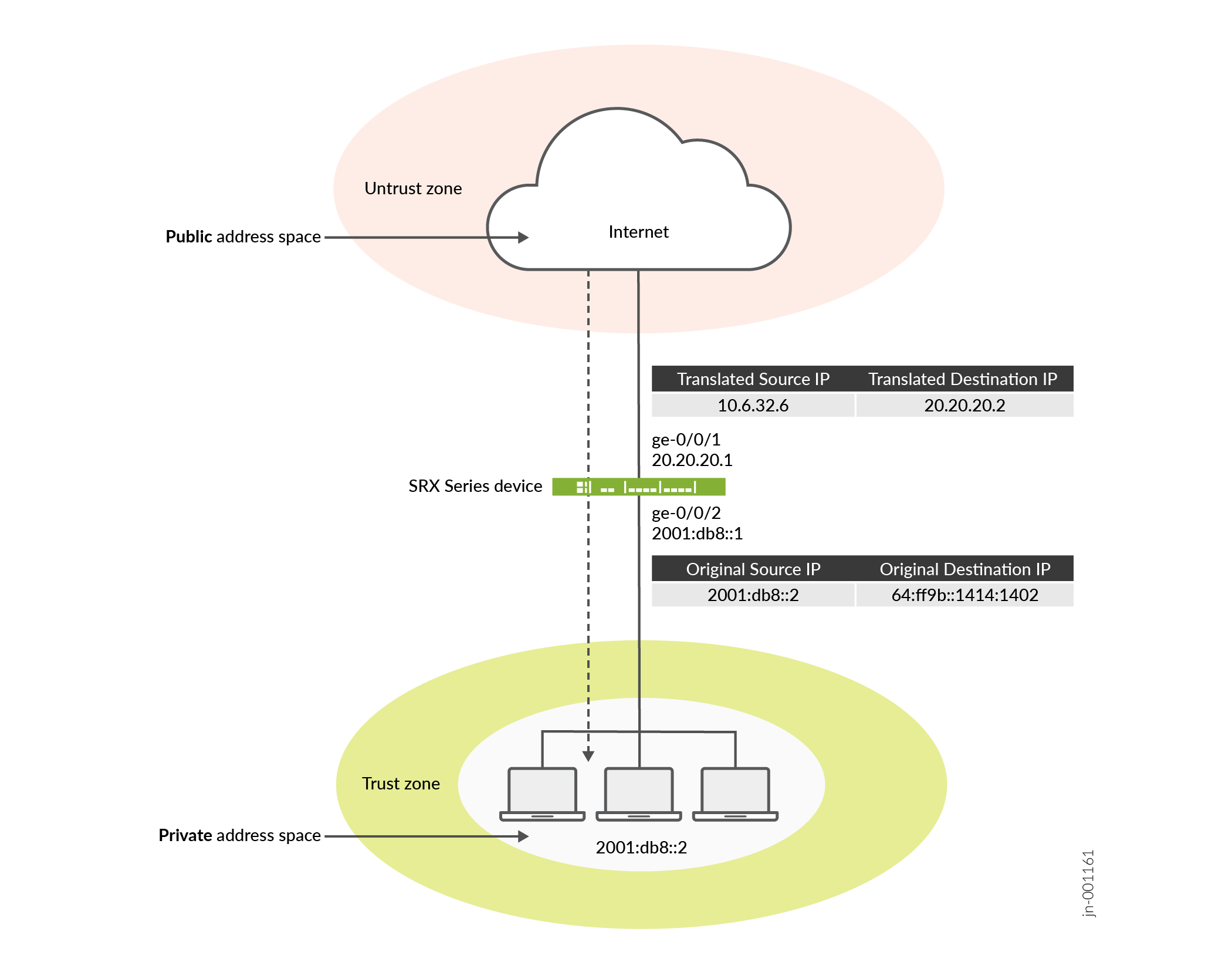

Beispiel: Konfigurieren von statischem NAT64 für die Subnetzübersetzung

Verwenden Sie dieses Konfigurationsbeispiel, um statisches NAT64 so zu konfigurieren, dass eine nahtlose Übersetzung zwischen IPv6- und IPv4-Adressräumen möglich ist. Sie können statisches NAT64 in Umgebungen verwenden, die von IPv4 auf IPv6 umgestellt werden, um eine zuverlässige IP-versionsübergreifende Kommunikation zu gewährleisten.

| Lesbarkeits-Score |

|

| Lesezeit |

In weniger als 15 Minuten. |

| Konfigurationszeit |

Weniger als eine Stunde. |

- Beispiele für Voraussetzungen

- Bevor Sie beginnen

- Funktionsübersicht

- Überblick über die Topologie

- Abbildung der Topologie

- Konfigurieren von statischem NAT64 auf einem zu testenden Gerät (Device-Under-Test, DUT)

- Verifizierung

- Anhang 1: Befehle auf allen Geräten festlegen

- Anhang 2: Konfigurationsausgabe im Prüfling anzeigen

Beispiele für Voraussetzungen

Verwenden Sie dieses Konfigurationsbeispiel, um statisches NAT64 auf Ihrem Gerät zu konfigurieren und zu überprüfen. Statisches NAT64 ermöglicht die nahtlose Kommunikation zwischen reinen IPv6-Clients und IPv4-Servern, indem IPv6-Adressen mit einem bekannten NAT64-Präfix (64:ff9b::/96) in IPv4 übersetzt werden. Diese Funktion ist besonders in Umgebungen nützlich, die von IPv4 auf IPv6 umgestellt werden, da sie Dual-Stack-Konfigurationen überflüssig macht und gleichzeitig eine zuverlässige Kommunikation über IP-Versionen hinweg gewährleistet.

| Hardware-Anforderungen |

Virtuelle Firewall vSRX |

| Anforderungen an die Software |

Junos OS Version 24.1R1 oder höher |

| Lizenzanforderungen |

Aktivieren Sie eine Sicherheitslizenz, um Network Address Translation (NAT) und Sicherheitsfunktionen zu aktivieren. |

Bevor Sie beginnen

| Vorteile |

|

| Nützliche Ressourcen: |

|

| Mehr erfahren |

|

| Praktische Erfahrung |

|

| Weitere Informationen |

|

Funktionsübersicht

| Steckbriefe |

|

| Übersetzungsprofil | Die NAT64-Konfiguration enthält ein Übersetzungsprofil, um die Zuordnung zwischen IPv6 und IPv4 zu definieren. |

| Präfix-Profil | Gibt das bekannte NAT64-Präfix (64:ff9b::/96) für die IPv6-zu-IPv4-Adressübersetzung an. |

| Adress-Mapping |

Ordnet bestimmte IPv6-Adressen oder Subnetze entsprechenden IPv4-Adressen zu, um die Übersetzung zu erleichtern. |

| Richtlinien |

|

| Inbound-Richtlinie |

Ermöglicht Nur-IPv6-Clients, Datenverkehr zu IPv4-Servern zu initiieren, indem sie die NAT64-Übersetzungsregeln erfüllen. |

| Richtlinie für ausgehende Flüge |

Ermöglicht den Rückfluss von IPv4-Servern zurück zu IPv6-Clients basierend auf NAT64-Regeln. |

| Sicherheits-Zonen |

|

|

|

Netzwerksegment für reine IPv6-Clients, die Verbindungen initiieren. |

|

|

Netzwerksegment, in dem sich IPv4-Server befinden und auf Client-Anforderungen reagieren. |

| NAT64-Zone |

Ein spezieller Bereich für die NAT64-Verarbeitung, der ein effizientes Übersetzungs- und Datenverkehrsmanagement gewährleistet. |

Überblick über die Topologie

In dieser statischen NAT64-Topologie kommuniziert ein reiner IPv6-Client mit einem IPv4-Server über die Firewall der SRX-Serie. Die Firewall übersetzt IPv6-Adressen mithilfe statischer NAT64-Zuordnungen in IPv4, während ein DNS64-Server IPv6-DNS-Antworten für eine nahtlose Adressauflösung synthetisiert. Diese Einrichtung gewährleistet eine reibungslose Kommunikation zwischen reinen IPv6-Clients und IPv4-Servern, ohne dass Dual-Stack-Konfigurationen erforderlich sind.

| Topologie-Komponenten |

Rolle |

Funktion |

|---|---|---|

| Kunde |

Nur IPv6-Gerät |

Initiiert Anforderungen von einer reinen IPv6-Umgebung zur Kommunikation mit IPv4-Servern. |

| Firewall der SRX-Serie |

NAT64-Gateway |

Übersetzt IPv6-Adressen in IPv4-Adressen mithilfe des konfigurierten statischen NAT64-Zuordnungs, um eine nahtlose Kommunikation über IP-Versionen hinweg zu gewährleisten. |

| DNS64-Server |

DNS-Übersetzer |

Konvertiert IPv4-DNS-Antworten für den Client und ermöglicht die Adressauflösung. |

| IPv4-Server |

Zielserver |

Antwortet auf Client-Anfragen mit seiner IPv4-Adresse und ermöglicht die Interaktion mit reinen IPv6-Clients über NAT64. |

Abbildung der Topologie

Konfigurieren von statischem NAT64 auf einem zu testenden Gerät (Device-Under-Test, DUT)

Vollständige Beispielkonfigurationen auf dem Prüfling finden Sie unter:

Verifizierung

Überprüfen der statischen NAT64-Konfiguration

Zweck

Stellen Sie sicher, dass Datenverkehr vorhanden ist, der dem statischen NAT64-Regelsatz entspricht.

Aktion

Geben Sie im Betriebsmodus den show security nat static rule Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr zu suchen, der der Regel entspricht.

Bedeutung

Anhang 1: Befehle auf allen Geräten festlegen

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen der Junos OS-Konfigurationshierarchie navigieren. Ausführliche Anleitungen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

set security nat source pool p1 address 10.6.32.0/24 set security nat source rule-set src_rs1 from zone trust set security nat source rule-set src_rs1 to zone untrust set security nat source rule-set src_rs1 rule source_rule match source-address 2001:db8::/96 set security nat source rule-set src_rs1 rule source_rule match destination-address 0.0.0.0/0 set security nat source rule-set src_rs1 rule source_rule then source-nat pool p1 set security nat static rule-set static_rs1 from zone trust set security nat static rule-set static_rs1 rule static_rule match destination-address 64:ff9b::/96 set security nat static rule-set static_rs1 rule static_rule then static-nat inet set security nat proxy-arp interface ge-0/0/2.0 address 10.6.32.1/32 to 10.6.32.249/32 set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/1 unit 0 family inet address 20.20.20.1/24 set interfaces ge-0/0/2 unit 0 family inet6 address 2001:db8::1/96

Anhang 2: Konfigurationsausgabe im Prüfling anzeigen

Zeigen Sie die Befehlsausgabe auf dem Prüfling an.

Überprüfen Sie im Betriebsmodus Ihre Konfiguration mit den folgenden Befehlen. Wenn die Ausgabe

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 20.20.20.1/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet6 {

address 2001:db8::1/96;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host# show security nat

source {

pool p1 {

address {

10.6.32.0/24;

}

}

rule-set src_rs1 {

from zone trust;

to zone untrust;

rule source_rule {

match {

source-address 2001:db8::/96;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

p1;

}

}

}

}

}

}

static {

rule-set static_rs1 {

from zone trust;

rule static_rule {

match {

destination-address 64:ff9b::/96;

}

then {

static-nat {

inet;

}

}

}

}

}

proxy-arp {

interface ge-0/0/2.0 {

address {

10.6.32.1/32 to 10.6.32.249/32;

}

}

}

Beispiel: Konfigurieren von statischem NAT für die Portzuordnung

In diesem Beispiel wird beschrieben, wie statische NAT-Zuordnungen einer öffentlichen Adresse zu privaten Adressen auf einem bestimmten Portbereich konfiguriert werden.

Dieses Thema enthält die folgenden Abschnitte:

Anforderungen

Bevor Sie beginnen:

Konfigurieren Sie Netzwerkschnittstellen auf dem Gerät. Siehe Schnittstellen-Benutzerhandbuch für Sicherheits-Geräte.

Erstellen Sie Sicherheitszonen und weisen Sie ihnen Schnittstellen zu. Siehe Grundlegendes zu Sicherheitszonen.

Überblick

In diesem Beispiel wird die Sicherheitszone "Vertrauenswürdig" für den privaten Adressraum und die Sicherheitszone "Nicht vertrauenswürdig" für den öffentlichen Adressraum verwendet.

In Abbildung 4 greifen Geräte in der nicht vertrauenswürdigen Zone über die öffentlichen Adressen 203.0.113.1/32, 203.0.113.1/32 und 203.0.113.3/32 auf einen Server in der vertrauenswürdigen Zone zu. Bei Paketen, die aus der nicht vertrauenswürdigen Zone mit den Ziel-IP-Adressen 203.0.113.1/32, 203.0.113.1/32 und 203.0.113.3/32 auf das Sicherheitsgerät von Juniper Networks gelangen, wird die Ziel-IP-Adresse in die privaten Adressen 10.1.1.1/32, 10.1.1.2/32 und 10.1.1.2/32 übersetzt.

-

Um den Zielport zu konfigurieren, müssen Sie anstelle eines IP-Adresspräfixes eine IP-Adresse für das Zieladressfeld verwenden.

-

Sie müssen den Zielport konfigurieren, um den zugeordneten Port zu konfigurieren und umgekehrt.

-

Verwenden Sie bei der Konfiguration des Zielports und des zugeordneten Ports denselben Nummernbereich für die Ports.

-

Wenn Sie den Zielport und den zugeordneten Port nicht konfigurieren, erfolgt die IP-Zuordnung als Eins-zu-Eins-Zuordnung.

-

Adressüberlappungen oder Überlappungen von Adressen und Ports sind nicht zulässig.

In diesem Beispiel werden die folgenden Konfigurationen beschrieben:

Statischer NAT-Regelsatz rs1 mit Regel r1, um Pakete aus der nicht vertrauenswürdigen Zone mit der Zieladresse 203.0.113.1/32 und den Zielports 100 bis 200 abzugleichen. Bei übereinstimmenden Paketen wird die Ziel-IP-Adresse in die private Adresse 10.1.1.1/32 übersetzt und den Ports 300 bis 400 zugeordnet.

Statischer NAT-Regelsatz rs1 mit Regel r2, um Pakete aus der nicht vertrauenswürdigen Zone mit der Zieladresse 203.0.113.1/32 und den Zielports 300 bis 400 abzugleichen. Bei übereinstimmenden Paketen wird die Ziel-IP-Adresse in die private Adresse 10.1.1.2/32 übersetzt und den Ports 300 bis 400 zugeordnet.

Statischer NAT-Regelsatz rs1 mit Regel r3, um Pakete aus der nicht vertrauenswürdigen Zone mit der Zieladresse 203.0.113.3/32 und dem Zielport 300 abzugleichen. Bei übereinstimmenden Paketen wird die Ziel-IP-Adresse in die private Adresse 10.1.1.2/32 übersetzt und Port 200 zugeordnet.

Konfiguration

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set security nat static rule-set rs from zone untrustset security nat static rule-set rs rule r1 match destination-address 203.0.113.1/32set security nat static rule-set rs rule r1 match destination-port 100 to 200set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1/32set security nat static rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r2 match destination-address 203.0.113.1/32set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.2/32set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r3 match destination-address 203.0.113.3/32set security nat static rule-set rs rule r3 match destination-port 300set security nat static rule-set rs rule r3 then static-nat prefix 10.1.1.2/32set security nat static rule-set rs rule r3 then static-nat prefix mapped-port 200

Vorgehensweise

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie eine statische NAT-Zuordnung von einer privaten Subnetzadresse zu einer öffentlichen Subnetzadresse:

Erstellen Sie einen statischen NAT-Regelsatz.

[edit security nat static]user@host# set rule-set rs from zone untrustKonfigurieren Sie eine Regel, die Pakete abgleicht und die Zieladresse in den Paketen in eine private Adresse übersetzt.

[edit security nat static]user@host# set rule-set rs rule r1 match destination-address 203.0.113.1/32user@host# set rule-set rs rule r1 match destination-port 100 to 200user@host# set rule-set rs rule r1 then static-nat prefix 10.1.1.1/32user@host# set rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400Konfigurieren Sie eine Regel, die Pakete abgleicht und die Zieladresse in den Paketen in eine private Adresse übersetzt.

[edit security nat static]user@host# set rule-set rs rule r2 match destination-address 203.0.113.1/32user@host# set rule-set rs rule r2 match destination-port 300 to 400user@host# set rule-set rs rule r2 then static-nat prefix 10.1.1.2/32user@host# set rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400Konfigurieren Sie eine Regel, die Pakete abgleicht und die Zieladresse in den Paketen in eine private Adresse übersetzt.

[edit security nat static]user@host# set rule-set rs rule r3 match destination-address 203.0.113.3/32user@host# set rule-set rs rule r3 match destination-port 300user@host# set rule-set rs rule r3 then static-nat prefix 10.1.1.2/32user@host# set rule-set rs rule r3 then static-nat prefix mapped-port 200

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des show security nat Befehls. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security nat

security {

nat {

static {

rule-set rs {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.1/32;

destination-port 100 to 200;

}

then {

static-nat {

prefix {

10.1.1.1/32;

mapped-port 300 to 400;

}

}

}

}

rule r2 {

match {

destination-address 203.0.113.1/32;

destination-port 300 to 400;

}

then {

static-nat {

prefix {

10.1.1.2/32;

mapped-port 300 to 400;

}

}

}

}

rule r3 {

match {

destination-address 203.0.113.3/32;

destination-port 300;

}

then {

static-nat {

prefix {

10.1.1.2/32;

mapped-port 200;

}

}

}

}

}

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der statischen NAT-Konfiguration

Zweck

Stellen Sie sicher, dass Datenverkehr vorhanden ist, der dem statischen NAT-Regelsatz entspricht.

Aktion

Geben Sie im Betriebsmodus den show security nat static rule Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr zu suchen, der der Regel entspricht.

user@host> show security nat static rule all

Total static-nat rules: 3

Static NAT rule: r2 Rule-set: rs

Rule-Id : 3

Rule position : 2

From zone : untrust

Destination addresses : 203.0.113.1

Destination ports : 300 - 400

Host addresses : 10.1.1.2

Host ports : 300 - 400

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Static NAT rule: r3 Rule-set: rs

Rule-Id : 4

Rule position : 3

From zone : untrust

Destination addresses : 203.0.113.3

Destination ports : 300 - 300

Host addresses : 10.1.1.2

Host ports : 200 - 200

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Static NAT rule: r1 Rule-set: rs

Rule-Id : 9

Rule position : 1

From zone : untrust

Destination addresses : 203.0.113.1

Destination ports : 100 - 200

Host addresses : 10.1.1.1

Host ports : 300 - 400

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Fehlerbehebung

Fehlerbehebung bei der statischen NAT-Portkonfiguration

Problemstellung

Während eines Commits treten Konfigurationsfehler bei der statischen NAT-Portzuordnung auf.

Ungültige Konfigurationen mit überlappenden IP-Adressen und Ports führen zu einem fehlgeschlagenen Commit.

Das folgende Beispiel zeigt ungültige Konfigurationen mit überlappenden Adressen und Ports:

set security nat static rule-set rs rule r1 match destination-address 203.0.113.1set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r2 match destination-address 203.0.113.1set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.2set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r1 match destination-address 203.0.113.1set security nat static rule-set rs rule r1 match destination-port 100 to 200set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r2 match destination-address 203.0.113.2set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 390 to 490

Die folgende Fehlermeldung wurde angezeigt, als die oben genannte Konfiguration zum Commit übermittelt wurde:

error: 'prefix/mapped-port' of static nat rule r2 overlaps with 'prefix/mapped-port' of static nat rule r1 error: configuration check-out failed

Lösung

Um den Zielport zu konfigurieren, müssen Sie vermeiden, dass sich Adressen oder Adressen und Ports überschneiden. Ein Beispiel für eine gültige Konfiguration finden Sie unter Konfiguration

Konfiguration von statischer NAT und PAT für QFX5120

Für Ziel-NAT und Ziel-NAT-PAT:

-

Aktivieren Sie Proxy-ARP auf öffentlichen Schnittstellen, wenn sich die übersetzte öffentliche IP-Adresse im selben Subnetz befindet wie die Adresse, die der öffentlichen Schnittstelle zugewiesen ist.

-

Fügen Sie eine statische Route für die übersetzte öffentliche IP-Adresse mit dem nächsten Hop als lokale private IP-Adresse hinzu.

Überwachen statischer NAT-Informationen

Zweck

Zeigen Sie statische NAT-Regelinformationen an.

Aktion

Wählen Sie in der J-Web-Benutzeroberfläche Monitor>NAT>Static NAT oder geben Sie den folgenden CLI Befehl ein:

show security nat static rule

Tabelle 3 fasst die wichtigsten Ausgabefelder in der statischen NAT-Anzeige zusammen.

Feld |

Werte |

Aktion |

|---|---|---|

Name des Regelsatzes |

Name des Regelsatzes. |

Wählen Sie alle anzuwendenden Regelsätze oder einen bestimmten Regelsatz aus der Liste aus. |

Regeln insgesamt |

Anzahl der konfigurierten Regeln. |

– |

Ausweis |

Regel-ID-Nummer. |

– |

Lage |

Position der Regel, die die Reihenfolge angibt, in der sie für den Datenverkehr gilt. |

– |

Bezeichnung |

Name der Regel. |

– |

Name des Regelsatzes |

Name des Regelsatzes. |

– |

Von |

Name der Routing-Instanz/Schnittstelle/Zone, aus der das Paket stammt |

– |

Quelladressen |

Quell-IP-Adressen. |

– |

Quell-Ports |

Quell-Portnummern. |

– |

Zieladressen |

Ziel-IP-Adresse und Subnetzmaske. |

– |

Ziel-Ports |

Zielportnummern . |

– |

Hostadressen |

Name der Hostadressen. |

– |

Host-Ports |

Host-Portnummern. |

|

Netzmaske |

Subnetz-IP-Adresse. |

– |

Host-Routing-Instanz |

Name der Routing-Instanz, von der das Paket stammt. |

– |

Alarm-Schwelle |

Schwellenwert für den Auslastungsalarm. |

– |

Sitzungen (erfolgreich/fehlgeschlagen/aktuell) |

Erfolgreiche, fehlgeschlagene und aktuelle Sitzungen.

|

– |

Treffer in der Übersetzung |

Häufigkeit, mit der eine Übersetzung in der Übersetzungstabelle für eine statische NAT-Regel verwendet wird. |

– |

Diagramm der Top 10 Übersetzungstreffer |

Zeigt das Diagramm der 10 wichtigsten Übersetzungstreffer an. |

– |