Méthodes d’authentification Juniper Mist Access Assurance

Déployez Juniper Mist Access Assurance avec une authentification 802.1X ou une authentification non 802.1X. Comparez les différentes options afin de choisir la meilleure approche pour votre organisation.

IEEE 802.1X est une norme pour le contrôle d’accès réseau basé sur les ports. Il s’agit d’un mécanisme permettant d’authentifier les appareils qui se connectent à un réseau local ou WLAN par le biais d’un commutateur ou d’un point d’accès. Juniper Mist Access Assurance prend en charge à la fois l’authentification 802.1X et l’authentification non 802.1X, c’est-à-dire MAC Authentication Bypass (MAB), pour un contrôle d’accès uniforme sur les réseaux filaires et sans fil.

Nous prenons en charge les méthodes suivantes pour un accès sécurisé avec la norme 802.1X :

- EAP-TLS (Extensible Authentication Protocol-couche transport Security) (basé sur des certificats numériques)

- EAP-TTLS/PAP (sécurité de la couche transport tunnelisée) (basé sur les informations d’identification)

Nous prenons en charge les méthodes d’authentification non-802.1X suivantes :

- Contournement de l’authentification MAC (MAB)

- Clé pré-partagée multiple (MPSK)

Authentification basée sur les certificats et authentification basée sur les informations d’identification

La méthode d’authentification 802.1X prend en charge l’authentification basée sur les informations d’identification (nom d’utilisateur et mot de passe) et l’authentification basée sur les certificats.

Authentification basée sur les certificats

- L’authentification basée sur les certificats permet l’authentification mutuelle entre le serveur et les périphériques clients et met en œuvre la cryptographie pour fournir un accès réseau sécurisé.

- Les certificats numériques utilisent une infrastructure à clé publique (PKI) qui nécessite une paire de clés privée-publique.

- Un fournisseur d’identité (IdP) est facultatif dans l’authentification basée sur les certificats. Vous pouvez utiliser un fournisseur d’identité pour vérifier les informations relatives à l’utilisateur ou à l’appareil, telles que l’état du compte et les informations sur le groupe.

- Les certificats sont stockés dans un stockage sécurisé.

- L’authentification basée sur les certificats nécessite le provisionnement des appareils clients, pour lequel vous utilisez généralement la gestion des appareils mobiles (MDM).

Juniper Mist Access Assurance peut s’intégrer à n’importe quelle PKI existante et à tous les IdP basés sur le cloud, tels que Microsoft Azure AD, Okta ou Google Workspace, afin de garantir la mise en œuvre de l’authentification basée sur des certificats dans tous les cas d’utilisation applicables.

Authentification par mot de passe

- L’authentification par mot de passe nécessite un IdP pour l’authentification. Étant donné que la plupart des fournisseurs d’identité appliquent l’authentification multifacteur (MFA), l’authentification par mot de passe devient peu pratique dans les environnements 802.1X, en particulier dans les réseaux sans fil.

- Le risque d’attaques de type « person-in-the-middle » est important, car la norme 802.1X ne gère pas bien l’authentification multifacteur, en particulier sur un réseau sans fil.

Nous recommandons l’authentification par mot de passe uniquement dans les scénarios où un déploiement PKI n’est pas immédiatement possible ou lors des transitions vers l’authentification basée sur les certificats. Évitez l’authentification 802.1X basée sur un mot de passe dans les réseaux qui prennent en charge le BYOD en raison des vecteurs d’attaque MITM potentiels.

Méthodes d’authentification 802.1X

Le protocole 802.1X est une norme IEEE relative au contrôle d’accès réseau (NAC) basé sur les ports sur les points d’accès filaires et sans fil. La fonction principale de la norme 802.1X est de définir des contrôles d’authentification pour tout utilisateur ou équipement qui tente d’accéder à un réseau local ou WLAN, protégeant ainsi les réseaux locaux Ethernet contre tout accès non autorisé. De plus, la norme 802.1X bloque tout le trafic à destination et en provenance d’un demandeur (client) au niveau de l’interface jusqu’à ce que le demandeur présente ses informations d’identification et que le serveur d’authentification (un serveur RADIUS) les valide.

Le mécanisme d’authentification 802.1X de base se compose de trois composants :

- Supplicant : appareils clients avec logiciel d’authentification. L’appareil client cherche à accéder au réseau. Il peut s’agir d’un ordinateur de bureau ou portable, d’une tablette, d’un téléphone, etc.

- Authentificateur : passerelle initiale, généralement un commutateur ou un point d’accès (AP), qui intercepte la demande d’accès du demandeur.

- Serveur d’authentification : compare l’ID du demandeur avec les informations d’identification stockées dans une base de données. Si les informations d’identification et l’ID du demandeur correspondent, le demandeur peut accéder au réseau.

Voyons comment Juniper Mist Access Assurance utilise chacune des méthodes d'authentification 802.1X. Consultez Juniper Mist cas d’usage d’Access Assurance.

EAP-TLS

EAP-TLS s’appuie sur les certificats et la cryptographie pour assurer l’authentification mutuelle entre le client et le serveur. Le client et le serveur doivent recevoir un certificat numérique signé par une autorité de certification (CA) à laquelle les deux entités font confiance. Cette méthode utilise des certificats côté client et côté serveur pour l’authentification. Pour cette authentification, le client et le serveur doivent faire confiance au certificat de l'autre.

Fonctionnalités

- Utilise TLS pour sécuriser les transactions d’identité

- Une norme IETF ouverte et universellement acceptée

- Utilise des certificats X.509 pour l’authentification

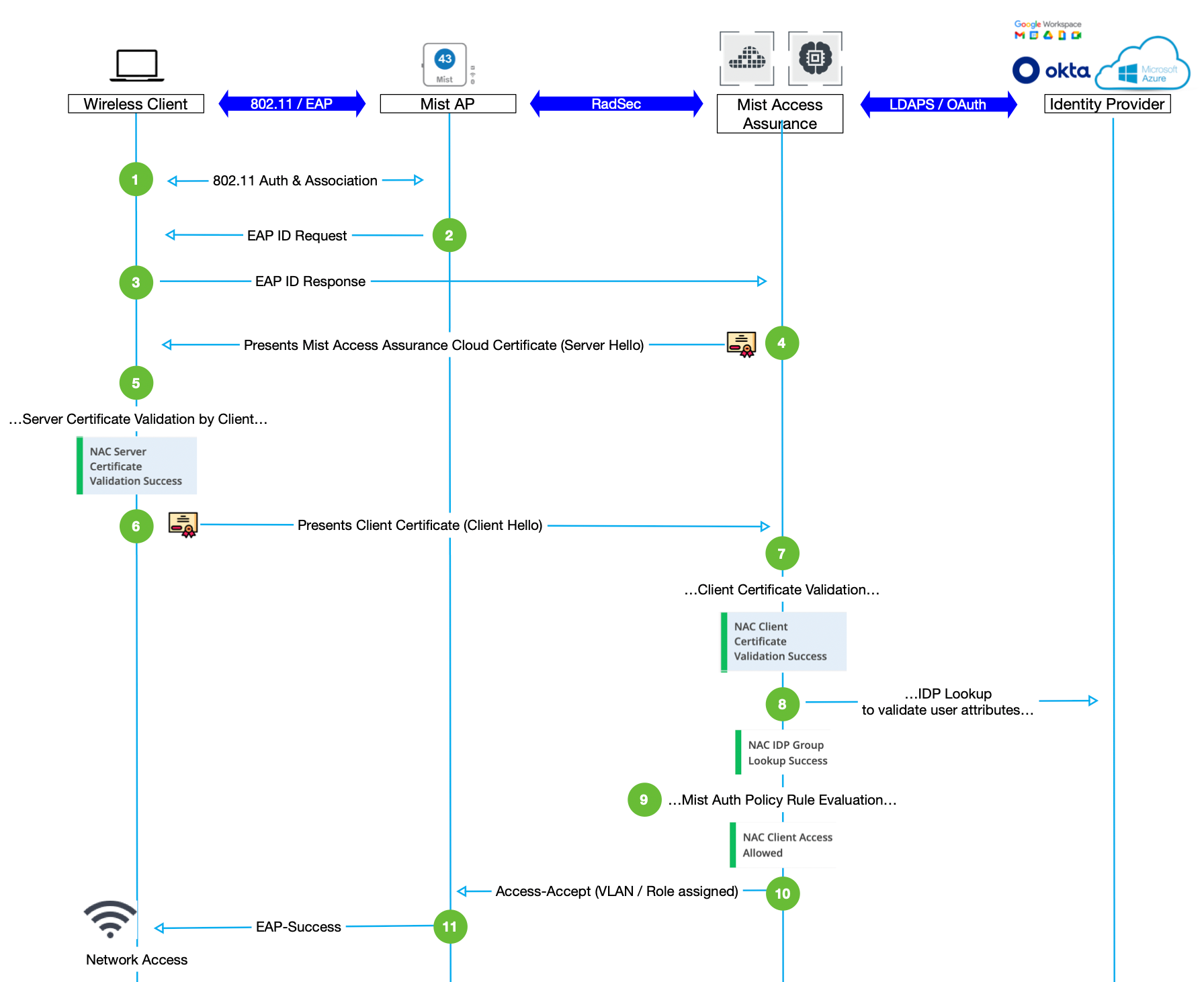

La figure 1 illustre la séquence d’authentification EAP-TLS.

La norme 802.1X spécifie EAP comme format de chiffrement pour la transmission de données entre un demandeur et un authentificateur.

Cette méthode effectue une négociation à quatre voies en procédant comme suit :

- Soit l’authentificateur (par exemple, un point d’accès) lance une demande de session, soit le demandeur (un appareil client sans fil) envoie une demande de lancement de session à l’authentificateur.

- L'authentificateur envoie une requête EAP au demandeur pour lui demander son identité.

- Le demandeur envoie une réponse EAP au serveur d’authentification (Juniper Mist cloud Access Assurance) par l’intermédiaire de l’authentificateur.

- Le serveur d’authentification répond à l’appareil client par un message « Server Hello » qui inclut un certificat.

- Le demandeur valide le certificat du serveur. C’est-à-dire que le demandeur vérifie si le certificat du serveur est signé par une autorité de certification de confiance.

- Le demandeur envoie un message « Client Hello » par l’intermédiaire de l’authentificateur pour présenter le certificat du client au service Juniper Mist Access Assurance

- Juniper Mist Access Assurance valide la signature du certificat client par une autorité de certification de confiance.

- Juniper Mist Access Assurance recherche les sources configurées du fournisseur d'identité (IdP) et se connecte à un IdP pour vérifier le nom de l'utilisateur et certains attributs de base.

- Juniper Mist Access Assurance recherche les stratégies et applique un accès basé sur les rôles et les autorisations à l’appareil client.

- Juniper Mist Access Assurance envoie des informations sur le VLAN et le rôle attribué à l’authentificateur afin qu’il puisse affecter le demandeur au bon réseau.

- L’authentificateur envoie un message EAP-success et accorde l’accès au demandeur.

Protocole d’authentification extensible - TLS tunnelisé (EAP-TTLS/PAP)

EAP-TTLS-PAP utilise les informations d’identification de l’utilisateur, telles que le nom d’utilisateur et le mot de passe côté client et le certificat du serveur côté serveur pour effectuer l’authentification. Lorsqu’un appareil client établit un tunnel TLS sécurisé avec un serveur d’authentification, il transmet les informations d’identification à l’aide du protocole PAP à l’intérieur d’un tunnel chiffré.

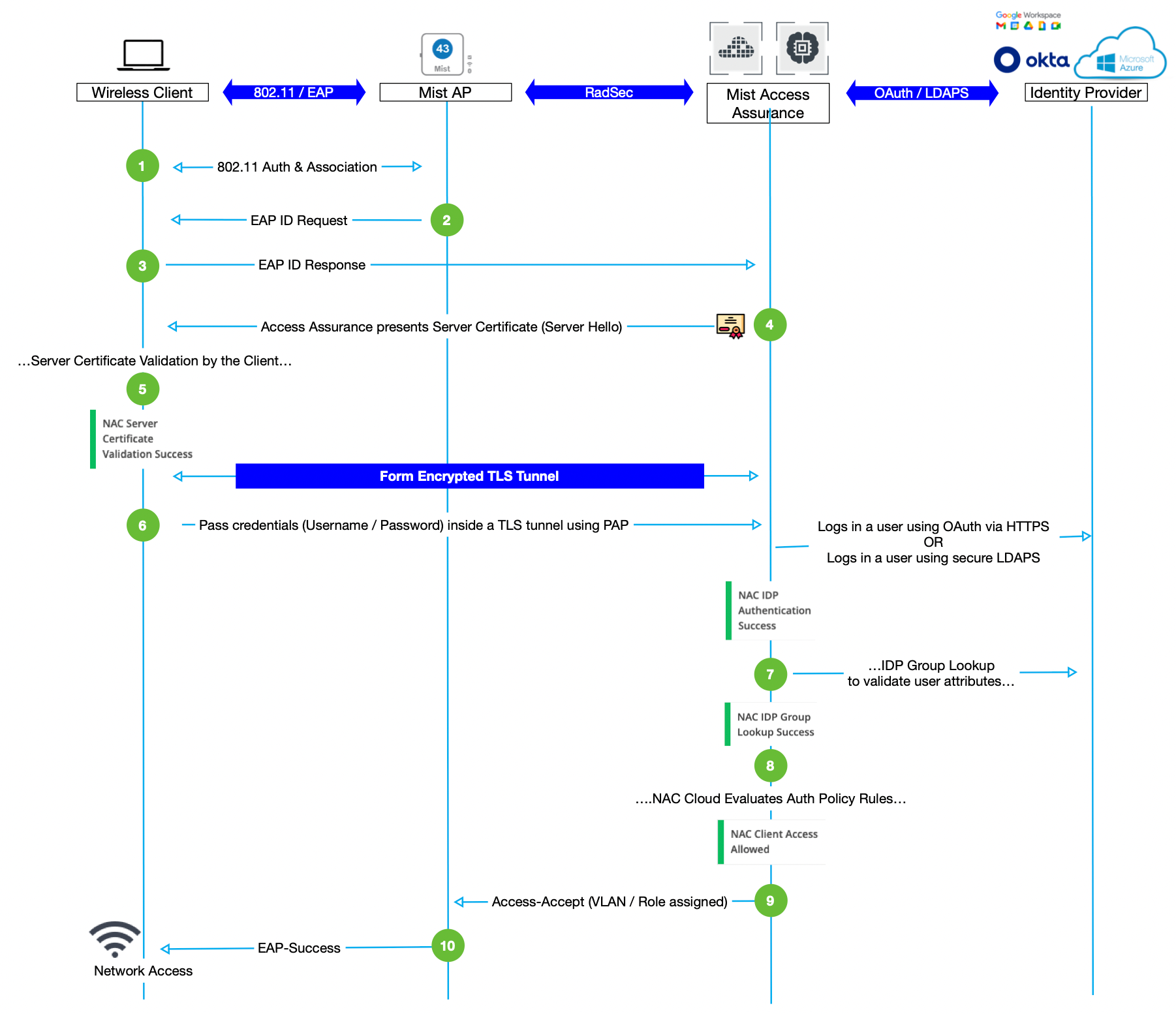

La figure 2 illustre la séquence d’authentification EAP-TTLS/PAP.

L’authentification EAP-TTLS/PAP implique les étapes suivantes :

- Soit l’authentificateur (par exemple, un point d’accès) lance une demande de session, soit le demandeur (un appareil client sans fil) envoie une demande de lancement de session à l’authentificateur.

- L’authentificateur envoie une demande EAP demandant des informations d’identification au demandeur.

- Un demandeur envoie une réponse EAP au serveur d’authentification (exemple : Juniper Mist cloud Access Assurance).

- Le serveur d’authentification répond à l’appareil client par un message « Server Hello » qui inclut un certificat. Le serveur envoie le message via l’authentificateur.

- Le demandeur valide le certificat du serveur. En d’autres termes, le demandeur vérifie si le certificat du serveur est signé par une autorité de certification de confiance. Cette validation met en place un tunnel TLS chiffré.

- Le demandeur envoie les informations d’identification du compte, telles que le nom d’utilisateur et le mot de passe, via un tunnel TLS au serveur. Le demandeur chiffre les informations à l’aide du protocole LDAPS (Lightweight Directory Access Protocol over SSL) ou OAuth (HTTPS).

- Juniper Mist Access Assurance effectue une recherche dans les sources configurées du fournisseur d'identité pour trouver le nom de l'utilisateur ainsi que certains attributs de base.

- Juniper Mist Access Assurance recherche les stratégies et applique un accès basé sur les rôles et les autorisations à l’appareil client.

- Juniper Mist Access Assurance envoie des informations sur le VLAN et le rôle attribué à l’authentificateur afin qu’il puisse affecter le demandeur au bon réseau.

- L’authentificateur envoie un message EAP-success et accorde l’accès au demandeur.