DNSシンクホールの概要

DNSシンクホール機能では、ドメインをシンクホールサーバーに解決するか、DNSリクエストを拒否することで、許可されていないドメインのDNSリクエストをブロックできます。

SRXシリーズファイアウォールでDNSフィルタリングを設定し、許可されていないドメインに対するDNSリクエストを特定してブロックできます。

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、その機能がお使いのプラットフォームでサポートされているかどうかを確認します。

許可されていないドメインのDNSリクエストを特定したら、以下のアクションのいずれかを実行できます。

-

許可されていないドメインへのアクセスをブロックする:トラフィックをシンクホールサーバーに誘導するDNS応答を送信するように、SRXシリーズファイアウォールを設定します。このサーバーには、指定したIPアドレスまたは完全修飾ドメイン名(FQDN)が含まれます。クライアントが許可されていないドメインにアクセスしようとすると、トラフィックは意図した宛先に到達せずにシンクホールサーバーにリダイレクトされます。

-

DNSリクエストを記録してアクセスを拒否—既知の悪意のあるドメインのDNSリクエストは、クエリタイプ(QTYPE)に従って処理されます。タイプA、AAAA、MX、CNAME、TXT、SRV、ANYのDNSクエリは、シンクホールアクションを実行します。これらのクエリは個別にカウントされ、レポートされます。他のタイプのDNSクエリは、クエリが悪意のあるドメインに一致する場合にのみログに記録されます。これらのクエリは続行が許可され、その他タイプでまとめて報告されます。

シンクホールサーバーは、許可されていないユーザーからの許可されていないドメインへのさらなるアクセスをブロックしたり、アクセスを許可している間に他のアクションを実行したりすることができます。シンクホールサーバーのアクションは、DNSフィルタリング機能とは無関係です。シンクホールサーバーのアクションは個別に設定する必要があります。

DNSシンクホール導入モデル

SRXシリーズファイアウォールでは、DNSシンクホール機能を実装するために以下の方法を提供しています。

-

透過的なDNSインスペクション—SRXシリーズファイアウォールは、クライアントとDNSサーバーの間にインラインで配置されています。クライアントはDNSサーバーを使用するように構成されており、SRXシリーズファイアウォールはそこを通過するDNSトラフィックを検査します。悪意のあるドメインが検出されると、SRXシリーズファイアウォールが応答を傍受し、シンクホールIPアドレスを置き換えます。

-

DNSプロキシ—クライアントは、SRXシリーズファイアウォールをDNSサーバーとして使用するように設定されています。SRXシリーズファイアウォールは、DNSクエリーをDNSサーバーに転送し、応答を検査します。悪意のあるドメインの場合、SRXシリーズファイアウォールは実際のIPアドレスではなくシンクホールIPアドレスで応答します。

利点

-

許可されていないドメインのDNSリクエストをシンクホールサーバーにリダイレクトし、システムを操作するユーザーがこれらのドメインにアクセスできないようにします。

-

SecIntelフィードを介して、許可されていないドメインのインラインブロックを提供します。

-

ネットワーク内の感染したホストを特定するのに役立ちます。

DNSシンクホールを使用して感染ホストを特定するワークフロー

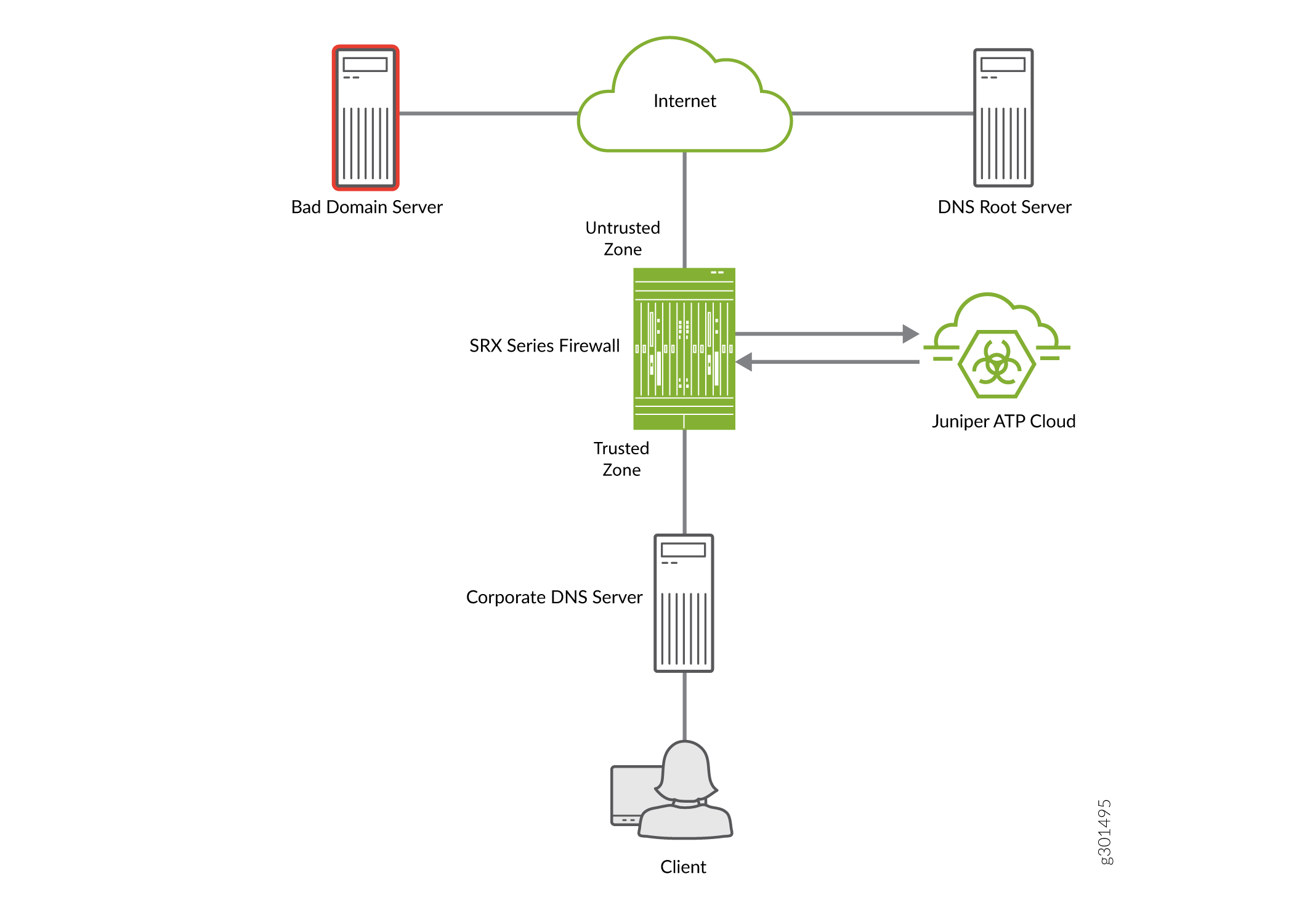

DNSシンクホールの論理トポロジーを 図1に示します。

図1 は、クライアントと企業DNSサーバーの間にSRXシリーズファイアウォールを配置し、透過的なDNS検査を提供する導入を示しています。この設定では、シンクホールIPアドレスは、別の物理サーバーではなく、SRXシリーズファイアウォール上のインターフェイスに直接割り当てられます。この設定により、SRXシリーズファイアウォールはDNSクエリを傍受して分析し、悪意のあるリクエストをシンクホールIPアドレスにリダイレクトして危害を防ぐことができます。

DNSシンクホール機能を使用してネットワーク内の感染ホストを特定するための高レベルのワークフローは次のとおりです。

| ステップ |

説明 |

|---|---|

| 1 |

クライアントが不正なドメインサーバーのDNSリクエストを送信します。 |

| 2 |

SRXシリーズファイアウォールは、まずDNSサーバーにドメインをクエリします。 |

| 3 |

ジュニパーATPクラウドポリシーで設定されたSRXシリーズファイアウォールは、DNSセキュリティプロファイルに基づいてトラフィックを傍受します。その後、SRXシリーズファイアウォールは、不明なDNSクエリーをDNSサーバーからジュニパー ATPクラウドにストリーミングして検査します。 |

| 4 |

ジュニパー ATPクラウドは、許可リストのDNSフィード、カスタムDNSフィード、グローバルDNSフィードなど、テナントごと(論理システム(LSYS)/テナントシステム(TSYS))のドメインフィードをSRXシリーズファイアウォールに提供します。 ジュニパー ATP クラウドは、サードパーティのソースおよびジュニパー脅威ラボから FQDN 情報を収集し、グローバル DNS フィードを使用します。OpenAPIを介して、独自にカスタマイズしたDNSフィードを投稿できます。 |

| 5 |

SRXシリーズファイアウォールは、ATP CloudからDNSドメインフィードをダウンロードし、一致したドメインに対してシンクホール、ブロック(ドロップ/クローズ)、許可、推奨などのアクションを適用します。

注:

デフォルトでは、SRXシリーズファイアウォールは、デフォルトのシンクホールサーバーを使用して、許可されていないドメインのDNSクエリに応答します。 |

| 6 |

この例では、シンクホールアクションでSRXシリーズファイアウォールが設定されています。ジュニパー ATP クラウドが不正ドメインサーバーを悪意のあるドメインとして識別した後、SRXシリーズファイアウォールは、独自のシンクホールIPアドレスで不正ドメインサーバーに対するクエリに応答します。 |

| 7 |

クライアントが不正なドメインサーバーとの通信を試みると、クライアントトラフィックはSRXシリーズファイアウォールで設定されたシンクホールIPアドレスにリダイレクトされます。その後、SRXシリーズファイアウォールは、接続試行のログ記録やトラフィックへの特定のセキュリティポリシーの適用などのセキュリティアクションを実行します。 |

| 8 |

シンクホールIPアドレスに接続している感染クライアントが特定され、感染ホストフィードに追加され、隔離されます。システム管理者は、脅威とトラフィックログでシンクホールIPアドレスを検索することで、シンクホールIPアドレスと通信しようとしているすべてのクライアントを特定できます。 |

DNSシンクホール機能は、ジュニパーATPクラウドライセンスでのみ使用できます。機能固有のライセンス情報については、 ATPクラウドのソフトウェアライセンスを参照してください。