リバース シェルの概要(Reverse Shell Overview)

リバースシェルを使用すると、攻撃者はファイアウォールやその他のセキュリティメカニズムをバイパスして、ターゲットシステムへのポートを開くことができます。

攻撃者がターゲットシステムのコード実行の脆弱性を悪用すると、コマンドアンドコントロール(C&C)サーバーへのリバースシェルセッションを開始するスクリプトを実行します。侵害されたシステムへのリモートアクセスが可能になります。攻撃者は、任意のコマンドを実行し、システムからその出力を取得できます。SRXシリーズファイアウォールは、クライアントとサーバー間のトラフィックパターンを短時間にわたって分析し、リバースシェルセッションを特定します。その後、設定された是正措置が取られます。

リバースシェル検出の利点

シェル攻撃を検出し、潜在的なデータ盗難を防ぐのに役立ちます。

[Reverse Shell]ページにアクセスするには、[ ]に移動します。

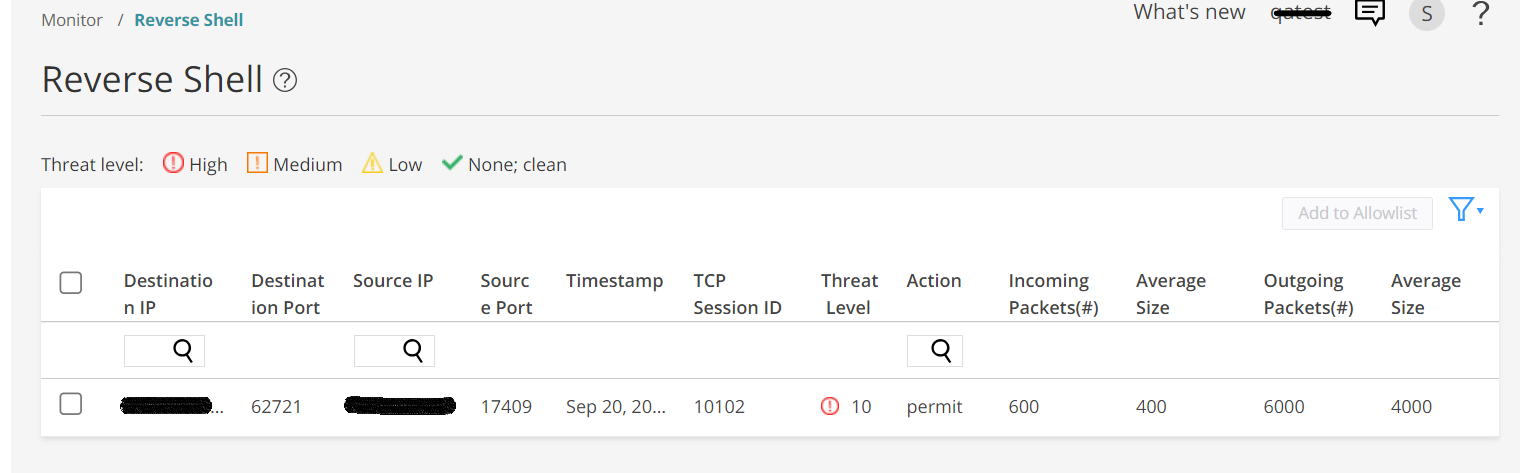

このページは、リバースシェル通信の一部であった宛先IPアドレス、宛先ポート、送信元IPアドレス、および送信元ポートのリストを提供します。 図 1 を参照してください。

| フィールド | 定義 |

|---|---|

| 宛先 IP | 攻撃者のC&CサーバーのIPアドレス |

| 宛先ポート | 攻撃者の C&C サーバーのポート |

| 元 IP | リバース シェル セッションのターゲット システムの IP アドレス。 |

| 送信元ポート | 攻撃者がリバースシェル通信を試みるために使用したポート。 |

| タイムスタンプ | リバースシェルセッションが開始された日時。 |

| TCPセッションID | 攻撃者のC&Cサーバーに割り当てられたセッションID |

| 脅威レベル | 分析に基づく攻撃者のC&Cサーバーの脅威レベル。 |

| アクション | リバースシェルセッションで実行されるアクション:許可またはブロック。 |

| 受信パケット(#) | ターゲット システムへの着信パケットの数。 |

| 平均サイズ | 受信パケットの平均サイズ。 |

| 発信パケット(#) | ターゲット システムからの発信パケットの数。 |

| 平均サイズ | 送信パケットの平均サイズ。 |

宛先 IP アドレスが悪意でない場合は、宛先 IP アドレスを選択して許可リストに追加できます。IP アドレスを許可リストに追加するには:

-

] を選択します。

[Reverse Shell] ページが表示されます。

-

許可リストに追加するIP アドレスを選択し、[ 許可リストに追加] をクリックします。

選択の確認を求めるポップアップが表示されます。

-

「 はい」をクリックします。

選択したIP アドレスが許可リストに追加されます。

SRXシリーズファイアウォールでのリバースシェル検出の設定については、 Juniper Advanced Threat Prevention管理者ガイドを参照してください。