署名の詳細

マルウェアシグネチャの詳細ページにアクセスするには、に移動します。

- HTTPファイルのダウンロード>>ファイルの監視

- >ファイル>電子メールの添付ファイルの監視

- SMBファイルのダウンロード>>ファイルを監視する

[シグニチャ ID(Signature ID)] リンクをクリックして、[シグニチャの詳細(Signature Details)] ページに移動します。

[シグニチャの詳細(Signature Details)] ページを使用して、マルウェア シグネチャの詳細を表示します。マルウェアシグネチャは、Juniper ATP CloudによってSRXシリーズファイアウォールに提供されます。SRXシリーズファイアウォールがマルウェアファイルを検知すると、デバイスはこれらのマルウェアシグネチャと、SRXシリーズファイアウォールで設定された高度なアンチマルウェア(AAMW)ポリシーに基づいて、ファイルを直ちにブロックできます。Juniper ATP Cloudに更新があるたびに、マルウェアシグネチャがSRXシリーズファイアウォールと共有されます。SRXシリーズファイアウォールは、マルウェアシグネチャヒットごとに、マルウェアシグネチャヒットレポートをJuniper ATP Cloudに提供します。

このページは、いくつかのセクションに分かれています。

-

誤検知を報告—このボタンをクリックすると、ジュニパーネットワークスにレポートを送信する新しい画面が表示され、レポートが偽陽性か偽陰性かを通知します。ジュニパーは報告書を調査しますが、この調査によって評決が変わることはありません。修正を行う(システムをクリーンとしてマークする)場合は、手動で行う必要があります。

-

[脅威レベル(Threat Level)]:割り当てられた脅威レベル(0 から 10)です。このボックスには、シグネチャのファイル名、脅威カテゴリ、および実行されたアクションも表示されます。

-

蔓延—このマルウェアが検出された頻度、ファイルをダウンロードしたネットワーク上の個々のホストの数、および使用されたプロトコルに関する情報を提供します。

| フィールド | の説明 |

|---|---|

| 全般 | 関連ファイルの署名情報を表示します |

| 静解析 | 署名に関連付けられているファイルの種類またはファイル ソースに関する情報を表示します。サポートされているファイルの種類は、PE / DLL、doc、docx Office - 古い形式、office - 新しい形式、PDF、RTF です。 |

| 動作解析学 | 署名に関連付けられているファイルの動作分析を表示します |

| ネットワーク アクティビティ | 署名に関連付けられているファイルのネットワークアクティビティを表示します |

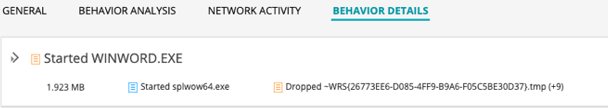

| 動作の詳細 | 署名に関連付けられたファイルの動作データを表示します |

署名の概要

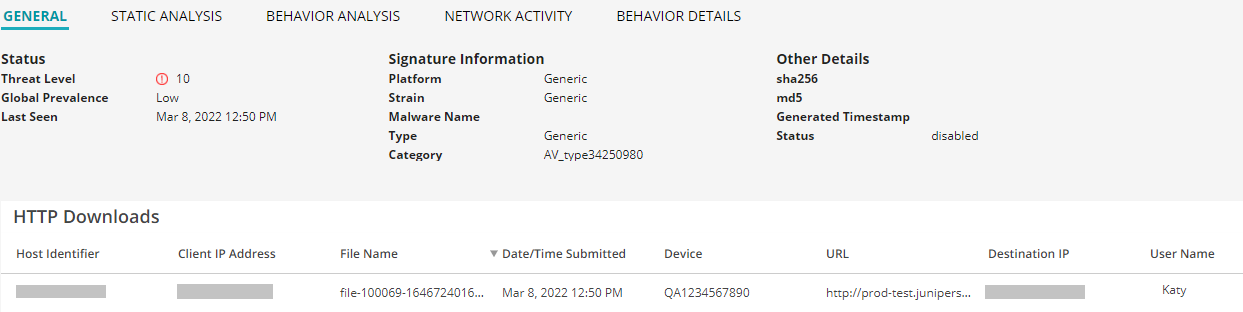

「一般」タブには、署名に関連付けられているファイルの詳細が表示されます。このファイルは、ネットワークで表示される正確なファイルではない可能性があることに注意してください。これは、ファイルがトリガーした署名を生成するために使用されるファイルです。詳細には、ファイル カテゴリ、署名が作成されたときのタイムスタンプ、署名がヒットされた頻度に関する統計、署名の現在の状態(有効/無効)などが含まれます。

| 畑 |

定義 |

|---|---|

| 地位 | |

| 脅威レベル |

これは、割り当てられた脅威レベル 0 から 10 です。10 が最も悪質です。 |

| 世界的な普及率 |

このファイルがさまざまな顧客で表示される頻度。 |

| 最終スキャン |

不審なファイルを最後にスキャンして検出した日時 |

| 署名情報 | |

| プラットホーム | ファイルのターゲット OS 例: Win32 |

| 濾す | 可能な場合は、Juniper ATP Cloud が検知されたマルウェアの種類を判断します。例: Outbrowse.1198、Visicom.E、Flystudio |

| マルウェア名 |

可能な場合は、Juniper ATP Cloudがマルウェアの名前を特定します。 |

| 種類 |

可能な場合は、Juniper ATP Cloud が脅威のタイプを特定します。例:トロイの木馬、アプリケーション、アドウェア |

| カテゴリ |

可能な場合は、Juniper ATP Cloud が脅威のカテゴリーを特定します。 |

| その他の詳細 | |

| SHA256 と MD5 |

ファイルがマルウェアかどうかを判断する方法の 1 つは、ファイルのチェックサムを計算し、そのファイルが以前にマルウェアとして識別されたことがあるかどうかを照会することです。 |

| 生成されたタイムスタンプ | 署名が生成された時刻。 |

| 地位 | 署名の現在のステータス(有効/無効) |

HTTPダウンロード

このセクションには、不審なファイルをダウンロードしたホストのリストが表示されます。 IPアドレス をクリックすると、このホストの「ホストの詳細」ページに移動します。 デバイスのシリアル番号 をクリックすると、[デバイス(Devices)] ページに移動します。そこから、プロファイル、許可リスト、ブロックリストのバージョンなど、Juniper ATP Cloud設定のデバイスのバージョンとバージョン番号を表示することができます。また、デバイスのマルウェア検出の接続タイプ(テレメトリ、送信、または C&C イベント)を表示することもできます。

静解析

Juniper ATP Cloudは、静的分析と機械学習(ML)を提供し、ファイルに悪意があるかどうかを判断します。

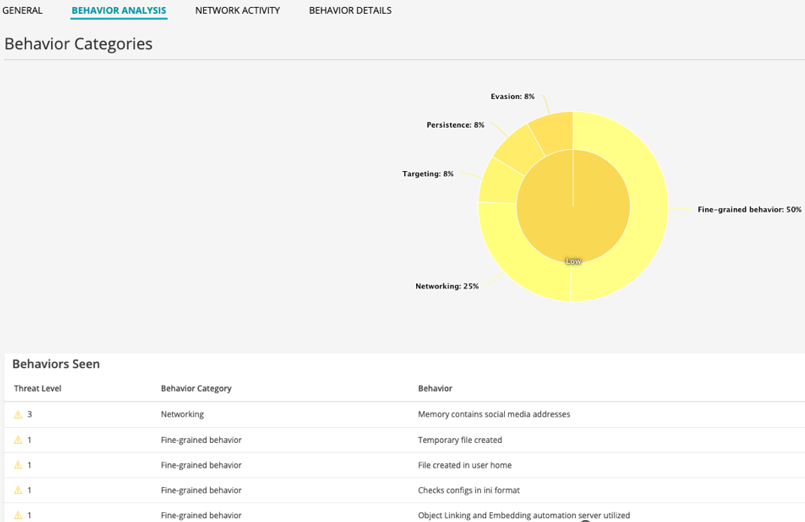

動作解析学

Juniper ATP Cloudは、ネットワーク動作分析とMLを提供し、さまざまなホストへの接続など、サンプルの動作を分析します。ただし、この分析は主にサンドボックス化されたサンプル分析用であり、接続分析用ではありません。

[動作分析] タブでは、ファイル実行の動作の傾向がレーダー チャートで表示され、各軸にマルウェアのカテゴリまたは動作が表示されます。このデータは、マルウェアのカテゴリをより適切に識別し、そのカテゴリを重大度にマッピングするのに役立ちます。

マルウェアの優先度は、低、中、高に分類されます。

| 動作カテゴリ |

動作定義の例 |

|---|---|

| ターゲット |

ボリューム情報を確認 |

| きめ細かな動作 |

デバイス ドライバーと通信するためのコードが含まれています。 サービスを削除するコードが含まれています。 システム DLL 範囲に割り当てられたメモリ |

| 難読 化 |

既知のコード難読化手法を利用します。 |

| 忌避 |

VM を検出するためのコードが含まれています。 未使用のコード(難読化されたコードの可能性が高い)が大量に含まれています。 実行時に API 呼び出しを決定するコードが含まれています。 |

| 固執 |

起動時にアプリケーションを実行するようにレジストリ キーを変更します。 |

| ネットワーキング |

メモリまたはバイナリにインターネットアドレスが含まれています。 |

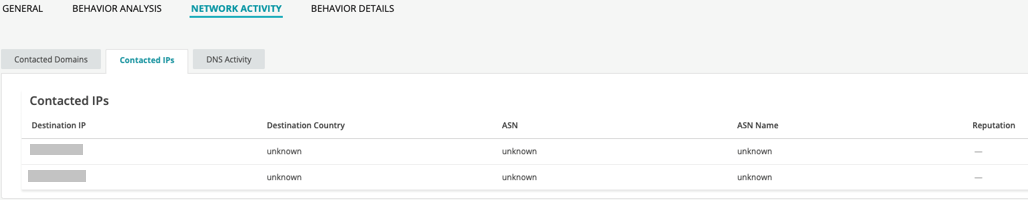

ネットワーク アクティビティ

[ネットワーク アクティビティ(Network Activity)] セクションの情報は、次のタブで確認できます:

-

[Contacted Domains]:利用可能な場合は、Juniper ATP Cloudサンドボックスでファイルを実行しているときにコンタクトしたドメインがリストアップされます。

-

[Contacted IPs]:ファイルの実行中にコンタクトしたすべての IP が、宛先 IP の国、ASN、レピュテーションとともにリストされます。レピュテーションフィールドは、Juniper IPインテリジェンスデータ送信先に基づいています。

-

[DNS Activity]:このタブには、外部から接続されているサーバのドメイン名を検索するためのリバースルックアップなど、ファイル実行中のDNSアクティビティが一覧表示されます。このタブには、宛先サーバーの既知のレピュテーションも表示されます。

動作の詳細

このセクションには、署名に関連付けられたファイルの動作データが表示されます。