SAML 2.0 IDプロバイダでシングルサインオンを設定する

シングルサインオン(SSO)は、単一のログイン資格情報で複数のアプリケーションやWebサイトに安全にログインできる認証方法です。

セキュリティアサーションマークアップ言語(SAML)は、サービスプロバイダとIDプロバイダ(IdP)間の認証と承認のためのフレームワークです。ここでは、デジタル署名されたXMLドキュメントを使用して認証を交換します。サービスプロバイダは、ユーザーを認証するためにIdPを信頼することに同意します。その見返りとして、IdPはユーザーが認証されていることを示す認証アサーションを生成します。

利点

-

SAML認証により、ジュニパーのATPクラウドを企業のIDPと簡単に統合してSSOを提供できます。IdPに対して認証されると、自動的にジュニパーATPクラウドに対して認証されます。ジュニパー ATP クラウド ポータルにアクセスするたびに、個別のパスワードを覚えたり、資格情報を入力したりする必要はありません。

-

SAMLプロトコルは、サービスプロバイダ主導のSSOに対してのみサポートされています。ジュニパー ATP クラウドは、サービス プロバイダとして SAML 2.0 Web SSO プロファイルと互換性があります。

ステップ1:IdPでSSO設定を構成する

例:OktaをIdPとしてSSOを構成する

このセクションでは、OktaをIdPとして使用してSSOを設定する手順を順を追って説明します。

-

このセクションで提供される情報は、Oktaによる現在のSAMLによるSSO実装に基づいており、変更される可能性があります。詳細については、 Oktaのドキュメントを参照してください。

- Oktaのアカウントをすでにお持ちである必要があります。

- 以下の操作を行うには、管理者としてログインする必要があります。

- Oktaポータルにログインします。

- アプリケーションに移動し、 アプリケーション>アプリ統合の作成をクリックします。

- サインイン方法セクションで、 SAML 2.0 を選択し、 次へをクリックします。

- アプリケーション名、アプリケーションロゴ、アプリケーションの可視性など、アプリケーションの一般設定を入力します。 次へをクリックします。

- SAML設定を構成します。ガイドラインについては、 表 1 をご覧ください。

- 次へをクリックします。

- お客様かパートナーかを選択してください。 完了をクリックします。

これでアプリケーションがOktaに追加されました。サイン オン タブをクリックします。Okta IdPメタデータファイルはダウンロードできます。このメタデータファイルを使用して、Okta IdP SSO設定をジュニパーATPクラウドに動的にインポートできます。

- ディレクトリ>グループに移動し>グループを追加し、グループを追加します。役割ごとに個別のグループを作成します。たとえば、role_administrator、role_運用担当者、role_observerなどです。

グループ名は重要です。グループ名は、ジュニパー ATP クラウドポータルのユーザーロールマッピングに使用されるため、メモしておきます。表4を参照してください

. - グループ名をクリックし、ユーザーとアプリケーションをグループに追加します。

- ユーザーの管理をクリックし、リストからユーザーを選択します。これで、ユーザーが非メンバーリストからメンバーリストに追加されます。

- 「保存」をクリックします。これで、ユーザーがグループに割り当てられます。

| フィールド |

説明 |

|---|---|

| 一般設定 |

|

| シングルサインオンURL |

SAMLアサーションがHTTP POSTとともに送信される場所。これは、アプリケーションの SAML アサーション コンシューマー サービス (ACS) URL と呼ばれることがよくあります。 例: https://canada.sky.junipersecurity.net/portal/sso/acs |

| 対象ユーザー URI (SP エンティティ ID) |

SAMLアサーションの対象となるアプリケーション定義の一意識別子。これは、ジュニパー ATP クラウドの SP エンティティ ID(グローバルに一意の識別子)です。 例: https://canada.sky.junipersecurity.net |

| デフォルトのリレー状態 |

(オプション)IdPが開始するシングルサインオンのシナリオで特定のアプリケーションリソースを特定します。ほとんどの場合、このフィールドは空白です。 ジュニパー ATP クラウドは、IdP 開始 SSO をサポートしていません。このフィールドは空白のままにすることをお勧めします。 |

| 名前IDの形式 |

アサーションの件名ステートメントのSAML処理ルールと制約を識別します。リストから名前IDの形式を選択します。アプリケーションが明示的に特定の形式を要求しない限り、デフォルト値の「未指定」を使用します。 このフィールドはジュニパー ATP クラウド Web ポータルでは使用されないため、デフォルト値が保持されます。 |

| アプリケーションユーザー名 |

ユーザーのアプリケーションユーザー名のデフォルト値を決定します。アプリケーションユーザー名は、アサーションの件名ステートメントに使用されます。リストからアプリケーションユーザー名を選択します。 このフィールドはジュニパー ATP クラウドでは使用されないため、デフォルト値が保持されます。 |

| 高度な設定 |

|

| 応答 |

SAML認証応答メッセージがIDPによってデジタル署名されているかどうかを判断します。IdPによって交換される情報の絶対的なプライバシーを確保するには、デジタル署名が必要です。 このフィールドを 「署名済み」に設定する必要があります。 |

| アサーションシグネチャ |

SAMLアサーションがデジタル署名されているかどうかを判断します。デジタル署名は、IDPのみがアサーションを生成したことを確認するために必要です。 このフィールドを 「署名済み」に設定する必要があります。 |

| シグネチャアルゴリズム |

SAMLアサーションと応答にデジタル署名するために使用される署名アルゴリズムを決定します。 Oktaは、RSA-SHA256シグネチャアルゴリズムを提供します。 |

| ダイジェストアルゴリズム |

SAMLアサーションと応答にデジタル署名するために使用されるダイジェストアルゴリズムを決定します。 Oktaは、SHA256ダイジェストアルゴリズムを提供します。 |

| アサーション暗号化 |

SAMLアサーションが暗号化されているかどうかを判断します。暗号化により、送信者と受信者以外の誰もアサーションを理解できません。 このフィールドを暗号化に設定する必要があるのは、ジュニパーATPクラウドATP SSO設定で SAML応答の暗号化 を有効にする場合のみです。 |

| シングルログアウトを有効にする |

SAMLシングルログアウトを有効にします。 このフィールドはジュニパー ATP クラウドでは使用されないため、デフォルト値が保持されます。 |

| アサーションインラインフック |

このフィールドは無効になっています。 このフィールドはジュニパー ATP クラウドでは使用されないため、デフォルト値が保持されます。 |

| 認証コンテキストクラス |

アサーションの認証ステートメントのSAML認証コンテキストクラスを識別します このフィールドはジュニパー ATP クラウドでは使用されないため、デフォルト値が保持されます。 |

| Honor Force 認証 |

サービスプロバイダから要求された場合、ユーザーに再認証を促します。 このフィールドはジュニパー ATP クラウドでは使用されないため、デフォルト値が保持されます。 |

| SAML発行者ID |

SAML IdP発行者ID このフィールドはジュニパー ATP クラウドでは使用されないため、デフォルト値が保持されます。 |

| 属性ステートメント |

新しいSAML統合を作成したり、既存のSAMLを変更したりするときに、カスタム属性ステートメントを定義できます。これらのステートメントは、ジュニパー ATP クラウドと共有する SAML アサーションに挿入されます。

表 2 に属性ステートメントの例を示します。 |

| グループ属性ステートメント(オプション) |

Okta組織がグループを使用してユーザーを分類している場合は、アプリケーションと共有されるSAMLアサーションにグループ属性ステートメントを追加できます。 ユーザーのグループは、SAML応答の属性ステートメントにマッピングされます。group属性は、どのユーザーがどのグループに属しているかを特定するのに役立ちます。

role_administrtor、role_observer、role_運用担当者のグループ属性を作成し、グループにユーザーを追加できます。 グループ属性ステートメントの例を 表3に示します。 |

| SAMLアサーションのプレビュー |

クリックして、アサーションで使用される Xml ファイルを表示します。 |

| 名前 | 、名前、フォーマット | 、値 |

|---|---|---|

| 名 | 指定なし | user.lastName |

| 姓 | 指定なし | ユーザー姓 |

| 電子メール | 指定なし | user.email |

firstname 属性と firstname 属性はオプションです。ジュニパーATPクラウドSSOのSAMLプロバイダー設定では、 ユーザー名属性という名前の必須フィールドを設定する必要があります。ジュニパー ATP クラウドで設定する予定の属性値に関係なく、Okta IdP でも同じ属性値を設定する必要があります。そうしないと、SSO が失敗します。

たとえば、ジュニパー ATP Cloud SSO SAMLプロバイダー設定の ユーザー名属性 値を user.email に設定する場合は、Okta IdPで同じ属性を属性値を user.email として設定する必要があります。

| 名前 |

名前の形式 |

フィルター |

|

|---|---|---|---|

| 役割 |

指定なし |

含まれるもの |

役割 |

| Oktaでの役割マッピング | ジュニパー ATPクラウドポータルでの役割マッピング |

|---|---|

| role_administrator |

ATP Cloud PortalでSSO設定を構成するときにジュニパー管理者フィールドをrole_administratorに設定します。 |

| role_運用担当者 |

ジュニパー ATP クラウドポータルでSSO設定を構成する場合は、オペレーターフィールドをrole_運用担当者に設定します。 |

| role_observer |

ATP Cloud PortalでSSO設定を構成するときにジュニパーオブザーバーフィールドをrole_observerに設定します。 |

例:Microsoft AzureをIdPとして使用してSSOを設定する

このセクションでは、Microsoft AzureでSSOをIdPとして設定するための手順を順を追って説明します。

-

このセクションで提供される情報は、Microsoft Azureによる現在のSAMLを使用したSSO実装に基づいており、変更される可能性があります。詳細については、 Microsoft Azureのドキュメントを参照してください。

- Microsoft Azureのアカウントをすでに持っている必要があります。

- 以下の操作を行うには、管理者としてログインする必要があります。

- Azure portal にログインします。

- [Azure Active Directory > Enterprise Applications] をクリックします。

- [+ 新しいアプリケーション] > [+ 独自のアプリケーションの作成] をクリックします。

- アプリケーション名を入力し、 作成をクリックします。

新しいアプリケーションがすべてのアプリケーションページに一覧表示されます。

- アプリケーション名をクリックします。

- ユーザーとグループの割り当て>ユーザー/グループを追加をクリックします。

割り当ての追加ページが表示されます。

- [ 選択なし]をクリックします。 ユーザーとグループ リストからユーザーとグループを選択し、 選択をクリックします。

注:

グループをアプリケーションに割り当てると、グループに直接属するユーザーのみがアクセスできます。割り当てはネストされたグループにはカスケードされません。

- 割り当てをクリックします。ユーザーとグループの例については、表 5 を参照してください

- シングル サインオン>SAML>管理に移動します。 表6に示されているガイドラインに従って設定を構成します。

- テストをクリックして、SSOが機能しているかどうかを確認します。

注:

サインインする前に、ユーザーをユーザーとグループに追加する必要があります。

- セキュリティ>トークン暗号化>証明書のインポートに移動し、暗号化証明書をアップロードします。IdP管理者は、トークン暗号化を有効にするために証明書を生成してアップロードする必要があります。

| 表示名 | オブジェクトタイプ | 割り当てられたロール |

|---|---|---|

| role_administrator |

グループ |

ユーザー |

| role_observer |

グループ |

ユーザー |

| role_運用担当者 |

グループ |

ユーザー |

| フィールド |

説明 |

|---|---|

| SAMLの基本設定 |

|

| 識別子(エンティティID) |

(必須)デフォルトの識別子は、IDP が開始した SSO の SAML 応答の対象ユーザーになります。この値は、Azure Active Directory テナント内のすべてのアプリケーションで一意である必要があります 例: https://amer.sky.junipersecurity.net |

| 返信URL(アサーションコンシューマーサービスURL) |

(必須)デフォルトの返信URLは、IDPが開始したSSOのSAML応答の宛先になります。応答URLは、アプリケーションが認証トークンを受信することを想定しているURLです。これは、SAMLでは「アサーションコンシューマーサービス」(ACS)とも呼ばれます。 例: https://amer.sky.junipersecurity.net/portal/sso/acs |

| サインオンURL |

(オプション)このURLには、サービスプロバイダが開始するSSOを実行するこのアプリケーションのサインインページが含まれています。IdP開始SSOを実行する場合は、空白のままにします。 |

| リレー状態 |

(オプション)リレー状態は、認証完了後にユーザーをリダイレクトする場所をアプリケーションに指示し、値は通常、ユーザーをアプリケーション内の特定の場所に誘導するURLまたはURLパスです。このフォームの値は、IdPが開始したSSOフローでのみ有効になります。 ジュニパー ATP クラウドは、IdP 開始 SSO をサポートしていません。このフィールドは空白のままにすることをお勧めします。 |

| ユーザー属性とクレーム ATPに関連付けるアクセス制御グループを定義するパラメーター。アクセス制御グループは、ジュニパーATPロールにマッピングされます。 |

|

| 一意のユーザー識別子 |

(オプション)名前IDを入力します。 例:user.userprincipalname [nameid-format:emailAddress] |

| +新しい請求を追加 |

ジュニパー ATP クラウドに発行された SAML トークンを設定するために Azure AD で使用されるクレームを定義します。 新しい要求を追加するには:

表7をご覧ください。

注:

givenname と surname 属性はオプションです。ジュニパーATPクラウドSSOのSAMLプロバイダー設定では、 ユーザー名属性という名前の必須フィールドを設定する必要があります。ジュニパー ATP クラウドで設定する予定の属性値に関係なく、Azure IdP で同じ属性値を設定する必要があります。そうしないと、SSO が失敗します。 例えば、ジュニパーATPクラウドSSOのSAMLプロバイダー設定の ユーザー名属性 値を メールアドレスに設定する場合は、Azure IdPで同じ属性名を user.mailという属性値で設定する必要があります。 |

| + グループクレームを追加 |

Azure AD がジュニパー ATP クラウドに発行された SAML トークンを設定するために使用するグループ要求を定義します。 新しいグループ要求を追加するには:

|

| SAML署名証明書 |

|

| ステータス |

アプリケーションに対して発行された SAML トークンに署名するために Azure AD によって使用される SAML 証明書の状態を表示します。 |

| 拇印 |

SAML証明書の拇印を表示します。 |

| 有効期限 |

SAML証明書の有効期限を表示します。 |

| 通知メール |

通知電子メールアドレスを表示します。 |

| アプリフェデレーションメタデータURL |

SAMLのAzure IdPメタデータURLを表示します。 例:https://login.microsoftonline.com/ff08d407-69c4-4850-9af0-29034d31ab36/federationmetadata/2007-06/federationmetadata.xml?appid=6915f8ab-640a-4e1c-bb67-5e81a14f7898 |

| 証明書(Base64) |

(オプション)クリックしてBase64証明書をダウンロードします。 |

| 証明書(未加工) |

(オプション)クリックして、未加工証明書をダウンロードします。 |

| フェデレーションメタデータXML |

(オプション)クリックして、フェデレーションメタデータドキュメントをダウンロードします。 |

| シグネチャアルゴリズム | SAMLアサーションと応答にデジタル署名するために使用される署名アルゴリズムを決定します。 Azure には、RSA-SHA256 シグネチャ アルゴリズムが用意されています。 |

| アプリケーションのセットアップ(ジュニパー ATP クラウド) |

|

| ログインURL |

Microsoft AzureのログインURLを表示します。認証のためにログインURLにリダイレクトされます。 例:https://login.microsoftonline.com/ff08d407-69c4-4850-9af0-29034d31ab36/saml2 |

| Azure AD識別子 |

SAMLアサーションの対象ユーザーを表示します。これは、Azure IdP のエンティティ ID(グローバルに一意の識別子)です。 例:https://sts.windows.net/ff08d407-69c4-4850-9af0-29034d31ab36/ |

| ログアウトURL |

Microsoft AzureのログアウトURLを表示します このフィールドは、ジュニパー ATP クラウドではまだサポートされていません。 |

| 属性名 | ソース属性値の | 説明 |

|---|---|---|

| givenname | user.givenname | givenname属性は、ATP Cloud内のユーザーの姓をマッピングするために使用されます。 |

| 姓 | ユーザー姓 | 姓属性は、ATP Cloud内のユーザーの姓をマッピングするために使用されます。 |

| メールアドレス | user.mail | |

| emailaddress属性は、ATP Cloud内のユーザーのメールアドレスをマッピングするために使用されます。 |

ステップ2:ジュニパー ATP Cloud WebポータルでSSO設定を構成する

SSO設定の構成を参照してください。

ステップ3:SSO設定を有効にする

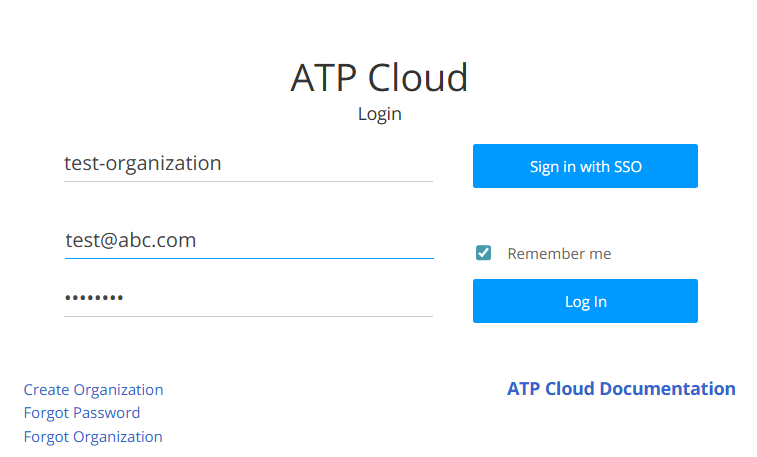

SSO設定を有効にするには、ATP Cloudポータルジュニパーログインし、 に移動して 、アクティブ化をクリックします。

ステップ4:SSO設定をテストする

サービスプロバイダによって開始されたSSO(ジュニパー ATP Cloud)—SSOでATP Cloudウェブポータルジュニパーログインします。IdP SSOで認証する前にジュニパーATPクラウドウェブポータルにログインした場合、ATPクラウドの組織に基づいて、認証のためにIdPポータルにリダイレクトされます。IdPによる認証後、ジュニパーATPクラウドウェブポータルにログインします。

-

IDプロバイダー—IdP SSOアカウントにログインすると、IdPと統合されているアプリケーションのリストが表示され、どのアプリケーションにもアクセスできます。たとえば、ジュニパー ATP クラウド アプリケーションをクリックすると、ジュニパー ATP クラウド Web ポータルに移動します。

SSO設定のトラブルシューティング

以下の情報を使用して、ジュニパー ATP クラウドで SAML 2.0 を使用する際のエラーや問題をトラブルシューティングします。

- 組織

-

SSO設定は組織ごとに構成されます。ローカルユーザーとSAMLユーザーの両方を組織内に共存できます。デフォルトでは、企業の作成者(管理者)はローカルユーザーです。

-

設定が正しくないためにSSOに失敗し、ユーザーがログインできない場合SSO組織へのローカルログインアクセス権を持つ組織の作成者(管理者)に連絡してください。管理者は、ATP CloudカスタマーポータルURLでログインし、組織のSSO設定を修正できます。

-

- ロールマッピング

-

ジュニパー ATP クラウドには、ユーザープロファイル作成ユースケースの一部として、「管理者」、「運用担当者」、「オブザーバー」のロールが設定されています。

-

IdPでATPユーザーを認証するには、IdP内にATPユーザーを定義するグループが少なくとも1つ必要で、最終的にはATPロールにマッピングされます。

-

ユーザーは、各ATPロールタイプ(「管理者」、「運用担当者」、「オブザーバー」)に対してIdPグループを作成し、IdPの設定中にロールを適切にマッピングできます。

-

ユーザーグループがIdPのマッピングと一致しない場合、エラーメッセージがユーザーに表示されます。

-

- 多要素認証

-

IdPが独自のステップアップ認証機能を提供する場合、SSOユーザーはステップアップ認証のためにSSOサイトにリダイレクトされます。シングルサインオンが有効になっている場合、ジュニパー ATP クラウドの多要素認証は無効になります。

-

同じ組織のローカルユーザーでも、ATPの多要素認証(MFA)を引き続き使用できます。

-

- パスワード

-

パスワードを忘れたSSOユーザーは、IdPサイトにログインしてパスワードをリセットする必要があります。ユーザーが組織名を入力してSSOを試みると、ATPクラウドポータルは認証のためにユーザーをIdPサイトにリダイレクトします。IdPサイトでユーザー認証に失敗した場合。その後、ユーザーはIdPサイトからパスワードをリセットする必要があります。

-

ジュニパー ATP クラウドポータルのパスワードを忘れた場合オプションは、SSO が設定されていない組織向けです。

-