ジュニパー ATP Cloudは、Junos OS opスクリプトを使用して、ジュニパー ATP Cloud クラウドサービスに接続するようにSRXシリーズファイアウォールを設定するのに役立ちます。このスクリプトは、以下のタスクを実行します。

-

認証機関(CA)ライセンスをダウンロードして、SRXシリーズファイアウォールにインストールします。

注:

-

Trusted Platform Module(TPM)ベースの証明書がSRXシリーズファイアウォールとジュニパー ATPクラウド間の接続に使用されるため、ポート8444と7444で junipersecurity.net ドメインへのトラフィックを許可する必要があります。ある機能が特定のプラットフォームまたは Junos OS リリースでサポートされているかどうかを確認するには、 機能エクスプローラーを参照してください。SRXシリーズファイアウォールでのTPMの使用の詳細については、 トラステッドプラットフォームモジュールの概要をご覧ください。

-

新しく登録されたTPMおよび非TPMベースのデバイスの場合、ポート443でのみ junipersecurity.net ドメインへのトラフィックを許可する必要があります。

-

ローカル証明書を作成し、これらの証明書をクラウドサーバーに登録します

-

SRXシリーズファイアウォール上で基本的なジュニパーATPクラウド設定を実行します

-

クラウドサーバーへの安全な接続を確立します

注:

-

ジュニパー ATP クラウドには、ルーティングエンジン(コントロールプレーン)とパケット転送エンジン(データプレーン)の両方がインターネットに接続できる必要があります。

-

データプレーン接続は、fxp0やlo0などの管理インターフェイスやループバックインターフェイスから発信しないでください。クラウドサーバーと通信するために、SRXシリーズファイアウォールでポートを開く必要はありません。ただし、ファイアウォールなど、真ん中にデバイスがある場合は、ポート443が開いている必要があります。

-

SRXシリーズファイアウォールは、デフォルトのinet.0ルーティングテーブルとinet.0のインターフェイス部分をソースインターフェイスとして使用し、SRXシリーズファイアウォールからジュニパーATPクラウドへのコントロールプレーン接続を行います。SRXシリーズファイアウォール上の唯一のインターネット向けインターフェイスがルーティングインスタンスの一部である場合は、ルーティングインスタンスを指す静的ルートを追加することをお勧めします。そうでないと、制御接続が確立できません。

-

ジュニパー ATP クラウドでは、SRXシリーズファイアウォールのホスト名に英数字(A-Z、0-9)、アンダースコア記号(_)、ダッシュ記号(-)のみが含まれている必要があります。

SRX300、SRX320、SRX340、SRX345、SRX380、SRX550シリーズファイアウォールの場合、opスクリプトを実行する前またはrequest services advanced-anti-malware enrollコマンドを実行する前に、set security forwarding-process enhanced-services-modeコマンドを実行し、デバイスを再起動する必要があります。

ジュニパー ATP クラウド スクリプトをダウンロードして実行するには、次の手順に従います。

注:

リリース19.3R1以降Junos OS、SRXシリーズファイアウォールで request services advanced-anti-malware enroll コマンドを使用して、デバイスをジュニパー ATP Cloud Webポータルに登録できます。このコマンドを使用すると、Webポータルで登録タスクを実行する必要はありません。すべての登録は、SRXシリーズファイアウォール上のCLIから行われます。 CLIを使用してSRXシリーズファイアウォールを登録するを参照してください。

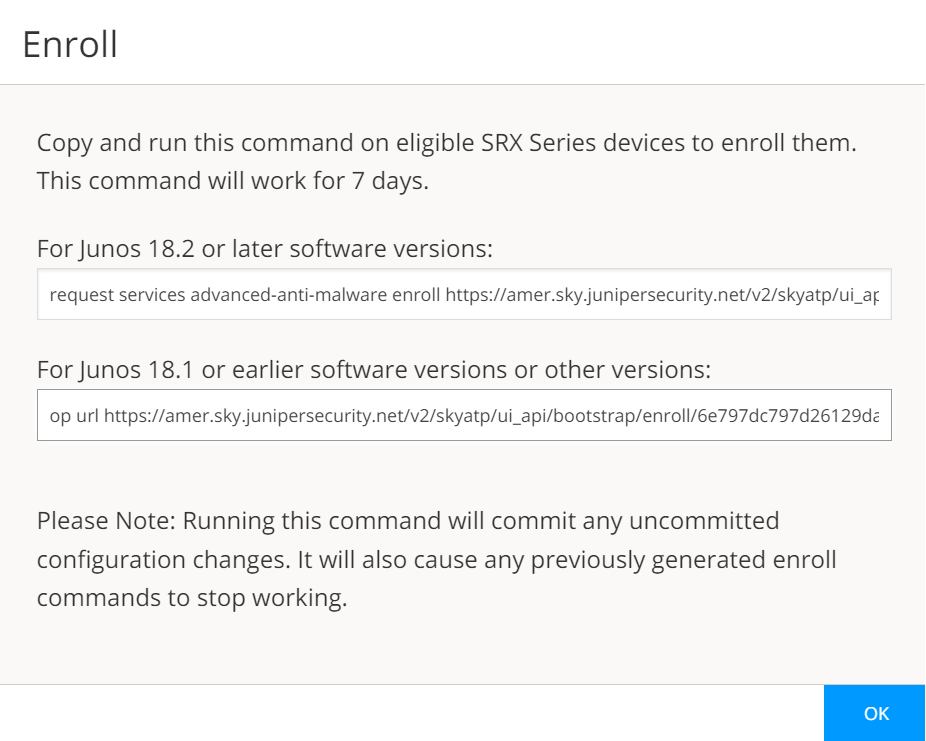

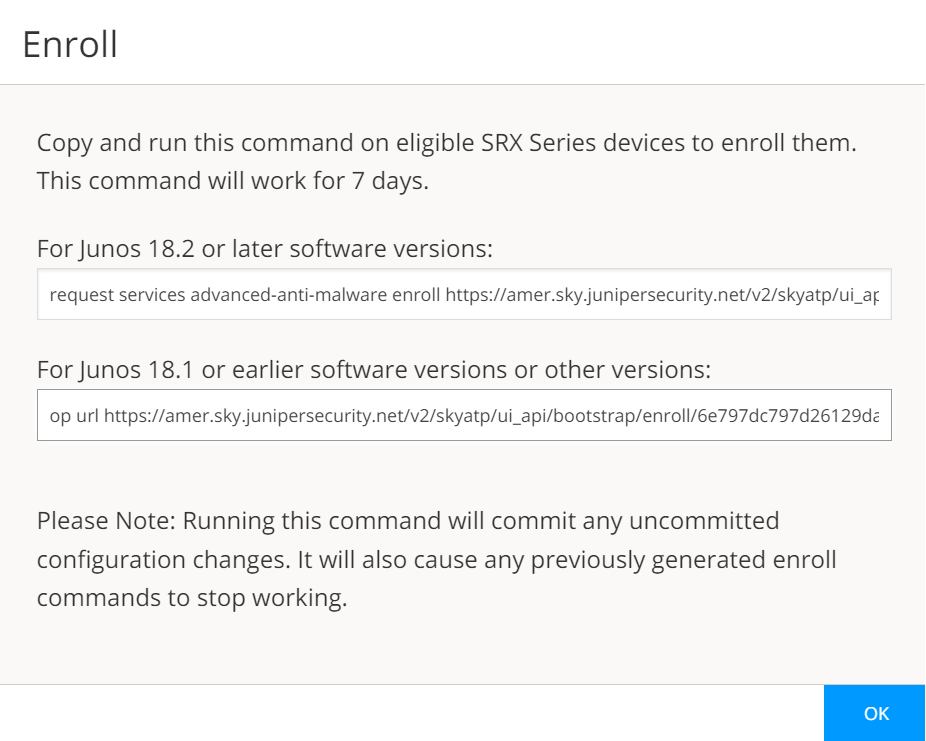

- Web UIで、デバイスをクリックし、登録をクリックします。

登録ウィンドウが表示されます。 図1をご覧ください。

図1:SRXシリーズファイアウォール

の登録

- 強調表示されたコンテンツをクリップボードにコピーし、[OK]をクリックします。

注:

デバイスを登録すると、ジュニパー ATP クラウドはリクエストごとに固有の op スクリプトを生成します。 Enrollをクリックするたびに、opスクリプトでわずかに異なるパラメーターが表示されます。上のスクリーンショットはあくまでも一例です。上記の例をSRXシリーズファイアウォールにコピーしないでください。代わりに、Web UIから受け取った出力をコピーアンドペーストし、それを使用してSRXシリーズファイアウォールを登録します。

- このコマンドを、ジュニパー ATP クラウドに登録するSRXシリーズファイアウォールのJunos OS CLIに貼り付けます。Enterを押します。TPM ベースおよび非 TPM ベースのデバイスでは、画面は次のようになります。

-

TPMベースのデバイス用スクリプト:

request services advanced-anti-malware enroll https://amer.sky.junipersecurity.net/v2/skyatp/ui_api/bootstrap/enroll/mt8zlb8xwl0vmg5x/8tajwglnz54sdhkn.slax

Platform is supported by ATP Cloud: SRX2300.

Version 25.4I-20250731.0.1357 is valid for bootstrapping.

Junos version 25.4I-20250731.0.1357 supports https endpoints.

Image Version: 25.4I-20250731.0.1357...

TPM supported device detected.

Junos version 25.4I-20250731.0.1357 supports TPM.

Going to enroll single device for SRX2300: <device_SSRN> with hostname <device_name>.

Application Signature DB version on this device is: 3825 (Minor). Using latest version of Application Signature DB is recommended.

Remove related security-intelligence service configurations...

Remove related advanced-anti-malware service configurations...

Remove related SSL service configurations...

Remove related PKI configurations...

Clear local certificate aamw-srx-cert...

Clear key pair: aamw-srx-cert...

Clear CA profile aamw-cloud-ca...

Clear CA profile aamw-secintel-ca...

Building aws certificates...

Configure aws CA...

Load aws CA...

Communicate with cloud...

License type for this device: premium.

License of your device will expire in 310 days.

Configuration added successfully for SSL crypto hardware.

Configure CA aamw-ca...

Request aamw-secintel-ca CA...

Wait aamw-secintel-ca CA download status...

Load aamw-secintel-ca CA...

Request aamw-cloud-ca CA...

Wait aamw-cloud-ca CA download status...

Load aamw-cloud-ca CA...

CA certificate ready: aamw-cloud-ca...

CA certificate ready: aamw-secintel-ca...

Configure SSL service...

Configuration added successfully for SSL service.

Configure advanced-anti-malware service...

Configuration added successfully for advanced-anti-malware service.

Configure security-intelligence service...

Configuration added successfully for security-intelligence service.

Check configuration on device...

SSL profile: [OK]

SecIntel CA: [OK]

Cloud CA: [OK]

TPM: [OK]

Client cert found: [OK]

SSL profile action: [OK]

URL for advanced-anti-malware: [OK]

Profile for advanced-anti-malware: [OK]

URL for security-intelligence: [OK]

Profile for security-intelligence: [OK]

All configurations are correct for enrollment.

Communicate with cloud...

Wait for aamw connection status...

Device enrolled successfully!

Please see following links for more information:

ATP Cloud sample config:

https://www.juniper.net/documentation/en_US/release-independent/sky-atp/topics/example/configuration/sky-atp-policy-creating-cli.html

ATP Cloud quick start guide:

http://www.juniper.net/documentation/en_US/release-independent/sky-atp/information-products/topic-collections/sky-atp-qsg.pdf

ATP Cloud technical documents:

http://www.juniper.net/documentation/en_US/release-independent/sky-atp/information-products/pathway-pages/index.html

It is recommended to run diagnostic process with the following cli command to make sure all configurations are valid:

request services advanced-anti-malware diagnostics srxapi.preprod.sky.junipersecurity.net detail

このスクリプトは、ジュニパー ATP クラウドとの接続を確保するために、以下の一連のチェックと設定を実行します。

SRXシリーズファイアウォールがTPM対応プラットフォームかどうかを検出する

Junos OSのバージョンがHTTPSエンドポイントをサポートしているかどうかを確認する

デバイスタイプ(スタンドアロンまたはシャーシクラスター)を特定する

SecIntel、AAMW、SSL、PKIでのジュニパーATPクラウド登録に関連する既存の設定をすべて削除します

ローカル証明書とCAプロファイルを削除する

AWSからのHTTPS接続を使用して証明書を設定およびロードする

クラウドに接続して証明書を取得する

ライセンスの詳細を確認する

SSL暗号ハードウェアの設定を追加

CAおよびデバイス証明書をダウンロードする

SecIntelおよびAAMWクラウド証明書を読み込む

以前に削除した設定を復元します(SecIntel、AAMW、SSL、PKI)

変更をコミットし、設定を確認します(SSLプロファイル、TPM、AAMWプロファイル)

すべての構成が検証されると、SRXシリーズファイアウォールがクラウドとの接続を確立します。デバイスが正常に登録されたことを示すメッセージが表示されます。

-

TPMベース以外のデバイス用のスクリプト:

request services advanced-anti-malware enroll https://amer.sky.junipersecurity.net/v2/skyatp/ui_api/bootstrap/enroll/mt8zlb8xwl0vmg5x/8tajwglnz54sdhkn.slax

Platform is supported by ATP Cloud: VSRX.

Version 25.4I-20251117.0.1931 is valid for bootstrapping.

Junos version 25.4I-20251117.0.1931 supports https endpoints.

Enrolling with ATP Cloud license serial number: 060620220302-n41jy.

Going to enroll single device for VSRX: 106616265e0d@060620220302-n41jy with hostname argon-vsrx-01.

Application Signature DB version on this device is: 3814 (Major). Using latest version of Application Signature DB is recommended.

Remove related security-intelligence service configurations...

Remove related advanced-anti-malware service configurations...

Remove related SSL service configurations...

Remove related PKI configurations...

Clear local certificate aamw-srx-cert...

Clear key pair: aamw-srx-cert...

Clear CA profile aamw-cloud-ca...

Clear CA profile aamw-secintel-ca...

Building aws certificates...

Configure aws CA...

Load aws CA...

Communicate with cloud...

License type for this device: premium.

License of your device will expire in 215 days.

Configure CA aamw-ca...

Request aamw-secintel-ca CA...

Wait aamw-secintel-ca CA download status...

Load aamw-secintel-ca CA...

Request aamw-cloud-ca CA...

Wait aamw-cloud-ca CA download status...

Load aamw-cloud-ca CA...

Retrieve CA profile aamw-ca...

CA certificate ready: aamw-ca...

CA certificate ready: aamw-cloud-ca...

CA certificate ready: aamw-secintel-ca...

Generate key pair: aamw-srx-cert...

Enroll local certificate aamw-srx-cert with CA server...

Configure SSL service...

Configuration added successfully for SSL service.

Configure advanced-anti-malware service...

Configuration added successfully for advanced-anti-malware service.

Configure security-intelligence service...

Configuration added successfully for security-intelligence service.

Check configuration on device...

SSL profile: [OK]

SecIntel CA: [OK]

Cloud CA: [OK]

Client cert found: [OK]

SSL profile action: [OK]

URL for advanced-anti-malware: [OK]

Profile for advanced-anti-malware: [OK]

URL for security-intelligence: [OK]

Profile for security-intelligence: [OK]

All configurations are correct for enrollment.

Communicate with cloud...

Wait for aamw connection status...

Device enrolled successfully!

Please see following links for more information:

ATP Cloud sample config:

https://www.juniper.net/documentation/en_US/release-independent/sky-atp/topics/example/configuration/sky-atp-policy-creating-cli.html

ATP Cloud quick start guide:

http://www.juniper.net/documentation/en_US/release-independent/sky-atp/information-products/topic-collections/sky-atp-qsg.pdf

ATP Cloud technical documents:

http://www.juniper.net/documentation/en_US/release-independent/sky-atp/information-products/pathway-pages/index.html

It is recommended to run diagnostic process with the following cli command to make sure all configurations are valid:

request services advanced-anti-malware diagnostics srxapi.preprod.sky.junipersecurity.net detail

このスクリプトは、ジュニパー ATP クラウドとの接続を確保するために、以下の一連のチェックと設定を実行します。

SRXシリーズファイアウォールがTPM対応プラットフォームかどうかを検出する

Junos OSのバージョンがHTTPSエンドポイントをサポートしているかどうかを確認する

デバイスタイプ(スタンドアロンまたはシャーシクラスター)を特定する

SecIntel、AAMW、SSL、PKIでのジュニパーATPクラウド登録に関連する既存の設定をすべて削除します

ローカル証明書とCAプロファイルを削除する

AWSからのHTTPS接続を使用して証明書を設定およびロードする

クラウドに接続して証明書を取得する

ライセンスの詳細を確認する

CAおよびデバイス証明書をダウンロードする

SecIntelおよびAAMWクラウド証明書を読み込む

以前に削除した設定を復元します(SecIntel、AAMW、SSL、PKI)

変更をコミットし、設定を確認します(SSLプロファイル、TPM、AAMWプロファイル)

すべての構成が検証されると、SRXシリーズファイアウォールがクラウドとの接続を確立します。デバイスが正常に登録されたことを示すメッセージが表示されます。

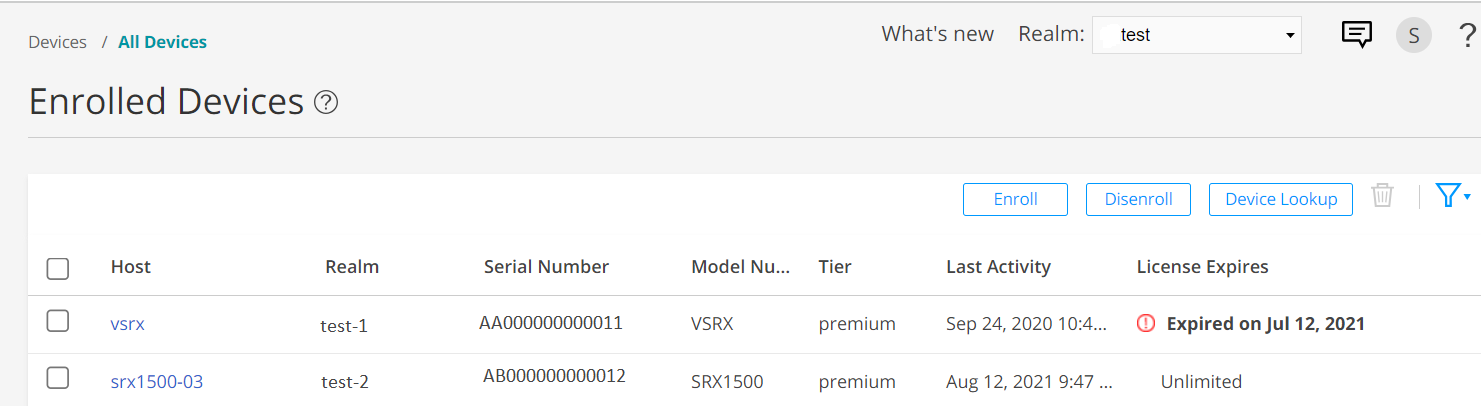

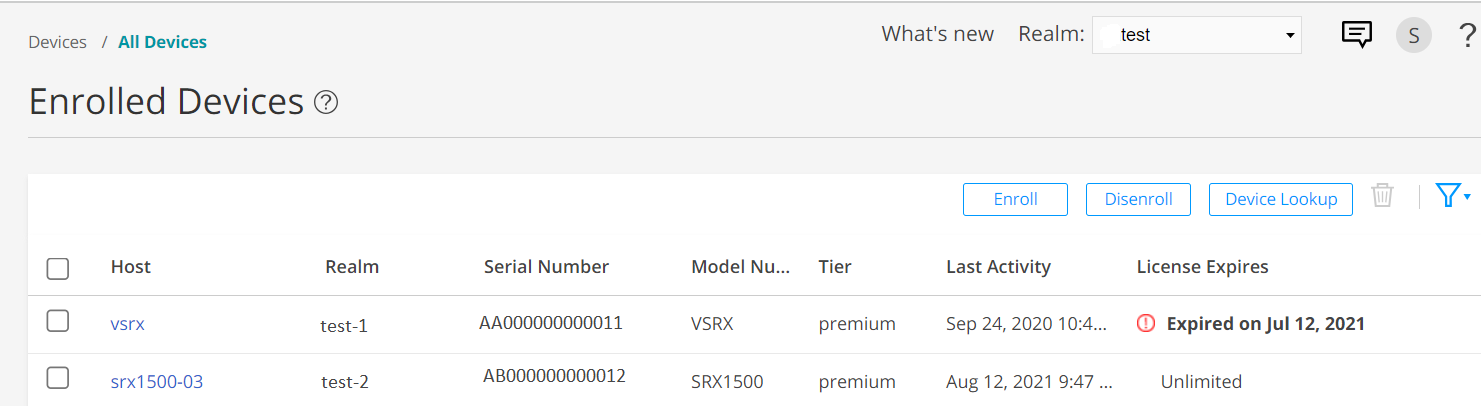

- ジュニパー ATP クラウド Web ポータルで、[デバイス] をクリックします。

登録したSRXシリーズファイアウォールがテーブルに表示されます。 図2をご覧ください。

図2:登録されたSRXシリーズファイアウォール の例

の例

- (オプション)

show services advanced-anti-malware statusSRXシリーズファイアウォールからクラウドサーバーに接続されていることを確認するためのCLIコマンド。出力は次のようになります。

show services advanced-anti-malware status

Server connection status:

Server hostname: https://amer.sky.junipersecurity.net/ Server port: 443

Control Plane:

Connection Time: 2015-11-23 12:09:55 PST

Connection Status: Connected

Service Plane:

fpc0

Connection Active Number: 0

Connection Failures: 0

設定が完了すると、SRXシリーズファイアウォールは、セキュアなチャネル(TLS 1.2)を介して確立された複数の永続的な接続を介してクラウドと通信します。SRXシリーズファイアウォールは、SSLクライアント証明書を使用して認証されます。

前述のように、このスクリプトは、SRXシリーズファイアウォール上で基本的なジュニパーATPクラウド設定を実行します。これらの設定には以下が含まれます。

注:

以下の例をコピーして、SRXシリーズファイアウォールで実行しないでください。ここのリストは、単に op スクリプトによって設定されているものを示すためのものです。証明書などの問題が発生した場合は、opスクリプトを再実行します。

ジュニパー ATP クラウドは、クライアントおよびサーバーの認証として SSL フォワード プロキシを使用します。SSLフォワードプロキシは、署名証明書とその発行者の証明書をクライアントブラウザのtrusted-caリストにインポートする代わりに、証明書チェーンを生成し、この証明書チェーンをクライアントに送信するようになりました。証明書チェイニングにより、クライアントがSSLフォワードプロキシ証明書を暗黙的に信頼できるようになるため、SSLフォワードプロキシの署名証明書をクライアントに配布する必要がなくなります。

以下のCLIコマンドは、ローカル証明書をPKIDキャッシュにロードし、証明書チェーンをPKIDのCA証明書キャッシュにロードします。

request security pki local-certificate load filename ssl_proxy_ca.crt key sslserver.key certificate-id ssl-inspect-ca

request security pki ca-certificate ca-profile-group load ca-group-name ca-group-name filename certificate-chain

どこ:

| ssl_proxy_ca.crt (Signing certificate) |

SSLフォワードプロキシ証明書は、管理者または中間CAによって署名されていますか。 |

| sslserver.key |

キーペアです。 |

| ssl-inspect-ca |

これは、SSLフォワードプロキシがSSLフォワードプロキシプロファイルでroot-caを設定する際に使用する証明書IDです。 |

| certificate-chain |

証明書のチェーンを含むファイルです。 |

以下は、opスクリプトで使用されるSSLフォワードプロキシ証明書チェイニングの例です。

request security pki local-certificate enroll certificate-id aamw-srx-cert ca-profile aamw-ca challenge-password *** subject CN=4rrgffbtew4puztj:model:sn email email-address

request security pki ca-certificate enroll ca-profile aamw-ca

PKIの制限により、SRXシリーズファイアウォールがFIPSモードになっている場合、SRXシリーズファイアウォールをジュニパーATPクラウドに登録することはできません。

証明書を確認するには、「 ジュニパー Advanced Threat Prevention Cloudのトラブルシューティング:証明書の確認」を参照してください。証明書に問題がある場合は、opスクリプトを再実行することをお勧めします。