ステップ 1:ローカル ブランチ接続の検証とセキュリティ強化

SRXを知るには、最初にSRXを使い始めるよりも良い方法はありません。まず、CLI を使用して SRX の動作状態を検証します。このステップでは、Day One+ ガイドで説明されているように、工場出荷時のデフォルトを使用して初期設定を行ったことを前提としています。この時点で、支社/拠点向けのローカル接続とインターネット接続の両方が必要です。

SRX300 シリーズのデフォルト接続について

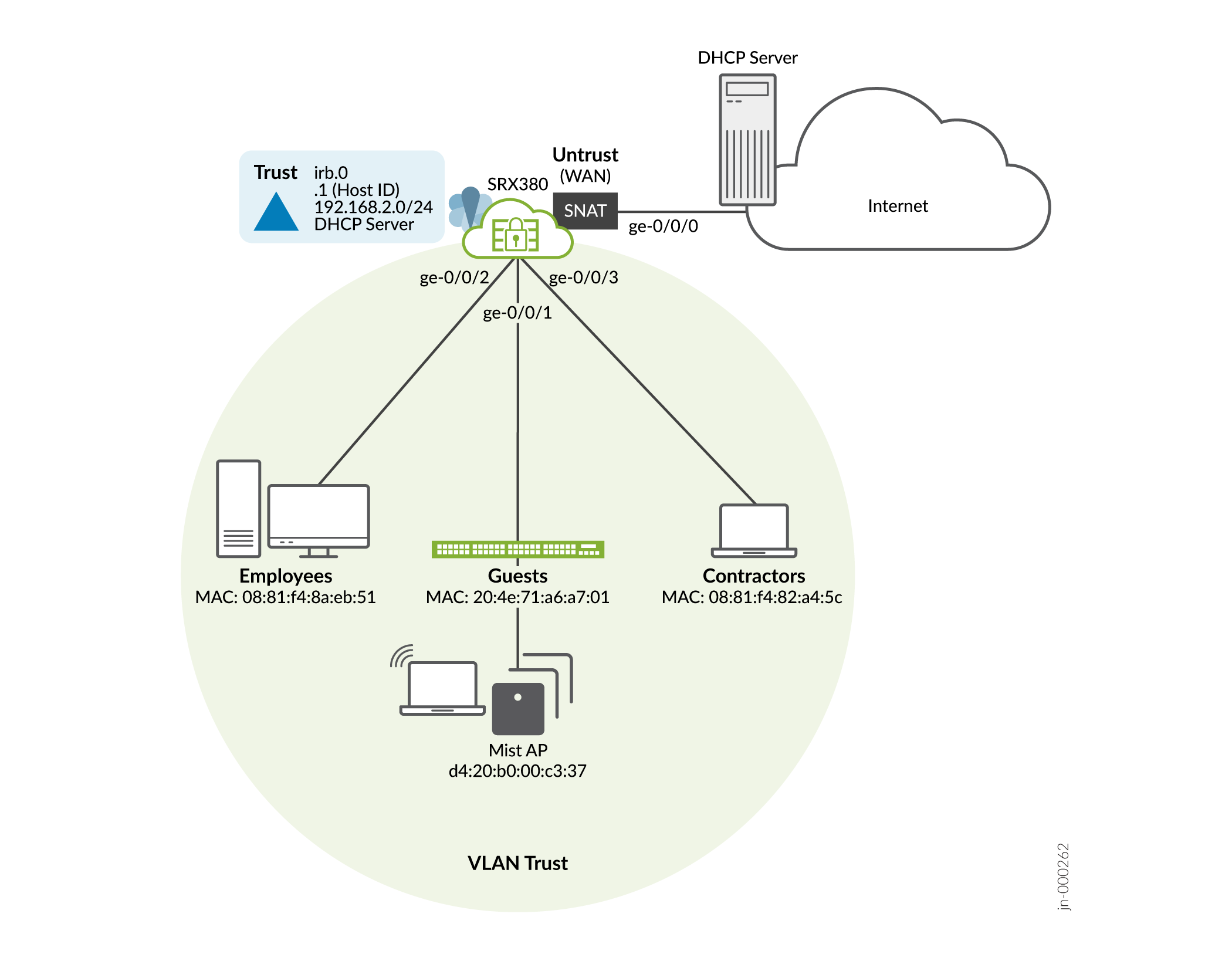

図 1 は、初期構成を完了した後の支社の終了状態を示しています。SRX工場出荷時のデフォルト設定を活用して支店を迅速にオンラインにする方法をご紹介します。

表 1 で説明したように、一部の SRX300 シリーズ モデルには専用の管理インターフェイスがあり、他のモデルには対応していません。これにより、trust LANポートに使用されるIPサブネットに影響を与えます。以下の図は、専用の管理インターフェイス、特にSRX380を備えたSRXモデルに基づいています。SRXに専用の管理インターフェイスがない場合は、表示されているIRBサブネットを変更して、192.168.1.0/24を反映させるだけです。ガイドを進める際は、この変更を念頭に置く必要があります。

デフォルトの接続はSRX380をベースにしており、これも専用の管理インターフェイスを備えています。デバイスに管理インターフェイスがない場合、信頼できる LAN ポートは 192.168.1.0/24 を使用します。

まず、SRX300 シリーズ デバイスの Day One+ 終了状態に関するリマインダーをいくつかご紹介します。

CLI へのアクセス方法

SRX CLI にアクセスするには、いくつかの方法があります。いずれの場合も、Day One+ 手順で設定したパスワードを使用して root ユーザーとしてログインします。

- シリアル ポートによるコンソールへの直接アクセス

-

SSHアクセス:

trustゾーンデバイス経由のアクセス

Trust VLANのローカルLANポートに接続されたデバイスから192.168.2.1にSSHできます。管理インターフェイス経由のアクセス

SRXに専用管理インターフェイス(fxp0)がある場合、帯域外管理ネットワークに接続されたデバイスから192.168.1.1へのSSH。リモートアクセス

SRXにリモートでアクセスするには、WANプロバイダがge-0/0/0インターフェイスに割り当てたIPアドレスを使用します。SRXの コマンドをshow interfaces ge-0/0/0 terse発行して、プロバイダがWANインターフェイスに割り当てたアドレスを確認するだけです。

デフォルトLANポート設定

- LAN ポートに接続されたデバイスは、DHCP を使用するように設定されています。SRXからネットワーク設定を受信します。これらのデバイスは、デフォルトゲートウェイとしてSRXを使用して、192.168.2.0/24アドレスプールからIPアドレスを取得します。

- trustゾーンLANポートは、レイヤー2接続の同じサブネット内にあります。インターフェイス間trustでは、すべてのトラフィックが許可されています。

- ゾーンから trust 発信されたすべてのトラフィックは、そのゾーンで untrust 許可されています。一致する応答トラフィックは、ゾーンから untrust ゾーンに trust 戻すことができます。ゾーンから untrust 発信されたトラフィックは、ゾーンから trust ブロックされます。

- SRXは、ゾーンから trust 発信され、WAN untrust ゾーンに送信されたトラフィックに対して、WANインターフェイスのIPアドレスを使用して、ソースネットワーク変換(ソースNAT)を実行します。

- 特定のシステム サービス(HTTPS、DHCP、TFTP、SSH)に関連付けられたトラフィックは、ゾーンから untrust ローカル ホストまで許可されます。ゾーンから発信されたトラフィックに対して、すべてのローカル ホスト サービスとプロトコルが trust 許可されます。