アイデンティティソースとしてのActive Directory

ID ソースとしての Active Directory、その利点、および Active Directory が ID ソースとしてどのように機能するかについて説明します。

アイデンティティソースは、ユーザー情報をデータベースに保存します。この情報はユーザー認証に使用できます。IDソースとしてのActive Directoryは、 ファイアウォール とMicrosoft Windows Active Directoryの統合を定義します。

IDソースとしてのActive Directoryは、以前は統合ユーザーファイアウォールと呼ばれていました。

アイデンティティソースとしてのActive Directoryの概要

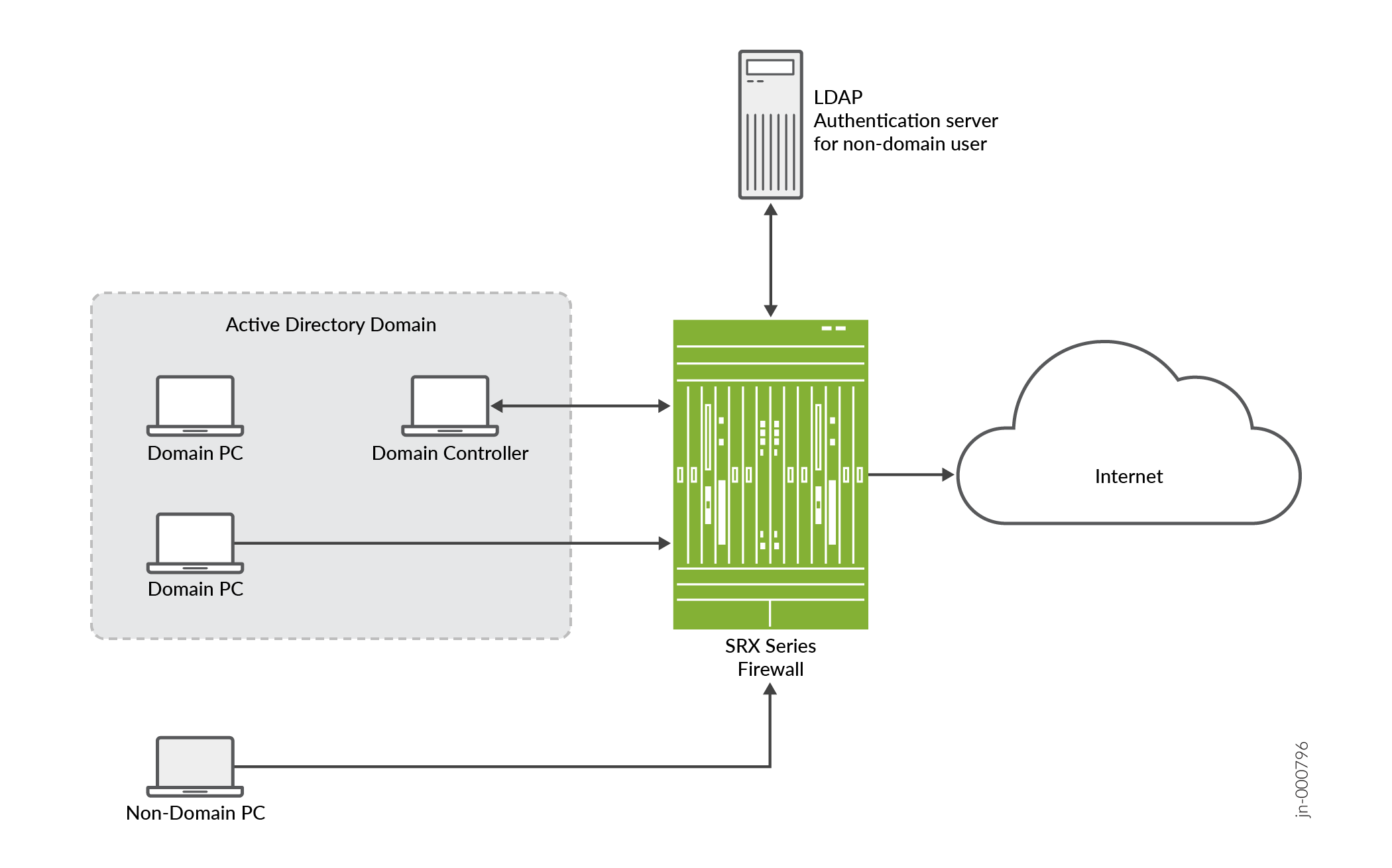

図 1 は、アイデンティティ ソースとしての Active Directory が展開される一般的なシナリオを示しています。Active Directoryドメイン内外のユーザーは、デバイスを介してインターネットにアクセスする必要があります。

利点

-

設定手順を簡素化し、デバイスにアクセスするためのベストエフォート型セキュリティを提供します。

-

中規模ビジネスから最大中規模の導入に最適です。

-

高可用性(HA)をサポートします。

-

キャプティブポータルの設定は、認証しないユーザーに対してオプションです。

アイデンティティソースとしてのActive Directoryはどのように機能しますか?

| コンポーネント |

説明 |

|---|---|

| ドメインコントローラ |

ドメインコントローラーは、ユーザー認証リソースへのアクセスを要求するためのセキュリティポリシーを適用するのに役立ちます。ドメインコントローラーは、LDAPサーバーとしても機能します。 |

| ドメインPC |

ユーザーアカウント情報とセキュリティポリシーを共有する接続されたWindowsコンピューターグループ。 |

| ノンドメインPC |

ユーザーは、インターネットに接続できるデバイスを使用して、どこからでもWindowsデスクトップ環境にアクセスできます。 |

| ドメイン以外のユーザー向けのLDAP認証サーバー |

LDAPプロトコルは、ユーザーが属しているグループを特定するのに役立ちます。ユーザー名とグループ情報は、Active DirectoryコントローラのLDAPサービスからクエリされます。 |

-

デバイスは、アクティブディレクトリコントローラのWindowsイベントログを読み取り、分析し、認証テーブルを生成します。

-

IDソースとしてのActive Directoryは、認証テーブルを介してドメインユーザーを認識します。

-

デバイスは、必要なユーザーベースまたはグループベースのアクセス制御を適用するポリシーを設定します。

-

ドメイン以外のユーザーまたはドメイン以外のマシン上のドメインユーザーについては、管理者はユーザーに認証を強制するキャプティブポータルを指定します(デバイスがトラフィックタイプのキャプティブポータルをサポートしている場合)。

-

ユーザーが名前とパスワードを入力して認証すると、デバイスはユーザー/グループ情報を取得し、ポリシーを適用します。

-

キャプティブポータルに加えて、イベントログからIPアドレスまたはユーザー情報を利用できない場合、ユーザーはWindows PCに再度ログインしてイベントログエントリを生成できます。次に、システムがユーザー認証エントリーを生成します。

Windows Management Instrumentation クライアント (WMIC)

- Windows Management Instrumentation Client (WMIC) とは

- WMIC がドメイン コントローラー上のイベント ログをどのように読み取るか

- IPフィルターを指定してIPとユーザーのマッピングを制限する

- Windowsイベントログの検証と統計

- WMICへのバックアップとしてのファイアウォール認証

Windows Management Instrumentation Client (WMIC) とは

Active Directory を ID ソースとして構成すると、デバイスはドメイン コントローラとの Windows Management Instrumentation(WMI)/分散コンポーネント オブジェクト モジュール(DCOM)接続を確立します。デバイスは、WMI クライアント(WMIC)として機能します。デバイスは、ドメインコントローラー上のセキュリティイベントログを読み取り、監視します。デバイスはイベントメッセージを分析して、IPアドレスとユーザーのマッピング情報を生成します。

機能エクスプローラーを使用して、特定の機能のプラットフォームとリリースのサポートを確認します。

プラットフォームに関連する注意事項については、「 プラットフォーム固有のWMIC動作」 セクションを参照してください。

WMIC がドメイン コントローラー上のイベント ログをどのように読み取るか

WMIC は、次の方法でドメイン コントローラー上のイベント ログを読み取ります。

-

デバイスは、設定可能な間隔(デフォルトは10秒)でイベントログを監視します。

-

デバイスは、設定可能な一定時間にわたってイベントログを読み取ります。デフォルトの時間は1時間です。

-

WMICが起動するたびに、デバイスは最後のタイムスタンプと現在のタイムスパンを確認します。最後のタイムスタンプが現在のタイムスパンよりも古い場合、現在のタイムスパンが有効になります。

-

デバイスはイベントログを読み取り、IPv4アドレスとIPv6アドレスの両方を取得できます。

-

WMIC が起動すると、ファイアウォールはイベント ログから読み取ることができるイベントの最大数を持ちます。イベントの最大数を設定することはできません。

WMICが起動すると、WMICはタイムスパン設定で最大カウントを使用します。制限に達すると、WMIC はイベント ログの読み取りを停止します。

-

フェイルオーバー後、デバイスは最新のイベントログのタイムスタンプからイベントログを読み取ります。

IPフィルターを指定してIPとユーザーのマッピングを制限する

IPフィルターを指定して、デバイスがイベントログから生成するIPアドレスとユーザーのマッピング情報を制限できます。

このようなマッピングにフィルターが役立つ場合を理解するために、次のシナリオを考えてみましょう。ある顧客が1つのドメインに10台のデバイスを展開し、各デバイスが1つのブランチを制御します。10台のデバイスすべてが、ドメインコントローラー内の10件の支社/拠点ユーザーログインイベントログをすべて読み取ります。ただし、デバイスは、制御する支社/拠点でユーザーが認証されているかどうかのみを検出するように設定されています。デバイスにIPフィルターを設定することで、デバイスはその制御下にあるIPイベントログのみを読み取ります。

フィルターを設定して、IPアドレスやプレフィックスを含めたり除外したりすることができます。各フィルターに最大20個のアドレスを指定できます。

Windowsイベントログの検証と統計

show services user-identification active-directory-access active-directory-authentication-table allコマンドを発行することで、認証テーブルがIPアドレスとユーザー情報を取得していることを確認できます。各ドメインのIPアドレスとユーザーのマッピングのリストが表示されます。LDAPが実行されるまで、テーブルにはグループ情報は含まれません。

show services user-identification active-directory-access ip-user-mapping statistics domainコマンドを発行することで、イベントログの読み取りに関する統計情報を確認できます。

WMICへのバックアップとしてのファイアウォール認証

IDソースとしてのActive DirectoryがIPアドレスとユーザーのマッピング情報を取得するための主な方法は、デバイスがWMIクライアント(WMIC)として機能することです。ただし、イベントログの読み取り機能とPCプローブ機能はどちらもWMIを使用するため、グローバルポリシーを使用してWMI-to-PCプローブを無効にすると、イベントログの読み取りに影響します。これにより、PC プローブが失敗する可能性があり、IP アドレスとユーザーのマッピングを取得するためのバックアップ方法が必要になります。その方法は、ファイアウォール認証を使用してユーザーを識別することです。

ドメインPCプローブを参照してください。

そのステートメントでドメインが設定されている場合、 fwauth はそのドメインがドメイン認証エントリ用であることを認識し、認証リクエストとともにドメイン名を fwauth プロセスに送信します。認証応答を受信した後、 fwauth はそのドメイン認証エントリを削除します。 fwauth プロセスでは、送信元 IP アドレス、ユーザー名、ドメインなどの情報が UserID プロセスに送信され、有効なドメインユーザーエントリーであることが検証されます。後続のトラフィックは、このユーザーファイアウォールエントリーにヒットします。

ドメインPCプローブ

ドメインPCプロービングとは

ドメインPCプロービングは、イベントログの読み取りを補足する役割を果たします。ユーザーがドメインにログインすると、イベントログにその情報が含まれます。PC プローブは、イベント ログに IP からアドレスへのマッピングがない場合にのみトリガーされます。

ドメイン情報は、ユーザーがドメインPCにログインしたりログアウトするたびに絶えず変化します。IDソースプローブ機能としてのActive Directoryは、IPアドレスとユーザーのマッピング情報をドメインPCに直接プローブすることで、認証テーブル内の情報を追跡および検証するメカニズムを提供します。プローブによって特定された新規および変更された情報は、ファイアウォールの整合性を維持するために不可欠なActive Directory認証テーブルエントリーの更新に役立ちます。

IPアドレスフィルターは、PCプローブにも影響します。IPアドレスフィルターを設定すると、フィルターで指定されたIPアドレスのみがプローブされます。

機能エクスプローラーを使用して、特定の機能のプラットフォームとリリースのサポートを確認します。

プラットフォームに関連する注意事項については、「 プラットフォーム固有のプローブレート動作 」セクションを参照してください。

ドメインPCプローブユーザー情報

IDソースとしてのActive Directoryは、ドメインPCをプローブすることで、ユーザーのオンラインステータスを追跡します。ユーザーがオンラインでない場合、または予期されたユーザーではない場合、Active Directory認証テーブルが適宜更新されます。以下のプローブ動作が適用されます。

| On-demand probing | オンデマンドプローブは、Active Directory認証テーブルにエントリが欠落しているためにパケットがドロップされた場合に発生します。この場合、保留状態のエントリーが認証テーブルに追加され、ドロップされたパケットの送信元IPフィールドによって識別されるドメインPCのIPアドレスとユーザー情報がプローブされます。このエントリーは、プローブから応答を受信するまで保留状態のままです。 |

| Manual probing | 手動プローブは、ユーザーまたはさまざまなユーザーのオンラインステータスを検証およびトラブルシューティングするために使用され、システム管理者の裁量に委ねられます。

注:

手動でプローブすると、Active Directory 認証テーブルからエントリが削除される場合があります。例えば、PCがビジー状態など、ネットワークの問題でPCから応答がない場合、PCのIPアドレス入力は invalid とマークされ、アクセスがブロックされます。 |

ドメインPCプローブの応答に基づいて、Active Directory認証テーブルが更新され、関連するファイアウォールポリシーが有効になります。90秒経過してもプローブから応答が受信されない場合、認証エントリーがタイムアウトします。タイムアウト認証エントリは、PC プローブの起動時に生成される保留状態の認証エントリです。

プローブが成功すると、認証エントリーの状態が保留から有効に更新されます。プローブが失敗した場合、認証エントリーの状態は無効としてマークされます。無効なエントリは有効なエントリと同じライフタイムを持ち、今後の fwauth(ファイアウォール認証プロセス)の認証結果またはイベント ログによって上書きされます。

ネットワーク設定やWindowsファイアウォールの問題など、何らかの理由でデバイスがドメインPCにアクセスできない場合、プローブは失敗します。

その他のプローブ応答と対応する認証テーブルアクションについては、 表2を参照してください。

| ドメインPCからのプローブ応答 |

Active Directory認証テーブルのアクション |

|---|---|

| 有効なIPアドレスとユーザー名 |

IP関連のエントリを追加します。 |

| ログオンユーザーの変更 |

IP関連のエントリを更新します。 |

| 接続タイムアウト |

IP関連のエントリを無効として更新します。 |

| アクセス拒否 |

IP関連のエントリを無効として更新します。 |

| 接続が拒否されました |

IP関連のエントリを無効として更新します。 |

| 認証に失敗しました (設定されたユーザー名とパスワードには、ドメインPCをプローブする権限はありません。) |

IP関連のエントリを無効として更新します。 |

プローブの設定方法

オンデマンドプローブはデフォルトで有効になっています。オンデマンドプローブを無効にするには、 set services user-identification active-directory-access no-on-demand-probe ステートメントを使用できます。プローブを再度有効にするには、このステートメントを削除してください。オンデマンドプローブが無効になっている場合、手動プローブを使用できます。

手動プローブを開始するには、 request services user-identification active-directory-access ip-user-probe address ip-address address domain domain-name コマンドを使用できます。ドメイン名が指定されていない場合、プローブはIPアドレスのために最初に設定されたドメインを調べます。範囲を指定するには、適切なネットワークアドレスを使用します。

プローブタイムアウト値は設定可能です。 wmi-timeout 間隔内にドメインPCから応答が受信されない場合、プローブは失敗し、システムが無効な認証エントリーを作成するか、既存の認証エントリーを無効として更新します。プローブされたIPアドレスの認証テーブルエントリーが既に存在し、 wmi-timeout 間隔内にドメインPCから応答が受信されない場合、プローブは失敗し、そのエントリーはテーブルから削除されます。

「 SRXシリーズファイアウォールでアクティブディレクトリをアイデンティティソースとして設定する」を参照してください。

プローブ レートと統計情報

アイデンティティソースとしてのActive Directoryの最大プローブレートはデフォルトで設定されており、変更することはできません。プローブ機能は、5000人のユーザー、またはサポートされる認証エントリーの合計数の最大10%のいずれか小さい方をサポートします。10%をサポートするということは、プローブを待機しているIPアドレスの数がいつでも10%を超えることができないことを意味します。

IDソースとしてのActive DirectoryのLDAP

IDソースとしてのActive DirectoryのLDAPの用途は何ですか?

このセクションでのLDAPの使用は、特にIDソースとしてのActive Directory内のLDAP機能に適用されます。

Active DirectoryをIDソースとして実装するために必要なユーザーとグループ情報を取得するために、デバイスはLightweight Directory Access Protocol(LDAP)を使用します。デバイスは、LDAPサーバーと通信するLDAPクライアントとして機能します。Active Directory を ID ソースとする一般的な実装シナリオでは、ドメインコントローラが LDAP サーバーとして機能します。デバイス内のLDAPモジュールは、デフォルトでドメインコントローラ内のActive Directoryにクエリーを実行します。

デバイスは、LDAPサーバーからユーザーとグループのリストをダウンロードします。デバイスは、ユーザーとグループの更新についてLDAPサーバーに問い合わせます。デバイスは、第一レベルのユーザーとグループのマッピング関係をダウンロードし、ユーザーとグループの完全なマッピングを計算します。

IDソースとしてのActive DirectoryのLDAPはどのように機能しますか?

LDAPサーバーのユーザー名、パスワード、IPアドレス、ポートはすべてオプションですが、設定できます。

-

ユーザー名とパスワードが設定されていない場合、システムは設定されたドメインコントローラのユーザー名とパスワードを使用します。

-

LDAPサーバーのIPアドレスが設定されていない場合、システムは設定されたActive Directoryドメインコントローラのアドレスを使用します。

-

ポートが設定されていない場合、システムはプレーンテキストにポート389を、暗号化テキストにポート636を使用します。

デフォルトでは、LDAP認証方法はシンプル認証を使用します。クライアントのユーザー名とパスワードは、プレーンテキストでLDAPサーバーに送信されます。パスワードは明確であり、ネットワークから読み取ることができることに注意してください。

パスワードの漏洩を回避するために、LDAPサーバーがLDAP over SSL(LDAPS)をサポートしている限り、暗号化されたチャネル[すなわち、SSL(Secure Sockets Layer)]内で簡単な認証を使用できます。SSLを有効にすると、LDAPサーバーからデバイスに送信されるデータが暗号化されます。SSLを有効にするには、 user-group-mapping ステートメントを参照してください。

デバイスID

アクティブディレクトリをIDソースデバイスID認証機能として使用し、使用するデバイスの属性または特性に基づいてネットワークリソースへのアクセスを制御できます。デバイスID認証機能を設定した後、ポリシーアクションに基づいて、識別されたデバイスからのトラフィックを許可または拒否するセキュリティポリシーを設定することができます。

詳細については、「 例:デバイスID認証機能を設定する」を参照してください。

- デバイス識別を使用してネットワークへのアクセスを制御する理由

- デバイスIDの属性とプロファイル

- デバイスID認証テーブル

- ネットワークアクセス制御用のWindows Active DirectoryからのデバイスID情報

- サードパーティNAC認証システム向けのデバイスID XMLソリューション

デバイス識別を使用してネットワークへのアクセスを制御する理由

さまざまな理由から、ユーザーのIDではなく、ユーザーのデバイスのIDに基づいてネットワークリソースへのアクセスを制御することができます。アイデンティティ送信元デバイスとしてのActive Directory ID認証機能は、ユーザーのデバイスの属性に基づいてネットワークアクセスを制御できるようにすることで、これらおよびその他の同様の状況に対するソリューションを提供するために設計されました。

デバイスは、認証ソースに応じて、ユーザーID情報を取得するのと同じ方法で、認証ソースからデバイスID情報を受信または取得します。デバイス識別情報を取得し、デバイス識別情報テーブルに格納するプロセスでは、デバイス側で以下のアクションが発生します。

-

デバイスID情報の取得。

認証ソースに応じて、デバイスは次の2つの方法のいずれかを使用してデバイスID情報を取得します。

-

アイデンティティソースとしてのMicrosoft Active Directory—環境がMicrosoft Active Directoryを使用するように設定されている場合、ファイアウォールはActive DirectoryドメインコントローラとLDAPサービスからデバイスのIPアドレスとグループを取得します。デバイスは、ドメインコントローラーのイベントログからデバイス情報を抽出し、Active Directory LDAPサーバーに接続して、デバイスが属するグループの名前を取得できます。デバイスは、イベントログから取得した情報を使用して、LDAPディレクトリ内のデバイス情報を見つけます。

-

サードパーティ製のネットワークアクセス制御(NAC)システム—ネットワーク環境がNACソリューション用に構成されていて、このアプローチを採用する場合、NACシステムはデバイスID情報をファイアウォールに送信します。これらの認証システムは、Web API と呼ばれる RESTful Web サービス API の POST サービスを使用します。デバイスはAPIを実装し、認証システムに公開して、デバイスID情報をファイアウォールに送信できるようにします。APIには正式なXML構造と制限があり、認証ソースがこの情報をデバイスに送信する際に準拠する必要があります。

警告:このアプローチを採用する場合は、NACソリューションがデバイスで動作することを確認する必要があります。

-

-

デバイスID認証テーブルにデバイスのエントリを作成します。

-

ファイアウォールがデバイスID情報を取得した後、デバイスID認証テーブルにそのエントリーを作成します。デバイス識別認証テーブルは、アクティブディレクトリ認証テーブルや、サードパーティの認証ソースに使用されるその他のローカル認証テーブルとは独立しています。

-

また、認証ソースまたは機能に固有のローカルユーザー認証テーブルとは異なり、デバイスID認証テーブルには、すべての認証ソースのデバイスID情報が保持されます。ただし、Active Directoryなど、一度にアクティブにできる認証ソースは1つだけです。ファイアウォールでは、一度に認証ソースのみを使用することを許可することで、情報を処理するシステムへの要求を制限します。

-

デバイス情報を取得し、デバイスID認証テーブルに入力する目的は、デバイスのIDに基づいてネットワークリソースへのユーザーアクセスを制御することです。これを実現するには、指定されたデバイスIDプロファイルに基づいてデバイスを識別するセキュリティポリシーを設定し、そのデバイスから発生するトラフィックに対して実行するアクションを指定する必要もあります。

-

デバイスID認証機能は、認証ソースに関係なく、デバイスID情報を同じテーブルに格納する汎用認証ソリューションを提供します。

-

デバイスIDの属性とプロファイル

CLIでは「end-user-profile」と呼ばれているデバイスIDプロファイルは、IDソースデバイスID認証機能としてのActive Directoryの重要なコンポーネントです。デバイスを特定し、その属性を指定します。

デバイスID

デバイスIDは、基本的にデバイスのIPアドレス、名前、ドメイン、デバイスが属するグループで構成されています。

例えば、以下の出力は、デバイスIDプロファイルから参照されるデバイスに関する情報を示しています。この例では、デバイスID認証テーブルに2つのデバイスのエントリが含まれていることを示しています。各エントリーに対して、デバイスのIPアドレス、デバイスに割り当てられた名前、デバイスが属するグループが表示されます。どちらのデバイスもグループgrp4に属していることに注意してください。

Source IP Device ID Device-Groups 192.0.2.1 lab-computer1 grp1, grp3, grp4 198.51.100.1 dev-computer2 grp5, grp6, grp4

デバイスIDプロファイル

デバイス識別プロファイルは、デバイスの名前と、デバイスのIPアドレス、デバイスが属するグループ、および総称してホスト属性と呼ばれるデバイスの属性を含む情報を指定します。デバイスのパケット転送エンジンは、デバイスのIPアドレスをデバイスIDプロファイルにマッピングします。

デバイスからのトラフィックがファイアウォールに到着すると、デバイスはトラフィックの最初のパケットからデバイスのIPアドレスを取得し、それを使用して、一致するデバイスIDエントリーがないかデバイスID認証テーブルを検索します。次に、そのデバイスIDプロファイルをセキュリティポリシーと照合し、その source-end-user-profile フィールドにデバイスIDプロファイル名を指定します。一致するものが見つかった場合、デバイスから発行されるトラフィックにセキュリティポリシーが適用されます。

同じデバイスIDプロファイルを、同じ属性を共有する他のデバイスに適用することもできます。ただし、同じセキュリティポリシーを適用するには、デバイスとそのトラフィックがセキュリティポリシーの他のすべてのフィールドと一致する必要があります。

デバイスIDプロファイルにはドメイン名が含まれている必要があります。複数の属性セットを含めることができますが、少なくとも1つは含まれている必要があります。marketing-main-alice というプロファイルに属する次の 2 つの属性セットについて考えてみましょう。プロファイルには、以下の属性セットが含まれています。

-

デバイスの名前としてalice-T430。

-

デバイスが属するグループとして、MARKETING と WEST-COAST。

-

example.net 属するドメインの名前として指定します。

また、プロファイルには、デバイスを特徴付ける以下の属性もあります。

-

デバイスのカテゴリとしてのラップトップ(device-category)

-

デバイスベンダー(device-vendor)としてのLenovo

-

デバイスの種類(デバイスタイプ)としてのThinkPad T430

デバイスに付けられた名前を含むmarketing-main-aliceプロファイルなどの場合、プロファイルはそのデバイスにのみ適用されます。

ただし、ここで、marketing-west-coast-T430という別のプロファイルが設定され、1つの例外を除いてmarketing-main-aliceプロファイルと同じ属性が含まれているとします。この場合、プロファイルに含まれる属性がグループプロファイルを構成します。プロファイルの適用範囲が広がり、プロファイルで定義されている残りの特性または属性に適合するすべての Lenovo ThinkPad T430 デバイス (ラップトップ) が含まれます。

他のすべての属性が一致する場合、デバイスはプロファイルの対象となります。マーケティング-west-coast-T430プロファイルがグループとして指定しているマーケティンググループまたはWEST-COASTグループに属するデバイス、または両方のグループに属するデバイスは、プロファイルに一致します。

前述のように、デバイスIDプロファイルには複数のグループを含めることができます。デバイスが複数のグループに属すこともできます。

さらに説明するために、marketing-west-coast-T430と呼ばれるグループデバイスIDプロファイルは、alice-T430と呼ばれるデバイスにも適用されることに注意してください。なぜなら、そのデバイスはMARKETINGグループとWEST-COASTグループの両方に属しており、プロファイルで定義されている他のすべての属性と一致するためです。もちろん、マーケティング-メイン-aliceデバイスIDプロファイルは、alice-T430と呼ばれるデバイスにも引き続き適用されます。そのため、alice-T430と呼ばれるデバイスは少なくとも2つのグループに属しており、少なくとも2つのデバイスIDプロファイルでカバーされています。

marketing-human-resources という別のプロファイルが、marketing-west-coast-T430 デバイス ID プロファイルのすべての属性で定義されているが、次のような違いがあるとします。新しいデバイス ID プロファイルには HUMAN-RESOURCES というグループが含まれていますが、WEST-COAST というグループは含まれていません。ただし、MARKETING グループが含まれています。

alice-T430と呼ばれるデバイスは、マーケティング人事プロファイルにグループとして残っているマーケティンググループに属しているため、alice-T430デバイスもマーケティング人事リソースデバイスIDプロファイルと一致します。これで、alice-T430デバイスは3つのプロファイルに一致します。これらのプロファイルの名前がセキュリティポリシーのsource-end-user-profileで指定され、alice-T430デバイスがセキュリティプロファイルの他のすべてのフィールドと一致する場合、そのプロファイルのアクションがそのデバイスからのトラフィックに適用されます。

デバイスIDプロファイルの前の例は、以下の点を示しています。

-

プロファイルは、1つのデバイスのみを識別するように定義することも、多数のデバイスに適用するように定義することもできます。

-

デバイスIDプロファイルには、特定のデバイスが属する複数のグループを含めることができます。

-

デバイスは、プロファイルに設定された特性または属性(少なくとも1つのグループを含む)を一致させることで、複数のデバイス識別プロファイルを一致させることができます。

デバイスIDプロファイルの柔軟な使用は、source-end-user-profileフィールドを含むように設計されたセキュリティポリシーを設定する場合、特にポリシーのアクションを多数のデバイスに適用する場合に明らかになります。

セキュリティポリシーの照合とデバイス識別プロファイル

デバイスは、セキュリティポリシーに対してトラフィックを一致させるための標準ルールに従います。以下の動作は、一致を判断するためのセキュリティポリシーでのデバイスIDプロファイルの使用に関連します。

-

セキュリティポリシーでのデバイスIDプロファイルの使用はオプションです。

-

source-end-user-profileフィールドにデバイスIDプロファイルが指定されていない場合、

anyプロファイルが想定されます。 -

セキュリティポリシーの

source-end-user-profileフィールドにキーワードanyを使用することはできません。セキュリティポリシーでsource-end-user-profileフィールドを使用する場合、特定のプロファイルを参照する必要があります。アクセス試行を発行するデバイスは、プロファイルの属性と一致する必要があります。

-

-

1つのセキュリティポリシーで指定できるデバイスIDプロファイルは1つだけです。

-

セキュリティポリシーの再一致は、セキュリティポリシーの

source-end-user-profileフィールド値が変更されたときにトリガーされます。プロファイルの属性値が変更されても、再一致はトリガーされません。

事前定義されたデバイス識別属性

ファイアウォールは、NACシステムまたはActive Directory LDAPで使用されるサードパーティのRESTful WebサービスAPIを使用して設定された、定義済みのデバイスIDポリシー属性を提供します。

-

デバイスアイデンティティ

-

デバイスカテゴリ

-

デバイスベンダー

-

デバイスタイプ

-

デバイスOS

-

デバイスOSバージョン

これらの属性の値は、デバイスアイデンティティプロファイルで指定します。

デバイス識別プロファイル、属性、ターゲットスケーリングの特性

このセクションでは、ファイアウォールがデバイスIDの属性とプロファイルをどのように扱うかについて説明します。また、これらのエンティティのデバイス依存型およびデバイス依存型のスケーリング数値も示します。

以下の属性とプロファイルの特徴は、サポートされているすべてのファイアウォールでの使用に適用されます。

-

以下のエンティティの最大長は64バイトです。 デバイスアイデンティティプロファイル名(CLIでは

end-user-profileを参照)、属性名、属性値。 -

同じ属性に対して複数のデジタル値範囲を設定する場合、範囲内の値を重複させることはできません。

-

デバイスがデバイスIDプロファイルとセキュリティポリシーを一致させる場合、プロファイル内のすべての属性が考慮されます。彼らの扱い方は次のとおりです。

-

デバイスIDプロファイルに属性の複数の値が含まれている場合、その属性の値は個別に処理されます。ORedだという。

デバイスにセキュリティポリシーを適用するには、以下の条件を満たす必要があります。デバイスは以下に一致する必要があります。

-

複数の値を持つ各属性の値の 1 つ。

-

デバイスIDプロファイルで指定された残りの属性値。

-

セキュリティポリシーフィールド値。

-

-

単一の値を持つすべての個々の属性は個別に扱われ、値の集合として一緒に考慮されます。つまり、それらに AND 演算が適用されます。デバイスは、これらの属性を処理する際に、標準的なポリシー一致基準を使用します。

-

表3は、デバイスID認証機能で使用されるプラットフォームに依存しないスケーリング値を示しています。

| 項目 |

最大値 |

|---|---|

| 属性ごとの値 |

20 |

| プロファイルごとの属性 |

100 |

| セキュリティポリシー(source-end-user-profile)ごとのデバイスIDプロファイルの仕様 |

1 |

表4は、デバイスID認証機能で使用されるプラットフォーム依存のスケーリング値を示しています。

| プラットフォーム |

プロファイルの最大数 |

属性値の最大合計数 |

|---|---|---|

| SRX5000シリーズ |

4000 |

32000 |

| SRX1500 |

1000 |

8000 |

| SRX300、SRX320 |

100 |

1000 |

| SRX340、SRX345 |

100 |

1000 |

| vSRX仮想ファイアウォール |

500 |

4000 |

| NFX150 |

100 |

1000 |

デバイスIDプロファイルに対する以下の変更とセキュリティポリシーでの使用によって、デバイスはセッションスキャンを実行しません。

-

セキュリティポリシーで参照されているプロファイルの更新。

-

プロファイル設定の更新。

-

NACシステムで使用されるRESTful WebサービスAPI、またはActive Directory LDAPを介して行われた属性の更新。

デバイスID認証テーブル

デバイスIDとその属性に基づいて認証にデバイスID認証機能を使用するようにデバイスを設定すると、デバイスID認証テーブルと呼ばれる新しいテーブルが作成されます。他のローカル認証テーブルとは異なり、デバイスID認証テーブルにはユーザーに関する情報ではなく、ユーザーのデバイスに関する情報が含まれています。デバイスID認証テーブルは、認証ソースに関係なく、すべてのデバイスのデバイス認証情報のリポジトリとして機能します。例えば、アクティブディレクトリやサードパーティのNAC認証ソースによって認証されたデバイスのエントリーが含まれている場合があります。

デバイスID認証テーブルのエントリーには、以下の部分が含まれます。

-

デバイスのIPアドレス。

-

デバイスが属するドメインの名前。

-

デバイスが関連付けられているグループ。

-

デバイスID。

デバイスIDは、実際にはデバイスIDプロファイル(CLIでは

end-user-profileと呼ばれます)のIDです。このタイプのプロファイルには、特定の個々のデバイスまたは特定のデバイスグループ(例えば、特定のタイプのラップトップ)を特徴付ける属性のグループが含まれています。

ユーザーファイアウォールモジュール(UserFW)認証用のIPv6アドレスにより、IPv6トラフィックは送信元IDに設定されたセキュリティポリシーと一致することができます。IPv6アドレスは、以下の認証ソースでサポートされています。

-

Active Directory 認証テーブル

-

Active Directory認証によるデバイスID

-

ローカル認証テーブル

-

ファイアウォール認証テーブル

デバイスID認証テーブルの内容が変更される理由

デバイスID認証テーブルのデバイスIDエントリーは、特定のイベントが発生したときに変更されます:デバイスIDエントリーが関連付けられているユーザー認証エントリーの有効期限が切れた場合、デバイスが属するグループの参照に関してセキュリティポリシーの変更が発生した場合、グループへの追加または削除時にデバイスがグループに追加されたとき、またはグループから削除されたとき、 または、属するグループが削除され、その変更がWindows Active Directory LDAPサーバーに加えられた場合。

-

デバイスIDエントリが関連付けられているユーザーIDエントリの有効期限が切れた場合

デバイスがデバイスID認証テーブルにデバイスのエントリを生成すると、そのエントリは、アクティブディレクトリなどのデバイスのユーザーを認証した特定の認証ソースのローカル認証テーブル内のユーザー認証エントリに関連付けられます。つまり、デバイスID認証テーブル内のデバイスIDエントリーを、ユーザー認証テーブル内のデバイスのユーザー向けエントリーに結び付けます。

デバイスIDエントリが関連付けられているユーザー認証エントリの有効期限が切れ、ユーザー認証テーブルから削除されると、デバイスIDエントリはデバイスID認証テーブルからサイレントに削除されます。つまり、このイベントを通知するメッセージは発行されません。

-

デバイスが属するグループを参照することに関してセキュリティポリシーの変更が発生した場合

デバイスIDに基づいてネットワークリソースへのアクセスを制御するには、セキュリティポリシーで参照できるデバイスIDプロファイルを作成します。デバイスIDプロファイルには、他の属性に加えて、グループの名前が含まれています。デバイスIDプロファイルがセキュリティポリシーによって参照される場合、それに含まれるグループは 関心のあるグループと呼ばれます。

グループは、セキュリティポリシーによって参照されている場合、つまり、セキュリティポリシーの

source-end-user-deviceフィールドで指定されたデバイスIDプロファイルに含まれている場合、関心のあるグループとして認定されます。グループがセキュリティポリシーで現在使用されていないデバイスIDプロファイルに含まれている場合、そのグループは関心のあるグループのリストに含まれません。グループは、セキュリティポリシーによって参照されるグループのリストに出入りできます。 -

デバイスがグループに追加またはグループから削除された場合、またはグループが削除された場合

ローカルデバイスID認証テーブルのデバイスIDエントリーを最新の状態に保つために、ファイアウォールはActive Directoryイベントログの変更を監視します。デバイスがネットワークからログアウトまたはログインしたかどうかを判断するだけでなく、デバイスが属している可能性のあるグループに対する変更を判断することもできます。デバイスが属するグループに変更が発生した場合(つまり、デバイスがグループに追加されたり、グループから削除されたり、グループが削除されたりした場合)、デバイスは、Microsoft Windows Active Directory LDAPサーバーで行われた変更を反映するように、独自のデバイスID認証テーブル内の影響を受けるデバイスエントリーの内容を変更します。

デバイスID認証テーブルは、 表5に示すように、LDAPサーバー内でデバイスが関連付けられているグループへの変更に応じて更新されます。

| LDAPに加えられた変更 |

ファイアウォールLDAPメッセージとUserIDデーモンアクション |

|---|---|

| デバイスのグループ情報が変更されました。デバイスがグループに追加またはグループから削除されたか、またはデバイスが属するグループが削除されました。 |

アクティブディレクトリLDAPモジュールは、ファイアウォールユーザーIDデーモンに変更の通知を送信し、ローカルデバイスID認証テーブル内の情報を修正するように指示します。 デバイスはこれらのメッセージを2分ごとに処理します。 |

| LDAPのデバイスエントリーが削除されます。 |

アクティブディレクトリLDAPモジュールは、変更の通知をUserIDデーモンに送信し、ローカルデバイスID認証テーブル内の情報を修正するように指示します。 デバイスはこれらのメッセージを2分ごとに処理します。 |

ファイアウォールまたはNFXシリーズデバイスのUserIDデーモンに変更が通知されます。デバイスが属するグループがセキュリティポリシーで指定されているかどうかは、影響を受けるデバイスのデバイスID認証テーブルエントリに保存される情報に関係します。 表6 は、Active Directory LDAPにグループが追加または削除されたときに発生するアクティビティを示しています。

| デバイスアイデンティティプロファイルの変更 |

デバイスグループマッピングの動作 |

ファイアウォールユーザーIDデーモンレスポンス |

|---|---|---|

| Active Directory LDAPに追加された新しいグループがファイアウォールIDプロファイルに追加されます。 |

デバイスは、新しいグループとそのサブグループに属するデバイスのリストをActive Directory LDAPサーバーから取得します。リストがローカルLDAPディレクトリに追加されます。 |

UserIDデーモンは、デバイスID認証テーブルに、影響を受けるデバイスのセットのエントリが含まれているかどうかを判断します。その場合、これらのエントリーのグループ情報が更新されます。 たとえば、新しいグループを含めるように更新される前とグループが追加された後のdevice1のエントリーを次に示します。

|

| グループがActive Directory LDAPから削除されます。デバイスは、デバイスIDプロファイルからグループを削除します。 |

デバイスは、ローカルLDAPデータベースから削除されたグループに属するデバイスのリストを取得します。 ローカルLDAPディレクトリからデバイスグループマッピングを削除します。 |

UserIDデーモンは、デバイスID認証テーブルで、グループに属するエントリーがないか確認します。影響を受けるエントリーからグループが削除されます。 たとえば、グループが削除される前とグループが削除された後のdevice1のエントリーを次に示します。

|

表7は、グループの削除の影響を受ける複数のデバイスのデバイス認証エントリーの内容を詳しく説明しています。

| IPアドレス |

デバイス情報 |

グループ |

|---|---|---|

| 元のエントリー |

||

| 192.0.2.10 |

デバイス1 |

グループ1、グループ2 |

| 192.0.2.11 |

デバイス2 |

グループ3、グループ4 |

| 192.0.2.12 |

デバイス3 |

グループ2 |

| グループ2を削除した後の同じエントリ |

||

| 192.0.2.10 |

デバイス1 |

グループ1 |

| 192.0.2.11 |

デバイス2 |

グループ3、グループ4 |

| 192.0.2.12 |

デバイス3 |

このエントリにはグループは含まれなくなります。 |

ネットワークアクセス制御用のWindows Active DirectoryからのデバイスID情報

デバイスID認証機能を使用すると、ユーザーIDではなく、使用するデバイスのIDと属性に基づいてネットワークリソースへのアクセスを制御できます。デバイスに関する情報は、デバイスID認証テーブルに保存されます。デバイス属性を含むデバイス識別プロファイルの名前は、セキュリティポリシーのsource-end-user-profileフィールドに指定できます。すべての条件が満たされている場合、セキュリティポリシーのアクションがそのデバイスから発行されるトラフィックに適用されます。

セキュリティポリシーでデバイスIDプロファイルを使用できるようにするには、ファイアウォールが認証済みデバイスのデバイスID情報を取得する必要があります。デバイスによって、デバイスIDエントリの格納に使用するデバイスID認証テーブルが作成されます。デバイスからトラフィックが到着すると、デバイスに一致するテーブルを検索します。このトピックでは、Active Directoryを認証元として使用する場合に従うプロセスについて説明します。

Active Directoryドメインコントローラは、ユーザーがドメインにログインしたときにユーザーを認証し、そのイベントのレコードをWindowsイベントログに書き込みます。また、ユーザーがドメインからログアウトすると、イベントログにレコードが書き込まれます。ドメインコントローラーのイベントログは、ドメインで現在アクティブな認証済みデバイスに関する情報と、それらのデバイスがいつドメインからログアウトされたかをデバイスに提供します。

UserID デーモンは、以下のアクションを実行します。

-

Active Directoryドメインコントローラのイベントログを読み取り、ドメインにログインし、Windowsによって認証されたデバイスのIPアドレスを取得します。

デバイスルーティングエンジンのUserIDデーモンは、Microsoft Distributed COM/Microsoft RPCスタックを備えたWindows Management Instrumentation(WMI)クライアントと、Active Directoryドメイン内のWindows Active Directoryドメインコントローラと通信するための認証メカニズムを実装します。このプロセスは、Active Directoryコントローラから取得したイベントログ情報を使用して、アクティブなActive DirectoryデバイスのIPアドレスを取得します。このプロセスは、同じ WMI DCOM インターフェイスを使用して Active Directory イベント ログの変更を監視し、ローカル認証テーブル内のデバイス ID 情報を調整して、Active Directory サーバーに加えられた変更を反映します。

-

イベントログから取得したデバイスIPアドレスを使用して、デバイスが属するグループに関する情報を取得します。このグループ情報を取得するために、デバイスはこの目的のためにLDAPプロトコルを使用してActive DirectoryコントローラのLDAPサービスに接続します。

このプロセスの結果として、デバイスはデバイスID認証テーブルにデバイスのエントリーを生成できます。デバイスID認証テーブルにデバイスのエントリを生成すると、デバイスはそのエントリをローカルActive Directory認証テーブル内の適切なユーザーエントリに関連付けます。その後、セキュリティポリシーでデバイスIDプロファイルのエントリを参照して、リソースへのアクセスを制御できます。

動作と制約

-

イベント ログを読み取るプロセスでは、ドメイン コントローラーの CPU リソースが消費されるため、ドメイン コントローラーの CPU 使用率が高くなる可能性があります。このため、Active Directory ドメイン コントローラーには、少なくとも 4 コアと 8 ギガバイトのメモリの高パフォーマンス構成が必要です。

-

ドメインコントローラーのイベントログには、nullターミネーターを含めて、デバイスIDの最大16バイトが記録されます。そのため、デバイスがドメインコントローラーから取得するデバイスIDの最大長は15バイトです。

-

ドメインコントローラーがイベントログをクリアした場合、またはイベントログに書き込まれたデータが欠落しているか遅延している場合、デバイスIDマッピング情報が不正確である可能性があります。ファイアウォールがイベントログを読み取れない場合、またはイベントログにnullデータが含まれている場合、デバイスは自身のログにエラー状態を報告します。

-

デバイスID情報テーブルが容量に達すると、新しいデバイスIDエントリを追加することはできません。その場合、デバイスからのトラフィックは破棄されます。

サードパーティNAC認証システム向けのデバイスID XMLソリューション

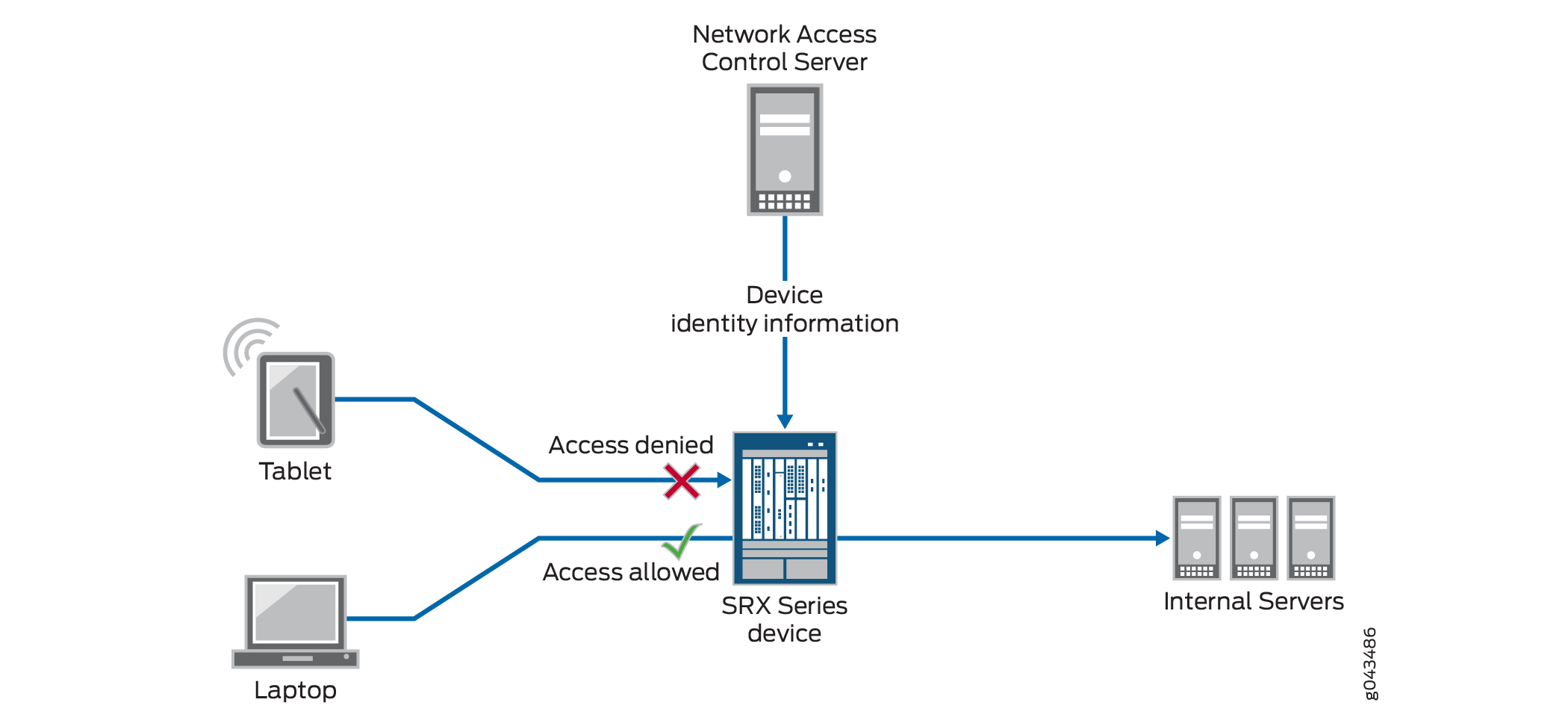

図2は、ファイアウォールとデバイスID認証に使用されるサードパーティNAC認証ソース間の通信を示しています。ファイアウォールは、NACシステムからデバイスID情報を受け取り、ローカルデバイスID認証テーブルに保存します。デバイスIDプロファイルを指定するセキュリティポリシーは、1つ以上のデバイスに適用できます。デバイスがデバイスIDプロファイルおよびセキュリティポリシーの他の部分と一致する場合、セキュリティポリシーはそのデバイスから発行されるトラフィックに適用されます。

セキュリティポリシーでのデバイスIDプロファイルの使用はオプションです。セキュリティポリシーのsource-end-user-profileフィールドにデバイスIDプロファイルが指定されていない場合、「any」プロファイル が想定されます。ただし、セキュリティポリシーのsource-end-user-profileフィールドにキーワード「any」を使用することはできません。これは予約済みキーワードです。

ファイアウォールでのXML Web APIの実装

RESTful Web サービス API を使用すると、デバイス識別情報を正式な XML 構造でファイアウォールに送信できます。これにより、NACソリューションをデバイスと統合し、デバイス情報を効率的に送信できます。APIを使用してデバイスに情報を送信する際には、正式な構造と制限に従う必要があります。

NACサービスからファイアウォールに送信されるデータの整合性を確保

次の要件により、NACサービスから送信されるデータが侵害されないようにします。

-

API実装は、HTTP/HTTPS POSTリクエストのみの処理に制限されています。受信した他のタイプの要求は、エラーメッセージを生成します。

-

APIデーモンは、以下の専用URLからのHTTP/HTTPSリクエストのみを分析して処理します。

/api/userfw/v1/post-entry

-

NACソリューションがファイアウォールに投稿するHTTP/HTTPSコンテンツは、一貫した正しいフォーマットである必要があります。正しいXML形式は、侵害がないことを示し、ユーザーID情報が失われることはありません。

データサイズの制限とその他の制約

ファイアウォールに投稿されたデータには、以下のデータサイズ制限が適用されます。

-

NAC認証システムは、投稿するデータのサイズを制御する必要があります。そうしないと、Web APIデーモンはそれを処理できません。Web APIデーモンは、最大2メガバイトのデータを処理できます。

-

ロールおよびデバイスの態勢情報のXMLデータには、以下の制限が適用されます。Web API デーモンは、送信されたこれらの量を超える XML データ (つまり、オーバーフロー データ) を破棄します。

-

デバイスは最大209個のロールを処理できます。

-

デバイスは、6 つのポスチャトークンまたは値を持つ 1 種類のポスチャのみをサポートします。個々のユーザーのID情報には、1つのポスチャトークンのみを含めることができます。

-

セッションログファイル内のユーザーID情報

アクティブディレクトリをアイデンティティソースとして使用することで、セキュリティポリシーでソースID(ソースアイデンティティ)タプルを使用することなく、ユーザー名またはグループ名でユーザーのアイデンティティをセッションログに書き込むようにシステムを設定できます。ユーザーのデバイスのIPアドレスだけでなく、ログに書き込まれた名前でユーザーのIDを把握することで、ユーザーのアクティビティをより明確に可視化し、セキュリティ問題をより迅速かつ簡単に解決できます。ソース ID ではなく、ソース ゾーン(from-zone)に依存してユーザー ID ログをトリガーすると、ソース ID がログに記録されるユーザーの範囲が広がります。

詳細については、「 例:送信元ゾーンに基づいてセッションログにユーザーID情報を構成する」を参照してください。

通常、各セキュリティポリシーに対して、送信元と宛先のIPアドレス、およびトラフィックが一致するゾーンをポリシーで指定する必要があります。また、トラフィックに一致するアプリケーションも指定する必要があります。トラフィックがこれらの基準に一致する場合、ユーザーのデバイスから発行されたトラフィックにセキュリティポリシーのアクションが適用されます。ただし、ユーザーID情報はセッションログに書き込まれません。

オプションとして、トラフィックの送信元を特定するためにユーザーのデバイスのIPアドレスのみに依存するのではなく、セキュリティポリシーのソースIDタプルでユーザーID(つまりユーザー名またはグループ名)を指定することができます。このアプローチでは、他のセキュリティポリシーの一致条件が満たされている場合、セキュリティポリシーのアクションの適用を単一の識別済みユーザーまたはユーザーグループに絞り込むことで、リソースアクセスをより細かく制御できます。ただし、ソースアイデンティティタプルを使用すると、ポリシーの適用が単一のユーザーまたはユーザーグループからのトラフィックに制限されます。

ユーザーが属するゾーン(from-zone)に基づいて、トラフィックが発信されたすべてのユーザーのユーザーIDをシステムがセッションログに書き込む場合があります。この場合、トラフィックの一致とセキュリティポリシーの適用を、ソースIDタプルを設定することで行うような単一のユーザーまたはユーザーグループに絞り込むことは望ましくありません。

ゾーンベースのユーザー識別機能を使用すると、一致するセキュリティポリシーでそのゾーンが送信元ゾーンとして使用されている場合に、source-identity-logステートメントで設定されたゾーンに属するすべてのユーザーのログにユーザーID情報を書き込むようにシステムに指示できます。

source-identity-log機能を有効にするには、セキュリティポリシーのアクションの一部として、セッション初期化(session-init)およびセッション終了(session-close)イベントのログ記録も設定する必要があります。

表8に、この機能をサポートするプラットフォームを示します。

| サポートされているファイアウォールプラットフォーム |

|---|

| SRX320 |

| SRX380 |

| SRX1500シリーズ |

IDソース認証テーブルとしてのActive Directory

IDソースとしてのActive Directoryは、認証テーブルにユーザーIDと認証エントリーがあるユーザーごとに、最大2048の認証セッションを管理します。サポートされている2048セッションを超えて、ユーザーに関連付けられた追加のセッションが存在する可能性がありますが、それらのセッションはIDソースとしてのActive Directoryによって管理されません。認証テーブル内の認証エントリが削除されると、IDソースとしてのActive Directoryは、そのエントリに関連付けられたセッションのみを閉じます。管理していないセッションは閉じません。

表9は、インストールされたJunos OSリリースに依存するアイデンティティソース認証テーブルデバイスサポートとしてのアクティブディレクトリを示しています。

| デバイス |

IDソース認証テーブルのエントリー |

ドメイン |

コントローラ |

|---|---|---|---|

| SRX300、SRX320 |

500 |

1 |

5 |

| SRX340、SRX345、SRX380 |

1000 |

1 |

5 |

| SRX1500、SRX1600、SRX2300、SRX4120 |

20,000 |

2 |

10 |

| SRX4000シリーズ |

50,000 |

2 |

10 |

| SRX5000シリーズ |

ユーザーエントリーは次のとおりです。

|

2 |

10 |

| vSRX仮想ファイアウォール(2つのvCPUと4 GB vRAM、5つのvCPUと8 GB vRAM) |

5000 |

2 |

10 |

| vSRX仮想ファイアウォール(9つのvCPUと16 GB vRAM、17のvCPUと32 GB vRAM) |

10,000 |

2 |

10 |

| NFX150 |

500 |

1 |

5 |

アイデンティティソースとしてのActive Directory タイムアウト設定

ここでのタイムアウト設定とは、キャプティブポータルを介して認証するユーザーのアクティブディレクトリ認証エントリに適用されるファイアウォール認証の強制認証タイムアウトを指します。

ユーザーがキャプティブポータルを介して認証すると、 ファイアウォール がファイアウォール認証モジュールから取得した情報に基づいて、そのユーザーに対して認証テーブルエントリーが生成されます。その時点で、デフォルトのトラフィックベースの認証タイムアウトロジックがエントリーに適用されます。

管理者は、キャプティブポータルを介して認証するドメイン以外のユーザーが認証されたままになる期間を制御することが重要です。タイムアウト機能を使用すると、その制御が可能になります。これを使用すると、ドメイン以外のユーザーが無期限に認証されたままになることがなくなります。例えば、キャプティブポータルを通じて認証されたドメイン以外のユーザーのデバイスとの間でトラフィックの流れが連続しているとします。デフォルトのトラフィックベースの認証タイムアウトの動作を考えると、ドメイン以外のユーザーは無期限に認証されたままになります。

タイムアウト値を設定すると、トラフィックベースのタイムアウトロジックと組み合わせて使用されます。タイムアウト設定が、キャプティブポータルを介して認証されたユーザーのアクティブディレクトリ認証エントリにどのように影響するかを次に示します。以下のいずれの場合も、ユーザーがキャプティブポータルを通じて認証された後、ファイアウォール認証情報に基づいて認証エントリーが生成されました。

-

タイムアウトは3時間に設定されています。

トラフィックは、ユーザーの認証エントリーに関連付けられたデバイスによって受信および生成され続けます。3時間後に認証エントリは期限切れになりますが、その時点では、認証エントリ用のセッションがパケット転送エンジンに固定されています。

-

設定した場合、タイムアウトは効果がありません。

認証エントリに固定されたセッションはありません。これは、認証エントリのタイムアウトに設定された時間(たとえば、30分)後に期限切れになります。

-

タイムアウト設定が削除されます。

タイムアウトは、新しい認証エントリに影響を与えません。タイムアウトは、削除される前に適用された既存の認証エントリーに対して適用されたままです。つまり、これらの認証エントリでは、元のタイムアウト設定が有効なままです。

-

タイムアウト構成設定が変更されます。

新しいタイムアウト設定は、新しい受信認証エントリに適用されます。既存のエントリーは、元の以前の設定を保持します。

-

タイムアウトは0に設定され、無効になります。

タイムアウトが新しい値に設定された場合、その値がすべての受信認証エントリに割り当てられます。既存の認証エントリーにタイムアウト設定はありません。

-

タイムアウト値が設定されていません。

-

ファイアウォールは、ユーザーの認証エントリを生成します。デフォルトのトラフィックベースのタイムアウトロジックが、認証エントリーに適用されます。

-

アクティブディレクトリのタイムアウト値は50分に設定されています。50分のトラフィックベースのタイムアウトが認証エントリに適用されます。

-

アクティブディレクトリのタイムアウトが設定されていません。デフォルトのトラフィックベースのタイムアウトである30分が、認証エントリに適用されます。

-

アイデンティティソースの動作としてのプラットフォーム固有のActive Directory

機能エクスプローラーを使用して、アイデンティティソースとしてのActive Directoryのプラットフォームおよびリリースサポートを確認します。

プラットフォーム固有の動作を確認するには、以下の表を使用して下さい。

プラットフォーム固有のWMIC動作

| プラットフォーム | の違い |

|---|---|

| SRXシリーズファイアウォール |

|

プラットフォーム固有のプローブレート動作

| プラットフォーム | の違い |

|---|---|

| SRXシリーズファイアウォール |

|