インラインIPsec

インラインIPsec-概要

IPsecアーキテクチャは、IPバージョン4(IPv4)およびIPバージョン6(IPv6)ネットワークレイヤーにセキュリティスイートを提供します。このスイートは、送信元認証、データ整合性、機密性、リプレイ保護、送信元否認防止を提供します。

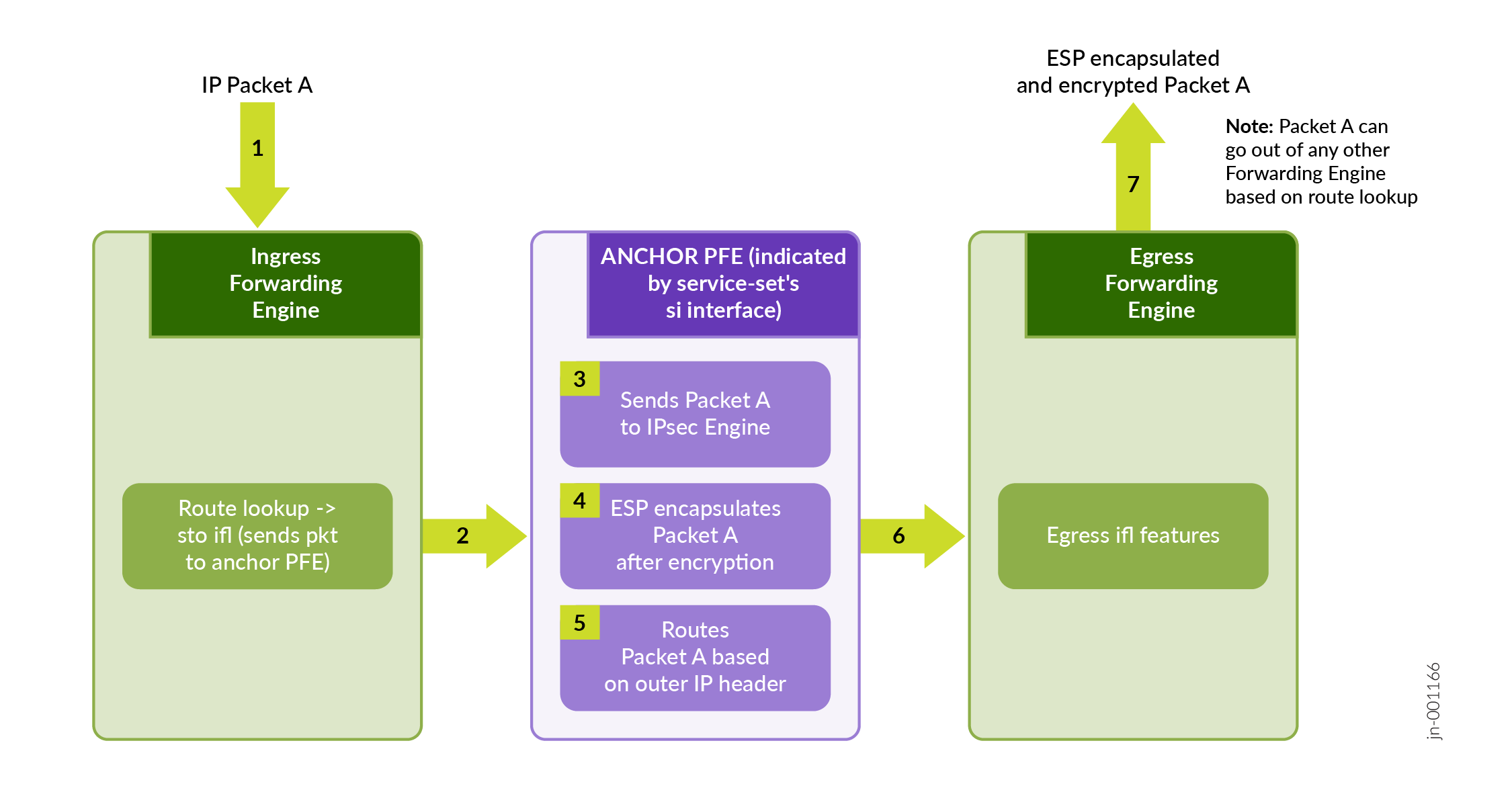

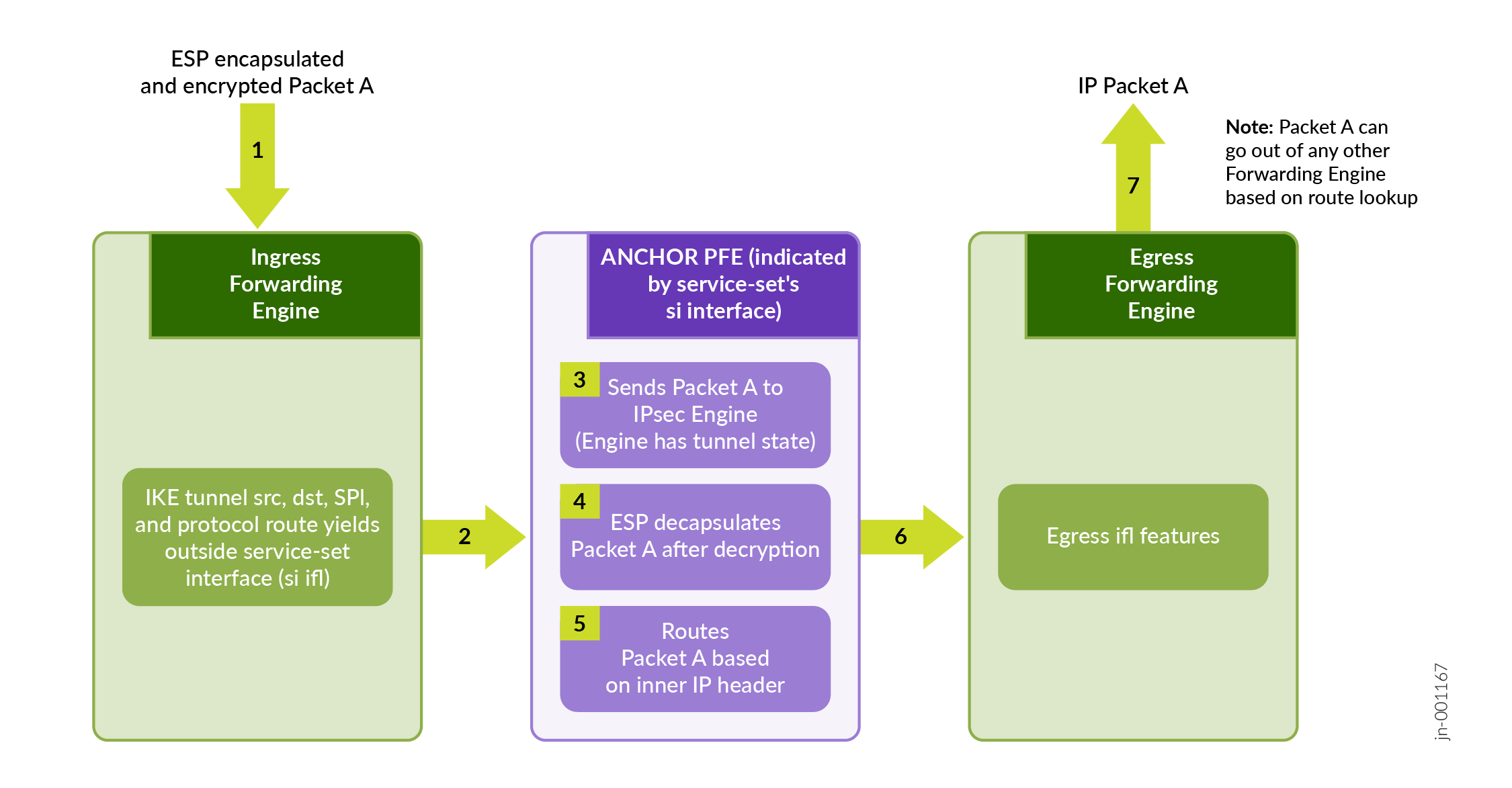

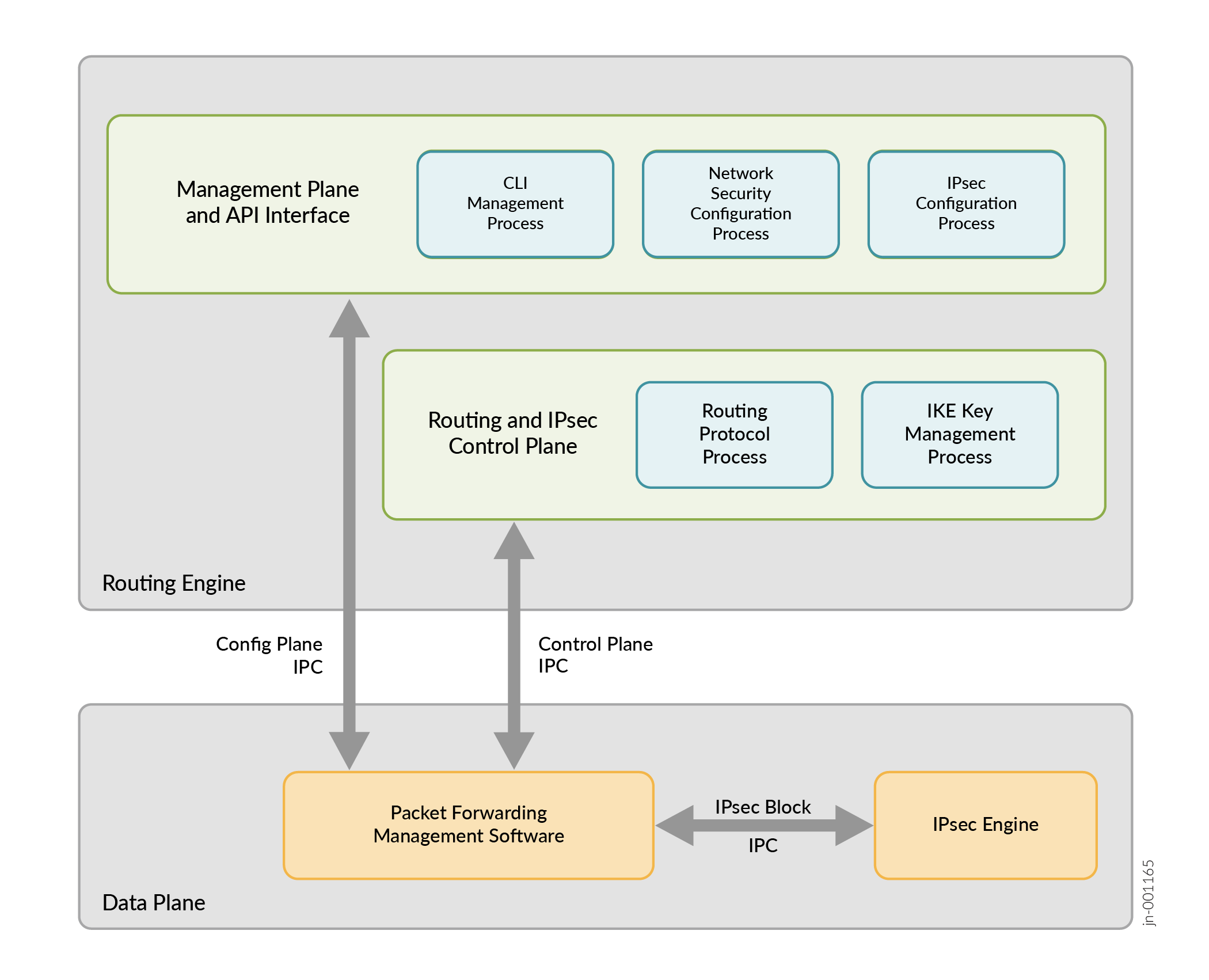

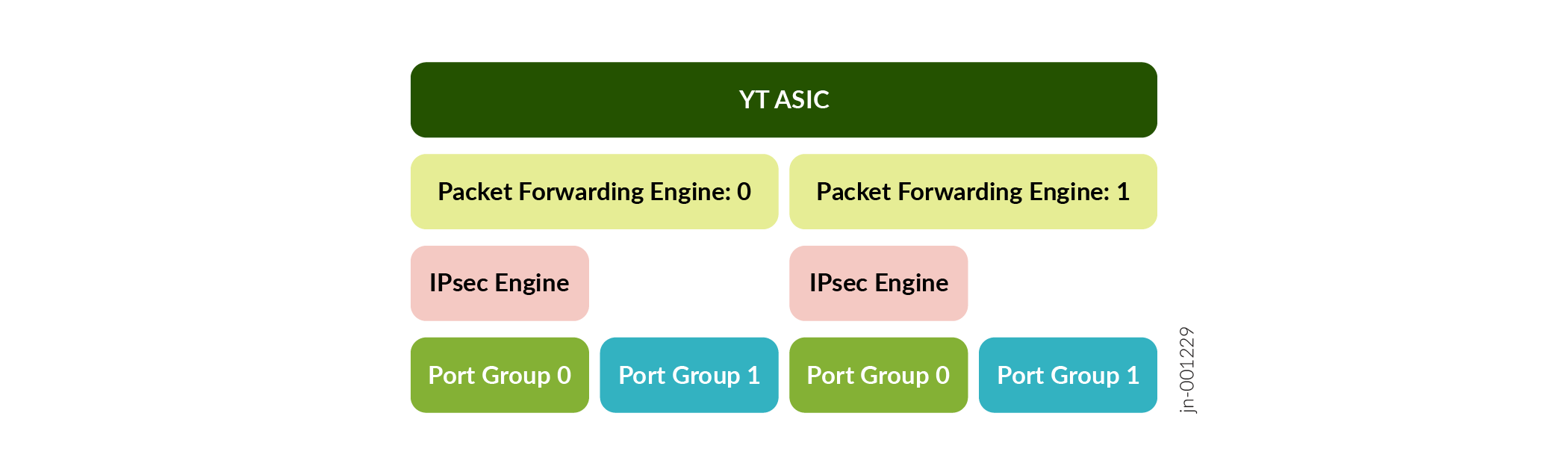

インラインIPsecアーキテクチャは、IPsec運用をサポートする特別なIPsecエンジンブロックで構成されています。PFE(パケット転送エンジン)は、サービスカードへのオフロードを必要とせずに、PFE内でIPsec暗号化または復号化をインラインで実行できます。したがって、インラインIPsecはより高いスループットを実現できます。

インラインIPsecデータプレーンの顕著な特長

IPsecデータプレーンの顕著な特長は次のとおりです

-

IPv4とIPv6の両方のIPsecプロトコルをサポート

-

128ビット鍵と256ビット鍵AES-GCMをサポート

-

シャーシ当たり最大2,000個のトンネルをサポート

-

各転送ASICは、2つのパケット転送エンジンをサポートしています。Junos OSリリース24.4R1以降、両方のパケット転送エンジンを設定できるようになり、最大600Gbpsの半二重(PFEあたり300Gbpsの半二重)をサポートできます。

プラットフォームとJunosバージョンのサポートの詳細については、 機能エクスプローラを参照してください。

図1は、インラインIPsecデータプレーン、コントロールプレーン、管理プレーン、APIインターフェイスのアーキテクチャを示しています。

インライン サービス インターフェイスは、パケット転送エンジン上に存在する仮想インターフェイスです。詳細については、 インラインサービスインターフェイスの有効化を参照してください。

インラインIPsecサービスをサポートするMXシリーズルーターは、MS-MPCやSPC3のようなサービスカードを使用しません。代わりに、si-fpc/pic/portという命名規則を使用してMPC上でインラインIPsecサービスを設定できます。ただし、インラインIPsecサービスを設定するには、MXシリーズルーターで次世代サービスを有効にする必要があります。詳細については 、「Unified-Services Framework 」を参照してください。

インラインサービスには、si/fpc/pic/port-number形式のPICあたり4つのsiifdがあります。fpcが0でpicが0の場合、si-0/0/0、 si-0/0/1、si-0/0/2、si-0/0/3の4つのsiifdを持つことができます。

以下の機能がサポートされています。

-

IPv4 と IPv6 の両方のカプセル化に対して、IPsec SA 用の AES-128-GCM および AES-256-GCM を使用した ESP トンネル モード。

-

32ビットおよび拡張シーケンス番号(64ビット)。

-

ローカルおよびリモートIDを使用したIKEV2、再認証、x509証明書を使用した認証、IKEフラグメント化

-

デッドピア検出

-

VPNあたりのトンネルMTUがサポートされています。IPsecパケットが設定されたMTUを超える場合、パケットは事前にフラグメント化され、次にESPカプセル化されます。これにより、ESPカプセル化後のフラグメント化が防止されます。

-

SAライフタイム(秒単位)(IKEおよびIPsecキー更新)。

-

ESP パケットの UDP カプセル化

以下の機能はサポートされていません。

-

認証ヘッダー(AH)

-

トランスポートモード

-

復号化前のIPv4パケットの再構築

-

RFC4543によるNull暗号化

-

IKE-V1

インラインIPsecでサポートされているIPsecおよびIKE機能は、インラインIPsecでサポートされているIPsecおよびIKE機能を示しています。

| 機能 |

IKEに適用可能 |

IPsecに適用可能 |

|---|---|---|

| MD5 |

はい |

いいえ |

| SHA-256 |

はい |

いいえ |

| SHA-384 |

はい |

いいえ |

| SHA-512 |

はい |

いいえ |

| AES-128-GCM |

はい |

はい |

| AES-256-GCM |

はい |

はい |

| 3DES-CBC |

はい(非推奨) |

いいえ |

| AES-128-CBC |

はい |

いいえ |

| AES-192-CBC |

はい |

いいえ |

| AES-256-CBC |

はい |

いいえ |

| DES-CBC |

はい(非推奨) |

いいえ |

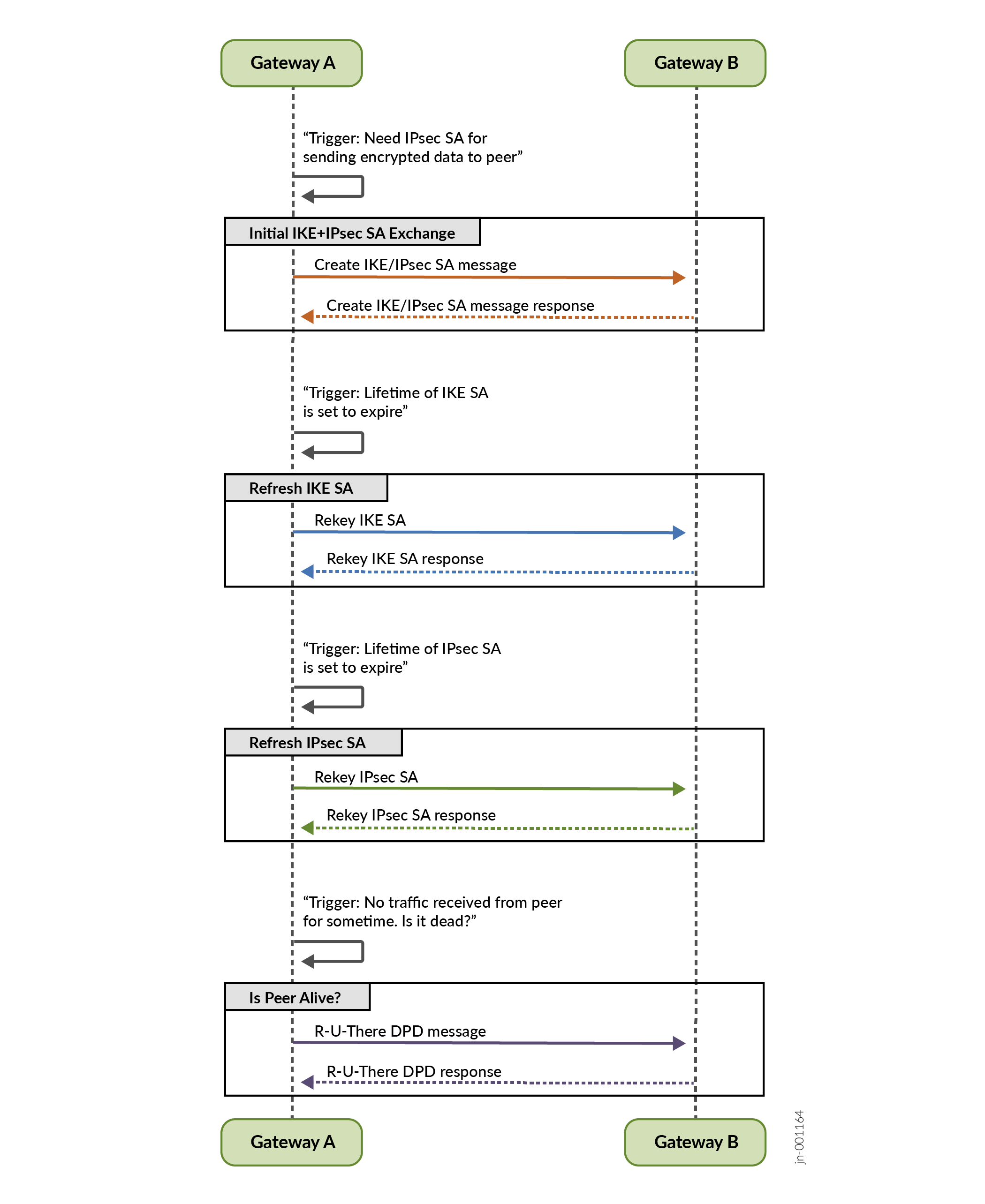

SA(セキュリティ アソシエーション)は、2 つのホストが IPsec を使用して相互に安全に通信できるようにするシンプレックス接続です。SA は、暗号化および整合性アルゴリズム、暗号化キー、セキュリティ ポリシー、および SA のライフタイムをカプセル化します。IKE SA には IPsec SA を確立するための属性が含まれていますが、IPsec SA は実際のデータトラフィックを暗号化するための属性を定義します。

Junos REデーモンであるike-key-management-daemon(IKED)は、IKEおよびIPsec SAのライフタイムを維持します。IKE構成は、ピアセキュリティゲートウェイとのセキュアな接続を確立するために使用されるアルゴリズムとキーを定義します。

IPsecキー更新後にパケットがドロップされる場合があります。この問題を軽減するには、キー更新イベントが同時に発生しないように、各IPsecピアで異なるライフタイム秒を設定することをお勧めします。IPsecのキー更新の開始は、構成されたライフタイム秒の少し前のソフトライフタイムの有効期限時に行われます。例えば、一方の側が86,400秒に設定されている場合、もう一方の側のライフタイムは83,000秒から84,000秒の範囲に設定され、同時に鍵更新される可能性を最小限に抑える必要があります。

さらに、インラインIPsecの場合、ロスレスキー更新プロセスを実現するために、ネットワークの特性に応じた sa-install-interval の設定が必要になる場合があります。特にネットワークの遅延が懸念されるシナリオでは、キー更新中のパケット損失を防ぐために、 sa-install-interval をネットワークに最適な値に設定することをお勧めします。

セキュリティ アソシエーション

IPsecセキュリティサービスを使用するには、2つのエンドポイント間にSAを作成します。SA は、2 つのホストが IPsec を使用して相互に安全に通信できるようにするシンプレックス接続です。SAには2種類あります。

-

手動 SA にはネゴシエーションは必要ありません。キーを含むすべての値は静的であり、設定で指定されます。手動 SA は、使用する SPI(セキュリティ パラメーター インデックス)の値、アルゴリズム、および鍵を静的に定義し、トンネルの両端で一致する設定が必要です。各ピアには、通信を行うために同じ設定されたオプションが必要です。

-

動的SAには追加の設定が必要です。.IKE は動的なセキュリティ アソシエーションを作成します。IPsecのSAをネゴシエートします。IKE構成は、ピアセキュリティゲートウェイとのセキュアなIKE接続を確立するために使用されるアルゴリズムとキーを定義します。この接続は、動的IPsec SAが使用するキーやその他のデータについて動的に合意するために使用されます。IKE SA は最初にネゴシエートされ、次に動的 IPsec SA を決定するネゴシエーションを保護するために使用されます。

IKE

IKE は、動的 SA を作成する鍵管理プロトコルです。IPsecのSAをネゴシエートします。IKE構成は、ピアセキュリティゲートウェイとのセキュアな接続を確立するために使用されるアルゴリズムとキーを定義します。

IKEは、以下のタスクを実行します。

-

IKEおよびIPsecパラメータをネゴシエートして管理します。

-

セキュアな鍵交換を認証します。

-

パスワードではなく、共有された秘密鍵と公開鍵による相互ピア認証を提供します。

-

ID保護を提供します(メインモード)。

インラインIPsecは、IKEバージョン2(IKE v2)のみをサポートします。IKEはセキュリティ属性をネゴシエートし、共有シークレットを確立して双方向のIKE SAを形成します。IKE SA がネゴシエートされると、インバウンドおよびアウトバウンド IPsec SA が確立され、IKE SA が IPsec SA の交換を保護します。また、IKEは鍵素材を生成し、完全転送機密性を提供し、IDを交換します。

レスポンダのみモードでは、MXシリーズルーターはIKEネゴシエーションを開始せず、ピアゲートウェイによって開始されたIKEネゴシエーションにのみ応答します。これは、Ciscoデバイスなどの他のベンダーの機器との相互運用時に必要になる場合があります。MXシリーズはトラフィックセレクターのプロトコル値とポート値をサポートしていないため、これらの値を期待する別のベンダーのピアゲートウェイへのIPsecトンネルを開始することはできません。MXシリーズで応答専用モードを設定することで、MXはピアゲートウェイから開始されたIKEネゴシエーションでトラフィックセレクターを受け取ることができます。

図2は、ピアゲートウェイ間のIPsec SAとIKE交換を示しています。

デッドピア検出(DPD)

DPDは、IPsecトラフィックのブラックホール化を回避するために、IKEピアのライブ性を検証するために使用される方法です。デバイスは、DPDプローブ(R-U-THEREメッセージ)を定期的に送信し、DPD応答(R-U-THERE-ACKメッセージ)を待機することで、この検証を実行します。

DPDを以下のモードで設定できます。

-

常時送信—ピアへの発信IPsecトラフィックの有無に関わらず、定期的にDPDプローブを送信するようにデバイスに指示します。

-

最適化—発信パケットがピアに送信された後、設定された間隔内に着信IKEまたはIPsecトラフィックがない場合、DPDプローブを送信します。これはデフォルトのDPDモードです。

-

probe-idle-トンネル—ピア間のアイドルトラフィック時間中にDPDプローブを送信します。

NAT-T

ネットワークアドレス変換トラバーサル(NAT-T)は、IPsecで保護されたデータがアドレス変換のためにNATで設定されたデバイスを通過するときに発生するNATアドレス変換関連の問題を管理するために使用される方法です

IPsec WAN接続

インラインIPsecをサポートするMXシリーズルーターには、YT ASICごとに2つのパケット転送エンジン(PFE)スライスがあります。各PFEスライスは、最大800Gbpsの帯域幅に対応します。各PFEスライスには2つのポートグループ(PG)があり、YTごとに合計4つのPGがあります

各PGは、通常の(非IPsecトラフィック)のWAN接続用に最大400Gbpsの帯域幅をサポートします。各PFEスライスのポートグループ0は、IPsecをサポートできます。

IPsecをサポートする各ポートグループは、IPsecトラフィックで最大300 GbpsのWAN接続をサポートでき、残りの100 Gbpsは非IPsecトラフィックで使用できます。

show chassis fpc slot-number pic slot-number を使用して、ポートグループ情報とポートのWAN接続ステータスを表示できます。

| プラットフォーム |

違い |

|---|---|

| MX304 |

グレースフルなLMICオンライン挿入および削除をサポート |

関連項目

例:ポイントツーポイントのインラインIPSecトンネルの設定

この例では、2 つのサイト間でデータを安全に転送できるように、ポイントツーポイントのインライン IPsec トンネルを設定する方法を示します。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

-

Unified Servicesが有効で、必要なライセンスがサポートされているMX304デバイス。デバイス上でUnified-Servicesを有効にするには、CLIから

request system enable unified-servicesを実行し、デバイスを再起動します。詳細については、(Unified-Services Framework)を参照してください。 -

MXシリーズルーターのJunos OSリリース24.2R1以降

概要

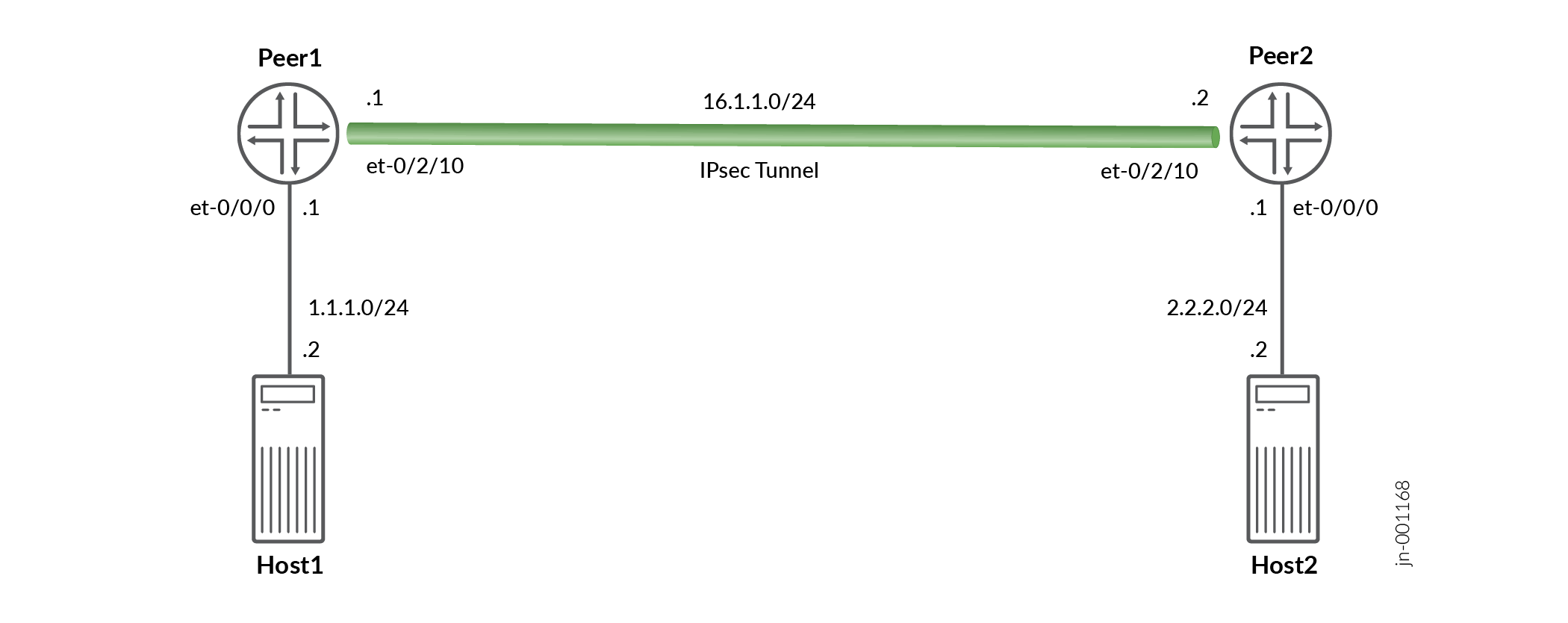

図1は、2つのMX304ピア(Peer1およびPeer2)の間にインラインIPSecトンネルを確立したトポロジーを示しています。この例では、ピア1(MX304)とピア2(MX304)でルートベースVPNを設定します。Host1とHost2は、VPNを使用して、インターネットを介して両ホスト間でトラフィックを安全に送信します。

この例では、inline-services(PICでインラインサービスを有効にするため)、service-set、セキュリティポリシー、インターフェイス、IPv4デフォルトルートを設定します。この例で使用されている特定の設定パラメーターについては、 表3 から 表7 を参照してください。

| 機能 |

設定パラメータ |

|---|---|

| インラインサービス |

インラインサービス |

| 機能 |

名前 |

設定パラメータ |

|---|---|---|

| サービスセット |

SS1 |

内部サービスインターフェイス(si-0/0/0.) 外部サービスインターフェイス(si-0/0/0.1) IPsec-VPNはipsec_vpnです |

| 機能 |

名前 |

設定パラメータ |

|---|---|---|

| プロポーザル |

ike_prop |

認証方法:事前共有キー |

| ポリシー |

ike_policy |

|

| ゲートウェイ |

ike_gw |

|

| 機能 |

名前 |

設定パラメータ |

|---|---|---|

| プロポーザル |

ike_prop |

|

| ポリシー |

ike_policy |

|

| VPN |

ipsec_vpn |

|

| 機能 |

名前 |

設定パラメータ |

|---|---|---|

| インターフェイス |

|

|

| 静的ルート |

2.2.2.0/24 |

ネクストホップはst0.1です |

設定

この例では、Peer1 のインライン サービスを有効にし、サービス セット パラメーター、IKE と IPsec の設定パラメーター、インターフェイスと静的ルートの設定を設定します。Peer2のIPSecゲートウェイアドレスやインターフェイスアドレスなどを変更しても、同じ設定を使用できます。

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、[edit] 階層レベルのCLIにコマンドをコピーして貼り付けます。

set chassis fpc 0 pic 0 inline-services set services service-set ss1 next-hop-service inside-service-interface si-0/0/0.0 set services service-set ss1 next-hop-service outside-service-interface si-0/0/0.1 set services service-set ss1 ipsec-vpn ipsec_vpn set security ike proposal ike_prop description "IKE Proposal" set security ike proposal ike_prop authentication-method pre-shared-keys set security ike policy ike_policy mode main set security ike policy ike_policy proposals ike_prop set security ike policy ike_policy pre-shared-key ascii-text "test123" set security ike gateway ike_gw ike-policy ike_policy set security ike gateway ike_gw address 16.1.1.1 set security ike gateway ike_gw external-interface et-0/2/10 set security ike gateway ike_gw local-address 16.1.1.2 set security ike gateway ike_gw version v2-only set security ipsec proposal ipsec_prop description "IPSec Proposal" set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop encryption-algorithm aes-256-gcm set security ipsec policy ipsec_policy proposals ipsec_prop set security ipsec vpn ipsec_vpn bind-interface st0.1 set security ipsec vpn ipsec_vpn copy-outer-dscp set security ipsec vpn ipsec_vpn ike gateway ike_gw set security ipsec vpn ipsec_vpn ike ipsec-policy ipsec_policy set security ipsec vpn ipsec_vpn establish-tunnels immediately set interfaces et-0/0/0 unit 0 family inet address 1.1.1.1/24 set interfaces si-0/0/0 unit 0 family inet set interfaces si-0/0/0 unit 0 family inet6 set interfaces si-0/0/0 unit 0 service-domain inside set interfaces si-0/0/0 unit 1 family inet set interfaces si-0/0/0 unit 1 family inet6 set interfaces si-0/0/0 unit 1 service-domain outside set interfaces et-0/2/10 unit 0 family inet address 16.1.1.2/24 set interfaces st0 unit 1 family inet set routing-options static route 2.2.2.0/24 next-hop st0.1

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLI のナビゲーションについては、『Junos OS CLI ユーザーガイド』の 設定モードでの CLI エディターの使用 を参照してください

MX304 ルーターでインライン IPsec を設定するには:

-

インラインサービスを有効にします。

[edit] user@host# set chassis fpc 0 pic 0 inline-services

-

サービスセットを設定します

[edit] user@host# set services service-set ss1 next-hop-service inside-service-interface si-0/0/0.0 user@host# set services service-set ss1 next-hop-service outside-service-interface si-0/0/0.1 user@host# set services service-set ss1 ipsec-vpn ipsec_vpn

-

セキュリティIKEプロポーザルを構成する

[edit] user@host# set security ike proposal ike_prop description "IKE Proposal" user@host# set security ike proposal ike_prop authentication-method pre-shared-keys

-

セキュリティIKEポリシーを設定する

[edit] user@host# set security ike policy ike_policy mode main user@host# set security ike policy ike_policy proposals ike_prop user@host# set security ike policy ike_policy pre-shared-key ascii-text test123

-

セキュリティIKEゲートウェイを設定する

[edit] user@host# set security ike gateway ike_gw ike-policy ike_policy user@host# set security ike gateway ike_gw address 16.1.1.1 user@host# set security ike gateway ike_gw external-interface et-0/2/10 user@host# set security ike gateway ike_gw local-address 16.1.1.2 user@host# set security ike gateway ike_gw version v2-only

-

セキュリティIPsecプロポーザルを構成する

[edit] user@host# set security ipsec proposal ipsec_prop description "IPSec Proposal" user@host# set security ipsec proposal ipsec_prop protocol esp user@host# set security ipsec proposal ipsec_prop encryption-algorithm aes-256-gcm

-

セキュリティIPsecポリシーの設定

[edit] user@host# set security ipsec policy ipsec_policy proposals ipsec_prop

-

セキュリティIPsec VPNの設定

[edit] user@host# set security ipsec vpn ipsec_vpn bind-interface st0.1 user@host# set security ipsec vpn ipsec_vpn copy-outer-dscp user@host# set security ipsec vpn ipsec_vpn ike gateway ike_gw user@host# set security ipsec vpn ipsec_vpn ike ipsec-policy ipsec_policy user@host# set security ipsec vpn ipsec_vpn establish-tunnels immediately

-

インターフェイスを設定します。

[edit] user@host# set interfaces et-0/0/0 unit 0 family inet address 1.1.1.1/24 user@host# set interfaces si-0/0/0 unit 0 family inet user@host# set interfaces si-0/0/0 unit 0 family inet6 user@host# set interfaces si-0/0/0 unit 0 service-domain inside user@host# set interfaces si-0/0/0 unit 1 family inet user@host# set interfaces si-0/0/0 unit 1 family inet6 user@host# set interfaces si-0/0/0 unit 1 service-domain outside user@host# set interfaces et-0/2/10 unit 0 family inet address 16.1.1.2/24 user@host# set interfaces st0 unit 1 family inet user@host# set interfaces st0 unit 1 family inet6

-

静的ルートを設定する

[edit] user@host# set routing-options static route 2.2.2.0/24 next-hop st0.1

結果

設定モードで、 show security ike および show security ipsec コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit security ike]

root@peer1# show

proposal ike_prop {

description "IKE Proposal";

authentication-method pre-shared-keys;

}

policy ike_policy {

mode main;

proposals ike_prop;

pre-shared-key ascii-text "$9$OY8RBcl8LNbYo7-"; ## SECRET-DATA

}

gateway ike_gw {

ike-policy ike_policy;

address 16.1.1.1;

external-interface et-0/2/10;

local-address 16.1.1.2;

version v2-only;

}

gateway ike_gwv6 {

ike-policy ike_policy;

address 1611::1;

external-interface et-0/2/10;

local-address 1611::2;

version v2-only;

}

[edit security ipsec]

root@peer1# show

proposal ipsec_prop {

description "IPSec Proposal";

protocol esp;

encryption-algorithm aes-256-gcm;

}

policy ipsec_policy {

proposals ipsec_prop;

}

vpn ipsec_vpn {

bind-interface st0.1;

ike {

gateway ike_gw;

ipsec-policy ipsec_policy;

}

establish-tunnels immediately;

}

検証

これらのタスクを実行して、インラインIPsec設定が正しく機能していることを確認します

IKEステータスの確認

目的

IKEのステータスを確認します。

アクション

動作モードで、 show security ike security-associations コマンドを入力します。コマンドからインデックス番号を取得した後、 show security ike security-associations index index_number detail コマンドを使用します。

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 1 UP 422250f57a089b14 02ae4230bbf3c3fc IKEv2 16.1.1.1

user@host> show security ike security-associations index 1 Index State Initiator cookie Responder cookie Mode Remote Address 1 UP 422250f57a089b14 02ae4230bbf3c3fc IKEv2 16.1.1.1

user@host> show security ike security-associations index 1 detail

IKE peer 16.1.1.1, Index 1, Gateway Name: ike_gw

Role: Responder, State: UP

Initiator cookie: 422250f57a089b14, Responder cookie: 02ae4230bbf3c3fc

Exchange type: IKEv2, Authentication method: Pre-shared-keys

Local gateway interface: et-0/2/10.0

Routing instance: default

Local: 16.1.1.2:500, Remote: 16.1.1.1:500

Lifetime: Expires in 14789 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: 16.1.1.1

AAA assigned IP: 0.0.0.0

PPK-profile: None

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1778

Output bytes : 1706

Input packets: 10

Output packets: 10

Input fragmented packets: 0

Output fragmented packets: 0

IPSec security associations: 10 created, 4 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500001

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 16.1.1.2:500, Remote: 16.1.1.1:500

Local identity: 16.1.1.2

Remote identity: 16.1.1.1

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 4

Response In : 0 Response Out : 4

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

意味

show security ike security-associationsコマンドの出力には、アクティブなIKE SAがすべて一覧表示されます。SAが表示されない場合は、IKEの確立に問題があることを示しています。設定でIKEポリシーパラメータと外部インターフェイスの設定を確認してください。

SAが表示される場合は、以下の情報を確認します。

-

インデックス—インデックス値はIKE SAごとに固有であり、

show security ike security-associations index detailコマンドで使用すると、SAに関する詳細情報を得ることができます。 -

リモートアドレス—リモートIPアドレスが正しいことを確認します

-

状態

-

UP—IKE SAが確立されたことを示します。

-

DOWN - IKE SA の確立に問題があることを示します。

-

-

モード—正しいモードが使用されていることを確認します

設定で以下が適切か検証します。

-

外部インターフェイス(インターフェイスはIKEパケットを受信するインターフェイスである必要があります)

-

IKEポリシーパラメータ

-

事前共有鍵情報

-

プロポーザルパラメーター(両方のピアで一致する必要があります)

show security ike security-associations index 1 detailコマンドは、インデックス番号1のセキュリティ アソシエーションに関する追加情報を一覧表示します

-

使用される認証および暗号化アルゴリズム

-

ライフタイム

-

ロール情報

IPsecステータスの検証

目的

IPsecステータスの検証

アクション

動作モードで、 show security ipsec security-associations コマンドを入力します。コマンドからインデックス番号を取得した後、 show security ipsec security-associations index index_number detail コマンドを使用します。

user@host> show security ipsec security-associations Total active tunnels: 2 Total IPsec sas: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <500001 ESP:aes-gcm-256/aes256-gcm 0x8d92e737 3414/ unlim - root 500 16.1.1.1 >500001 ESP:aes-gcm-256/aes256-gcm 0x78634c46 3414/ unlim - root 500 16.1.1.1

user@host> show security ipsec security-associations index 500001

ID: 500001 Virtual-system: root, VPN Name: ipsec_vpn

Local Gateway: 16.1.1.2, Remote Gateway: 16.1.1.1

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(0.0.0.0-255.255.255.255)

TS Type: proxy-id

Version: IKEv2

Quantum Secured: No

PFS group: N/A

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP: Enabled, Bind-interface: st0.1 , Policy-name: ipsec_policy

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Sun Oct 13 2024 11:33:44: IPSec SA is deleted because received DEL notification from peer (5 times) <- [repeated sequence END]

Sun Oct 13 2024 11:33:43: IPsec SA rekey succeeds (5 times) <- [repeated sequence START]

Sun Oct 13 2024 07:27:27: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0

Anchorship: Thread 0

Distribution-Profile: si-0/0/0

Direction: inbound, SPI: 0x8d92e737, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3405 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2798 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only-no-rekey

IKE SA Index: 1

Direction: outbound, SPI: 0x78634c46, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3405 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2798 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only-no-rekey

IKE SA Index: 1

意味

show security ipsec security-associationsコマンドからの出力には、以下の情報が表示されます。

-

ID番号は500001です。この値を

show security ipsec security-associations indexコマンドと併用して、この特定のSAに関する詳細情報を取得します。 -

ポート500を使用するIPsec SAペアが1つあり、NATトラバーサルが実装されていないことを示しています。(NATトラバーサルは、ポート4500またはその他のランダムな数字の大きいポートを使用します。)

-

両方向のSPI、ライフタイム(秒)、使用制限(またはKBで示したライフサイズ)が表示されます。 3405/ unlimited という値は 、ライフタイムの期限が 3405 秒後であることを示し、ライフサイズが指定されていないため、無制限であることを示します。VPNが起動した後はIPsecはIKEに依存しないため、ライフタイムがライフタイムと異なる場合があります。

-

月曜の列にあるハイフンで示されているように、このSAではVPN監視が有効になっていません。VPN監視が有効な場合、Uは監視が稼働していることを示し、Dは監視が停止していることを示します。

show security ipsec security-associations index 500001 detailコマンドからの出力には、以下の情報が表示されます。

-

ローカル ID とリモート ID により、SA のプロキシ ID が構成されます。

プロキシIDの不一致は、IPsecエラーの最も一般的な原因の1つです。IPsec SAが表示されない場合は、プロキシID設定を含むIPsecプロポーザルが両方のピアに対して正しいことを確認します。ルートベースVPNの場合、デフォルトのプロキシIDはローカル = 0.0.0.0/0、リモート = 0.0.0.0/0です。

IPSecトンネル上のトラフィックのテスト

目的

IPSecトンネル上のトラフィックフローを検証します。

アクション

-

Host1からHost2へ、またその逆にクリアテキストIPv4トラフィックを送信します。

-

Host1からHost2へのトラフィックストリーム:送信元IP:1.1.1.1および宛先IP:2.2.2.2

-

Host1からHost2へのトラフィックストリーム:送信元IP:2.2.2.2および宛先IP:1.1.1.1

意味

ピア1について:

-

Host1から受信したクリアテキストのIPv4トラフィックは、Peer2に送信する前に暗号化されます

-

Peer2から受信した暗号化トラフィックは、Host1に送信する前に復号化されます

IPsecトラフィックの統計情報とエラーをグローバルに確認する

目的

IPsecセキュリティアソシエーションのESPおよび認証ヘッダーカウンターとエラーを確認します。

アクション

動作モードで、 show security ipsec statistics を入力してグローバル レベルで統計情報を確認し、コマンド show security ipsec statistics index index_number 入力し、IPsec インデックス番号を使用してトンネルインデックス レベルで統計情報を表示します。

user@host> show security ipsec statistics ESP Statistics: Encrypted bytes: 875126 Decrypted bytes: 1073684 Encrypted packets: 3677 Decrypted packets: 3677 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

user@host> show security ipsec statistics index 500001 ESP Statistics: Encrypted bytes: 875126 Decrypted bytes: 1073684 Encrypted packets: 3677 Decrypted packets: 3677 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

意味

VPN 全体でパケット損失の問題が発生した場合、 show security ipsec statistics または show security ipsec statistics index index_number コマンドを数回実行して、暗号化および復号化されたパケット カウンターが増加しているかどうかを確認します。エラー カウンターが増加していないか、コマンド出力を確認します。

clear security ipsec statistics コマンドを使用します。

インラインIPsecパケットフォワーディング

UDPカプセル化によるインラインIPsecマルチパス転送

ESPトラフィックのUDPカプセル化

IPsecは2つのピア間にセキュアなトンネルを提供し、IPsecカプセル化されたパケットには、変更されないトンネルエンドポイントIPを含むIPヘッダーがあります。これにより、 図7に示すように、ピア間で単一の転送パスが選択されます。IPsecトラフィックが数千のホストを持つデータセンター間を流れている場合、この単一のパス選択によってスループットが制限されます。

を持つIPsec

を持つIPsec

この問題は、 図 8 に示すように、IPsec パケットの UDP カプセル化を有効にして、ESP ヘッダーの後に UDP ヘッダーを追加することで解決できます。これにより、レイヤー3およびレイヤー4の情報が中間ルーターに提供され、IPsecパケットは複数のパスを経由して転送されます( 図9 を参照)。サービスセットに対してUDPカプセル化を有効にします。

UDP宛先ポートは、1025〜65536の範囲の値で設定できます。デフォルトの宛先ポート番号は500です。4500はNATトラバーサル用に既知のポートであるため、宛先ポートとして設定することはできません。

生成された送信元ポート値は、49152〜65535です。

UDPカプセル化は、NAT-T(ネットワークアドレス変換トラバーサル)をサポートします

IPsecピア間のNATデバイスの検出は、UDPカプセル化設定よりも優先されます。UDPカプセル化が2つのピア間で設定されているが、同じピア間でNATが検出された場合、NATトラバーサルメカニズムが実装されます。

次の場合、インバウンドIPパケットは破棄されます。

-

udp-encapsulationが有効で、受信したIPパケットにUDPヘッダーがない場合。 -

udp-encapsulationが有効であり、UDP宛先ポートが設定されたものと同じではない場合。 -

udp-encapsulationが有効で、UDP宛先ポートが500でないか、設定されていない場合。

UDPカプセル化を有効または無効にし、UDP宛先ポートを設定するには:

グローバルな非標準宛先ポートを設定します。これは、IPsecのポートを登録またはオープンするために必要です。デフォルトでは、IPsecにバインドされたポート500とポート4500を割り当てることはできません。

[edit security ike] user@host> set packet-encapsulation dest-port dest-port

IKEゲートウェイでパケットカプセル化を有効にします。

[edit security ike gateway gw1] user@host> set packet-encapsulation

UDP宛先ポートを非標準ポートに設定します。

[edit security ike gateway gw1] user@host> set packet-encapsulation use-global-dest-port

フレキシブルトンネルインターフェイス(FTI)を使用したレイヤー3 VXLANトラフィックカプセル化

Junos OS は、FTI と VTEP VXLAN の両方を使用して、IPsec トンネルを介した VXLAN トラフィックをサポートします。詳細については、「 フレキシブルトンネルインターフェイスの設定 」および 「VXLANSについて」を参照してください。

インラインIPsecでサポートされているIPsecおよびIKE標準

以下のRFCは、IPsec、IKE、および関連技術に関する情報を提供します。

-

RFC 2085、 HMAC-MD5 IP 認証(リプレイ防御機能付き)

-

RFC 2401、 インターネットプロトコルのセキュリティアーキテクチャ(RFC 4301に置き換え)

-

RFC 2402、 IP認証ヘッダー (RFC 4302に置き換え)

-

RFC 2403 ESPおよびAH内でのHMAC-MD5-96の使用

-

RFC 2404、 ESPおよびAH内でのHMAC-SHA-1-96の使用 (RFC 4305に置き換え)

-

RFC 2405 明示的な IV を使用した ESP DES-CBC 暗号アルゴリズム

-

RFC 2406 IP Encapsulating セキュリティ ペイロード(ESP)( RFC 4303 および RFC 4305 に置き換え)

-

RFC 2407 ISAKMP の解釈のインターネット IP セキュリティ ドメイン (RFC 4306 に置き換え)

-

RFC 2408 Internet セキュリティ Association and Key Management Protocol (ISAKMP) (RFC 4306 に置き換え)

-

RFC 2409 The Internet Key Exchange (IKE) (RFC 4306 に置き換え)

-

RFC 2410 NULL暗号化アルゴリズムとIPsecでの使用

-

RFC 2451 ESP CBCモード暗号アルゴリズム

-

RFC 2560 X.509 インターネット公開鍵インフラストラクチャ オンライン証明書ステータスプロトコル - OCSP

-

RFC 3193 Securing L2TP using IPsec

-

RFC 3280 Internet X.509公開キーインフラストラクチャ証明書および証明書失効リスト(CRL)プロファイル

-

RFC 3602 AES-CBC暗号アルゴリズムとそのIPsecでの使用

-

RFC 3948 IPsec ESPパケットのUDPカプセル化

-

RFC 4106 IPsecにおけるガロア/カウンターモード(GCM)の使用 ESP(セキュリティ ペイロード)のカプセル化

-

RFC 4210 インターネットX.509公開キーインフラストラクチャ証明書管理プロトコル(CMP)

-

RFC 4211、 インターネットX.509公開鍵インフラストラクチャ証明書要求メッセージ形式(CRMF)

-

RFC 4301、 インターネットプロトコルのセキュリティアーキテクチャ

-

RFC 4302、 IP認証ヘッダー

-

RFC 4303、 IPカプセル化セキュリティペイロード(ESP)

-

RFC 4305、セキュリティペイ ロード(ESP)と認証ヘッダー(AH)をカプセル化するための暗号アルゴリズム実装要件

-

RFC 4306、 Internet Key Exchange(IKEv2)プロトコル

-

RFC 4307、 IKEv2(Internet Key Exchange Version 2)で使用するための暗号アルゴリズム

-

RFC 4308、 IPsec用暗号スイート

Junos OS では、Suite VPN-A のみがサポートされています。

-

RFC 4754、 楕円曲線デジタル署名アルゴリズム(ECDSA)を使用したIKEおよびIKEv2認証

-

RFC 4835、セキュリティペイ ロード(ESP)および認証ヘッダー(AH)をカプセル化するための暗号アルゴリズム実装要件

-

RFC 5996、 Internet Key Exchange Protocol Version 2(IKEv2)( RFC 7296 に置き換え)

-

RFC 7296、 Internet Key Exchange Protocol バージョン 2(IKEv2)

-

RFC 7427、 Internet Key Exchange Version 2(IKEv2)での署名認証

-

RFC 7634、 ChaCha20、Poly1305、および Internet Key Exchange Protocol(IKE)および IPsec でのそれらの使用

-

RFC 8200、 インターネットプロトコル、バージョン6(IPv6)仕様

Junos OS は、IPsec と IKE に関する以下の RFC を部分的にサポートしています。

-

RFC 3526、 Internet Key Exchange(IKE)用のMore Modular Exponential(MODP)Diffie-Hellmanグループ

-

RFC 5114、 IETF標準で使用するための追加のDiffie-Hellmanグループ

-

RFC 5903、 IKEおよびIKEv2の楕円曲線グループモジュロAプライム(ECPグループ)

以下の RFC およびインターネット ドラフトでは、標準は定義されていませんが、IPsec、IKE、関連技術に関する情報が提供されています。IETF は、これらを「情報」として分類しています。

-

RFC 2104、 HMAC:メッセージ認証用のキーハッシュ

-

RFC 2412、 OAKLEY鍵決定プロトコル

-

RFC 3706、 デッドなInternet Key Exchange(IKE)ピアを検出するトラフィックベースの方法

-

インターネットドラフトdraft-eastlake-sha2-02.txt、 米国セキュアハッシュアルゴリズム(SHAおよびHMAC-SHA)( 2006年7月失効)

関連項目

トラフィックセレクターをサポートするインラインIPsec

インラインIPsec導入内にトラフィックセレクターを統合することで、VPNトラフィック管理を微妙に制御できます。トラフィックセレクターを定義することで、IPsecトンネルを通過できるローカルおよびリモートIPアドレスの基準を設定し、トラフィックフローを指示するルールを作成します。

インラインIPsecのトラフィックセレクター

概要

インラインIPsecにより、パケット転送エンジン内で直接暗号化と復号化を実現でき、専用のサービスカードが不要になり、セキュリティと効率が向上します。トラフィックセレクタースタイルの設定では、個別のトラフィックパラメーターを持つ複数のフェーズ2IPsecセキュリティアソシエーションを作成することができ、きめ細かなセキュリティ管理を提供し、セキュリティポリシーへの厳格な遵守を強制することができます。トラフィックセレクターは、設定およびネゴシエートされたローカルアドレスとリモートアドレスのペアに基づくフィルタリングを有効にすることで、IPsecトンネルトラフィックの細かい制御を容易にします。

MX-SPC3実装では、トラフィックセレクターはサービスカードによって管理されます。ただし、インラインIPsecでは、MXパケット転送エンジンがトラフィックセレクターを適用する役割を果たします。トラフィックセレクターは、トラフィックが指定されたローカルアドレスとリモートアドレスのペアに一致する場合に、トンネルを介したトラフィックを許可するためのIKEピア間の合意です。送信元ポート、リモートポート、プロトコルなどの他のパラメータもトラフィックの選択に使用できます。基本的に、トラフィックセレクターは、IKEによって作成され、PFEによって適用されるフィルターのように機能します。設定に応じて、このフィルター(またはフィルターのセット)は、次の 2 つの主要なシナリオで機能します。

トンネルに向かうトラフィックフロー - 受信プレーンテキストIPパケットがトラフィックセレクターを満たす場合、パケットはESP処理のためにIPSecトンネルに向かって転送されます。

トンネルに着信するトラフィック - パケットがESP処理を受けると、トラフィックセレクターを満たす場合、プレーンテキストIPパケットが転送されます

システムは、堅牢なセキュリティ標準に不可欠なセキュアトンネルモードとESPプロトコルをサポートしていますが、トランスポートモードと認証ヘッダー(AH)はコントロールプレーンの制限により除外されています。

設定と互換性

インラインIPsecのトラフィックセレクターは、ESPトンネルモードをサポートし、ネットワーク通信の堅牢なセキュリティを確保します。トラフィックセレクターを設定するには、[edit security ipsec vpn vpn-name]階層レベルでtraffic-selector設定ステートメントを使用します。トラフィックセレクターは、必須のlocal-ip ip-address/netmaskおよびremote-ip ip-address/netmaskステートメントで定義されています。詳細については、traffic-selectorを参照してください。

CLI操作コマンド show security ipsec security-association detail は、SAのトラフィックセレクター情報を表示します。 show security ipsec security-association traffic-selector traffic-selector-name CLIコマンドは、指定されたトラフィックセレクターの情報を表示します。

特定のトラフィックセレクターに対して、ローカルアドレスとリモートアドレスに1つのアドレスとネットマスクが指定されます。トラフィックセレクターは、IPv4またはIPv6アドレスで設定できます。

同じVPNに対して、複数のトラフィックセレクターを設定することができます。VPNごとに最大200のトラフィックセレクターを設定できます。トラフィックセレクターは、IPv4-in-IPv4、IPv4-in-IPv6、IPv6-in-IPv6、またはIPv6-in-IPv4トンネルモードで使用できます。

トラフィックセレクターでは、以下の機能はサポートされていません。

-

同じトラフィックセレクター内のローカルおよびリモートIPアドレスに設定された異なるアドレスファミリー

-

サイト間VPN用のリモートアドレス0.0.0.0/0(IPv4)または0::0(IPv6)

-

st0インターフェイス上に設定された動的ルーティングプロトコル

トラフィックを選択するには、ローカルIPプレフィックス、リモートIPプレフィックス、送信元ポート範囲、宛先ポート範囲、およびプロトコルの複数のセットを設定できます。つまり、複数のIPアドレス範囲、ポート範囲、およびプロトコルを、RFC 7296で定義されているのと同じトラフィックセレクターの一部にすることができます。複数のトラフィックセレクターを設定すると、それぞれのトラフィックセレクターが個別のネゴシエーションへと導かれ、複数のIPsecトンネルが生じます。しかしながら、1つのトラフィックセレクターのもとに複数の項目を設定すると、複数のIPプレフィックス、ポート、およびプロトコルを持つ単一のIPsec SAネゴシエーションになります。

自動ルート挿入について

自動ルート挿入(ARI) は、リモートネットワークの静的ルートと、リモートトンネルエンドポイントによって保護されるホストを自動的に挿入します。トラフィックセレクターに設定されたリモートIPアドレスに基づいてルートが作成されます。トラフィックセレクターの場合、設定されたリモートアドレスは、VPNにバインドされたst0インターフェイスに関連付けられたルーティングインスタンスにルートとして挿入されます。

ルーティングプロトコルとトラフィックセレクターの設定は、相互に排他的な方法でトラフィックをトンネルへと誘導します。ARIルートは、ルーティングプロトコルを介して入力されたルートと競合する可能性があります。そのため、トラフィックセレクターを設定したVPNにバインドされたst0インターフェイスには、ルーティングプロトコルを設定しないでください。

ARIは、リバースルート挿入(RRI)としても知られています。ARIルートは、以下のようにルーティングテーブルに挿入されます。

-

establish-tunnels immediatelyオプションが[edit security ipsec vpn vpn-name]階層レベルで設定されている場合、フェーズ1とフェーズ2のネゴシエートが完了した後にARIルートが追加されます。SAが確立されるまでルートは追加されないため、ネゴシエートが失敗しても、トラフィックが停止しているst0インターフェイスにルーティングされることはありません。代替またはバックアップのトンネルが代わりに使用されます。 -

establish-tunnels immediatelyオプションが[edit security ipsec vpn vpn-name]階層レベルで設定されていない場合、設定のコミット時にARIルートが追加されます。 -

トラフィックセレクターで設定またはネゴシエートされたリモートアドレスが0.0.0.0/0または0::0の場合、ARIルートは追加されません。

静的ARIルートの優先度は5です。この値は、ルーティングプロトコルプロセスによって追加される可能性のある類似ルートとの競合を避けるために必要です。

静的ARIルートは、 rib-groups 設定を使用して他のルーティングインスタンスにリークさせることはできません。 import-policy 設定を使用して、静的ARIルートをリークします。

同一st0インターフェイスにバインドされた同一VPN内で重複するIPアドレス

同一VPN内の複数のトラフィックセレクターに重複するIPアドレスが設定されている場合、パケットと一致する最初に設定されたトラフィックセレクターが、パケットの暗号化に使用するトンネルを決定します。

次の例では、ポイントツーポイントのst0.1インターフェイスにバインドされているVPN(vpn-1)に対して4つのトラフィックセレクター(ts-1、ts-2、ts-3、ts-4)が設定されています。

[edit]

user@host# show security ipsec vpn vpn-1

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.5.0/24;

remote-ip 10.1.5.0/24;

}

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.1.0.0/16;

}

traffic-selector ts-3 {

local-ip 172.16.0.0/16;

remote-ip 10.2.0.0/16;

}

traffic-selector ts-4 {

local-ip 172.16.5.0/24;

remote-ip 10.2.5.0/24;

}

}

送信元アドレス192.168.5.5と宛先アドレス10.1.5.10のパケットは、トラフィックセレクターts-1とts-2と一致します。ただし、トラフィックセレクターts-1は、最初に設定された一致であり、ts-1に関連付けられたトンネルがパケットの暗号化に使用されます。

送信元アドレス172.16.5.5と宛先アドレス10.2.5.10のパケットは、トラフィックセレクターts-3およびts-4と一致します。ただし、トラフィックセレクターts-3は、最初に設定された一致であり、トラフィックセレクターts-3に関連付けられたトンネルがパケットの暗号化に使用されます。

異なるst0インターフェイスにバインドされた異なるVPN内で重複するIPアドレス

重複するIPアドレスが、異なるポイントツーポイントのst0インターフェイスにバインドされた異なるVPN内の複数のトラフィックセレクターに設定されている場合、特定のパケットと一致する最長のプレフィックスによってst0インターフェイスが最初に選択されます。選択したst0インターフェイスにバインドされているVPN内では、パケットに対して設定された最初の一致に基づいてトラフィックセレクターが選択されます。

次の例では、2つのVPNそれぞれにトラフィックセレクターを設定しています。トラフィックセレクターは、同じローカルサブネットワークで設定されますが、リモートサブネットワークが異なります。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.2.2.0/24;

}

}

トラフィックセレクターごとに異なるリモートサブネットワークが設定されているため、ルーティングテーブルには2つの異なるルートが追加されます。ルートルックアップは、適切なVPNにバインドされたst0インターフェイスを使用します。

次の例では、2つのVPNそれぞれにトラフィックセレクターを設定しています。トラフィックセレクターは、異なるリモートサブネットワークで設定されています。トラフィックセレクターごとに同じローカルサブネットワークが設定されていますが、異なるネットマスク値が指定されています。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.0.0/8;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.2.2.0/24;

}

}

トラフィックセレクターごとに異なるリモートサブネットワークが設定されているため、ルーティングテーブルには2つの異なるルートが追加されます。ルートルックアップは、適切なVPNにバインドされたst0インターフェイスを使用します。

次の例では、トラフィックセレクターが2つのVPNそれぞれに設定されています。トラフィックセレクターは、異なるローカルサブネットワークとリモートサブネットワークで設定されます。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/24;

remote-ip 10.2.2.0/24;

}

}

この場合、トラフィックセレクターは重複しません。トラフィックセレクターに設定されているリモートサブネットワークが異なるため、2つの異なるルートがルーティングテーブルに追加されます。ルートルックアップは、適切なVPNにバインドされたst0インターフェイスを使用します。

次の例では、2つのVPNそれぞれにトラフィックセレクターを設定しています。トラフィックセレクターは、同じローカルサブネットワークで設定されています。トラフィックセレクターごとに同じリモートサブネットワークが設定されていますが、異なるネットマスク値が指定されています。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.1.0.0/16;

}

}

ts-1に設定された remote-ip は10.1.1.0/24で、ts-2に設定されている remote-ip は10.1.0.0/16であることに注意してください。パケットの宛先が10.1.1.1の場合、ルートルックアップでは、長いプレフィックスが一致するst0.1インターフェイスが選択されます。パケットは、st0.1インターフェイスに対応するトンネルに基づいて暗号化されます。

場合によっては、トラフィックセレクターのトラフィックの適用により有効なパケットが破棄されることがあります。次の例では、トラフィックセレクターが2つのVPNそれぞれに設定されています。トラフィックセレクターは、異なるローカルサブネットワークで設定されています。トラフィックセレクターごとに同じリモートサブネットワークが設定されていますが、異なるネットマスク値が指定されています。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/16;

remote-ip 10.1.0.0/16;

}

}

10.1.1.0へのルートとして、st0.1インターフェイス経由の10.1.1.0/24およびst0.2インターフェイス経由の10.1.0.0/16の2つがルーティングテーブルに追加されています。送信元172.16.1.1から宛先10.1.1.1に送信されたパケットは、st0.1インターフェイス経由の10.1.1.0/24のルーティングテーブルエントリと一致します。ただし、パケットはトラフィックセレクターts-1で指定されたトラフィックと一致しないため、破棄されます。

複数のトラフィックセレクターが同じリモートサブネットワークとネットマスクで設定されている場合、等コストのルートがルーティングテーブルに追加されます。このケースは、選択したルートが予測できないため、トラフィックセレクターではサポートされていません。

例:ルートベースのインライン IPSec VPN でのトラフィックセレクターの設定

この例では、ルートベースVPNのトラフィックセレクターを設定する方法を示しています。

概要

この例では、トラフィックセレクターを設定して、MX304_AのサブネットワークとMX304_Bのサブネットワークの間にトラフィックが流れるようにします。

表8 は、この例のトラフィックセレクターを示しています。

| MX304_A |

MX304_B |

||||

|---|---|---|---|---|---|

| トラフィックセレクター名 |

ローカルIP |

リモートIP |

トラフィックセレクター名 |

ローカルIP |

リモートIP |

| TS1-IPv4 |

192.168.10.0/24 |

192.168.0.0/16 |

TS1-IPv4 |

192.168.0.0/16 |

192.168.10.0/24 |

| TS2-IPv6 |

2001:db8:10::0/64 |

2001:db8:20::0/64 |

TS2-IPv6 |

2001:db8:20::0/64 |

2001:db8:10::0/64 |

トポロジー

図10では、IPv6 VPNトンネルが、MX304_AデバイスとMX304_Bデバイスの間でIPv4とIPv6の両方のトラフィックを伝送しています。つまり、このトンネルは、IPv4-in-IPv6 および IPv6-in-IPv6 の両方のトンネルモードで動作します。

設定

MX304_Aの設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set chassis fpc 0 pic 1 inline-services bandwidth 10g set services service-set ssv4_ts1 next-hop-service inside-service-interface si-0/1/0.1 set services service-set ssv4_ts1 next-hop-service outside-service-interface si-0/1/0.2 set services service-set ssv4_ts1 ipsec-vpn ipsec_vpnv4_ts1 set services service-set ssv6_ts1 next-hop-service inside-service-interface si-0/1/0.3 set services service-set ssv6_ts1 next-hop-service outside-service-interface si-0/1/0.4 set services service-set ssv6_ts1 ipsec-vpn ipsec_vpnv6_ts1 set security ike proposal ike_prop description "IKE Proposal" set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop lifetime-seconds 300 set security ike policy ike_policy mode main set security ike policy ike_policy proposals ike_prop set security ike policy ike_policy pre-shared-key ascii-text test123 set security ike gateway ike_gw ike-policy ike_policy set security ike gateway ike_gw address 10.1.1.2 set security ike gateway ike_gw external-interface et-0/2/10 set security ike gateway ike_gw local-address 10.1.1.1 set security ike gateway ike_gw version v2-only set security ike gateway ike_gwv6 ike-policy ike_policy set security ike gateway ike_gwv6 address 2001:db8:1611::2 set security ike gateway ike_gwv6 external-interface et-0/2/10 set security ike gateway ike_gwv6 local-address 2001:db8:1611::1 set security ike gateway ike_gwv6 version v2-only set security ipsec vpn ipsec_vpnv4_ts1 bind-interface st0.1 set security ipsec vpn ipsec_vpnv4_ts1 ike gateway ike_gw set security ipsec vpn ipsec_vpnv4_ts1 ike ipsec-policy ipsec_policy set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 local-ip 192.168.10.0/24 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 remote-ip 192.168.20.0/24 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 protocol tcp set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 source-port 500-1010 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 destination-port 500-1010 set security ipsec vpn ipsec_vpnv4_ts1 establish-tunnels immediately set security ipsec vpn ipsec_vpnv6_ts1 bind-interface st0.2 set security ipsec vpn ipsec_vpnv6_ts1 ike gateway ike_gwv6 set security ipsec vpn ipsec_vpnv6_ts1 ike ipsec-policy ipsec_policy set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 local-ip 2001:db8:10::/64 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 remote-ip 2001:db8:20::/64 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 protocol tcp set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 source-port 500-1010 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 destination-port 500-1010 set security ipsec vpn ipsec_vpnv6_ts1 establish-tunnels immediately set interfaces si-0/1/0 unit 1 family inet set interfaces si-0/1/0 unit 1 family inet6 set interfaces si-0/1/0 unit 1 service-domain inside set interfaces si-0/1/0 unit 2 family inet set interfaces si-0/1/0 unit 2 family inet6 set interfaces si-0/1/0 unit 2 service-domain outside set interfaces si-0/1/0 unit 3 family inet set interfaces si-0/1/0 unit 3 family inet6 set interfaces si-0/1/0 unit 3 service-domain inside set interfaces si-0/1/0 unit 4 family inet set interfaces si-0/1/0 unit 4 family inet6 set interfaces si-0/1/0 unit 4 service-domain outside set interfaces et-0/1/8 unit 0 family inet address 172.16.2.1/24 set interfaces et-0/1/8 unit 0 family inet6 address 2001:db8:2000::1/64 set interfaces et-0/2/10 unit 0 family inet address 10.1.1.1/24 set interfaces et-0/2/10 unit 0 family inet6 address 2001:db8:2001:db8:1611::1/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces st0 unit 2 family inet set interfaces st0 unit 2 family inet6

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「構成モードでのCLIエディターの使用」を参照してください。

トラフィックセレクターを設定するには:

インラインサービスを有効にするためのシャーシの設定。

[edit] user@host# set chassis fpc 0 pic 1 inline-services bandwidth 10g

IPv4 VPNおよびIPv6 VPNオブジェクトのサービスセットの設定

[edit] user@host# set services service-set ssv4_ts1 next-hop-service inside-service-interface si-0/1/0.1 user@host# set services service-set ssv4_ts1 next-hop-service outside-service-interface si-0/1/0.2 user@host# set services service-set ssv4_ts1 ipsec-vpn ipsec_vpnv4_ts1 user@host# set services service-set ssv6_ts1 next-hop-service inside-service-interface si-0/1/0.3 user@host# set services service-set ssv6_ts1 next-hop-service outside-service-interface si-0/1/0.4 user@host# set services service-set ssv6_ts1 ipsec-vpn ipsec_vpnv6_ts1

IKEプロポーザルを設定します。

[edit] user@host# set security ike proposal ike_prop description "IKE Proposal" user@host# set security ike proposal ike_prop authentication-method pre-shared-keys user@host# set security ike proposal ike_prop lifetime-seconds 300 user@host# set security ike policy ike_policy mode main user@host# set security ike policy ike_policy proposals ike_prop user@host# set security ike policy ike_policy pre-shared-key ascii-text test123

IKEポリシーとIPv4 IKEゲートウェイを設定します。

[edit] user@host# set security ike gateway ike_gw ike-policy ike_policy user@host# set security ike gateway ike_gw address 10.1.1.2 user@host# set security ike gateway ike_gw external-interface et-0/2/10 user@host# set security ike gateway ike_gw local-address 10.1.1.1 user@host# set security ike gateway ike_gw version v2-only

IKEポリシーとIPv6 IKEゲートウェイを設定します。

[edit] user@host# set security ike gateway ike_gwv6 ike-policy ike_policy user@host# set security ike gateway ike_gwv6 address 2001:db8:1611::2 user@host# set security ike gateway ike_gwv6 external-interface et-0/2/10 user@host# set security ike gateway ike_gwv6 local-address 2001:db8:1611::1 user@host# set security ike gateway ike_gwv6 version v2-only

IPsecプロポーザルを設定します。

[edit] user@host# set security ipsec proposal ipsec_prop description "IPSec Proposal" user@host# set security ipsec proposal ipsec_prop protocol esp user@host# set security ipsec proposal ipsec_prop encryption-algorithm aes-256-gcm user@host# set security ipsec proposal ipsec_prop lifetime-seconds 180

IPsecポリシーを設定します。

[edit] user@host# set security ipsec policy ipsec_policy proposals ipsec_prop

IPv4 IPsec VPNトンネルを設定します。

[edit] user@host# set security ipsec vpn ipsec_vpnv4_ts1 bind-interface st0.1 user@host# set security ipsec vpn ipsec_vpnv4_ts1 ike gateway ike_gw user@host# set security ipsec vpn ipsec_vpnv4_ts1 ike ipsec-policy ipsec_policy user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 local-ip 192.168.10.0/24 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 remote-ip 192.168.20.0/24 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 protocol tcp user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 source-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 destination-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv4_ts1 establish-tunnels immediately

IPv6 IPsec VPNトンネルを設定します。

[edit] user@host# set security ipsec vpn ipsec_vpnv6_ts1 bind-interface st0.2 user@host# set security ipsec vpn ipsec_vpnv6_ts1 ike gateway ike_gwv6 user@host# set security ipsec vpn ipsec_vpnv6_ts1 ike ipsec-policy ipsec_policy user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 local-ip 2001:db8:10::/64 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 remote-ip 2001:db8:20::/64 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 protocol tcp user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 source-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 destination-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv6_ts1 establish-tunnels immediately

インライン サービス インターフェイスの設定

[edit] user@host# set interfaces si-0/1/0 unit 1 family inet user@host# set interfaces si-0/1/0 unit 1 family inet6 user@host# set interfaces si-0/1/0 unit 1 service-domain inside user@host# set interfaces si-0/1/0 unit 2 family inet user@host# set interfaces si-0/1/0 unit 2 family inet6 user@host# set interfaces si-0/1/0 unit 2 service-domain outside user@host# set interfaces si-0/1/0 unit 3 family inet user@host# set interfaces si-0/1/0 unit 3 family inet6 user@host# set interfaces si-0/1/0 unit 3 service-domain inside user@host# set interfaces si-0/1/0 unit 4 family inet user@host# set interfaces si-0/1/0 unit 4 family inet6 user@host# set interfaces si-0/1/0 unit 4 service-domain outside

インターフェイスを設定します。

[edit] user@host# set interfaces et-0/1/8 unit 0 family inet address 172.16.2.1/24 user@host# set interfaces et-0/1/8 unit 0 family inet6 address 2001:db8:2000::1/64 user@host# set interfaces et-0/2/10 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces et-0/2/10 unit 0 family inet6 address 2001:db8:2001:db8:1611::1/64 user@host# set interfaces st0 unit 1 family inet user@host# set interfaces st0 unit 1 family inet6 user@host# set interfaces st0 unit 2 family inet user@host# set interfaces st0 unit 2 family inet6

結果

設定モードから、 show interfaces、 show security ike、 show security ipsec コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show interfaces

si-0/1/0 {

unit 1 {

family inet;

family inet6;

service-domain inside;

}

unit 2 {

family inet;

family inet6;

service-domain outside;

}

unit 3 {

family inet;

family inet6;

service-domain inside;

}

unit 4 {

family inet;

family inet6;

service-domain outside;

}

}

et-0/1/8 {

unit 0 {

family inet {

address 172.16.2.1/24;

}

family inet6 {

address 2001:db8:2000::1/64;

}

}

}

et-0/2/10 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

family inet6 {

address 2001:db8:2001:db8:1611::1/64;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

unit 2 {

family inet;

family inet6;

}

}

}

[edit]

user@host# show security ike

proposal ike_prop {

description "IKE Proposal";

authentication-method pre-shared-keys;

lifetime-seconds 300;

}

policy ike_policy {

mode main;

proposals ike_prop;

pre-shared-key ascii-text "$9$skYJD.mT3/t5Q"; ## SECRET-DATA

}

gateway ike_gw {

ike-policy ike_policy;

address 10.1.1.2;

external-interface et-0/2/10;

local-address 10.1.1.1;

version v2-only;

}

gateway ike_gwv6 {

ike-policy ike_policy;

address 2001:db8:1611::2;

external-interface et-0/2/10;

local-address 2001:db8:1611::1;

version v2-only;

}

}

[edit]

user@host# show security ipsec

ipsec {

proposal ipsec_prop {

description "IPSec Proposal";

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 180;

}

policy ipsec_policy {

proposals ipsec_prop;

}

vpn ipsec_vpnv4_ts1 {

bind-interface st0.1;

ike {

gateway ike_gw;

ipsec-policy ipsec_policy;

}

traffic-selector ts1-ipv4 {

term 0 {

local-ip 192.168.10.0/24;

remote-ip 192.168.20.0/24;

protocol tcp;

source-port 500-1010;

destination-port 500-1010;

}

}

establish-tunnels immediately;

}

vpn ipsec_vpnv6_ts1 {

bind-interface st0.2;

ike {

gateway ike_gwv6;

ipsec-policy ipsec_policy;

}

traffic-selector ts1-ipv6 {

term 1 {

local-ip 2001:db8:10::/64;

remote-ip 2001:db8:20::/64;

protocol tcp;

source-port 500-1010;

destination-port 500-1010;

}

}

establish-tunnels immediately;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

MX304_Bの設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set chassis fpc 0 pic 1 inline-services bandwidth 10g set services service-set ssv4_ts1 next-hop-service inside-service-interface si-0/1/0.1 set services service-set ssv4_ts1 next-hop-service outside-service-interface si-0/1/0.2 set services service-set ssv4_ts1 ipsec-vpn ipsec_vpnv4_ts1 set services service-set ssv6_ts1 next-hop-service inside-service-interface si-0/1/0.3 set services service-set ssv6_ts1 next-hop-service outside-service-interface si-0/1/0.4 set services service-set ssv6_ts1 ipsec-vpn ipsec_vpnv6_ts1 set security ike proposal ike_prop description "IKE Proposal" set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop lifetime-seconds 300 set security ike policy ike_policy mode main set security ike policy ike_policy proposals ike_prop set security ike policy ike_policy pre-shared-key ascii-text test123 set security ike gateway ike_gw ike-policy ike_policy set security ike gateway ike_gw address 10.1.1.1 set security ike gateway ike_gw external-interface et-0/2/10 set security ike gateway ike_gw local-address 10.1.1.2 set security ike gateway ike_gw version v2-only set security ike gateway ike_gwv6 ike-policy ike_policy set security ike gateway ike_gwv6 address 2001:db8:1611::1 set security ike gateway ike_gwv6 external-interface et-0/2/10 set security ike gateway ike_gwv6 local-address 2001:db8:1611::2 set security ike gateway ike_gwv6 version v2-only set security ipsec proposal ipsec_prop description "IPSec Proposal" set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop encryption-algorithm aes-256-gcm set security ipsec proposal ipsec_prop lifetime-seconds 180 set security ipsec policy ipsec_policy proposals ipsec_prop set security ipsec vpn ipsec_vpnv4_ts1 bind-interface st0.1 set security ipsec vpn ipsec_vpnv4_ts1 ike gateway ike_gw set security ipsec vpn ipsec_vpnv4_ts1 ike ipsec-policy ipsec_policy set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 local-ip 192.168.20.0/24 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 remote-ip 192.168.10.0/24 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 protocol tcp set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 source-port 500-1010 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 destination-port 500-1010 set security ipsec vpn ipsec_vpnv4_ts1 establish-tunnels responder-only set security ipsec vpn ipsec_vpnv6_ts1 bind-interface st0.2 set security ipsec vpn ipsec_vpnv6_ts1 ike gateway ike_gwv6 set security ipsec vpn ipsec_vpnv6_ts1 ike ipsec-policy ipsec_policy set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 local-ip 2001:db8:20::/64 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 remote-ip 2001:db8:10::/64 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 protocol tcp set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 source-port 500-1010 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 destination-port 500-1010 set security ipsec vpn ipsec_vpnv6_ts1 establish-tunnels responder-only set interfaces si-0/1/0 unit 1 family inet set interfaces si-0/1/0 unit 1 family inet6 set interfaces si-0/1/0 unit 1 service-domain inside set interfaces si-0/1/0 unit 2 family inet set interfaces si-0/1/0 unit 2 family inet6 set interfaces si-0/1/0 unit 2 service-domain outside set interfaces si-0/1/0 unit 3 family inet set interfaces si-0/1/0 unit 3 family inet6 set interfaces si-0/1/0 unit 3 service-domain inside set interfaces si-0/1/0 unit 4 family inet set interfaces si-0/1/0 unit 4 family inet6 set interfaces si-0/1/0 unit 4 service-domain outside set interfaces et-0/0/0 unit 0 family inet address 172.16.1.1/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:0:1::1/64 set interfaces et-0/2/10 unit 0 family inet address 10.1.1.2/24 set interfaces et-0/2/10 unit 0 family inet6 address 2001:db8:1611::2/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces st0 unit 2 family inet set interfaces st0 unit 2 family inet6

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「構成モードでのCLIエディターの使用」を参照してください。

トラフィックセレクターを設定するには:

インラインサービスを有効にするためのシャーシの設定。

[edit] user@host# set chassis fpc 0 pic 1 inline-services bandwidth 10g

IPv4 VPNおよびIPv6 VPNオブジェクトのサービスセットの設定

[edit] user@host# set services service-set ssv4_ts1 next-hop-service inside-service-interface si-0/1/0.1 user@host# set services service-set ssv4_ts1 next-hop-service outside-service-interface si-0/1/0.2 user@host# set services service-set ssv4_ts1 ipsec-vpn ipsec_vpnv4_ts1 user@host# set services service-set ssv6_ts1 next-hop-service inside-service-interface si-0/1/0.3 user@host# set services service-set ssv6_ts1 next-hop-service outside-service-interface si-0/1/0.4 user@host# set services service-set ssv6_ts1 ipsec-vpn ipsec_vpnv6_ts1

IKEプロポーザルを設定します。

[edit] user@host# set security ike proposal ike_prop description "IKE Proposal" user@host# set security ike proposal ike_prop authentication-method pre-shared-keys user@host# set security ike proposal ike_prop lifetime-seconds 300 user@host# set security ike policy ike_policy mode main user@host# set security ike policy ike_policy proposals ike_prop user@host# set security ike policy ike_policy pre-shared-key ascii-text test123

IKEポリシーとIPv4 IKEゲートウェイを設定します。

[edit] user@host# set security ike gateway ike_gw ike-policy ike_policy user@host# set security ike gateway ike_gw address 10.1.1.2 user@host# set security ike gateway ike_gw external-interface et-0/2/10 user@host# set security ike gateway ike_gw local-address 10.1.1.1 user@host# set security ike gateway ike_gw version v2-only

IKEポリシーとIPv6 IKEゲートウェイを設定します。

[edit] user@host# set security ike gateway ike_gwv6 ike-policy ike_policy user@host# set security ike gateway ike_gwv6 address 2001:db8:1611::2 user@host# set security ike gateway ike_gwv6 external-interface et-0/2/10 user@host# set security ike gateway ike_gwv6 local-address 2001:db8:1611::1 user@host# set security ike gateway ike_gwv6 version v2-only

IPsecプロポーザルを設定します。

[edit] user@host# set security ipsec proposal ipsec_prop description "IPSec Proposal" user@host# set security ipsec proposal ipsec_prop protocol esp user@host# set security ipsec proposal ipsec_prop encryption-algorithm aes-256-gcm user@host# set security ipsec proposal ipsec_prop lifetime-seconds 180

IPsecポリシーを設定します。

[edit] user@host# set security ipsec policy ipsec_policy proposals ipsec_prop

IPv4 IPsec VPNトンネルを設定します。

[edit] user@host# set security ipsec vpn ipsec_vpnv4_ts1 bind-interface st0.1 user@host# set security ipsec vpn ipsec_vpnv4_ts1 ike gateway ike_gw user@host# set security ipsec vpn ipsec_vpnv4_ts1 ike ipsec-policy ipsec_policy user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 local-ip 192.168.10.0/24 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 remote-ip 192.168.20.0/24 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 protocol tcp user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 source-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 destination-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv4_ts1 establish-tunnels responder-only

IPv6 IPsec VPNトンネルを設定します。

[edit security] user@host# set security ipsec vpn ipsec_vpnv6_ts1 bind-interface st0.2 user@host# set security ipsec vpn ipsec_vpnv6_ts1 ike gateway ike_gwv6 user@host# set security ipsec vpn ipsec_vpnv6_ts1 ike ipsec-policy ipsec_policy user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 local-ip 2001:db8:10::/64 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 remote-ip 2001:db8:20::/64 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 protocol tcp user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 source-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 destination-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv6_ts1 establish-tunnels responder-only

インライン サービス インターフェイスの設定

[edit] user@host# set interfaces si-0/1/0 unit 1 family inet user@host# set interfaces si-0/1/0 unit 1 family inet6 user@host# set interfaces si-0/1/0 unit 1 service-domain inside user@host# set interfaces si-0/1/0 unit 2 family inet user@host# set interfaces si-0/1/0 unit 2 family inet6 user@host# set interfaces si-0/1/0 unit 2 service-domain outside user@host# set interfaces si-0/1/0 unit 3 family inet user@host# set interfaces si-0/1/0 unit 3 family inet6 user@host# set interfaces si-0/1/0 unit 3 service-domain inside user@host# set interfaces si-0/1/0 unit 4 family inet user@host# set interfaces si-0/1/0 unit 4 family inet6 user@host# set interfaces si-0/1/0 unit 4 service-domain outside

インターフェイスを設定します。

[edit interfaces] user@host# set interfaces et-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:0:1::1/64 user@host# set interfaces et-0/2/10 unit 0 family inet address 10.2.1.2/24 user@host# set interfaces et-0/2/10 unit 0 family inet6 address 2001:db8:1612::2/64 user@host# set interfaces st0 unit 1 family inet user@host# set interfaces st0 unit 1 family inet6 user@host# set interfaces st0 unit 2 family inet user@host# set interfaces st0 unit 2 family inet6

結果

設定モードから、 show interfaces、 show security ike、 show security ipsec コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show interfaces

et-0/0/0 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

family inet6 {

address 2001:db8:0:1::1/64;

}

}

}

si-0/1/0 {

unit 1 {

family inet;

family inet6;

service-domain inside;

}

unit 2 {

family inet;

family inet6;

service-domain outside;

}

unit 3 {

family inet;

family inet6;

service-domain inside;

}

unit 4 {

family inet;

family inet6;

service-domain outside;

}

}

et-0/2/10 {

unit 0 {

family inet {

address 10.1.1.2/24;

}

family inet6 {

address 2001:db8:1611::2/64;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

unit 2 {

family inet;

family inet6;

}

}

}

[edit]

user@host# show security ike

proposal ike_prop {

description "IKE Proposal";

authentication-method pre-shared-keys;

lifetime-seconds 300;

}

policy ike_policy {

mode main;

proposals ike_prop;

pre-shared-key ascii-text "$9$skYJD.mT3/t5Q"; ## SECRET-DATA

}

gateway ike_gw {

ike-policy ike_policy;

address 10.1.1.1;

external-interface et-0/2/10;

local-address 10.1.1.2;

version v2-only;

}

gateway ike_gwv6 {

ike-policy ike_policy;

address 2001:db8:1611::1;

external-interface et-0/2/10;

local-address 2001:db8:1611::2;

version v2-only;

}

}

[edit]

user@host# show security ipsec

proposal ipsec_prop {

description "IPSec Proposal";

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 180;

}

policy ipsec_policy {

proposals ipsec_prop;

}

vpn ipsec_vpnv4_ts1 {

bind-interface st0.1;

ike {

gateway ike_gw;

ipsec-policy ipsec_policy;

}

traffic-selector ts1-ipv4 {

term 0 {

local-ip 192.168.20.0/24;

remote-ip 192.168.10.0/24;

protocol tcp;

source-port 500-1010;

destination-port 500-1010;

}

}

establish-tunnels responder-only;

}

vpn ipsec_vpnv6_ts1 {

bind-interface st0.2;

ike {

gateway ike_gwv6;

ipsec-policy ipsec_policy;

}

traffic-selector ts1-ipv6 {

term 1 {

local-ip 2001:db8:20::/64;

remote-ip 2001:db8:10::/64;

protocol tcp;

source-port 500-1010;

destination-port 500-1010;

}

}

establish-tunnels responder-only;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

ここに示されている出力例は MX304_A 上のものです。

IPsecフェーズ2ステータスの確認

目的

IPsecフェーズ2のステータスを確認します。

アクション

動作モードから、MX304_Aで show security ipsec security-associations コマンドを入力します。

user@host> show security ipsec security-associations Total active tunnels: 2 Total IPsec sas: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <507643 ESP:aes-gcm-256/aes256-gcm 0xa3fac378 58 / unlim - root 500 10.1.1.2 >507643 ESP:aes-gcm-256/aes256-gcm 0xd2626c0b 58 / unlim - root 500 10.1.1.2 <507645 ESP:aes-gcm-256/aes256-gcm 0xfc3ef4a3 62 / unlim - root 500 2001:db8:1611::2 >507645 ESP:aes-gcm-256/aes256-gcm 0xae7c7732 62 / unlim - root 500 2001:db8:1611::2

動作モードから、MX304_Aで show security ipsec security-associations detail コマンドを入力します

user@host> show security ipsec security-associations detail

ID: 507643 Virtual-system: root, VPN Name: ipsec_vpnv4_ts1

Local Gateway: 10.1.1.1, Remote Gateway: 10.1.1.2

Traffic Selector Name: ts1-ipv4

TS Local Identity:

Protocol Port IP

6/tcp 500-1010 ipv4(192.168.10.0-192.168.10.255)

TS Remote Identity:

Protocol Port IP

6/tcp 500-1010 ipv4(192.168.20.0-192.168.20.255)

TS Type: traffic-selector

Version: IKEv2

Quantum Secured: No

Hardware Offloaded: No

PFS group: N/A, Packet Encapsulation: None, Dest port: 0

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP: Disabled, Bind-interface: st0.1, Policy-name: ipsec_policy

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Tunnel events:

Mon Dec 15 2025 00:17:41: IPSec SA is deleted because IPSec SA hard life-time expired, sent DEL notification (1 times)

Mon Dec 15 2025 00:17:38: IPsec SA rekey succeeds (1 times)

Mon Dec 15 2025 00:17:38: IPSEC SA rekey initiated because soft life timer expired (1 times)

Mon Dec 15 2025 00:15:36: IPSec SA is deleted because received DEL notification from peer (2 times) <- [repeated sequence END]

Mon Dec 15 2025 00:15:35: IPsec SA rekey succeeds (2 times) <- [repeated sequence START]

Mon Dec 15 2025 00:11:09: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 1

Anchorship: Thread 0

Distribution-Profile: si-0/1/0

Direction: inbound, SPI: 0x1bfcc3d8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 173 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 120 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

IKE SA Index: 88

Direction: outbound, SPI: 0xef07cdf8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 173 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 120 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

IKE SA Index: 88

ID: 507645 Virtual-system: root, VPN Name: ipsec_vpnv6_ts1

Local Gateway: 2001:db8:1611::1, Remote Gateway: 2001:db8:1611::2

Traffic Selector Name: ts1-ipv6

TS Local Identity:

Protocol Port IP

6/tcp 500-1010 ipv6(2001:db8:10::-2001:db8:10:0:ffff:ffff:ffff:ffff)

TS Remote Identity:

Protocol Port IP

6/tcp 500-1010 ipv6(2001:db8:20::-2001:db8:20:0:ffff:ffff:ffff:ffff)

TS Type: traffic-selector

Version: IKEv2

Quantum Secured: No

Hardware Offloaded: No

PFS group: N/A, Packet Encapsulation: None, Dest port: 0

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP: Disabled, Bind-interface: st0.2, Policy-name: ipsec_policy

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Tunnel events:

Mon Dec 15 2025 00:15:40: IPSec SA is deleted because received DEL notification from peer (1 times)

Mon Dec 15 2025 00:15:37: IPsec SA rekey succeeds (1 times)

Mon Dec 15 2025 00:13:31: IPSec SA is deleted because IPSec SA hard life-time expired, sent DEL notification (1 times)

Mon Dec 15 2025 00:13:28: IPsec SA rekey succeeds (1 times)

Mon Dec 15 2025 00:13:28: IPSEC SA rekey initiated because soft life timer expired (1 times)

Mon Dec 15 2025 00:11:22: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 1

Anchorship: Thread 0

Distribution-Profile: si-0/1/0

Direction: inbound, SPI: 0xfc3ef4a3, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 51 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 3 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

IKE SA Index: 89

Direction: outbound, SPI: 0xae7c7732, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 51 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 3 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

IKE SA Index: 89

動作モードから、MX304_Bで show security ipsec security-associations コマンドを入力します。

user@host> show security ipsec security-associations

Total active tunnels: 2 Total IPsec sas: 2

ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway

<507689 ESP:aes-gcm-256/aes256-gcm 0xef07cdf8 118/ unlim - root 500 10.1.1.1

>507689 ESP:aes-gcm-256/aes256-gcm 0x1bfcc3d8 118/ unlim - root 500 10.1.1.1

<507690 ESP:aes-gcm-256/aes256-gcm 0xcec31091 128/ unlim - root 500 2001:db8:1611::1

>507690 ESP:aes-gcm-256/aes256-gcm 0x49e08377 128/ unlim - root 500 2001:db8:1611::1

動作モードから、MX304_Bで show security ipsec security-associations detail コマンドを入力します。

user@host> show security ipsec security-associations detail

ID: 507689 Virtual-system: root, VPN Name: ipsec_vpnv4_ts1

Local Gateway: 10.1.1.2, Remote Gateway: 10.1.1.1

Traffic Selector Name: ts1-ipv4

TS Local Identity:

Protocol Port IP

6/tcp 500-1010 ipv4(192.168.20.0-192.168.20.255)

TS Remote Identity:

Protocol Port IP

6/tcp 500-1010 ipv4(192.168.10.0-192.168.10.255)

TS Type: traffic-selector

Version: IKEv2

Quantum Secured: No

Hardware Offloaded: No

PFS group: N/A, Packet Encapsulation: None, Dest port: 0

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP: Disabled, Bind-interface: st0.1, Policy-name: ipsec_policy

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Tunnel events:

Mon Dec 15 2025 00:17:42: IPSec SA is deleted because received DEL notification from peer (1 times)

Mon Dec 15 2025 00:17:39: IPsec SA rekey succeeds (1 times)

Mon Dec 15 2025 00:15:36: IPSec SA is deleted because IPSec SA hard life-time expired, sent DEL notification (2 times) <- [repeated sequence END]

Mon Dec 15 2025 00:15:36: IPsec SA rekey succeeds (2 times)

Mon Dec 15 2025 00:15:36: IPSEC SA rekey initiated because soft life timer expired (2 times) <- [repeated sequence START]

Mon Dec 15 2025 00:11:10: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 1

Anchorship: Thread 0

Distribution-Profile: si-0/1/0

Direction: inbound, SPI: 0xef07cdf8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 114 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 65 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels responder-only

IKE SA Index: 125

Direction: outbound, SPI: 0x1bfcc3d8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 114 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 65 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels responder-only

IKE SA Index: 125

ID: 507690 Virtual-system: root, VPN Name: ipsec_vpnv6_ts1

Local Gateway: 2001:db8:1611::2, Remote Gateway: 2001:db8:1611::1

Traffic Selector Name: ts1-ipv6

TS Local Identity:

Protocol Port IP

6/tcp 500-1010 ipv6(2001:db8:20::-2001:db8:20:0:ffff:ffff:ffff:ffff)

TS Remote Identity:

Protocol Port IP

6/tcp 500-1010 ipv6(2001:db8:10::-2001:db8:10:0:ffff:ffff:ffff:ffff)

TS Type: traffic-selector

Version: IKEv2

Quantum Secured: No

Hardware Offloaded: No

PFS group: N/A, Packet Encapsulation: None, Dest port: 0

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP: Disabled, Bind-interface: st0.2, Policy-name: ipsec_policy

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Tunnel events:

Mon Dec 15 2025 00:17:52: IPSec SA is deleted because received DEL notification from peer (1 times)

Mon Dec 15 2025 00:17:49: IPsec SA rekey succeeds (1 times)

Mon Dec 15 2025 00:15:40: IPSec SA is deleted because IPSec SA hard life-time expired, sent DEL notification (1 times)

Mon Dec 15 2025 00:15:37: IPsec SA rekey succeeds (1 times)

Mon Dec 15 2025 00:15:37: IPSEC SA rekey initiated because soft life timer expired (1 times)

Mon Dec 15 2025 00:13:31: IPSec SA is deleted because received DEL notification from peer (1 times)

Mon Dec 15 2025 00:13:28: IPsec SA rekey succeeds (1 times)

Mon Dec 15 2025 00:11:22: IPSec SA is deleted because IKE SA is deleted (1 times)

Mon Dec 15 2025 00:11:15: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 1

Anchorship: Thread 0

Distribution-Profile: si-0/1/0

Direction: inbound, SPI: 0xcec31091, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 124 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 77 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels responder-only

IKE SA Index: 126

Direction: outbound, SPI: 0x49e08377, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 124 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 77 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels responder-only

IKE SA Index: 126

意味

show security ipsec security-associationsコマンドは、すべてのアクティブなIKEフェーズ2のSAを一覧表示します。SAが表示されない場合は、フェーズ2の確立に問題があります。設定でIKEポリシーパラメータと外部インターフェイスの設定を確認してください。フェーズ2のプロポーザルパラメータは、ピアデバイスで一致する必要があります。

トラフィックセレクターの検証

目的

セキュアトンネルインターフェイスでネゴシエートされたトラフィックセレクターを確認します。

アクション

動作モードから、 show security ipsec traffic-selector コマンドを入力します。

user@host> show security ipsec traffic-selector Tunnel-id: 507689, Interface: st0.1 IKE-ID: 10.1.1.1 Source IP: ipv4(6,500-1010,192.168.20.0-192.168.20.255) Destination IP: ipv4(6,500-1010,192.168.10.0-192.168.10.255) Tunnel-id: 507690, Interface: st0.2 IKE-ID: 2001:db8:1611::1 Source IP: ipv6(6,500-1010,2001:db8:20::-2001:db8:20:0:ffff:ffff:ffff:ffff) Destination IP: ipv6(6,500-1010,2001:db8:10::-2001:db8:10:0:ffff:ffff:ffff:ffff)

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。