このページで

TLS 経由で Syslog を構成する

トランスポート層セキュリティ(TLS)プロトコルを介して、システムログメッセージ(syslogメッセージとも呼ばれます)を安全に転送するようにデバイスを設定する方法について説明します。

コントロールプレーンログ

syslog statement at the [system]

hierarchy level.例:TLS 経由で Syslog を構成する

この例では、TLS経由でsyslogメッセージ(コントロールプレーンログ)を安全に転送するようにジュニパーネットワークスのデバイスを設定する方法を示しています。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

-

Junos OS リリース 21.2R1 以降

-

Junos OS Evolved リリース 23.4R1 以降

-

Junos OSまたはJunos OS Evolvedを実行するデバイス(syslogクライアント)

-

Syslogサーバ

概要

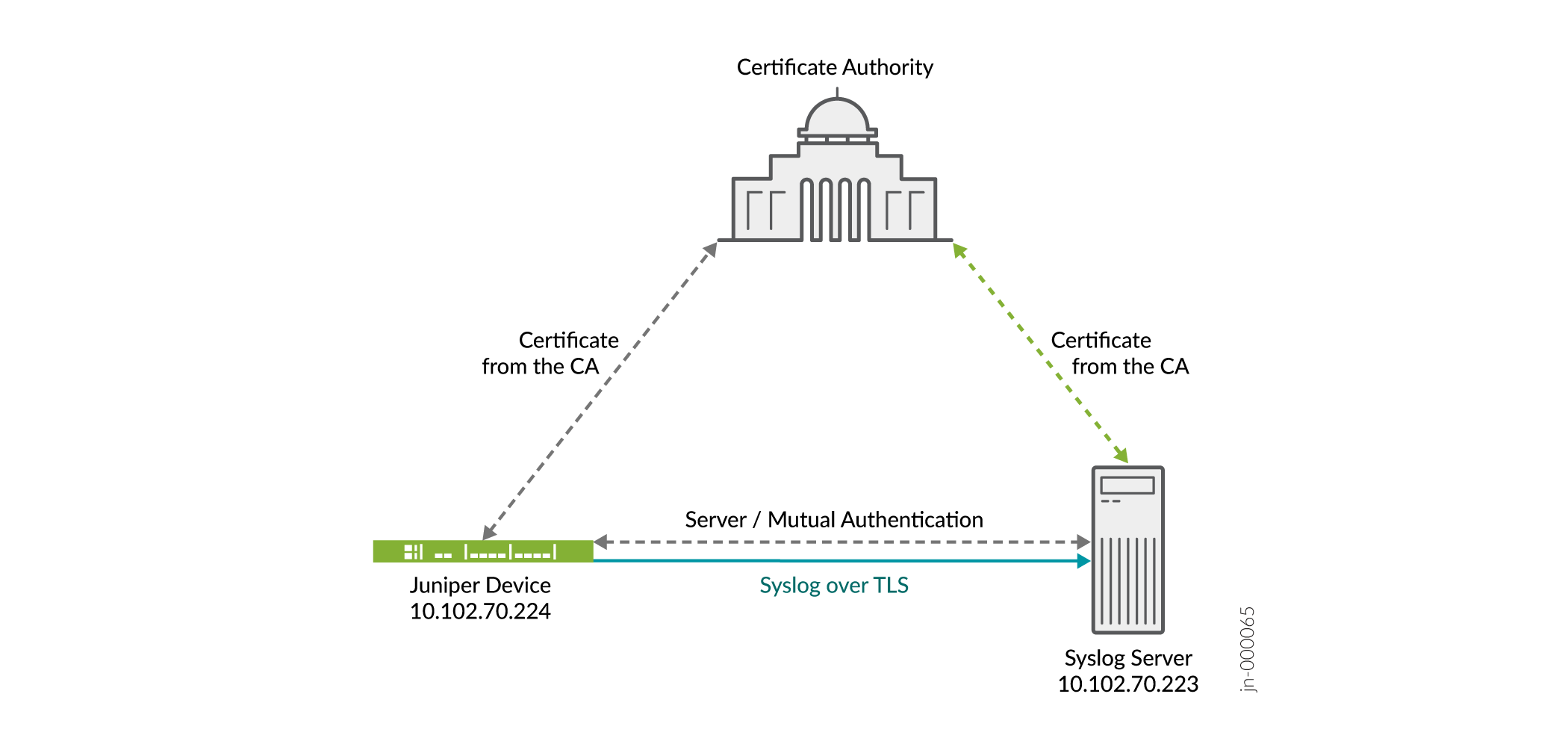

TLSプロトコルを使用して、syslogクライアントからsyslogサーバにシステムログメッセージ(コントロールプレーンログ)を安全に転送できるようにします。TLS は、証明書を使用して通信の認証と暗号化を行います。

TLS 経由の Syslog は、RFC 5425 で定義されたエンドエンティティ証明書ベースの認証ポリシーをサポートしますが、サブジェクト名の認証ポリシーはサポートしていません。

- サーバー認証(または一方向 TLS):クライアントはサーバーの ID を確認し、サーバーを信頼します。

- 相互認証 - サーバーとクライアントの両方がお互いを信頼します。

ネットワークに応じて、サーバー認証または相互認証のいずれかを選択できます。必要な情報にすばやくアクセスするには、 表 1 のリンクをクリックしてください。

|

認証モード |

手順 |

情報が配置されているセクション |

|---|---|---|

|

サーバー認証 |

PKI を構成する デバイスを設定する |

設定

次の例では、TLSプロトコルを使用して、ジュニパーデバイスからリモートsyslogサーバーにsyslogメッセージ(コントロールプレーンログ)を安全に転送します。図 1 に、この例で使用する基本的なトポロジーを示します。

デバイスで PKI を設定する方法については、 Junos OS で PKI を設定するを参照してください。

デバイスでのサーバー認証の構成

ステップバイステップでの手順

次の手順では、設定階層内のさまざまなレベルに移動する必要があります。https://www.juniper.net/documentation/us/en/software/junos/routing-policy/topics/concept/cli-editor-configuration-mode-quick-reference-using.htmlCLIのナビゲーションについては、「1 コンフィグレーション・モードでのCLIエディタの使用」1 を参照してください。

デバイスを設定するには:

-

システム ログ メッセージを受信する syslog サーバーを指定します。syslog サーバの IP アドレスまたは完全修飾ホスト名を指定できます。この例では、syslog サーバの IP アドレスとして 10.102.70.233 を使用します。

[edit] user@host# set system syslog host 10.102.70.223 any any

-

syslog サーバーのポート番号を指定します。

[edit] user@host# set system syslog host 10.102.70.223 port 10514

-

デバイスの syslog トランスポート プロトコルを指定します。この例では、トランスポート プロトコルとして TLS を使用します。

[edit] user@host# set system syslog host 10.102.70.223 transport tls

-

トラステッド認証局(CA)グループの名前を指定するか、または使用するCAプロファイルの名前を指定します。この例では、CA プロファイルとして example-ca を使用します。

[edit] user@host# set system syslog host 10.102.70.223 tlsdetails trusted-ca-group trusted-ca-group-name ca-profiles example-ca

-

すべてのログ メッセージを送信するようにデバイスを設定します。

[edit] user@host# set system syslog file messages any any

-

設定をコミットします。

[edit] user@host# commit

結果

構成モードで、 コマshow system syslogンドを使用して構成を確認します。

[edit]

user@host# show system syslog

host 10.102.70.223 {

any any;

port 10514;

transport tls;

tlsdetails {

trusted-ca-group trusted-ca-group-name {

ca-profiles example-ca;

}

}

}

検証

設定が正しく機能していることを確認するには、syslog サーバで show log コマンドを入力します。

関連項目

データプレーンログ

例:SRXシリーズファイアウォールでTLS Syslogプロトコルを設定する

この例では、SRXシリーズファイアウォールでトランスポート層セキュリティ(TLS)syslogプロトコルを構成して、TLS syslogイベント転送をサポートするネットワークデバイスから暗号化されたsyslogイベントを受信する方法を示しています。

要件

開始する前に、サーバー証明書の検証と暗号化または復号化機能を有効にします。

概要

TLS syslog プロトコルを使用すると、ログ・ソースは、TLS syslog イベント転送をサポートするネットワーク・デバイスから暗号化された syslog イベントを受信できます。ログ・ソースはリスニング・ポートを作成します 受信 TLS syslog イベント用であり、ネットワーク デバイスの証明書ファイルを生成します。

この例では、1 つの SSL-I プロファイルに関連付けられた syslog コレクタを設定します] をクリックします。各 SSL-I プロファイルを使用すると、ユーザーは優先暗号スイートやトラステッド CA 証明書などを指定できます。複数の SSL-I プロファイルを設定し、それらのプロファイルを異なるコレクター・サーバーに関連付けることができます。

設定

手順

CLIクイック構成

この例のセクションを迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security log mode stream set security log format sd-syslog set security log source-interface ge-0/0/1.0 set security log transport protocol tls set security log transport tls-profile ssl-i-tls set security log stream server1 format sd-syslog set security log stream server1 category all set security log stream server1 host 192.0.2.100 set services ssl initiation profile ssl-i-tls protocol-version all set services ssl initiation profile ssl-i-tls trusted-ca all set services ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、『CLIユーザー ガイド』の「設定モードにおけるCLIエディターの使用」を参照してください。

TLS syslog プロトコルを設定するには、次の手順を実行します。

-

ログ モードをストリーミングに設定します。

[edit security] user@host# set log mode stream

-

リモート セキュリティ メッセージ ロギングの構造化システム ログ(sd-syslog)形式を指定します。

[edit security] user@host# set log format sd-syslog

-

ホスト送信元インターフェイス番号を設定します。

[edit security] user@host# set log source-interface ge-0/0/1.0

-

データのログ記録に使用するセキュリティ ログ転送プロトコルとして TLS を指定します。

[edit security] user@host# set log transport protocol tls

-

TLS プロファイル名を指定します。

[edit security] user@host# set log transport tls-profile ssl-i-tls

-

サーバー 1 にログを送信するために構造化された syslog 形式を使用するようにログ・ストリームを設定します。

[edit security] user@host# set log stream server1 format sd-syslog

-

サーバー 1 のログ記録のカテゴリを all に設定します。

[edit security] user@host# set log stream server1 category all

-

サーバー名または IP アドレスを入力して、サーバー ホスト パラメーターを指定します。

[edit security] user@host# set log stream server1 host 192.0.2.100

-

プロトコルバージョン all を SSL 開始アクセスプロファイル用に定義します。

[edit services] user@host# set ssl initiation profile ssl-i-tls protocol-version all

-

ピアから証明書を要求するときに使用する SSL 開始プロファイルに、すべての CA プロファイル・グループを付加します。

[edit services] user@host# set ssl initiation profile ssl-i-tls trusted-ca all

-

サーバー認証の失敗を無視するように SSL 開始アクセス プロファイルを構成します。

[edit services] user@host# set ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

結果

構成モードで、 show security log コマンドを使用して構成を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security log

mode stream;

format sd-syslog;

source-interface ge-0/0/1.0;

transport {

protocol tls;

tls-profile ssl-i-tls;

}

stream server1 {

format sd-syslog;

category all;

host {

192.0.2.100;

}

}

}

[edit]

user@host# run show configuration services ssl initiation

profile ssl-i-tls {

protocol-version all;

trusted-ca all;

actions {

ignore-server-auth-failure;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正しく機能していることを確認するには、syslog サーバで show log コマンドを入力します。