加入者アクセスのセッションオプション

セッションオプションでは、DHCP、L2TP、および終了PPP加入者セッションにいくつかの特性を指定できます。セッションオプションは、加入者アクセス、認証、許可、アカウンティングのパラメーターを決定するアクセスプロファイルで設定されます。

加入者アクセスのセッションオプションについて

アクセスプロファイルを使用して、DHCP、L2TP、および終了したPPP加入者向けに作成されるセッションのいくつかの特性を設定できます。セッションの稼働時間、ユーザーが非アクティブの時間、またはその両方に基づいて、加入者アクセスに制限を設定できます。アクセスプロファイルごとのユーザー名で加入者セッションを制限できます。また、加入者のアクセスプロファイルに基づいて、ログイン時の加入者のユーザー名を変更するパラメーターを設定することもできます。

- 加入者セッションのタイムアウト

- ユーザー名およびアクセスプロファイルごとの加入者セッション数の制限

- CLIでユーザー名のセッションを制限するメリット

- 加入者ユーザー名の変更

- 加入者ユーザー名変更のメリット

加入者セッションのタイムアウト

セッションタイムアウトまたはアイドルタイムアウトを設定することで、加入者アクセスを制限できます。セッションタイムアウトを使用して、加入者にアクセスが許可される固定時間を指定します。アイドルタイムアウトを使用して、加入者がアイドル状態にできる最大時間を指定します。これらのタイムアウトは、個別に使用することも、一緒に使用することもできます。デフォルトでは、どちらのタイムアウトも存在しません。

DHCP以外のすべての加入者タイプ(L2TPトンネル加入者やPPP終端加入者など)では、セッションタイムアウト値によって加入者セッションが制限されます。DHCP加入者の場合、他のリース時間設定が存在しない場合、セッションタイムアウト値を使用してリースを制限します。タイムアウト値が期限切れになると、リースが期限切れになります。この値が CLI または RADIUS のいずれからも提供されない場合、DHCP リースは期限切れになりません。

アイドルタイムアウトは、加入者のアカウンティング統計に基づいています。ルーターは、ユーザーからのアップストリーム(イングレス)とユーザーへのダウンストリーム(エグレス)の両方のデータトラフィックを監視することで、加入者の非アクティブ性を判断します。制御トラフィックは無視されます。いずれの方向でもデータトラフィックが検出される限り、加入者はアイドルとは見なされません。

オプションで、加入者のイングレストラフィックのみを監視するように指定できます。エグレストラフィックは無視されます。この設定は、LNSがPPPキープアライブを有効にしていないため、ピアが稼働していないことを検出できない場合など、ピアが稼働していないときでもLNSがリモートピアにトラフィックを送信する場合に役立ちます。この状況では、デフォルトではLACはイングレストラフィックとエグレストラフィックの両方を監視するため、LNSからのエグレストラフィックを検出し、加入者をログアウトしないか、エグレストラフィックが停止するまで非アクティブの検出を遅らせます。イングレストラフィックのみを監視するように指定すると、LACはピアが非アクティブであることを検出し、ログアウトを開始できます。

いずれかのタイムアウト期間が終了すると、RADIUS が開始する切断または CLI が開始するログアウトと同様に、DHCP 以外の加入者は正常にログアウトされます。DHCP加入者の接続が切断されます。Acct-Terminate-Cause [RADIUS属性49]の値には、セッションタイムアウトの理由コード5とアイドルタイムアウトのコード4が含まれます。

これらの制限を設定して、RADIUS属性Session-Timeout[27]とIdle-Timeout[28]を使用することで、加入者ごとにアクセスを加入者することができます。RADIUS は、アクセス サーバーからの Access-Request メッセージに応答して、Access-Accept メッセージでこれらの属性を返します。Junos OSリリース19.4R1以降、Session-Timeout属性[27]がRADIUS CoAメッセージでサポートされています。この機能は、例えば、加入者が特定の期間インターネットアクセスを購入し、セッションの有効期限が切れたときにログアウトしなければならない場合に便利です。

CoAがSession-Timeoutとともに到着すると、セッションがアクティブ化された時間からタイムアウトがカウントされます。これにより、次のような結果が生じます。

属性値が現在のセッション稼働時間より大きく、タイムアウトの最小値と最大値の間にある場合、セッションのアクティブ化からその秒数が経過すると、加入者はログアウトされます。例えば、セッションが12:00:00にアクティブになり、12:00:30に120秒の値でCoAを受信したとします。加入者は12:02:00にログアウトされます。

同じ値でこれを見る別の方法は、現在のセッションの稼働時間が 30 秒で、属性の値が 120 秒であるということです。さらに90秒が経過すると、加入者はログアウトされます。

属性値が現在のセッション稼働時間より大きく、最小タイムアウト値である60秒未満の場合、稼働時間が60秒に達した時点で加入者はログアウトされます。

属性値が現在のセッション稼働時間より大きく、最大タイムアウト値である31,622,400秒を超えている場合、稼働時間が31,622,400秒に達した時点で加入者はログアウトされます。

属性値が現在のセッション稼働時間より小さい場合、セッションタイムアウトは適用されません。AAAは、CoAメッセージにNAKを返信します。例えば、セッションタイムアウトが60秒で、稼働時間が100秒の場合、セッションは影響を受けません。

上記のルールに従ってセッションタイムアウトを適用できるかどうかは、CoAの他のすべての側面が成功しているかどうかにも依存します。例えば、CoAにサービスアクティベーションが含まれており、そのサービスアクティベーションが失敗した場合、セッションタイムアウトは適用されません。AAAは、CoAメッセージにNAKを返信します。

Session-Timeout値が0の場合、そのセッションの既存のセッションタイムアウトはキャンセルされます。

サービスプロバイダは、多くの場合、多数の加入者に同じ制限を適用することを選択します。アクセスプロファイルの加入者に対する制限をルーティングインスタンスごとに定義することで、このシナリオでのRADIUSプロビジョニングの労力を減らすことができます。その場合、プロファイルを使用してログインした特定の加入者に対してその後返されるRADIUS属性が、ルーティングインスタンスごとの値を上書きします。

音声サービスを受信する加入者には、セッションタイムアウトを設定しないことをお勧めします。セッションのタイムアウトはユーザーのアクティビティではなく、時間のみに基づいているため、音声サービスを積極的に使用している加入者を中断し、(加入者の観点から)予期せず通話を終了する可能性があります。この結果は、緊急サービス通報では特に懸念されます。

DHCP加入者にはアイドルタイムアウトを設定しないことをお勧めします。アクティビティなしでタイムアウトが期限切れになり、接続が終了すると、プロトコルはクライアントに通知する手段がなくなります。その結果、これらの加入者は、次回インターネットへのアクセスを試みるときに、CPEデバイスの再起動を余儀なくされます。

PPP加入者にアイドルタイムアウトが設定されている場合の動作を対照します。この場合、タイムアウトが期限切れになると、PPPはピアとのリンクを終了します。CPEデバイスに応じて、この終端により、ピアはオンデマンドまたは即時に接続を自動的に再試行できます。いずれの場合も、加入者の介入は必要ありません。

タイムアウトの設定に使用できる範囲は、CLI で設定しても RADIUS 属性を介して設定しても同じです。

セッションタイムアウトは、CLIで1分から527,040分に設定でき、Session-Timeout属性では対応する秒数(60〜31,622,400)を設定できます[27]。

アイドルタイムアウトは、CLIで10分から1440分に設定でき、Idle-Timeout属性では対応する秒数(600〜86,400)を設定できます[28]。

ルーターは、属性の値を解釈して、サポートされている範囲に準拠します。例えば、Session-Timeout [27] の場合:

値がゼロの場合は、タイムアウトなしとして扱われます。

1〜59の範囲の値は60秒に上げられます。

31,622,400を超える値は31,622,400秒に減少します。

アイドルタイムアウト[28]の場合:

値がゼロの場合は、タイムアウトなしとして扱われます。

1〜599の範囲の値は、600秒に上げられます。

86,400を超える値は86,400秒に減ります。

動的に作成された加入者VLANを使用する設定では、非アクティブのしきい値に達すると、アイドルタイムアウトによって非アクティブな加入者VLANも削除されます。アイドルタイムアウトは、非アクティブな動的加入者VLANを削除するだけでなく、クライアントセッションが作成されていない場合(例えば、動的VLANでクライアントセッションが作成されていない場合や、セッション作成中またはクライアント認証中にエラーが発生して動的VLAN上にクライアントセッションが作成されていない場合など)に動的VLANも削除します。

動的加入者VLANを削除するためのセッションとアイドルタイムアウトは、非常に限られたユースケースでのみ役立ちます。通常、どちらのタイムアウトもこの目的のために設定されません。

例えば、固定アドレスのビジネス アクセス モデルで VLAN が DHCP なしの IP over Ethernet をサポートしている場合など、動的 VLAN に remove-when-no-subscribers ステートメントで VLAN を削除するタイミングを判断するのに役立つ上位層プロトコルがない場合が考えられます。ただし、ビジネスアクセスは一般に住宅用アクセスよりも上位レベルのサービスであるため、通常、住宅用加入者に望ましい非アクティブによるタイムアウトの影響を受けません。

アイドルタイムアウトは、CPEからパケットを受信すると接続が再生成される可能性がある特定のレイヤー2ホールセール型の状況では適切な場合があります。

動的VLAN削除にアイドルタイムアウトを使用する場合は、以下の点に留意してください。

アイドルタイムアウト期間は、動的加入者VLANインターフェイスが作成された後、または動的加入者VLANインターフェイスでトラフィックアクティビティが停止した後に開始されます。

新しいクライアントセッションが作成された場合、またはクライアントセッションが正常に再アクティブ化されると、クライアントアイドルタイムアウトはリセットされます。

非アクティブな加入者VLANの削除は、認証されたVLANでのみ機能します。

ユーザー名およびアクセスプロファイルごとの加入者セッション数の制限

正規の加入者は、ログイン資格情報を承認されていない人物と共有し、プロバイダーに利益をもたらすことなくサービスプロバイダーのリソースを浪費する可能性があります。Junos OSリリース18.4R1以降、アクセスプロファイルに関連付けられた特定のユーザー名に許可されるアクティブな加入者セッションの数を制限することで、ログイン資格情報の共有を制御または防止できます。RADIUS を使用してこの制御を実現することもできますが、BNG 上でローカルに制限を設定することで、外部サーバーへの依存がなくなります。

制限を設定すると、ユーザー名とアクセスプロファイルの組み合わせのアクティブなセッションが追跡されます。追跡されたセッションの数は、authdが新しいセッションログインリクエストを受信するとチェックされます。追跡されたセッションの数が制限に一致する場合、新しいログイン試行は拒否され、ブロックされたリクエストとしてカウントされます。

authdがセッションのログアウトまたはクライアント終了リクエストを受信すると、そのユーザー名/アクセスプロファイルエントリーの追跡されたセッション数がデクリメントされます。これが組み合わせのアクティブなセッションがなくなるまで続くと、エントリーはセッション制限テーブルから削除されます。設定からアクセスプロファイルまたはセッション制限を削除すると、関連するすべてのユーザー名/アクセスプロファイルエントリがテーブルから削除されます。

同じユーザー名を複数のアクセスプロファイルで使用できるため、ユーザー名のセッションの合計数が特定のアクセスプロファイルに設定された制限を超えることがあります。

自動設定VLANを使用したPPPなどのスタック加入者セッションでは、スタック内の両方のユーザー名が認証に使用されるため、両方がセッション制限に対してカウントされます。

設定された制限は既存のアクティブ加入者に適用されますが、アクティブなセッション数がそのユーザー名とアクセスプロファイルの組み合わせを持つ加入者の制限を超えても、既存のセッションは破棄されません。

2つに制限を設定した場合、特定のユーザー名/アクセスプロファイルの組み合わせで現在5つのセッションがアクティブになっている状況を考えてみましょう。

アクティブなセッション数は、組み合わせのセッション制限テーブルエントリーに5として記録されます。

同じユーザー名とアクセスプロファイルを持つ新しい加入者がログインを試みます。2セッションの制限(2セッション>5セッション)をすでに超過しているため、試行はブロックされます。

既存の加入者がログアウトすると、アクティブなセッション数が4に減少します。

同じユーザー名とアクセスプロファイルを持つ新しい加入者がログインを試みます。2セッションの制限(2セッション>4セッション2セッション)を超えているため、試行はブロックされます。

既存の加入者3人がログアウトし、アクティブなセッション数が1に減ります。

同じユーザー名とアクセスプロファイルを持つ新しい加入者がログインを試みます。2セッションの制限(2セッション<2セッションのうち1セッション)に達していないため、試行が許可されます。

セッション制限設計により、悪意のあるユーザーが正しいユーザー名とアクセスプロファイルで間違ったパスワードで複数回ログインを試みるサービス拒否イベントを防止します。ログイン試行の数が設定されたセッション制限を超える可能性がありますが、これは発生しません。これは、加入者のセッション状態が悪意のあるログインが達成できないアクティブ状態に移行した場合にのみ増加するためです。

CLIでユーザー名のセッションを制限するメリット

外部のRADIUSサーバーに依存するのではなく、ルーター上でローカルにセッション数を制限できます。

複数ログインに基づくサービス拒否攻撃を防ぎます。

加入者ユーザー名の変更

レイヤー2ホールセール型アプリケーションでは、一部のネットワークサービスプロバイダはユーザー名の変更を使用して、加入者を適切な小売エンタープライズネットワークに誘導します。この変更は、ユーザー名の文字の一部が取り除かれ破棄されるため、ユーザー名 の削除とも呼ばれます。文字列の残りの部分は、変更された新しいユーザー名になります。変更されたユーザー名は、外部AAAサーバーによってセッション認証とアカウンティングに使用されます。変更パラメーターは、加入者とセッションのコンテキストも決定する加入者アクセスプロファイルに従って適用されます。つまり、加入者が使用する論理システム:ルーティングインスタンス(LS:RI)です。デフォルト(プライマリ)論理システムのみがサポートされます。卸売業者は、複数の小売業者を異なるLS:RIに配置することで複数の小売業者を区別するため、ユーザー名は小売業者ごとに適切に変更されます。

区切り文字として最大8文字を選択して、元のユーザー名の破棄部分と保持部分の間の境界をマークすることができます。デフォルトの区切り記号はありません。選択した区切り文字の右側にある名前の部分は、区切り文字とともに破棄されます。複数の区切り記号を設定することで、特定のユーザー名構造によって異なるユーザー名が変更される可能性があります。元の名前が解析される方向を設定して、どの区切り文字が境界をマークするかを決定できます。デフォルトでは、解析の方向は左から右です。

次の例を考えてみましょう。

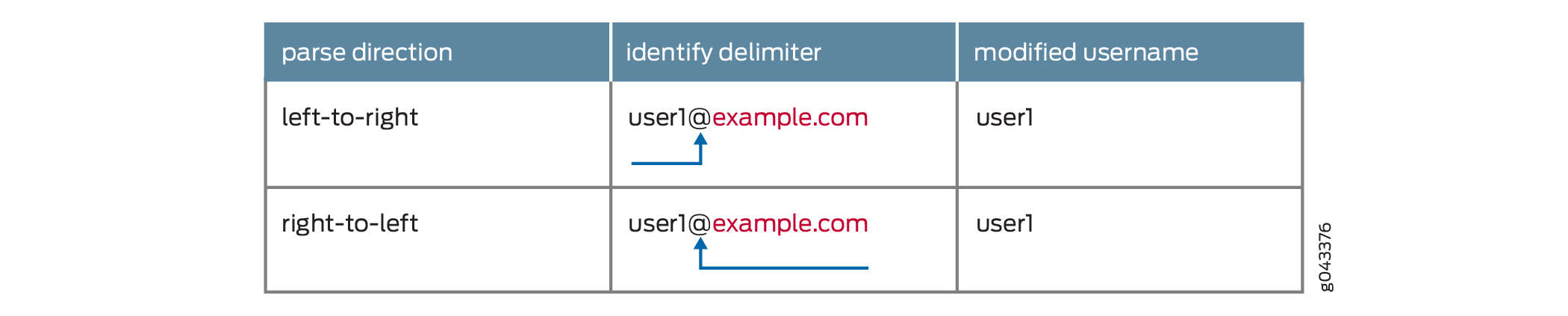

区切り記号@を1つ指定します。ユーザー名は user1@example.com です。この場合、解析の方向は重要ではありません。いずれの場合も、単一の区切り文字が検出され、example.com は破棄されます。変更されたユーザー名はuser1です。

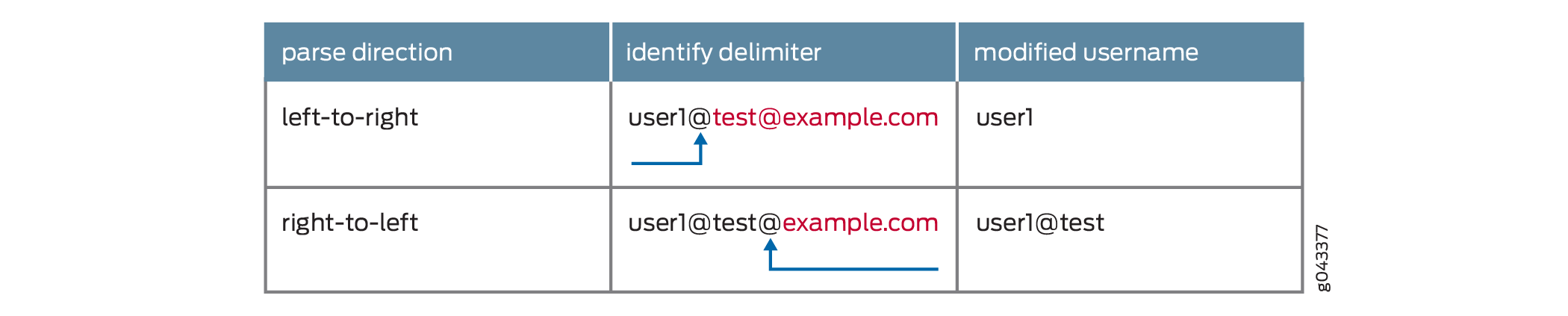

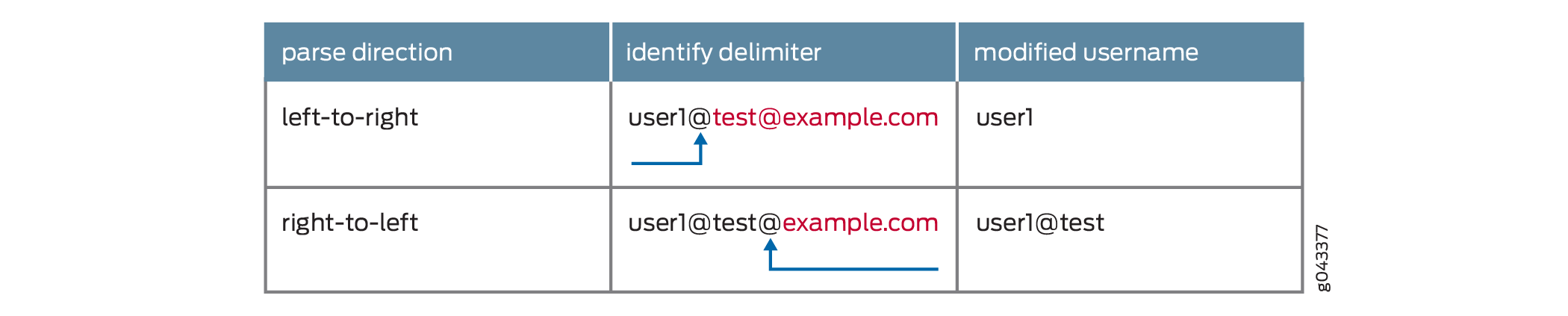

区切り記号@を1つ指定します。ユーザー名はuser1@test@example.comです。この場合、解析の方向は異なるユーザー名になります。

解析方向は左から右です。左端の@が区切り文字として識別され、test@example.com は破棄されます。変更されたユーザー名はuser1です。

解析方向は右から左—一番右の@が区切り文字として識別され、example.com は破棄されます。変更されたユーザー名はuser1@testです。

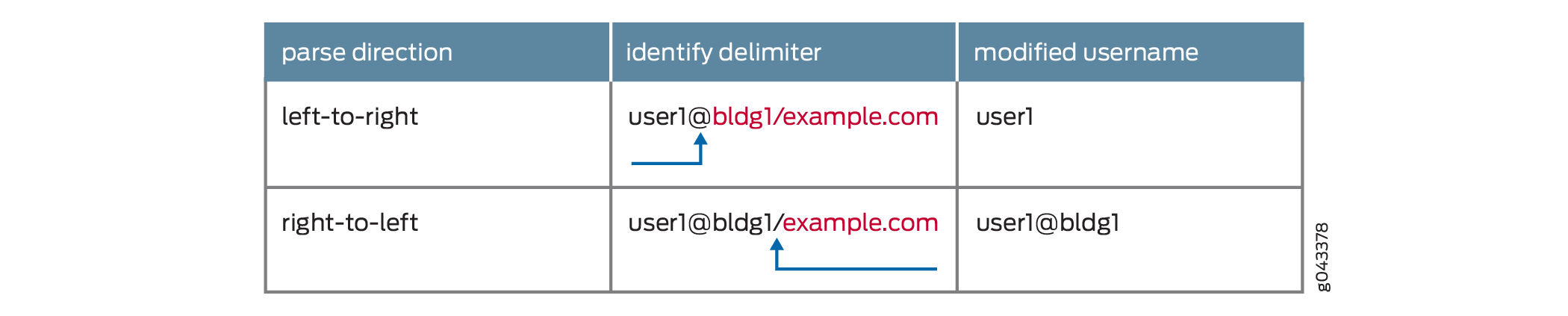

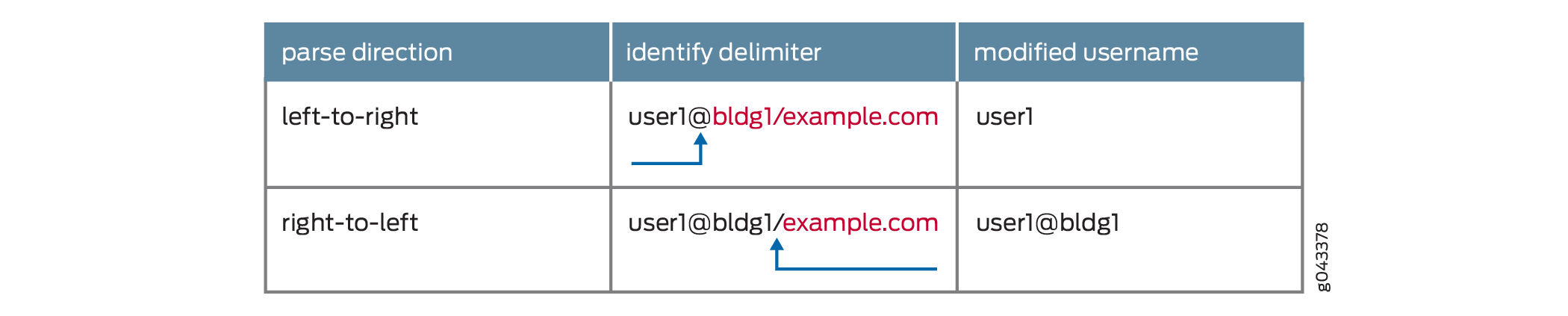

@ と / の 2 つの区切り文字を指定します。ユーザー名はuser1@bldg1/example.com です。解析方向では、異なるユーザー名が作成されます。

解析方向は左から右です。@ は区切り文字として識別され、bldg1/example.com は破棄されます。変更されたユーザー名はuser1です。

解析方向は右から左です。/は区切り文字として識別され、example.com は破棄されます。変更されたユーザー名はuser1@bldg1です。

加入者アクセスプロファイルを設定して、各加入者ログイン文字列の一部を削除し、その後、外部AAAサーバーがセッション認証とアカウンティングのために変更したユーザー名として使用するようにすることができます。変更されたユーザー名は、例えば、RADIUS Access-Request、Acct-Start、Acct-Stopメッセージ、およびRADIUSが開始した切断要求やChange of Authorization(CoA)要求に表示されます。

加入者ユーザー名変更のメリット

レイヤー2ホールセール型ネットワークサービスプロバイダが、加入者を適切な小売エンタープライズネットワークに簡単に誘導できるようにします。

関連項目

加入者セッションタイムアウトオプション

加入者セッションのタイムアウトオプションを使用すると、セッションの稼働時間、ユーザーが非アクティブの時間、またはその両方に基づいて加入者アクセスに制限を設定できます。加入者セッションオプションは、L2TPトンネルとPPP終了の両方の加入者セッションに適用されます。DHCP加入者の場合、セッションタイムアウトによりDHCPリース時間が制限されます。

RADIUSでタイムアウト属性を設定するには、お使いのRADIUSサーバーのドキュメントを参照してください。

加入者セッションの制限を設定するには、加入者に適用されるセッションオプションをクライアントプロファイルで構成します。

アクティビティに関係なく、設定されたセッションタイムアウトが期限切れになったら、加入者を終了します。

[edit access profile profile-name session-options] user@host# set client-session-timeout minutes

設定されたアイドルタイムアウトの間、イングレスまたはエグレスデータトラフィックがない場合、加入者を終了させます。

[edit access profile profile-name session-options] user@host# set client-idle-timeout minutes

設定されたアイドルタイムアウトの間、イングレスデータトラフィックがない場合、加入者を終了します。egressトラフィックを無視します。

[edit access profile profile-name session-options] user@host# set client-idle-timeout minutes user@host# set client-idle-timeout-ingress-only

例えば、 acc-prof クライアントプロファイルでセッションタイムアウトオプションを設定し、アイドルタイムアウトを15分に指定し、イングレストラフィックのみを監視し、セッションが120分後にタイムアウトするようにするには:

[edit]

access {

profile {

acc-prof {

session-options {

client-idle-timeout 15;

client-idle-timeout-ingress-only;

client-session-timeout 120;

}

}

}

}

ユーザー名およびアクセスプロファイルごとのアクティブセッション数の制限

アクセスプロファイルに関連付けられた特定のユーザー名に対して許可されるアクティブな加入者セッションの数を制限することで、正規の加入者がログイン資格情報を共有できる度合いを制御できます。

ユーザー名とアクセスプロファイルごとのアクティブなセッション数を制限するには:

-

[edit access profile profile-name] user@host# set session-limit-per-username number

例えば、アクセスプロファイルisp-weg-4のユーザー名ごとのアクティブセッションの最大数を5に設定するには:

[edit access profile isp-weg-4] user@host# set session-limit-per-username 5

show network-access aaa statistics session-limit-per-usernameコマンドを使用して、アクティブなセッションとブロックされたリクエストの統計を表示できます。

以下のいずれかの場合、ブロックされたリクエストの統計をクリアすることで、 clear network-access aaa statistics session-limit-per-username username コマンドをデバッグの補助として使用できます。

すべてのアクセスプロファイルのすべてのユーザー名用。

すべてのアクセスプロファイルにわたる特定のユーザー名用。

特定のアクセスプロファイルの特定のユーザー名用。

特定のアクセスプロファイルのすべてのユーザー名用。

加入者セッションのユーザー名変更の設定

加入者セッションオプションを使用して、加入者のアクセスプロファイルに基づいてログイン時の加入者のユーザー名を変更するパラメーターを設定できます。この変更は、ユーザー名の文字の一部が取り除かれ破棄されるため、ユーザー名 の削除とも呼ばれます。文字列の残りの部分は、変更された新しいユーザー名になります。変更されたユーザー名は、外部AAAサーバーによってセッション認証とアカウンティングに使用されます。この機能は、例えば、ネットワークサービスプロバイダがユーザー名の変更を使用して加入者を適切な小売企業ネットワークに誘導する場合、レイヤー2ホールセール型で役立ちます。

変更パラメーターは、加入者とセッションのコンテキストも決定する加入者アクセスプロファイルに従って適用されます。つまり、加入者が使用する論理システム:ルーティングインスタンス(LS:RI)です。デフォルト(プライマリ)論理システムのみがサポートされます。卸売業者は、複数の小売業者を異なるLS:RIに配置することで複数の小売業者を区別するため、ユーザー名は小売業者ごとに適切に変更されます。

区切り文字として最大8文字を選択して、元のユーザー名の破棄部分と保持部分の間の境界をマークすることができます。デフォルトの区切り記号はありません。選択した区切り文字の右側にある名前の部分は、区切り文字とともに破棄されます。複数の区切り記号を設定することで、特定のユーザー名構造によって異なるユーザー名が変更される可能性があります。元の名前が解析される方向を設定して、どの区切り文字が境界をマークするかを決定できます。デフォルトでは、解析の方向は左から右です。

ユーザー名の変更を設定するには:

次の例では、AAAオプションプロファイルaaa1は、デフォルトの論理システムおよびルーティングインスタンス1の加入者に対して、加入者アクセスプロファイルentAを指定します。アクセスプロファイルentAは、区切り記号@が見つかるまでユーザー名が左から右に調べられるように指定します。AAAオプションプロファイルは、グループプロファイルFD1に属するトンネル化されたPPP加入者に適用されます。

[edit access aaa-options aaa1] user@host# access-profile entA user@host# aaa-context default:1 [edit access profile entA session-options strip-user-name] user@host# set delimiter @ user@host# set parse-direction left-to-right [edit access group-profile FD1 ppp] user@host# set ppp-options aaa-options aaa1

このような設定で、加入者がユーザー名 user1@example.com でログインを試みたとします。この名前を調べると、区切り文字と文字列 example.com は破棄され、user1 の変更されたユーザー名が残ります。解析方向が右から左に名前を調べるように設定されている場合も、区切り文字が 1 つだけ定義され、元のユーザー名には 1 つしか存在しないため、結果は同じであることに注意してください。

ここで、加入者がユーザー名 user1@test@example.com でログインしたとします。このようなユーザー名の場合、解析方向によって変更されたユーザー名に違いが生まれます。名前が左から右に解析されるため、設定では、区切り記号@の最初のインスタンスが最初に見つかるように決定されます。この区切り文字と文字列 test@example.com は破棄され、user1 が変更されたユーザー名として残ります。

設定で異なる解析方向が設定されるとどうなりますか?

[edit access profile entA session-options strip-user-name] user@host# set delimiter @ user@host# set parse-direction right-to-left

この場合、ユーザー名user1@test@example.comでは、区切り記号の 2 番目のインスタンスが識別され、文字列 @example.com で破棄されます。変更されたユーザー名はuser1@testです。

@と/の2つの区切り記号を指定する次の設定のように、複数の区切り文字を設定することで、解析方向に基づいて異なる変更されたユーザー名でも同じ結果を得ることができます。

[edit access profile entA session-options strip-user-name] user@host# set delimiter [@ /] user@host# set parse-direction left-to-right

ユーザー名user1@bldg1/example.com の場合、左から右に解析すると、@区切り記号が最初に識別され、変更されたユーザー名はuser1となります。代わりに右から左に解析すると、最初に / 区切り文字が識別され、文字列 example.com で取り除かれ、変更されたユーザー名は user1@bldg1 が残ります。

関連項目

非アクティブな動的加入者 VLAN の削除

加入者セッションのタイムアウトにより、セッションの稼働時間、ユーザーが非アクティブの時間、またはその両方に基づいて加入者アクセスに制限を設けることができます。動的に作成された加入者 VLAN を使用する構成では、アイドル タイムアウトも次のようになります。

非アクティブのしきい値に達したときに、非アクティブな加入者VLANを削除します。

クライアントセッションが作成されていない場合(たとえば、動的VLAN上にクライアントセッションが作成されていない場合や、セッション作成中またはクライアント認証中にエラーが発生して、動的VLAN上にクライアントセッションが作成されない場合など)に動的VLANを削除します。

セッションタイムアウトは、通常、動的加入者VLANの削除には使用されません。タイムアウトは、非常に限られたユースケースでのみ役立つ場合があります。例えば、固定アドレスのビジネスアクセスモデルで、VLANがDHCPなしのIP over Ethernetをサポートしている場合など、動的VLANに remove-when-no-subscribers ステートメントでVLANを削除するタイミングを判断するのに役立つ上位層プロトコルがないことが考えられます。

RADIUSでアイドルタイムアウト属性を設定するには、お使いのRADIUSサーバーのドキュメントを参照してください。

非アクティブな動的加入者 VLAN を削除するには:

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。