AWSによるvSRX仮想ファイアウォールを理解する

このセクションでは、Amazon Web Services(AWS)上のvSRX仮想ファイアウォールの概要について説明します。

AWSを使用したvSRX仮想ファイアウォール

AWSは、クラウドでオンデマンドサービスを提供します。サービスは、IaaS(Infrastructure as a Service)やSaaS(Platform as a Service)、アプリケーション、Database as a Serviceなど多岐にわたります。AWSは、柔軟性、拡張性、信頼性に優れたクラウドプラットフォームです。AWS では、従量課金制 (PAYG) または個人所有ライセンス (BYOL) サービスとして、クラウド上のサーバーとサービスをホストできます。

vSRX仮想ファイアウォール PAYGイメージにジュニパーネットワークスのライセンスは必要ありません。

vSRX仮想ファイアウォールは、Amazon Web Services(AWS)クラウド内のVPC(仮想プライベートクラウド)に展開できます。vSRX仮想ファイアウォールは、特定のユーザーアカウント専用のAmazon VPCでAmazon Elastic Compute Cloud(EC2)インスタンスとして起動できます。vSRX仮想ファイアウォールAmazon Machine Image(AMI)は、ハードウェア仮想マシン(HVM)仮想化を使用します。

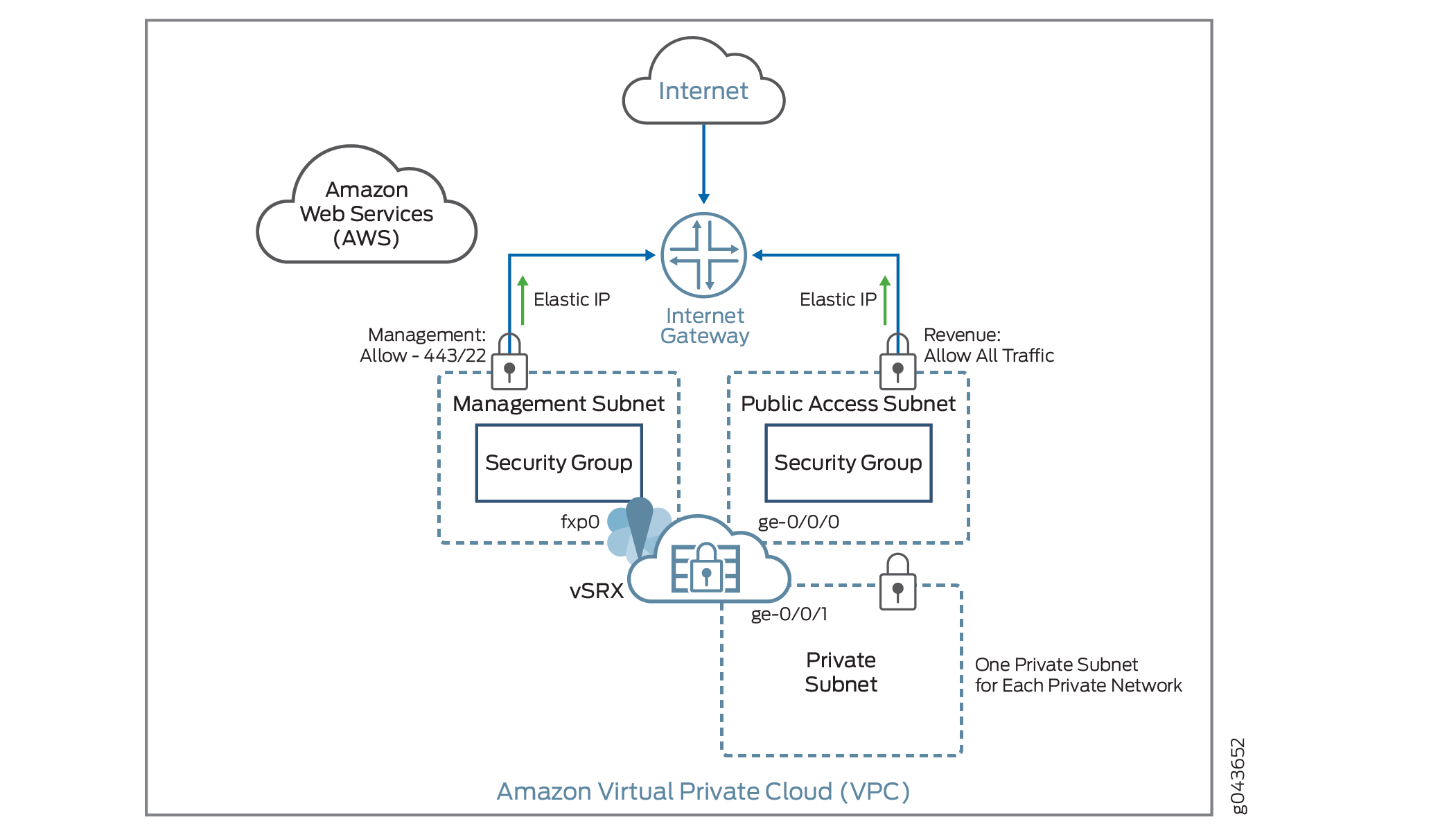

図1 は、Amazon VPCのプライベートサブネットで実行されているアプリケーションにセキュリティを提供するために、vSRX仮想ファイアウォールインスタンスを展開する例を示しています。

Amazon VPC では、パブリックサブネットはインターネットゲートウェイにアクセスできますが、プライベートサブネットはアクセスできません。 vSRX仮想ファイアウォールには、個々のインスタンスグループごとに2つのパブリックサブネットと1つ以上のプライベートサブネットが必要です。パブリックサブネットは、管理インターフェイス(fxp0)用のものと、収益(データ)インターフェイス用のもので構成されています。他のvSRX仮想ファイアウォールインターフェイスに接続されたプライベートサブネットは、プライベートサブネット上のアプリケーションとインターネット間のすべてのトラフィックがvSRX仮想ファイアウォールインスタンスを通過する必要があるようにします。

のvSRX仮想ファイアウォール

のvSRX仮想ファイアウォール

AWS Marketplace では、AWS GovCloud (US) の AWS Marketplace を通じて、規制対象のワークロードをサポートするソフトウェアを見つけてサブスクライブすることもできます。

Junos OS リリース 15.1X49-D70 および Junos OS リリース 17.3R1 以降、vSRX仮想ファイアウォールは、1 時間または 1 年のサブスクリプションとして利用可能な PAYG 向けの 2 つのバンドルをサポートしています。

vSRX仮想ファイアウォール 次世代ファイアウォール:コアファイアウォール、IPSec VPN、NAT、CoS、ルーティングサービスなどのコアセキュリティの標準(STD)機能と、AppID、AppFW、AppQoS、AppTrackのAppSecure機能、IPS、豊富なルーティング機能などの高度なレイヤー4から7のセキュリティサービスが含まれます。

アンチウイルス保護を備えたvSRX仮想ファイアウォールプレミアム次世代ファイアウォール—コンテンツセキュリティアンチウイルス機能を含む、vSRX仮想ファイアウォール次世代ファイアウォールパッケージの機能が含まれています。

vSRX仮想ファイアウォールは、Amazon Elastic Compute Cloud(Amazon EC2)のアプリケーションインスタンスとして、Amazon Virtual Private Cloud(Amazon VPC)に展開します。各 Amazon EC2 インスタンスは、AWS マネジメントコンソール を使用してインターネット経由でデプロイ、アクセス、設定され、インスタンスの数は必要に応じてスケールアップまたはスケールダウンできます。

現在のリリースでは、AWSで選択したインスタンスタイプがより多くのリソースを提供する場合でも、各vSRX仮想ファイアウォールインスタンスは2つのvCPUと4GBのメモリを使用します。

vSRX仮想ファイアウォールは、ハードウェア支援仮想マシン(HVM)を使用してハイパフォーマンス(拡張ネットワーキング)を実現し、AWSクラウド環境への以下の導入をサポートします。

Amazon VPC 上の他の Amazon EC2 インスタンスとインターネット間のファイアウォールとして

企業ネットワークと Amazon VPC 間の VPN エンドポイントとして

異なるサブネット上の Amazon EC2 インスタンス間のファイアウォールとして

AWS アカウントの AWS サービスにはデフォルトの制限があります。AWS のサービス制限の詳細については、「 https://docs.aws.amazon.com/general/latest/gr/aws_service_limits.html と https://docs.aws.amazon.com/AWSEC2/latest/UserGuide/using-eni.html 」を参照してください。

AWS用語集

このセクションでは、AWS 設定で使用される一般的な用語をいくつか定義します。 表 1 は Amazon Virtual Private Cloud (Amazon VPC) に使用される一般的な用語を定義し、 表 2 は Amazon Elastic Compute Cloud (Amazon EC2) サービスに使用される一般的な用語を定義しています。

用語 |

形容 |

|---|---|

インターネットゲートウェイ |

Amazon VPC のインスタンスとインターネット間の通信を可能にする Amazon VPC コンポーネント。 |

IPアドレッシング |

AWS には、次の 3 種類の IP アドレスがあります。

各ネットワーク インターフェイスは、複数のプライベート IP アドレスに関連付けることができます。パブリック・サブネットには、複数のプライベートIPアドレス、パブリック・アドレス、およびネットワーク・インタフェースのプライベートIPアドレスに関連付けられたElastic IPアドレスを含めることができます。プライベート・サブネットおよびパブリック・サブネットのインスタンスは、複数のプライベートIPアドレスを持つことができます。パブリック・サブネット内のインスタンスの各プライベートIPアドレスに1つのElastic IPアドレスを関連付けることができます。 サブネットに静的プライベートIPアドレスを割り当てることができます。サブネット内の最初の 5 つの IP アドレスと最後の IP アドレスは、Amazon VPC のネットワーキングとルーティング用に予約されています。最初の IP アドレスは、サブネットのゲートウェイです。 |

ネットワーク ACL |

サブネットレベルで動作するAWSステートレス仮想ファイアウォール。 |

ルートテーブル |

ネットワーク トラフィックの送信先を決定するために使用されるルーティング規則のセット。各サブネットは、ルート表に関連付ける必要があります。ルート表に明示的に関連付けられていないサブネットは、メインルート表に関連付けられます。 カスタム・ルート・テーブルは、デフォルト・テーブル以外にも作成できます。 |

サブネット |

Amazon VPC CIDR ブロック内の仮想アドレス指定スペース。Amazon EC2 インスタンスの IP アドレスは、IP アドレスのサブネットプールから割り当てられます。 Amazon VPC には 2 種類のサブネットを作成できます。

手記:

vSRX仮想ファイアウォールのネットワークアドレス変換(NAT)を使用すると、プライベートサブネット内のすべての顧客インスタンスを起動し、vSRX仮想ファイアウォールインターフェイスをインターネットに接続できます。これにより、お客様のインスタンスがインターネットトラフィックに直接さらされるのを防ぎます。 |

VPC |

仮想プライベートクラウド。 |

用語 |

形容 |

|---|---|

Amazon Elastic Block Store (EBS) |

Amazon EC2 インスタンスにアタッチできる永続的なブロックストレージ。ブロック・ストレージ・ボリュームは、フォーマットしてインスタンスにマウントできます。Amazon EBS 最適化インスタンスは、Amazon EC2 と Amazon EBS の間で専用のスループットを提供します。 |

Amazon Elastic Compute Cloud (EC2) |

Amazon Web サービス: Amazon インフラストラクチャ上で実行される柔軟な仮想サーバーまたはコンピューターの起動と管理を可能にします。 |

Amazon マシンイメージ (AMI) |

ルートボリュームのテンプレート、起動権限、ブロックデバイスマッピングなど、Amazon EC2 インスタンスの起動に必要な情報を含む Amazon イメージ形式。 |

弾力性のあるIP |

動的クラウドコンピューティング用に設計された静的IPです。パブリック IP は、NAT を使用してプライベート サブネット IP にマップされます。 |

拡張ネットワーキング |

従来の実装と比較して、高いパケット/秒パフォーマンス、低遅延、高い I/O パフォーマンス、低い CPU 使用率を提供します。vSRX仮想ファイアウォールは、ハードウェア仮想マシン(HVM)のAmazonマシンイメージ(AMI)によるこのネットワークを活用します。 |

例 |

XEN または XEN-HVM ハイパーバイザータイプを使用する Amazon EC2 上の仮想マシンまたはサーバー。Amazon EC2 は、さまざまなユースケースに最適化されたインスタンスの選択肢を提供します。 |

キーペア |

ログイン情報の暗号化と復号に AWS が使用する公開キー暗号化。AWS-EC2 を使用してこれらのキーペアを作成するか、独自のキーペアをインポートします。

手記:

AWS は DSA を受け入れません。公開キーのアクセス許可を 400 に制限します。 キーのローテーションの詳細については、「 https://docs.aws.amazon.com/kms/latest/developerguide/rotate-keys.html」を参照してください。 |

ネットワーク インターフェイス |

Amazon VPC のインスタンスにアタッチできる仮想ネットワークインターフェイス。Elastic Network Interface (ENI) は、プライマリプライベート IP アドレス、複数のセカンダリ IP アドレス、プライベート IP アドレスごとに 1 つの Elastic IP アドレス、1 つのパブリック IP アドレス、1 つ以上のセキュリティグループ、1 つの MAC アドレス、および送信元/宛先チェックフラグを持つことができます。 vSRX仮想ファイアウォールインスタンスの場合、すべてのインターフェイスの送信元/宛先チェックを無効にします。

手記:

ENI は、サブネット範囲内の IP アドレスを使用します。したがって、ENI IPアドレスは枯渇していません。 |

ネットワークMTU |

すべての Amazon インスタンスタイプは、1500 の MTU をサポートしています。一部のインスタンスタイプでは、ジャンボフレーム (9001 MTU) がサポートされています。

手記:

ジャンボフレームを持つvSRX仮想ファイアウォールインスタンスには、C3、C4、C5、CC2、M3、M4、またはT2 AWSインスタンスタイプを使用します。 |

プレイスメントグループ |

共通のクラスタープレイスメントグループで起動されたインスタンス。クラスタ内のインスタンスには、高帯域幅で低レイテンシのネットワークがあります。 |

セキュリティ グループ |

1 つ以上のインスタンスのトラフィックを制御する AWS 提供の仮想ファイアウォール。セキュリティグループは、起動時にのみインスタンスに関連付けることができます。

手記:

ファイアウォールの設定はvSRX仮想ファイアウォールによって管理されるため、AWSセキュリティグループのルールセットとvSRX仮想ファイアウォール設定のルールセットの間に矛盾がないようにすることをお勧めします。 |

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer を使用します。