이 페이지의 내용

네트워크 DoS 공격

네트워크 공격은 크게 세 단계로 구성됩니다. 첫 번째 단계에서 공격자는 대상 네트워크에서 정찰을 수행합니다. 이 정찰은 다양한 종류의 네트워크 프로브로 구성될 수 있습니다. 자세한 내용은 다음 항목을 참조하세요.

네트워크 DoS 공격 개요

하나 이상의 네트워크 리소스를 겨냥한 DoS(Denial-of-Service) 공격은 압도적인 수의 SYN, ICMP, UDP 패킷 또는 압도적인 수의 SYN 조각으로 대상을 플러딩합니다.

공격자의 목적과 이전 정보 수집 노력의 범위 및 성공 여부에 따라 공격자는 디바이스 또는 서버와 같은 특정 호스트를 선별하거나 대상 네트워크에서 임의의 호스트를 목표로 삼을 수 있습니다. 두 접근 방식 모두 피해자의 역할이 네트워크의 나머지 부분에 얼마나 중요한지에 따라 단일 호스트 또는 전체 네트워크에 대한 서비스를 혼란에 빠뜨릴 가능성이 있습니다.

SYN 플러드 공격 이해하기

SYN 플러드는 호스트가 불완전한 연결 요청을 시작하는 SYN 세그먼트에 너무 압도되어 더 이상 합법적인 연결 요청을 처리할 수 없을 때 발생합니다.

두 개의 호스트는 3 방향 핸드셰이크로 알려진 패킷의 3중 교환으로 TCP 연결을 설정합니다. A는 SYN 세그먼트를 B로 보냅니다. B는 SYN/ACK 세그먼트로 응답합니다. A는 ACK 세그먼트로 응답합니다. SYN 플러드 공격은 존재하지 않거나 연결할 수 없는 주소를 가진 위조된(스푸핑된) IP 소스 주소가 포함된 SYN 세그먼트로 사이트를 범람시킵니다. B는 이러한 주소에 SYN/ACK 세그먼트로 응답한 다음 ACK 세그먼트에 응답할 때까지 기다립니다. SYN/ACK 세그먼트는 존재하지 않거나 연결할 수 없는 IP 주소로 전송되기 때문에 응답을 유도하지 못하고 결국 시간 초과됩니다. 그림 1을 참조하십시오.

불완전한 TCP 연결로 호스트를 플러딩함으로써 공격자는 결국 피해자의 메모리 버퍼를 채웁니다. 이 버퍼가 가득 차면 호스트는 더 이상 새 TCP 연결 요청을 처리할 수 없습니다. 홍수는 피해자의 운영 체제를 손상시킬 수도 있습니다. 어느 쪽이든 공격은 피해자와 정상적인 작동을 비활성화합니다.

이 항목에는 다음 섹션이 포함되어 있습니다.

SYN 플러드 보호

Junos OS는 초당 방화벽을 통과하도록 허용된 SYN 세그먼트 수에 제한을 둘 수 있습니다. 공격 임계값은 대상 주소 및 수신 인터페이스 포트, 대상 주소만 또는 소스 주소만을 기반으로 할 수 있습니다. 초당 SYN 세그먼트 수가 설정된 임계값을 초과하면 Junos OS는 들어오는 SYN 세그먼트를 프록시하고, SYN/ACK 세그먼트로 응답하고, 불완전한 연결 요청을 연결 대기열에 저장하거나, 패킷을 삭제합니다.

SYN 프록시는 대상 주소 및 수신 인터페이스 포트 공격 임계값을 초과할 때만 발생합니다. 대상 주소 또는 소스 주소 임계값을 초과하면 추가 패킷은 단순히 삭제됩니다.

그림 2에서 대상 주소 및 수신 인터페이스 포트에 대한 SYN 공격 임계값을 초과했으며 Junos OS는 수신 SYN 세그먼트를 프록시하기 시작했습니다. 완료되지 않은 연결 요청은 연결이 완료되거나 요청 시간이 초과될 때까지 큐에 남아 있습니다.

프록시

프록시

SYN 플러드 옵션

완료되지 않은 TCP 연결 요청을 프록시하기 위해 다음 매개 변수를 설정할 수 있습니다.

Attack Threshold(공격 임계값) - 이 옵션을 사용하면 SYN 프록시 메커니즘을 활성화하는 데 필요한 초당 동일한 대상 주소로 SYN 세그먼트(즉, SYN 플래그가 설정된 TCP 세그먼트)의 수를 설정할 수 있습니다. 임계값을 임의의 수로 설정할 수 있지만 적절한 임계값을 설정하려면 사이트의 일반적인 트래픽 패턴을 알아야 합니다. 예를 들어 일반적으로 초당 20,000개의 SYN 세그먼트를 가져오는 e-비즈니스 사이트인 경우 임계값을 초당 30,000개로 설정할 수 있습니다. 더 작은 사이트가 일반적으로 초당 20개의 SYN 세그먼트를 가져오는 경우 임계값을 40으로 설정하는 것을 고려할 수 있습니다.

Alarm Threshold—이 옵션을 사용하면 Junos OS가 이벤트 로그에 알람을 입력하기 전에 초당 프록시된 절반 완료 TCP 연결 요청 수를 설정할 수 있습니다. 경보 임계값에 대해 설정한 값은 초당 동일한 대상 주소에 대한 프록시되고 절반 완료된 연결 요청 수가 해당 값을 초과할 때 경보를 트리거합니다. 예를 들어, SYN 공격 임계값을 초당 2,000 SYN 세그먼트로 설정하고 경보를 1,000으로 설정한 경우, 로그에서 경보 항목을 트리거하려면 초당 동일한 대상 주소에 총 3,000개의 SYN 세그먼트가 필요합니다.

경보 임계값을 초과하는 동일한 대상 주소에 대한 각 SYN 세그먼트에 대해 공격 탐지 모듈은 메시지를 생성합니다. 두 번째가 끝날 때 로깅 모듈은 모든 유사한 메시지를 단일 로그 항목으로 압축하여 경보 임계값을 초과한 후 도착한 동일한 대상 주소 및 포트 번호에 대한 SYN 세그먼트 수를 나타냅니다. 공격이 1초 이상 지속되면 이벤트 로그는 공격이 중지될 때까지 1초마다 경보를 입력합니다.

소스 임계값 - 이 옵션을 사용하면 Junos OS가 해당 소스에서 연결 요청을 삭제하기 시작하기 전에 대상 IP 주소에 관계없이 단일 소스 IP 주소에서 초당 수신되는 SYN 세그먼트 수를 지정할 수 있습니다.

소스 주소로 SYN 플러드를 추적하는 것은 대상 주소로 SYN 플러드를 추적하는 것과는 다른 탐지 매개 변수를 사용합니다. SYN 공격 임계값과 소스 임계값을 설정하면 기본 SYN 플러드 보호 메커니즘과 소스 기반 SYN 플러드 추적 메커니즘이 모두 적용됩니다.

Destination Threshold—이 옵션을 사용하면 Junos OS가 해당 대상에 대한 연결 요청을 삭제하기 전에 단일 대상 IP 주소에 대해 초당 수신되는 SYN 세그먼트 수를 지정할 수 있습니다. 보호된 호스트가 여러 서비스를 실행하는 경우 대상 포트 번호에 관계없이 대상 IP 주소만을 기준으로 임계값을 설정할 수 있습니다.

SYN 공격 임계값과 대상 임계값을 설정할 때 기본 SYN 플러드 보호 메커니즘과 대상 기반 SYN 플러드 추적 메커니즘을 모두 적용하게 됩니다.

Junos OS가 동일한 IP 주소에 대한 FTP 요청 및 HTTP 요청을 허용하는 정책을 가지고 있는 경우를 생각해 보십시오. SYN 플러드 공격 임계값이 초당 1000패킷(pps)이고 공격자가 999개의 FTP 패킷과 999개의 HTTP pps를 전송하면, Junos OS는 동일한 대상 주소를 가진 FTP 및 HTTP 패킷을 단일 세트의 구성원으로 취급하고 해당 대상에 대한 1001번째 패킷(FTP 또는 HTTP)을 거부합니다.

시간 초과 - 이 옵션을 사용하면 절반만 완료된 연결이 대기열에서 삭제될 때까지의 최대 시간을 설정할 수 있습니다. 기본값은 20초이며 시간 제한을 1-50초로 설정할 수 있습니다. 정상적인 트래픽 조건에서 끊어진 연결이 표시되기 시작할 때까지 시간 제한 값을 더 짧은 길이로 줄여 볼 수 있습니다. 20초는 3방향 핸드셰이크 ACK 응답에 대한 매우 보수적인 시간 제한입니다.

Junos OS는 IPv4 및 IPv6 트래픽 모두에 대해 SYN 플러드 보호를 지원합니다.

SYN 플러드 보호를 활성화하여 SYN 플러드 공격으로부터 네트워크 보호

이 예에서는 SYN 플러드 보호를 활성화하여 SYN 플러드 공격으로부터 네트워크를 보호하는 방법을 보여줍니다.

요구 사항

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 zone-syn-flood 보호 화면 옵션을 활성화하고 시간 초과 값을 20으로 설정합니다. 또한 홍수가 발생할 수 있는 구역을 지정합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set security screen ids-option zone-syn-flood tcp syn-flood source-threshold 10000 set security screen ids-option zone-syn-flood tcp syn-flood destination-threshold 10000 set security zones security-zone untrust screen zone-syn-flood

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오. SYN 플러드 보호를 활성화하려면,

화면 객체 이름을 지정합니다.

[edit] user@host# set security screen ids-option zone-syn-flood tcp syn-flood source-threshold 10000 user@host# set security screen ids-option zone-syn-flood tcp syn-flood destination-threshold 10000

영역 화면의 보안 영역을 설정합니다.

[edit] user@host# set security zones security-zone untrust screen zone-syn-flood

결과

구성 모드에서 및 show security zones 명령을 입력하여 show security screen 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security screen

ids-option zone-syn-flood {

tcp {

syn-flood {

source-threshold 10000;

destination-threshold 10000;

timeout 20;

}

}

}

[edit]

user@host# show security zones

security-zone untrust {

screen zone-syn-flood;

interfaces {

ge-0/0/1.0;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

확인

SYN 플러드 보호 검증

목적

SYN 플러드 보호를 확인합니다.

작업

show security screen ids-option zone-syn-flood 운영 모드에서 및 show security zones 명령을 입력합니다.

user@host> show security screen ids-option zone-syn-flood

node0:

--------------------------------------------------------------------------

Screen object status:

Name Value

TCP SYN flood attack threshold 200

TCP SYN flood alarm threshold 512

TCP SYN flood source threshold 10000

TCP SYN flood destination threshold 10000

TCP SYN flood timeout 20

user@host> show security zones

Security zone: untrust

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Screen: zone-syn-flood

Interfaces bound: 1

Interfaces:

ge-0/0/1.0

의미

샘플 출력은 소스 및 대상 임계값과 함께 SYN 플러드 보호가 활성화되었음을 보여줍니다.

예: DMZ의 웹 서버에 대한 SYN 플러드 보호 활성화

이 예에서는 DMZ의 웹 서버에 대해 SYN 플러드 보호를 활성화하는 방법을 보여줍니다.

요구 사항

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

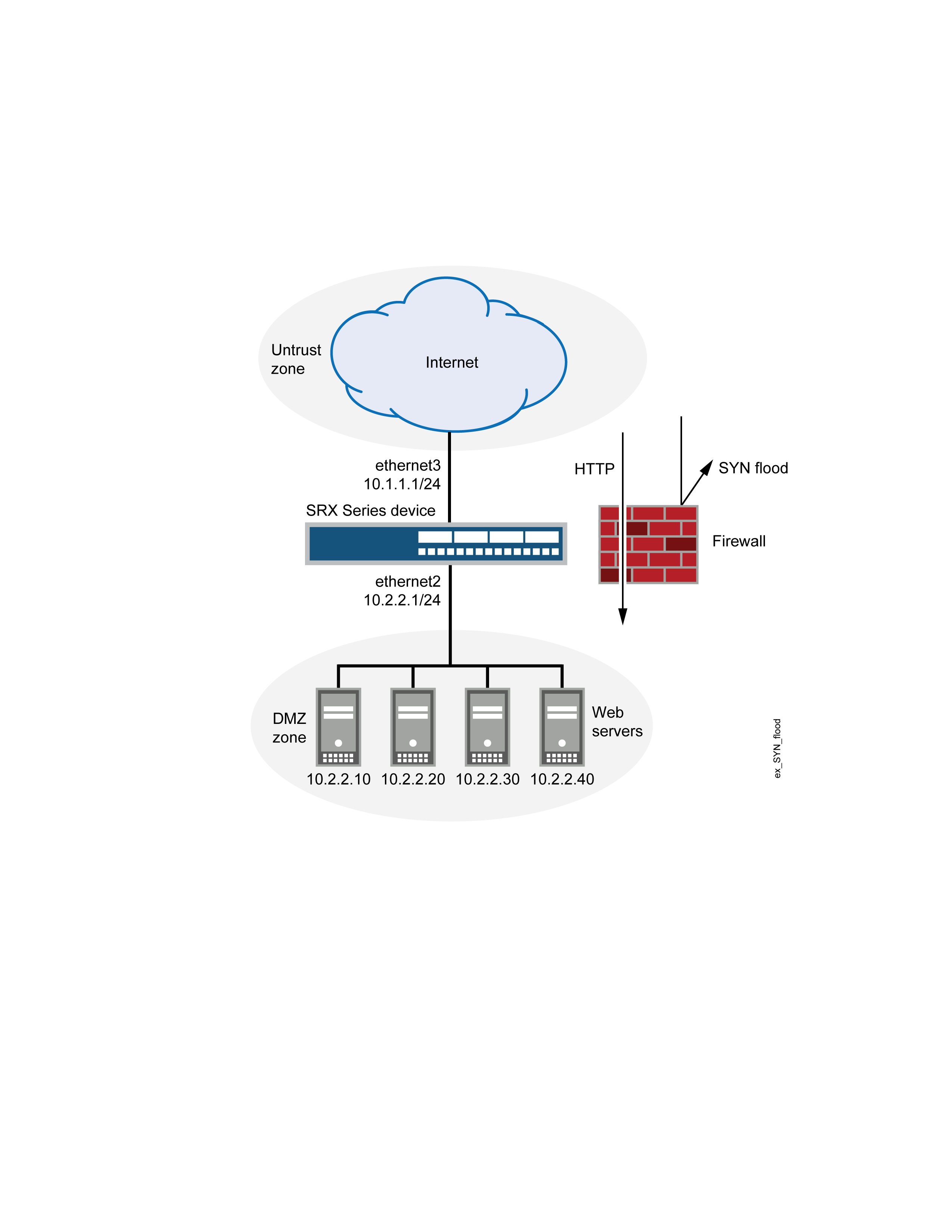

이 예에서는 외부 영역에 대해 SYN 플러드 보호 화면 옵션을 활성화하여 외부 영역에서 발생하는 SYN 플러드 공격으로부터 DMZ에 있는 4개의 웹 서버를 보호하는 방법을 보여줍니다. 그림 3을 참조하십시오.

Junos OS가 제공하는 SYN 플러드 보호를 각 웹 서버에서 디바이스 수준 SYN 플러드 보호와 함께 강화하는 것이 좋습니다. 이 예에서 웹 서버는 UNIX를 실행하며, 연결 요청 큐의 길이 조정 및 불완전한 연결 요청에 대한 시간 초과 기간 변경과 같은 일부 SYN 플러드 방어도 제공합니다.

네트워크에 적합한 값으로 SYN 플러드 보호 매개 변수를 구성하려면 먼저 일반적인 트래픽 흐름의 기준선을 설정해야 합니다. 예를 들어, 일주일 동안 zone_external에 바인딩된 인터페이스인 ethernet3에서 스니퍼를 실행하여 DMZ에 있는 4개의 웹 서버에 대해 초당 도착하는 새로운 TCP 연결 요청 수를 모니터링합니다. 1주일간의 모니터링에서 누적된 데이터를 분석하면 다음과 같은 통계가 생성됩니다.

서버당 평균 새 연결 요청 수: 초당 250개

서버당 평균 최대 신규 연결 요청 수: 초당 500개

스니퍼는 연결된 네트워크 세그먼트의 패킷을 캡처하는 네트워크 분석 디바이스입니다. 대부분의 스니퍼는 관심 있는 트래픽 유형만 수집하도록 필터를 정의할 수 있습니다. 나중에 누적된 정보를 보고 평가할 수 있습니다. 이 예에서는 스니퍼가 ethernet3에 도착하고 DMZ에 있는 4개의 웹 서버 중 하나로 향하는 SYN 플래그가 설정된 모든 TCP 패킷을 수집하려고 합니다. 정기적으로 스니퍼를 계속 실행하여 시간, 요일, 시간 또는 계절에 따른 트래픽 패턴이 있는지 확인할 수 있습니다. 예를 들어, 일부 조직에서는 중요한 이벤트 중에 트래픽이 급격히 증가할 수 있습니다. 중요한 변경으로 인해 다양한 임계값을 조정해야 할 수 있습니다.

이 정보를 기반으로 표 1과 같이 zone_external에 대해 다음과 같은 SYN 플러드 보호 매개 변수를 설정합니다.

매개 변수 |

값 |

각 값의 이유 |

|---|---|---|

공격 임계값 |

625쪽 |

이는 서버당 초당 새 연결 요청의 평균 최대 수보다 25% 더 높으며, 이는 이 네트워크 환경에서는 드문 일입니다. 4개의 웹 서버 중 하나에 대한 초당 SYN 패킷 수가 이 수를 초과하면 디바이스는 해당 서버에 대한 새 연결 요청을 프록시하기 시작합니다. (즉, 1초 안에 동일한 대상 주소에 대한 626번째 SYN 패킷부터 디바이스는 해당 주소에 대한 연결 요청을 프록시하기 시작합니다.) |

경보 임계값 |

250쪽 |

디바이스가 1초에 251개의 새 연결 요청을 프록시하면 이벤트 로그에 경보 항목을 만듭니다. 경보 임계값을 공격 임계값보다 약간 높게 설정하면 공격 임계값을 약간만 초과하는 트래픽 급증에 대한 경보 항목을 방지할 수 있습니다. |

소스 임계값 |

25쪽 |

소스 임계값을 설정하면 디바이스는 대상 주소에 관계없이 SYN 패킷의 소스 IP 주소를 추적합니다. (이 소스 기반 추적은 기본 SYN 플러드 보호 메커니즘을 구성하는 대상 주소를 기반으로 하는 SYN 패킷 추적과는 별개입니다.) 일주일간의 모니터링 작업 동안 모든 서버에 대한 새 연결 요청 중 1/25 이하가 1초 간격 내에 한 원본에서 온 것을 관찰했습니다. 따라서 이 임계값을 초과하는 연결 요청은 비정상적이며 디바이스가 프록시 메커니즘을 실행할 충분한 원인을 제공합니다. (25pps는 공격 임계값의 1/25인 625pps입니다.) 디바이스가 동일한 소스 IP 주소에서 25개의 SYN 패킷을 추적하면 26번째 패킷부터 시작하여 해당 소스의 나머지 SYN 패킷과 다음 초 동안 모든 추가 SYN 패킷을 거부합니다. |

대상 임계값 |

4000의 PPS |

대상 임계값을 설정하면 디바이스는 대상 포트 번호에 관계없이 대상 IP 주소만 별도로 추적합니다. 4개의 웹 서버는 HTTP 트래픽(대상 포트 80)만 수신하고 다른 대상 포트 번호에 대한 트래픽은 해당 서버에 도달하지 않으므로 다른 대상 임계값을 설정해도 추가적인 이점이 없습니다. |

타임 아웃 |

20초 |

기본값인 20초는 불완전한 연결 요청을 보류하기에 적절한 시간입니다. |

토폴로지

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set interfaces ge-0/0/0 unit 0 family inet address 10.2.2.1/24 set interfaces fe-1/0/0 unit 0 family inet address 10.1.1.1/24 set security zones security-zone zone_dmz interfaces ge-0/0/0.0 set security zones security-zone zone_external interfaces fe-1/0/0.0 set security zones security-zone zone_dmz address-book address ws1 10.2.2.10/32 set security zones security-zone zone_dmz address-book address ws2 10.2.2.20/32 set security zones security-zone zone_dmz address-book address ws3 10.2.2.30/32 set security zones security-zone zone_dmz address-book address ws4 10.2.2.40/32 set security zones security-zone zone_dmz address-book address-set web_servers address ws1 set security zones security-zone zone_dmz address-book address-set web_servers address ws2 set security zones security-zone zone_dmz address-book address-set web_servers address ws3 set security zones security-zone zone_dmz address-book address-set web_servers address ws4 set security policies from-zone zone_external to-zone zone_dmz policy id_1 match source-address any destination-address web_servers application junos-http set security policies from-zone zone_external to-zone zone_dmz policy id_1 then permit set security screen ids-option zone_external-syn-flood tcp syn-flood alarm-threshold 250 attack-threshold 625 source-threshold 25 timeout 20 set security zones security-zone zone_external screen zone_external-syn-flood

단계별 절차

SYN 플러드 보호 매개 변수를 구성하려면:

인터페이스를 설정합니다.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.2.2.1/24 user@host# set interfaces fe-1/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set security zones security-zone zone_dmz interfaces ge-0/0/0.0 user@host# set security zones security-zone zone_external interfaces fe-1/0/0.0

주소를 정의합니다.

[edit] user@host# set security zones security-zone zone_dmz address-book address ws1 10.2.2.10/32 user@host# set security zones security-zone zone_dmz address-book address ws2 10.2.2.20/32 user@host# set security zones security-zone zone_dmz address-book address ws3 10.2.2.30/32 user@host# set security zones security-zone zone_dmz address-book address ws4 10.2.2.40/32 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws1 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws2 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws3 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws4

정책을 구성합니다.

[edit] user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 match source-address any user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 match destination-address web_servers user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 match application junos-http user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 then permit

화면 옵션을 구성합니다.

[edit] user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood alarm-threshold 250 user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood attack-threshold 625 user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood source-threshold 25 user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood timeout 20 user@host# set security zones security-zone zone_external screen zone_external-syn-flood

결과

구성 모드에서 , , show security zonesshow security policies및 show security screen 명령을 입력하여 show interfaces구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

간결성을 위해 이 명령 출력에는 이 show 예와 관련된 구성만 포함됩니다. 시스템의 다른 모든 구성은 줄임표(...)로 대체되었습니다.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.2.2.1/24;

}

}

}

fe-1/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

...

[edit]

user@host# show security zones

...

security-zone zone_dmz {

address-book {

address ws1 10.2.2.10/32;

address ws2 10.2.2.20/32;

address ws3 10.2.2.30/32;

address ws4 10.2.2.40/32;

address-set web_servers {

address ws1;

address ws2;

address ws3;

address ws4;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone zone_external {

screen zone_external-syn-flood;

interfaces {

fe-1/0/0.0;

}

}

[edit]

user@host# show security policies

from-zone zone_external to-zone zone_dmz {

policy id_1 {

match {

source-address any;

destination-address web_servers;

application junos-http;

}

then {

permit;

}

}

}

[edit]

user@host# show security screen

...

ids-option zone_external-syn-flood {

tcp {

syn-flood {

alarm-threshold 250;

attack-threshold 625;

source-threshold 25;

timeout 20;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

SYN 플러드 스크린에 대한 허용 목록 이해

Junos OS는 SYN 플러드 화면이 SYN/ACK로 응답하지 않는 신뢰할 수 있는 IP 주소의 허용 목록을 구성할 수 있는 관리 옵션을 제공합니다. 대신, 소스 주소 또는 목록의 대상 주소로의 SYN 패킷은 SYN 쿠키 및 SYN 프록시 메커니즘을 우회할 수 있습니다. 이 기능은 SYN 플러드 이벤트를 포함하여 어떤 조건에서도 프록시 SYN/ACK 응답을 허용할 수 없는 서비스가 네트워크에 있을 때 필요합니다.

IP 버전 4(IPv4) 및 IP 버전 6(IPv6) 허용 목록이 모두 지원됩니다. 허용 목록의 주소는 모두 IPv4 또는 모두 IPv6이어야 합니다. 각 허용 목록에는 최대 32개의 IP 주소 접두사가 있을 수 있습니다. 여러 주소 또는 주소 접두사를 공백으로 구분되고 대괄호로 묶인 일련의 주소로 지정할 수 있습니다.

허용 목록은 트래픽 수준에 따라 중앙 지점에서 높은 CPU 사용량을 유발할 수 있습니다. 예를 들어, 화면이 활성화되지 않은 경우 초당 연결 수(cps)는 492K입니다. 화면이 활성화되고 허용 목록이 비활성화되면 cps는 373K입니다. 화면과 허용 목록이 모두 활성화되면 cps는 194K입니다. 허용 목록을 활성화하면 cps가 40% 감소합니다.

예: SYN 플러드 스크린에 대한 허용 목록 구성

이 예에서는 SYN 플러드 스크린 보호 프로세스 중에 발생하는 SYN 쿠키 및 SYN 프록시 메커니즘에서 제외될 IP 주소의 허용 목록을 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에 보안 화면을 구성하고 보안 영역에서 화면을 활성화합니다. 예: DMZ의 웹 서버에 대한 SYN 플러드 보호 활성화를 참조하십시오.

개요

이 예에서는 및 이라는 wlipv4 wlipv6허용 목록을 구성합니다. 에 대한 모든 주소는 에 대한 IP 버전 4(IPv4)이고 에 대한 wlipv4wlipv6모든 주소는 IP 버전 6(IPv6)입니다. 두 허용 목록에는 모두 대상 및 소스 IP 주소가 포함됩니다.

에 대한 wlipv4대상 주소 구성에 표시된 대로 여러 주소 또는 주소 접두사를 공백으로 구분하고 대괄호로 묶어 주소 시퀀스로 구성할 수 있습니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set security screen ids-option js1 tcp syn-flood white-list wlipv4 source-address 1.1.1.0/24 set security screen ids-option js1 tcp syn-flood white-list wlipv4 destination-address 2.2.2.2/32 set security screen ids-option js1 tcp syn-flood white-list wlipv4 destination-address 3.3.3.3/32 set security screen ids-option js1 tcp syn-flood white-list wlipv4 destination-address 4.4.4.4/32 set security screen ids-option js1 tcp syn-flood white-list wlipv6 source-address 2001::1/64 set security screen ids-option js1 tcp syn-flood white-list wlipv6 destination-address 2002::1/64

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이 작업을 수행하는 방법에 대한 지침은 drop-profiles의구성 모드에서 CLI 편집기 사용을 참조하십시오.

허용 목록을 구성하려면 다음을 수행합니다.

허용 목록의 이름과 SYN/ACK에서 제외할 IP 주소를 지정합니다.

[edit security screen ids-option js1 tcp syn-flood] user@host# set white-list wlipv4 source-address 1.1.1.0/24 user@host# set white-list wlipv4 destination-address [2.2.2.2 3.3.3.3 4.4.4.4] user@host# set white-list wlipv6 source-address 2001::1/64 user@host# set white-list wlipv6 destination-address 2002::1/64

결과

구성 모드에서 명령을 입력하여 show security screen 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security screen

ids-option js1 {

tcp {

syn-flood {

white-list wlipv4 {

source-address 1.1.1.0/24;

destination-address [2.2.2.2/32 3.3.3.3/32 4.4.4.4/32];

}

white-list wlipv6 {

source-address 2001::1/64;

destination-address 2002::1/64;

}

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

UDP 플러드 스크린에 대한 허용 목록 이해

Junos OS는 UDP 플러드에서 신뢰할 수 있는 IP 주소의 허용 목록을 구성할 수 있는 관리 옵션을 제공합니다. UDP 플러드가 활성화되면 임계값을 초과하는 모든 UDP 패킷이 삭제됩니다. 이러한 패킷 중 일부는 유효하며 트래픽에서 삭제해서는 안 됩니다. UDP 플러드 화면에서 허용 목록을 구성하면 목록의 소스 주소만 UDP 플러드 감지를 우회할 수 있습니다. 이 기능은 허용 목록 그룹에 있는 주소의 모든 트래픽이 UDP 플러드 검사를 우회해야 할 때 필요합니다.

IPv4 및 IPv6 허용 목록이 모두 지원됩니다. 허용 목록의 주소는 모두 IPv4 또는 모두 IPv6이어야 합니다. 각 허용 목록에는 최대 32개의 IP 주소 접두사가 있을 수 있습니다. 여러 주소 또는 주소 접두사를 공백으로 구분되고 대괄호로 묶인 일련의 주소로 지정할 수 있습니다. 단일 주소 또는 서브넷 주소를 구성할 수 있습니다.

UDP 플러드 스크린 허용 목록은 SRX5400, SRX5600 및 SRX5800 디바이스에서 지원되지 않습니다.

예: UDP 플러드 스크린에 대한 허용 목록 구성

이 예에서는 UDP 플러드 스크린 보호 프로세스 중에 발생하는 UDP 플러드 감지에서 제외될 IP 주소의 허용 목록을 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에 보안 화면을 구성하고 보안 영역에서 화면을 활성화합니다.

개요

이 예에서는 및 이라는 wlipv4 wlipv6허용 목록을 구성합니다. 에 대한 모든 주소는 에 대한 IPv4이고 에 대한 wlipv4wlipv6모든 주소는 IPv6입니다. 두 허용 목록에는 모두 대상 및 소스 IP 주소가 포함됩니다.

및 wlipv6에 대한 wlipv4 대상 주소 구성과 같이 여러 주소 또는 주소 접두사를 공백으로 구분하고 대괄호로 묶어 일련의 주소로 구성할 수 있습니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set security screen white-list wlipv4 address 198.51.100.10/24 set security screen white-list wlipv4 address 198.51.100.11/24 set security screen white-list wlipv4 address 198.51.100.12/24 set security screen white-list wlipv4 address 198.51.100.13/24 set security screen white-list wlipv6 address 2001:db8::1/32 set security screen white-list wlipv6 address 2001:db8::2/32 set security screen white-list wlipv6 address [2001:db8::3/32] set security screen white-list wlipv6 address [2001:db8::4/32] set security screen ids-options jscreen udp flood white-list wlipv4 set security screen ids-options jscreen udp flood white-list wlipv6

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

허용 목록을 구성하려면 다음을 수행합니다.

UDP 플러드 감지를 우회할 허용 목록 및 IPv4 주소의 이름을 지정합니다.

[edit security screen] user@host# set white-list wlipv4 address 198.51.100.10/32 user@host# set white-list wlipv4 address 198.51.100.11/32 user@host# set white-list wlipv4 address 198.51.100.12/32 user@host# set white-list wlipv4 address 198.51.100.13/32

UDP 플러드 감지를 우회할 허용 목록의 이름과 IPv6 주소를 지정합니다.

[edit security screen] user@host# set white-list wlipv6 address 2001:db8::1/32 user@host# set white-list wlipv6 address 2001:db8::2/32 user@host# set white-list wlipv6 address 2001:db8::3/32 user@host# set white-list wlipv6 address 2001:db8::4/32

UDP 플러드 허용 목록 옵션을 설정합니다.

[edit security screen] user@host# set ids-option jscreen udp flood white-list wlipv4 user@host# set ids-option jscreen udp flood white-list wlipv6

결과

구성 모드에서 명령을 입력하여 show security screen 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security screen

ids-option jscreen {

udp {

flood {

white-list [ wlipv4 wlipv6 ];

}

}

}

white-list wlipv4 {

address [ 198.51.100.11/32 198.51.100.12/32 198.51.100.13/32 198.51.100.14/32 ];

}

white-list wlipv6 {

address [ 2001:db8::1/32 2001:db8::2/32 2001:db8::3/32 2001:db8::4/32 ];

}

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

확인

화이트리스트 구성 확인

목적

허용 목록이 올바르게 구성되었는지 확인합니다.

작업

운영 모드에서 및 show security screen ids-option jscreen 명령을 입력합니다show security screen white-list wlipv4.

user@host> show security screen white-list wlipv4 Screen white list: 198.51.100.10/32 198.51.100.11/32 198.51.100.12/32 198.51.100.13/32 user@host> show security screen ids-option jscreen Name Value …… UDP flood threshold ## UDP flood white-list wlipv4 UDP flood white-list wlipv6

모든 화면 옵션에 대한 허용 목록 이해하기

Junos OS는 보안 영역의 모든 IP 화면 옵션에 대한 허용 목록을 구성할 수 있는 관리 옵션을 제공합니다. 보안 영역에서 스크린이 활성화되면 임계값을 초과하는 모든 IP 패킷이 삭제됩니다. 이러한 패킷 중 일부는 특정 소스에서 유효하며 트래픽에서 삭제해서는 안 됩니다. 영역 수준에서 허용 목록을 구성하면 특정 소스의 모든 IP 주소가 공격 탐지 검사를 우회할 수 있습니다.

이 기능은 특정 소스의 모든 IP 주소가 공격 탐지 검사를 우회해야 할 때 필요합니다.

IPv4 및 IPv6 허용 목록이 모두 지원됩니다. 허용 목록의 주소는 모두 IPv4 또는 모두 IPv6이어야 합니다. 각 허용 목록에는 최대 32개의 IP 주소 접두사가 있을 수 있습니다. 여러 주소 또는 주소 접두사를 공백으로 구분되고 대괄호로 묶인 일련의 주소로 지정할 수 있습니다. 단일 주소 또는 서브넷 주소를 구성할 수 있습니다.

혜택

-

글로벌 IP 허용 목록은 IP 패킷 차단 검사를 우회하여 특정 소스의 모든 IP 패킷을 허용합니다.

SYN 쿠키 보호 이해하기

SYN 쿠키는 SYN 플러드 공격에 대한 다른 방어 수단과 함께 사용할 수 있는 상태 비저장 SYN 프록시 메커니즘입니다.

기존 SYN 프록시와 마찬가지로 SYN 플러드 공격 임계값을 초과하면 SYN 쿠키가 활성화됩니다. 그러나 SYN 쿠키는 상태 비저장이기 때문에 SYN 세그먼트 수신 시 세션이나 정책 및 경로 조회를 설정하지 않으며 연결 요청 대기열을 유지하지 않습니다. 이는 CPU 및 메모리 사용량을 크게 줄이며 기존 SYN 프록시 메커니즘에 비해 SYN 쿠키를 사용하는 주요 이점입니다.

SYN 쿠키가 Junos OS에서 활성화되고 대상 서버에 대한 TCP 협상 프록시가 되면, 초기 시퀀스 번호(ISN)로 암호화된 쿠키가 포함된 SYN/ACK를 사용하여 각 수신 SYN 세그먼트에 응답합니다. 쿠키는 원래 소스 주소와 포트 번호, 대상 주소와 포트 번호, 그리고 원래 SYN 패킷의 ISN에 대한 MD5 해시입니다. 쿠키를 전송한 후 Junos OS는 원래 SYN 패킷을 삭제하고 계산된 쿠키를 메모리에서 삭제합니다. 쿠키가 포함된 패킷에 대한 응답이 없는 경우 공격은 활성 SYN 공격으로 표시되고 효과적으로 중지됩니다.

시작 호스트가 TCP ACK 필드에 쿠키 +1이 포함된 TCP 패킷으로 응답하면 Junos OS는 쿠키를 추출하고 값에서 1을 뺀 다음 쿠키를 다시 계산하여 합법적인 ACK인지 확인합니다. 합법적인 경우, Junos OS는 세션을 설정하고 원래 SYN의 소스 정보가 포함된 서버로 SYN을 전송하여 TCP 프록시 프로세스를 시작합니다. Junos OS가 서버로부터 SYN/ACK를 수신하면 ACK를 서버 및 시작 호스트로 보냅니다. 이 시점에서 연결이 설정되고 호스트와 서버가 직접 통신할 수 있습니다.

SYN 쿠키 또는 SYN 프록시를 사용하면 SRX 시리즈 방화벽이 IPv6 플로우의 SYN 플러드 공격으로부터 TCP 서버를 보호할 수 있습니다.

그림 4 는 Junos OS에서 SYN 쿠키가 활성화될 때 시작 호스트와 서버 간에 연결이 어떻게 설정되는지 보여줍니다.

상태에서 연결 설정

상태에서 연결 설정

SYN 쿠키 옵션

불완전한 TCP 프록시 연결 요청에 대해 다음 매개 변수를 설정할 수 있습니다.

Attack Threshold(공격 임계값) - 이 옵션을 사용하면 SYN 프록시 메커니즘을 활성화하는 데 필요한 초당 동일한 대상 주소 및 포트 번호로 SYN 세그먼트(즉, SYN 플래그가 설정된 TCP 세그먼트) 수를 설정할 수 있습니다. 임계값을 임의의 수로 설정할 수 있지만 적절한 임계값을 설정하려면 사이트의 일반적인 트래픽 패턴을 알아야 합니다. 예를 들어 일반적으로 초당 2000개의 SYN 세그먼트를 가져오는 e-비즈니스 사이트의 경우 임계값을 초당 30,000개의 SYN 세그먼트로 설정할 수 있습니다. 유효한 임계값 범위는 1에서 1,000,000까지입니다. 일반적으로 초당 20개의 SYN 세그먼트를 가져오는 소규모 사이트의 경우 임계값을 초당 40개의 SYN 세그먼트로 설정하는 것을 고려할 수 있습니다.

Alarm Threshold—이 옵션을 사용하면 Junos OS가 이벤트 로그에 알람을 입력하기 전에 초당 프록시된 절반 완료 TCP 연결 요청 수를 설정할 수 있습니다. 설정한 경보 임계값은 동일한 대상 주소 및 포트 번호에 대한 프록시되고 절반 완료된 연결 요청 수가 초당 해당 값을 초과할 때 경보를 트리거합니다. 예를 들어, SYN 공격 임계값을 초당 2000 SYN 세그먼트로 설정하고 경보를 1000으로 설정한 경우, 로그에서 경보 항목을 트리거하려면 초당 동일한 대상 주소 및 포트 번호에 대한 총 3001개의 SYN 세그먼트가 필요합니다. 유효한 임계값 범위는 1에서 1,000,000까지이며 기본 경보 임계값은 512입니다.

소스 임계값 - 이 옵션을 사용하면 Junos OS가 해당 소스에서 연결 요청을 삭제하기 시작하기 전에 대상 IP 주소 및 포트 번호에 관계없이 단일 소스 IP 주소에서 초당 수신되는 SYN 세그먼트 수를 지정할 수 있습니다.

SYN 공격 임계값과 소스 임계값을 설정하면 기본 SYN 플러드 보호 메커니즘과 소스 기반 SYN 플러드 추적 메커니즘이 모두 적용됩니다. 유효한 임계값 범위는 4에서 1,000,000까지이며 기본 경보 임계값은 4000입니다.

Destination Threshold—이 옵션을 사용하면 Junos OS가 해당 대상에 대한 연결 요청을 삭제하기 전에 단일 대상 IP 주소에 대해 초당 수신되는 SYN 세그먼트 수를 지정할 수 있습니다. 보호된 호스트가 여러 서비스를 실행하는 경우 대상 포트 번호에 관계없이 대상 IP 주소만을 기준으로 임계값을 설정할 수 있습니다. 유효한 임계값 범위는 4에서 1,000,000까지이며 기본 경보 임계값은 4000입니다.

SYN 공격 임계값과 대상 임계값을 설정할 때 기본 SYN 플러드 보호 메커니즘과 대상 기반 SYN 플러드 추적 메커니즘을 모두 적용하게 됩니다.

시간 초과 - 이 옵션을 사용하면 절반만 완료된 연결이 대기열에서 삭제될 때까지의 최대 시간을 설정할 수 있습니다. 기본값은 20초이며 시간 제한을 0초에서 50초까지 설정할 수 있습니다. 정상적인 트래픽 상황에서 연결이 끊어지기 시작할 때까지 시간 제한 값을 더 짧은 길이로 줄이려고 할 수 있습니다.

소스 또는 대상 임계값이 구성되지 않은 경우 시스템은 기본 임계값을 사용합니다. 기본 소스 및 대상 임계값은 4000pps입니다.

SYN 쿠키 보호를 활성화하여 SYN 플러드 공격으로부터 네트워크 탐지 및 보호

이 예는 SYN 쿠키 보호를 활성화하여 SYN 플러드 공격을 탐지하고 보호하는 방법을 보여줍니다.

요구 사항

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 external-syn-flood 시간 제한 값을 20으로 설정하고 외부 화면의 보안 영역을 external-syn-flood로 설정합니다. 또한 보호 모드를 syn-cookie로 설정합니다.

SYN 쿠키 기능은 스푸핑된 SYN 플러드 공격에 대해서만 탐지하고 보호할 수 있으므로 Junos OS로 보호되는 호스트에 미치는 부정적인 영향을 최소화할 수 있습니다. 공격자가 스푸핑된 IP 소스 대신 합법적인 IP 소스 주소를 사용하는 경우 SYN 쿠키 메커니즘은 공격을 중지하지 않습니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set security screen ids-option external-syn-flood tcp syn-flood timeout 20 set security zones security-zone external screen external-syn-flood set security flow syn-flood-protection-mode syn-cookie

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오. SYN 쿠키 보호를 활성화하려면,

external-syn-flood 타임아웃 값을 지정합니다.

[edit] user@host# set security screen ids-option external-syn-flood tcp syn-flood timeout 20

외부 화면의 보안 영역을 설정합니다.

[edit] user@host# set security zones security-zone external screen external-syn-flood

보호 모드를 설정합니다.

[edit] user@host# set security flow syn-flood-protection-mode syn-cookie

결과

구성 모드에서 , show security zones및 show security flow 명령을 입력하여 show security screen구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security screen

ids-option external-syn-flood {

tcp {

syn-flood {

timeout 20;

}

}

}

[edit]

user@host# show security zones

security-zone zone {

screen external-syn-flood;

}

[edit]

user@host# show security flow

syn-flood-protection-mode syn-cookie;

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

확인

SYN 쿠키 보호 확인

목적

SYN 쿠키 보호 확인.

작업

show security screen ids-option external-syn-flood 운영 모드에서 및 show security zones 명령을 입력합니다.

user@host> show security screen ids-option external-syn-flood node0: -------------------------------------------------------------------------- Screen object status: Name Value TCP SYN flood attack threshold 200 TCP SYN flood alarm threshold 512 TCP SYN flood source threshold 4000 TCP SYN flood destination threshold 4000 TCP SYN flood timeout 20 user@host> show security zones Security zone: external Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: external-syn-flood Interfaces bound: 0 Interfaces:

의미

샘플 출력은 소스 및 대상 임계값과 함께 SYN 쿠키 보호가 활성화되어 있음을 보여줍니다.

ICMP 플러드 공격 이해

ICMP 플러드는 일반적으로 ICMP 에코 요청이 너무 많은 요청으로 공격 대상에 과부하를 일으켜 대상이 더 이상 유효한 네트워크 트래픽을 처리할 수 없을 때까지 응답하는 데 모든 리소스를 소비할 때 발생합니다.

플로우 모드에서 생성된 ICMP 메시지는 10초마다 12개의 메시지로 제한됩니다. 이 속도 제한은 CPU별로 계산됩니다. 임계값에 도달하면 더 이상 승인 메시지가 디바이스로 전송되지 않습니다.

ICMP 플러드 보호 기능을 활성화할 때, 초과 시 ICMP 플러드 공격 보호 기능을 호출하는 임계값을 설정할 수 있습니다. (기본 임계값은 초당 1000패킷입니다.) 임계값을 초과하면 Junos OS는 해당 초의 나머지 부분과 다음 초에 대한 추가 ICMP 에코 요청을 무시합니다. 그림 5를 참조하십시오.

ICMP 플러드는 모든 유형의 ICMP 메시지로 구성될 수 있습니다. 따라서 Junos OS는 에코 요청뿐만 아니라 모든 ICMP 메시지 유형을 모니터링합니다.

Junos OS는 IPv4 및 IPv6 트래픽 모두에 대해 ICMP 플러드 보호를 지원합니다.

ICMP 플러드 보호를 활성화하여 ICMP 플러드 공격으로부터 네트워크 보호

이 예에서는 ICMP 플러드 보호를 활성화하여 ICMP 플러드 공격으로부터 네트워크를 보호하는 방법을 보여줍니다.

요구 사항

ICMP 플러드 보호를 활성화하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 ICMP 플러드 보호를 활성화합니다. 값 단위는 초당 ICMP 패킷 또는 pps입니다. 기본값은 1000pps입니다. 홍수가 발생할 수 있는 구역을 지정합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set security screen ids-option 1000-icmp-flood icmp flood threshold 1000 set security zones security-zone zone screen 1000-icmp-flood

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오. ICMP 플러드 보호 활성화:

ICMP 플러드 임계값을 지정합니다.

[edit] user@host# set security screen ids-option 1000-icmp-flood icmp flood threshold 1000

영역 화면의 보안 영역을 설정합니다.

[edit] user@host# set security zones security-zone zone screen 1000-icmp-flood

결과

구성 모드에서 및 show security zones 명령을 입력하여 show security screen 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security screen

ids-option 1000-icmp-flood {

icmp {

flood threshold 1000;

}

}

[edit]

user@host# show security zones

security-zone zone {

screen 1000-icmp-flood;

}

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

확인

ICMP 플러드 보호 확인

목적

ICMP 플러드 보호 확인

작업

show security screen ids-option 1000-icmp-flood 운영 모드에서 및 show security zones 명령을 입력합니다.

user@host> show security screen ids-option 1000-icmp-flood node0: -------------------------------------------------------------------------- Screen object status: Name Value ICMP flood threshold 1000 user@host> show security zones Security zone: zone Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: 1000-icmp-flood Interfaces bound: 0 Interfaces:

의미

샘플 출력은 ICMP 플러드 보호가 활성화되고 임계값이 설정되었음을 보여줍니다.

UDP 플러드 공격 이해하기

ICMP 폭주와 유사하게, UDP 폭주는 공격자가 더 이상 유효한 연결을 처리할 수 없을 정도로 피해자의 속도를 늦출 목적으로 UDP 데이터그램이 포함된 IP 패킷을 보낼 때 발생합니다.

UDP 플러드 보호 기능을 활성화한 후, 초과 시 UDP 플러드 공격 보호 기능을 호출하는 임계값을 설정할 수 있습니다. (기본 임계값은 초당 1000패킷 또는 pps입니다.) 하나 이상의 소스에서 단일 목적지로의 UDP 데이터그램 수가 이 임계값을 초과하는 경우, Junos OS는 해당 목적지에 대한 추가 UDP 데이터그램을 무시하고 나머지 두 번째와 다음 두 번째 동안도 무시합니다. 그림 6을 참조하십시오.

SRX5400, SRX5600 및 SRX5800 디바이스는 다음 순간에 패킷을 삭제하지 않습니다.

Junos OS는 IPV4 및 IPv6 패킷에 대한 UDP 플러드 보호를 지원합니다.

UDP 플러드 보호를 활성화하여 UDP 플러드 공격으로부터 네트워크 보호

이 예는 UDP 플러드 보호를 활성화하여 UDP 플러드 공격으로부터 네트워크를 보호하는 방법을 보여줍니다.

요구 사항

UDP 플러드 보호를 활성화하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 UDP 플러드 보호를 활성화합니다. 값 단위는 초당 UDP 패킷 수 또는 pps입니다. 기본값은 1000pps입니다. 홍수가 발생할 수 있는 구역을 지정합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set security screen ids-option 1000-udp-flood udp flood threshold 1000 set security zones security-zone external screen 1000-udp-flood

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이 작업을 수행하는 방법에 대한 지침은 drop-profiles의 구성 모드에서 CLI 편집기 사용을 참조하십시오. UDP 플러드 보호 활성화:

UDP 플러드 임계값을 지정합니다.

[edit] user@host# set security screen ids-option 1000-udp-flood udp flood threshold 1000

외부 화면의 보안 영역을 설정합니다.

[edit] user@host# set security zones security-zone external screen 1000-udp-flood

결과

구성 모드에서 및 show security zones 명령을 입력하여 show security screen 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security screen

ids-option 1000-udp-flood {

udp {

flood threshold 1000;

}

}

[edit]

user@host# show security zones

security-zone external {

screen 1000-udp-flood;

}

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

확인

UDP 플러드 보호 확인

목적

UDP 플러드 보호를 확인합니다.

작업

show security screen ids-option 1000-udp-flood 운영 모드에서 및 show security zones 명령을 입력합니다.

user@host> show security screen ids-option 1000-udp-flood node0: -------------------------------------------------------------------------- Screen object status: Name Value UDP flood threshold 1000 user@host> show security zones Security zone: external Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: 1000-udp-flood Interfaces bound: 0 Interfaces:

의미

샘플 출력은 UDP 플러드 보호가 활성화되고 임계값이 설정되었음을 보여줍니다.

토지 공격의 이해

SYN 공격과 IP 스푸핑을 결합하면 공격자가 피해자의 IP 주소가 포함된 스푸핑된 SYN 패킷을 대상 및 소스 IP 주소로 보낼 때 지상 공격이 발생합니다.

수신 시스템은 SYN-ACK 패킷을 자신에게 전송하여 응답하며, 유휴 시간 제한 값에 도달할 때까지 지속되는 빈 연결을 만듭니다. 이러한 빈 연결로 시스템을 플러딩하면 시스템에 과부하가 발생하여 DoS(Denial of Service)가 발생할 수 있습니다. 그림 7을 참조하십시오.

화면 옵션을 활성화하여 지상 공격을 차단할 때, Junos OS는 SYN 플러드 방어 및 IP 스푸핑 보호 요소를 결합하여 이러한 성격의 모든 시도를 탐지하고 차단합니다.

Junos OS는 IPv4 및 IPv6 패킷 모두에 대한 토지 공격 보호를 지원합니다.

Land Attack Protection을 활성화하여 Land Attack으로부터 네트워크 보호

이 예에서는 지상 공격 보호를 활성화하여 공격으로부터 네트워크를 보호하는 방법을 보여줍니다.

요구 사항

지상 공격 보호를 활성화하기 전에 디바이스 초기화 이외의 특별한 구성이 필요하지 않습니다.

개요

이 예에서는 토지 공격에 대한 보호를 활성화하는 방법을 보여줍니다. 이 예제에서는 보안 화면 개체 이름을 land로 설정하고 보안 영역을 영역으로 설정합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set security screen ids-option land tcp land set security zones security-zone zone screen land

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오. 토지 공격에 대한 보호를 활성화하려면,

화면 객체 이름을 지정합니다.

[edit] user@host# set security screen ids-option land tcp land

보안 영역을 설정합니다.

[edit] user@host# set security zones security-zone zone screen land

결과

구성 모드에서 및 show security zones 명령을 입력하여 show security screen 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security screen

ids-option land {

tcp {

land;

}

}

[edit]

user@host# show security zones

security-zone zone {

screen land;

}

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

확인

토지 공격에 대한 보호 확인

목적

지상 공격에 대한 보호를 확인합니다.

작업

show security screen ids-option land 운영 모드에서 및 show security zones 명령을 입력합니다.

user@host> show security screen ids-option land node0: -------------------------------------------------------------------------- Screen object status: Name Value TCP land attack enabled user@host> show security zones Security zone: zone Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: land Interfaces bound: 0 Interfaces:

의미

샘플 출력은 토지 공격에 대한 보호가 활성화되어 있음을 보여줍니다.