인라인 NAT

인라인 네트워크 주소 변환 개요

인라인 NAT는 MPC 라인 카드의 기능을 사용하므로 NAT를 위한 서비스 카드가 필요하지 않습니다. 그 결과, 회선 속도의 저지연 주소 변환(슬롯당 최대 120Gbps)을 달성할 수 있습니다. 현재 구현은 다음을 제공합니다.

-

1:1 정적 주소 매핑.

-

양방향 매핑 - 아웃바운드 트래픽에 대한 소스 NAT 및 인바운드 트래픽에 대한 대상 NAT.

-

플로우 수에 제한이 없습니다.

-

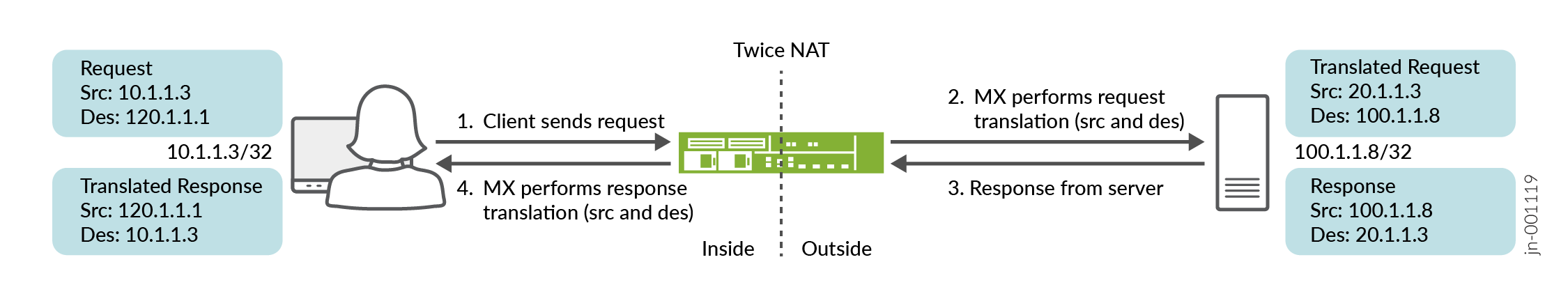

그림 1과 같이 원본, 대상 및 이중 NAT 지원. 인라인 NAT는 변환 유형을

basic-nat44지원합니다. Junos OS 릴리스 15.1R1부터 인라인 NAT는twice-basic-nat-44. -

머리핀 지원.

인라인 네트워크 주소 변환(NAT)을 구성하려면 서비스 인터페이스를 유형 si- (service-inline) 인터페이스로 정의합니다. 또한 인라인 인터페이스에 대한 적절한 대역폭을 예약해야 합니다. 이렇게 하면 네트워크 주소 변환(NAT)에 사용되는 인터페이스 또는 다음 홉 서비스 세트를 모두 구성할 수 있습니다. 인터페이스는 si- "가상 서비스 PIC" 역할을 합니다.

-

정적 네트워크 주소 변환(NAT)만 지원됩니다. 포트 변환, 동적 NAT 및 ALG는 지원되지 않습니다. 따라서 네트워크 주소 변환(NAT)에 대한 고급 처리가 필요한 SIP 또는 FTP 활성 모드와 같은 애플리케이션은 작동하지 않습니다. MS-MPC, MS-MIC, MS-DPC 또는 MS-PIC는 모든 스테이트풀 방화벽 처리, ALG 지원 및 동적 포트 변환에 여전히 필요합니다.

-

인라인 NAT는 패킷의 샘플링 또는 로깅을 지원하지 않습니다.

인라인 NAT의 이점

-

서비스 카드가 필요하지 않습니다.

-

서비스 카드보다 더 많은 NAT 플로우 지원

또한보십시오

예: 인라인 네트워크 주소 변환 구성 - 인터페이스 기반 방법

이 구성 예는 인터페이스 스타일 서비스 세트가 있는 (서비스 인라인) 인터페이스를 사용하여 si- MX 시리즈 디바이스에서 인터페이스 기반 인라인 네트워크 주소 변환(NAT)을 구성하는 방법을 보여줍니다.

이 주제는 다음을 다룹니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

MPC(Modular Port Concentrator) 라인 카드가 있는 MX 시리즈 라우터

-

Junos OS 릴리스 11.4R1 이상

개요 및 토폴로지

Junos OS 릴리스 11.4R1부터 MPC 라인 카드는 MS-MPC와 같은 전용 서비스 카드 없이도 일부 서비스를 수행할 수 있습니다. 인라인 서비스는 일반적으로 서비스 카드를 사용하는 것보다 더 나은 성능을 제공하지만 기능이 더 기본적인 경향이 있습니다. 예를 들어, 인라인 NAT는 정적 NAT만 지원합니다.

이 예에서 MPC 라인 카드가 있는 MX 시리즈 디바이스는 두 엔드 호스트 사이를 흐르는 트래픽에 인라인 소스 NAT 서비스를 제공합니다. 이 시나리오의 토폴로지는 그림 2에 나와 있습니다

그림에서 볼 수 있듯이 호스트 H1은 서버 S1로 트래픽을 보냅니다. MX 시리즈 디바이스는 소스 NAT를 수행하여 H1의 소스 IP 주소를 10.1.1.2에서 192.0.2.2로 변환합니다. 그런 다음 서버 S1은 대상 IP 주소 192.0.2.2를 사용하여 호스트 H1에 반환 트래픽을 전송하고 MX 시리즈 디바이스는 H1의 IP 주소를 다시 10.1.1.2로 되돌립니다.

이 시나리오에서는 다음 구성 요소가 사용됩니다.

-

인라인 서비스 인터페이스 - MPC의 패킷 포워딩 엔진에 상주하는 가상 인터페이스입니다. 서비스에 액세스하기 위해 트래픽은 이러한

si-(서비스 인라인) 인터페이스로 들어오고 나가게 됩니다. -

서비스 집합 - 수행할 서비스를 정의하고 서비스 집합으로 트래픽을 공급하고 나가는 인라인 인터페이스를 식별합니다. 서비스 세트를 구현하는 방법에는 두 가지가 있습니다.

-

인터페이스 스타일 - 인터페이스에 도착한 패킷이 인라인 서비스를 통해 전달되는 인터페이스 기반 방법입니다.

-

Next-hop-style—인라인 서비스를 통해 특정 목적지로 향하는 패킷을 전달하기 위해 정적 경로가 사용되는 경로 기반 방법입니다.

이 예는 인터페이스 스타일 서비스 세트를 사용합니다.

-

-

NAT 규칙 - if-then 구조(방화벽 필터와 유사)를 사용하여 일치하는 조건을 정의한 다음 일치하는 트래픽에 주소 변환을 적용합니다.

-

NAT 풀 - 변환을 위해 NAT 규칙에 사용되는 사용자 정의 IP 주소 집합입니다.

이러한 요소들은 그림 3과 같이 함께 결합됩니다

인라인 네트워크 주소 변환 구성

인터페이스 스타일 서비스 세트를 사용하여 인라인 NAT를 구성하려면 다음 작업을 수행합니다.

CLI 빠른 구성

이 예제를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 [edit] 계층 수준의 CLI에 붙여넣습니다.

## Enable inline services, create an si- interface, reserve bandwidth ## set chassis fpc 0 pic 0 inline-services bandwidth 1g set interfaces si-0/0/0 unit 0 family inet ## Configure a NAT rule and pool ## set services nat rule SRC-NAT1 match-direction input set services nat rule SRC-NAT1 term r1 from source-address 10.1.1.0/24 set services nat rule SRC-NAT1 term r1 then translated translation-type basic-nat44 set services nat rule SRC-NAT1 term r1 then translated source-pool p1 set services nat pool p1 address 192.0.2.0/24 ## Configure the (interface-style) service set ## set services service-set INT-STYLE-SS-NAT1 nat-rules SRC-NAT1 set services service-set INT-STYLE-SS-NAT1 interface-service service-interface si-0/0/0.0 ## Configure interfaces ## set interfaces xe-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces xe-0/0/0 description INSIDE set interfaces xe-1/0/0 unit 0 family inet address 192.168.1.1/24 set interfaces xe-1/0/0 description OUTSIDE set interfaces xe-0/0/0 unit 0 family inet service input service-set INT-STYLE-SS-NAT1 set interfaces xe-0/0/0 unit 0 family inet service output service-set INT-STYLE-SS-NAT1

인라인 서비스 활성화 및 인라인 인터페이스 생성

단계별 절차

관련 FPC 슬롯 및 PIC 슬롯에 대한 인라인 서비스를 활성화하고 인라인 서비스 전용으로 사용할 대역폭의 양을 정의합니다.

여기서 FPC 및 PIC 설정은 인터페이스를 생성하고 매핑합니다

si-.[edit chassis fpc 0 pic 0] user@MX# set inline-services bandwidth 1g

인터페이스에서

si-네트워크 주소 변환(NAT) 서비스가 필요할 프로토콜 제품군을 지정합니다.참고:여기서 FPC 및 PIC 설정은 위에 정의된 설정과 일치해야 합니다.

[edit interfaces si-0/0/0] user@MX# set unit 0 family inet

네트워크 주소 변환(NAT) 규칙 및 풀 구성

단계별 절차

H1의 서브넷(10.1.1.0/24)에서 MX 디바이스에 도착하는 트래픽과 일치하는 NAT 규칙을 구성하고, 기본 IPv4 NAT를 사용하여 변환하며, 풀

p1의 IP 주소를 사용합니다.[edit services nat] user@MX# set rule SRC-NAT1 match-direction input user@MX# set rule SRC-NAT1 term r1 from source-address 10.1.1.0/24 user@MX# set rule SRC-NAT1 term r1 then translated translation-type basic-nat44 user@MX# set rule SRC-NAT1 term r1 then translated source-pool p1

네트워크 주소 변환(NAT) 풀을 구성합니다.

[edit services nat] user@MX# set pool p1 address 192.0.2.0/24

(인터페이스 스타일) 서비스 세트 구성

단계별 절차

인라인 네트워크 주소 변환(NAT) 서비스(

nat-rules) 및 위에 정의된 인라인 인터페이스를 사용하는 서비스 세트를 구성합니다. 매개 변수를interface-service사용하여 이것이 인터페이스 스타일 서비스 집합임을 지정합니다.트래픽은 인라인 NAT 서비스에 액세스하기 위해 인터페이스로

si-들어오고 나가게 됩니다.[edit services] user@MX# set service-set INT-STYLE-SS-NAT1 nat-rules SRC-NAT1 user@MX# set service-set INT-STYLE-SS-NAT1 interface-service service-interface si-0/0/0.0

물리적 인터페이스 구성

단계별 절차

물리적 인터페이스를 구성합니다.

[edit interfaces] user@MX# set xe-0/0/0 unit 0 family inet address 10.1.1.1/24 user@MX# set xe-0/0/0 description INSIDE user@MX# set xe-1/0/0 unit 0 family inet address 192.168.1.1/24 user@MX# set xe-1/0/0 description OUTSIDE

'내부' 인터페이스에서 트래픽이 위에 정의된 서비스 세트를 통해 전송되도록 지정합니다.

[edit interfaces xe-0/0/0 unit 0] user@MX# set family inet service input service-set INT-STYLE-SS-NAT1 user@MX# set family inet service output service-set INT-STYLE-SS-NAT1

결과

chassis {

fpc 0 {

pic 0 {

inline-services {

bandwidth 1g;

}

}

}

}

services {

service-set INT-STYLE-SS-NAT1 {

nat-rules SRC-NAT1;

interface-service {

service-interface si-0/0/0.0;

}

}

nat {

pool p1 {

address 192.0.2.0/24;

}

rule SRC-NAT1 {

match-direction input;

term r1 {

from {

source-address {

10.1.1.0/24;

}

}

then {

translated {

source-pool p1;

translation-type {

basic-nat44;

}

}

}

}

}

}

}

interfaces {

si-0/0/0 {

unit 0 {

family inet;

}

}

xe-0/0/0 {

description INSIDE;

unit 0 {

family inet {

service {

input {

service-set INT-STYLE-SS-NAT1;

}

output {

service-set INT-STYLE-SS-NAT1;

}

}

address 10.1.1.1/24;

}

}

}

xe-1/0/0 {

description OUTSIDE;

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

}

검증

구성이 제대로 작동하고 있는지 확인합니다.

호스트 H1에서 서버 S1로의 연결성 확인

목적

H1과 S1 간의 연결성을 확인합니다.

작업

호스트 H1에서 호스트가 서버 S1을 ping할 수 있는지 확인합니다.

user@H1> ping 192.168.1.2 count 5 PING 192.168.1.2 (192.168.1.2): 56 data bytes 64 bytes from 192.168.1.2: icmp_seq=0 ttl=63 time=0.991 ms 64 bytes from 192.168.1.2: icmp_seq=1 ttl=63 time=14.186 ms 64 bytes from 192.168.1.2: icmp_seq=2 ttl=63 time=3.016 ms 64 bytes from 192.168.1.2: icmp_seq=3 ttl=63 time=3.742 ms 64 bytes from 192.168.1.2: icmp_seq=4 ttl=63 time=4.748 ms --- 192.168.1.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.991/5.337/14.186/4.593 ms

의미

H1은 S1에 성공적으로 도달할 수 있습니다.

주소 변환 확인

목적

주소 변환이 올바르게 작동하고 있는지 확인합니다.

작업

MX 디바이스에서 인라인 네트워크 주소 변환(NAT) 구성 세부 정보가 올바르게 적용되었는지 확인합니다.

user@MX> show services inline nat pool Interface: si-0/0/0, Service set: INT-STYLE-SS-NAT1 NAT pool: p1, Translation type: BASIC NAT44 Address range: 192.0.2.0-192.0.2.255 NATed packets: 5, deNATed packets: 5, Errors: 0서버 S1에서 서버가 H1의 NAT 변환 소스 IP 주소(192.0.2.2)에서 ping을 수신하고 있는지 확인합니다.

아래 명령을 실행하고 H1에서 다시 ping을 보냅니다.

참고:이 설정에서는 다른 MX 디바이스가 서버 S1을 나타내 인바운드 트래픽의 모니터링을 활성화하는 데 사용됩니다.

user@S1> monitor traffic interface xe-1/1/1 no-resolve verbose output suppressed, use <detail> or <extensive> for full protocol decode Address resolution is OFF. Listening on xe-1/1/1, capture size 96 bytes 23:28:28.577377 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 3293, seq 0, length 64 23:28:28.577405 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 3293, seq 0, length 64 23:28:29.579253 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 3293, seq 1, length 64 23:28:29.579278 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 3293, seq 1, length 64 23:28:30.579275 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 3293, seq 2, length 64 23:28:30.579302 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 3293, seq 2, length 64 23:28:31.580279 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 3293, seq 3, length 64 23:28:31.580305 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 3293, seq 3, length 64 23:28:32.581266 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 3293, seq 4, length 64 23:28:32.581293 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 3293, seq 4, length 64 ^C 10 packets received by filter 0 packets dropped by kernel

의미

위의 1단계는 인라인 네트워크 주소 변환(NAT) 서비스 매개 변수와 인터페이스 스타일 서비스 집합이 올바르게 구현되었음을 확인합니다. 위의 2단계는 서버 S1이 NAT 변환 소스 IP 주소에서 H1의 ping을 올바르게 수신하고 있는지 확인합니다.

이중 NAT 구성

인터페이스 스타일 서비스 세트를 사용하여 Twice NAT를 구성하려면 다음 작업을 수행합니다.

CLI 빠른 구성

이 예제를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 [edit] 계층 수준의 CLI에 붙여넣습니다.

## Configure a NAT rule and pool ## set services nat pool dst-pool-p1 address 100.1.1.2/32 set services nat pool dst-pool-p2 address 100.1.1.4/32 set services nat pool src-pool-p2 address 20.0.0.0/8 set services nat allow-overlapping-nat-pools set services nat rule TWICE_rule_1 match-direction output set services nat rule TWICE_rule_1 term TWICE_rule_1_term_1 from source-address 10.0.0.0/8 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_1 from destination-address 120.1.1.2/32 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_1 then translated source-pool src-pool-p1 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_1 then translated destination-pool dst-pool-p1 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_1 then translated translation-type twice-basic-nat-44 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_2 from source-address 10.0.0.0/8 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_2 from destination-address 120.1.1.4/32 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_2 then translated source-pool src-pool-p2 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_2 then translated destination-pool dst-pool-p2 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_2 then translated translation-type twice-basic-nat-44 set services nat rule-set TWICE_NAT_RS1 rule TWICE_rule_1 set services service-set TWICE_SS_1 nat-rule-sets TWICE_NAT_RS1 set services service-set TWICE_SS_1 interface-service service-interface si-2/0/0 ## Configure interfaces ## set interfaces si-2/0/0 unit 0 family inet filter input log_filer set interfaces xe-2/0/0 unit 0 family inet address 10.1.1.251/16 set interfaces xe-2/0/1 unit 0 family inet service input service-set TWICE_SS_1 service-filter TWICE_SF_in set interfaces xe-2/0/1 unit 0 family inet service output service-set TWICE_SS_1 service-filter TWICE_SF_out set interfaces xe-2/0/1 unit 0 family inet address 100.1.1.251/16 ## Configure firewall filters ## set firewall family inet service-filter TWICE_SF_in term SF_R1_term_1 from source-address 100.1.1.2/32 set firewall family inet service-filter TWICE_SF_in term SF_R1_term_1 then service set firewall family inet service-filter TWICE_SF_in term SF_R1_term_2 from source-address 100.1.1.4/32 set firewall family inet service-filter TWICE_SF_in term SF_R1_term_2 then service set firewall family inet service-filter TWICE_SF_in term default then count non-matching-packets-in set firewall family inet service-filter TWICE_SF_out term SF_R1_out_term_1 from destination-address 120.1.1.2/32 set firewall family inet service-filter TWICE_SF_out term SF_R1_out_term_1 then service set firewall family inet service-filter TWICE_SF_out term SF_R1_out_term_2 from destination-address 120.1.1.4/32 set firewall family inet service-filter TWICE_SF_out term SF_R1_out_term_2 then service set firewall family inet service-filter TWICE_SF_out term default then count non-matching-packets-out set firewall family inet service-filter TWICE_SF_out term default then skip

(인터페이스 스타일) 서비스 세트 구성

두 번 NAT 서비스(

nat-rules)를 사용하는 서비스 세트를 구성합니다. 매개변수를interface-service사용하여 인터페이스 스타일 서비스 세트임을 지정합니다.[edit services] user@MX# set service-set TWICE_SS_1 nat-rule-sets TWICE_NAT_RS1 user@MX# set service-set TWICE_SS_1 interface-service service-interface si-2/0/0

물리적 인터페이스 구성

단계별 절차

물리적 인터페이스를 구성합니다.

[edit interfaces] user@MX# set si-2/0/0 unit 0 family inet filter input log_filer user@MX# set xe-2/0/0 unit 0 family inet address 10.1.1.251/16 user@MX# set xe-2/0/1 unit 0 family inet service input service-set TWICE_SS_1 service-filter TWICE_SF_in user@MX# set xe-2/0/1 unit 0 family inet service output service-set TWICE_SS_1 service-filter TWICE_SF_out user@MX# set xe-2/0/1 unit 0 family inet address 100.1.1.251/16

인터페이스에서 위에 정의된 서비스 세트를 통해 트래픽이 전송되도록 지정합니다.

[edit interfaces] user@MX# set xe-2/0/1 unit 0 family inet service input service-set TWICE_SS_1 service-filter TWICE_SF_in user@MX# set xe-2/0/1 unit 0 family inet service output service-set TWICE_SS_1 service-filter TWICE_SF_out

트래픽을 인터페이스로 전송하도록 방화벽 필터 옵션을 구성합니다.

si[edit firewall] user@MX# set family inet service-filter TWICE_SF_in term SF_R1_term_1 from source-address 100.1.1.2/32 user@MX# set family inet service-filter TWICE_SF_in term SF_R1_term_1 then service user@MX# set family inet service-filter TWICE_SF_in term SF_R1_term_2 from source-address 100.1.1.4/32 user@MX# set family inet service-filter TWICE_SF_in term SF_R1_term_2 then service user@MX# set family inet service-filter TWICE_SF_in term default then count non-matching-packets-in user@MX# set family inet service-filter TWICE_SF_out term SF_R1_out_term_1 from destination-address 120.1.1.2/32 user@MX# set family inet service-filter TWICE_SF_out term SF_R1_out_term_1 then service user@MX# set family inet service-filter TWICE_SF_out term SF_R1_out_term_2 from destination-address 120.1.1.4/32 user@MX# set family inet service-filter TWICE_SF_out term SF_R1_out_term_2 then service user@MX# set family inet service-filter TWICE_SF_out term default then count non-matching-packets-out user@MX# set family inet service-filter TWICE_SF_out term default then skip

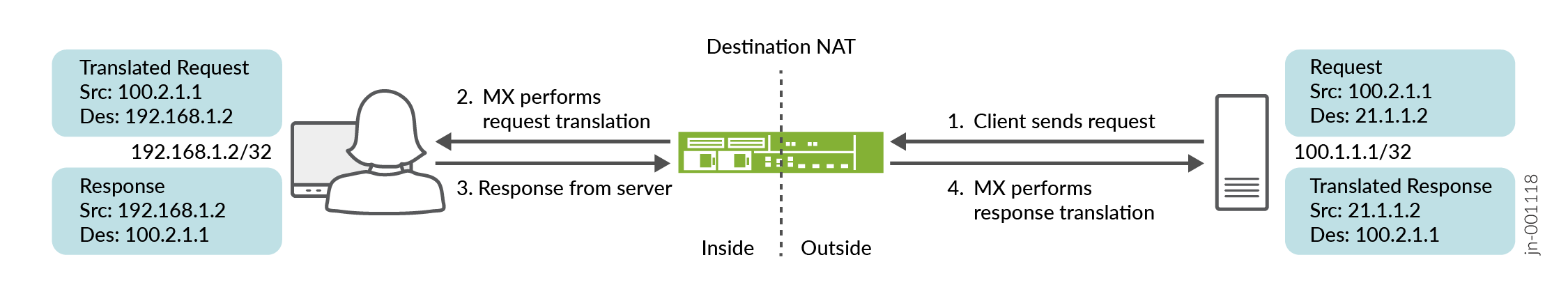

대상 NAT 구성

인터페이스 스타일 서비스 세트를 사용하여 대상 NAT를 구성하려면 다음 작업을 수행합니다.

CLI 빠른 구성

이 예제를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 [edit] 계층 수준의 CLI에 붙여넣습니다.

## Enable inline services, create an si- interface ## set chassis fpc 2 pic 0 inline-services set chassis fpc 2 pic 1 inline-services set services service-set DANT44_SS_1 nat-rule-sets DNAT44_RS_1 set services service-set DANT44_SS_1 interface-service service-interface si-2/0/0.0 ## Configure a NAT rule ## set services nat rule DNAT44_rule_1 match-direction output set services nat rule DNAT44_rule_1 term DNAT44_R1_term_1 from destination-address 21.1.1.2/32 set services nat rule DNAT44_rule_1 term DNAT44_R1_term_1 then translated destination-prefix 192.168.1.2/32 set services nat rule DNAT44_rule_1 term DNAT44_R1_term_1 then translated translation-type dnat-44 set services nat rule-set DNAT44_RS_1 rule DNAT44_rule_1 ## Configure interfaces (and the interface-style) and service filters ## set interfaces si-2/0/0 unit 0 family inet set interfaces xe-2/0/0 unit 0 family inet address 100.2.1.2/24 set interfaces xe-2/0/1 unit 0 family inet service input service-set DANT44_SS_1 service-filter SF_in set interfaces xe-2/0/1 unit 0 family inet service output service-set DANT44_SS_1 service-filter SF_out set interfaces xe-2/0/1 unit 0 family inet address 192.168.1.251/24 ## Configure the firewall filter options and static route options## set firewall family inet service-filter SF_in term SF_in_term1 from source-address 192.168.1.2/32 set firewall family inet service-filter SF_in term SF_in_term1 then service set firewall family inet service-filter SF_out term SF_out_term1 from destination-address 21.1.1.2/32 set firewall family inet service-filter SF_out term SF_out_term1 then service set routing-options static route 21.1.0.0/16 next-hop 100.2.1.2

인라인 서비스 활성화

관련 FPC 슬롯 및 PIC 슬롯에 대한 인라인 서비스를 활성화합니다.

여기서 FPC 및 PIC 설정은 인터페이스를 생성하고 매핑합니다

si-.[edit chassis fpc 2 pic 0] user@MX# set inline-services

[edit chassis fpc 2 pic 1] user@MX# set inline-services

(인터페이스 스타일) 서비스 세트 구성

대상 네트워크 주소 변환(NAT) 서비스

nat-rules()를 사용하는 서비스 세트를 구성합니다. a매개변수를interface-service사용하여 인터페이스 스타일 서비스 세트임을 지정합니다.[edit services service-set] user@MX# set DANT44_SS_1 nat-rule-sets DNAT44_RS_1 user@MX# set DANT44_SS_1 DANT44_SS_1 interface-service service-interface si-2/0/0.0

물리적 인터페이스 구성

물리적 인터페이스를 구성합니다.

[edit interfaces] user@MX# set si-2/0/0 unit 0 family inet user@MX# set xe-2/0/0 unit 0 family inet address 100.2.1.2/24

인터페이스에서 트래픽이 앞서 정의한 서비스 세트를 통해 전송되도록 지정합니다.

[edit interfaces] user@MX# set xe-2/0/1 unit 0 family inet service input service-set DANT44_SS_1 service-filter SF_in user@MX# set xe-2/0/1 unit 0 family inet service output service-set DANT44_SS_1 service-filter SF_out user@MX# set interfaces xe-2/0/1 unit 0 family inet address 192.168.1.251/24

트래픽을 인터페이스로 전송하도록 방화벽 필터 옵션을 구성합니다.

si[edit firewall] user@MX# set firewall family inet service-filter SF_in term SF_in_term1 from source-address 192.168.1.2/32 user@MX# set firewall family inet service-filter SF_in term SF_in_term1 then service user@MX# set firewall family inet service-filter SF_out term SF_out_term1 from destination-address 21.1.1.2/32 user@MX# set firewall family inet service-filter SF_out term SF_out_term1 then service

정적 라우팅 옵션을 구성합니다.

[edit routing-optipons] user@MX# set static route 21.1.0.0/16 next-hop 100.2.1.2

예: 인라인 네트워크 주소 변환 구성 - 경로 기반 방법

이 구성 예는 다음 홉 스타일 서비스 세트와 함께 (서비스 인라인) 인터페이스를 사용하여 si- MX 시리즈 디바이스에서 경로 기반 인라인 네트워크 주소 변환(NAT)을 구성하는 방법을 보여줍니다.

이 주제는 다음을 다룹니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

MPC(Modular Port Concentrator) 라인 카드가 있는 MX 시리즈 라우터

Junos OS 릴리스 11.4R1 이상

개요 및 토폴로지

Junos OS 릴리스 11.4R1부터 MPC 라인 카드는 MS-MPC와 같은 전용 서비스 카드 없이도 일부 서비스를 수행할 수 있습니다. 인라인 서비스는 일반적으로 서비스 카드를 사용하는 것보다 더 나은 성능을 제공하지만 기능이 더 기본적인 경향이 있습니다. 예를 들어, 인라인 NAT는 정적 NAT만 지원합니다.

이 예에서 MPC 라인 카드가 있는 MX 시리즈 디바이스는 두 엔드 호스트 사이를 흐르는 트래픽에 인라인 소스 NAT 서비스를 제공합니다. 이 시나리오의 토폴로지는 그림 6에 나와 있습니다

그림에서 볼 수 있듯이 호스트 H1은 서버 S1로 트래픽을 보냅니다. MX 시리즈 디바이스는 소스 NAT를 수행하여 H1의 소스 IP 주소를 10.1.1.2에서 192.0.2.2로 변환합니다. 그런 다음 서버 S1은 대상 IP 주소 192.0.2.2를 사용하여 호스트 H1에 반환 트래픽을 전송하고 MX 시리즈 디바이스는 H1의 IP 주소를 다시 10.1.1.2로 되돌립니다.

이 시나리오에서는 다음 구성 요소가 사용됩니다.

인라인 서비스 인터페이스 - MPC의 패킷 포워딩 엔진에 상주하는 가상 인터페이스입니다. 서비스에 액세스하기 위해 트래픽은 이러한

si-(서비스 인라인) 인터페이스로 들어오고 나가게 됩니다.서비스 집합 - 수행할 서비스를 정의하고 서비스 집합으로 트래픽을 공급하고 나가는 인라인 인터페이스를 식별합니다. 서비스 세트를 구현하는 방법에는 두 가지가 있습니다.

인터페이스 스타일 - 인터페이스에 도착한 패킷이 인라인 서비스를 통해 전달되는 인터페이스 기반 방법입니다.

Next-hop-style—인라인 서비스를 통해 특정 목적지로 향하는 패킷을 전달하기 위해 정적 경로가 사용되는 경로 기반 방법입니다.

이 예는 다음 홉 스타일 서비스 세트를 사용합니다.

NAT 규칙 - if-then 구조(방화벽 필터와 유사)를 사용하여 일치하는 조건을 정의한 다음 일치하는 트래픽에 주소 변환을 적용합니다.

NAT 풀 - 변환을 위해 NAT 규칙에 사용되는 사용자 정의 IP 주소 집합입니다.

라우팅 인스턴스 - 기본(기본) 라우팅 인스턴스와 별도로 실행되는 라우팅 테이블, 인터페이스 및 라우팅 프로토콜 매개 변수의 집합입니다.

경로 기반 인라인 NAT는 일반적으로 라우팅 인스턴스와 관련된 시나리오에서 사용됩니다.

이러한 요소들은 그림 7과 같이 함께 결합됩니다.

구성

다음 홉 스타일 서비스 세트를 사용하여 인라인 NAT를 구성하려면 다음 작업을 수행합니다.

- CLI 빠른 구성

- 물리적 인터페이스 구성

- 인라인 서비스 활성화 및 인라인 인터페이스 생성

- 인라인 NAT 서비스를 통해 보낼 라우팅 인스턴스 구성 및 트래픽 식별

- 네트워크 주소 변환(NAT) 규칙 및 풀 구성

- (다음 홉 스타일) 서비스 집합 구성

CLI 빠른 구성

이 예제를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 [edit] 계층 수준의 CLI에 붙여넣습니다.

## Configure interfaces ## set interfaces xe-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces xe-0/0/0 description INSIDE set interfaces xe-1/0/0 unit 0 family inet address 192.168.1.1/24 set interfaces xe-1/0/0 description OUTSIDE ## Enable inline services, create an si- interface, reserve bandwidth ## set chassis fpc 0 pic 0 inline-services bandwidth 1g set interfaces si-0/0/0 unit 1 family inet set interfaces si-0/0/0 unit 1 service-domain inside set interfaces si-0/0/0 unit 2 family inet set interfaces si-0/0/0 unit 2 service-domain outside ## Configure routing instance, feed traffic into the inline NAT service ## set routing-instances RI-A instance-type virtual-router set routing-instances RI-A interface xe-0/0/0.0 set routing-instances RI-A interface si-0/0/0.1 set routing-instances RI-A routing-options static route 192.168.1.2/32 next-hop si-0/0/0.1 ## Configure a NAT rule and pool ## set services nat rule SRC-NAT1 match-direction input set services nat rule SRC-NAT1 term r1 from source-address 10.1.1.0/24 set services nat rule SRC-NAT1 term r1 then translated translation-type basic-nat44 set services nat rule SRC-NAT1 term r1 then translated source-pool p1 set services nat pool p1 address 192.0.2.0/24 ## Configure the (next-hop-style) service set ## set services service-set NH-STYLE-SS-NAT1 nat-rules SRC-NAT1 set services service-set NH-STYLE-SS-NAT1 next-hop-service inside-service-interface si-0/0/0.1 set services service-set NH-STYLE-SS-NAT1 next-hop-service outside-service-interface si-0/0/0.2

물리적 인터페이스 구성

단계별 절차

물리적 인터페이스를 구성합니다.

[edit interfaces] user@MX# set xe-0/0/0 unit 0 family inet address 10.1.1.1/24 user@MX# set xe-0/0/0 description INSIDE user@MX# set xe-1/0/0 unit 0 family inet address 192.168.1.1/24 user@MX# set xe-1/0/0 description OUTSIDE

인라인 서비스 활성화 및 인라인 인터페이스 생성

단계별 절차

관련 FPC 슬롯 및 PIC 슬롯에 대한 인라인 서비스를 활성화하고 인라인 서비스 전용으로 사용할 대역폭의 양을 정의합니다.

여기서 FPC 및 PIC 설정은 인터페이스를 생성하고 매핑합니다

si-.[edit chassis fpc 0 pic 0] user@MX# set inline-services bandwidth 1g

인터페이스에서

si-두 개의 논리적 유닛을 생성합니다. 각 유닛에 대해 NAT 서비스가 필요한 프로토콜 제품군을 지정하고 서비스 도메인에 대한 '내부' 또는 '외부' 인터페이스를 지정합니다.참고:여기서 FPC 및 PIC 설정은 위에 정의된 설정과 일치해야 합니다.

[edit interfaces si-0/0/0] user@MX# set unit 1 family inet user@MX# set unit 1 service-domain inside user@MX# set unit 2 family inet user@MX# set unit 2 service-domain outside

인라인 NAT 서비스를 통해 보낼 라우팅 인스턴스 구성 및 트래픽 식별

단계별 절차

인터페이스를 통해 인라인 네트워크 주소 변환(NAT) 서비스로 전달할 트래픽을 식별하는 정적 경로뿐만 아니라 'ínside' 물리적

si-및 인터페이스를 포함하는 라우팅 인스턴스를si-구성합니다.단순화를 위해 여기에 사용된 정적 경로는 단순히 서버 S1을 식별합니다.

[edit routing-instances] user@MX# set RI-A instance-type virtual-router user@MX# set RI-A interface xe-0/0/0.0 user@MX# set RI-A interface si-0/0/0.1 user@MX# set RI-A routing-options static route 192.168.1.2/32 next-hop si-0/0/0.1

네트워크 주소 변환(NAT) 규칙 및 풀 구성

단계별 절차

H1의 서브넷(10.1.1.0/24)에서 MX 디바이스에 도착하는 트래픽과 일치하는 NAT 규칙을 구성하고, 기본 IPv4 NAT를 사용하여 변환하며, 풀

p1의 IP 주소를 사용합니다.[edit services nat] user@MX# set rule SRC-NAT1 match-direction input user@MX# set rule SRC-NAT1 term r1 from source-address 10.1.1.0/24 user@MX# set rule SRC-NAT1 term r1 then translated translation-type basic-nat44 user@MX# set rule SRC-NAT1 term r1 then translated source-pool p1

네트워크 주소 변환(NAT) 풀을 구성합니다.

[edit services nat] user@MX# set pool p1 address 192.0.2.0/24

(다음 홉 스타일) 서비스 집합 구성

단계별 절차

인라인 네트워크 주소 변환(NAT) 서비스(

nat-rules) 및 위에 정의된 인라인 인터페이스를 사용하는 서비스 세트를 구성합니다. 매개 변수를next-hop-service사용하여 이것이 다음 홉 스타일 서비스 집합임을 지정하고 위의 설정에 따라 인터페이스를 '내부' 및 '외부'로 할당si-합니다.트래픽은 인라인 NAT 서비스에 액세스하기 위해 인터페이스 안팎으로

si-흐릅니다.[edit services] user@MX# set service-set NH-STYLE-SS-NAT1 nat-rules SRC-NAT1 user@MX# set service-set NH-STYLE-SS-NAT1 next-hop-service inside-service-interface si-0/0/0.1 user@MX# set service-set NH-STYLE-SS-NAT1 next-hop-service outside-service-interface si-0/0/0.2

결과

chassis {

fpc 0 {

pic 0 {

inline-services {

bandwidth 1g;

}

}

}

}

services {

service-set NH-STYLE-SS-NAT1 {

nat-rules SRC-NAT1;

next-hop-service {

inside-service-interface si-0/0/0.1;

outside-service-interface si-0/0/0.2;

}

}

nat {

pool p1 {

address 192.0.2.0/24;

}

rule SRC-NAT1 {

match-direction input;

term r1 {

from {

source-address {

10.1.1.0/24;

}

}

then {

translated {

source-pool p1;

translation-type {

basic-nat44;

}

}

}

}

}

}

}

interfaces {

si-0/0/0 {

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

xe-0/0/0 {

description INSIDE;

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

xe-1/0/0 {

description OUTSIDE;

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

}

routing-instances {

RI-A {

instance-type virtual-router;

interface xe-0/0/0.0;

interface si-0/0/0.1;

routing-options {

static {

route 192.168.1.2/32 next-hop si-0/0/0.1;

}

}

}

}

검증

구성이 제대로 작동하고 있는지 확인합니다.

호스트 H1에서 서버 S1로의 연결성 확인

목적

H1과 S1 간의 연결성을 확인합니다.

작업

호스트 H1에서 호스트가 서버 S1을 ping할 수 있는지 확인합니다.

user@H1> ping 192.168.1.2 count 5 PING 192.168.1.2 (192.168.1.2): 56 data bytes 64 bytes from 192.168.1.2: icmp_seq=0 ttl=63 time=0.926 ms 64 bytes from 192.168.1.2: icmp_seq=1 ttl=63 time=0.859 ms 64 bytes from 192.168.1.2: icmp_seq=2 ttl=63 time=0.853 ms 64 bytes from 192.168.1.2: icmp_seq=3 ttl=63 time=0.825 ms 64 bytes from 192.168.1.2: icmp_seq=4 ttl=63 time=0.930 ms --- 192.168.1.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.825/0.879/0.930/0.042 ms

의미

H1은 S1에 성공적으로 도달할 수 있습니다.

주소 변환 확인

목적

주소 변환이 올바르게 작동하고 있는지 확인합니다.

작업

MX 디바이스에서 인라인 네트워크 주소 변환(NAT) 구성 세부 정보가 올바르게 적용되었는지 확인합니다.

user@MX> show services inline nat pool Interface: si-0/0/0, Service set: NH-STYLE-SS-NAT1 NAT pool: p1, Translation type: BASIC NAT44 Address range: 192.0.2.0-192.0.2.255 NATed packets: 5, deNATed packets: 5, Errors: 0, Skipped packets: 0서버 S1에서 서버가 H1의 NAT 변환 소스 IP 주소(192.0.2.2)에서 ping을 수신하고 있는지 확인합니다.

아래 명령을 실행하고 H1에서 다시 ping을 보냅니다.

참고:이 설정에서는 다른 MX 디바이스가 서버 S1을 나타내 인바운드 트래픽의 모니터링을 활성화하는 데 사용됩니다.

user@S1> monitor traffic interface xe-1/1/1 no-resolve verbose output suppressed, use <detail> or <extensive> for full protocol decode Address resolution is OFF. Listening on xe-1/1/1, capture size 96 bytes 20:19:36.182690 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 4436, seq 0, length 64 20:19:36.182719 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 4436, seq 0, length 64 20:19:37.182918 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 4436, seq 1, length 64 20:19:37.182945 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 4436, seq 1, length 64 20:19:38.183914 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 4436, seq 2, length 64 20:19:38.183940 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 4436, seq 2, length 64 20:19:39.184872 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 4436, seq 3, length 64 20:19:39.184896 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 4436, seq 3, length 64 20:19:40.185882 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 4436, seq 4, length 64 20:19:40.185907 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 4436, seq 4, length 64 ^C 10 packets received by filter 0 packets dropped by kernel

의미

위의 1단계는 인라인 네트워크 주소 변환(NAT) 서비스 매개 변수와 다음 홉 스타일 서비스 집합이 올바르게 구현되었음을 확인합니다. 위의 2단계는 서버 S1이 NAT 변환 소스 IP 주소에서 H1의 ping을 올바르게 수신하고 있는지 확인합니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기를 사용하여 플랫폼에서 기능이 지원되는지 확인합니다.

twice-basic-nat-44