RIP 인증

RIP 인증 이해

RIPv2는 RIP 링크가 활성화되기 전에 인증 키(암호)가 필요할 수 있도록 인증 지원을 제공합니다. 인증은 다른 보안 기능 외에도 네트워크에 추가적인 보안 레이어를 제공합니다. 기본적으로 이 인증은 비활성화됩니다.

인증 키는 일반 텍스트 또는 MD5 형식으로 지정할 수 있습니다. 인증을 수행하려면 RIP 네트워크 또는 서브네트워크 내의 모든 라우터가 동일한 인증 유형과 키(암호)를 구성해야 합니다.

이러한 유형의 인증은 RIPv1 네트워크에서 지원되지 않습니다.

MD5 인증은 전송된 패킷에 포함된 인코딩 MD5 체크섬을 사용합니다. MD5 인증이 작동하려면 수신 및 전송 라우팅 디바이스 모두 동일한 MD5 키를 가져야 합니다. 각 인터페이스에 MD5 키를 정의합니다. 인터페이스에서 MD5가 활성화된 경우, 해당 인터페이스는 MD5 인증이 성공하는 경우에만 라우팅 업데이트를 수락합니다. 그렇지 않으면 업데이트가 거부됩니다. 라우팅 디바이스는 해당 인터페이스에 대해 정의된 동일한 키 식별자(ID)를 사용하여 전송된 RIPv2 패킷만 허용합니다. 릴리스 20.3R1 Junos OS 시작하여 보안 강화를 위해 RIPv2에 대한 여러 MD5 인증 키를 지원합니다. 이를 통해 을(를) 통해 MD5 키를 을(를) 추가합니다 start-time. RIPv2 패킷은 첫 번째 구성된 키를 사용하여 MD5 인증으로 전송됩니다. RIPv2 인증 스위치는 구성된 키를 기반으로 다음 키 start-time로 전환됩니다. 이렇게 하면 MD5 키가 하나만 있는 경우처럼 MD5 키를 변경하는 데 사용자의 개입 없이 자동 키 스위칭을 제공합니다.

이 주제에 설명된 RIPv2 인증은 Junos OS 릴리스 15.1X49, 15.1X49-D30 또는 15.1X49-D40에서는 지원되지 않습니다.

더 보기

일반 문구 비밀번호를 통한 인증 활성화

일반 문구 비밀번호가 전송된 패킷에 포함되어야 하는 인증을 구성하려면 네트워크의 모든 RIP 디바이스에서 이러한 단계를 수행하여 간단한 인증을 활성화합니다.

- 구성 계층의 맨 위로 이동합니다.

- 표 1에 설명된 구성 작업을 수행합니다.

- 라우터 구성이 완료되면 구성을 커밋합니다.

작업 |

CLI 구성 편집기 |

|---|---|

구성 계층에서 Rip 수준으로 이동합니다. |

계층 수준에서 을(를 편집 프로토콜 리핑 |

인증 유형을 단순으로 설정합니다. |

인증 유형을 단순으로 설정합니다.

|

인증 키를 단순 문구 비밀번호로 설정합니다. 암호 길이는 1~16자이며 모든 ASCII 문자열을 포함할 수 있습니다. |

인증 키를 단순 텍스트 비밀번호로 설정합니다.

|

더 보기

예: 단일 MD5 키를 사용하여 RIP에 대한 경로 인증 구성

이 예는 RIP 네트워크에 대한 인증을 구성하는 방법을 보여줍니다.

요구 사항

이 예를 구성하기 전에 디바이스 초기화를 제외한 특별한 구성은 필요하지 않습니다.

개요

RIP 경로 쿼리를 인증하도록 라우터를 구성할 수 있습니다. 기본적으로 인증은 비활성화됩니다. 다음 인증 방법 중 하나를 사용할 수 있습니다.

단순 인증 - 전송된 패킷에 포함된 텍스트 비밀번호를 사용합니다. 수신 라우터는 인증 키(암호)를 사용하여 패킷을 확인합니다.

MD5 인증 - 전송된 패킷에 포함된 인코딩 체크섬을 생성합니다. 수신 라우터는 인증 키(암호)를 사용하여 패킷의 MD5 체크섬을 확인합니다.

이 예는 MD5 인증을 보여줍니다.

그림 1 은 이 예에서 사용된 토폴로지 를 보여줍니다.

CLI 빠른 구성 은 그림 1의 모든 디바이스에 대한 구성을 보여줍니다. #d59e69__d59e238 섹션에서는 디바이스 R1의 단계를 설명합니다.

토폴로지

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브러브를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경한 다음 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣습니다.

디바이스 R1

set interfaces fe-1/2/0 unit 1 family inet address 10.0.0.1/30 set interfaces lo0 unit 1 family inet address 172.16.0.1/32 set interfaces lo0 unit 1 family inet address 192.168.1.1/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.1 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

디바이스 R2

set interfaces fe-1/2/0 unit 2 family inet address 10.0.0.2/30 set interfaces fe-1/2/1 unit 5 family inet address 10.0.0.5/30 set interfaces lo0 unit 2 family inet address 192.168.2.2/32 set interfaces lo0 unit 2 family inet address 172.16.2.2/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.2 set protocols rip group rip-group neighbor fe-1/2/1.5 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

디바이스 R3

set interfaces fe-1/2/0 unit 6 family inet address 10.0.0.6/30 set interfaces lo0 unit 3 family inet address 192.168.3.3/32 set interfaces lo0 unit 3 family inet address 172.16.3.3/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.6 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. CLI 탐색에 대한 정보는 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

RIP 인증을 구성하려면 다음을 수행합니다.

네트워크 인터페이스를 구성합니다.

이 예는 연결된 네트워크를 시뮬레이션하기 위해 여러 개의 루프백 인터페이스 주소를 보여줍니다.

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 10.0.0.1/30 user@R1# set lo0 unit 1 family inet address 172.16.0.1/32 user@R1# set lo0 unit 1 family inet address 192.168.1.1/32

RIP 그룹을 생성하고 인터페이스를 추가합니다.

Junos OS RIP를 구성하려면 RIP가 활성화된 인터페이스를 포함하는 그룹을 구성해야 합니다. 루프백 인터페이스에서 RIP를 활성화할 필요가 없습니다.

[edit protocols rip group rip-group] user@R1# set neighbor fe-1/2/0.1

직접 및 RIP 학습 경로를 모두 보급하는 라우팅 정책 생성합니다.

[edit policy-options policy-statement advertise-routes-through-rip term 1] user@R1# set from protocol direct user@R1# set from protocol rip user@R1# set then accept

라우팅 정책 적용합니다.

Junos OS 그룹 수준에서만 RIP 내보내기 정책을 적용할 수 있습니다.

[edit protocols rip group rip-group] user@R1# set export advertise-routes-through-rip

인터페이스에서 수신된 RIP 경로 쿼리에 MD5 인증 필요.

암호는 이웃 RIP 라우터와 일치해야 합니다. 암호가 일치하지 않으면 패킷이 거부됩니다. 암호 길이는 1~16자이며 모든 ASCII 문자열을 포함할 수 있습니다.

여기에 표시된 대로 암호를 입력하지 마십시오. 여기에 표시된 암호는 실제 암호가 이미 구성된 후 구성에 표시되는 암호화된 암호입니다.

[edit protocols rip] user@R1# set authentication-type md5 user@R1# set authentication-key "$ABC123$ABC123"

인증을 추적하도록 추적 작업을 구성합니다.

[edit protocols rip traceoptions] user@R1# set file rip-authentication-messages user@R1# set flag auth user@R1# set flag packets

결과

구성 모드에서 , show protocols및 show policy-options 명령을 입력하여 구성을 show interfaces확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 10.0.0.1/30;

}

}

}

lo0 {

unit 1 {

family inet {

address 172.16.0.1/32;

address 192.168.1.1/32;

}

}

}

user@R1# show protocols

rip {

traceoptions {

file rip-authentication-messages;

flag auth;

flag packets;

}

authentication-type md5;

authentication-key $ABC123$ABC123; ## SECRET-DATA

group rip-group {

export advertise-routes-through-rip;

neighbor fe-1/2/0.1;

}

}

user@R1# show policy-options

policy-statement advertise-routes-through-rip {

term 1 {

from protocol [ direct rip ];

then accept;

}

}

디바이스 구성이 완료되면 구성 모드에서 커밋 을 입력합니다.

확인

구성이 제대로 작동하는지 확인합니다.

인증 실패 확인

목적

인증 실패가 없는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다 show rip statistics .

user@R1> show rip statistics

RIPv2 info: port 520; holddown 120s.

rts learned rts held down rqsts dropped resps dropped

5 0 0 0

fe-1/2/0.1: 5 routes learned; 2 routes advertised; timeout 180s; update interval 30s

Counter Total Last 5 min Last minute

------- ----------- ----------- -----------

Updates Sent 2669 10 2

Triggered Updates Sent 2 0 0

Responses Sent 0 0 0

Bad Messages 0 0 0

RIPv1 Updates Received 0 0 0

RIPv1 Bad Route Entries 0 0 0

RIPv1 Updates Ignored 0 0 0

RIPv2 Updates Received 2675 11 2

RIPv2 Bad Route Entries 0 0 0

RIPv2 Updates Ignored 0 0 0

Authentication Failures 0 0 0

RIP Requests Received 0 0 0

RIP Requests Ignored 0 0 0

none 0 0 0

의미

출력은 인증 실패가 없음을 보여줍니다.

RIP 업데이트 패킷에서 MD5 인증이 활성화되었는지 확인

목적

추적 작업을 사용하여 RIP 업데이트에서 MD5 인증이 활성화되었는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다 show log .

user@R1> show log rip-authentication-messages | match md5 Feb 15 15:45:13.969462 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:45:43.229867 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:13.174410 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:42.716566 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:47:11.425076 sending msg 0xb9a8c04, 3 rtes (needs MD5) ...

의미

(MD5 필요) 출력은 모든 경로 업데이트에 MD5 인증이 필요하다는 것을 보여줍니다.

예: 여러 MD5 키를 사용하여 RIP에 대한 경로 인증 구성

이 예는 여러 MD5 키를 사용하여 RIP 네트워크에 대한 인증을 구성하는 방법과 RIP 인터페이스에서 MD5 키의 전환을 구성하는 방법을 보여줍니다.

요구 사항

이 예에서는 다음과 같은 하드웨어 및 소프트웨어 구성 요소를 사용합니다.

ACX 시리즈 라우터 3개

Junos OS 릴리스 20.3 이상

개요

MD5 인증은 전송된 패킷에 포함된 인코딩 MD5 체크섬을 사용합니다. MD5 인증이 작동하려면 수신 및 전송 라우팅 디바이스 모두 동일한 MD5 키를 가져야 합니다.

각 인터페이스에 MD5 키를 정의합니다. 인터페이스에서 MD5가 활성화된 경우, 해당 인터페이스는 MD5 인증이 성공하는 경우에만 라우팅 업데이트를 수락합니다. 그렇지 않으면 업데이트가 거부됩니다. 라우팅 디바이스는 해당 인터페이스에 대해 정의된 동일한 키 식별자(ID)를 사용하여 전송된 RIPv2 패킷만 허용합니다.

보안을 강화하려면 각각 고유한 키 ID를 가진 여러 MD5 키를 구성하고 새 키로 전환할 날짜와 시간을 설정할 수 있습니다. RIPv2 패킷의 수신자가 ID를 사용하여 인증에 사용할 키를 결정합니다. 여러 MD5 주요 기능이 있는 RIPv2는 시작 시간에 MD5 키를 추가하는 것을 지원합니다. RIPv2 패킷은 첫 번째 구성된 키를 사용하여 MD5 인증으로 전송됩니다. RIPv2 인증은 구성된 각 키 시작 시간을 기반으로 다음 키로 전환됩니다. 이렇게 하면 MD5 키가 하나만 있는 경우처럼 MD5 키를 변경하는 데 사용자의 개입 없이 자동 키 스위칭을 제공합니다.

이 예는 RIPv2 뮤플 MD5 키 인증을 보여줍니다.

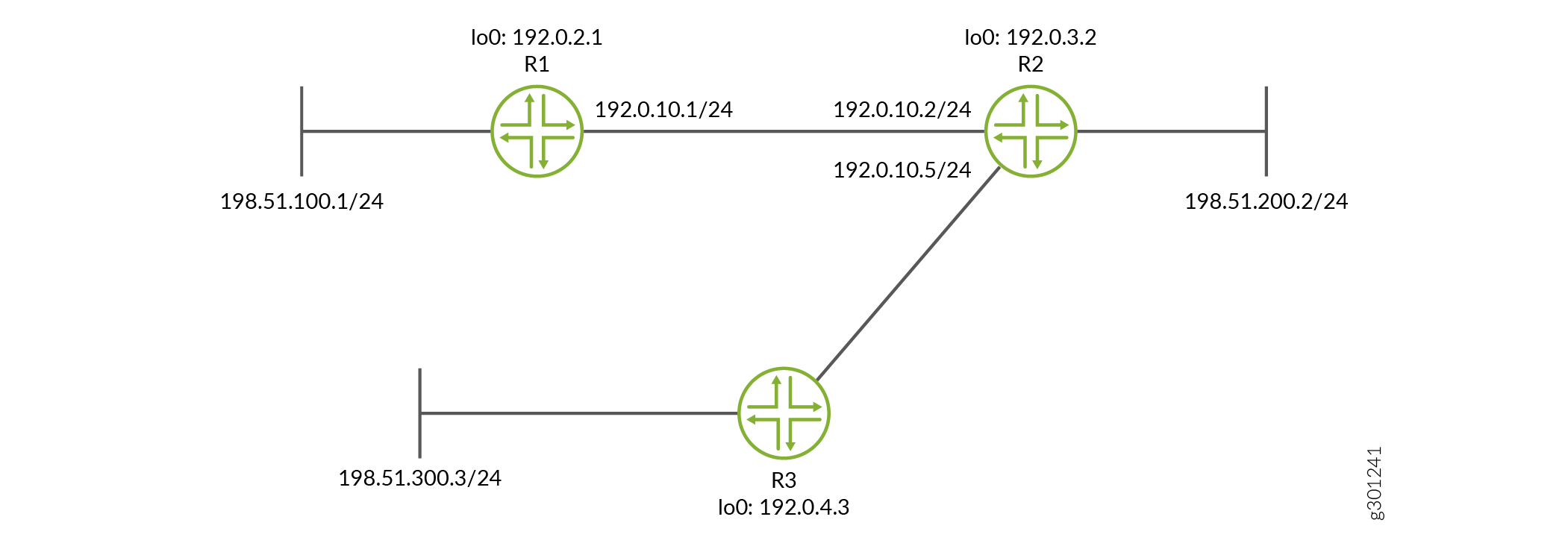

그림 2 는 이 예에서 사용된 토폴로지 를 보여줍니다.

CLI 빠른 구성 은 그림 2의 모든 디바이스에 대한 구성을 보여줍니다. 섹션 CLI 빠른 구성 은 디바이스 R1의 단계를 설명합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브러브를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경한 다음 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣습니다.

디바이스 R1

set interfaces fe-1/2/0 unit 1 family inet address 10.0.0.1/30 set interfaces lo0 unit 1 family inet address 172.16.0.1/32 set interfaces lo0 unit 1 family inet address 192.168.1.1/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.1 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

디바이스 R2

set interfaces fe-1/2/0 unit 2 family inet address 10.0.0.2/30 set interfaces fe-1/2/1 unit 5 family inet address 10.0.0.5/30 set interfaces lo0 unit 2 family inet address 192.168.2.2/32 set interfaces lo0 unit 2 family inet address 172.16.2.2/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.2 set protocols rip group rip-group neighbor fe-1/2/1.5 set protocols rip authentication-type md5 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

디바이스 R3

set interfaces fe-1/2/0 unit 6 family inet address 10.0.0.6/30 set interfaces lo0 unit 3 family inet address 192.168.3.3/32 set interfaces lo0 unit 3 family inet address 172.16.3.3/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.6 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. CLI 탐색에 대한 정보는 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

RIP 인증을 구성하려면 다음을 수행합니다.

네트워크 인터페이스를 구성합니다.

이 예는 연결된 네트워크를 시뮬레이션하기 위해 여러 개의 루프백 인터페이스 주소를 보여줍니다.

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 192.0.10.1/24 user@R1# set lo0 unit 1 family inet address 198.51.100.1/24 user@R1# set lo0 unit 1 family inet address 192.0.2.1/32

RIP 그룹을 생성하고 인터페이스를 추가합니다.

Junos OS RIP를 구성하려면 RIP가 활성화된 인터페이스를 포함하는 그룹을 구성해야 합니다. 루프백 인터페이스에서 RIP를 활성화할 필요가 없습니다.

[edit protocols rip group rip-group] user@R1# set neighbor fe-1/2/0

직접 및 RIP 학습 경로를 모두 보급하는 라우팅 정책 생성합니다.

[edit policy-options policy-statement advertise-routes-through-rip term 1] user@R1# set from protocol direct user@R1# set from protocol rip user@R1# set then accept

라우팅 정책 적용합니다.

Junos OS 그룹 수준에서만 RIP 내보내기 정책을 적용할 수 있습니다.

[edit protocols rip group rip-group] user@R1# set export advertise-routes-through-rip

다른 키 ID를 사용하여 여러 MD5 키를 구성할 수 있습니다. 키 ID는 이웃 RIP 라우터의 키 ID와 일치해야 합니다. 라우터가 구성된 키 집합 내에 없는 key-id가 있는 패킷을 수신하면 패킷이 거부되고 인증 실패로 간주됩니다.

키 ID는 MD5 키를 고유하게 식별하는 0~255의 숫자가 될 수 있으며 키 값은 최대 16자까지 ASCII 문자열이 될 수 있습니다.

여기에 표시된 대로 암호를 입력하지 마십시오. 여기에 표시된 암호는 실제 암호가 이미 구성된 후 구성에 표시되는 암호화된 암호입니다.

[edit protocols rip] user@R1# set authentication-selective-md5 key-id key key-value start-time time user@R1# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01

은

authentication-selective-md5(는) 여러 키를 구성하기 위해 반복될 수 있습니다.기존 md5 인증 키에서 마이그레이션하려면 링크의 모든 라우터를 구성할 수 있도록 충분한 여유를 가지고 향후 시작 시간으로 다른 키를 구성할 수 있습니다. 새 키로의 전환은 시작 시간을 기반으로 하며, 클럭이 시작 시간에 도달하는 즉시 이루어집니다. 다음 명령을 입력하여 더 이상 유효하지 않은 키를 삭제할 수 있습니다.

[edit protocols rip] user@host# delete authentication-selective-md5 key-id

참고:시작 시간은 RIPv2 패킷을 수신하는 것이 아니라 전송과 관련이 있습니다. 수신된 패킷의 수락은 구성된 키를 기반으로 합니다.

예를 들어, 지금의 시간이 2020년 2월 1일 오전 1:00이고 다음 키가 구성된 경우:

[edit protocols rip] user@host# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01

3월 2일 오전 2:00에 이 키에서 다른 키로 전환하고 링크의 모든 라우터를 새로운 키로 동시에 구성할 수 있는 경우 다음 키를 구성할 수 있습니다.

[edit protocols rip] user@host# set authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01

오전 2:00에 모든 라우터가 새 키로 전환되면 다음 명령을 입력하여 id 2로 키를 안전하게 삭제할 수 있습니다.

[edit protocols rip] user@host# delete authentication-selective-md5 2

활성 키 삭제: 마지막 활성 키를 삭제하는 경우 시스템은 현재 구성을 확인하고 RIPv2 패킷 전송을 위한 기존 구성 내의 최신 key-ID로 키를 사용합니다.

예를 들어, key-ids로 다음 키를 구성한 경우:

[edit protocols rip] user@R1# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 user@R1#set authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 user@R1#set authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01

이 구성의 활성 키는 키 ID 4의 키이며 RIPv2 패킷을 내보내는 데 사용됩니다. 활성 키 ID 4를 삭제하면 시스템이 현재 구성을 확인하고 최신 시작 시간이 있는 키를 찾습니다. 이 키는 ID 3의 키이며 패킷 전송에 사용합니다.

인증을 추적하도록 추적 작업을 구성합니다.

[edit protocols rip traceoptions] user@R1# set file rip-authentication-messages user@R1# set flag auth user@R1# set flag packets

결과

구성 모드에서 , show protocols및 show policy-options 명령을 입력하여 구성을 show interfaces확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 192.0.10.1/24;

}

}

}

lo0 {

unit 1 {

family inet {

address 198.51.100.1/24;

address 192.0.2.1/32;

}

}

}

user@R1# show protocols

rip {

traceoptions {

file rip-authentication-messages;

flag auth;

flag packets;

}

authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 ## SECRET-DATA

authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 ## SECRET-DATA

authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 ## SECRET-DATA

group rip-group {

export advertise-routes-through-rip;

neighbor ge-0/0/5.0;

}

}

user@R1# show policy-options

policy-statement advertise-routes-through-rip {

term 1 {

from protocol [ direct rip ];

then accept;

}

}

디바이스 구성이 완료되면 구성 모드에서 커밋 을 입력합니다.

확인

구성이 제대로 작동하는지 확인합니다.

인증 실패 확인

목적

인증 실패 카운터를 확인합니다.

작업

운영 모드에서 명령을 입력합니다 show rip statistics .

user@R1> show rip statistics

RIPv2 info: port 520; holddown 120s.

rts learned rts held down rqsts dropped resps dropped

5 0 0 0

ge-0/0/5.0: 5 routes learned; 28 routes advertised; timeout 180s; update interval 30s

Counter Total Last 5 min Last minute

------- ----------- ----------- -----------

Updates Sent 53058 20 4

Triggered Updates Sent 2 0 0

Responses Sent 0 0 0

Bad Messages 0 0 0

RIPv1 Updates Received 0 0 0

RIPv1 Bad Route Entries 0 0 0

RIPv1 Updates Ignored 0 0 0

RIPv2 Updates Received 26538 10 2

RIPv2 Bad Route Entries 0 0 0

RIPv2 Updates Ignored 0 0 0

Authentication Failures 23853 0 0

RIP Requests Received 0 0 0

RIP Requests Ignored 0 0 0

none 0 0 0

의미

카운터는 Authentication Failures 인증 실패 수를 표시합니다. 이 출력은 인증 실패 수가 23853임을 보여줍니다.

현재 활성 MD5 키를 확인합니다.

목적

사용 중인 현재 활성 키를 확인합니다.

작업

운영 모드에서 명령을 입력합니다 show rip neighbor fe-1/2/0 .

user@R1> show rip neighbor fe-1/2/0

Local Source Destination Send Receive In

Neighbor State Address Address Mode Mode Met

-------- ----- ------- ----------- ---- ------- ---

fe-1/2/0 Up 14.14.14.1 224.0.0.9 mcast both 1

Auth type: SELECTIVE-MD5, Active key ID: 2, Start time: 1970 Jan 1 05:30:00 IST

RIP 업데이트 패킷에서 MD5 인증이 활성화되었는지 확인

목적

추적 작업을 사용하여 RIP 업데이트에서 MD5 인증이 활성화되었는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다 show log .

user@R1> show log rip-authentication-messages | match md5 Feb 15 15:45:13.969462 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:45:43.229867 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:13.174410 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:42.716566 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:47:11.425076 sending msg 0xb9a8c04, 3 rtes (needs MD5) ...

의미

(MD5 필요) 출력은 모든 경로 업데이트에 MD5 인증이 필요하다는 것을 보여줍니다.