웹 인증 및 방화벽 사용자 인증을 위한 캡티브 포털 구성

요약 J-Web을 사용하여 웹 인증 및 방화벽 사용자 인증을 위한 캡티브 포털을 구성하는 방법을 알아보십시오.

개요

What Is Captive Portal?

캡티브 포털(captive portal)은 네트워크에 연결해야 하는 디바이스를 인증하는 방법입니다. SRX 시리즈 방화벽에서는 캡티브 포털을 활성화하여 웹 브라우저 요청을 사용자 이름과 비밀번호를 입력하라는 로그인 페이지로 리디렉션할 수 있습니다. 인증에 성공하면 원본 페이지 요청 및 후속 네트워크 액세스를 진행할 수 있습니다.

What Is Web Authentication?

웹 인증 방법을 사용하면 브라우저에서 웹 인증에 사용할 수 있는 장치의 IP 주소를 가리킬 수 있습니다. 이 작업은 디바이스에서 웹 인증 기능을 호스트하는 IP 주소에서 HTTPS 세션을 시작합니다. 그런 다음 디바이스에 사용자 이름과 암호를 입력하라는 메시지가 표시되고 결과가 디바이스에 캐시됩니다. 나중에 트래픽이 웹 인증 정책에 부딪히면 이전 웹 인증 결과에 따라 액세스가 허용되거나 거부됩니다.

다른 인증 방법도 사용할 수 있지만 이 문서에서는 이러한 방법을 다루지 않습니다. 그러나 이러한 각 방법에 대해 간략하게 설명합니다.

통과 인증—통과 사용자 인증은 활성 인증의 한 형태입니다. 이 방법에서 디바이스는 사용자 이름과 암호를 입력하라는 메시지를 표시합니다. 인증에서 ID가 확인되면 방화벽을 통과하여 요청된 리소스에 액세스할 수 있습니다.

웹 리디렉션을 통한 패스스루 - HTTPS 클라이언트 요청에 이 인증 방법을 사용하는 경우 웹 리디렉션 기능을 사용하여 요청을 디바이스의 내부 웹 서버로 보낼 수 있습니다. 웹 서버는 클라이언트 시스템에 리디렉션 HTTPS 응답을 전송하여 사용자 인증을 위해 웹 서버에 다시 연결하도록 지시합니다. 클라이언트의 요청이 도착하는 인터페이스는 리디렉션 응답이 전송되는 인터페이스입니다.

What Is Firewall User Authentication?

방화벽 사용자는 방화벽을 통해 연결을 시작할 때 인증을 위해 사용자 이름과 암호를 제공해야 하는 네트워크 사용자입니다. Junos OS를 통해 관리자는 소스 IP 주소 및 기타 자격 증명을 기반으로 방화벽 뒤의 보호된 리소스(다른 영역에 있음)에 대한 방화벽 사용자의 액세스를 제한하거나 허용할 수 있습니다. 방화벽 사용자를 정의한 후 사용자가 세 가지 인증 방법(웹, 패스스루 또는 웹 리디렉션을 통한 패스스루) 중 하나를 사용하여 인증하도록 요구하는 정책을 생성할 수 있습니다.

워크플로

범위

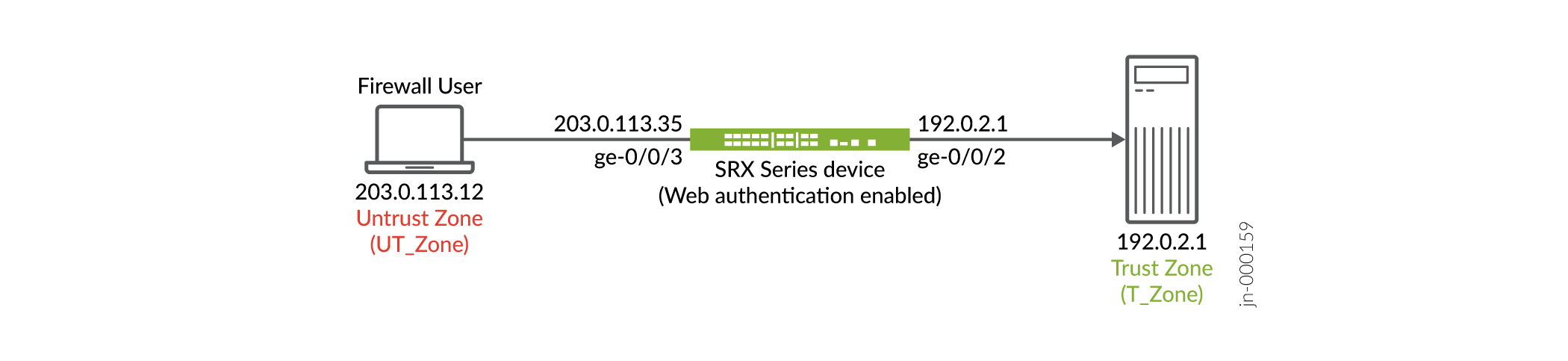

다음은 다음과 같이 구성된 샘플 토폴로지( 그림 1 참조)입니다.

클라이언트 역할을 하는 방화벽 사용자의 디바이스입니다.

인터넷에 액세스할 수 있는 SRX 시리즈 방화벽.

HTTPS 서버 역할을 하는 네트워크 디바이스입니다.

이 샘플 토폴로지에서는 SRX 시리즈 방화벽에서 J-Web을 사용하여 다음 작업을 수행합니다.

샘플 토폴로지를 구성하는 데 사용되는 값은 예시에 불과합니다.

단계 |

작업 |

|---|---|

1 |

ge-0/0/3에서 논리적 인터페이스를 생성하고, IP 주소 203.0.113.35를 할당하고, 웹 인증을 활성화합니다.

참고:

이 예에서 방화벽 사용자 시스템 IP 주소는 203.0.113.12이며, 이는 203.0.113.0/24와 동일한 서브넷에 있습니다. ge-0/0/2에서 논리적 인터페이스를 생성하고 IP 주소 192.0.2.1을 할당합니다.

참고:

이 예에서 HTTPS 서버 IP 주소는 192.0.2.1입니다. |

2 |

액세스 프로필(FWAUTH)을 생성하고 로컬 인증 서비스를 정의합니다. |

3 |

성공적인 로그인 메시지를 표시하도록 웹 인증 설정을 구성합니다. |

4 |

언트러스트(UT_ZONE) 및 트러스트(T_ZONE) 영역을 생성하고 각각 ge-0/0/3 및 ge-0/0/2 인터페이스를 할당합니다. |

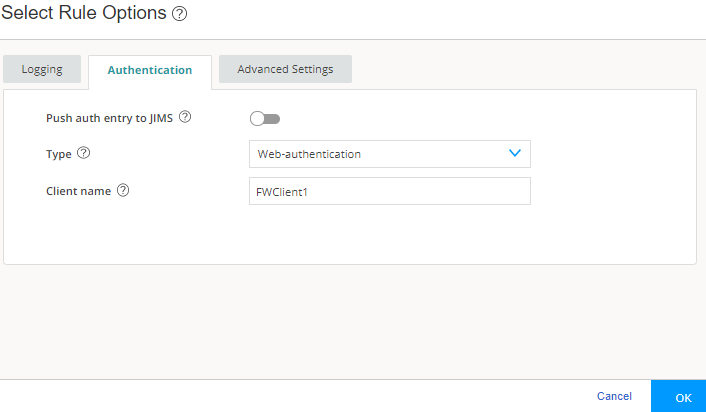

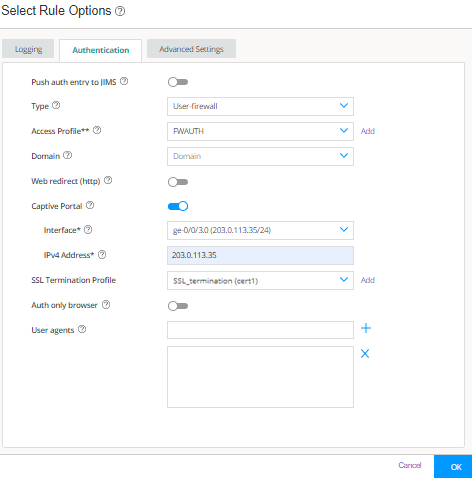

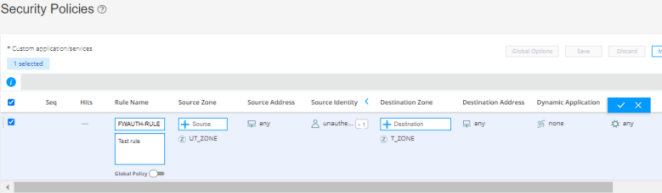

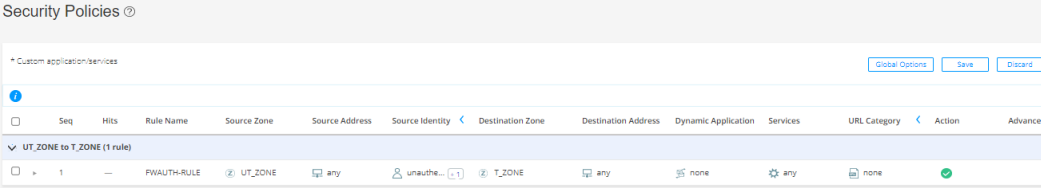

5 |

보안 정책 규칙(FWAUTH-RULE)에서 웹 인증 및 방화벽 사용자 인증을 위한 캡티브 포털을 구성합니다. |

6 |

구성된 값이 방화벽 사용자에 대해 작동하는지 확인합니다.

|

시작하기 전에

샘플 토폴로지를 구성하는 데 사용되는 값은 예시에 불과합니다. 네트워크 구성과 일치시키는 데 필요한 세부 정보를 변경할 수 있습니다.

이 예제에서 사용하는 SRX 시리즈 방화벽이 Junos OS 릴리스 21.4R1 이상을 실행하는지 확인합니다.

디바이스에 인증을 허용하는 데 필요한 인증서가 설치되어 있는지 확인합니다. 이 예제에서는 자체 서명된 인증서인 cert1을 사용합니다.

1단계: 논리적 인터페이스 생성 및 웹 인증 활성화

이 단계에서는 다음 작업을 수행합니다.

SRX 시리즈 방화벽의 ge-0/0/3 인터페이스의 경우:

신뢰할 수 없는 영역에 대한 논리적 인터페이스를 생성합니다.

인터페이스에 IPv4 주소 203.0.113.35를 할당합니다.

참고:종속 포털을 사용하도록 설정하는 데 동일한 IP 주소를 사용합니다.

웹 인증을 위해 인터페이스에서 HTTPS를 활성화합니다.

SRX 시리즈 방화벽의 ge-0/0/2 인터페이스의 경우:

트러스트 영역에 대한 논리적 인터페이스를 생성합니다.

인터페이스에 IPv4 주소 192.0.2.1을 할당합니다.

현재 위치(J-Web UI): 네트워크 > 연결 > 인터페이스

신뢰할 수 없는 영역에 대한 논리적 인터페이스를 생성하고 웹 인증을 활성화하려면:

트러스트 영역에 대한 논리적 인터페이스를 생성하려면 다음을 수행합니다.

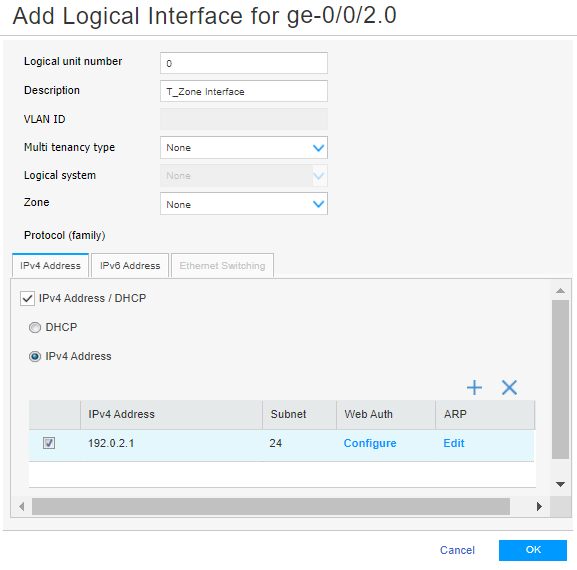

ge-0/0/2를 선택한 다음 인터페이스 페이지의 오른쪽 상단 모서리에 있는 > 논리적 인터페이스 생성을 선택합니다.

Add Logical Interface for ge-0/0/2.0 페이지가 나타납니다.

다음 세부 정보를 지정합니다.

필드

작업

논리 단위 번호

유형 0.

설명

유형 T_Zone Interface.

VLAN ID

이 필드는 편집할 수 없습니다.

멀티 테넌시 유형

목록에서 없음을 선택합니다.

논리적 시스템

이 필드는 편집할 수 없습니다.

영역

목록에서 없음을 선택합니다.

이후 단계에서 트러스트 존(T_ZONE)을 생성하고 여기에 ge-0/0/2 인터페이스를 할당합니다. 4단계: 보안 영역 생성 및 영역에 인터페이스 할당을 참조하십시오.

VLAN ID

이 필드는 편집할 수 없습니다.

프로토콜(패밀리) - IPv4 주소

IPv4 주소 / DHCP

확인란을 선택하여 IPv4 주소/DHCP 구성을 활성화합니다.

IPv4 주소

IPv4 주소를 선택합니다.

+를 클릭합니다.

IPv4 주소 - 유형 192.0.2.1 (HTTPS 서버)입니다.

서브넷(Subnet) - 위쪽 또는 아래쪽 화살표를 사용하여 선택합니다 24 .

Web Auth(웹 인증) - 그대로 둡니다.

ARP - 그대로 둡니다.

확인을 클릭하여 변경 사항을 저장합니다.

잘 했어요! HTTPS 서버용 IP 주소 192.0.2.1을 사용하여 ge-0/0/2에 논리적 인터페이스를 생성했습니다.

커밋(상단 배너 오른쪽)을 클릭하고 구성 커밋을 선택하여 지금 변경 사항을 커밋합니다.

성공적인 커밋 메시지가 나타납니다.

또한 보안 정책에서 5단계: 캡티브 포털에 대한 웹 또는 방화벽 사용자 인증 활성화의 끝에서 모든 구성 변경 사항을 한 번에 커밋하도록 선택할 수 있습니다.

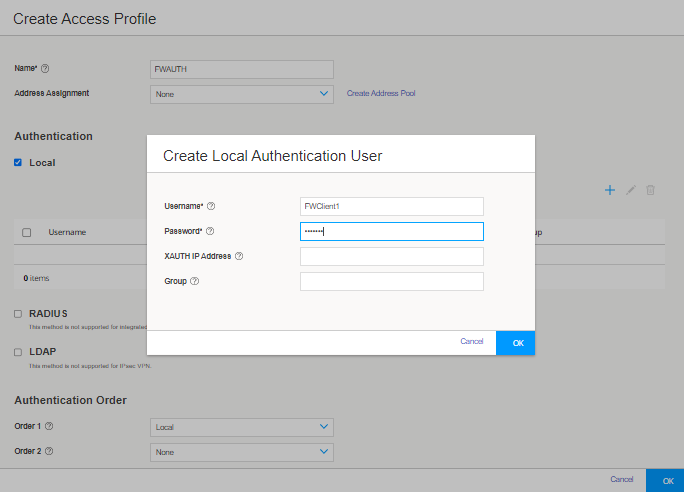

2단계: 액세스 프로필 만들기

로컬 인증 서비스를 정의하기 위한 액세스 프로필을 생성해 보겠습니다. 이 액세스 프로필은 웹 인증 설정 및 보안 정책에서 사용됩니다.

현재 위치(J-Web UI): 보안 서비스 > 방화벽 인증 > 액세스 프로필

액세스 프로필을 만들려면,

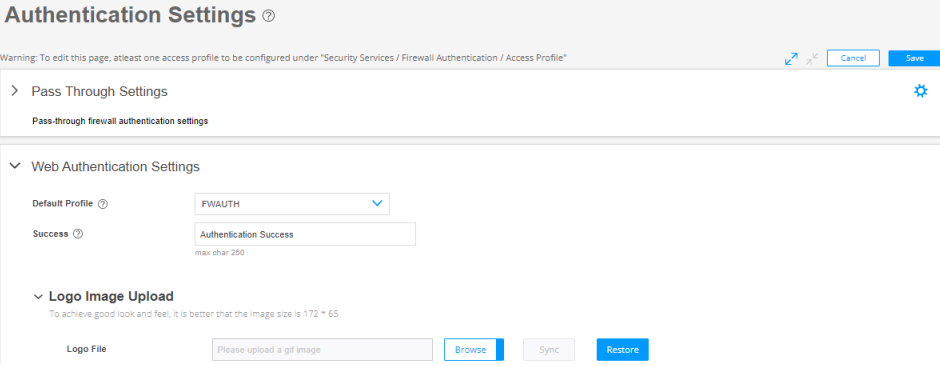

3단계: 웹 인증 설정 구성

이제 생성된 액세스 프로필을 할당하고, 로그인 성공 메시지를 정의하고, 로고 이미지를 업로드합니다. 이 이미지는 웹 인증과 캡티브 포털에 모두 사용합니다.

현재 위치(J-Web UI): 보안 서비스 > 방화벽 인증 > 인증 설정

웹 인증 설정 구성하기:

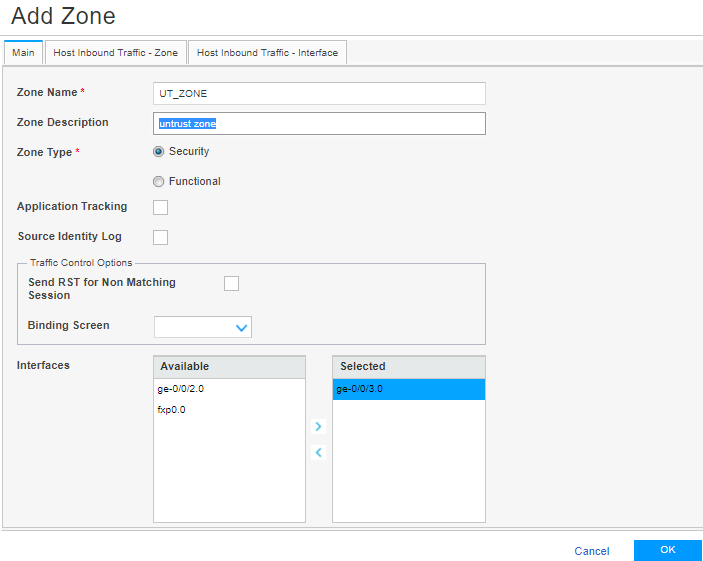

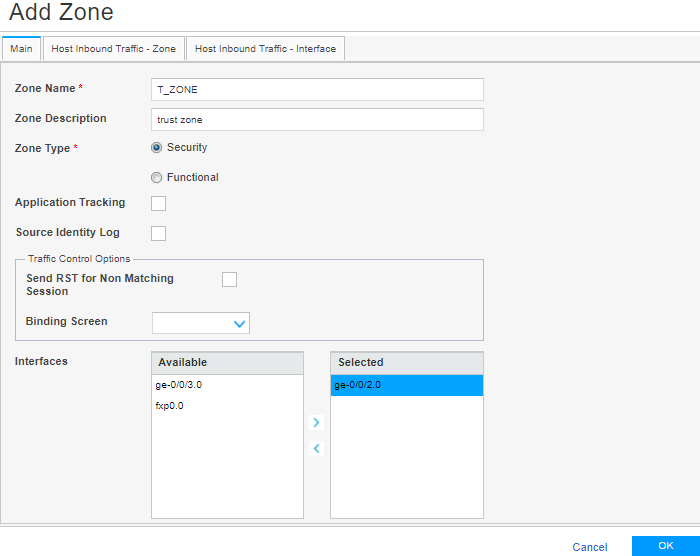

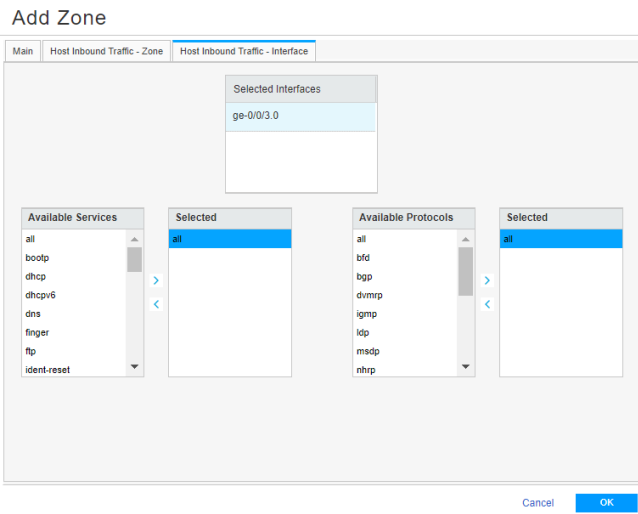

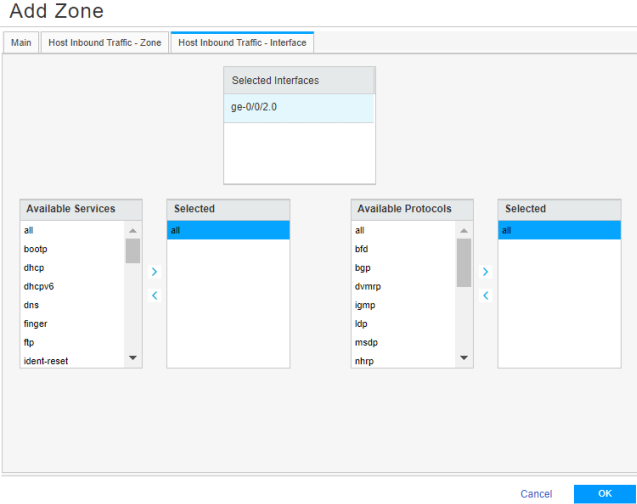

4단계: 보안 영역 생성 및 영역에 인터페이스 할당

보안 영역을 생성하여 정책을 통해 인바운드 및 아웃바운드 트래픽을 규제하는 하나 이상의 네트워크 세그먼트를 정의합니다.

이제 다음을 별도로 만듭니다.

신뢰할 수 없는 영역(UT_ZONE)을 만들고 ge-0/0/3 인터페이스를 할당합니다.

트러스트 존(T_ZONE)을 만들고 여기에 ge-0/0/2 인터페이스를 할당합니다.

현재 위치(J-Web UI): 보안 정책 및 개체 > 영역/화면

UT_ZONE(신뢰할 수 없는 영역)와 T_ZONE(신뢰할 수 있는 영역)를 생성하고 정의된 인터페이스를 영역에 할당하려면 다음을 수행합니다.

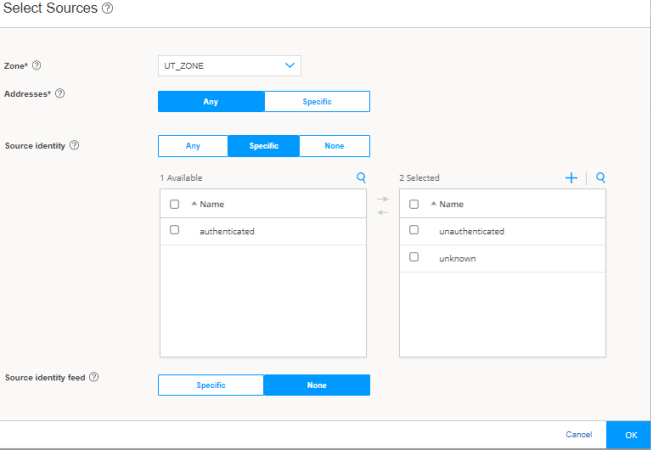

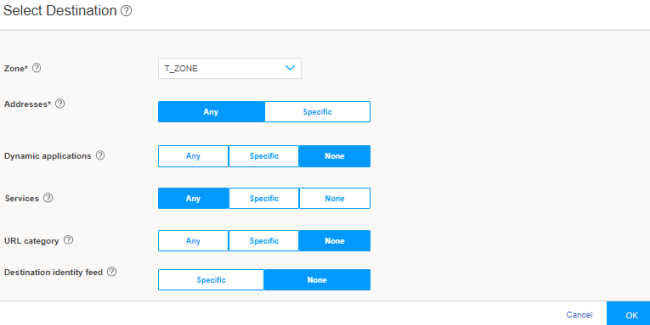

5단계: 보안 정책에서 캡티브 포털에 대한 웹 또는 방화벽 사용자 인증 활성화

이제 보안 정책 규칙에서 캡티브 포털을 활성화하여 클라이언트 HTTPS 요청을 디바이스의 내부 HTTPS 서버로 리디렉션합니다.

현재 위치(J-Web UI): 보안 정책 및 개체 > 보안 정책

캡티브 포털(captive portal)에 대한 보안 정책 규칙을 구성하려면 다음을 수행합니다.

6단계: 웹 인증 및 사용자 인증 구성 확인

목적

마지막 단계! 구성이 방화벽 사용자에 대해 작동하는지 살펴보겠습니다.

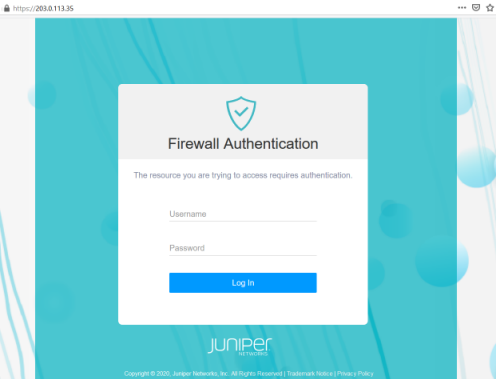

웹 인증의 경우 https://203.0.113.35 를 사용하여 성공적으로 인증합니다. 이 주소는 1단계: 논리적 인터페이스 생성 및 웹 인증 활성화에서 구성한 것과 동일한 IPv4 주소입니다.

방화벽 사용자 인증의 경우 https://203.0.113.35 사용하여 성공적으로 인증한 다음 HTTPS 서버에 액세스하기 위해 https://192.0.2.1 로 리디렉션됩니다. 이러한 주소는 1단계: 논리적 인터페이스 생성 및 웹 인증 활성화에서 구성한 것과 동일한 IPv4 주소입니다.

작업

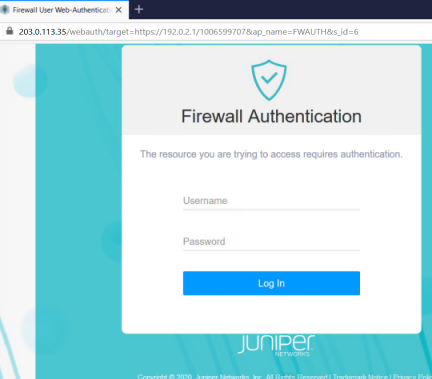

웹 인증 구성을 확인하려면:

웹 브라우저에 입력합니다 https://203.0.113.35 .

방화벽 인증 로그인 페이지가 나타납니다.

다음 자격 증명을 입력하고 로그인을 클릭합니다.

사용자 이름—FWClient1

암호—$ABC123

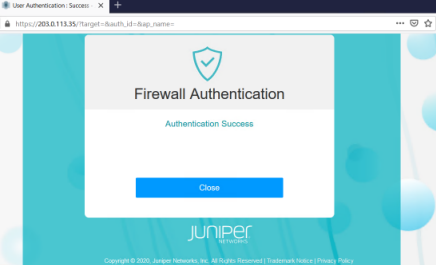

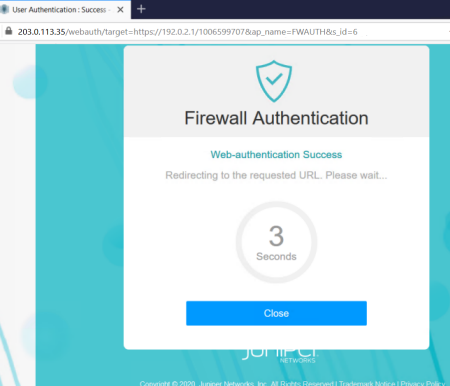

축! 성공적으로 인증되었습니다. 구성한 성공 메시지 인증 성공 도 볼 수 있습니다.

닫기를 클릭합니다.

방화벽 사용자 인증 확인하기:

웹 브라우저에 입력합니다 https://192.0.2.1 .

웹 인증을 위해 https://203.0.113.35 로 리디렉션됩니다.

다음 자격 증명을 입력하고 로그인을 클릭합니다.

사용자 이름—FWClient1

암호—$ABC123

축! 성공적으로 인증되었습니다. 곧 https://192.0.2.1 로 리디렉션되고 HTTPS 서버에 액세스할 수 있습니다.

무엇 향후 계획

계속 진행하려면 주니퍼 TechLibrary의 SRX 시리즈용 J-Web 문서 페이지를 방문하십시오.