Verificar la conectividad predeterminada de la sucursal

Primero, verifiquemos la conectividad WAN y LAN predeterminada en el SRX.

Verificar la conectividad WAN

Confirme el cliente DHCP en la interfaz WAN

Compruebe que la interfaz WAN recibió una dirección IP del servicio DHCP proporcionado por el ISP (ISP). En la configuración predeterminada, la interfaz ge-0/0/0 forma parte de la untrust zona y se establece como cliente DHCP.

root@branch_SRX> show dhcp client binding IP address Hardware address Expires State Interface 172.16.1.10 78:4f:9b:26:21:f5 77215 BOUND ge-0/0/0.0

Confirmar la conectividad a Internet

Confirme el acceso a Internet con un ping correcto a www.juniper.net.

root@branch_SRX> ping www.juniper.net inet count 2 PING e1824.dscb.akamaiedge.net (104.100.54.237): 56 data bytes 64 bytes from 104.100.54.237: icmp_seq=0 ttl=47 time=7.268 ms 64 bytes from 104.100.54.237: icmp_seq=1 ttl=47 time=9.803 ms --- e1824.dscb.akamaiedge.net ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 7.268/8.536/9.803/1.267 ms

Verificar la conectividad LAN

- Confirmar servidor DHCP LAN

- Mostrar VLAN

- Verificar aprendizaje de dirección MAC

- Confirme la conectividad LAN en la zona de confianza

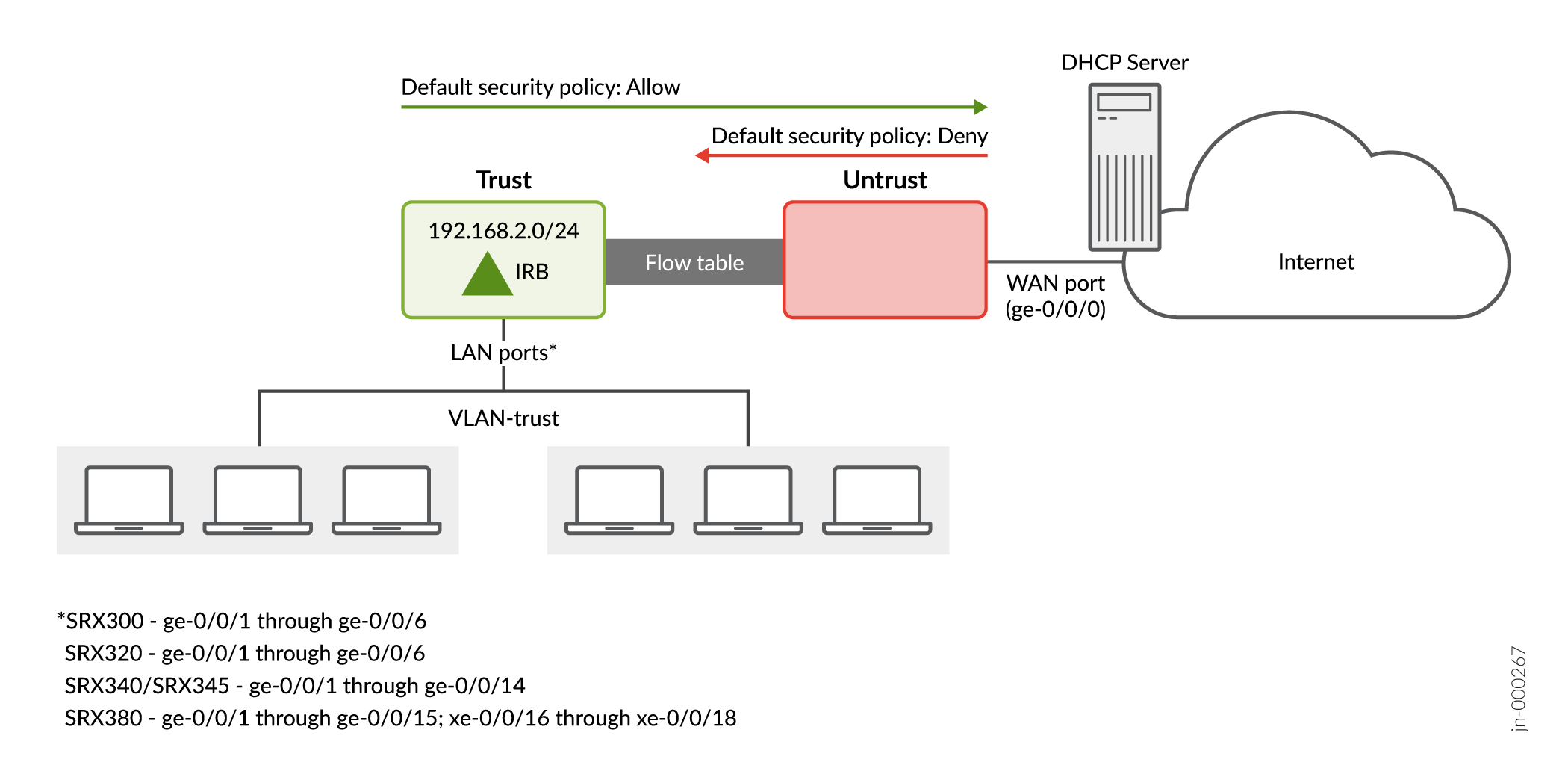

Verifique la conectividad LAN. Las políticas de seguridad predeterminadas de la línea SRX300 resumen las zonas de seguridad predeterminadas de fábrica y su comportamiento. Consulte Conectividad predeterminada de la línea SRX300 para obtener detalles sobre la conectividad física y las direcciones MAC utilizadas por los distintos dispositivos LAN.

Aunque el tipo de puerto y el recuento varían entre los modelos SRX de sucursal (serie SRX 300), la configuración predeterminada de fábrica da como resultado el mismo tipo de conectividad:

- Todos los puertos LAN tienen conectividad de capa 2 completa dentro de la trust zona

- Se permite el tráfico enviado desde cualquier puerto LAN en la untrust zona

- Se permite devolver el tráfico de la untrust zona a la trust zona

- El tráfico que se origina en la untrust zona está bloqueado desde la trust zona

Tenga en cuenta estos valores predeterminados mientras continúa verificando la conectividad predeterminada.

Confirmar servidor DHCP LAN

Compruebe que el SRX asigna direcciones IP a los clientes LAN. Recuerde que en la configuración predeterminada de fábrica, una interfaz de enrutamiento y puente integrados (IRB) compatible con capa 3 funciona como un servidor DCHP para todos los puertos LAN. Consulte la Figura 1 para asignar las direcciones MAC que se muestran en la salida a los dispositivos y puertos SRX utilizados en nuestra sucursal.

root@branch_SRX> show dhcp server binding IP address Session Id Hardware address Expires State Interface 192.168.2.5 3530 08:81:f4:82:a4:5c 70025 BOUND irb.0 192.168.2.8 3529 08:81:f4:8a:eb:51 68662 BOUND irb.0 192.168.2.13 3534 20:4e:71:a6:a7:01 86366 BOUND irb.0 192.168.2.7 3535 d4:20:b0:00:c3:37 86126 BOUND irb.0

El resultado confirma que el dispositivo SRX asigna correctamente direcciones IP desde el conjunto de direcciones predeterminado 192.168.2.0/24 a los clientes LAN.

Mostrar VLAN

En la configuración predeterminada de fábrica, todos los puertos LAN están en la misma VLAN (vlan-trust) con conectividad de capa 2 completa (sin filtrar) para la subred IP compartida 192.168.2.0/24. Utilice el show vlans comando para mostrar todas las VLAN en el dispositivo.

root@branch_SRX> show vlans

Routing instance VLAN name Tag Interfaces

default-switch default 1

default-switch vlan-trust 3

ge-0/0/1.0*

ge-0/0/10.0

ge-0/0/11.0

ge-0/0/12.0

ge-0/0/13.0

ge-0/0/14.0

ge-0/0/15.0

ge-0/0/2.0*

ge-0/0/3.0*

ge-0/0/4.0

ge-0/0/5.0

ge-0/0/6.0

ge-0/0/7.0

ge-0/0/8.0

ge-0/0/9.0

xe-0/0/16.0

xe-0/0/17.0

xe-0/0/18.0

El resultado muestra que hay dos VLAN: la default VLAN, id de VLAN asignada 1, y la vlan-trust VLAN, ID de VLAN asignado 3. En la configuración predeterminada de fábrica, no hay interfaces asociadas con la VLAN predeterminada. Todos los puertos LAN están asociados con la vlan-trust VLAN. Una vez más, todas las interfaces asignadas a la misma VLAN tienen conectividad completa en la capa 2.

Verificar aprendizaje de dirección MAC

Emita el show ethernet-switching table comando para comprobar el aprendizaje de MAC en la vlan-trust VLAN.

root@branch_SRX> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 6 entries, 6 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

vlan-trust 08:81:f4:82:a4:5c D - ge-0/0/3.0 0 0

vlan-trust 08:81:f4:8a:eb:51 D - ge-0/0/2.0 0 0

vlan-trust 20:4e:71:a6:a7:01 D - ge-0/0/1.0 0 0

El resultado confirma el aprendizaje de dirección MAC esperado para nuestros clientes LAN en la vlan-trust VLAN.

En una VLAN, el aprendizaje de dirección MAC se produce cada vez que un dispositivo envía cualquier tipo de tráfico. El SRX aprende según la dirección MAC de origen. Este aprendizaje crea la tabla de conmutación Ethernet que se utiliza para reenviar tráfico, según la dirección MAC de destino. El tráfico de difusión, unidifusión desconocida y multidifusión (BUM) se inunda a todos los puertos de la VLAN. En nuestro caso, el uso de DHCP para obtener una dirección IP es suficiente para activar el aprendizaje de dirección MAC que se muestra.

Confirme la conectividad LAN en la zona de confianza

Para confirmar la conectividad LAN en la trust zona, basta con enviar un ping entre clientes LAN. Alternativamente, puede enviar pings desde el SRX a cada cliente LAN. Para la verificación, inicie sesión en un dispositivo del empleado conectado a la interfaz GE-0/0/2 de SRX, y pruebe la conectividad tanto con la interfaz IRB en el SRX, como con el dispositivo LAN conectado a la interfaz ge-0/0/1 del SRX. Utilice las direcciones MAC e IP que se muestran en la salida del comando anterior.

En primer lugar, confirme los parámetros de la interfaz del dispositivo del empleado. Específicamente, las direcciones MAC e IP:

root@employee> show interfaces ge-1/0/1

Physical interface: ge-1/0/1, Enabled, Physical link is Up

Interface index: 153, SNMP ifIndex: 522

Link-level type: Ethernet, MTU: 1514, MRU: 1522, LAN-PHY mode, Speed: 1000mbps, BPDU Error: None, Loop Detect PDU Error: None,

. . .

Current address: 08:81:f4:8a:eb:51, Hardware address: 08:81:f4:8a:eb:51

. . .

Logical interface ge-1/0/1.0 (Index 338) (SNMP ifIndex 598)

Flags: Up SNMP-Traps 0x0 Encapsulation: ENET2

Input packets : 1338313

Output packets: 40277

Protocol inet, MTU: 1500

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 1, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Is-Preferred Is-Primary

Destination: 192.168.2/24, Local: 192.168.2.8, Broadcast: 192.168.2.255

Protocol multiservice, MTU: Unlimited

Flags: Is-Primary

A continuación, pruebe la conectividad LAN esperada con un ping a la interfaz IRB del SRX y al dispositivo LAN conectado a la interfaz ge-0/0/1. Como se muestra anteriormente, al dispositivo LAN en ge-0/0/1 se le asigna la dirección IP 192.168.2.13:

root@employee> ping 192.168.2.1 count 2 PING 192.168.2.1 (192.168.2.1): 56 data bytes 64 bytes from 192.168.2.1: icmp_seq=0 ttl=64 time=0.938 ms 64 bytes from 192.168.2.1: icmp_seq=1 ttl=64 time=0.893 ms --- 192.168.2.1 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.893/0.915/0.938/0.023 ms root@employee> ping 192.168.2.13 count 2 PING 192.168.2.13 (192.168.2.13): 56 data bytes 64 bytes from 192.168.2.13: icmp_seq=0 ttl=64 time=2.798 ms 64 bytes from 192.168.2.13: icmp_seq=1 ttl=64 time=1.818 ms --- 192.168.2.13 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.818/2.308/2.798/0.490 ms root@employee> traceroute 192.168.2.13 traceroute to 192.168.2.13 (192.168.2.13), 30 hops max, 40 byte packets 1 192.168.2.13 (192.168.2.13) 1.759 ms 1.991 ms 1.786 ms

Los pings se realizan correctamente, lo que verifica la conectividad esperada para los puertos VLAN de confianza. La salida de traceroute agregada confirma la subred IP compartida y la conectividad directa resultante para las estaciones LAN. Esta conectividad cambiará cuando más tarde implemente varias VLAN y subredes IP para proteger la conectividad de la sucursal local.

Verificar la conectividad LAN a WAN con TDR de origen

Envíe un ping a un destino de Internet desde un cliente LAN. Si lo desea, puede obtener un ping desde la interfaz IRB del SRX para ejercer el mismo flujo de paquetes. El objetivo es verificar que el tráfico que se origina en la trust zona fluye a la untrust zona con TDR de origen. Esto proporciona a la estación LAN conectividad a Internet.

Pruebemos la conectividad a Internet desde el cliente LAN conectado a la interfaz SRX ge-0/0/2 mediante el juniper.net envío de un ping al sitio web.

root@employee> ping www.juniper.net count 2 inet

PING e1824.dscb.akamaiedge.net (104.100.54.237): 56 data bytes

64 bytes from 104.100.54.237: icmp_seq=0 ttl=44 time=4.264 ms

64 bytes from 104.100.54.237: icmp_seq=1 ttl=44 time=4.693 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 4.264/4.479/4.693/0.214 ms

root@employee> show route 104.100.54.237

inet.0: 23 destinations, 23 routes (22 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 3w6d 01:45:40, metric 0

> to 192.168.2.1 via ge-1/0/1.0

El ping es exitoso, lo que confirma la conectividad LAN a WAN. El resultado del show route comando confirma que la estación LAN envía el tráfico de prueba al SRX como su puerta de enlace predeterminada.

Es importante tener en cuenta que el envío de un ping desde una estación LAN a un destino de Internet implica un flujo de paquetes de una trust zona a untrust otra. El SRX es un dispositivo basado en flujos. Se necesita una política de seguridad para permitir flujos entre zonas. Como observamos en la figura 1, las políticas predeterminadas de fábrica permiten trust flujos untrust de paquetes.

Vea la tabla de sesiones de flujo para confirmar que hay sesiones activas entre los clientes LAN y la WAN.

root@branch_SRX> show security flow session Session ID: 8590056439, Policy name: trust-to-untrust/5, State: Stand-alone, Timeout: 2, Valid In: 192.168.2.8/28282 --> 104.100.54.237/56711;icmp, Conn Tag: 0x0, If: irb.0, Pkts: 1, Bytes: 84, Out: 104.100.54.237/56711 --> 172.16.1.10/7273;icmp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 84, . . .

El resultado muestra que el tráfico de prueba creó correctamente una entrada de tabla de flujos. Una segunda entrada para el mismo flujo confirma que el SRX realizó TDR de origen en el tráfico (usando 172.16.1.10 desde su interfaz WAN), antes de enviar el ping al destino en 104.100.54.237 (www.juniper.net). Esto confirma que se permite que el tráfico fluya desde la trust zona a la untrust zona con TDR de origen. Su ping exitoso desde una estación LAN para www.juniper.net confirmar la conectividad LAN-WAN predeterminada de fábrica esperada.

A continuación, le mostraremos cómo alterar la conectividad LAN predeterminada para proteger la sucursal local de acuerdo con sus requisitos.