Configurar conectividad de sucursal local segura

Ahora que ha verificado la conectividad LAN/WAN, está listo para usar la CLI de Junos para implementar VLAN y políticas relacionadas para proteger la conectividad LAN y WAN.

Las plataformas SRX se trata de seguridad. Es lo que hacen. La seguridad de la conectividad local y de Internet en esta era moderna es fundamental. Le mostraremos cómo configurar el SRX para satisfacer sus necesidades de seguridad.

Configurar redes VLAN y políticas de seguridad

Objetivos de conectividad de sucursales locales

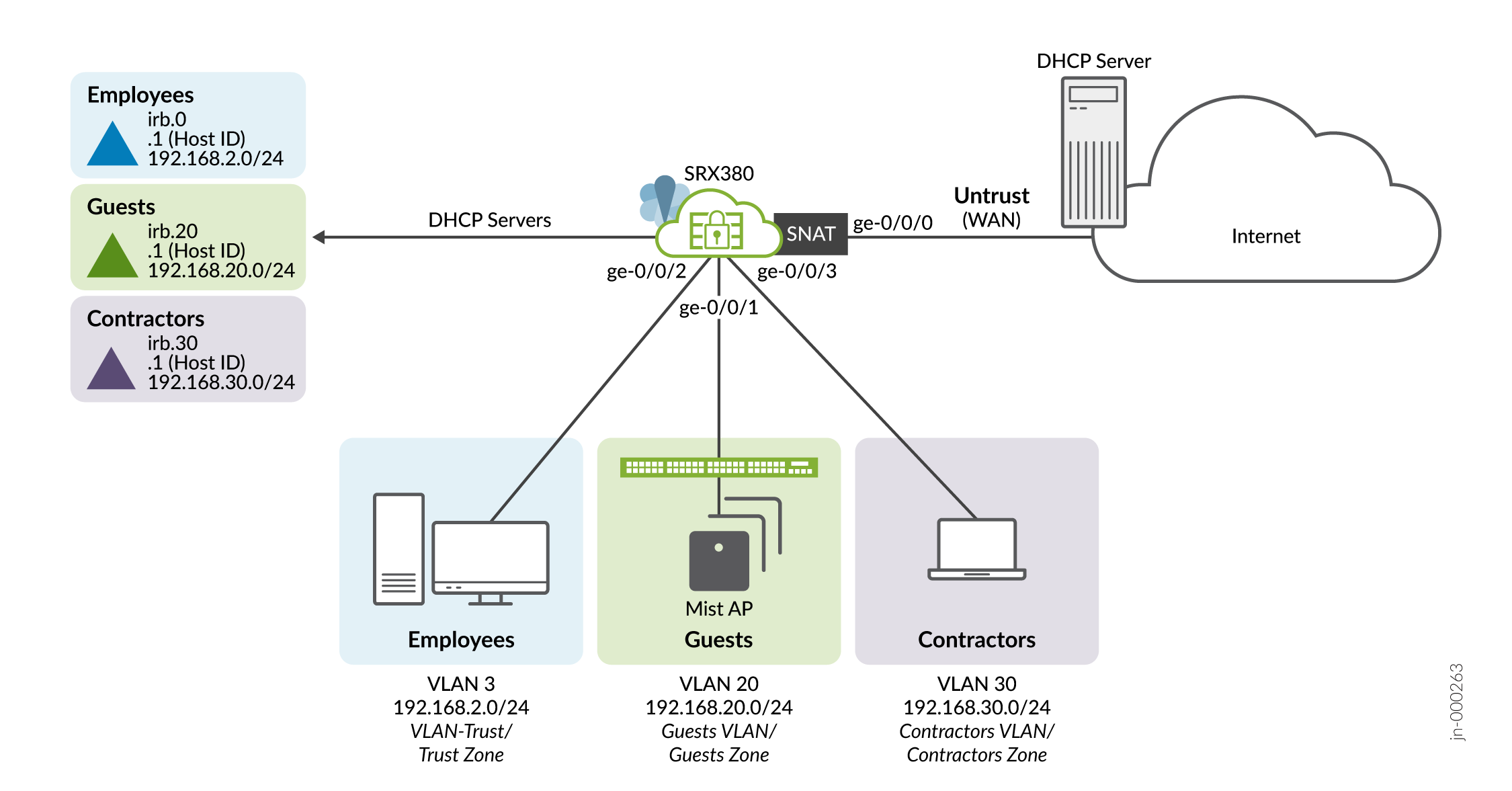

En la Figura 1 se detallan los objetivos de conectividad de las sucursales locales utilizados en estos procedimientos.

segura de sucursales locales

segura de sucursales locales

Así es como lograremos estos objetivos:

- Coloque a los empleados en la vlan de confianza (vlan-trust)/trust zona. Permitirles acceso a Internet completo y la capacidad de iniciar una conectividad específica a los dispositivos de la contractors zona.

- La sucursal maneja las ventas minoristas y ofrece Wi-Fi gratuito a los clientes. Coloque la guests VLAN en la guests zona y permita un acceso a Internet limitado.

- Los contratistas están trabajando en una nueva aplicación empresarial basada en la web en la sucursal local. Coloque a los contratistas en la contractors VLAN/zona y no les permita el acceso a Internet. Los contratistas no pueden iniciar comunicaciones a las trust zonas o guests .

En la siguiente tabla se resumen los requisitos de conectividad de VLAN:

| ¿Nombre de ID de VLAN | /acceso | a Internet | de subred | de | zona?

|---|---|---|---|---|

| 3 * | vlan-trust/trust * | 192.168.2.0/24 * | Completo* |

|

| 20 | Huéspedes | 192.168.20.0/24 | Solo HTTP y HTTPS |

|

| 30 | Contratistas | 192.168.30.0/24 | No |

|

Las entradas de la tabla marcadas con un "*" para vlan-trust ya están en su lugar mediante la configuración predeterminada de fábrica. ¡Te dijimos que esto sería fácil! Todo lo que se necesita para la zona predeterminada trust de fábrica es agregar una política de seguridad que permita los protocolos especificados de la trust zona a la contractors zona.

Permitir confianza al tráfico de la zona de los contratistas

Para cumplir con los objetivos de conectividad establecidos, cree una política de seguridad para permitir tráfico específico (HTTP/HTTPS y ping) desde la trust zona hasta la contractors zona. Como dispositivo de seguridad, el SRX tiene una política predeterminada de denegación de todo para el tráfico entre zonas. En la configuración predeterminada de fábrica, solo se permite el tráfico desde las trust zonas a untrust .

set security policies from-zone trust to-zone contractors policy trust-to-contractors match source-address any set security policies from-zone trust to-zone contractors policy trust-to-contractors match destination-address any set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-http set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-https set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-ping set security policies from-zone trust to-zone contractors policy trust-to-contractors then permit

En este ejemplo, lo mantenemos simple y hacemos coincidir en cualquier dirección IP de origen o destino. Aquí, simplemente hacemos coincidir en la zona de origen y destino para el control de políticas. Para una mejor seguridad, considere la posibilidad de definir entradas de libreta de direcciones para la trust subred y contractors , que son prefijos 192.168.2.0/24 y 192.168.30.0/24 en esta sucursal. Con una entrada de libreta de direcciones, puede hacer coincidir en source-address trust y destination-address contractors.

Además, puede agregar entradas de libreta de direcciones específicas del host para controlar las direcciones IP específicas que pueden comunicarse entre zonas. Si usa una dirección IP específica de host en su política, asegúrese de asignar una dirección IP estática a hosts relacionados. Si recuerda, usamos DHCP en este ejemplo. Por lo tanto, si se agota el tiempo de espera de una concesión o se reinicia una máquina cliente, a las máquinas cliente se les asignará automáticamente una nueva dirección IP, a menos que haya asignado direcciones IP estáticas a los hosts relacionados.

Configure una VLAN de invitados, una zona de seguridad y políticas de seguridad

Vamos a poner a esos invitados en funcionamiento. Después de todo, tienen que hacer compras web. En un alto nivel, esta tarea implica estas partes clave:

- Defina la guest VLAN y asociela con una o más interfaces LAN

- Defina la interfaz de enrutamiento y puente integrados (IRB) de la VLAN

- Configure un servidor DHCP para asignar direcciones IP a los miembros de la VLAN

- Defina una zona de seguridad y una política de acuerdo con las necesidades de conectividad de la VLAN

- Inicie sesión como raíz en el dispositivo SRX. Puede usar la consola o el acceso SSH. Inicie la CLI y ingrese al modo de configuración.

login: branch_SRX (ttyu0) root@branch_SRX% cli root@branch_SRX> configure Entering configuration mode [edit] root@branch_SRX#

- Defina la guests VLAN y asóciela a una interfaz IRB. Esta interfaz IRB sirve como puerta de enlace predeterminada para los dispositivos de la VLAN.

[edit] root@branch_SRX# set vlans guests vlan-id 20 root@branch_SRX# set vlans guests l3-interface irb.20

- Coloque la interfaz ge-0/0/1 en la guests VLAN. En la configuración predeterminada, esta interfaz, como la mayoría, pertenece a la trust VLAN. Para comenzar, elimine la asociación VLAN actual de la interfaz para que pueda reemplazarla por la VLAN actualizada guests .

[edit] root@branch_SRX# delete interfaces ge-0/0/1 unit 0 root@branch_SRX# set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members guests

- Configure la interfaz IRB para la guests VLAN. En este paso, se asigna una subred IP a la VLAN. En este ejemplo, hace coincidir el ID de VLAN con el número de unidad IRB para hacer que las cosas sean más fáciles de recordar. Esta asociación es solo para mayor comodidad. Puede utilizar cualquier número de unidad no utilizado para este paso.

[edit] root@branch_SRX# set interfaces irb unit 20 family inet address 192.168.20.1/24

- Configure el servidor DHCP para la guests VLAN. Tenga en cuenta que la interfaz IRB de la VLAN está configurada como la interfaz del servidor DHCP. Esta configuración asigna direcciones IP del intervalo especificado y también asigna al cliente una ruta predeterminada y una dirección de servidor DNS pública. La ruta predeterminada apunta al IRB de la VLAN como el siguiente salto para todo el tráfico no local (entre VLAN y LAN a WAN).

[edit] root@branch_SRX# set system services dhcp-local-server group GUEST-POOL interface irb.20 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet network 192.168.20.0/24 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet range GUEST-POOL-IP-RANGE low 192.168.20.10 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet range GUEST-POOL-IP-RANGE high 192.168.20.100 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes domain-name srx-branch.com root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes name-server 8.8.8.8 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes router 192.168.20.1

- A los miembros de la guests VLAN se les proporciona acceso a Internet. Dado que la sucursal local usa solo direcciones IP RFC-1918 de uso local, el acceso a Internet requiere que el SRX realice TDR de origen a la dirección IP de interfaz WAN. Solo se pueden usar direcciones IP enrutables globalmente a través de Internet. A continuación, se explica cómo definir una política TDR de origen para la guests VLAN:

[edit] root@branch_SRX# set security nat source rule-set guests-to-untrust from zone guests root@branch_SRX# set security nat source rule-set guests-to-untrust to zone untrust root@branch_SRX# set security nat source rule-set guests-to-untrust rule guest-nat-rule match source-address 0.0.0.0/0 root@branch_SRX# set security nat source rule-set guests-to-untrust rule guest-nat-rule then source-nat interface

- Ya casi está. A continuación, cree la zona de guests seguridad. Como parte de este proceso, coloca el IRB de la VLAN relacionada en la nueva zona. Parte de la definición de una zona es especificar los protocolos y servicios que se les permite fluir desde esa zona al plano de control del dispositivo SRX.

En este ejemplo, permite que los usuarios de la guests VLAN inicien el tráfico DHCP y ping al plano de control local. Esto permite al invitado solicitar una dirección IP mediante DHCP y hacer ping al IRB de su VLAN para fines de depuración, mientras bloquea todos los demás servicios y protocolos al host local. Como resultado, se bloquea a los usuarios de la guest zona para que no inicien Telnet o SSH en el SRX de la sucursal. Por el contrario, a los usuarios de la trust zona se les permite iniciar conexiones SSH al SRX.

[edit] root@branch_SRX# set security zones security-zone guests interfaces irb.20 root@branch_SRX# set security zones security-zone guests host-inbound-traffic system-services dhcp root@branch_SRX# set security zones security-zone guests host-inbound-traffic system-services ping

- El último paso es definir las políticas de seguridad para la guests VLAN. Para que las instrucciones de configuración sean más cortas, nos "aparcamos" en la

[edit security policies]jerarquía. Para limitar el acceso a Internet, su política solo admite HTTP, HTTPS, DNS y ping.[edit security policies ] root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match source-address any root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match destination-address any root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-http root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-https root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-ping root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-dns-udp root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust then permit

Configuraciones rápidas

Configuración rápida de VLAN de invitados

Esta es la configuración completa para definir la guests VLAN y sus políticas de seguridad en formato de conjunto. Para empezar a funcionar rápidamente, simplemente edite las instrucciones de configuración según sea necesario para su entorno y péguelas en su SRX.

set vlans guests vlan-id 20 set vlans guests l3-interface irb.20 delete interfaces ge-0/0/1 unit 0 set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members guests set interfaces irb unit 20 family inet address 192.168.20.1/24 set system services dhcp-local-server group GUEST-POOL interface irb.20 set access address-assignment pool GUEST-POOL family inet network 192.168.20.0/24 set access address-assignment pool GUEST-POOL family inet range GUEST-POOL---IP-RANGE low 192.168.20.10 set access address-assignment pool GUEST-POOL family inet range GUEST-POOL---IP-RANGE high 192.168.20.100 set access address-assignment pool GUEST-POOL family inet dhcp-attributes domain-name srx-branch.com set access address-assignment pool GUEST-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool GUEST-POOL family inet dhcp-attributes router 192.168.20.1 set security nat source rule-set guests-to-untrust from zone guests set security nat source rule-set guests-to-untrust to zone untrust set security nat source rule-set guests-to-untrust rule guest-nat-rule match source-address 0.0.0.0/0 set security nat source rule-set guests-to-untrust rule guest-nat-rule then source-nat interface set security zones security-zone guests interfaces irb.20 set security zones security-zone guests host-inbound-traffic system-services dhcp set security zones security-zone guests host-inbound-traffic system-services ping set security policies from-zone guests to-zone untrust policy guests-to-untrust match source-address any set security policies from-zone guests to-zone untrust policy guests-to-untrust match destination-address any set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-http set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-https set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-ping set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-dns-udp set security policies from-zone guests to-zone untrust policy guests-to-untrust then permit

Configuración rápida de VLAN de contratistas

La contractors VLAN y la zona de seguridad relacionada son similares a las que se detallaron anteriormente para la guests VLAN. Guardamos un poco de papel saltando directamente a la configuración rápida para la contractors VLAN.

La falta de definición de políticas de seguridad para la contractors zona es significativa. Con una política explícita, el valor predeterminado denegar todas las políticas está en pleno efecto para cualquier tráfico entre zonas iniciado desde esta zona. El resultado es que todo el tráfico que inicia en la contractors zona está bloqueado para que no entre en todas las demás zonas.

set vlans contractors vlan-id 30 set vlans contractors l3-interface irb.30 delete interfaces ge-0/0/3 unit 0 set interfaces ge-0/0/3 unit 0 family ethernet-switching vlan members contractors set interfaces irb unit 30 family inet address 192.168.30.1/24 set system services dhcp-local-server group CONTRACTORS-POOL interface irb.30 set access address-assignment pool CONTRACTORS-POOL family inet network 192.168.30.0/24 set access address-assignment pool CONTRACTORS-POOL family inet range CONTRACTORS-POOL-IP-RANGE low 192.168.30.10 set access address-assignment pool CONTRACTORS-POOL family inet range CONTRACTORS-POOL-IP-RANGE high 192.168.30.100 set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes domain-name srx-branch.com set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes router 192.168.30.1 set security zones security-zone contractors interfaces irb.30 set security zones security-zone contractors host-inbound-traffic system-services dhcp set security zones security-zone contractors host-inbound-traffic system-services ping

Asegúrese de confirmar su configuración para activar los cambios en el dispositivo SRX.

Resultados

Los resultados de la configuración de VLAN segura se muestran en formato de llave de Junos. Hemos omitido la configuración predeterminada de fábrica de la siguiente para la brevedad.

root@branch_SRX# [edit]

root@branch-srx# show interfaces irb

. . .

unit 20 {

family inet {

address 192.168.20.1/24;

}

}

unit 30 {

family inet {

address 192.168.30.1/24;

}

}

[edit]

root@branch-srx# show vlans

contractors {

vlan-id 30;

l3-interface irb.30;

}

guests {

vlan-id 20;

l3-interface irb.20;

}

. . .

group CONTRACTORS-POOL {

interface irb.30;

}

group GUEST-POOL {

interface irb.20;

}

[edit]

root@branch-srx# show access address-assignment

. . .

pool CONTRACTORS-POOL {

family inet {

network 192.168.30.0/24;

range CONTRACTORS-POOL-IP-RANGE {

low 192.168.30.10;

high 192.168.30.100;

}

dhcp-attributes {

domain-name srx-branch.com;

name-server {

8.8.8.8;

}

router {

192.168.30.1;

}

}

}

}

pool GUEST-POOL {

family inet {

network 192.168.20.0/24;

range GUEST-POOL---IP-RANGE {

low 192.168.20.10;

high 192.168.20.100;

}

dhcp-attributes {

domain-name srx-branch.com;

name-server {

8.8.8.8;

}

router {

192.168.20.1;

}

}

}

}

. . .

nat {

source {

rule-set guests-to-untrust {

from zone guests;

to zone untrust;

rule guest-nat-rule {

match {

source-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

}

policies {

. . .

from-zone guests to-zone untrust {

policy guests-to-untrust {

match {

source-address any;

destination-address any;

application [ junos-http junos-https junos-ping junos-dns-udp ];

}

then {

permit;

}

}

}

}

zones {

. . .

security-zone contractors {

host-inbound-traffic {

system-services {

dhcp;

ping;

}

}

interfaces {

irb.30;

}

}

security-zone guests {

host-inbound-traffic {

system-services {

dhcp;

ping;

}

}

interfaces {

irb.20;

}

}

}

A continuación, le mostraremos cómo comprobar que su configuración funciona según lo esperado para proteger las comunicaciones de sucursales locales.