EN ESTA PÁGINA

Ejemplo: configurar una estructura de puente de enrutamiento centralizado EVPN-VXLAN

Los centros de datos modernos se basan en una estructura IP. Una estructura IP utiliza la señalización VPN Ethernet (EVPN) basada en BGP en el plano de control y la encapsulación de Virtual Extensible LAN (VXLAN) en el plano de datos. Esta tecnología proporciona una solución de alto rendimiento basada en estándares para puentes de capa 2 (L2) dentro de una VLAN y para enrutamiento entre VLAN.

En la mayoría de los casos, existe una relación uno a uno entre una VLAN de usuario y un identificador de red VXLAN (VNI). Como resultado, las abreviaturas VLAN y VXLAN a menudo se usan indistintamente. De forma predeterminada, la encapsulación VXLAN elimina cualquier etiqueta VLAN de entrada cuando se recibe desde un puerto de acceso. El resto de la trama Ethernet está encapsulada en VXLAN para su transporte a través de la estructura. En el punto de salida, la encapsulación de VXLAN se elimina y la etiqueta VLAN (si la hay) se vuelve a insertar antes de enviar la trama al dispositivo conectado.

Este es un ejemplo de una estructura IP EVPN-VXLAN basada en una arquitectura de puente enrutado centralmente (CRB). Las interfaces de enrutamiento y puente integrados (IRB) proporcionan conectividad de capa 3 (L3) a servidores y máquinas virtuales que pertenecen a VLAN y redes diferentes. Estas interfaces IRB sirven como puerta de enlace predeterminada para el tráfico entre VLAN dentro de una estructura. También sirven como destinos remotos a la estructura, como en el caso de Data Center Interconnect (DCI). En un diseño CRB, las interfaces IRB se definen solo en los dispositivos spine. Por lo tanto, dicho diseño se conoce como enrutamiento central, ya que todo el enrutamiento ocurre en las espinas.

Para obtener un ejemplo de un diseño de puente enrutado en el borde (ERB), consulte Ejemplo: Configuración de una estructura de puente enrutado en el borde EVPN-VXLAN con una puerta de enlace Anycast

Para obtener información general sobre la tecnología EVPN-VXLAN y las arquitecturas compatibles, consulte Manual de EVPN.

Requisitos

En el ejemplo original se utilizaban los siguientes componentes de hardware y software:

-

Dos conmutadores QFX10002 (Spine 1 y Spine 2) que ejecutan el software Junos OS versión 15.1X53-D30.

-

Cuatro conmutadores QFX5100 (Leaf 1 a Leaf 4) que ejecutan el software Junos OS versión 14.1X53-D30.

-

Actualizado y revalidado con Junos OS versión 20.4R1.

-

Consulte el resumen de hardware para obtener una lista de las plataformas compatibles.

-

Visión general

En este ejemplo, los servidores físicos que admiten tres grupos de usuarios (es decir, tres VLAN) requieren la siguiente conectividad:

- Los servidores A y C deben poder comunicarse en L2. Estos servidores deben compartir una subred y, por lo tanto, una VLAN.

- Los servidores B y D deben estar en VLAN independientes para aislar la difusión. Estos servidores deben poder comunicarse atL3.

- Los servidores A y C no deben poder comunicarse con los servidores B y D.

Para cumplir con estos requisitos de conectividad, se utilizan estos protocolos y tecnologías:

-

EVPN establece un puente virtual L2 para conectar los servidores A y C y coloca a los servidores B y D en sus respectivas VLAN.

-

Dentro de la topología EVPN, BGP intercambia información de ruta.

-

VXLAN tuneliza las tramas L2 a través de la estructura L3 subyacente. El uso de la encapsulación VXLAN conserva la estructura L3 para su uso por protocolos de enrutamiento.

-

Las interfaces IRB enrutan paquetes IP entre las VLAN.

Una vez más, las interfaces IRB se configuran solo en los dispositivos spine, para el puente enrutado centralmente (CRB). En este diseño, los dispositivos spine funcionan como puertas de enlace L3 para los distintos servidores, máquinas virtuales o cargas de trabajo en contenedores conectadas a los puertos de acceso de los conmutadores leaf. Cuando las cargas de trabajo intercambian datos dentro de sus propias VLAN, el leaf une el tráfico. El tráfico encapsulado de VXLAN resultante se envía a través de las espinas como tráfico subyacente (IP). Para el tráfico intra-VLAN, no se utiliza la funcionalidad de extremo de túnel virtual (VTEP) de VXLAN de la columna vertebral. El tráfico intra-VLAN se envía entre los VTEP en la hoja de origen y destino.

Por el contrario, el tráfico entre VLAN (y entre estructuras) debe enrutarse. Este tráfico se encapsula en VXLAN y se une por la hoja a la columna vertebral. Las hojas saben que deben enviar este tráfico a la columna vertebral porque la fuente que necesita enrutamiento se dirige a la dirección MAC de destino de la puerta de enlace predeterminada de la VLAN. En otras palabras, las tramas que se envían a la dirección MAC del IRB se reenvían en L2 al dispositivo spine.

En la columna vertebral, la encapsulación L2 se elimina para dar cabida a una búsqueda de ruta L3 en la instancia de enrutamiento asociada con la VLAN/IRB. Para el tráfico entre VLAN, la columna vertebral determina la VLAN de destino y la VNI VXLAN correspondiente a partir de su búsqueda de ruta. Luego, la columna vertebral vuelve a encapsular el tráfico y lo envía a través de la capa subyacente a la hoja u hojas objetivo.

Topología

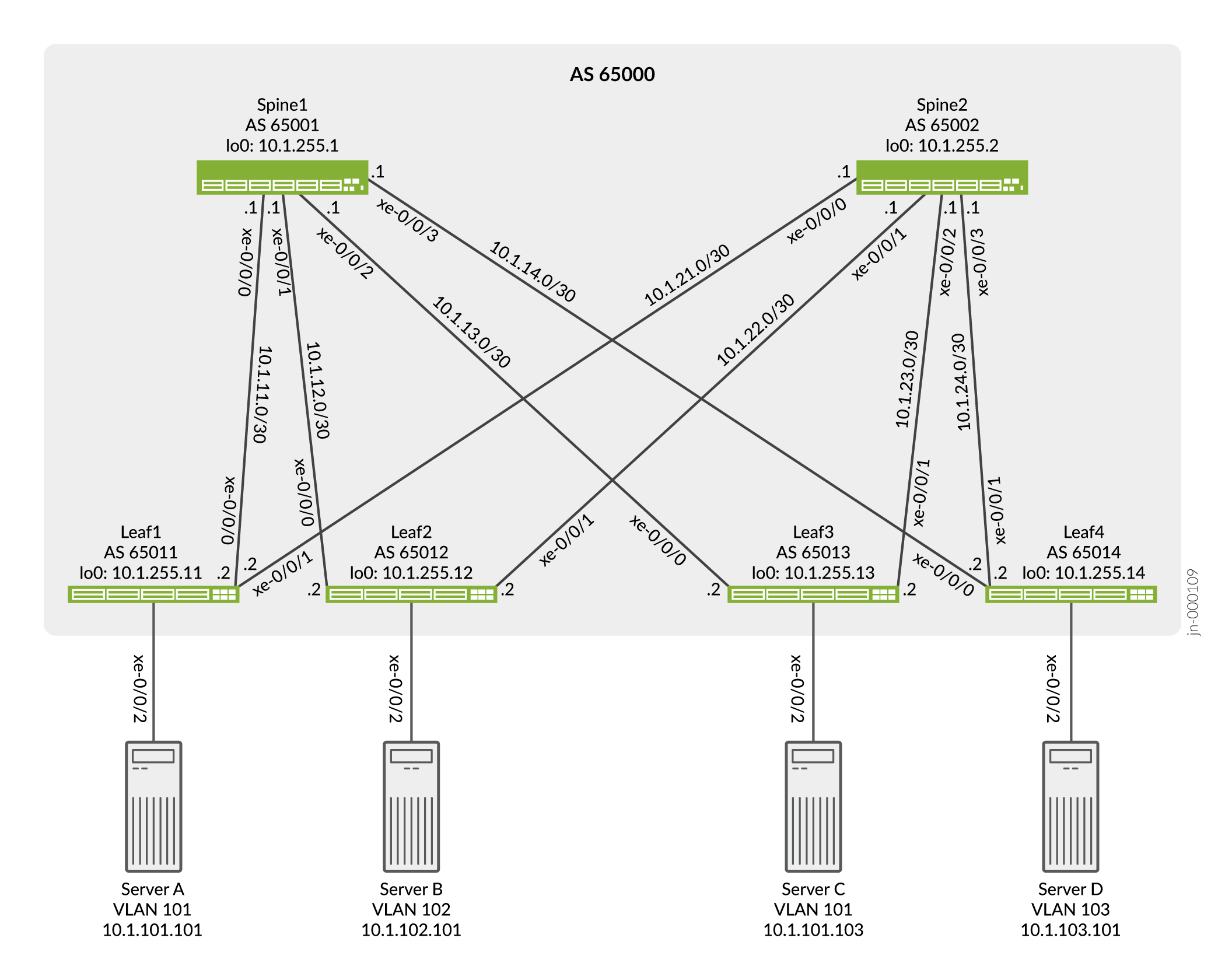

La topología simple de IP Clos que se muestra en la figura 1 incluye dos conmutadores spine, cuatro conmutadores leaf y cuatro servidores. Cada interruptor de hoja tiene una conexión a cada uno de los interruptores de columna vertebral para la redundancia.

Las redes de servidores se segmentan en 3 VLAN, cada una de las cuales se asigna a un identificador de red virtual (VNI) de VXLAN. VLAN v101 admite los servidores A y C, y las VLAN v102 y v103 admiten los servidores B y D, respectivamente. Consulte la Tabla 1 para conocer los parámetros de configuración.

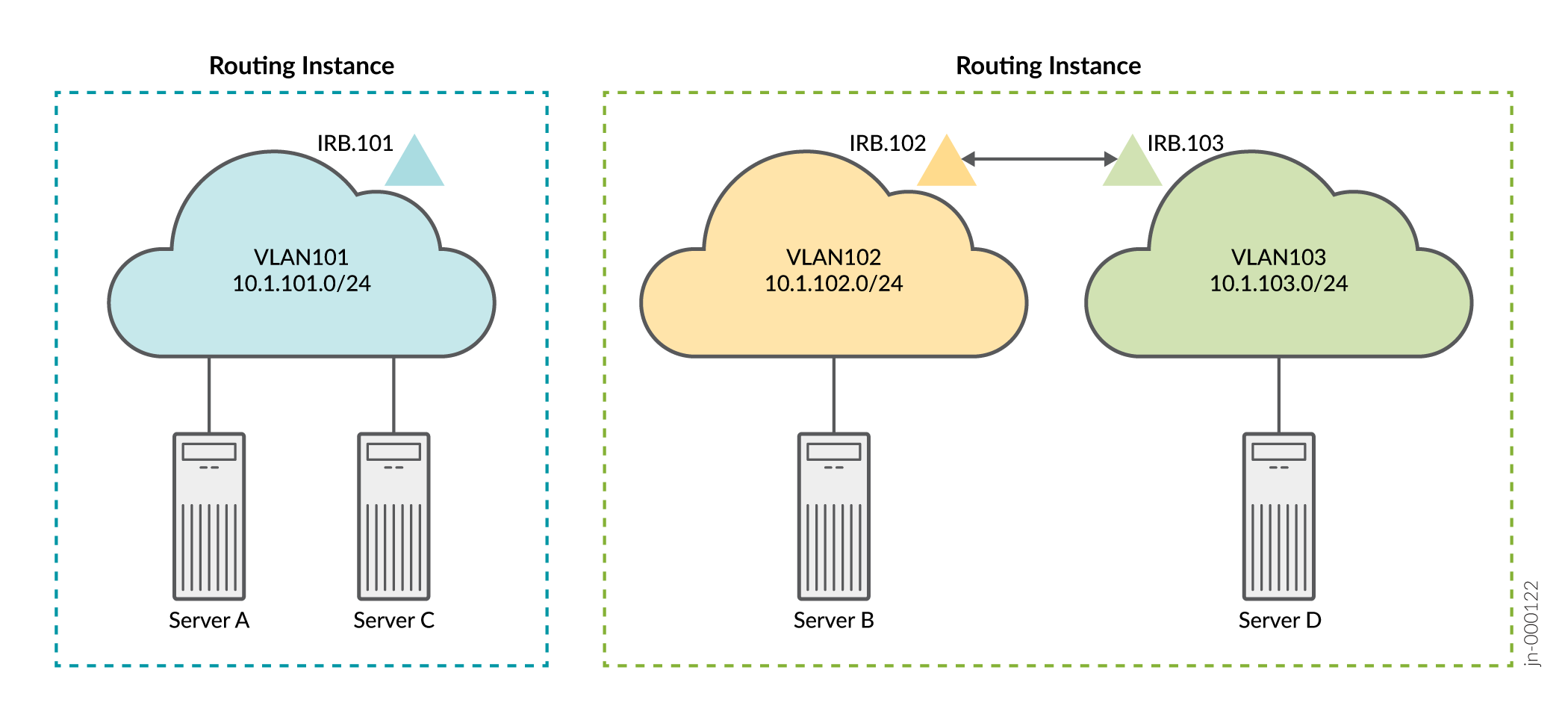

La topología lógica muestra la conectividad esperada. En este ejemplo, una instancia de enrutamiento se utiliza para conectar los servidores A y C mediante VLAN 101, y una instancia de enrutamiento se utiliza para conectar los servidores B y D mediante las VLAN 102 y 103. Los servidores solo pueden comunicarse con otros servidores que se encuentren en la misma instancia de enrutamiento de forma predeterminada.

Dado que los servidores A y C comparten la misma VLAN, los servidores se comunican en L2. Por lo tanto, la interfaz IRB no es necesaria para que los servidores A y C se comuniquen. Definimos una interfaz IRB en la instancia de enrutamiento como una práctica recomendada para habilitar la conectividad L3 futura. Por el contrario, los servidores B y D requieren conectividad L3 a través de sus respectivas interfaces IRB para comunicarse, dado que estos servidores se encuentran en VLAN diferentes que se ejecutan en subredes IP únicas.

La Tabla 1 proporciona parámetros clave, incluidas las interfaces IRB, configurados para cada red. Una interfaz IRB admite cada VLAN y enruta paquetes de datos a través de la VLAN desde las otras VLAN.

| Parámetros |

Servidores A y C |

Servidores B y C |

|---|---|---|

| VLAN |

v101 |

v102 |

| v103 |

||

| VXLAN VNI |

101 |

102 |

| 103 |

||

| VLAN ID |

101 |

102 |

| 103 |

||

| Interfaz IRB |

IRB.101 |

IRB.102 |

| IRB.103 |

Tenga en cuenta lo siguiente cuando configure los parámetros de la tabla 1. Usted debe:

-

Asocie cada VLAN con una subred IP única y, por lo tanto, con una interfaz IRB única.

-

Asigne a cada VLAN un identificador de red VXLAN (VNI) único.

-

Especifique cada interfaz IRB como parte de una instancia de reenvío de enrutamiento virtual (VRF) L3 o puede agrupar las interfaces en la instancia de conmutador predeterminada. En este ejemplo se utilizan instancias de VRF para aplicar la separación entre la comunidad de usuarios (VLAN).

-

Incluya en la configuración de cada interfaz IRB una dirección de puerta de enlace predeterminada, que se especifica con la instrucción de

virtual-gateway-addressconfiguración en el nivel de[interfaces irb unit logical-unit-number family inet address ip-address]jerarquía. La configuración de una puerta de enlace virtual establece una puerta de enlace predeterminada redundante para cada interfaz IRB.

Columna vertebral 1: Configuración de red subyacente

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, a continuación, ingrese commit desde el modo de configuración.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.1/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.12.1/30 set interfaces xe-0/0/2 unit 0 family inet address 10.1.13.1/30 set interfaces xe-0/0/3 unit 0 family inet address 10.1.14.1/30 set interfaces lo0 unit 0 family inet address 10.1.255.1/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.1 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65001 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.11.2 peer-as 65011 set protocols bgp group underlay neighbor 10.1.12.2 peer-as 65012 set protocols bgp group underlay neighbor 10.1.13.2 peer-as 65013 set protocols bgp group underlay neighbor 10.1.14.2 peer-as 65014

Columna vertebral 1: Configurar la red subyacente

Procedimiento paso a paso

Para configurar la red subyacente en Spine 1:

-

Configure las interfaces de estructura L3.

[edit] user@Spine1# set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.1/30 user@Spine1# set interfaces xe-0/0/1 unit 0 family inet address 10.1.12.1/30 user@Spine1# set interfaces xe-0/0/2 unit 0 family inet address 10.1.13.1/30 user@Spine1# set interfaces xe-0/0/3 unit 0 family inet address 10.1.14.1/30

-

Especifique una dirección IP para la interfaz de circuito cerrado. Esta dirección IP sirve como dirección IP de origen en el encabezado externo de los paquetes encapsulados en VXLAN.

[edit] user@Spine1# set interfaces lo0 unit 0 family inet address 10.1.255.1/32 primary

-

Configure las opciones de enrutamiento. La configuración incluye una referencia a una política de equilibrio de carga para habilitar el uso del enrutamiento de ruta múltiple de igual costo (ECMP) a través de la capa subyacente.

[edit] user@Spine1# set routing-options router-id 10.1.255.1 user@Spine1# set routing-options autonomous-system 65000 user@Spine1# set routing-options forwarding-table export load-balancing-policy

-

Configure un grupo BGP para la capa subyacente externa basada en BGP (EBGP). Tenga en cuenta que la configuración del BGP incluye múltiples rutas para permitir el uso de varias rutas de acceso de igual costo. Normalmente, BGP utiliza un algoritmo de desempate que selecciona la mejor ruta.

[edit] user@Spine1# set protocols bgp group underlay type external user@Spine1# set protocols bgp group underlay export send-direct user@Spine1# set protocols bgp group underlay local-as 65001 user@Spine1# set protocols bgp group underlay multipath multiple-as user@Spine1# set protocols bgp group underlay neighbor 10.1.11.2 peer-as 65011 user@Spine1# set protocols bgp group underlay neighbor 10.1.12.2 peer-as 65012 user@Spine1# set protocols bgp group underlay neighbor 10.1.13.2 peer-as 65013 user@Spine1# set protocols bgp group underlay neighbor 10.1.14.2 peer-as 65014

-

Configure la directiva de equilibrio de carga por paquete.

[edit] user@Spine1# set policy-options policy-statement load-balancing-policy then load-balance per-packet

-

Configure una política para anunciar rutas directas de interfaz a la capa subyacente. Como mínimo, debe anunciar las rutas de la interfaz de circuito cerrado (lo0) en la capa subyacente.

[edit] user@Spine1# set policy-options policy-statement send-direct term 1 from protocol direct user@Spine1# set policy-options policy-statement send-direct term 1 then accept

Columna vertebral 1: Configuración de red superpuesta

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, pegue la configuración en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, a continuación, ingrese commit desde el modo de configuración.

set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.1 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn cluster 10.1.1.1 set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.2 set protocols bgp group evpn neighbor 10.1.255.11 set protocols bgp group evpn neighbor 10.1.255.12 set protocols bgp group evpn neighbor 10.1.255.13 set protocols bgp group evpn neighbor 10.1.255.14 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn multicast-mode ingress-replication set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.1:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto

Configuración de la red superpuesta en Spine 1

Procedimiento paso a paso

Para configurar la red superpuesta en Spine 1:

-

Configure una superposición interna de EVPN-VXLAN basada en BGP (IBGP). Tenga en cuenta que la familia de direcciones EVPN está configurada para admitir la publicidad de rutas EVPN. En este caso, definimos un emparejamiento de superposición con Spine 2 para la conectividad de spine a spine. Al igual que con la capa subyacente, también habilitamos la multiruta BGP en la superposición.

Nota:Algunas estructuras IP utilizan una superposición EVPN-VXLAN basada en EBGP. Para obtener un ejemplo de una estructura IP que utiliza EBGP tanto para la capa subyacente como para la superposición, consulte Ejemplo: Configuración de una estructura de puente enrutado en el borde EVPN-VXLAN con una puerta de enlace Anycast. Tenga en cuenta que la elección de EBGP o IBGP para la superposición no afecta negativamente a la arquitectura de la estructura. Tanto el diseño de puente de enrutamiento centralizado (CRB) como el de puente de enrutamiento de borde (ERB) admiten cualquier tipo de superposición.

[edit] user@Spine1# set protocols bgp group evpn type internal user@Spine1# set protocols bgp group evpn local-address 10.1.255.1 user@Spine1# set protocols bgp group evpn family evpn signaling user@Spine1# set protocols bgp group evpn cluster 10.1.1.1 user@Spine1# set protocols bgp group evpn multipath user@Spine1# set protocols bgp group evpn neighbor 10.1.255.2 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.11 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.12 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.13 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.14

-

Configure la encapsulación VXLAN para las tramas L2 intercambiadas entre los VTEP L2 VXLAN.

[edit] user@Spine1# set protocols evpn encapsulation vxlan

-

Configure la opción

no-gateway-communityde puerta de enlace predeterminada para los protocolos EVPN.[edit] user@Spine1# set protocols evpn default-gateway no-gateway-community

Nota:Cuando se utiliza una dirección de puerta de enlace virtual, se utiliza un MAC basado en VRRP "00:00:5e:00:01:01" en ambos spines, por lo que no es necesaria la sincronización de MAC. Consulte puerta de enlace predeterminada para obtener más información.

-

Especifique cómo se replica el tráfico de multidifusión en la estructura.

[edit] user@Spine1# set protocols evpn multicast-mode ingress-replication

-

Configure las opciones predeterminadas de la instancia de enrutamiento (tipo de conmutador virtual).

[edit] user@Spine1# set switch-options vtep-source-interface lo0.0 user@Spine1# set switch-options route-distinguisher 10.1.255.1:1 user@Spine1# set switch-options vrf-target target:65000:1 user@Spine1# set switch-options vrf-target auto

Spine 1: Configuración del perfil de acceso

Configuración rápida de CLI

El perfil de acceso o la configuración del puerto de acceso implica los valores necesarios para adjuntar cargas de trabajo del servidor, BMS o VM, a los conmutadores de acceso (leaf). Este paso implica la definición de la VLAN del dispositivo junto con la instancia de enrutamiento y la configuración de IRB que proporcionan aislamiento del usuario y enrutamiento L3, respectivamente.

Dado que este es un ejemplo de una estructura de puente enrutado centralmente (CRB), las instancias de enrutamiento y las interfaces de enrutamiento y puente integrados (IRB) se definen solo en los dispositivos spine. Los dispositivos leaf de una estructura CRB solo tienen funcionalidad L2 VXLAN.

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, a continuación, ingrese commit desde el modo de configuración.

Cuando proxy-macip-advertisement está habilitado, la puerta de enlace L3 anuncia rutas MAC e IP (rutas MAC+IP tipo 2) en nombre de las puertas de enlace L2 VXLAN en redes EVPN-VXLAN. Este comportamiento no se admite en EVPN-MPLS. A partir de Junos OS versión 20.2R2, aparece el siguiente mensaje de advertencia al activar proxy-macip-advertisement:

ADVERTENCIA: Solo EVPN VXLAN admite la configuración proxy-macip-advertisement,

El mensaje aparece cuando cambia la configuración, guarda la configuración o utiliza el comando mostrar para mostrar la configuración

set interfaces irb unit 101 proxy-macip-advertisement set interfaces irb unit 101 virtual-gateway-accept-data set interfaces irb unit 101 family inet address 10.1.101.1/24 virtual-gateway-address 10.1.101.254 set interfaces irb unit 102 proxy-macip-advertisement set interfaces irb unit 102 virtual-gateway-accept-data set interfaces irb unit 102 family inet address 10.1.102.1/24 virtual-gateway-address 10.1.102.254 set interfaces irb unit 103 proxy-macip-advertisement set interfaces irb unit 103 virtual-gateway-accept-data set interfaces irb unit 103 family inet address 10.1.103.1/24 virtual-gateway-address 10.1.103.254 set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn vni-options vni 102 vrf-target target:65000:102 set protocols evpn vni-options vni 103 vrf-target target:65000:103 set protocols evpn extended-vni-list 101 set protocols evpn extended-vni-list 102 set protocols evpn extended-vni-list 103 set routing-instances serverAC instance-type vrf set routing-instances serverAC interface irb.101 set routing-instances serverAC route-distinguisher 10.1.255.1:13 set routing-instances serverAC vrf-target target:65000:13 set routing-instances serverBD instance-type vrf set routing-instances serverBD interface irb.102 set routing-instances serverBD interface irb.103 set routing-instances serverBD route-distinguisher 10.1.255.1:24 set routing-instances serverBD vrf-target target:65000:24 set vlans v101 vlan-id 101 set vlans v101 l3-interface irb.101 set vlans v101 vxlan vni 101 set vlans v102 vlan-id 102 set vlans v102 l3-interface irb.102 set vlans v102 vxlan vni 102 set vlans v103 vlan-id 103 set vlans v103 l3-interface irb.103 set vlans v103 vxlan vni 103

Configuración de los perfiles de acceso para Spine 1

Procedimiento paso a paso

Para configurar perfiles para las redes de servidores:

-

Configure las interfaces IRB que admiten el enrutamiento entre VLAN 101, 102 y 103.

[edit] user@Spine1# set interfaces irb unit 101 proxy-macip-advertisement user@Spine1# set interfaces irb unit 101 virtual-gateway-accept-data user@Spine1# set interfaces irb unit 101 family inet address 10.1.101.1/24 virtual-gateway-address 10.1.101.254 user@Spine1# set interfaces irb unit 102 proxy-macip-advertisement user@Spine1# set interfaces irb unit 102 virtual-gateway-accept-data user@Spine1# set interfaces irb unit 102 family inet address 10.1.102.1/24 virtual-gateway-address 10.1.102.254 user@Spine1# set interfaces irb unit 103 proxy-macip-advertisement user@Spine1# set interfaces irb unit 103 virtual-gateway-accept-data user@Spine1# set interfaces irb unit 103 family inet address 10.1.103.1/24 virtual-gateway-address 10.1.103.254

-

Especifique qué identificadores de red virtual (VNI) se incluyen en el dominio EVPN-VXLAN.

[edit] user@Spine1# set protocols evpn extended-vni-list 101 user@Spine1# set protocols evpn extended-vni-list 102 user@Spine1# set protocols evpn extended-vni-list 103

-

Configure un destino de ruta para cada VNI.

[edit] user@Spine1# set protocols evpn vni-options vni 101 vrf-target target:65000:101 user@Spine1# set protocols evpn vni-options vni 102 vrf-target target:65000:102 user@Spine1# set protocols evpn vni-options vni 103 vrf-target target:65000:103

Nota:En la configuración original, los dispositivos spine ejecutan Junos OS versión 15.1X53-D30 y los dispositivos leaf ejecutan 14.1X53-D30. En estas versiones de software, cuando incluya la instrucción configuration

vrf-targeten el nivel jerárquico[edit protocols evpn vni-options vni], también debe incluir laexportopción. Tenga en cuenta que las versiones posteriores de Junos OS no requieren esta opción. Como resultado, las configuraciones de este ejemplo actualizado omiten laexportopción. -

Configure la instancia de enrutamiento para los servidores A y C.

[edit] user@Spine1# set routing-instances serverAC instance-type vrf user@Spine1# set routing-instances serverAC interface irb.101 user@Spine1# set routing-instances serverAC route-distinguisher 10.1.255.1:13 user@Spine1# set routing-instances serverAC vrf-target target:65000:13

-

Configure la instancia de enrutamiento para los servidores B y D.

[edit] user@Spine1# set routing-instances serverBD instance-type vrf user@Spine1# set routing-instances serverBD interface irb.102 user@Spine1# set routing-instances serverBD interface irb.103 user@Spine1# set routing-instances serverBD route-distinguisher 10.1.255.1:24 user@Spine1# set routing-instances serverBD vrf-target target:65000:24

-

Configure las VLAN v101, v102 y v103, y asocie las interfaces VNI e IRB correspondientes con cada VLAN.

[edit] user@Spine1# set vlans v101 vlan-id 101 user@Spine1# set vlans v101 l3-interface irb.101 user@Spine1# set vlans v101 vxlan vni 101 user@Spine1# set vlans v102 vlan-id 102 user@Spine1# set vlans v102 l3-interface irb.102 user@Spine1# set vlans v102 vxlan vni 102 user@Spine1# set vlans v103 vlan-id 103 user@Spine1# set vlans v103 l3-interface irb.103 user@Spine1# set vlans v103 vxlan vni 103

Spine 2: Configuración completa

Configuración rápida de CLI

La configuración de Spine 2 es similar a la de Spine 1, por lo que proporcionamos la configuración completa en lugar de una configuración paso a paso. Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, a continuación, ingrese commit desde el modo de configuración.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.21.1/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.22.1/30 set interfaces xe-0/0/2 unit 0 family inet address 10.1.23.1/30 set interfaces xe-0/0/3 unit 0 family inet address 10.1.24.1/30 set interfaces irb unit 101 proxy-macip-advertisement set interfaces irb unit 101 virtual-gateway-accept-data set interfaces irb unit 101 family inet address 10.1.101.2/24 virtual-gateway-address 10.1.101.254 set interfaces irb unit 102 proxy-macip-advertisement set interfaces irb unit 102 virtual-gateway-accept-data set interfaces irb unit 102 family inet address 10.1.102.2/24 virtual-gateway-address 10.1.102.254 set interfaces irb unit 103 proxy-macip-advertisement set interfaces irb unit 103 virtual-gateway-accept-data set interfaces irb unit 103 family inet address 10.1.103.2/24 virtual-gateway-address 10.1.103.254 set interfaces lo0 unit 0 family inet address 10.1.255.2/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-instances serverAC instance-type vrf set routing-instances serverAC interface irb.101 set routing-instances serverAC route-distinguisher 10.1.255.1:13 set routing-instances serverAC vrf-target target:65000:13 set routing-instances serverBD instance-type vrf set routing-instances serverBD interface irb.102 set routing-instances serverBD interface irb.103 set routing-instances serverBD route-distinguisher 10.1.255.1:24 set routing-instances serverBD vrf-target target:65000:24 set routing-options router-id 10.1.255.2 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65002 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.21.2 peer-as 65011 set protocols bgp group underlay neighbor 10.1.22.2 peer-as 65012 set protocols bgp group underlay neighbor 10.1.23.2 peer-as 65013 set protocols bgp group underlay neighbor 10.1.24.2 peer-as 65014 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.2 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn cluster 10.2.2.2 set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.11 set protocols bgp group evpn neighbor 10.1.255.12 set protocols bgp group evpn neighbor 10.1.255.13 set protocols bgp group evpn neighbor 10.1.255.14 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn vni-options vni 102 vrf-target target:65000:102 set protocols evpn vni-options vni 103 vrf-target target:65000:103 set protocols evpn extended-vni-list 101 set protocols evpn extended-vni-list 102 set protocols evpn extended-vni-list 103 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.2:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v101 vlan-id 101 set vlans v101 l3-interface irb.101 set vlans v101 vxlan vni 101 set vlans v102 vlan-id 102 set vlans v102 l3-interface irb.102 set vlans v102 vxlan vni 102 set vlans v103 vlan-id 103 set vlans v103 l3-interface irb.103 set vlans v103 vxlan vni 103

Hoja 1: Configuración de red subyacente

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, a continuación, ingrese commit desde el modo de configuración.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.21.2/30 set interfaces lo0 unit 0 family inet address 10.1.255.11/32 primary set routing-options router-id 10.1.255.11 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65011 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.11.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.21.1 peer-as 65002 set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept

Configuración de la red subyacente para Leaf 1

Procedimiento paso a paso

Para configurar la red subyacente para Leaf 1:

-

Configure las interfaces L3.

[edit] user@Leaf1# set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.2/30 user@Leaf1# set interfaces xe-0/0/1 unit 0 family inet address 10.1.21.2/30

-

Especifique una dirección IP para la interfaz de circuito cerrado. Esta dirección IP sirve como dirección IP de origen en el encabezado externo de cualquier paquete encapsulado VXLAN.

[edit] user@Leaf1# set interfaces lo0 unit 0 family inet address 10.1.255.11/32 primary

-

Establezca las opciones de enrutamiento.

[edit] user@Leaf1# set routing-options router-id 10.1.255.11 user@Leaf1# set routing-options autonomous-system 65000 user@Leaf1# set routing-options forwarding-table export load-balancing-policy

-

Configure un grupo BGP externo (EBGP) que incluya las espinas como pares para controlar el enrutamiento subyacente.

[edit] user@Leaf1# set protocols bgp group underlay type external user@Leaf1# set protocols bgp group underlay export send-direct user@Leaf1# set protocols bgp group underlay local-as 65011 user@Leaf1# set protocols bgp group underlay multipath multiple-as user@Leaf1# set protocols bgp group underlay neighbor 10.1.11.1 peer-as 65001 user@Leaf1# set protocols bgp group underlay neighbor 10.1.21.1 peer-as 65002

-

Configure una política que distribuya el tráfico en varias rutas entre los conmutadores de Juniper Networks.

[edit] user@Leaf1# set policy-options policy-statement load-balancing-policy then load-balance per-packet

-

Configure una política para anunciar rutas directas de la interfaz. Como mínimo, la capa subyacente debe tener plena accesibilidad a las direcciones de circuito cerrado del dispositivo.

[edit] user@Leaf1# set policy-options policy-statement send-direct term 1 from protocol direct user@Leaf1# set policy-options policy-statement send-direct term 1 then accept

Hoja 1: Configuración de red superpuesta

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, pegue los comandos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.11 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.11:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto

Configuración de la red superpuesta para Leaf 1

Procedimiento paso a paso

Para configurar la red superpuesta para Leaf 1:

-

Configure un grupo BGP interno (IBGP) para la red superpuesta EVPN-VXLAN.

[edit] user@Leaf1# set protocols bgp group evpn type internal user@Leaf1# set protocols bgp group evpn local-address 10.1.255.11 user@Leaf1# set protocols bgp group evpn family evpn signaling user@Leaf1# set protocols bgp group evpn multipath user@Leaf1# set protocols bgp group evpn neighbor 10.1.255.1 user@Leaf1# set protocols bgp group evpn neighbor 10.1.255.2

-

Configure la encapsulación VXLAN para los paquetes de datos intercambiados entre los vecinos de EVPN.

[edit] user@Leaf1# set protocols evpn encapsulation vxlan

-

Especifique cómo se replica el tráfico de multidifusión en el entorno EVPN-VXLAN.

[edit] user@Leaf1# set protocols evpn multicast-mode ingress-replication

-

Configure las opciones predeterminadas de la instancia de enrutamiento (tipo de conmutador virtual).

[edit] user@Leaf1# set switch-options vtep-source-interface lo0.0 user@Leaf1# set switch-options route-distinguisher 10.1.255.11:1 user@Leaf1# set switch-options vrf-target target:65000:1 user@Leaf1# set switch-options vrf-target auto

Hoja 1: Configuración del perfil de acceso

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, a continuación, ingrese commit desde el modo de configuración.

set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 101 set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn extended-vni-list 101 set vlans v101 vlan-id 101 set vlans v101 vxlan vni 101

Configuración del perfil de acceso para Leaf 1

Procedimiento paso a paso

Para configurar el perfil para la red del servidor:

-

Configure una interfaz Ethernet L2 para la conexión con el servidor físico. Esta interfaz está asociada con VLAN 101. En este ejemplo, la interfaz de acceso se configura como un tronco para admitir el etiquetado de VLAN. También se admiten interfaces de acceso sin etiquetar.

[edit] user@Leaf1# set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk user@Leaf1# set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 101

-

Configure un destino de ruta para el identificador de red virtual (VNI).

[edit] user@Leaf1# set protocols evpn vni-options vni 101 vrf-target target:65000:101

Nota:En la configuración original, los dispositivos spine ejecutan Junos OS versión 15.1X53-D30 y los dispositivos leaf ejecutan 14.1X53-D30. En estas versiones de software, cuando incluya la instrucción configuration

vrf-targeten el nivel jerárquico[edit protocols evpn vni-options vni], también debe incluir laexportopción. Tenga en cuenta que las versiones posteriores de Junos OS no requieren esta opción, como se refleja en las configuraciones actualizadas utilizadas en este ejemplo. -

Especifique qué VNI se incluyen en el dominio EVPN-VXLAN.

[edit] user@Leaf1# set protocols evpn extended-vni-list 101

-

Configure VLAN v101. La VLAN se asigna al mismo VNI VXLAN que configuró en los dispositivos spine. Tenga en cuenta que la interfaz de enrutamiento y puente integrados (IRB) L3 no está especificada en los dispositivos leaf. Esto se debe a que en el puente enrutado centralmente (CRB) las hojas solo realizan puentes L2.

[edit] user@Leaf1# set vlans v101 vlan-id 101 user@Leaf1# set vlans v101 vxlan vni 101

Leaf 2: Configuración completa

Configuración rápida de CLI

La configuración del Leaf 2 es similar a la del Leaf 1, por lo que proporcionamos la configuración completa en lugar de una configuración paso a paso. Para configurar rápidamente este ejemplo, copie los siguientes comandos, pegue los comandos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.12.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.22.2/30 set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 102 set interfaces lo0 unit 0 family inet address 10.1.255.12/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.12 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65012 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay as-override set protocols bgp group underlay neighbor 10.1.12.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.22.1 peer-as 65002 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.12 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 102 vrf-target target:65000:102 set protocols evpn extended-vni-list 102 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.12:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v102 vlan-id 102 set vlans v102 vxlan vni 102

Leaf 3: Configuración completa

Configuración rápida de CLI

La configuración del Leaf 3 es similar a la del Leaf 1, por lo que proporcionamos la configuración completa en lugar de una configuración paso a paso. Para configurar rápidamente este ejemplo, copie los siguientes comandos, pegue los comandos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.13.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.23.2/30 set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 101 set interfaces lo0 unit 0 family inet address 10.1.255.13/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.13 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65013 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.13.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.23.1 peer-as 65002 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.13 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn extended-vni-list 101 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.13:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v101 vlan-id 101 set vlans v101 vxlan vni 101

Leaf 4: Configuración completa

Configuración rápida de CLI

La configuración del Leaf 4 es similar a la del Leaf 1, por lo que proporcionamos la configuración completa en lugar de la configuración paso a paso. Para configurar rápidamente este ejemplo, copie los siguientes comandos, pegue los comandos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.14.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.24.2/30 set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 103 set interfaces lo0 unit 0 family inet address 10.1.255.14/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.14 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65014 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.14.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.24.1 peer-as 65002 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.14 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 103 vrf-target target:65000:103 set protocols evpn extended-vni-list 103 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.14:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v103 vlan-id 103 set vlans v103 vxlan vni 103

Verificación

Confirme que las interfaces de enrutamiento y puente integrados (IRB) funcionan correctamente:

- Comprobar las interfaces IRB

- Comprobación de las instancias de enrutamiento

- Verificación del aprendizaje de direcciones MAC dinámicas

- Verificación de rutas en las instancias de enrutamiento

- Verificar la conectividad

Comprobar las interfaces IRB

Propósito

Verifique la configuración de las interfaces IRB en Spine 1 y Spine 2.

Acción

Desde el modo operativo, ingrese el show interfaces irb comando.

user@Spine1> show interfaces irb

Physical interface: irb, Enabled, Physical link is Up

Interface index: 640, SNMP ifIndex: 505

Type: Ethernet, Link-level type: Ethernet, MTU: 1514

Device flags : Present Running

Interface flags: SNMP-Traps

Link type : Full-Duplex

Link flags : None

Current address: 02:05:86:71:57:00, Hardware address: 02:05:86:71:57:00

Last flapped : Never

Input packets : 0

Output packets: 0

Logical interface irb.101 (Index 558) (SNMP ifIndex 583)

Flags: Up SNMP-Traps 0x4004000 Encapsulation: ENET2

Bandwidth: 1Gbps

Routing Instance: default-switch Bridging Domain: v101

Input packets : 7

Output packets: 13

Protocol inet, MTU: 1514

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 2, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re, Is-Primary

Addresses, Flags: Is-Default Is-Preferred Is-Primary

Destination: 10.1.101/24, Local: 10.1.101.1, Broadcast: 10.1.101.255

Destination: 10.1.101/24, Local: 10.1.101.254, Broadcast: 10.1.101.255

Logical interface irb.102 (Index 582) (SNMP ifIndex 584)

Flags: Up SNMP-Traps 0x4000 Encapsulation: ENET2

Bandwidth: 1Gbps

Routing Instance: default-switch Bridging Domain: v102

Input packets : 2

Output packets: 6

Protocol inet, MTU: 1514

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 1, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Is-Preferred Is-Primary

Destination: 10.1.102/24, Local: 10.1.102.1, Broadcast: 10.1.102.255

Destination: 10.1.102/24, Local: 10.1.102.254, Broadcast: 10.1.102.255

Logical interface irb.103 (Index 580) (SNMP ifIndex 585)

Flags: Up SNMP-Traps 0x4000 Encapsulation: ENET2

Bandwidth: 1Gbps

Routing Instance: default-switch Bridging Domain: v103

Input packets : 2

Output packets: 6

Protocol inet, MTU: 1514

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 1, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re, Is-Primary

Addresses, Flags: Is-Default Is-Preferred Is-Primary

Destination: 10.1.103/24, Local: 10.1.103.1, Broadcast: 10.1.103.255

Destination: 10.1.103/24, Local: 10.1.103.254, Broadcast: 10.1.103.255

Significado

La salida de ejemplo de Spine 1 comprueba lo siguiente:

-

Se configuran las interfaces IRB irb.101, irb.102 e irb.103.

-

La interfaz física en la que se configuran las interfaces IRB está en funcionamiento.

-

Cada interfaz IRB se asigna correctamente a su VLAN respectiva.

-

La configuración de cada interfaz IRB refleja correctamente la dirección IP y el destino (dirección de puerta de enlace virtual) que se le ha asignado.

Comprobación de las instancias de enrutamiento

Propósito

Compruebe que las instancias de enrutamiento para los servidores A y B, y para los servidores C y D, estén configuradas correctamente en Spine 1 y Spine 2.

Acción

Desde el modo operativo, introduzca el comando instancias de show route instance routing-instance-name extensive enrutamiento serversAC y serversBD.

user@Spine1> show route instance serverAC extensive

serverAC:

Router ID: 10.1.101.1

Type: vrf State: Active

Interfaces:

irb.101

Route-distinguisher: 10.1.255.1:12

Vrf-import: [ __vrf-import-serverAC-internal__ ]

Vrf-export: [ __vrf-export-serverAC-internal__ ]

Vrf-import-target: [ target:65000:12 ]

Vrf-export-target: [ target:65000:12 ]

Fast-reroute-priority: low

Tables:

serverAC.inet.0 : 3 routes (3 active, 0 holddown, 0 hidden)

serverAC.iso.0 : 0 routes (0 active, 0 holddown, 0 hidden)

serverAC.inet6.0 : 1 routes (1 active, 0 holddown, 0 hidden)

serverAC.mdt.0 : 0 routes (0 active, 0 holddown, 0 hidden)

user@Spine1> show route instance serverBD extensive

serverBD:

Router ID: 10.1.102.1

Type: vrf State: Active

Interfaces:

irb.102

irb.103

Route-distinguisher: 10.1.255.1:34

Vrf-import: [ __vrf-import-serverBD-internal__ ]

Vrf-export: [ __vrf-export-serverBD-internal__ ]

Vrf-import-target: [ target:65000:34 ]

Vrf-export-target: [ target:65000:34 ]

Fast-reroute-priority: low

Tables:

serverBD.inet.0 : 6 routes (6 active, 0 holddown, 0 hidden)

serverBD.iso.0 : 0 routes (0 active, 0 holddown, 0 hidden)

serverBD.inet6.0 : 1 routes (1 active, 0 holddown, 0 hidden)

serverBD.mdt.0 : 0 routes (0 active, 0 holddown, 0 hidden)

Significado

En la salida de ejemplo de Spine 1, las instancias de enrutamiento para los servidores A y C y para los servidores B y D muestran la interfaz de circuito cerrado y las interfaces IRB asociadas a cada grupo. El resultado también muestra el distinguidor de ruta real, la importación de enrutamiento y reenvío virtual (VRF) y la configuración de la directiva de exportación de VRF.

Verificación del aprendizaje de direcciones MAC dinámicas

Propósito

Verifique que para las VLAN v101, v102 y v103, haya una dirección MAC dinámica instalada en las tablas de conmutación Ethernet en todas las hojas.

Acción

Desde el modo operativo, ingrese el show ethernet-switching table comando.

user@Leaf1> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 5 entries, 5 learned

Routing instance : default-switch

Vlan MAC MAC Logical SVLBNH/ Active

name address flags interface VENH Index source

v101 00:00:5e:00:01:01 DR esi.1746 05:00:00:fd:e8:00:00:00:65:00

v101 00:50:56:93:87:58 D xe-0/0/2.0

v101 00:50:56:93:ab:f6 D vtep.32770 10.1.255.13

v101 02:05:86:71:27:00 D vtep.32771 10.1.255.1

v101 02:05:86:71:5f:00 D vtep.32769 10.1.255.2

Significado

La salida de ejemplo de la hoja 1 indica que ha aprendido la dirección MAC 00:00:5e:00:01:01 para su puerta de enlace virtual (IRB). Esta es la dirección MAC que utilizan los servidores conectados para llegar a su puerta de enlace predeterminada. Dado que se configura la misma IP/MAC virtual en ambas giras, la IP virtual se trata como un LAG de ESI para admitir el reenvío activo a ambas plantas sin el riesgo de bucles de paquetes. El resultado también indica que Leaf 1 aprendió las direcciones MAC IRB para Spine 1 y Spine 2, que funcionan como VTEP.

Verificación de rutas en las instancias de enrutamiento

Propósito

Compruebe que las rutas correctas se encuentran en las instancias de enrutamiento.

Acción

Desde el modo operativo, ingrese el show route table routing-instance-name.inet.0 comando.

user@Spine1> show route table serverAC.inet.0

serverAC.inet.0: 3 destinations, 3 routes (3 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.101.0/24 *[Direct/0] 2d 01:34:44

> via irb.101

10.1.101.1/32 *[Local/0] 2d 01:34:44

Local via irb.101

10.1.101.254/32 *[Local/0] 2d 01:34:44

Local via irb.101

user@Spine1> show route table serverBD.inet.0

serverBD.inet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.102.0/24 *[Direct/0] 2d 01:34:51

> via irb.102

10.1.102.1/32 *[Local/0] 2d 01:34:51

Local via irb.102

10.1.102.254/32 *[Local/0] 2d 01:34:51

Local via irb.102

10.1.103.0/24 *[Direct/0] 2d 01:34:51

> via irb.103

10.1.103.1/32 *[Local/0] 2d 01:34:51

Local via irb.103

10.1.103.254/32 *[Local/0] 2d 01:34:51

Local via irb.103

Significado

La salida de ejemplo de Spine 1 indica que la instancia de enrutamiento para los servidores A y C tiene las rutas de interfaz IRB asociadas con VLAN 101 y que la instancia de enrutamiento para los servidores B y D tiene las rutas de interfaces IRB asociadas con las VLAN 102 y 103.

Según las rutas de cada tabla, está claro que los servidores A y C de la VLAN 101 no pueden llegar a los servidores de la C y D de las VLAN 102 o 103. El resultado también muestra que la tabla común que aloja rutas para los servidores B y D permite comunicaciones L3 a través de sus interfaces IRB.

Verificar la conectividad

Propósito

Compruebe que los servidores A y C pueden hacer ping entre sí y que los servidores B y D pueden hacer ping entre sí.

Acción

Ejecute el comando ping desde los servidores.

user@serverA> ping 10.1.101.103 count 2 PING 10.1.101.103 (10.1.101.103): 56 data bytes 64 bytes from 10.1.101.103: icmp_seq=0 ttl=64 time=103.749 ms 64 bytes from 10.1.101.103: icmp_seq=1 ttl=64 time=116.325 ms --- 10.1.101.103 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 103.749/110.037/116.325/6.288 ms user@serverB> ping 10.1.103.101 count 2 PING 10.1.103.101 (10.1.103.101): 56 data bytes 64 bytes from 10.1.103.101: icmp_seq=0 ttl=63 time=103.346 ms 64 bytes from 10.1.103.101: icmp_seq=1 ttl=63 time=102.355 ms --- 10.1.103.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 102.355/102.851/103.346/0.495 ms

Significado

El resultado de ejemplo muestra que el servidor A puede hacer ping al servidor C, y el servidor B puede hacer ping al servidor D. Los servidores A y C no deberían poder hacer ping a los servidores B y D, y los servidores B y D no deberían poder hacer ping a los servidores A y C.

Columna vertebral 1 y 2: fugas de ruta (opcional)

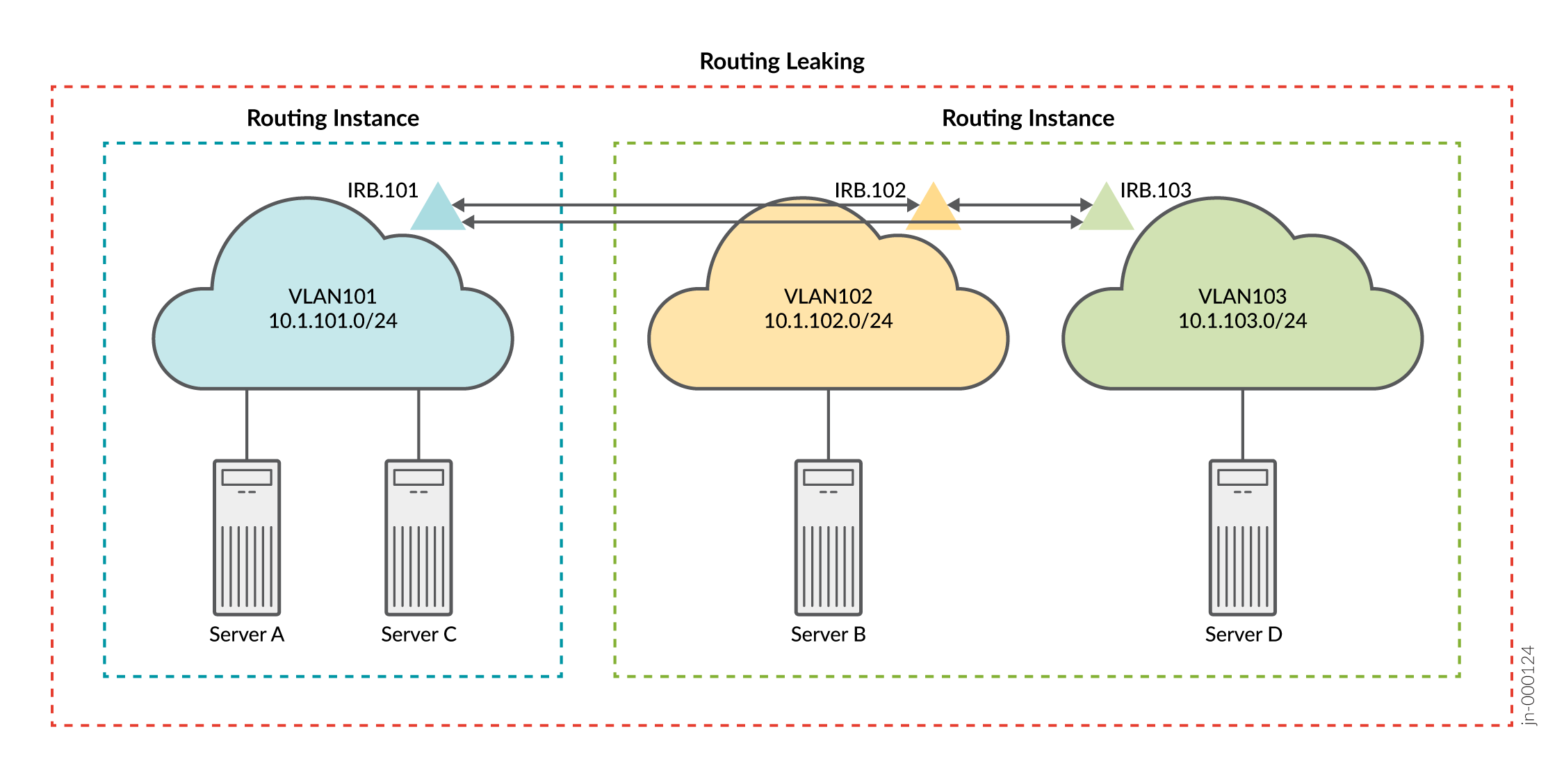

En referencia a la figura 2, recuerde que configuró tres VLAN y dos instancias de enrutamiento para proporcionar conectividad a los servidores A y C en la VLAN 101 y a los servidores B y D en las VLAN 102 y 103, respectivamente. En esta sección se modificará la configuración para perder rutas entre las dos instancias de enrutamiento. La figura 3 muestra la conectividad lógica resultante después de que se filtran las rutas de enrutamiento y puente integrados (IRB).

ruta

ruta

Con las modificaciones del grupo de la base de información de enrutamiento (RIB), puede esperar que los servidores de la VLAN 101 lleguen a los servidores de las VLAN 102 y 103 mediante la conectividad L3.

Configuración rápida de CLI

En esta etapa, ha implementado una estructura EVPN basada en CRB y ha confirmado la conectividad esperada. Es decir, los servidores A y C pueden comunicarse en L2. Los servidores B y D (en las VLAN 102 y 103, respectivamente) se comunican a través del enrutamiento IRB en su instancia de enrutamiento compartido. ¿Qué sucede si desea que todos los servidores puedan hacer ping entre sí? Una opción para resolver este problema es filtrar las rutas entre las instancias de enrutamiento. Consulte Exportación automática para obtener más información acerca de las rutas con fugas entre instancias de enrutamiento y reenvío virtual (VRF). Para configurar rápidamente este ejemplo, copie los siguientes comandos, pegue los comandos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set policy-options policy-statement serverAC_vrf_imp term 1 from community serverBD set policy-options policy-statement serverAC_vrf_imp term 1 then accept set policy-options policy-statement serverBD_vrf_imp term 1 from community serverAC set policy-options policy-statement serverBD_vrf_imp term 1 then accept set policy-options community serverAC members target:65000:13 set policy-options community serverBD members target:65000:24 set routing-instances serverAC routing-options auto-export set routing-instances serverAC vrf-import serverAC_vrf_imp set routing-instances serverBD routing-options auto-export set routing-instances serverBD vrf-import serverBD_vrf_imp

Verificación con fugas de ruta (opcional)

- Verificación de rutas con fugas de ruta (opcional)

- Verificación de la conectividad con fugas de ruta (opcional)

Verificación de rutas con fugas de ruta (opcional)

Propósito

Compruebe que las rutas correctas se encuentran en las instancias de enrutamiento.

Acción

Desde el modo operativo, ingrese el show route table routing-instance-name.inet.0 comando.

user@Spine1> show route table serverAC.inet.0

serverAC.inet.0: 9 destinations, 9 routes (9 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.101.0/24 *[Direct/0] 2d 02:18:50

> via irb.101

10.1.101.1/32 *[Local/0] 2d 02:18:50

Local via irb.101

10.1.101.254/32 *[Local/0] 2d 02:18:50

Local via irb.101

10.1.102.0/24 *[Direct/0] 00:31:21

> via irb.102

10.1.102.1/32 *[Local/0] 00:31:21

Local via irb.102

10.1.102.254/32 *[Local/0] 00:31:21

Local via irb.102

10.1.103.0/24 *[Direct/0] 00:31:21

> via irb.103

10.1.103.1/32 *[Local/0] 00:31:21

Local via irb.103

10.1.103.254/32 *[Local/0] 00:31:21

Local via irb.103

user@Spine1> show route table serverBD.inet.0

serverBD.inet.0: 9 destinations, 9 routes (9 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.101.0/24 *[Direct/0] 00:32:00

> via irb.101

10.1.101.1/32 *[Local/0] 00:32:00

Local via irb.101

10.1.101.254/32 *[Local/0] 00:32:00

Local via irb.101

10.1.102.0/24 *[Direct/0] 2d 02:19:29

> via irb.102

10.1.102.1/32 *[Local/0] 2d 02:19:29

Local via irb.102

10.1.102.254/32 *[Local/0] 2d 02:19:29

Local via irb.102

10.1.103.0/24 *[Direct/0] 2d 02:19:29

> via irb.103

10.1.103.1/32 *[Local/0] 2d 02:19:29

Local via irb.103

10.1.103.254/32 *[Local/0] 2d 02:19:29

Local via irb.103

Significado

La salida de ejemplo de Spine 1 indica que ambas instancias de enrutamiento ahora tienen las rutas de interfaz de enrutamiento y puente integrados (IRB) asociadas con las tres VLAN. Dado que copió rutas entre las tablas de instancias, el resultado neto es el mismo que si hubiera configurado las tres VLAN en una instancia de enrutamiento común. Por lo tanto, puede esperar una conectividad L3 completa entre servidores en las tres VLAN.

Verificación de la conectividad con fugas de ruta (opcional)

Propósito

Compruebe que los servidores A y C pueden hacer ping a los servidores B y D.

Acción

Ejecute el comando ping desde los servidores.

user@serverA> ping 10.1.102.101 count 2 PING 10.1.102.101 (10.1.102.101): 56 data bytes 64 bytes from 10.1.102.101: icmp_seq=0 ttl=63 time=102.448 ms 64 bytes from 10.1.102.101: icmp_seq=1 ttl=63 time=102.384 ms --- 10.1.102.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 102.384/102.416/102.448/0.032 ms user@serverA> ping 10.1.103.101 count 2 PING 10.1.103.101 (10.1.103.101): 56 data bytes 64 bytes from 10.1.103.101: icmp_seq=0 ttl=63 time=103.388 ms 64 bytes from 10.1.103.101: icmp_seq=1 ttl=63 time=102.623 ms --- 10.1.103.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 102.623/103.006/103.388/0.382 ms user@serverC> ping 10.1.102.101 count 2 PING 10.1.102.101 (10.1.102.101): 56 data bytes 64 bytes from 10.1.102.101: icmp_seq=0 ttl=63 time=167.580 ms 64 bytes from 10.1.102.101: icmp_seq=1 ttl=63 time=168.075 ms --- 10.1.102.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 167.580/167.827/168.075/0.248 ms user@serverC> ping 10.1.103.101 count 2 PING 10.1.103.101 (10.1.103.101): 56 data bytes 64 bytes from 10.1.103.101: icmp_seq=0 ttl=63 time=103.673 ms 64 bytes from 10.1.103.101: icmp_seq=1 ttl=63 time=115.090 ms --- 10.1.103.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 103.673/109.382/115.090/5.709 ms

Significado

El resultado de ejemplo muestra que el servidor A puede hacer ping al servidor B y al servidor D. También muestra que el servidor C puede hacer ping al servidor B y al servidor D. Esto confirma la conectividad total esperada entre los servidores y sus VLAN.

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.