Ejemplo: configuración del cliente y el servidor de TWAMP para firewalls de la serie SRX

En este ejemplo se muestra cómo configurar el cliente del Protocolo de medición activa bidireccional (TWAMP) y el servidor de TWAMP.

Nuestro equipo de pruebas de contenido ha validado y actualizado este ejemplo.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

-

Firewall de la serie SRX.

-

Junos OS versión 18.1R1 y versiones posteriores.

-

Actualizado y revalidado con vMX en Junos OS versión 22.2R1.

-

Antes de empezar a configurar el cliente y el servidor de TWAMP, asegúrese de haber leído Descripción del protocolo de medición activa bidireccional para comprender cómo encaja esta tarea en el proceso general de configuración.

Visión general

TWAMP es un protocolo abierto para medir el rendimiento de la red entre dos dispositivos cualesquiera en una red que admite el protocolo TWAMP. El TWAMP consta del protocolo TWAMP-Control y el protocolo TWAMP-Test. El protocolo TWAMP-Control se utiliza para iniciar, iniciar y detener las sesiones de prueba entre el cliente de control. El protocolo TWAMP-Test utilizado para intercambiar los paquetes de prueba entre el remitente de la sesión y el reflector de sesión.

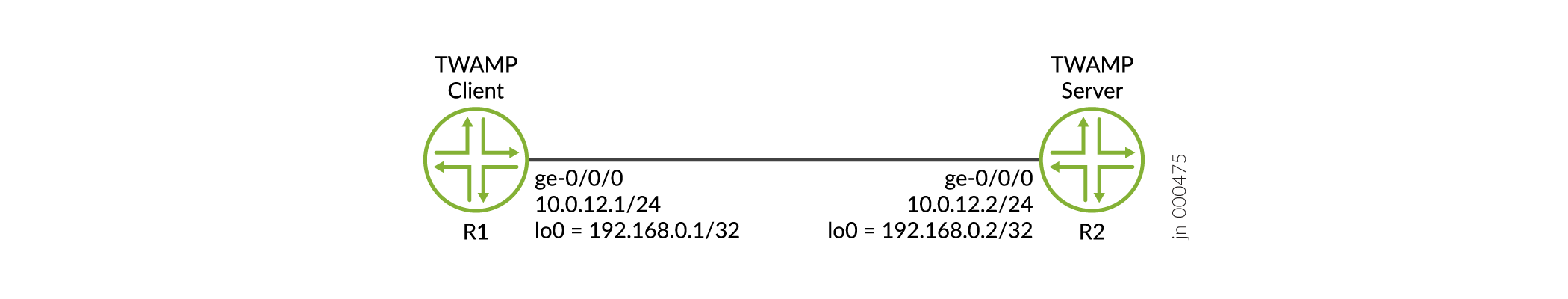

La figura 1 muestra la arquitectura de TWAMP compuesta por las siguientes entidades que son responsables de iniciar una sesión de supervisión e intercambiar paquetes:

-

El cliente de control inicia todas las sesiones de prueba solicitadas con un mensaje de inicio de sesiones y el servidor TWAMP confirma su confirmación. Cuando es necesario, el cliente de control envía un mensaje para detener todas las sesiones de prueba.

-

El remitente de la sesión y el reflector de sesión intercambian paquetes de prueba según el protocolo TWAMP-Test para cada sesión activa. Al recibir un paquete TWAMP-Test, el reflector de sesión refleja un paquete de medición y no recopila ninguna estadística de paquete en TWAMP.

de TWAMP

de TWAMP

El servidor TWAMP es un sistema final que administra una o más sesiones de TWAMP y es capaz de configurar puertos por sesión. El servidor TWAMP escucha el puerto TCP. El reflector de sesión y el servidor TWAMP constituyen el respondedor de TWAMP en una operación de acuerdo de nivel de servicio IP.

Para Junos OS versión 18.1R1, tanto el cliente de control como el remitente de la sesión residen en el mismo dispositivo. El diseño del cliente no exige que el servidor TWAMP y el reflector de sesión estén en el mismo sistema. Por lo tanto, el cliente TWAMP de Juniper también es capaz de trabajar con una implementación de servidor de terceros.

Configuración del cliente TWAMP para firewalls de la serie SRX

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI, en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set system host-name R1 set services rpm twamp client control-connection c1 target-address 10.0.12.2 set services rpm twamp client control-connection c1 test-session t1 target-address 10.0.12.2 set services rpm twamp client control-connection c1 test-session t1 probe-count 2000 set security policies default-policy permit-all set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 description "To Server R2" set interfaces ge-0/0/0 unit 0 family inet address 10.0.12.1/24 set interfaces lo0 unit 0 family inet address 192.168.0.1/32

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración.

Para configurar el cliente TWAMP:

-

Configure el nombre de host del dispositivo cliente como R1.

[edit system] user@R1# set host-name R1 -

Configure las interfaces del dispositivo R1.

[edit interfaces] user@R1# set ge-0/0/0 unit 0 description "To Server R2" user@R1# set ge-0/0/0 unit 0 family inet address 10.0.12.1/24 user@R1# set lo0 unit 0 family inet address 192.168.0.1/32 -

Habilite el flujo de tráfico y los servicios del sistema para que se ejecuten en el dispositivo R1, que de otro modo se elimina de forma predeterminada.

[edit security zones] user@R1# set security-zone trust host-inbound-traffic system-services all user@R1# set security-zone trust host-inbound-traffic protocols all user@R1# set security-zone trust interfaces ge-0/0/0.0 -

Configure la sesión de control del dispositivo R1 al dispositivo R2.

[edit services] user@R1# set rpm twamp client control-connection c1 target-address 10.0.12.2 -

Configure la sesión de prueba del dispositivo R1 al dispositivo R2 para recopilar los resultados de la sonda.

[edit services] user@R1# set rpm twamp client control-connection c1 test-session t1 target-address 10.0.12.2 user@R1# set rpm twamp client control-connection c1 test-session t1 probe-count 2000

Resultados

Desde el modo de configuración del dispositivo R1, ingrese el comando para confirmar la show | no-more configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

[edit]

user@R1# show | no-more

system {

host-name R1;

}

services {

rpm {

twamp {

client {

control-connection c1 {

target-address 10.0.12.2;

test-session t1 {

target-address 10.0.12.2;

probe-count 2000;

}

}

}

}

}

}

security {

policies {

default-policy {

permit-all;

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}

}

interfaces {

ge-0/0/0 {

unit 0 {

description "To Server R2";

family inet {

address 10.0.12.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.1/32;

}

}

}

}

Configuración del servidor TWAMP para firewalls de la serie SRX

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI, en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set system host-name R2 set services rpm twamp server authentication-mode none set services rpm twamp server client-list client1 address 10.0.12.1/24 set security policies default-policy permit-all set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 description "To Client R1" set interfaces ge-0/0/0 unit 0 family inet address 10.0.12.2/24 set interfaces lo0 unit 0 family inet address 192.168.0.2/32

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración.

Para configurar el servidor TWAMP:

-

Configure el nombre de host del dispositivo del servidor como R2.

[edit system] user@R2# set host-name R2 -

Configure las interfaces del dispositivo R2.

[edit interfaces] user@R2# set ge-0/0/0 unit 0 description "To Client R1" user@R2# set ge-0/0/0 unit 0 family inet address 10.0.12.2/24 user@R2# set lo0 unit 0 family inet address 192.168.0.2/32 -

Habilite el flujo de tráfico y los servicios del sistema para que se ejecuten en el dispositivo R2, que de otro modo se elimina de forma predeterminada.

[edit security zones] user@R2# set security-zone trust host-inbound-traffic system-services all user@R2# set security-zone trust host-inbound-traffic protocols all user@R2# set security-zone trust interfaces ge-0/0/0.0 -

Configure los atributos de cliente para que el dispositivo R2 se conecte con el dispositivo R1.

[edit services] user@R2# set rpm twamp server authentication-mode none user@R2# set rpm twamp server client-list client1 address 10.0.12.1/24

Resultados

Desde el modo de configuración en R2, confirme su configuración ingresando el show | no-more comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

[edit]

user@R2# show | no-more

system {

host-name R2;

}

services {

rpm {

twamp {

server {

authentication-mode none;

client-list client1 {

address {

10.0.12.1/24;

}

}

}

}

}

}

security {

policies {

default-policy {

permit-all;

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}

}

interfaces {

ge-0/0/0 {

unit 0 {

description "To Client R1";

family inet {

address 10.0.12.2/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.2/32;

}

}

}

}

Verificación

Confirme que la configuración funciona correctamente.

- Verificación de sesiones de cliente de TWAMP

- Verificación de sesiones de servidor TWAMP

- Verificación de los resultados de la sesión de prueba

Verificación de sesiones de cliente de TWAMP

Propósito

Compruebe que las sesiones de cliente de TWAMP se hayan establecido en el dispositivo R1.

Acción

Desde el modo operativo, ingrese el show services rpm twamp client session comando.

user@R1>show services rpm twamp client session Connection Session Sender Sender Reflector Reflector Name Name address port address port c1 t1 10.0.12.1 10010 10.0.12.2 10010

Significado

Las sesiones de control y prueba configuradas (c1 y t1, respectivamente) se establecen en el dispositivo R1.

Verificación de sesiones de servidor TWAMP

Propósito

Compruebe que las sesiones de servidor de TWAMP se hayan establecido en el dispositivo R2.

Acción

Desde el modo operativo, ingrese el show services rpm twamp server session comando.

user@R2>show services rpm twamp server session

Session Connection Sender Sender Reflector Reflector Session Auth

ID ID address port address port state mode

11 2 10.0.12.1 10010 10.0.12.2 10010 Active Unauthenticated

Significado

La sesión del servidor en el dispositivo R2 está activa con el dispositivo R1 como remitente y el dispositivo R2 como reflector.

Verificación de los resultados de la sesión de prueba

Propósito

Verifique que las sesiones de prueba de TWAMP en el dispositivo R1.

Acción

Desde el modo operativo, ingrese el show services rpm twamp client probe-results comando.

user@R1> show services rpm twamp client probe-results

Owner: c1, Test: t1

server-address: 10.0.12.2, server-port: 862, Client address: 10.0.12.1, Client port: 60732

TWAMP-Server-Status: Connected, Number-Of-Retries-With-TWAMP-Server: 38

Reflector address: 10.0.12.2, Reflector port: 10011, Sender address: 10.0.12.1, sender-port: 10011

Test size: 2000 probes

Probe results:

Response received

Probe sent time: Fri Nov 25 03:18:34 2022

Probe rcvd/timeout time: Fri Nov 25 03:18:34 2022

Rtt: 718 usec, Ingress time: 134 usec, Egress time: 584 usec, Egress jitter: 48 usec, Ingress jitter: 15 usec,

Round trip jitter: 63 usec

Egress interarrival jitter: 58 usec, Ingress interarrival jitter: 40 usec, Round trip interarrival jitter: 80 usec

...(output truncated for brevity)...

Significado

Se generan los resultados de la prueba de TWAMP. Esto muestra que la conexión cliente-servidor se ha establecido correctamente.