Reenvío basado en paquetes

Un firewall de la serie SRX funciona en dos modos diferentes: modo de paquete y modo de flujo. En el modo de flujo, SRX procesa todo el tráfico analizando el estado o la sesión del tráfico. Esto también se denomina procesamiento de tráfico con estado. En el modo de paquete, SRX procesa el tráfico por paquete. Esto también se conoce como procesamiento de tráfico sin estado.

Descripción del procesamiento basado en paquetes

Los paquetes que entran y salen de un dispositivo de Juniper Networks que ejecuta Junos OS pueden someterse a un procesamiento basado en paquetes. El procesamiento de paquetes basado en paquetes, o sin estado, trata los paquetes discretamente. Cada paquete se evalúa individualmente para el tratamiento. El reenvío basado en paquetes sin estado se realiza paquete por paquete, sin tener en cuenta la información de flujo o estado. Cada paquete se evalúa individualmente para el tratamiento.

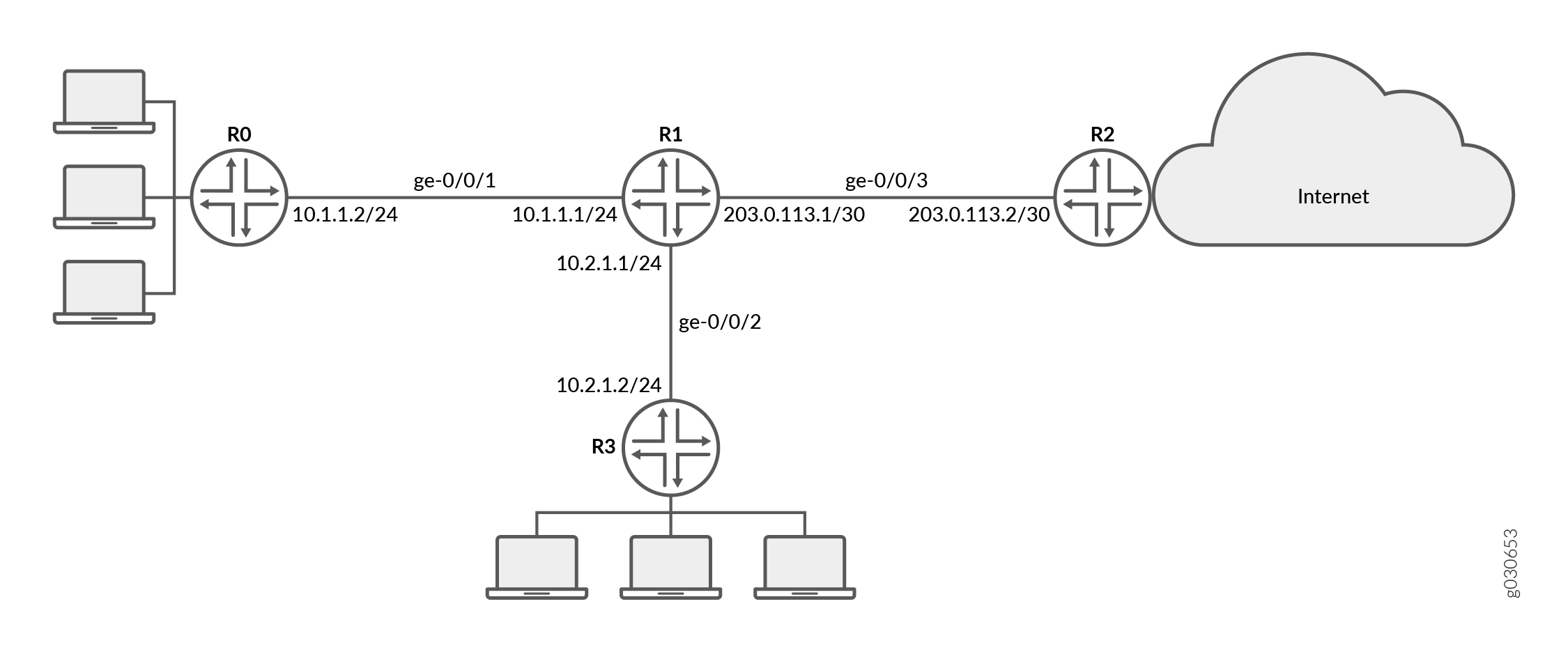

La figura 1 muestra el flujo de tráfico para el reenvío basado en paquetes.

reenvío basado en paquetes

reenvío basado en paquetes

A medida que los paquetes ingresan al dispositivo, se le aplican clasificadores, filtros y aplicadores. A continuación, la interfaz de salida para el paquete se determina a través de una búsqueda de ruta. Una vez que se encuentra la interfaz de salida para el paquete, se aplican filtros y el paquete se envía a la interfaz de salida, donde se pone en cola y se programa su transmisión.

El reenvío basado en paquetes no requiere ninguna información sobre paquetes anteriores o posteriores que pertenecen a una conexión determinada, y cualquier decisión de permitir o denegar el tráfico es específica del paquete. Esta arquitectura tiene la ventaja del escalado masivo porque reenvía paquetes sin realizar un seguimiento de los flujos o el estado individuales.

A partir de Junos OS versión 15.1X49-D100, para SRX100, SRX110, SRX210, SRX220, SRX240, SRX300, SRX320, SRX340, SRX345, SRX380 SRX550M y SRX650, el tamaño máximo de captura para capturas de paquetes se expande a 1520 bytes para permitir capturas de 1500 bytes de datos y el encabezado Ethernet de Juniper de 12 bytes.

Descripción de los servicios selectivos basados en paquetes sin estado

Los servicios selectivos basados en paquetes sin estado le permiten usar tanto el reenvío basado en flujos como el basado en paquetes simultáneamente en un sistema. Puede dirigir selectivamente el tráfico que requiere reenvío sin estado basado en paquetes para evitar el reenvío basado en flujo con estado mediante filtros de firewall sin estado, también conocidos como listas de control de acceso (ACL). El tráfico no dirigido sigue la ruta de reenvío predeterminada basada en el flujo. Omitir el reenvío basado en flujos puede ser útil para el tráfico para el que desea evitar explícitamente las restricciones de escala de sesión de flujo.

De forma predeterminada, los dispositivos de seguridad de Juniper Networks que ejecutan Junos OS utilizan el reenvío basado en flujos. Los servicios selectivos basados en paquetes sin estado permiten configurar el dispositivo para que solo proporcione procesamiento basado en paquetes para el tráfico seleccionado en función de los términos del filtro de entrada. El resto del tráfico se procesa para el reenvío basado en flujos. Omitir el reenvío basado en flujos es útil para implementaciones en las que desea evitar restricciones de escalado de sesión y costos de creación y mantenimiento de sesiones.

Cuando se configura el dispositivo para el procesamiento selectivo basado en paquetes sin estado, los paquetes que entran en el sistema se tratan de manera diferente en función de determinadas condiciones:

Si un paquete cumple las condiciones coincidentes especificadas en los términos del filtro de entrada, se marca para el modo de paquete y se le aplican todas las características del modo de paquete configuradas. No se aplican características de seguridad basadas en flujos. Los pasa por alto.

Si un paquete no ha sido marcado para el modo de paquete, se somete a un procesamiento normal. Todos los servicios, excepto MPLS, se pueden aplicar a este tráfico.

La figura 2 muestra el flujo de tráfico con servicios selectivos basados en paquetes sin estado que omiten el procesamiento basado en flujos.

selectivos basados en paquetes sin estado

selectivos basados en paquetes sin estado

Cuando el paquete entra en una interfaz, se aplican los filtros de paquetes de entrada configurados en la interfaz.

Si el paquete cumple las condiciones especificadas en el filtro de firewall, se establece un

packet-modemodificador de acción en el paquete. El modificador de acción en modo de paquete actualiza un campo de bits en el búfer de claves de paquete; este campo de bits se utiliza para determinar si es necesario omitir el reenvío basado en flujos. Como resultado, el paquete con el modificador de acción en modo de paquete omite completamente el reenvío basado en flujo. La interfaz de salida del paquete se determina mediante una búsqueda de ruta. Una vez que se encuentra la interfaz de salida para el paquete, se aplican filtros y el paquete se envía a la interfaz de salida, donde se pone en cola y se programa su transmisión.Si el paquete no cumple las condiciones especificadas en este término de filtro, se evalúa con respecto a otros términos configurados en el filtro. Si, después de evaluar todos los términos, un paquete no coincide con ningún término en un filtro, el paquete se descarta silenciosamente. Para evitar que se descarten paquetes, configure un término en el filtro especificando una acción para aceptar todos los paquetes.

Un conjunto definido de servicios sin estado está disponible con servicios selectivos basados en paquetes sin estado:

Enrutamiento IPv4/IPv6 (protocolos de unidifusión y multidifusión)

Clase de servicio (CoS)

Fragmentación e intercalado de vínculos (LFI)

Encapsulación de enrutamiento genérico (GRE)

Conmutación de capa 2

Conmutación de etiquetas multiprotocolo (MPLS)

Filtros de firewall sin estado

Protocolo de transporte comprimido en tiempo real (CRTP)

Aunque el tráfico que requiere servicios MPLS debe procesarse en modo de paquetes, en algunas circunstancias puede ser necesario aplicar simultáneamente ciertos servicios a este tráfico que solo se pueden proporcionar en modo de flujo, como la inspección de estado, NAT e IPsec. Para dirigir el sistema para que procese el tráfico en los modos de flujo y paquete, debe configurar varias instancias de enrutamiento conectadas a través de una interfaz de túnel. Una instancia de enrutamiento debe configurarse para procesar los paquetes en modo de flujo y la otra instancia de enrutamiento debe configurarse para procesar los paquetes en modo de paquetes. Cuando se utiliza una interfaz de túnel para conectar instancias de enrutamiento, el tráfico entre esas instancias de enrutamiento se inyecta de nuevo en la ruta de reenvío y, a continuación, se puede volver a procesar mediante un método de reenvío diferente.

Descripción general de la configuración selectiva de servicios basados en paquetes sin estado

Esta función es compatible con dispositivos SRX300, SRX320, SRX340, SRX345, SRX380, SRX550M, SRX1500 y vSRX Virtual Firewall. Los servicios selectivos basados en paquetes sin estado se configuran mediante los filtros de firewall sin estado, también conocidos como listas de control de acceso (ACL). Para clasificar el tráfico para el reenvío basado en paquetes, especifique condiciones de coincidencia en los filtros de firewall y configure un packet-mode modificador de acción para especificar la acción. Una vez definidas las condiciones y acciones de coincidencia, se aplican filtros de firewall a las interfaces relevantes.

Para configurar un filtro de firewall:

Cuando el paquete entra en una interfaz, se aplican los filtros de paquetes de entrada configurados en la interfaz. Si el paquete coincide con las condiciones especificadas y packet-mode se configura una acción, el paquete omite completamente el reenvío basado en flujos.

Al configurar filtros, tenga en cuenta el orden de los términos dentro del filtro de firewall. Los paquetes se prueban con cada término en el orden en que aparece en la configuración. Cuando se encuentran las primeras condiciones coincidentes, la acción asociada con ese término se aplica al paquete y finaliza la evaluación del filtro de firewall, a menos que se incluya el modificador de acción next term . Si se incluye la next term acción, el paquete coincidente se evalúa con respecto al siguiente término en el filtro de firewall; de lo contrario, el paquete coincidente no se evalúa con respecto a los términos posteriores en el filtro de firewall.

Al configurar filtros de firewall para servicios selectivos basados en paquetes sin estado:

Identifique con precisión el tráfico que necesita desviar el flujo para evitar caídas innecesarias de paquetes.

Asegúrese de aplicar el filtro de firewall con acción de modo de paquete en todas las interfaces involucradas en la ruta de flujo basada en paquetes.

Asegúrese de configurar el tráfico TCP enlazado al host para que utilice el reenvío basado en flujos: excluya este tráfico al especificar condiciones de coincidencia para el término de filtro de firewall que contiene el modificador de

packet-modeacción. Cualquier tráfico TCP enlazado al host configurado para omitir el flujo se descarta. El procesamiento asincrónico en modo de flujo no se admite con los servicios selectivos basados en paquetes sin estado.Configure los filtros de paquetes de entrada (no de salida) con el modificador de acción

packet-mode.

Los filtros de firewall anidados (que configuran un filtro dentro del término de otro filtro) no se admiten con los servicios selectivos basados en paquetes sin estado.

Algunos escenarios de implementación típicos en los que puede configurar servicios selectivos basados en paquetes sin estado son los siguientes:

Flujo de tráfico entre interfaces LAN privadas y WAN, como el tráfico de intranet, donde el reenvío de extremo a extremo se basa en paquetes

Flujo de tráfico entre interfaces LAN privadas y WAN no tan seguras, en las que el tráfico utiliza el reenvío basado en paquetes y basado en flujos para un tráfico seguro y no tan seguro, respectivamente

Flujo de tráfico entre la LAN privada y la interfaz WAN con conmutación por error a WAN IPsec basada en flujos cuando el vínculo WAN privado está inactivo

Flujo de tráfico desde la LAN basada en flujo a la WAN MPLS basada en paquetes

Ejemplo: configuración de servicios selectivos basados en paquetes sin estado para el reenvío de extremo a extremo basado en paquetes

En este ejemplo se muestra cómo configurar servicios selectivos basados en paquetes sin estado para el reenvío de extremo a extremo basado en paquetes. Esta función es compatible con los dispositivos de firewall virtual SRX300, SRX320, SRX340, SRX345, SRX380, SRX550M, SRX1500 y vSRX

Requisitos

Antes de empezar:

Comprender cómo configurar filtros de firewall sin estado.

Establecer conectividad básica. .

Visión general

En este ejemplo, se configuran las direcciones IP para las interfaces de cada uno de los dispositivos. Para R0 es 10.1.1.2/24 ; para R1 son 10.1.1.1/24, 10.2.1.1/24 y 203.0.113.1/30; para R2 es 203.0.113.2/30; y para R3 es 10.2.1.2/24. Puede crear rutas estáticas y asociar direcciones de próximo salto para los dispositivos de la siguiente manera: R0 es 10.1.1.2, R1 es 198.51.100.2, R2 es 203.0.113.1 y R3 es 10.2.1.1.

Luego, en el dispositivo R1, configure una zona llamada no confianza y asígnela a la interfaz ge-0/0/3. También puede crear una zona denominada confianza y asignarle interfaces ge-0/0/1 y ge-0/0/2. Las zonas de confianza y no confianza se configuran para permitir todos los servicios de aplicación admitidos como servicios entrantes. Permite que el tráfico de cualquier dirección de origen, dirección de destino y aplicación pase entre las zonas.

A continuación, cree el filtro de firewall bypass-flow-filter y defina los términos bypass-flow-term-1 y bypass-flow-term-2 que coincidan con el tráfico entre las interfaces internas ge-0/0/1 y ge-0/0/2 y que contengan el modificador de acción del modo de paquete. El término aceptar-descansar se define para aceptar todo el tráfico restante. Por último, aplique el filtro de firewall bypass-flow-filter a las interfaces internas ge-0/0/1 y ge-0/0/2 (no en la interfaz externa). Como resultado, todo el tráfico interno omite el reenvío basado en flujos y el tráfico hacia y desde Internet no omite el reenvío basado en flujos.

La figura 3 muestra la topología de red utilizada en este ejemplo.

integrales basados en paquetes

integrales basados en paquetes

Las sucursales de su empresa están conectadas entre sí a través de una WAN privada. Para este tráfico interno, el reenvío de paquetes es necesario porque la seguridad no es un problema. Por lo tanto, para este tráfico, decide configurar servicios selectivos basados en paquetes sin estado para omitir el reenvío basado en flujos. El tráfico restante, hacia y desde Internet, utiliza el reenvío basado en flujos.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, quite los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

{device R0}

[edit]

set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.2/24

set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1

{device R1}

set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.1/24

set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.1/24

set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 203.0.113.1/30

set routing-options static route 0.0.0.0/0 next-hop 203.0.113.2

set security zones security-zone untrust interfaces ge-0/0/3

set security zones security-zone trust interfaces ge-0/0/1

set security zones security-zone trust interfaces ge-0/0/2

set security zones security-zone trust host-inbound-traffic system-services all

set security zones security-zone untrust host-inbound-traffic system-services all

set security policies from-zone trust to-zone untrust policy Internet-traffic match source-address any destination-address any application any

set security policies from-zone trust to-zone untrust policy Internet-traffic then permit

set security policies from-zone untrust to-zone trust policy Incoming-traffic match source-address any destination-address any application any

set security policies from-zone untrust to-zone trust policy Incoming-traffic then permit

set security policies from-zone trust to-zone trust policy Intrazone-traffic match source-address any destination-address any application any

set security policies from-zone trust to-zone trust policy Intrazone-traffic then permit

set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 from source-address 10.1.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term–1 from destination-address 10.2.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 then packet-mode

set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from source-address 10.2.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from destination-address 10.1.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 then packet-mode

set firewall family inet filter bypass-flow-filter term accept-rest then accept

set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet filter input bypass-flow-filer

set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet filter input bypass-flow-filer

{device R2}

set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 10.1.1.2/30

set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1

{device R3}

[edit]

set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.2/24

set routing-options static route 0.0.0.0/0 next-hop 10.2.1.1

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar servicios selectivos basados en paquetes sin estado para el reenvío de extremo a extremo basado en paquetes:

Configure las direcciones IP para las interfaces en los dispositivos R0, R1, R2 y R3.

{device R0} [edit] user@host#set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.2/24{device R1} [edit] user@host#set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.1/24user@host#set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.1/24user@host#set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 203.0.113.1/30{device R2} [edit] user@host#set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 203.0.113.1/30{device R3} [edit] user@host#set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.2/24Cree rutas estáticas y asocie las direcciones de próximo salto adecuadas para los dispositivos R0, R1, R2 y R3.

{device R0} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1{device R1} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 203.0.113.1{device R2} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 203.0.113.2{device R3} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 10.2.1.1Configure zonas de seguridad y asigne interfaces.

{device R1} [edit] user@host#set security zones security-zone untrust interfaces ge-0/0/3user@host#set security zones security-zone trust interfaces ge-0/0/1user@host#set security zones security-zone trust interfaces ge-0/0/2Configure los servicios de aplicación por zonas.

{device R1} [edit] user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone untrust host-inbound-traffic system-services allConfigurar una política de seguridad

{device R1} [edit] user@host#set security policies from-zone trust to-zone untrust policy Internet-traffic match source-address any destination-address any application anyuser@host#set security policies from-zone trust to-zone untrust policy Internet-traffic then permituser@host#set security policies from-zone untrust to-zone trust policy Incoming-traffic match source-address any destination-address any application anyuser@host#set security policies from-zone untrust to-zone trust policy Incoming-traffic then permituser@host#set security policies from-zone trust to-zone trust policy Intrazone-traffic match source-address any destination-address any application anyuser@host#set security policies from-zone trust to-zone trust policy Intrazone-traffic then permitCree un filtro de firewall y defina términos para todo el tráfico de reenvío basado en paquetes.

{device R1} [edit] user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 from source-address 10.1.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term–1 from destination-address 10.2.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 then packet-modeuser@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from source-address 10.2.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from destination-address 10.1.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 then packet-modeEspecifique otro término para el tráfico restante.

{device R1} [edit] user@host#set firewall family inet filter bypass-flow-filter term accept-rest then acceptAplique el filtro de firewall a las interfaces relevantes.

{device R1} [edit] user@host#set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet filter input bypass-flow-fileruser@host#set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet filter input bypass-flow-filer

Resultados

Desde el modo de configuración, escriba los comandos , y show firewall para confirmar la show interfacesconfiguración. show routing-options Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

{device R0}

[edit]

user@host# show interfaces

ge-0/0/1 {

description “Internal 1”

unit 0 {

family inet {

address 10.1.1.2/24

}

}

}

{device R0}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

}

{device R2}

[edit]

user@host# show interfaces

ge-0/0/3 {

description “Internet”

unit 0 {

family inet {

address 203.0.113.2/30;

}

}

}

{device R2}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 203.0.113.1;

}

{device R3}

[edit]

user@host# show interfaces

ge-0/0/2 {

description “Internal 2”

unit 0 {

family inet {

address 10.2.1.2/24;

}

}

}

{device R3}

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.2.1.1;

}

{device R1}

[edit]

user@host# show interfaces

ge-0/0/1 {

description “internal 1”

unit 0 {

family inet {

filter {

input bypass-flow-filter;

}

address 10.1.1.1/24;

}

}

}

ge-0/0/2 {

description “Internal 2”

unit 0 {

family inet {

filter {

input bypass-flow-filter;

}

address 10.2.1.1/24;

}

}

}

ge-0/0/3 {

description “Internet”

unit 0 {

family inet {

address 203.0.113.1/30;

}

}

}

{device R1}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 203.0.113.1;

}

{device R1}

[edit]

user@host# show firewall

family inet {

filter bypass-flow-filter {

term bypass-flow-term-1 {

from {

source-address {

10.1.1.0/24;

}

destination-address {

10.2.1.0/24;

}

}

then packet-mode;

}

term bypass-flow-term-2 {

from {

source-address {

10.2.1.0/24;

}

destination-address {

10.1.1.0/24;

}

}

then packet-mode;

}

term accept-rest {

then accept;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Comprobación de la configuración integral basada en paquetes

- Comprobación del establecimiento de sesiones en el tráfico de la intranet

- Verificación del establecimiento de sesiones en el tráfico de Internet

Comprobación de la configuración integral basada en paquetes

Propósito

Compruebe que los servicios selectivos basados en paquetes sin estado están configurados.

Acción

En el modo de configuración, escriba los show interfacescomandos , show routing-options, show security zonesshow security policies, y show firewall .

Compruebe que el resultado muestra la configuración prevista del filtro, las interfaces y las políticas del firewall.

Compruebe que los términos se enumeran en el orden en que desea que se prueben los paquetes. Puede mover términos dentro de un filtro de firewall mediante el insert comando.

Comprobación del establecimiento de sesiones en el tráfico de la intranet

Propósito

Compruebe que las sesiones se establecen cuando se transmite tráfico a las interfaces de la intranet.

Acción

Para comprobar que se han establecido sesiones, realice las siguientes tareas:

En el dispositivo

R1, ingrese el comando de modoclear security flow session alloperativo para borrar todas las sesiones de flujo de seguridad existentes.En el dispositivo

R0, introduzca el comando de modopingoperativo para transmitir el tráfico al dispositivoR3.En el dispositivo

R1, con el tráfico que se transmite desde los dispositivosR0aR3travésR1de , escriba el comando del modoshow security flow sessionoperativo.Flow Sessions on FPC10 PIC1: Total sessions: 0 Flow Sessions on FPC10 PIC2: Total sessions: 0 Flow Sessions on FPC10 PIC3: Total sessions: 0

Para comprobar las sesiones establecidas, asegúrese de escribir el show security flow session comando mientras el ping comando envía y recibe paquetes.

A partir de Junos OS versión 15.1X49-D30 y Junos OS versión 17.3R1, los resúmenes de flujo de sesión incluyen identificadores de sesión CP.

{device R0}

user@host> ping 203.0.113.6

PING 203.0.113.6 (203.0.113.6): 56 data bytes 64 bytes from 203.0.113.6: icmp_seq=0 ttl=63 time=2.326 ms 64 bytes from 203.0.113.6: icmp_seq=1 ttl=63 time=2.569 ms 64 bytes from 203.0.113.6: icmp_seq=2 ttl=63 time=2.565 ms 64 bytes from 203.0.113.6: icmp_seq=3 ttl=63 time=2.563 ms 64 bytes from 203.0.113.6: icmp_seq=4 ttl=63 time=2.306 ms 64 bytes from 203.0.113.6: icmp_seq=5 ttl=63 time=2.560 ms 64 bytes from 203.0.113.6: icmp_seq=6 ttl=63 time=4.130 ms 64 bytes from 203.0.113.6: icmp_seq=7 ttl=63 time=2.316 ms ...

{device R1}

user@host> show security flow session

Flow Sessions on FPC10 PIC1: Total sessions: 0 Flow Sessions on FPC10 PIC2: Total sessions: 0 Flow Sessions on FPC10 PIC3: Total sessions: 0

El resultado muestra el tráfico que se transmite desde R0 a R3 y no se establecen sesiones. En este ejemplo, aplicó el modificador con la acción en las interfaces Internal 1 y Internal 2 para el bypass-flow-filter packet-mode tráfico de intranet de su empresa. Esta salida verifica que el tráfico entre las dos interfaces omita correctamente el reenvío basado en flujos y, por lo tanto, no se establezca ninguna sesión.

Verificación del establecimiento de sesiones en el tráfico de Internet

Propósito

Compruebe que las sesiones se establecen cuando se transmite tráfico a Internet.

Acción

Para comprobar que el tráfico a Internet utiliza el reenvío basado en flujos y que las sesiones están establecidas, realice las siguientes tareas:

En el dispositivo

R1, ingrese el comando de modoclear security flow session alloperativo para borrar todas las sesiones de flujo de seguridad existentes.En el dispositivo

R0, introduzca el comando de modopingoperativo para transmitir el tráfico al dispositivoR2.En el dispositivo

R1, con tráfico que se transmite de aR2travésR1, ingrese el comando delR0modoshow security flow sessionoperativo.

Para comprobar las sesiones establecidas, asegúrese de escribir el show security flow session comando mientras el ping comando envía y recibe paquetes.

{device R0}

user@host> ping 10.2.1.2 -c 10

PING 10.2.1.2 (10.2.1.2) 56(84) bytes of data. 64 bytes from 10.2.1.2: icmp_seq=1 ttl=63 time=6.07 ms 64 bytes from 10.2.1.2: icmp_seq=2 ttl=63 time=4.24 ms 64 bytes from 10.2.1.2: icmp_seq=3 ttl=63 time=2.85 ms 64 bytes from 10.2.1.2: icmp_seq=4 ttl=63 time=6.14 ms ...

{device R1}

user@host>show security flow session

Flow Sessions on FPC10 PIC1: Session ID: 410000077, Policy name: Internet-traffic/5, Timeout: 2, Valid In: 10.1.1.2/3 --> 10.2.1.2/32055;icmp, If: ge-0/0/1.0, Pkts: 1, Bytes: 84, CP Session ID: 410000198 Out: 10.2.1.2/32055 --> 10.1.1.2/3;icmp, If: ge-0/0/2.0, Pkts: 1, Bytes: 84, CP Session ID: 410000198 Total sessions: 1 Flow Sessions on FPC10 PIC2: Session ID: 420000079, Policy name: Internet-traffic/5, Timeout: 2, Valid In: 10.1.1.2/5 --> 10.2.1.2/32055;icmp, If: ge-0/0/1.0, Pkts: 1, Bytes: 84, CP Session ID: 420000163 Out: 10.2.1.2/32055 --> 10.1.1.2/5;icmp, If: ge-0/0/2.0, Pkts: 1, Bytes: 84, CP Session ID: 420000163 Total sessions: 1 Flow Sessions on FPC10 PIC3: Session ID: 430000090, Policy name: Internet-traffic/5, Timeout: 4, Valid In:10.1.1.2/7 --> 10.2.1.2/32055;icmp, If: ge-0/0/1.0, Pkts: 1, Bytes: 84, CP Session ID: 430000088 Out: 10.2.1.2/32055 --> 10.1.1.2/7;icmp, If: ge-0/0/2.0, Pkts: 1, Bytes: 84, CP Session ID: 430000088 Total sessions: 1

La salida muestra el tráfico que se transmite desde los dispositivos R0 a R1 y las sesiones establecidas. En este ejemplo, no aplicó el bypass-flow-filter con el modificador de acción en la packet-mode interfaz Internet para el tráfico de Internet de su empresa. Este resultado verifica que el tráfico a Internet está utilizando correctamente el reenvío basado en flujos y, por lo tanto, se establecen sesiones.

Transmita tráfico desde el dispositivo R3 y R2 utilice los comandos de esta sección para verificar las sesiones establecidas.

Ejemplo: configuración de servicios selectivos basados en paquetes sin estado para reenvío basado en paquetes a flujos

En este ejemplo se muestra cómo configurar servicios selectivos basados en paquetes sin estado para el reenvío basado en paquetes a flujo. Esta función es compatible con dispositivos SRX300, SRX320, SRX340, SRX345, SRX380, SRX550M, SRX1500 y vSRX Virtual Firewall.

Requisitos

Antes de empezar:

Comprender cómo configurar filtros de firewall sin estado.

Establecer conectividad básica. .

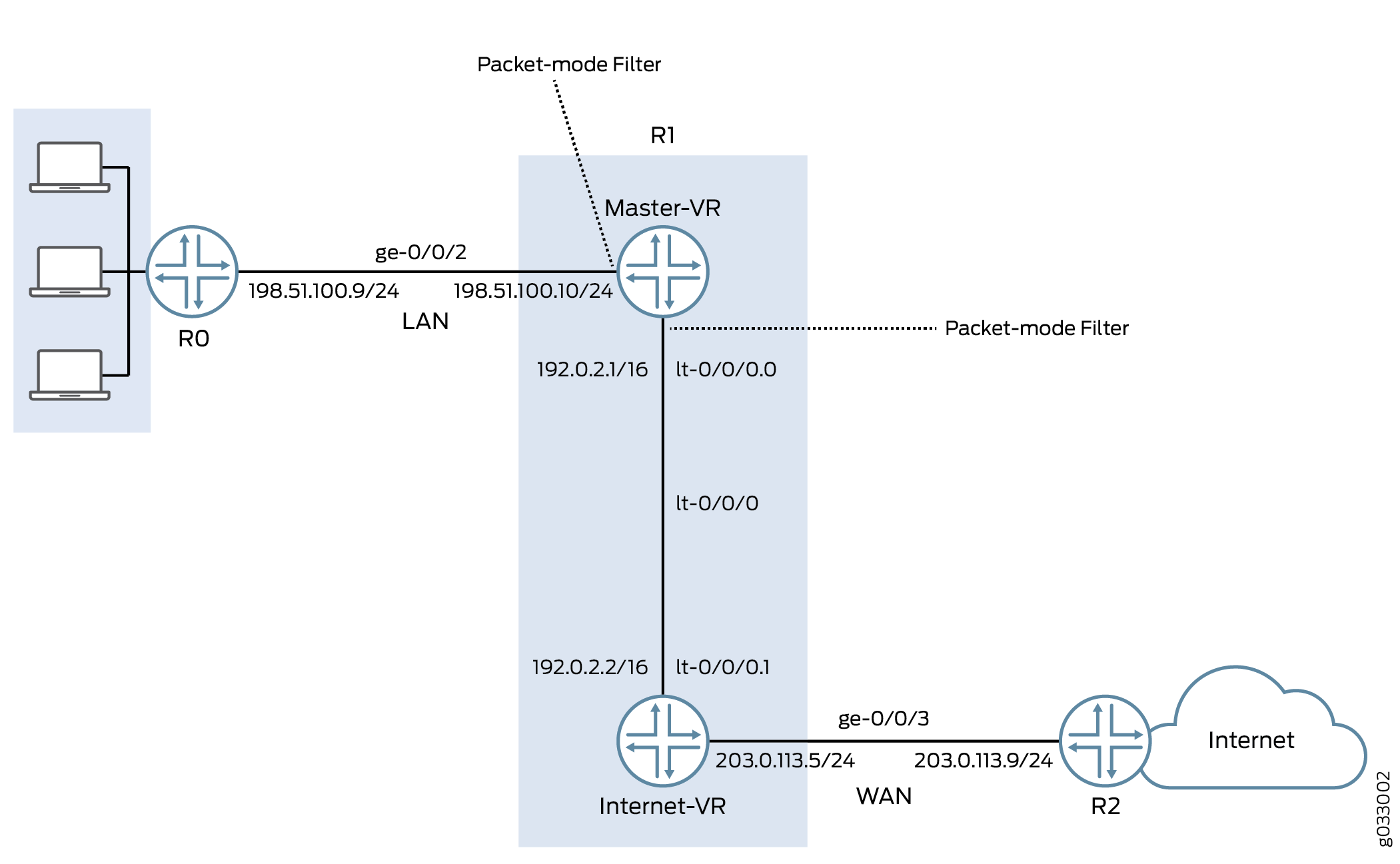

Visión general

En este ejemplo, se configuran las direcciones IP para las interfaces de cada uno de los dispositivos. Para el dispositivo R0 como 198.51.100.9/24; para R1 los son198.51.100.10/24 y 203.0.113.5/24; y para R2 es 203.0.113.9/24. En el dispositivo R1, establezca una interfaz de servicio interna lt-0/0/0 entre instancias de enrutamiento y configure una relación de par entre dos dispositivos virtuales. A continuación, cree dos zonas de seguridad, Primary-VR-zone e Internet-VR-zone, asigne interfaces relacionadas a ellas y configúrelas para permitir todas las aplicaciones y protocolos compatibles.

A continuación, configure las directivas y especifique que se permiten todos los paquetes. Configure una instancia de enrutamiento de dispositivos virtuales Internet-VR y asigne interfaces para el reenvío basado en flujos. OSPF se habilita en los dispositivos R0, R1 y R2. En el dispositivo R2, configure el filtro bypass-flow-filter con el término bypass-flow-term que contiene el modificador de acción del modo de paquete. Dado que no ha especificado ninguna condición de coincidencia, este filtro se aplica a todo el tráfico que atraviesa las interfaces en las que se aplica.

Finalmente, en el dispositivo R1 se aplica el filtro de firewall bypass-flow-filter a las interfaces internas ge-0/0/2.0 y lt-0/0/0.0. No aplique el filtro a las interfaces asociadas con la instancia de enrutamiento de Internet-VR. Como resultado, todo el tráfico que atraviesa las interfaces LAN asociadas con la instancia de enrutamiento principal utiliza el reenvío basado en paquetes y todo el tráfico que atraviesa la instancia de enrutamiento de Internet-VR utiliza el reenvío basado en flujos.

La figura 4 muestra la topología de red utilizada en este ejemplo.

reenvío basado en paquetes

reenvío basado en paquetes

La interfaz que da a la LAN privada no necesita ningún servicio de seguridad, pero la interfaz frente a la WAN necesita seguridad. En este ejemplo, decide configurar el reenvío basado en paquetes y basado en flujos para un tráfico seguro y no tan seguro configurando dos instancias de enrutamiento: una que controla el reenvío basado en paquetes y la otra que controla el reenvío basado en flujos.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, quite los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

{device R0}

set interfaces description “Connect to Primary VR” ge-0/0/2 unit 0 family inet address 198.51.100.9/24

set protocols ospf area 0.0.0.0 interface ge-0/0/2.0

{device R1}

set interfaces description “Connect to R0” ge-0/0/2 unit 0 family inet address 198.51.100.10/24

set interfaces description “Connect to R2” ge-0/0/3 unit 0 family inet address 203.0.113.5/24

set interfaces lt-0/0/0 unit 0 encapsulation frame-relay dlci 100 peer-unit 1 family inet address 192.0.2.1/16

set interfaces lt-0/0/0 unit 1 encapsulation frame-relay dlci 100 peer-unit 0 family inet address 192.0.2.2/16

set security zones security-zone Primary-VR-zone host-inbound-traffic system-services all

set security zones security-zone Primary-VR-zone host-inbound-traffic protocols all

set security zones security-zone Primary-VR-zone interfaces ge-0/0/2.0

set security zones security-zone Primary-VR-zone interfaces lt-0/0/0.0

set security zones security-zone Internet-VR-zone host-inbound-traffic system-services all

set security zones security-zone Internet-VR-zone host-inbound-traffic protocols all

set security zones security-zone Internet-VR-zone interfaces ge-0/0/3.0

set security zones security-zone Internet-VR-zone interfaces lt-0/0/0.1

set security policies default-policy permit-all

set routing-instances Internet-VR instance-type virtual-router interface lt-0/0/0.1

set routing-instances Internet-VR instance-type virtual-router interface ge-0/0/3.0

set protocols ospf area 0.0.0.0 interface ge-0/0/2.0

set protocols ospf area 0.0.0.0 interface lt-0/0/0.0

set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface lt-0/0/0.1

set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface ge-0/0/3.0

set firewall family inet filter bypass-flow-filter term bypass-flow-term then accept

set firewall family inet filter bypass-flow-filter term bypass-flow-term then packet-mode

set interfaces ge-0/0/2 unit 0 family inet filter input bypass-flow-filter

set interfaces lt-0/0/0 unit 0 family inet filter input bypass-flow-filter

{device R2}

set interfaces description “Connect to Internet-VR” ge-0/0/3 unit 0 family inet address 203.0.113.9/24

set protocols ospf area 0.0.0.0 interface ge-0/0/3

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar servicios selectivos basados en paquetes sin estado para el reenvío de extremo a extremo basado en paquetes:

Configure las direcciones IP para las interfaces.

{device R0} [edit] user@host#set interfaces description “Connect to Primary VR” ge-0/0/2 unit 0 family inet address 198.51.100.9/24{device R1} [edit] user@host#set interfaces description “Connect to R0” ge-0/0/2 unit 0 family inet address 198.51.100.10/24user@host#set interfaces description “Connect to R2” ge-0/0/3 unit 0 family inet address 203.0.113.5/24{device R2} [edit] user@host#set interfaces description “Connect to Internet-VR” ge-0/0/3 unit 0 family inet address 203.0.113.9/24Establezca una interfaz de servicio interna entre las instancias de enrutamiento.

{device R1} [edit] user@host#set interfaces lt-0/0/0 unit 0 encapsulation frame-relay dlci 100 peer-unit 1 family inet address 192.0.2.1/16user@host#set interfaces lt-0/0/0 unit 1 encapsulation frame-relay dlci 100 peer-unit 0 family inet address 192.0.2.2/16Configure zonas de seguridad.

{device R1} [edit] user@host#set security zones security-zone Primary-VR-zone host-inbound-traffic system-services alluser@host#set security zones security-zone Primary-VR-zone host-inbound-traffic protocols alluser@host#set security zones security-zone Primary-VR-zone interfaces ge-0/0/2.0user@host#set security zones security-zone Primary-VR-zone interfaces lt-0/0/0.0user@host#set security zones security-zone Internet-VR-zone host-inbound-traffic system-services alluser@host#set security zones security-zone Internet-VR-zone host-inbound-traffic protocols alluser@host#set security zones security-zone Internet-VR-zone interfaces ge-0/0/3.0user@host#set security zones security-zone Internet-VR-zone interfaces lt-0/0/0.1Configurar políticas.

{device R1} [edit] user@host#set security policies default-policy permit-allConfigure una instancia de enrutamiento de dispositivos virtuales.

{device R1} [edit] user@host#set routing-instances Internet-VR instance-type virtual-router interface lt-0/0/0.1user@host#set routing-instances Internet-VR instance-type virtual-router interface ge-0/0/3.0Active OSPF en todas las interfaces de la red.

{device R0} [edit] user@host#set protocols ospf area 0.0.0.0 interface ge-0/0/2.0{device R1 for Primary-VR} [edit] user@host#set protocols ospf area 0.0.0.0 interface ge-0/0/2.0user@host#set protocols ospf area 0.0.0.0 interface lt-0/0/0.0{device R1 for Internet-VR} [edit] user@host#set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface lt-0/0/0.1user@host#set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface ge-0/0/3.0{device R2} [edit] user@host#set protocols ospf area 0.0.0.0 interface ge-0/0/3Cree un filtro de firewall y defina un término para el tráfico de reenvío basado en paquetes.

{device R1} [edit] user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term then acceptuser@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term then packet-modeAplique el filtro de firewall a las interfaces relevantes.

{device R1} [edit] user@host#set interfaces ge-0/0/2 unit 0 family inet filter input bypass-flow-filteruser@host#set interfaces lt-0/0/0 unit 0 family inet filter input bypass-flow-filter

Resultados

Desde el modo de configuración, escriba los comandos , show protocols, show routing-instancesshow security, y show firewall para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

{device R0}

[edit]

user@host# show interfaces

ge-0/0/2 {

description “Connect to Primary-VR”

unit 0 {

family inet {

address 198.51.100.9/24

}

}

}

{device R0}

[edit]

user@host# show protocols

ospf {

area 0.0.0.0/0 {

interface ge-0/0/2.0;

}

}

{device R2}

[edit]

user@host# show interfaces

ge-0/0/3 {

description “Connect to Internet-VR”

unit 0 {

family inet {

address 203.0.113.9/24;

}

}

}

{device R2}

[edit]

user@host# show protocols

ospf {

area 0.0.0.0/0 {

interface ge-0/0/3.0;

}

}

{device R1}

[edit]

user@host# show interfaces

ge-0/0/2 {

description “Connect to R0”

unit 0 {

family inet {

filter {

input bypass-flow-filter;

}

address 198.51.100.10/24;

}

}

}

lt-0/0/0 {

unit 0 {

encapsulation frame-relay;

dlci 100;

peer-unit 1;

family inet {

filter {

input bypass-flow-filter

}

address 192.0.2.1/16;

}

}

unit 1{

encapsulation frame-relay;

dlci 100;

peer-unit 0;

family inet {

address 192.0.2.2/16 ;

}

}

}

{device R1}

[edit]

user@host# show protocols

ospf {

area 0.0.0.0/0 {

interface ge-0/0/2.0;

interface lt-0/0/0.0;

}

}

{device R1}

[edit]

user@host# show firewall

filter bypass-flow-filter {

term bypass-flow-term {

then {

packet-mode;

accept;

}

}

}

{device R1}

[edit]

user@host# show routing-instances

Internet-VR {

instance-type virtual-router;

interface lt-0/0/0.1;

interface ge-0/0/3.0;

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/3.0;

lt-0/0/0.1;

}

}

}

}

{device R1}

[edit]

user@host# show security

security zone Primary-VR-zone {

host-inbound-traffic {

system-services {

all;

{

protocols {

all;

{

{

intefaces {

ge-0/0/2.0;

lt-0/0/0.0;

{

{

security zone Internet-VR-zone {

host-inbound-traffic {

system-services {

all;

{

protocols {

all;

}

}

intefaces {

ge-0/0/3.0;

lt-0/0/0.1;

{

{

policies {

default-policy {

permit-all;

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Verificación de la configuración basada en paquetes y en flujos

- Verificación del establecimiento de sesiones en el tráfico LAN

- Verificación del establecimiento de sesiones en el tráfico de Internet

Verificación de la configuración basada en paquetes y en flujos

Propósito

Compruebe que los servicios selectivos basados en paquetes sin estado están configurados para el reenvío basado en paquetes a basado en flujos.

Acción

En el modo de configuración, escriba los show interfacescomandos , show protocols, show securityshow routing-instances, y show firewall .

Compruebe que el resultado muestra la configuración prevista del filtro de firewall, las instancias de enrutamiento, las interfaces y las políticas.

Compruebe que los términos se enumeran en el orden en que desea que se prueben los paquetes. Puede mover términos dentro de un filtro de firewall mediante el insert comando.

Verificación del establecimiento de sesiones en el tráfico LAN

Propósito

Compruebe que las sesiones se establecen cuando se transmite tráfico en interfaces dentro de la LAN.

Acción

Para comprobar que se han establecido sesiones, realice las siguientes tareas:

En el dispositivo

R1, desde el modo operativo, escriba elclear security flow session allcomando para borrar todas las sesiones de flujo de seguridad existentes.En el dispositivo

R0, desde el modo operativo, escriba elpingcomando para transmitir tráfico al dispositivoPrimary-VR.En el dispositivo

R1, con el tráfico que se transmite desde los dispositivosR0a travésR1de , desde el modo operativo, introduzca elshow security flow sessioncomando.

Para comprobar las sesiones establecidas, asegúrese de escribir el show security flow session comando mientras el ping comando envía y recibe paquetes.

{device R0}

user@host> ping 192.0.2.1

PING 192.0.2.1 (192.0.2.1): 56 data bytes 64 bytes from 192.0.2.1: icmp_seq=0 ttl=63 time=2.208 ms 64 bytes from 192.0.2.1: icmp_seq=1 ttl=63 time=2.568 ms 64 bytes from 192.0.2.1: icmp_seq=2 ttl=63 time=2.573 ms 64 bytes from 192.0.2.1: icmp_seq=3 ttl=63 time=2.310 ms 64 bytes from 192.0.2.1: icmp_seq=4 ttl=63 time=1.566 ms 64 bytes from 192.0.2.1: icmp_seq=5 ttl=63 time=1.569 ms ...

{device R1}

user@host> show security flow session

0 sessions displayed

El resultado muestra el tráfico que se transmite desde R0 a Primary-VR y no se establecen sesiones. En este ejemplo, aplicó el modificador con la acción en las interfaces ge-0/0/0 y lt-0/0/0.0 para el bypass-flow-filter packet-mode tráfico LAN de su empresa. Esta salida verifica que el tráfico entre las dos interfaces omita correctamente el reenvío basado en flujos y, por lo tanto, no se establezca ninguna sesión.

Verificación del establecimiento de sesiones en el tráfico de Internet

Propósito

Compruebe que las sesiones se establecen cuando se transmite tráfico a Internet.

Acción

Para comprobar que el tráfico a Internet utiliza el reenvío basado en flujos y que las sesiones están establecidas, realice las siguientes tareas:

En el dispositivo

R1, desde el modo operativo, escriba elclear security flow session allcomando para borrar todas las sesiones de flujo de seguridad existentes.En el dispositivo

R0, desde el modo operativo, escriba elpingcomando para transmitir tráfico al dispositivoR2.En el dispositivo

R1, con el tráfico transmitiendo deR0aR2travésR1, desde el modo operativo, escriba elshow security flow sessioncomando.root@host> show security flow session Flow Sessions on FPC10 PIC1: Total sessions: 0 Flow Sessions on FPC10 PIC2: Total sessions: 0 Flow Sessions on FPC10 PIC3: Total sessions: 0

Para comprobar las sesiones establecidas, asegúrese de escribir el show security flow session comando mientras el ping comando envía y recibe paquetes.

{device R0}

user@host> ping 192.0.2.1 -c 10

PING 60.0.0.1 (60.0.0.1) 56(84) bytes of data. 64 bytes from 192.0.2.1: icmp_seq=1 ttl=64 time=1.98 ms 64 bytes from 192.0.2.1: icmp_seq=2 ttl=64 time=1.94 ms 64 bytes from 192.0.2.1: icmp_seq=3 ttl=64 time=1.92 ms 64 bytes from 192.0.2.1: icmp_seq=4 ttl=64 time=1.89 ms ...

{device R1}

user@host> show security flow session

Session ID: 189900, Policy name: default-policy/2, Timeout: 2 In: 198.51.100.9/0 --> 192.0.2.1/5924;icmp, If: lt-0/0/0.1 Out: 192.0.2.1/5924 --> 198.51.100.9/0;icmp, If: ge-0/0/3.0 Session ID: 189901, Policy name: default-policy/2, Timeout: 2 In: 198.51.100.9/1 --> 192.0.2.1/5924;icmp, If: lt-0/0/0.1 Out: 192.0.2.1/5924 --> 198.51.100.9/1;icmp, If: ge-0/0/3.0 Session ID: 189902, Policy name: default-policy/2, Timeout: 4 In: 198.51.100.9/2 --> 192.0.2.1/5924;icmp, If: lt-0/0/0.1 Out: 192.0.2.1/5924 --> 198.51.100.9/2;icmp, If: ge-0/0/3.0 3 sessions displayed

La salida muestra el tráfico que se transmite desde los dispositivos R0 a R2 y las sesiones establecidas. En este ejemplo, no aplicó el bypass-flow-filter modificador con la acción en la packet-mode instancia Internet-VR de enrutamiento para el tráfico de Internet de su empresa. Este resultado verifica que el tráfico a Internet está utilizando correctamente el reenvío basado en flujos y, por lo tanto, se establecen sesiones.

Tenga en cuenta que las sesiones sólo se establecen cuando el tráfico fluye entre lt-0/0/0.1 y y ge-0/0/3 no cuando el tráfico fluye entre ge-0/0/2 y lt-0/0/0.0.

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.