Alta disponibilidad de dos nodos y múltiples nodos

Obtenga más información sobre la solución de alta disponibilidad multinodo de dos nodos.

La alta disponibilidad multinodo de dos nodos admite dos firewalls de la serie SRX, presentándose como nodos independientes para el resto de la red. Los nodos se conectan a infraestructuras adyacentes que pertenecen a la misma red o a redes diferentes, todo según el modo de despliegue. Estos nodos se pueden colocar o separar en distintas geografías. Los nodos participantes se respaldan entre sí para garantizar una tolerancia a fallos rápida y sincronizada en caso de falla del sistema o del hardware.

Admitimos alta disponibilidad multinodo en modo activo/copia de respaldo y en modo activo-activo (con soporte de múltiples grupos de redundancia de servicios (SRG). Para obtener la lista completa de las características y plataformas compatibles, consulte Alta disponibilidad multinodo en el Explorador de características.

Escenarios de despliegue

Admitimos los siguientes tipos de modelos de despliegue de red para alta disponibilidad multinodo:

- Modo de ruta (todas las interfaces conectadas mediante una topología de capa 3)

Figura 1: Modo de

capa 3

capa 3

- Modo de puerta de enlace predeterminado (todas las interfaces conectadas mediante una topología de capa 2) que se utiliza en entornos más tradicionales. Despliegue común de redes ZDM donde los dispositivos de firewall actúan como puerta de enlace predeterminada para los hosts y aplicaciones en el mismo segmento.

Figura 2: Modo de puerta de

enlace predeterminado

enlace predeterminado

- Modo híbrido (una o más interfaces se conectan mediante una topología de capa 3 y una o más interfaces se conectan mediante una topología de capa 2)

Figura 3: Modo

híbrido

híbrido

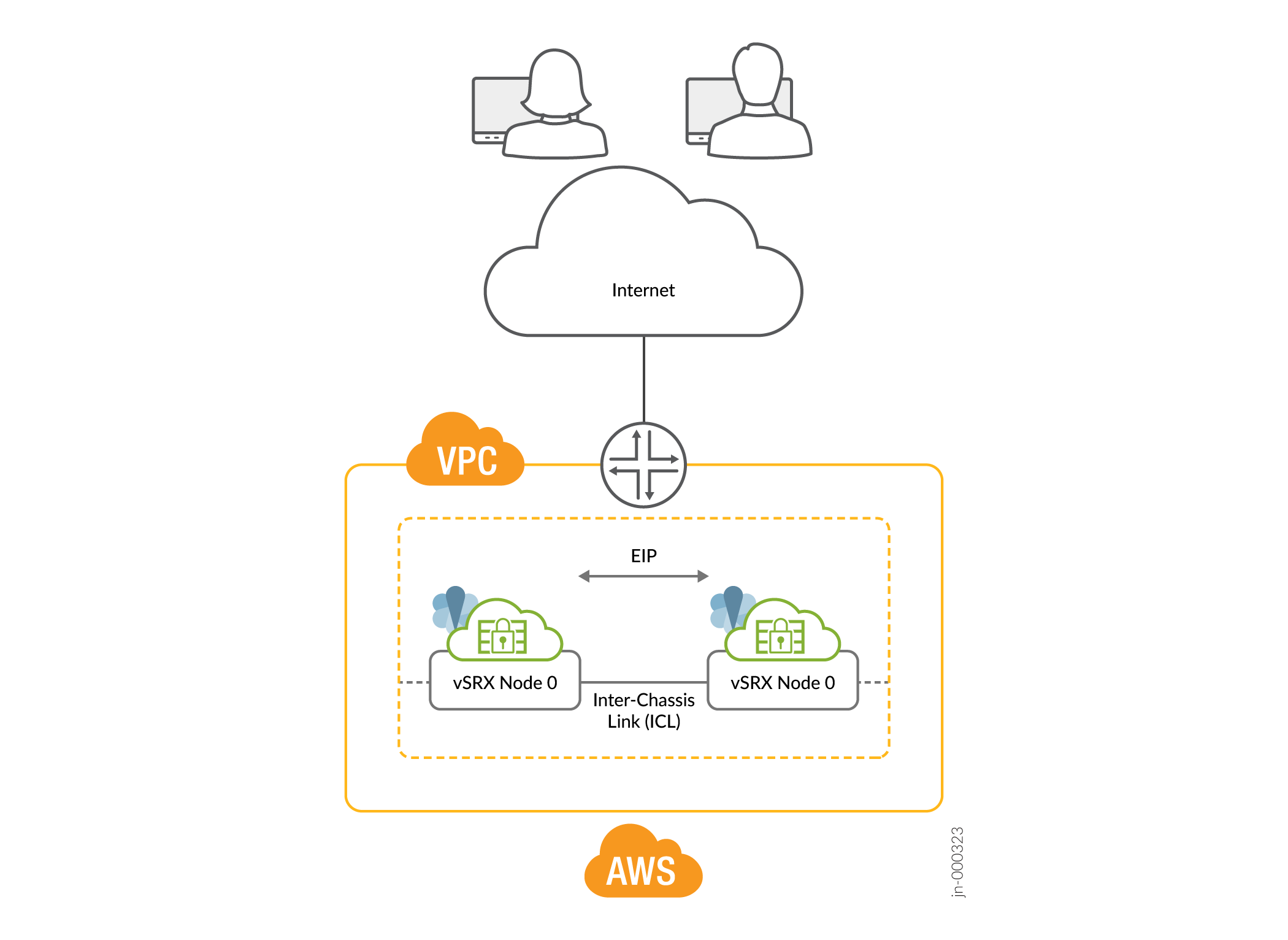

- Despliegue de la nube pública

Figura 4: Despliegue de la nube pública (ejemplo: AWS)

Cómo funciona la alta disponibilidad de dos nodos y múltiples nodos

Admitimos una configuración de dos nodos para la solución de alta disponibilidad multinodo.

En una configuración de alta disponibilidad multinodo, se conectan dos firewalls de la serie SRX a enrutadores ascendentes y descendentes adyacentes (para implementaciones de capa 3), enrutadores y conmutadores (implementación híbrida) o conmutadores (implementación de puerta de enlace predeterminada) mediante las interfaces de ingresos.

Los nodos se comunican entre sí mediante un vínculo de interchasis (ICL). El vínculo ICL utiliza la conectividad de capa 3 para comunicarse entre sí. Esta comunicación puede tener lugar a través de una red enrutada (capa 3) o una ruta de capa 2 conectada directamente. Se recomienda enlazar la ICL a la interfaz de circuito cerrado y tener más de un vínculo físico (LAG/LACP) para garantizar la diversidad de rutas para la máxima resistencia.

La alta disponibilidad de múltiples nodos funciona en modo activo/activo para el plano de datos y en modo activo/respaldo para servicios de plano de control. El firewall activo de la serie SRX aloja la dirección IP flotante y dirige el tráfico hacia ella utilizando la dirección IP flotante

La alta disponibilidad de múltiples nodos opera en:

- Modo activo/activo (SRG0) para los servicios de seguridad

- Modo activo/de respaldo (SRG1 y superior) para servicios de seguridad y sistema

Las direcciones IP flotantes controladas por SRG1 o superior se mueven entre los nodos . Active SRG1+ aloja y controla la dirección IP flotante. En casos de tolerancia a fallos, esta dirección IP "flota" a otro SRG1 activo en función de la configuración, el estado del sistema o las decisiones de monitoreo de ruta. El SRG1+ recién activo puede asumir la función de un SRG1 ahora en espera y comienza a responder a las solicitudes entrantes.

En las Figuras 5, 6 y 7 se muestran las implementaciones en los modos de capa 3, híbrido y de puerta de enlace predeterminado.

la capa 3

la capa 3

En esta topología, dos firewalls de la serie SRX forman parte de una configuración de alta disponibilidad multinodo. La configuración tiene conectividad de capa 3 entre los firewalls de la serie SRX y los enrutadores vecinos. Los dispositivos se ejecutan en redes físicas independientes de capa 3 y funcionan como dos nodos independientes. Los nodos que se muestran en la ilustración están ubicados en la topología. Los nodos también se pueden separar geográficamente.

de puerta de enlace predeterminada

de puerta de enlace predeterminada

En una implementación típica de puerta de enlace predeterminada, los hosts y servidores en una LAN se configuran con una puerta de enlace predeterminada del dispositivo de seguridad. Por lo tanto, el dispositivo de seguridad debe alojar una dirección IP virtual (VIP) que se mueva entre nodos en función de la actividad. La configuración en los hosts permanece estática y la tolerancia a fallos del dispositivo de seguridad es perfecta desde la perspectiva de los hosts.

Debe crear rutas estáticas o enrutamiento dinámico en firewalls de la serie SRX para llegar a otras redes que no están conectadas directamente.

híbrido

híbrido

En el modo híbrido, un firewall de la serie SRX utiliza una dirección VIP en el lado de la capa 2 para atraer tráfico hacia él. Opcionalmente, puede configurar el ARP estático para la VIP mediante la dirección VMAC para garantizar que no haya cambios en la dirección IP durante la tolerancia a fallos

Entendamos ahora los componentes y la funcionalidad de la alta disponibilidad multinodo en detalle.

- Grupos de redundancia de servicios

- Determinación de la actividad y cumplimiento

- Resistencia y conmutación por error

- Cifrado de vínculo de interchasis (ICL)

Grupos de redundancia de servicios

Un grupo de redundancia de servicios (SRG) es una unidad de tolerancia a fallos en una configuración de alta disponibilidad de múltiples nodos. Hay dos tipos de SRG:

- SRG0: administra el servicio de seguridad de la capa 4 a la capa 7, excepto los servicios VPN IPsec. El SRG0 funciona en modo activo en ambos nodos en cualquier momento. En SRG0, cada sesión de seguridad debe atravesar el nodo en un flujo simétrico, La copia de seguridad de estos flujos está totalmente sincronizada con el estado del otro nodo,

- SRG1+: administra los servicios IPsec y las IP virtuales para el modo de puerta de enlace híbrido y predeterminado, y se realiza una copia de seguridad en el otro nodo. El SRG1 funciona en modo activo en un nodo y en nodo de respaldo en otro nodo.

La Figura 8 muestra SRG0 y SRG1 en una configuración de alta disponibilidad multinodo.

La Figura 9 muestra SRG0 y SRG1+ en una configuración de alta disponibilidad multinodo.

A partir de la versión 22.4R1 de Junos OS, puede configurar la alta disponibilidad multinodo para funcionar en modo activo-activo con compatibilidad con varios SRG1 (SRG1+). En este modo, algunos SRG permanecen activos en un nodo y otros permanecen activos en otro nodo. Un SRG en particular siempre funciona en modo de copia de seguridad activa; Funciona en modo activo en un nodo y en modo de copia de seguridad en otro nodo. En este caso, ambos nodos pueden tener los servicios de estado de reenvío SRG1 activos. Cada nodo tiene un conjunto diferente de direcciones IP flotantes asignadas a SRG1+.

A partir de la versión 22.4R1 de Junos OS, puede configurar hasta 20 SRG en una configuración de alta disponibilidad multinodo.

En la tabla 1, se explica el comportamiento de los SRG en una configuración de alta disponibilidad multinodo.

| Grupo de redundancia de servicios relacionados (SRG) | Los servicios administrados | funcionan en | tipo de sincronización | cuando el nodo activo falla Opciones de | configuración |

|---|---|---|---|---|---|

| SRG0 | Administra el servicio de seguridad L4-L7 excepto IPsec VPN. | Modo activo/activo | Sincronización de estado de servicios de seguridad | El tráfico procesado en el nodo con errores pasará al nodo correcto con estado. |

|

| SRG1+ | Administra direcciones IPsec e IP virtuales con servicios de seguridad asociados | Modo activo/de copia de seguridad | Sincronización de estado de servicios de seguridad | El tráfico procesado en el nodo con errores pasará al nodo correcto con estado. |

|

Cuando configure las opciones de supervisión (BFD o IP o interfaz) en SRG1+, se recomienda no configurar la opción de apagado en caso de falla en SRG0.

A partir de Junos OS versión 23.4R1, la configuración de alta disponibilidad multinodo funciona en modo combinado. No es necesario reiniciar el sistema cuando agregue o elimine cualquier configuración de SRG (SRG0 o SRG1+).

Determinación de la actividad y cumplimiento

En una configuración de alta disponibilidad multinodo, la actividad se determina en el nivel del servicio, no en el nivel del nodo. El estado activo/respaldo está en el nivel de SRG y el tráfico se dirige hacia el SRG activo. SRG0 permanece activo en ambos nodos, mientras que SRG1 puede permanecer activo o en estado de respaldo en cada nodo

Si prefiere que un nodo determinado tome el control como nodo activo en el arranque, puede realizar una de las siguientes acciones:

- Configure los enrutadores ascendentes para incluir preferencias para la ruta en la que se encuentra el nodo.

- Configure la prioridad de actividad.

- Permita que el nodo con un ID de nodo más alto (en caso de que las dos opciones anteriores no estén configuradas) asuma el rol activo.

En una configuración de alta disponibilidad multinodo, ambos firewalls de la serie SRX anuncian inicialmente la ruta de la dirección IP flotante a los enrutadores ascendentes. No hay una preferencia específica entre las dos rutas anunciadas por los firewalls de la serie SRX. Sin embargo, el enrutador puede tener sus propias preferencias en una de las rutas en función de las métricas configuradas.

La Figura 10 representa la secuencia de eventos para la determinación de la actividad y la aplicación de la actividad.

- En el arranque, los dispositivos entran en el estado de espera y comienzan a sondear continuamente. Los dispositivos utilizan la dirección IP flotante (dirección IP de origen con sondeo de actividad) como dirección IP de origen y las direcciones IP de los enrutadores ascendentes como dirección IP de destino para el sondeo de determinación de actividad.

-

El enrutador que aloja la dirección IP de destino de la sonda responde al firewall de la serie SRX que está disponible en su ruta de enrutamiento preferida. En el ejemplo siguiente, SRX-1 obtiene la respuesta del enrutador ascendente.

Figura 11: Determinación de la actividad y cumplimiento

-

SRX-1 se promueve a sí mismo al papel activo desde que recibió la respuesta de la sonda. SRX-1 comunica su cambio de rol al otro dispositivo y asume el rol activo.

-

Después de determinar la actividad, el nodo activo (SRX-1):

- Aloja la dirección IP flotante que se le ha asignado.

- Anuncia la ruta de alta preferencia a los vecinos del BGP adyacentes.

- Continúa anunciando la ruta de preferencia activa (más alta) para todas las rutas remotas y locales para atraer el tráfico.

- Notifica el estado del nodo activo al otro nodo a través de la ICL.

-

El otro dispositivo (SRX-2) detiene el sondeo y asume la función de respaldo. El nodo de copia de seguridad anuncia la prioridad predeterminada (inferior), lo que garantiza que los enrutadores ascendentes no reenvíen ningún paquete al nodo de copia de seguridad.

El módulo de alta disponibilidad multinodo agrega rutas de señal activas y de respaldo para el SRG a la tabla de enrutamiento cuando el nodo se mueve al rol activo. En caso de fallas del nodo, la ICL desactiva y el nodo activo actual libera su función activa y elimina la ruta de señal activa. Ahora, el nodo de respaldo detecta la condición a través de sus sondeos y pasa a la función activa. La preferencia de ruta se intercambia para dirigir todo el tráfico hacia el nuevo nodo activo.

El conmutador en el anuncio de preferencia de ruta forma parte de las políticas de enrutamiento configuradas en los firewalls de la serie SRX. Debe configurar la política de enrutamiento para incluir la ruta de señal activa con la if-route-exists condición.

- Para despliegues de puerta de enlace predeterminados

- Para despliegues híbridos

- Actividad, prioridad y preferencia

- Configuración de los ajustes de la sonda de actividad

Para despliegues de puerta de enlace predeterminados

Si ambos nodos se inician al mismo tiempo, el sistema de alta disponibilidad multinodo utiliza el valor de prioridad configurado de un SRG para determinar la actividad. La aplicación de la actividad tiene lugar cuando el nodo con un SRG1+ activo posee la dirección IP virtual (VIP) y la dirección MAC virtual (VMAC). Esta acción activa el ARP gratuito (GARP) hacia los conmutadores de ambos lados y da como resultado la actualización de las tablas MAC en los conmutadores.

Para despliegues híbridos

La aplicación de la actividad tiene lugar en el lado de la capa 3, cuando la ruta de señal configurada aplica la actividad con los anuncios de ruta correspondientes. En el lado de la capa 2, el firewall de la serie SRX activa un ARP gratuito (GARP) a la capa de conmutación y posee las direcciones VIP y VMAC

Cuando se produce la tolerancia a fallos y el nodo de respaldo antiguo pasa al rol activo, la preferencia de ruta se intercambia para dirigir todo el tráfico al nuevo nodo activo.

Actividad, prioridad y preferencia

Configure la prioridad de preferencia (1-254) para SRG1+. Debe configurar el valor de preferencia en ambos nodos. La opción preferente garantiza que el tráfico siempre retroceda al nodo especificado cuando el nodo se recupere de una tolerancia a fallos.

Puede configurar la actividad, la prioridad y la preferencia para un SRG1+ como en el siguiente ejemplo:

[edit]

user@host# show chassis high-availability

services-redundancy-group 1 {

preemption;

activeness-priority 200;

}

Consulte Configuración de alta disponibilidad multinodo en una red de capa 3 para ver el ejemplo de configuración completo.

Siempre que los nodos puedan comunicarse entre sí a través de la ICL, se respeta la prioridad de actividad.

Configuración de los ajustes de la sonda de actividad

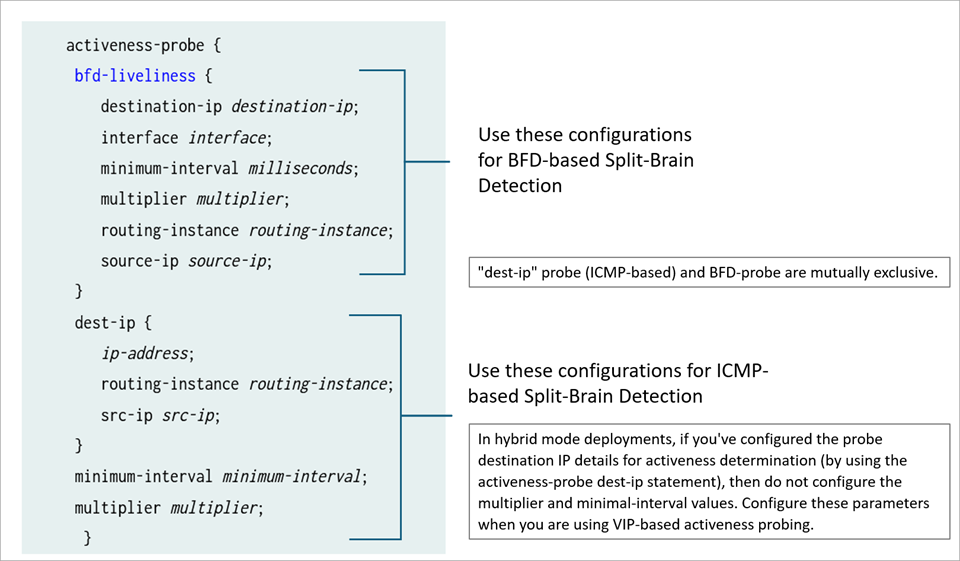

A partir de Junos OS 22.4R1, puerta de enlace predeterminada (conmutación) y en despliegues híbridos de alta disponibilidad multinodo, puede configurar opcionalmente los parámetros de sondeo de actividad mediante las siguientes instrucciones:

[edit] user@host# set chassis high-availability services-redundancy-group 1 activeness-probe multiplier <> user@host# set chassis high-availability services-redundancy-group 1 activeness-probe minimal-interval <>

El intervalo de sondeo establece el período de tiempo entre los sondeos enviados a las direcciones IP de destino. Puede establecer el intervalo de sonda en 1000 milisegundos.

El valor del multiplicador determina el período de tiempo, después del cual el nodo de copia de seguridad pasa al estado activo, si el nodo de copia de seguridad no recibe respuesta a los sondeos de actividad del nodo par.

El valor predeterminado es 2, el valor mínimo es 2 y el máximo es 15.

Ejemplo: Si configura el valor del multiplicador en dos, el nodo de reserva pasará al estado activo si no recibe una respuesta a la solicitud de sondeo de actividad del nodo par después de dos segundos.

Puede configurarla multiplier y minimal-interval en despliegues híbridos y de conmutación.

En las implementaciones en modo híbrido, si configuró los detalles de la IP de destino del sondeo para la determinación de la actividad (mediante la activeness-probe dest-ip instrucción), no configure los multiplier valores y minimal-interval . Configure estos parámetros cuando utilice el sondeo de actividad basado en VIP.

Resistencia y conmutación por error

La solución de alta disponibilidad multinodo admite la redundancia a nivel de servicio. La redundancia a nivel de servicio minimiza el esfuerzo necesario para sincronizar el plano de control a través de los nodos.

Después de que la configuración de alta disponibilidad multinodo determina la actividad, negocia el estado de alta disponibilidad (HA) posterior a través de la ICL. El nodo de respaldo envía sondeos ICMP utilizando la dirección IP flotante. Si la ICL está activa, el nodo obtiene la respuesta a su sonda y permanece como el nodo de respaldo. Si la ICL está inactiva y no hay respuesta de sondeo, el nodo de respaldo pasa al nodo activo.

El SRG1 del nodo de copia de seguridad anterior ahora pasa al estado activo y continúa funcionando sin problemas. Cuando se produce la transición, la dirección IP flotante se asigna al SRG1 activo. De esta manera, la dirección IP flota entre los nodos activos y de respaldo y sigue siendo accesible para todos los hosts conectados. Por lo tanto, el tráfico sigue fluyendo sin ninguna interrupción.

Los servicios, como VPN IPsec, que requieren estados de plano de control y plano de datos se sincronizan en todos los nodos. Siempre que se produzca un error en un nodo activo para esta función de servicio, tanto el plano de control como el plano de datos conmutan por error al nodo de copia de seguridad al mismo tiempo.

Los nodos utilizan los siguientes mensajes para sincronizar datos:

- Mensajes de aplicación de control del motor de enrutamiento al motor de enrutamiento

- Mensajes relacionados con la configuración del motor de enrutamiento

- Mensajes RTO del plano de datos

Cifrado de vínculo de interchasis (ICL)

En la alta disponibilidad de múltiples nodos, los nodos activos y de respaldo se comunican entre sí mediante un vínculo de interchasis (ICL) conectado a través de una red enrutada o directamente conectado. La ICL es un vínculo IP lógico y se establece mediante direcciones IP que se pueden enrutar en la red.

Los nodos utilizan ICL para sincronizar los estados del plano de control y del plano de datos entre ellos. La comunicación ICL podría pasar por una red compartida o no confiable, y los paquetes enviados a través de la ICL pueden atravesar una ruta que no siempre es de confianza. Por lo tanto, debe proteger los paquetes que atraviesan la ICL cifrando el tráfico mediante los estándares IPsec.

IPsec protege el tráfico mediante el establecimiento de un túnel de cifrado para la ICL. Cuando se aplica el cifrado de vínculo de alta disponibilidad, el tráfico de alta disponibilidad fluye entre los nodos únicamente a través del túnel seguro y cifrado. Sin el cifrado del vínculo de alta disponibilidad, es posible que la comunicación entre los nodos no sea segura.

Para cifrar el vínculo de alta disponibilidad para la ICL:

- Instale el paquete IKE de Junos en su firewall de la serie SRX mediante el siguiente comando:

request system software add optional://junos-ike.tgz. - Configure un perfil de VPN para el tráfico de alta disponibilidad y aplique el perfil para ambos nodos. El túnel IPsec negociado entre los firewalls de la serie SRX utiliza el protocolo IKEv2.

-

Asegúrese de haber incluido la instrucción ha-link-encryption en la configuración de VPN IPsec. Ejemplo: user@host# set security ipsec vpn vpn-name ha-link-encryption.

Recomendamos lo siguiente para configurar una ICL:

-

Utilice puertos y redes que tengan menos probabilidades de saturarse.

-

No usar los puertos de alta disponibilidad dedicados (puertos de control y estructura, si están disponibles en el firewall de la serie SRX)

-

Enlazar la ICL a la interfaz circuito cerrado (lo0) o a una interfaz Ethernet agregada (ae0) y tener más de un vínculo físico (LAG/LACP) que garantice la diversidad de rutas para una máxima resistencia.

-

Puede usar un puerto Ethernet de ingresos en los firewalls de la serie SRX para configurar una conexión ICL. Asegúrese de separar el tráfico de tránsito en las interfaces de ingresos del tráfico de alta disponibilidad (HA).

-

Se introdujeron comprobaciones de validación para restringir la configuración de la UMT del túnel para túneles de cifrado de vínculos de alta disponibilidad de alta disponibilidad de múltiples nodos. La comprobación de validación garantiza que la UMT de extremo a extremo para vínculos de alta disponibilidad mediante cifrado IPv6 cumpla el requisito mínimo de 2000 bytes, lo que ayuda a mantener un rendimiento y una confiabilidad óptimos durante las operaciones de alta disponibilidad.

Por ejemplo, si la configuración incluye la siguiente estrofa en la que túnel-mtu es inferior a 2000, recibirá un error de comprobación de confirmación: user@host# establecer seguridad IPsec VPN L3HA_IPSEC_VPN túnel-mtu <bytes>

Consulte Configuración de alta disponibilidad multinodo para obtener más detalles.

Cifrado de enlace basado en PKI para ICL

A partir de la versión 22.3R1 de Junos OS, admitimos el cifrado de vínculos basado en PKI para vínculos de interchasis (ICL) en alta disponibilidad de múltiples nodos. Como parte de esta compatibilidad, ahora puede generar y almacenar objetos PKI específicos del nodo, como pares de claves locales, certificados locales y solicitudes de firma de certificados en ambos nodos. Los objetos son específicos de los nodos locales y se almacenan en ubicaciones específicas en ambos nodos.

Los objetos locales del nodo permiten distinguir entre los objetos PKI que se utilizan para el cifrado ICL y los objetos PKI que se utilizan para el túnel VPN IPsec creado entre dos puntos de conexión.

Puede utilizar los siguientes comandos ejecutar en un nodo local para trabajar con objetos PKI específicos del nodo.

| Generación de un par de claves privada/pública para un nodo local | |

| Generación e inscripción de un certificado digital local en un nodo local |

|

| Borrar certificados específicos de nodos | |

| Muestra certificados locales específicos del nodo y solicitudes de certificado. |

En su dispositivo de seguridad en alta disponibilidad de múltiples nodos, si configuró la opción de reinscripción automática y si la ICL desactiva en el momento del desencadenador de la reinscripción, ambos dispositivos comenzarán a inscribir el mismo certificado por separado con el servidor de AC y descargarán el mismo archivo CRL. Una vez que la alta disponibilidad multinodo restablece la ICL, la configuración utiliza solo un certificado local. Debe sincronizar los certificados del nodo activo al nodo de copia de seguridad mediante el user@host> request security pki sync-from-peer comando del nodo de copia de seguridad.

Si no sincroniza los certificados, el problema de falta de coincidencia de certificados entre los nodos del mismo nivel persistirá hasta la próxima reinscripción.

Opcionalmente, puede habilitar TPM (módulo de plataforma de confianza) en ambos nodos antes de generar cualquier par de claves en los nodos. Consulte Uso del módulo de plataforma segura para enlazar secretos en dispositivos de la serie SRX.

Detección y prevención del cerebro dividido

La detección de cerebro dividido o el conflicto de actividad ocurre cuando la ICL entre dos nodos de alta disponibilidad multinodo está inactiva y ambos nodos ya no pueden comunicarse entre sí para recopilar el estado de nodo par.

- Sondeo de cerebro dividido basado en ICMP

- Sondeo de cerebro dividido basado en BFD

- Configurar el sondeo de cerebro dividido

- Soporte de sistemas lógicos y de inquilinos

Sondeo de cerebro dividido basado en ICMP

Considere un escenario en el que dos dispositivos de la serie SRX forman parte de la configuración de alta disponibilidad multinodo. Consideremos SRX-1 como nodo local y SRX-2 nodo remoto. Actualmente, el nodo local tiene una función activa y aloja una dirección IP flotante para dirigir el tráfico hacia él. El enrutador ascendente tiene una ruta de mayor prioridad para el nodo local.

Cuando la ICL entre los nodos desciende, ambos nodos inician una sonda de determinación de actividad (sonda ICMP). Los nodos utilizan la dirección IP flotante (dirección IP de determinación de actividad) como dirección IP de origen y las direcciones IP de los enrutadores ascendentes como dirección IP de destino para las sondas.

Caso 1: Si el nodo activo está activo

- El enrutador ascendente, que aloja la dirección IP de destino de la sonda, recibe las sondas ICMP de ambos nodos.

- El enrutador ascendente responde solo al nodo activo; ya que su configuración tiene una ruta de preferencia más alta para el nodo activo

- El nodo activo conserva la función activa.

Si el nodo activo está inactivo:

- El nodo remoto reinicia los sondeos de determinación de actividad.

- El enrutador que aloja la dirección IP de destino de la sonda ha perdido su ruta de preferencia más alta (del nodo activo anterior) y responde al nodo remoto.

- El resultado del sondeo es un éxito para el nodo remoto y el nodo remoto pasa al estado activo.

- Como se demostró en los casos anteriores, las sondas de determinación de actividad y la configuración de una preferencia de ruta más alta en el enrutador ascendente garantizan que un nodo siempre permanezca en el rol activo y evite que se produzca el cerebro dividido.

Sondeo de cerebro dividido basado en BFD

En la versión 23.4R1 de Junos OS, se admite el sondeo de cerebro dividido basado en BFD para la puerta de enlace predeterminada y el modo híbrido de despliegues para alta disponibilidad de múltiples nodos.

El fallo del enlace de interchasis (ICL) a menudo se puede atribuir a dos factores clave: interrupciones de la red o configuraciones inconsistentes. Puede utilizar el sondeo de actividad para determinar el nodo que puede asumir un rol activo para cada SRG1+. Según el resultado de la sonda, uno de los nodos pasa al estado activo y esta acción evita el escenario de cerebro derramado.

Con el sondeo de cerebro dividido basado en BFD, ahora puede tener un control más granular de los sondeos, ya que puede definir la interfaz, el intervalo mínimo y los multiplicadores. En el sondeo de cerebro dividido basado en BFD, el sondeo comienza inmediatamente después de configurar un SRG y comienza a funcionar. En el sondeo de cerebro dividido basado en ICMP predeterminado, el sondeo comienza solo después de que el vínculo ICL deja de funcionar.

En comparación, el sondeo basado en BFD es mucho más proactivo en las siguientes formas para garantizar una respuesta más rápida para evitar escenarios de cerebro dividido:

-

El sondeo se inicia directamente después de una configuración de SRG.

-

Si tanto ICL BFD como la sonda de cerebro dividido se rompen al mismo tiempo, el nodo de respaldo asume inmediatamente el rol activo y asume el control del VIP.

Esto asegura una respuesta más rápida para evitar escenarios de cerebro dividido.

¿Cómo funciona?

Cuando la ICL está inactiva y ambos dispositivos se están iniciando, los nodos inicialmente entran en un estado de ESPERA y esperan a que el nodo par se levante y se conecte. Por cualquier motivo, si el otro nodo no aparece, el sistema inicia sondeos de cerebro dividido a las direcciones IP alojadas en diferentes dispositivos de la red. Si el proceso se completa correctamente, un nodo pasa a activo y el otro a copia de seguridad. Antes de que la sonda se realice correctamente, si se produce algún fallo de supervisión de ruta o de supervisión de hardware interno, ambos nodos dejan de ser aptos para evitar un escenario de cerebro dividido.

Si la sonda de cerebro dividido falla por cualquier motivo, los nodos permanecerán en el estado HOLD y continuarán sondeando. La IP de la sonda de cerebro dividido siempre debe estar disponible en la red. A excepción de IPsec, el resto del tráfico de la aplicación no experimentará pérdidas en SRX siempre que el enrutamiento esté disponible, incluso en el estado HOLD.

Cuando ambos nodos están en estado En espera o No elegible, no se reenviará tráfico hasta que el nodo vuelva a estar activo o se realice una copia de respaldo.

Nota:

- El cerebro dividido se basa en las sondas de actividad diferentes de las sondas de monitoreo de ruta. Solo se activa cuando la ICL/comunicación se rompe entre los nodos MNHA

- Cuando se rompe el vínculo de interchasis (ICL) entre los nodos, ambos nodos inician sondas cerebrales divididas. El nodo activo conserva la maestría siempre que su sonda no falle. Se recomienda alojar la IP de sondeo en una ruta que garantice la accesibilidad continua, siempre que el nodo de la serie SRX esté en buen estado. Un cambio de estado solo se activa si se produce un error en el sondeo del nodo activo actual y se realiza correctamente el sondeo del nodo de respaldo actual.

- En los modos híbrido y de conmutación, la dirección de tráfico utiliza la IP virtual (VIP), que solo funciona en el estado ACTIVO. El sistema no debe permanecer en el estado HOLD después de que expire el temporizador de espera, ya que sondeará al par MNHA para resolver la situación de cerebro dividido.

Diferencia en el sondeo basado en ICMP y BFD

La siguiente tabla muestra las diferencias en el sondeo basado en ICMP y el sondeo basado en BFD para la detección de cerebro dividido.

| Parámetros |

Sondeo basado en ICMP |

Sondeo basado en BFD |

|---|---|---|

| Tipo de sonda | Paquete ICMP | Paquete BFD, BFD de un solo salto |

| Intervalo mínimo | 1000 ms | El intervalo BFD mínimo del firewall de la serie SRX depende de la plataforma. Por ejemplo: Firewalls de SRX5000 línea con SPC3, el intervalo es de 100 ms. SRX4200, el intervalo es de 300 ms. |

| Sondeos de nodo de respaldo SRG | Sí | Sí |

| Sondas de nodo activo SRG | No | Sí |

| El cerebro dividido de SRG se resuelve cuando la ICL cae | Solo cuando ICL baja. | Después de configurar SRG. |

| No es posible | Posible | |

| Opciones de configuración |

show chassis

high-availability services-redundancy-group 1

activeness-probe

dest-ip {

192.168.21.1;

src-ip 192.168.21.2;

} |

show chassis

high-availability services-redundancy-group 1

activeness-probe

bfd-liveliness {

source-ip 192.168.21.1; (inet address of the local SRX sub interface)

destination-ip 192.168.21.2; (inet address of the peers SRX sub interface)

interface xe-0/0/1.0;

} |

En la siguiente figura, se muestran las opciones de configuración para el sondeo basado en ICMP y el sondeo basado en BFD para la detección de cerebro dividido.

basado en ICMP y BFD

basado en ICMP y BFD

El sondeo basado en ICMP y el sondeo basado en BFD son mutuamente excluyentes.

En el modo híbrido y las implementaciones de puerta de enlace predeterminadas, puede configurar el intervalo y el umbral del sondeo de actividad en los dos niveles siguientes:

-

Nivel global, que es aplicable al sondeo de cerebro dividido basado en ICMP

-

BFD-Nivel de vivacidad que es específico de la sonda de cerebro dividido BFD. Cuando configure el sondeo basado en BFD, no configure global

minimum-intervalymultiplieroptions en laactiveness-probeinstrucción.

Para configurar el sondeo de actividad para despliegues de puerta de enlace predeterminados, utilice la interfaz de dirección IP virtual principal (VIP1) en ambos nodos (local y par) para configurar el sondeo de actividad. La IP de destino es del nodo par y la IP de origen es del nodo local. Ambos VIP deben tener el mismo valor de índice. Las direcciones IP deben ser las direcciones inet asignadas a la interfaz LAN del firewall de la serie SRX.

Configurar el sondeo de cerebro dividido

Puede configurar el sondeo de cerebro dividido en una configuración de alta disponibilidad de nodo multinodo de las siguientes maneras:-

Modo híbrido y enrutamiento: si configuró los detalles de IP de destino de la sonda para la determinación de la actividad (mediante la

activeness-probe dest-ipinstrucción), no configure los valores de multiplicador e intervalo mínimo. Configure estos parámetros cuando utilice el sondeo de actividad basado en VIP.[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip <neighbor_ip_address> src-ip <srx_anycast_IP>]

-

Modo híbrido y de conmutación: sondeo de cerebro dividido de capa 2 mediante ICMP. Utilice el tipo de sonda ICMP y establezca el umbral de intervalo y tiempo de espera mediante la siguiente instrucción:

[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe minimum-interval <interval> multiplier <integer>

-

Modo híbrido y de conmutación: sondeo de cerebro dividido de capa 2 mediante BFD. Utilice el BFD de tipo de sonda y establezca el umbral de tiempo de espera que puede ser inferior a un segundo en función del intervalo mínimo de BFD configurado.

[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip <ip-address> destination-ip <ip-address> interface <vip1_ifl_interface> minimum-interval <interval> multiplier <integer>

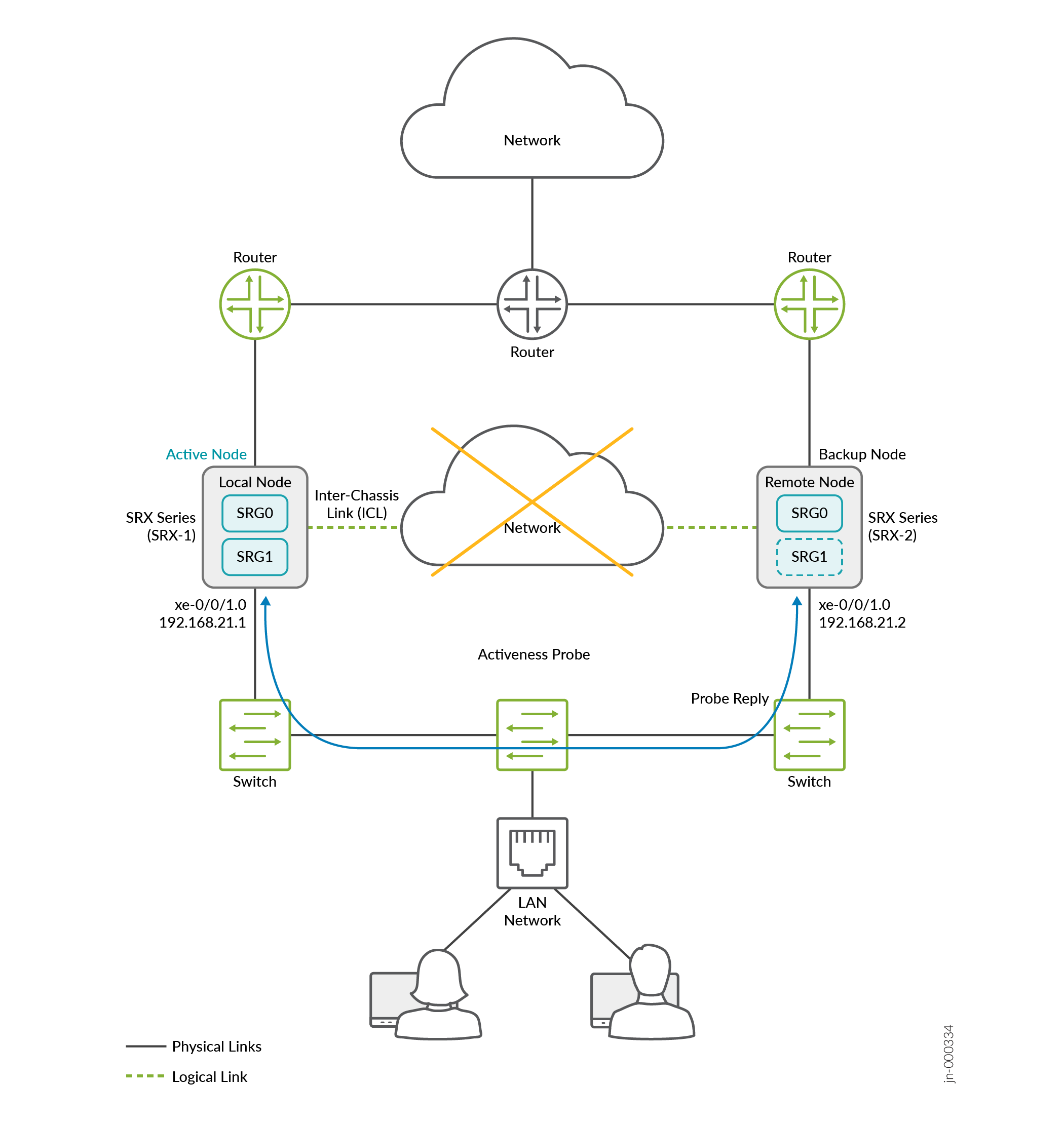

La Figura 15 muestra la topología de ejemplo. Dos firewalls de la serie SRX están conectados a enrutadores adyacentes en el lado de confianza y no confianza, formando una vecindad BGP. Un vínculo de interchasis lógico (ICL) cifrado conecta los nodos a través de una red enrutada. Los nodos se comunican entre sí mediante una dirección IP (dirección IP flotante) enrutable a través de la red.

de cerebro dividido

de cerebro dividido

Consideremos SRX-1 como un nodo local y SRX-2 como un nodo remoto. El nodo local está actualmente en función activa y el enrutador ascendente tiene una ruta de mayor prioridad para el nodo local.

Para activeness-probe, debe configurar las siguientes opciones:

-

Dirección IP de origen: utilice la dirección IP virtual 1 (VIP1) de SRG1 del nodo local.

-

Dirección IP de destino: Utilice la VIP1 de SRG1 del nodo par.

-

Interfaz: interfaz asociada con VIP1

En este ejemplo, asigne una dirección IP virtual (VIP) (192.168.21.1) y una interfaz xe-0/0/1.0 para la vivacidad del BFD. Aquí, se configura el sondeo de cerebro dividido basado en BFD especificando las direcciones IP de origen y destino, y la interfaz.

Los nodos utilizan la dirección inet de familia de la interfaz asociada a la dirección IP virtual (VIP1) de SRG1.

Ambos nodos inician una sonda de determinación de actividad (sonda basada en BFD) tan pronto como los SRG comienzan a operar.

Para el sondeo de cerebro dividido basado en BFD, debe:

- Configure direcciones IP de origen y destino coincidentes para el mismo SRG en ambos nodos.

- Configure la opción para determinar el

activeness-prioritynodo activo como resultado del sondeo de cerebro dividido.

En la siguiente tabla, se muestra cómo la configuración de alta disponibilidad multinodo resuelve la situación de cerebro dividido con sondeo basado en BFD cuando la ICL está inactiva. Según los estados de los nodos y los resultados del sondeo, el sistema de alta disponibilidad multinodo selecciona el nodo que asumirá el rol activo.

La tabla 4 muestra cómo la configuración de alta disponibilidad multinodo resuelve la situación de cerebro dividido con sondeo basado en BFD cuando la ICL está inactiva. Según los estados de los nodos y los resultados del sondeo, el sistema de alta disponibilidad multinodo selecciona el nodo que asumirá el rol activo.

En este ejemplo, asumimos que SRG1 del nodo 1 tiene la prioridad de actividad más alta.

| Estado del nodo 1 | Estado de sondeo del nodo 1 | Estado del nodo 2 | Estado de sondeo del nodo 2 | Nodo que pasa al estado activo SRG1 |

| Activo | Abajo | No elegible | Sin sondeo | Nodo 1 |

| Activo | Hacia arriba | Copia de seguridad | Hacia arriba | Nodo 1 |

| Activo | Hacia arriba | Activo | Hacia arriba | Nodo 1 (desempate) |

| Copia de seguridad | Abajo | No elegible | Sin sondeo | Nodo 1 |

| Copia de seguridad | Hacia arriba | Copia de seguridad | Hacia arriba | Nodo 1 (desempate) |

| Copia de seguridad | Hacia arriba | Activo | Hacia arriba | Nodo 2 |

| No elegible | Sin sondeo | No elegible | Sin sondeo | Ninguno de los nodos |

| No elegible | Sin sondeo | Copia de seguridad | Abajo | Nodo 2 |

| No elegible | Sin sondeo | Activo | Abajo | Nodo 2 |

Configuración de ejemplo

Nodo 1:

set chassis high-availability services-redundancy-group 1 activeness-priority 1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness destination-ip 192.168.21.2 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip 192.168.21.1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness interface xe-0/0/1.0 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness minimum-interval 300 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness multiplier 3

Nodo 2:

set chassis high-availability services-redundancy-group 1 activeness-priority 200 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness destination-ip 192.168.21.1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip 192.168.21.2 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness interface xe-0/0/1.0 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness minimum-interval 300 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness multiplier 3

Verificación

-

Use el

(Sondeo basado en BFD)show chassis high-availability services-redundancy-group 1comando para ver el tipo de sonda de cerebro dividido configurada en el dispositivo.user@host> show chassis high-availability services-redundancy-group 1 .. Split-brain Prevention Probe Info: DST-IP: 192.168.21.2 SRC-IP: N/A Routing Instance: default Type: BFD Probe Interval: 300ms Multiplier: 3 Status: RUNNING Result: REACHABLE Reason: N/A ..user@host> show chassis high-availability services-redundancy-group 1 .. Split-brain Prevention Probe Info: DST-IP: 192.168.21.2 SRC-IP: 192.168.21.1 Routing Instance: default Type: ICMP Probe Status: NOT RUNNING Result: N/A Reason: N/A .. -

Utilice el comando para ver si el estado de la

show bfd sessionsonda basada en BFD.user@host> show bfd session Detect Transmit Address State Interface Time Interval Multiplier 192.168.0.2 Up 0.300 0.100 3 192.168.21.2 Up xe-0/0/1.0 0.300 0.100 3 1 sessions, 1 clients Cumulative transmit rate 0.5 pps, cumulative receive rate 0.0 ppsEn el ejemplo, puede observar que se ejecuta un sondeo de cerebro dividido basado en BFD para la interfaz xe-0/0/1.0.

-

Utilice el

show chassis high-availability services-redundancy-group 1comando para obtener los detalles de las sondas basadas en BFD.user@host> show chassis high-availability services-redundancy-group 1 SRG failure event codes: BF BFD monitoring IP IP monitoring IF Interface monitoring CP Control Plane monitoring Services Redundancy Group: 1 Deployment Type: ROUTING Status: ACTIVE Activeness Priority: 200 Preemption: ENABLED Process Packet In Backup State: NO Control Plane State: READY System Integrity Check: N/A Failure Events: NONE Peer Information: Peer Id: 1 Status : N/A Health Status: SRG NOT CONFIGURED Failover Readiness: UNKNOWN Activeness Remote Priority: 100

Soporte de sistemas lógicos y de inquilinos

Los sistemas lógicos para firewalls de la serie SRX permiten dividir un único dispositivo en contextos seguros y Un sistema de inquilinos divide lógicamente el firewall físico en un firewall lógico independiente y aislado.

Un sistema de inquilinos divide lógicamente el firewall físico en firewalls lógicos independientes y aislados. Aunque son similares a los sistemas lógicos, los sistemas de inquilinos tienen una escalabilidad mucho mayor y menos funciones de enrutamiento.

Los firewalls de la serie SRX en configuración de alta disponibilidad multinodo admiten sistemas lógicos y sistemas de inquilinos en el grupo de redundancia de servicios 0 (SRG0).

El comportamiento de una configuración de alta disponibilidad multinodo con firewalls de la serie SRX que ejecutan sistemas lógicos es el mismo que el de una configuración en la que los nodos de la serie SRX no ejecutan sistemas lógicos. No hay diferencia en los eventos que desencadenan una conmutación por tolerancia a fallos del nodo. En concreto, si la supervisión de interfaz está habilitada en SRG0 y se produce un error en un vínculo asociado con un único sistema lógico (que se está supervisando), el dispositivo conmuta por error a otro nodo. Esta tolerancia a fallos se produce a través de anuncios de preferencia de ruta en la configuración de alta disponibilidad multinodo.

Antes de configurar los sistemas lógicos o de inquilinos, debe configurar la alta disponibilidad multinodo. Cada nodo en la configuración de alta disponibilidad debe tener una configuración idéntica. Asegúrese de que el nombre, el perfil y las características de seguridad correspondientes, o las interfaces de los sistemas lógicos o inquilinos dentro de los sistemas lógicos o inquilinos sean los mismos. Todas las configuraciones del sistema lógico o de inquilinos se sincronizan y replican entre los dos nodos.

Use los grupos de configuración de Junos para configurar características y funciones, y sincronice la configuración mediante la opción en su [edit system commit peers-synchronize] configuración de alta disponibilidad multinodo. Consulte Sincronización de configuración entre nodos de alta disponibilidad de varios nodos.

Cuando se utilizan firewalls de la serie SRX con sistemas lógicos en una alta disponibilidad de múltiples nodos, debe comprar e instalar la misma cantidad de licencias para cada nodo de la configuración.

Para obtener más información, consulte Guía del usuario de sistemas lógicos y sistemas de inquilinos para dispositivos de seguridad.

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.