Configurar ClearPass y JIMS al mismo tiempo

Puede configurar ClearPass y Juniper Identity Management Service (JIMS) al mismo tiempo. Al configurar ClearPass y JIMS al mismo tiempo, los dispositivos serie SRX o NFX pueden consultar a JIMS para obtener entradas de identificación de usuario, y ClearPass puede insertar estas entradas en los dispositivos a través de la API web.

Comprender cómo funcionan ClearPass y JIMS al mismo tiempo

El dispositivo depende de Juniper Identity Management Service (JIMS) y ClearPass para obtener información sobre la identidad del usuario. A partir de Junos OS versión 18.2R1, puede configurar JIMS, ClearPass y Web API al mismo tiempo en UserFW. Antes de Junos OS versión 18.2R1, podía configurar ClearPass Policy Manager (CPPM) o JIMS. Al configurar ClearPass y JIMS al mismo tiempo, el dispositivo puede consultar JIMS para obtener información de identidad de usuario de Active Directory y los servidores de intercambio, y ClearPass puede insertar la autenticación de usuario y la información de identidad en el dispositivo a través de API web.

- ¿Cómo funcionan ClearPass y JIMS al mismo tiempo?

- Diferentes escenarios de cómo funcionan ClearPass y JIMS al mismo tiempo

¿Cómo funcionan ClearPass y JIMS al mismo tiempo?

Cuando un usuario se autentica mediante la CPPM, la CPPM utiliza una API web para insertar información de usuario o dispositivo en un dispositivo. El dispositivo crea la entrada de autenticación o la información del dispositivo para el usuario, y el tráfico de usuarios puede pasar a través del dispositivo según la política de seguridad. Cuando el cliente de Windows Active Directory inicia sesión en el dominio, el dispositivo obtiene información de usuario o dispositivo del cliente de JIMS a través de una consulta por lotes. La tabla de autenticación se actualiza con la entrada proporcionada por JIMS. El tráfico de usuarios puede pasar a través del dispositivo según la política de seguridad.

Cuando tanto la consulta IP de JIMS como la consulta de usuario de ClearPass están habilitadas, el dispositivo siempre consulta primero a ClearPass. Si CPPM devuelve información de asignación de usuarios IP, la información se agrega posteriormente a la tabla de autenticación. Si CPPM no devuelve la información de asignación de usuarios IP, o si un dispositivo recibe una respuesta de CPPM sin asignación de usuarios IP, el dispositivo consulta a JIMS para obtener la asignación de usuarios IP o grupos.

Cuando se recibe la asignación de usuarios IP o grupos tanto de JIMS como de CPPM, el dispositivo considera las entradas de autenticación más recientes y sobrescribe las entradas de autenticación existentes.

Puede establecer un delay-query-time parámetro, especificado en segundos, que permita al dispositivo esperar un período de tiempo antes de enviar la consulta. El tiempo de retraso debe ser el mismo valor para ClearPass y JIMS. De lo contrario, se muestra un mensaje de error y se produce un error en la comprobación de confirmación.

Cuando se recibe la asignación de usuarios IP o grupos tanto de JIMS como de CPPM, el dispositivo considera las entradas de autenticación más recientes y sobrescribe las entradas de autenticación existentes.

Diferentes escenarios de cómo funcionan ClearPass y JIMS al mismo tiempo

Una explicación más detallada con escenarios de cómo funcionan ClearPass y JIMS es la siguiente:

- Escenario 1: ¿Qué hace un firewall de la serie SRX si la CPPM responde con información de asignación de grupos o usuarios IP?

- Escenario 2: ¿Qué hace un firewall de la serie SRX si CPPM no responde o CPPM responde sin información de asignación de grupos o usuarios IP?

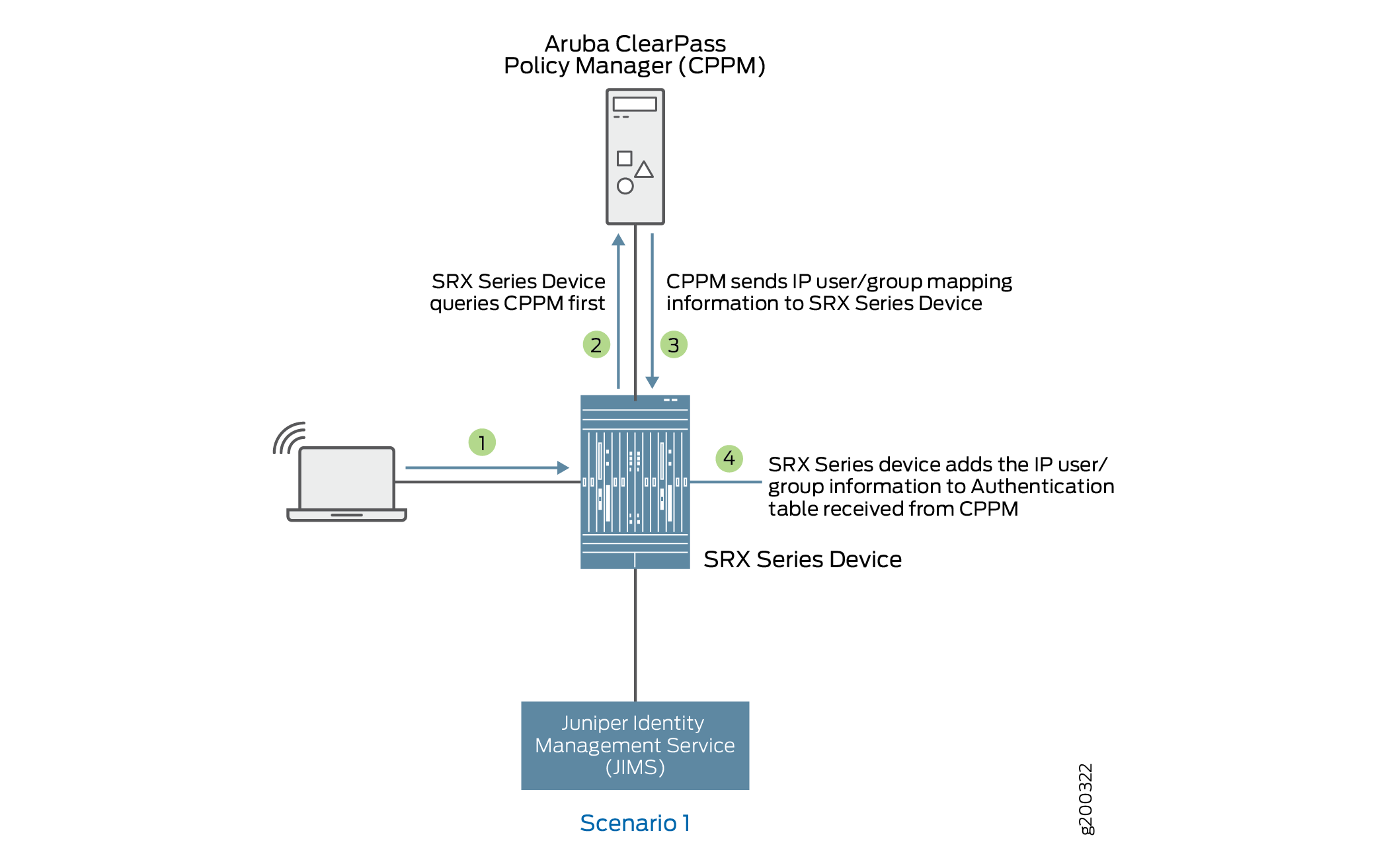

Escenario 1: ¿Qué hace un firewall de la serie SRX si la CPPM responde con información de asignación de grupos o usuarios IP?

La figura 1 muestra cuando un firewall de la serie SRX consulta

CPPM para información de asignación de usuarios IP o grupos y se agrega a la tabla de autenticación.

-

Un usuario intenta acceder a un recurso. Cuando el firewall de la serie SRX recibe la solicitud de tráfico, busca una entrada para el usuario en su tabla de autenticación de ClearPass y en la tabla de autenticación local de Active Directory, pero no se encuentra la información del usuario.

-

El firewall de la serie SRX consulta la identidad del usuario en ClearPass.

-

El ClearPass envía la información de asignación de usuarios IP o grupos al firewall de la serie SRX.

-

El firewall de la serie SRX agrega la información a la tabla de autenticación.

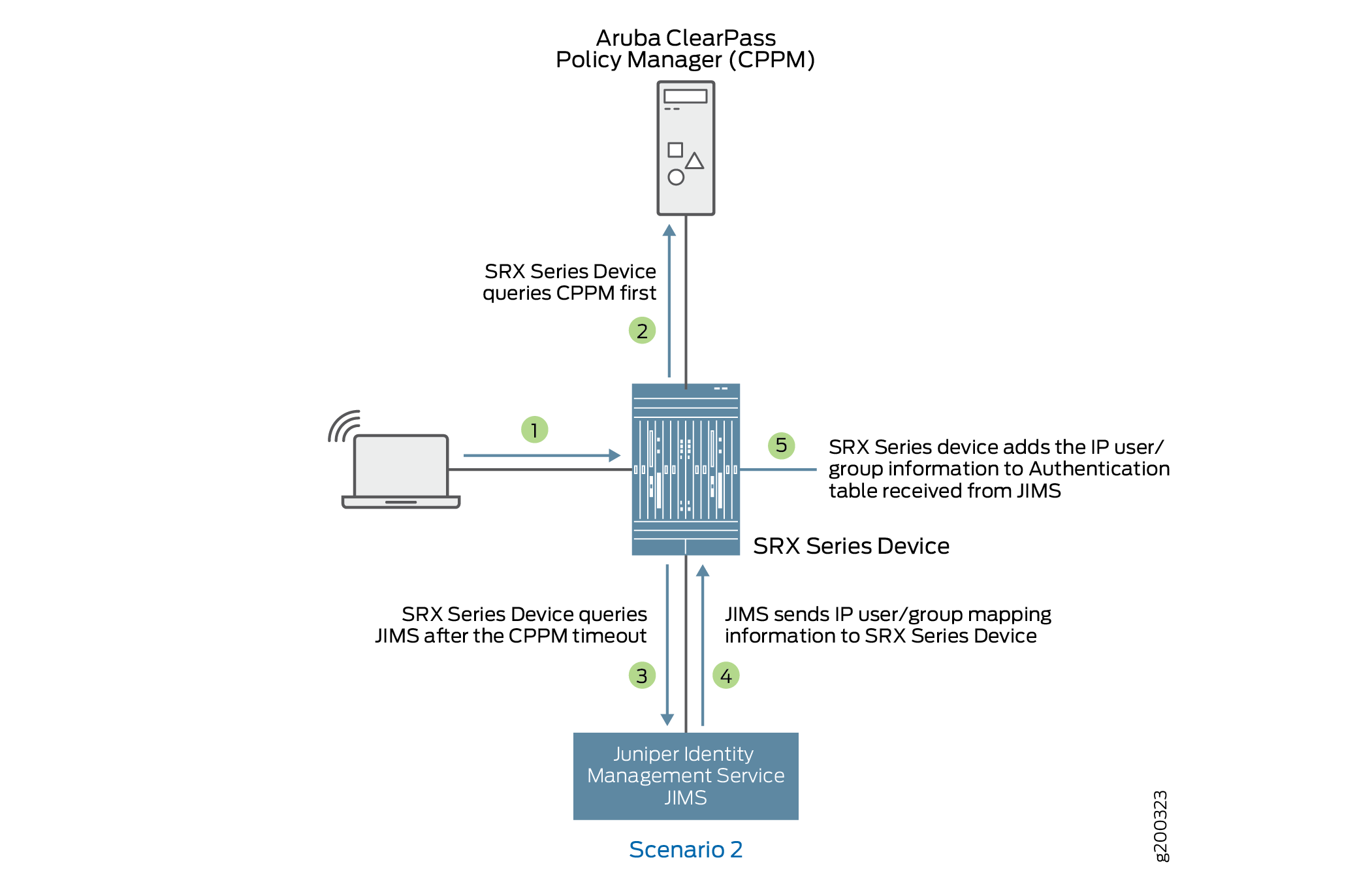

Escenario 2: ¿Qué hace un firewall de la serie SRX si CPPM no responde o CPPM responde sin información de asignación de grupos o usuarios IP?

La figura 2 muestra cuando un firewall de la serie SRX consulta a JIMS si no hay respuesta o si no hay información de mapeo de usuarios IP o grupos recibida de CPPM.

-

Un usuario intenta acceder a un recurso. Cuando el firewall de la serie SRX recibe la solicitud de tráfico, busca una entrada para el usuario en su tabla de autenticación ClearPass y tabla de autenticación JIMS, pero no se encuentra la información del usuario.

-

El firewall de la serie SRX consulta la identidad del usuario en ClearPass.

-

Si la serie SRX no recibe una respuesta de ClearPass, el firewall de la serie SRX consulta JIMS.

-

El JIMS envía información de asignación de usuarios IP o grupos al firewall de la serie SRX.

-

El firewall de la serie SRX agrega la información recibida de JIMS a la tabla de autenticación.

Ejemplo: configurar ClearPass y JIMS al mismo tiempo

En este ejemplo se muestra cómo habilitar Juniper Identity Management Service (JIMS) y ClearPass al mismo tiempo para la información de identidad del usuario, y comprobar cómo funcionan JIMS y ClearPass al mismo tiempo. Además, en este ejemplo se explica qué entradas de autenticación tienen preferencia y cómo se comportan los tiempos de espera para JIMS y ClearPass.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Un firewall de la serie SRX.

Una dirección IP del servidor JIMS.

Dirección IP del cliente de ClearPass.

Gestor de políticas de Aruba ClearPass (CPPM). La CPPM está configurada para utilizar su origen de autenticación local para autenticar a los usuarios.

Nota:Se supone que la CPPM está configurada para proporcionar al firewall de la serie SRX información de autenticación e identidad del usuario, incluido el nombre de usuario, una lista de los nombres de los grupos a los que pertenece el usuario, las direcciones IP de los dispositivos utilizados y el token de postura del dispositivo.

Visión general

Un firewall de la serie SRX obtiene la información de identidad del usuario o dispositivo de diferentes orígenes de autenticación. Después de que el firewall de la serie SRX obtiene la información de identidad del dispositivo, crea una entrada en la tabla de autenticación de identidad del dispositivo. El firewall de la serie SRX se basa en JIMS y ClearPass para la información de identidad del usuario. Al habilitar JIMS y ClearPass al mismo tiempo, un firewall de la serie SRX consulta a JIMS para obtener información de identidad de usuario de Active Directory y los servidores de intercambio, y CPPM inserta la autenticación de usuario y la información de identidad al firewall de la serie SRX a través de la API web.

Cuando tanto la consulta IP de JIMS como la consulta de usuario de ClearPass están habilitadas, el firewall de la serie SRX siempre consulta primero a ClearPass. Cuando se recibe la asignación de usuarios IP o grupos tanto de JIMS como de CPPM, un firewall de la serie SRX considera las entradas de autenticación más recientes y sobrescribe las entradas de autenticación existentes. Puede establecer un delay-query-time parámetro, especificado en segundos, que permita al firewall de la serie SRX esperar un período de tiempo antes de enviar la consulta. Cuando JIMS y ClearPass están habilitados, el tiempo de retraso debe ser el mismo valor entre sí. De lo contrario, se muestra un mensaje de error y se produce un error en la comprobación de confirmación.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía.

set services user-identification identity-management connection primary address 192.0.2.0 set services user-identification identity-management connection primary client-id otest set services user-identification identity-management connection primary client-secret test set services user-identification authentication-source aruba-clearpass user-query web-server cp-server set services user-identification authentication-source aruba-clearpass user-query address 198.51.100.0 set services user-identification authentication-source aruba-clearpass user-query client-id otest set services user-identification authentication-source aruba-clearpass user-query client-secret test set services user-identification authentication-source aruba-clearpass user-query token-api oauth_token/oauth set services user-identification authentication-source aruba-clearpass user-query query-api "user_query/v1/ip/$IP$" set system services webapi user root set system services webapi user password “$ABC123" set system services webapi client 203.0.113.0 set system services webapi https port 8443 set system services webapi https default-certificate set services user-identification authentication-source aruba-clearpass authentication-entry-timeout 30 set services user-identification authentication-source aruba-clearpass invalid-authentication-entry-timeout 30 set services user-identification identity-management authentication-entry-timeout 30 set services user-identification identity-management invalid-authentication-entry-timeout 30 set services user-identification identity-management ip-query query-delay-time 15 set services user-identification authentication-source aruba-clearpass user-query delay-query-time 15

Procedimiento

Procedimiento paso a paso

Para configurar JIMS y ClearPass al mismo tiempo, utilice las siguientes configuraciones:

Configure la dirección IP del servidor JIMS principal.

[edit services] user@host# set user-identification identity-management connection primary address 192.0.2.0

Configure el ID de cliente que la serie SRX proporciona al servidor primario de JIMS como parte de su autenticación.

[edit services] user@host# set user-identification identity-management connection primary client-id otest

Configure el secreto de cliente que la serie SRX proporciona al servidor primario de JIMS como parte de su autenticación.

[edit services] user@host# set user-identification identity-management connection primary client-secret test

-

Configure Aruba ClearPass como origen de autenticación para las solicitudes de consulta de usuario y configure el nombre del servidor web de ClearPass y su dirección IP. El firewall de la serie SRX requiere esta información para ponerse en contacto con el servidor web de ClearPass.

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query web-server cp-server address 198.51.100.0

-

Configure el identificador de cliente y el secreto de cliente que requiere el firewall de la serie SRX para obtener un token de acceso necesario para las consultas de los usuarios.

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query client-id otest user@host# set user-identification authentication-source aruba-clearpass user-query client-secret test

Configure la API de token que se usa para generar la dirección URL para adquirir un token de acceso.

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query token-api oauth_token/oauth

Configure la API de consulta para consultarla mediante la autenticación de usuarios individuales y la información de identidad.

[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query query-api "user_query/v1/ip/$IP$"

Configure el nombre de usuario y la contraseña del demonio de API web para la cuenta.

[edit system services] user@host# set webapi user user password “$ABC123"

Configure la dirección del cliente de la API web, es decir, la dirección IP del puerto de datos del servidor web de ClearPass.

[edit system services] user@host# set webapi client 203.0.113.0

Configure el puerto de servicio HTTPS del proceso de la API web.

[edit system services] user@host# set webapi https port 8443 user@host# set webapi https default-certificate

Configure un valor de tiempo de espera de entrada de autenticación para Aruba ClearPass.

[edit services] user@host# set user-identification authentication-source aruba-clearpass invalid-authentication-entry-timeout 30

Configure un valor de tiempo de espera independiente para que se asigne a entradas de autenticación de usuario no válidas en la tabla de autenticación de la serie SRX para Aruba ClearPass.

[edit services] user@host# set user-identification identity-management authentication-entry-timeout 30

Configure un valor de tiempo de espera independiente para asignarlo a entradas de autenticación de usuario no válidas en la tabla de autenticación de la serie SRX para JIMS.

[edit services] user@host# set user-identification identity-management invalid-authentication-entry-timeout 30

-

Establezca un

query-delay-timeparámetro, especificado en segundos, que permita al firewall de la serie SRX esperar un período de tiempo antes de enviar la consulta.[edit services] user@host# set user-identification identity-management ip-query query-delay-time 15

-

Establezca un

query-delay-timeparámetro, especificado en segundos, que permita al firewall de la serie SRX esperar un período de tiempo antes de enviar la consulta.[edit services] user@host# set user-identification authentication-source aruba-clearpass user-query delay-query-time 15

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show system services webapicomando , Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

[edit ]

user@host# show system services webapi

user {

device;

password "$ABC123"; ## SECRET-DATA

}

client {

203.0.113.0;

}

https {

port 8443;

default-certificate;

}

Desde el modo de configuración, confirme la configuración introduciendo el show services user-identification authentication-source aruba-clearpass comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

[edit ]

user@host# show services user-identification authentication-source aruba-clearpass

authentication-entry-timeout 30;

invalid-authentication-entry-timeout 30;

user-query {

web-server {

cp-server;

address 10.208.164.31;

}

client-id otest;

client-secret "$ABC123"; ## SECRET-DATA

token-api oauth_token/oauth;

query-api "user_query/v1/ip/$IP$";

delay-query-time 15;

}

Desde el modo de configuración, confirme la configuración introduciendo el show services user-identification identity-management comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

[edit ]

user@host# show services user-identification identity-management

authentication-entry-timeout 30;

invalid-authentication-entry-timeout 30;

connection {

primary {

address 10.208.164.137;

client-id otest;

client-secret "$ABC123"; ## SECRET-DATA

}

}

ip-query {

query-delay-time 15;

}

Si ha terminado de configurar los dispositivos, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Verificación de entradas de autenticación JIMS

- Comprobación de entradas de autenticación de ClearPass

- Verificación de entradas de dispositivos por dominio

- Verificar que el servidor web de ClearPass esté en línea

- Verificar que el servidor JIMS esté en línea

Verificación de entradas de autenticación JIMS

Propósito

Verifique que la tabla de autenticación de identidad de dispositivo para JIMS esté actualizada.

Acción

Escriba el show services user-identification authentication-table authentication-source identity-management source-name "JIMS - Active Directory" node 0 comando.

show services user-identification authentication-table authentication-source identity-management source-name "JIMS - Active Directory" node 0 node0: -------------------------------------------------------------------------- Logical System: root-logical-system Domain: ad-jims-2008.com Total entries: 5 Source IP Username groups(Ref by policy) state 192.0.2.2 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.4 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.5 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.7 administrator dow_group_00001,dow_group_0000 Valid 192.0.2.11 administrator dow_group_00001,dow_group_0000 Valid

Significado

El resultado muestra que las entradas de autenticación se actualizan.

Comprobación de entradas de autenticación de ClearPass

Propósito

Compruebe que la tabla de autenticación de identidad de dispositivo para ClearPass esté actualizada.

Acción

Escriba el show services user-identification authentication-table authentication-source aruba-clearpass node 0 comando para comprobar que las entradas están actualizadas.

show services user-identification authentication-table authentication-source aruba-clearpass node 0 node0: -------------------------------------------------------------------------- Logical System: root-logical-system Domain: juniper.net Total entries: 1 Source IP Username groups(Ref by policy) state 2001:db8::::63bf:3fff:fdd2 ipv6_user01 ipv6_group1 Valid

Significado

El resultado muestra que las entradas de autenticación se están actualizando para ClearPass.

Verificación de entradas de dispositivos por dominio

Propósito

Compruebe que todos los dispositivos autenticados pertenecen al dominio.

Acción

Escriba el show services user-identification device-information table all domain juniper.net node 0 comando.

show services user-identification device-information table all domain juniper.net node 0 node0: -------------------------------------------------------------------------- Domain: juniper.net Total entries: 1 Source IP Device ID Device-Groups 2001:db8:4136:e378:8000:63bf:3fff:fdd2 dev01 device_group1

Significado

El resultado muestra todos los dispositivos autenticados que pertenecen al dominio.

Verificar que el servidor web de ClearPass esté en línea

Propósito

Verifique que el servidor web de ClearPass esté en línea.

Acción

Escriba el show services user-identification authentication-source aruba-clearpass user-query status comando.

show services user-identification authentication-source aruba-clearpass user-query status

node1:

--------------------------------------------------------------------------

Authentication source: aruba-clearpass

Web server Address: 198.51.100.0

Status: Online

Current connections: 0

Significado

El resultado muestra que el servidor web ClearPass está en línea.

Verificar que el servidor JIMS esté en línea

Propósito

Verifique que el servidor JIMS esté en línea.

Acción

Escriba el show services user-identification identity-management status comando.

show services user-identification identity-management status

node1:

--------------------------------------------------------------------------

Primary server :

Address : 192.0.2.0

Port : 443

Connection method : HTTPS

Connection status : Online

Secondary server :

Address : 192.0.2.1

Port : 443

Connection method : HTTPS

Connection status : Offline

Last received status message : OK (200)

Access token : P1kAlMiG2Kb7FzP5tM1QBI6DSS92c31Apgjk9lV

Token expire time : 2018-04-12 06:57:37

Significado

El resultado muestra que el servidor JIMS está en línea.