TDR en línea

Descripción general de la traducción de direcciones de red en línea

La TDR en línea usa las capacidades de la tarjeta de línea MPC, lo que elimina la necesidad de una tarjeta de servicios para TDR. Por lo tanto, puede lograr traducciones de direcciones con velocidad de línea y baja latencia (hasta 120 Gbps por ranura). La implementación actual proporciona:

-

Asignación de direcciones estáticas 1:1.

-

Mapeo bidireccional: TDR de origen para el tráfico saliente y TDR de destino para el tráfico entrante.

-

No hay límite en el número de flujos.

-

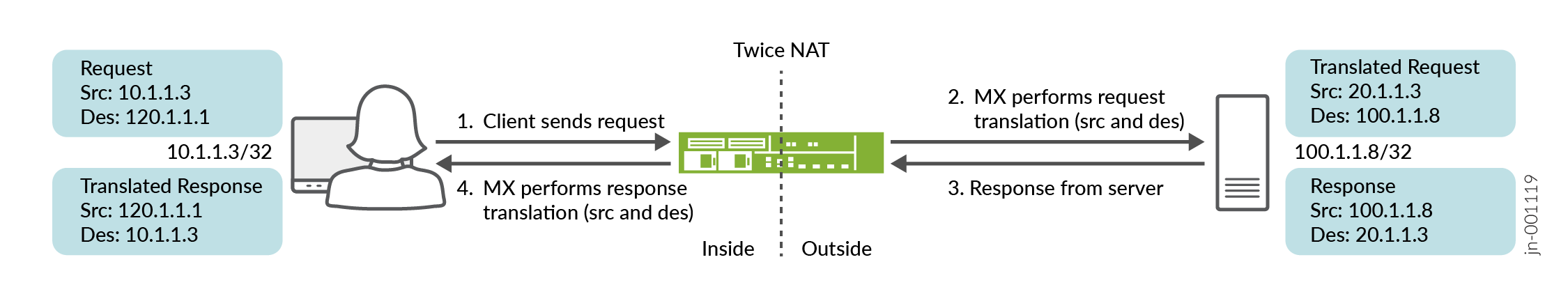

Compatibilidad con TDR de origen, destino y dos veces como se muestra en la Figura 1. El TDR en línea admite el tipo

basic-nat44de traducción . A partir de la versión 15.1R1 de Junos OS, el TDR en línea también es compatible contwice-basic-nat-44. -

Soporte para horquillas.

de TDR en línea compatibles

de TDR en línea compatibles

Para configurar la TDR en línea, defina su interfaz de servicio como interfaz de tipo si- (servicio en línea). También debe reservar un ancho de banda adecuado para la interfaz en línea. Esto le permite configurar conjuntos de servicios de interfaz o de salto siguiente que se usan para TDR. La si- interfaz sirve como una "PIC de servicio virtual".

-

Solo se admite TDR estático. No se admiten la traducción de puertos, la TDR dinámica ni los ALG. Por lo tanto, las aplicaciones como el modo activo SIP o FTP que requieren un procesamiento avanzado para TDR no funcionan. Todavía se necesita un MS-MPC, MS-MIC, MS-CPC o MS-PIC para cualquier procesamiento de firewall de estado, compatibilidad con ALG y traducción dinámica de puertos.

-

La TDR en línea no admite el muestreo ni el registro de paquetes.

Beneficios de la TDR en línea

-

Elimina la necesidad de una tarjeta de servicios

-

Admite más flujos de TDR que una tarjeta de servicios

Ver también

Ejemplo: Configuración de la traducción de direcciones de red en línea: método basado en interfaces

En este ejemplo de configuración, se muestra cómo configurar la traducción de direcciones de red en línea (TDR) basada en interfaces en dispositivos de la serie MX mediante si- interfaces (en línea de servicio) con conjuntos de servicios de estilo de interfaz.

Este tema cubre lo siguiente:

- Requisitos

- Descripción general y topología

- Configuración para la traducción de direcciones de red en línea

- Verificación

- Configuración para Twice TDR

- Configuración para TDR de destino

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Enrutador de la serie MX con una tarjeta de línea de concentrador de puerto modular (MPC)

-

Junos OS versión 11.4R1 o superior

Descripción general y topología

A partir de la versión 11.4R1 de Junos OS, las tarjetas de línea MPC pueden realizar algunos servicios sin la necesidad de una tarjeta de servicios dedicada, como una MS-MPC. Los servicios en línea generalmente proporcionan un mejor rendimiento que el uso de una tarjeta de servicios, sin embargo, su funcionalidad tiende a ser más básica. Por ejemplo, la TDR en línea solo admite TDR estática.

En este ejemplo, un dispositivo de la serie MX con una tarjeta de línea MPC proporciona servicios TDR de origen en línea al tráfico que fluye entre dos hosts finales. La topología para este escenario se muestra en la Figura 2

Como se muestra en la figura, el host H1 envía tráfico hacia el servidor S1. El dispositivo de la serie MX realiza la TDR de origen para traducir la dirección IP de origen de H1 de 10.1.1.2 a 192.0.2.2. Luego, el servidor S1 envía el tráfico de retorno al host H1 mediante la dirección IP de destino 192.0.2.2 y el dispositivo de la serie MX revierte la dirección IP de H1 a 10.1.1.2.

En este caso, se utilizan los siguientes elementos de configuración:

-

Interfaz de servicio en línea: una interfaz virtual que reside en el motor de reenvío de paquetes del MPC. Para acceder a los servicios, el tráfico fluye dentro y fuera de estas

si-interfaces (en línea de servicio). -

Conjunto de servicios: define los servicios que se van a realizar e identifica qué interfaces en línea alimentarán el tráfico dentro y fuera del conjunto de servicios. Hay dos maneras de implementar conjuntos de servicios:

-

Estilo de interfaz: un método basado en interfaz, en el que los paquetes que llegan a una interfaz se reenvían a través del servicio en línea.

-

Estilo de próximo salto: un método basado en rutas, donde se utilizan rutas estáticas para reenviar paquetes destinados a un destino específico a través del servicio en línea.

En este ejemplo se utiliza el conjunto de servicios de estilo de interfaz.

-

-

Regla TDR: utiliza una estructura si-entonces (similar a los filtros de firewall) para definir condiciones coincidentes y, luego, aplicar la traducción de direcciones al tráfico coincidente.

-

Grupo TDR: un conjunto definido por el usuario de direcciones IP que utiliza la regla TDR para la traducción.

Estos elementos se unen como se muestra en la Figura 3

de origen en línea basado en interfaces

de origen en línea basado en interfaces

Configuración para la traducción de direcciones de red en línea

Para configurar la TDR en línea mediante un conjunto de servicios de estilo de interfaz, realice estas tareas:

- Configuración rápida de CLI

- Habilitar servicios en línea y crear una interfaz en línea

- Configurar regla y grupo de TDR

- Configure el conjunto de servicios (estilo interfaz)

- Configurar interfaces físicas

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit].

## Enable inline services, create an si- interface, reserve bandwidth ## set chassis fpc 0 pic 0 inline-services bandwidth 1g set interfaces si-0/0/0 unit 0 family inet ## Configure a NAT rule and pool ## set services nat rule SRC-NAT1 match-direction input set services nat rule SRC-NAT1 term r1 from source-address 10.1.1.0/24 set services nat rule SRC-NAT1 term r1 then translated translation-type basic-nat44 set services nat rule SRC-NAT1 term r1 then translated source-pool p1 set services nat pool p1 address 192.0.2.0/24 ## Configure the (interface-style) service set ## set services service-set INT-STYLE-SS-NAT1 nat-rules SRC-NAT1 set services service-set INT-STYLE-SS-NAT1 interface-service service-interface si-0/0/0.0 ## Configure interfaces ## set interfaces xe-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces xe-0/0/0 description INSIDE set interfaces xe-1/0/0 unit 0 family inet address 192.168.1.1/24 set interfaces xe-1/0/0 description OUTSIDE set interfaces xe-0/0/0 unit 0 family inet service input service-set INT-STYLE-SS-NAT1 set interfaces xe-0/0/0 unit 0 family inet service output service-set INT-STYLE-SS-NAT1

Habilitar servicios en línea y crear una interfaz en línea

Procedimiento paso a paso

Habilite los servicios en línea para la ranura FPC y la ranura PIC pertinentes, y defina la cantidad de ancho de banda que se va a dedicar a los servicios en línea.

La configuración de FPC y PIC aquí creará y asignará a una

si-interfaz.[edit chassis fpc 0 pic 0] user@MX# set inline-services bandwidth 1g

En la

si-interfaz, especifique la familia (o familias) de protocolos que necesitarán servicios TDR.Nota:La configuración de FPC y PIC aquí debe coincidir con la configuración definida anteriormente.

[edit interfaces si-0/0/0] user@MX# set unit 0 family inet

Configurar regla y grupo de TDR

Procedimiento paso a paso

Configure una regla TDR que coincida con el tráfico que llega al dispositivo MX desde la subred de H1 (10.1.1.0/24), lo traduce mediante TDR IPv4 básico y utiliza una dirección IP del grupo

p1.[edit services nat] user@MX# set rule SRC-NAT1 match-direction input user@MX# set rule SRC-NAT1 term r1 from source-address 10.1.1.0/24 user@MX# set rule SRC-NAT1 term r1 then translated translation-type basic-nat44 user@MX# set rule SRC-NAT1 term r1 then translated source-pool p1

Configure el grupo de TDR.

[edit services nat] user@MX# set pool p1 address 192.0.2.0/24

Configure el conjunto de servicios (estilo interfaz)

Procedimiento paso a paso

Configure un conjunto de servicios que utilice el servicio TDR en línea (

nat-rules) y la interfaz en línea definida anteriormente. Utilice elinterface-serviceparámetro para especificar que se trata de un conjunto de servicios de estilo de interfaz.El tráfico entrará y saldrá de la

si-interfaz para acceder al servicio TDR en línea.[edit services] user@MX# set service-set INT-STYLE-SS-NAT1 nat-rules SRC-NAT1 user@MX# set service-set INT-STYLE-SS-NAT1 interface-service service-interface si-0/0/0.0

Configurar interfaces físicas

Procedimiento paso a paso

Configure las interfaces físicas.

[edit interfaces] user@MX# set xe-0/0/0 unit 0 family inet address 10.1.1.1/24 user@MX# set xe-0/0/0 description INSIDE user@MX# set xe-1/0/0 unit 0 family inet address 192.168.1.1/24 user@MX# set xe-1/0/0 description OUTSIDE

En la interfaz "interna", especifique que el tráfico se enviará a través del conjunto de servicios definido anteriormente.

[edit interfaces xe-0/0/0 unit 0] user@MX# set family inet service input service-set INT-STYLE-SS-NAT1 user@MX# set family inet service output service-set INT-STYLE-SS-NAT1

Resultados

chassis {

fpc 0 {

pic 0 {

inline-services {

bandwidth 1g;

}

}

}

}

services {

service-set INT-STYLE-SS-NAT1 {

nat-rules SRC-NAT1;

interface-service {

service-interface si-0/0/0.0;

}

}

nat {

pool p1 {

address 192.0.2.0/24;

}

rule SRC-NAT1 {

match-direction input;

term r1 {

from {

source-address {

10.1.1.0/24;

}

}

then {

translated {

source-pool p1;

translation-type {

basic-nat44;

}

}

}

}

}

}

}

interfaces {

si-0/0/0 {

unit 0 {

family inet;

}

}

xe-0/0/0 {

description INSIDE;

unit 0 {

family inet {

service {

input {

service-set INT-STYLE-SS-NAT1;

}

output {

service-set INT-STYLE-SS-NAT1;

}

}

address 10.1.1.1/24;

}

}

}

xe-1/0/0 {

description OUTSIDE;

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

}

Verificación

Confirme que la configuración funcione correctamente.

Verificar la accesibilidad desde el host H1 al servidor S1

Propósito

Verifique la accesibilidad entre H1 y S1.

Acción

En el host H1, compruebe que el host puede hacer ping al servidor S1.

user@H1> ping 192.168.1.2 count 5 PING 192.168.1.2 (192.168.1.2): 56 data bytes 64 bytes from 192.168.1.2: icmp_seq=0 ttl=63 time=0.991 ms 64 bytes from 192.168.1.2: icmp_seq=1 ttl=63 time=14.186 ms 64 bytes from 192.168.1.2: icmp_seq=2 ttl=63 time=3.016 ms 64 bytes from 192.168.1.2: icmp_seq=3 ttl=63 time=3.742 ms 64 bytes from 192.168.1.2: icmp_seq=4 ttl=63 time=4.748 ms --- 192.168.1.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.991/5.337/14.186/4.593 ms

Significado

H1 puede alcanzar con éxito S1.

Verificar la traducción de direcciones

Propósito

Compruebe que la traducción de direcciones funciona correctamente.

Acción

En el dispositivo MX, compruebe que los detalles de configuración de la TDR en línea se aplicaron correctamente.

user@MX> show services inline nat pool Interface: si-0/0/0, Service set: INT-STYLE-SS-NAT1 NAT pool: p1, Translation type: BASIC NAT44 Address range: 192.0.2.0-192.0.2.255 NATed packets: 5, deNATed packets: 5, Errors: 0En el servidor S1, verifique que el servidor esté recibiendo los pings de la dirección IP de origen traducida por TDR de H1 (192.0.2.2).

Ejecute el comando a continuación y envíe pings nuevamente desde H1.

Nota:Para esta configuración, se utiliza otro dispositivo MX para representar el servidor S1 y habilitar la supervisión del tráfico entrante.

user@S1> monitor traffic interface xe-1/1/1 no-resolve verbose output suppressed, use <detail> or <extensive> for full protocol decode Address resolution is OFF. Listening on xe-1/1/1, capture size 96 bytes 23:28:28.577377 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 3293, seq 0, length 64 23:28:28.577405 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 3293, seq 0, length 64 23:28:29.579253 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 3293, seq 1, length 64 23:28:29.579278 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 3293, seq 1, length 64 23:28:30.579275 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 3293, seq 2, length 64 23:28:30.579302 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 3293, seq 2, length 64 23:28:31.580279 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 3293, seq 3, length 64 23:28:31.580305 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 3293, seq 3, length 64 23:28:32.581266 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 3293, seq 4, length 64 23:28:32.581293 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 3293, seq 4, length 64 ^C 10 packets received by filter 0 packets dropped by kernel

Significado

El paso 1 anterior confirma que los parámetros de servicio TDR en línea y el conjunto de servicios de estilo de interfaz se implementaron correctamente. El paso 2 anterior confirma que el servidor S1 está recibiendo correctamente los pings de H1 de su dirección IP de origen traducida por TDR.

Configuración para Twice TDR

dos veces TDR

dos veces TDR

Para configurar Twice TDR con un conjunto de servicios de estilo de interfaz, realice estas tareas:

- Configuración rápida de CLI

- Configure el conjunto de servicios (estilo interfaz)

- Configurar interfaces físicas

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit].

## Configure a NAT rule and pool ## set services nat pool dst-pool-p1 address 100.1.1.2/32 set services nat pool dst-pool-p2 address 100.1.1.4/32 set services nat pool src-pool-p2 address 20.0.0.0/8 set services nat allow-overlapping-nat-pools set services nat rule TWICE_rule_1 match-direction output set services nat rule TWICE_rule_1 term TWICE_rule_1_term_1 from source-address 10.0.0.0/8 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_1 from destination-address 120.1.1.2/32 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_1 then translated source-pool src-pool-p1 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_1 then translated destination-pool dst-pool-p1 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_1 then translated translation-type twice-basic-nat-44 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_2 from source-address 10.0.0.0/8 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_2 from destination-address 120.1.1.4/32 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_2 then translated source-pool src-pool-p2 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_2 then translated destination-pool dst-pool-p2 set services nat rule TWICE_rule_1 term TWICE_rule_1_term_2 then translated translation-type twice-basic-nat-44 set services nat rule-set TWICE_NAT_RS1 rule TWICE_rule_1 set services service-set TWICE_SS_1 nat-rule-sets TWICE_NAT_RS1 set services service-set TWICE_SS_1 interface-service service-interface si-2/0/0 ## Configure interfaces ## set interfaces si-2/0/0 unit 0 family inet filter input log_filer set interfaces xe-2/0/0 unit 0 family inet address 10.1.1.251/16 set interfaces xe-2/0/1 unit 0 family inet service input service-set TWICE_SS_1 service-filter TWICE_SF_in set interfaces xe-2/0/1 unit 0 family inet service output service-set TWICE_SS_1 service-filter TWICE_SF_out set interfaces xe-2/0/1 unit 0 family inet address 100.1.1.251/16 ## Configure firewall filters ## set firewall family inet service-filter TWICE_SF_in term SF_R1_term_1 from source-address 100.1.1.2/32 set firewall family inet service-filter TWICE_SF_in term SF_R1_term_1 then service set firewall family inet service-filter TWICE_SF_in term SF_R1_term_2 from source-address 100.1.1.4/32 set firewall family inet service-filter TWICE_SF_in term SF_R1_term_2 then service set firewall family inet service-filter TWICE_SF_in term default then count non-matching-packets-in set firewall family inet service-filter TWICE_SF_out term SF_R1_out_term_1 from destination-address 120.1.1.2/32 set firewall family inet service-filter TWICE_SF_out term SF_R1_out_term_1 then service set firewall family inet service-filter TWICE_SF_out term SF_R1_out_term_2 from destination-address 120.1.1.4/32 set firewall family inet service-filter TWICE_SF_out term SF_R1_out_term_2 then service set firewall family inet service-filter TWICE_SF_out term default then count non-matching-packets-out set firewall family inet service-filter TWICE_SF_out term default then skip

Configure el conjunto de servicios (estilo interfaz)

Configure un conjunto de servicios que utilice el servicio Twice TDR (

nat-rules), aUtilice elinterface-serviceparámetro para especificar que se trata de un conjunto de servicios de estilo de interfaz.[edit services] user@MX# set service-set TWICE_SS_1 nat-rule-sets TWICE_NAT_RS1 user@MX# set service-set TWICE_SS_1 interface-service service-interface si-2/0/0

Configurar interfaces físicas

Procedimiento paso a paso

Configure las interfaces físicas.

[edit interfaces] user@MX# set si-2/0/0 unit 0 family inet filter input log_filer user@MX# set xe-2/0/0 unit 0 family inet address 10.1.1.251/16 user@MX# set xe-2/0/1 unit 0 family inet service input service-set TWICE_SS_1 service-filter TWICE_SF_in user@MX# set xe-2/0/1 unit 0 family inet service output service-set TWICE_SS_1 service-filter TWICE_SF_out user@MX# set xe-2/0/1 unit 0 family inet address 100.1.1.251/16

En la interfaz, especifique que el tráfico se enviará a través del conjunto de servicios definido anteriormente.

[edit interfaces] user@MX# set xe-2/0/1 unit 0 family inet service input service-set TWICE_SS_1 service-filter TWICE_SF_in user@MX# set xe-2/0/1 unit 0 family inet service output service-set TWICE_SS_1 service-filter TWICE_SF_out

Configure las opciones de filtro de firewall para dirigir el tráfico a la

siinterfaz.[edit firewall] user@MX# set family inet service-filter TWICE_SF_in term SF_R1_term_1 from source-address 100.1.1.2/32 user@MX# set family inet service-filter TWICE_SF_in term SF_R1_term_1 then service user@MX# set family inet service-filter TWICE_SF_in term SF_R1_term_2 from source-address 100.1.1.4/32 user@MX# set family inet service-filter TWICE_SF_in term SF_R1_term_2 then service user@MX# set family inet service-filter TWICE_SF_in term default then count non-matching-packets-in user@MX# set family inet service-filter TWICE_SF_out term SF_R1_out_term_1 from destination-address 120.1.1.2/32 user@MX# set family inet service-filter TWICE_SF_out term SF_R1_out_term_1 then service user@MX# set family inet service-filter TWICE_SF_out term SF_R1_out_term_2 from destination-address 120.1.1.4/32 user@MX# set family inet service-filter TWICE_SF_out term SF_R1_out_term_2 then service user@MX# set family inet service-filter TWICE_SF_out term default then count non-matching-packets-out user@MX# set family inet service-filter TWICE_SF_out term default then skip

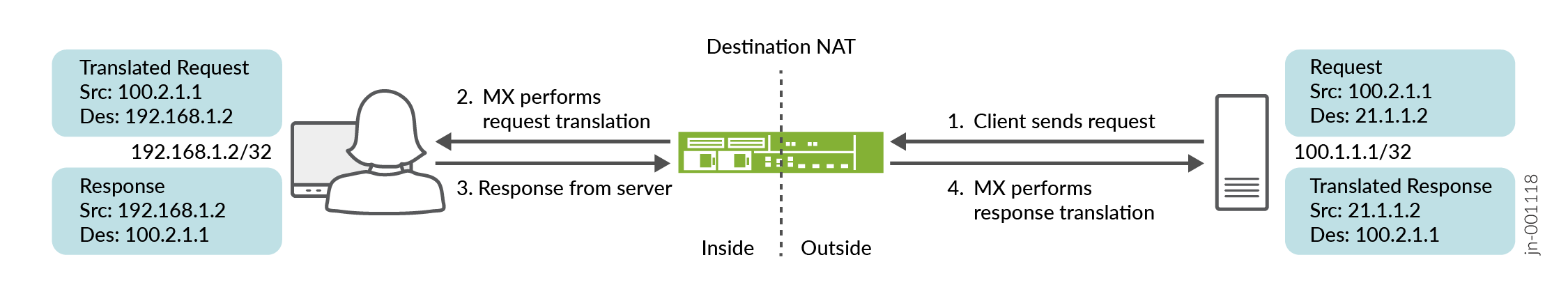

Configuración para TDR de destino

de destino

de destino

Para configurar la TDR de destino mediante un conjunto de servicios de estilo de interfaz, realice estas tareas:

- Configuración rápida de CLI

- Habilitar servicios en línea

- Configure el conjunto de servicios (estilo interfaz)

- Configurar interfaces físicas

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit].

## Enable inline services, create an si- interface ## set chassis fpc 2 pic 0 inline-services set chassis fpc 2 pic 1 inline-services set services service-set DANT44_SS_1 nat-rule-sets DNAT44_RS_1 set services service-set DANT44_SS_1 interface-service service-interface si-2/0/0.0 ## Configure a NAT rule ## set services nat rule DNAT44_rule_1 match-direction output set services nat rule DNAT44_rule_1 term DNAT44_R1_term_1 from destination-address 21.1.1.2/32 set services nat rule DNAT44_rule_1 term DNAT44_R1_term_1 then translated destination-prefix 192.168.1.2/32 set services nat rule DNAT44_rule_1 term DNAT44_R1_term_1 then translated translation-type dnat-44 set services nat rule-set DNAT44_RS_1 rule DNAT44_rule_1 ## Configure interfaces (and the interface-style) and service filters ## set interfaces si-2/0/0 unit 0 family inet set interfaces xe-2/0/0 unit 0 family inet address 100.2.1.2/24 set interfaces xe-2/0/1 unit 0 family inet service input service-set DANT44_SS_1 service-filter SF_in set interfaces xe-2/0/1 unit 0 family inet service output service-set DANT44_SS_1 service-filter SF_out set interfaces xe-2/0/1 unit 0 family inet address 192.168.1.251/24 ## Configure the firewall filter options and static route options## set firewall family inet service-filter SF_in term SF_in_term1 from source-address 192.168.1.2/32 set firewall family inet service-filter SF_in term SF_in_term1 then service set firewall family inet service-filter SF_out term SF_out_term1 from destination-address 21.1.1.2/32 set firewall family inet service-filter SF_out term SF_out_term1 then service set routing-options static route 21.1.0.0/16 next-hop 100.2.1.2

Habilitar servicios en línea

Active los servicios en línea para la ranura FPC y la ranura PIC pertinentes.

La configuración de FPC y PIC aquí creará y asignará a una

si-interfaz.[edit chassis fpc 2 pic 0] user@MX# set inline-services

[edit chassis fpc 2 pic 1] user@MX# set inline-services

Configure el conjunto de servicios (estilo interfaz)

Configure un conjunto de servicios que utilice el servicio TDR de destino (

nat-rules), aUtilice elinterface-serviceparámetro para especificar que se trata de un conjunto de servicios de estilo de interfaz.[edit services service-set] user@MX# set DANT44_SS_1 nat-rule-sets DNAT44_RS_1 user@MX# set DANT44_SS_1 DANT44_SS_1 interface-service service-interface si-2/0/0.0

Configurar interfaces físicas

Configure las interfaces físicas.

[edit interfaces] user@MX# set si-2/0/0 unit 0 family inet user@MX# set xe-2/0/0 unit 0 family inet address 100.2.1.2/24

En la interfaz, especifique que el tráfico se enviará a través del conjunto de servicios definido anteriormente.

[edit interfaces] user@MX# set xe-2/0/1 unit 0 family inet service input service-set DANT44_SS_1 service-filter SF_in user@MX# set xe-2/0/1 unit 0 family inet service output service-set DANT44_SS_1 service-filter SF_out user@MX# set interfaces xe-2/0/1 unit 0 family inet address 192.168.1.251/24

Configure las opciones de filtro de firewall para dirigir el tráfico a las

siinterfaces.[edit firewall] user@MX# set firewall family inet service-filter SF_in term SF_in_term1 from source-address 192.168.1.2/32 user@MX# set firewall family inet service-filter SF_in term SF_in_term1 then service user@MX# set firewall family inet service-filter SF_out term SF_out_term1 from destination-address 21.1.1.2/32 user@MX# set firewall family inet service-filter SF_out term SF_out_term1 then service

Configure las opciones de enrutamiento estático.

[edit routing-optipons] user@MX# set static route 21.1.0.0/16 next-hop 100.2.1.2

Ejemplo: Configuración de la traducción de direcciones de red en línea: método basado en rutas

En este ejemplo de configuración, se muestra cómo configurar la traducción de direcciones de red en línea (TDR) basada en rutas en dispositivos de la serie MX mediante si- interfaces (en línea) con conjuntos de servicios de estilo de próximo salto.

Este tema cubre lo siguiente:

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Enrutador de la serie MX con una tarjeta de línea de concentrador de puerto modular (MPC)

Junos OS versión 11.4R1 o superior

Descripción general y topología

A partir de la versión 11.4R1 de Junos OS, las tarjetas de línea MPC pueden realizar algunos servicios sin la necesidad de una tarjeta de servicios dedicada, como una MS-MPC. Los servicios en línea generalmente proporcionan un mejor rendimiento que el uso de una tarjeta de servicios, sin embargo, su funcionalidad tiende a ser más básica. Por ejemplo, la TDR en línea solo admite TDR estática.

En este ejemplo, un dispositivo de la serie MX con una tarjeta de línea MPC proporciona servicios TDR de origen en línea al tráfico que fluye entre dos hosts finales. La topología para este escenario se muestra en la Figura 6

Como se muestra en la figura, el host H1 envía tráfico hacia el servidor S1. El dispositivo de la serie MX realiza la TDR de origen para traducir la dirección IP de origen de H1 de 10.1.1.2 a 192.0.2.2. Luego, el servidor S1 envía el tráfico de retorno al host H1 mediante la dirección IP de destino 192.0.2.2 y el dispositivo de la serie MX revierte la dirección IP de H1 a 10.1.1.2.

En este caso, se utilizan los siguientes elementos de configuración:

Interfaz de servicio en línea: una interfaz virtual que reside en el motor de reenvío de paquetes del MPC. Para acceder a los servicios, el tráfico fluye dentro y fuera de estas

si-interfaces (en línea de servicio).Conjunto de servicios: define los servicios que se van a realizar e identifica qué interfaces en línea alimentarán el tráfico dentro y fuera del conjunto de servicios. Hay dos maneras de implementar conjuntos de servicios:

Estilo de interfaz: un método basado en interfaz, en el que los paquetes que llegan a una interfaz se reenvían a través del servicio en línea.

Estilo de próximo salto: un método basado en rutas, donde se utilizan rutas estáticas para reenviar paquetes destinados a un destino específico a través del servicio en línea.

En este ejemplo, se utiliza el conjunto de servicios de estilo de siguiente salto.

Regla TDR: utiliza una estructura si-entonces (similar a los filtros de firewall) para definir condiciones coincidentes y, luego, aplicar la traducción de direcciones al tráfico coincidente.

Grupo TDR: un conjunto definido por el usuario de direcciones IP que utiliza la regla TDR para la traducción.

Instancia de enrutamiento: una colección de tablas de enrutamiento, interfaces y parámetros de protocolo de enrutamiento que se ejecutan independientemente de la instancia de enrutamiento principal (predeterminada).

El TDR en línea basado en rutas se usa normalmente en situaciones que implican instancias de enrutamiento.

Estos elementos se unen como se muestra en la Figura 7.

de fuente en línea basada en rutas

de fuente en línea basada en rutas

Configuración

Para configurar la TDR en línea mediante un conjunto de servicios de estilo de próximo salto, realice estas tareas:

- Configuración rápida de CLI

- Configurar interfaces físicas

- Habilitar servicios en línea y crear una interfaz en línea

- Configure la instancia de enrutamiento e identifique el tráfico que se enviará a través del servicio TDR en línea

- Configurar regla y grupo de TDR

- Configure el conjunto de servicios (estilo de salto siguiente)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit].

## Configure interfaces ## set interfaces xe-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces xe-0/0/0 description INSIDE set interfaces xe-1/0/0 unit 0 family inet address 192.168.1.1/24 set interfaces xe-1/0/0 description OUTSIDE ## Enable inline services, create an si- interface, reserve bandwidth ## set chassis fpc 0 pic 0 inline-services bandwidth 1g set interfaces si-0/0/0 unit 1 family inet set interfaces si-0/0/0 unit 1 service-domain inside set interfaces si-0/0/0 unit 2 family inet set interfaces si-0/0/0 unit 2 service-domain outside ## Configure routing instance, feed traffic into the inline NAT service ## set routing-instances RI-A instance-type virtual-router set routing-instances RI-A interface xe-0/0/0.0 set routing-instances RI-A interface si-0/0/0.1 set routing-instances RI-A routing-options static route 192.168.1.2/32 next-hop si-0/0/0.1 ## Configure a NAT rule and pool ## set services nat rule SRC-NAT1 match-direction input set services nat rule SRC-NAT1 term r1 from source-address 10.1.1.0/24 set services nat rule SRC-NAT1 term r1 then translated translation-type basic-nat44 set services nat rule SRC-NAT1 term r1 then translated source-pool p1 set services nat pool p1 address 192.0.2.0/24 ## Configure the (next-hop-style) service set ## set services service-set NH-STYLE-SS-NAT1 nat-rules SRC-NAT1 set services service-set NH-STYLE-SS-NAT1 next-hop-service inside-service-interface si-0/0/0.1 set services service-set NH-STYLE-SS-NAT1 next-hop-service outside-service-interface si-0/0/0.2

Configurar interfaces físicas

Procedimiento paso a paso

Configure las interfaces físicas.

[edit interfaces] user@MX# set xe-0/0/0 unit 0 family inet address 10.1.1.1/24 user@MX# set xe-0/0/0 description INSIDE user@MX# set xe-1/0/0 unit 0 family inet address 192.168.1.1/24 user@MX# set xe-1/0/0 description OUTSIDE

Habilitar servicios en línea y crear una interfaz en línea

Procedimiento paso a paso

Habilite los servicios en línea para la ranura FPC y la ranura PIC pertinentes, y defina la cantidad de ancho de banda que se va a dedicar a los servicios en línea.

La configuración de FPC y PIC aquí creará y asignará a una

si-interfaz.[edit chassis fpc 0 pic 0] user@MX# set inline-services bandwidth 1g

En la

si-interfaz, cree dos unidades lógicas. Para cada unidad, especifique la familia (o familias) de protocolos que necesitarán servicios TDR y las interfaces "internas" o "externas" para el dominio de servicio.Nota:La configuración de FPC y PIC aquí debe coincidir con la configuración definida anteriormente.

[edit interfaces si-0/0/0] user@MX# set unit 1 family inet user@MX# set unit 1 service-domain inside user@MX# set unit 2 family inet user@MX# set unit 2 service-domain outside

Configure la instancia de enrutamiento e identifique el tráfico que se enviará a través del servicio TDR en línea

Procedimiento paso a paso

Configure una instancia de enrutamiento que incluya las interfaces y

si-físicas de "ínside", así como una ruta estática que identifique el tráfico que se va a reenviar al servicio TDR en línea a través de lasi-interfaz.Para simplificar, la ruta estática utilizada aquí simplemente identifica el servidor S1.

[edit routing-instances] user@MX# set RI-A instance-type virtual-router user@MX# set RI-A interface xe-0/0/0.0 user@MX# set RI-A interface si-0/0/0.1 user@MX# set RI-A routing-options static route 192.168.1.2/32 next-hop si-0/0/0.1

Configurar regla y grupo de TDR

Procedimiento paso a paso

Configure una regla TDR que coincida con el tráfico que llega al dispositivo MX desde la subred de H1 (10.1.1.0/24), lo traduce mediante TDR IPv4 básico y utiliza una dirección IP del grupo

p1.[edit services nat] user@MX# set rule SRC-NAT1 match-direction input user@MX# set rule SRC-NAT1 term r1 from source-address 10.1.1.0/24 user@MX# set rule SRC-NAT1 term r1 then translated translation-type basic-nat44 user@MX# set rule SRC-NAT1 term r1 then translated source-pool p1

Configure el grupo de TDR.

[edit services nat] user@MX# set pool p1 address 192.0.2.0/24

Configure el conjunto de servicios (estilo de salto siguiente)

Procedimiento paso a paso

Configure un conjunto de servicios que utilice el servicio TDR en línea (

nat-rules) y las interfaces en línea definidas anteriormente. Use elnext-hop-serviceparámetro para especificar que se trata de un conjunto de servicios de estilo de próximo salto y asigne lassi-interfaces como "internas" y "externas" en función de su configuración anterior.El tráfico entrará y saldrá de las

si-interfaces para acceder al servicio TDR en línea.[edit services] user@MX# set service-set NH-STYLE-SS-NAT1 nat-rules SRC-NAT1 user@MX# set service-set NH-STYLE-SS-NAT1 next-hop-service inside-service-interface si-0/0/0.1 user@MX# set service-set NH-STYLE-SS-NAT1 next-hop-service outside-service-interface si-0/0/0.2

Resultados

chassis {

fpc 0 {

pic 0 {

inline-services {

bandwidth 1g;

}

}

}

}

services {

service-set NH-STYLE-SS-NAT1 {

nat-rules SRC-NAT1;

next-hop-service {

inside-service-interface si-0/0/0.1;

outside-service-interface si-0/0/0.2;

}

}

nat {

pool p1 {

address 192.0.2.0/24;

}

rule SRC-NAT1 {

match-direction input;

term r1 {

from {

source-address {

10.1.1.0/24;

}

}

then {

translated {

source-pool p1;

translation-type {

basic-nat44;

}

}

}

}

}

}

}

interfaces {

si-0/0/0 {

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

xe-0/0/0 {

description INSIDE;

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

xe-1/0/0 {

description OUTSIDE;

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

}

routing-instances {

RI-A {

instance-type virtual-router;

interface xe-0/0/0.0;

interface si-0/0/0.1;

routing-options {

static {

route 192.168.1.2/32 next-hop si-0/0/0.1;

}

}

}

}

Verificación

Confirme que la configuración funcione correctamente.

Verificar la accesibilidad desde el host H1 al servidor S1

Propósito

Verifique la accesibilidad entre H1 y S1.

Acción

En el host H1, compruebe que el host puede hacer ping al servidor S1.

user@H1> ping 192.168.1.2 count 5 PING 192.168.1.2 (192.168.1.2): 56 data bytes 64 bytes from 192.168.1.2: icmp_seq=0 ttl=63 time=0.926 ms 64 bytes from 192.168.1.2: icmp_seq=1 ttl=63 time=0.859 ms 64 bytes from 192.168.1.2: icmp_seq=2 ttl=63 time=0.853 ms 64 bytes from 192.168.1.2: icmp_seq=3 ttl=63 time=0.825 ms 64 bytes from 192.168.1.2: icmp_seq=4 ttl=63 time=0.930 ms --- 192.168.1.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.825/0.879/0.930/0.042 ms

Significado

H1 puede alcanzar con éxito S1.

Verificar la traducción de direcciones

Propósito

Compruebe que la traducción de direcciones funciona correctamente.

Acción

En el dispositivo MX, compruebe que los detalles de configuración de la TDR en línea se aplicaron correctamente.

user@MX> show services inline nat pool Interface: si-0/0/0, Service set: NH-STYLE-SS-NAT1 NAT pool: p1, Translation type: BASIC NAT44 Address range: 192.0.2.0-192.0.2.255 NATed packets: 5, deNATed packets: 5, Errors: 0, Skipped packets: 0En el servidor S1, verifique que el servidor esté recibiendo los pings de la dirección IP de origen traducida por TDR de H1 (192.0.2.2).

Ejecute el comando a continuación y envíe pings nuevamente desde H1.

Nota:Para esta configuración, se utiliza otro dispositivo MX para representar el servidor S1 y habilitar la supervisión del tráfico entrante.

user@S1> monitor traffic interface xe-1/1/1 no-resolve verbose output suppressed, use <detail> or <extensive> for full protocol decode Address resolution is OFF. Listening on xe-1/1/1, capture size 96 bytes 20:19:36.182690 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 4436, seq 0, length 64 20:19:36.182719 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 4436, seq 0, length 64 20:19:37.182918 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 4436, seq 1, length 64 20:19:37.182945 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 4436, seq 1, length 64 20:19:38.183914 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 4436, seq 2, length 64 20:19:38.183940 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 4436, seq 2, length 64 20:19:39.184872 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 4436, seq 3, length 64 20:19:39.184896 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 4436, seq 3, length 64 20:19:40.185882 In IP 192.0.2.2 > 192.168.1.2: ICMP echo request, id 4436, seq 4, length 64 20:19:40.185907 Out IP 192.168.1.2 > 192.0.2.2: ICMP echo reply, id 4436, seq 4, length 64 ^C 10 packets received by filter 0 packets dropped by kernel

Significado

El paso 1 anterior confirma que los parámetros del servicio TDR en línea y el conjunto de servicios de estilo de salto siguiente se implementaron correctamente. El paso 2 anterior confirma que el servidor S1 está recibiendo correctamente los pings de H1 de su dirección IP de origen traducida por TDR.

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.

twice-basic-nat-44