Avira Antivirus para dispositivos

Lea este tema para saber cómo utilizar Avira Antivirus para analizar el tráfico de aplicaciones y evitar que los virus entren en su red.

También puede ver el video Solución antivirus de Avira en firewalls de la serie SRX para comprender cómo instalar y usar el antivirus Avira en su dispositivo de seguridad.

Descripción general de Avira Antivirus

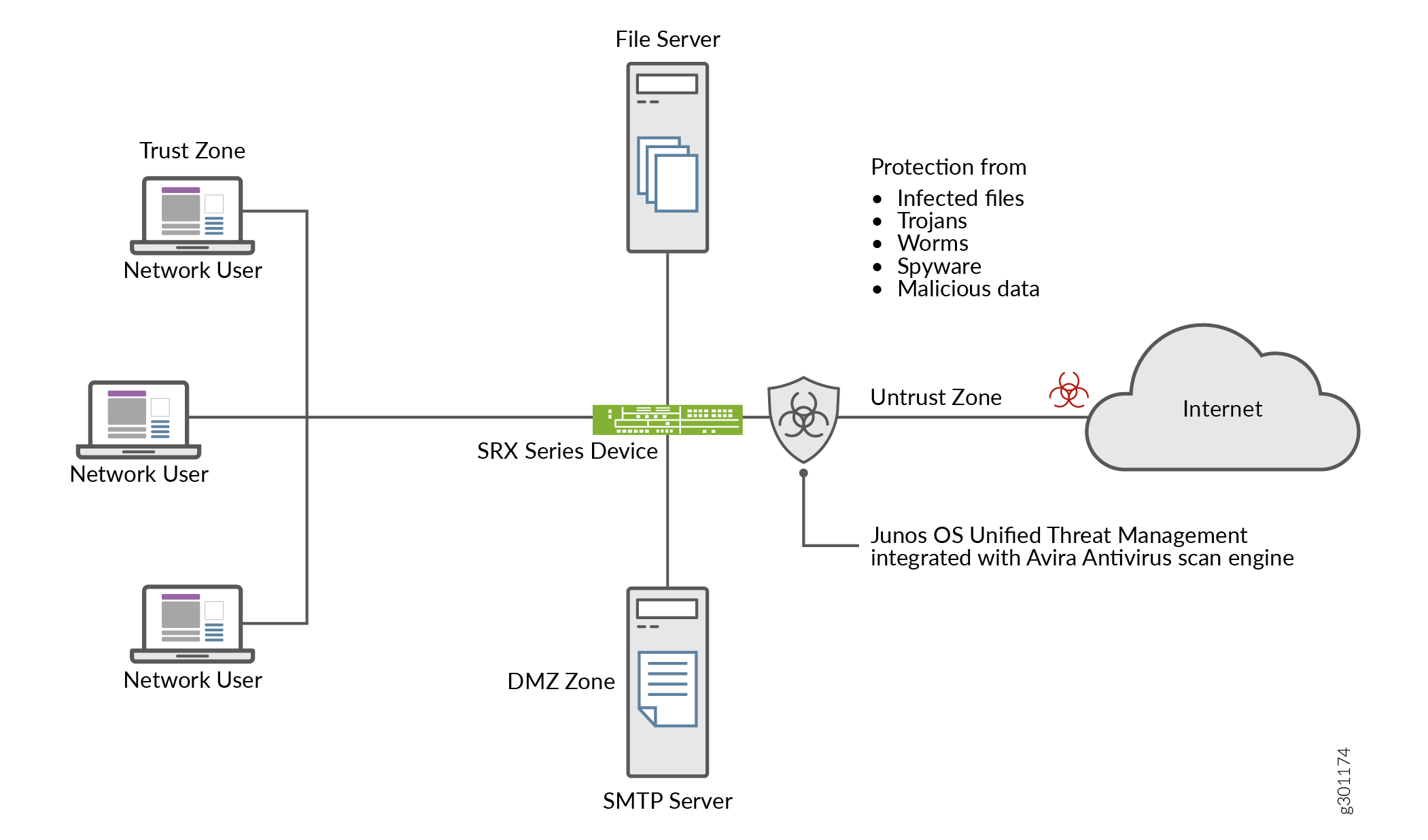

Junos OS Content Seguridad se integra con la funcionalidad antivirus de Avira y ofrece un motor de análisis completo basado en archivos. Esta protección antivirus asegura su dispositivo mediante el análisis del tráfico de la capa de aplicación y bloquea el contenido dañino, como archivos infectados, troyanos, gusanos, spyware y otros datos maliciosos.

Avira Antivirus analiza el tráfico de red accediendo a la base de datos de patrones de virus e identifica el virus. Avira Antivirus elimina el archivo infectado y notifica al usuario.

En la tabla 1 se enumeran los componentes y los detalles de la licencia de Avira Antivirus.

Componentes |

Información detallada |

|---|---|

Base de datos de patrones de virus |

Avira Antivirus comprueba la base de datos de firmas de virus para identificar y eliminar firmas. De forma predeterminada, el dispositivo descarga las actualizaciones para la base de datos de patrones. Consulte Configurar las opciones de análisis de Avira Antivirus para programar la opción de descarga automática. |

Motor de análisis de Avira Antivirus |

Avira Antivirus proporciona el motor de análisis que examina un archivo en busca de virus conocidos en tiempo real. Debe instalar y activar el motor de análisis de Avira Antivirus en su dispositivo. Consulte Ejemplo: Configurar Avira Antivirus para conocer los pasos para instalar y activar el motor de análisis de Avira Antivirus. El motor de análisis de Avira Antivirus descomprime los archivos antes de analizar la detección de virus. Para obtener más información, consulte límite de capa descomprimido. En los siguientes escenarios, el motor de análisis de Avira Antivirus en el dispositivo no analiza el tráfico de la aplicación:

|

Detalles de la licencia |

El motor de análisis de Avira Antivirus es un servicio de suscripción con licencia. Con esta licencia, puede utilizar una función de análisis antivirus de Avira completa basada en archivos y en tiempo real. La funcionalidad antivirus utiliza la base de datos de firmas de virus actualizada más reciente. Cuando la licencia caduque, podrá seguir usando las firmas de antivirus almacenadas localmente sin ninguna actualización. Si elimina la base de datos local, no podrá ejecutar el análisis antivirus. Para obtener más información acerca de las licencias, consulte Licencias para la serie SRX. |

Beneficios

Asegura su dispositivo y protege su red de virus, troyanos, rootkits y otros tipos de código malicioso.

Proporciona un rendimiento de análisis mejorado, ya que la base de datos de firmas de virus y el motor de análisis de Avira Antivirus residen localmente en el dispositivo.

Ver también

Información adicional de la plataforma

Use el Explorador de características para confirmar la compatibilidad de plataforma y versión para características específicas. Es posible que se admitan plataformas adicionales.

| Base de datos de patrones de virus | de plataformas |

|---|---|

| Base de datos de patrones de virus predeterminada |

|

| Firewalls de las series SRX4100, SRX4200 y SRX4600 |

|

| SRX5K-SPC3 Firewalls |

|

| Firewall virtual vSRX |

Ejemplo: Configurar Avira Antivirus

En este ejemplo, aprenderá a configurar el antivirus Avira en su dispositivo de seguridad. En este tema se incluyen detalles sobre el uso del perfil antivirus predeterminado y el perfil antivirus personalizado para proteger el dispositivo de contenido dañino, como archivos infectados, troyanos, gusanos, spyware y otros datos malintencionados.

Requisitos

Antes de empezar:

Verifique que tiene una licencia de antivirus Avira. Para obtener más información sobre cómo verificar las licencias en su dispositivo, consulte Descripción de licencias para firewalls de la serie SRX.

Dispositivo con la versión 18.4R1 o posterior de Junos OS.

-

Para el firewall virtual vSRX, el requisito mínimo es de 4 núcleos de CPU y 4 GB de memoria.

Hemos probado este ejemplo con un dispositivo SRX1500 con Junos OS versión 18.4R1.

Descripción general

Echemos un vistazo a una red empresarial típica. Un usuario final, sin saberlo, visita un sitio web comprometido y descarga un contenido malicioso. Esta acción da como resultado el compromiso del punto de conexión. El contenido dañino en el punto de conexión también se convierte en una amenaza para otros hosts dentro de la red. Es importante evitar la descarga del contenido malicioso.

Puede usar un dispositivo con antivirus Avira para proteger a los usuarios de ataques de virus y para evitar la propagación de virus en su sistema, Avira antivirus analiza el tráfico de red en busca de virus, troyanos, rootkits y otros tipos de código malicioso y bloquea el contenido malicioso inmediatamente cuando se detecta.

La Figura 1 muestra un ejemplo del uso del antivirus Avira.

de seguridad

de seguridad

En este ejemplo, aprenderá a configurar el antivirus Avira en su dispositivo de seguridad. Tiene las siguientes opciones.

Para utilizar las opciones predeterminadas del antivirus Avira para comenzar, consulte Usar perfil antivirus predeterminado para iniciar el análisis antivirus.

Para personalizar las opciones de antivirus según sus requisitos, consulte Configurar las opciones de análisis de antivirus de Avira .

Para establecer las opciones de análisis antivirus, consulte Configurar el análisis antivirus de Avira con perfil personalizado .

Configuración

Puede habilitar el perfil antivirus preconfigurado de Juniper Networks. Cuando usa la opción de perfil de característica antivirus predeterminada, no tiene que configurar un parámetro adicional. En este procedimiento, se crea una política de seguridad de contenido con perfiles antivirus predeterminados para todos los protocolos y se aplica la política de seguridad de contenido en una política de seguridad para el tráfico permitido.

- Usar el perfil antivirus predeterminado para iniciar el análisis antivirus

- Configurar las opciones de análisis de Avira Antivirus

- Configurar el análisis de Avira Antivirus con un perfil personalizado

- Resultados

Usar el perfil antivirus predeterminado para iniciar el análisis antivirus

Procedimiento paso a paso

Para usar el perfil antivirus predeterminado, siga estos pasos:

-

Active el análisis antivirus de Avira en su dispositivo de seguridad.

user@host#set security utm default-configuration anti-virus type avira-engineDespués de configurar Avira como el tipo de antivirus, reinicie el dispositivo para que el nuevo motor de análisis surta efecto.

-

Seleccione el perfil antivirus predeterminado para los protocolos HTTP, FTP, SMTP, POP3 e IMAP.

[edit]user@host#set security utm default-configuration anti-virus type avirauser@host#set security utm utm-policy P1 anti-virus http-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus ftp upload-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus ftp download-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus smtp-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus pop3-profile junos-av-defaultsuser@host#set security utm utm-policy P1 anti-virus imap-profile junos-av-defaults -

Aplique la política de seguridad de contenido a la política de seguridad.

[edit]user@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match application anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 then permit application-services utm-policy P1 -

Confirmar la configuración.

[edit]user@host#commit

También puede ver el video Solución antivirus de Avira en firewalls de la serie SRX para comprender cómo instalar y usar el antivirus Avira en su dispositivo de seguridad.

Configurar las opciones de análisis de Avira Antivirus

Procedimiento paso a paso

En este procedimiento, realizará pasos opcionales para preparar su dispositivo de seguridad para usar el antivirus Avira.

-

Actualice manualmente la base de datos de firmas de virus, especifique la dirección URL del servidor de la base de datos. Si no especifica una dirección URL, se proporciona una dirección URL predeterminada https://update.juniper-updates.net/avira. De forma predeterminada, el dispositivo de seguridad descarga las actualizaciones de patrones de https://update.juniper-updates.net/avira. La ubicación de la base de datos de patrones de virus depende del modo de su dispositivo. Consulte la Tabla 1 para obtener más detalles.

[edit]user@host#set security utm default-configuration anti-virus avira-engine pattern-update url http://www.example.net/En este paso, se descargan los archivos de patrón y motor de la URL especificada.

-

Establezca un intervalo para la descarga regular de la actualización del patrón antivirus.

[edit]user@host#set security utm default-configuration anti-virus avira-engine pattern-update interval 2880En este paso, cambiará el valor predeterminado de cada 24 horas a cada 48 horas. El intervalo predeterminado de actualización de patrones del antivirus es de 1440 minutos (cada 24 horas).

-

Envíe una notificación por correo electrónico una vez que se complete la actualización del patrón.

[edit]user@host#set security utm default-configuration anti-virus avira-engine pattern-update email-notify admin-email admin@email.net custom-message “Avira antivirus data file was updated” custom-message-subject “AV data file updated” -

(Opcional) Configure la actualización de patrones desde un perfil de proxy.

Configure el perfil de proxy ingresando el host proxy, la dirección IP y el número de puerto de la siguiente manera:

user@host# set services proxy profile proxy-profile protocol http host x.x.x.x port xxxx

Configure la autenticación de proxy dentro del perfil de proxy estableciendo un nombre de usuario y una contraseña.

[edit] user@host# set services proxy profile proxy-profile protocol http username <username> user@host# set services proxy profile proxy-profile protocol http password <password>

Utilice el perfil de proxy para el proceso de actualización del patrón.

[edit]user@host# set security utm default-configuration anti-virus avira-engine pattern-update proxy-profile <proxy-profile>

-

(Opcional) Configure el antivirus integrado en modo pesado.

[edit]user@host# set chassis onbox-av-load-flavor heavyEste paso asigna recursos adicionales para mejorar el rendimiento.

Para utilizar el análisis antivirus en modo ligero, use el delete chassis onbox-av-load-flavor heavy comando. Reinicie el dispositivo una vez que cambie los modos.

-

(Opcional) Cambie el modo de funcionamiento de la función de entrega continua (CDF) predeterminada al modo de espera. Cuando cambia al modo de retención, el sistema retiene todos los paquetes hasta que obtiene el resultado final.

[edit]user@host# set security utm default-configuration anti-virus forwarding-mode holdPara obtener más información sobre el modo CDF y el modo de pulsación en línea, consulte modo de reenvío.

Configurar el análisis de Avira Antivirus con un perfil personalizado

Debe completar los pasos que se indican en la tabla 2 para configurar el antivirus Avira con opciones personalizadas en su dispositivo de seguridad.

| Paso |

Detalles |

|---|---|

| Paso 1: Definir objetos personalizados |

En este paso, definirá las opciones de análisis antivirus:

Como alternativa, puede usar la lista predeterminada junos-default-bypass-mime. |

| Paso 2: Crear perfil de características antivirus |

|

| Paso 3: Crear una política de seguridad de contenido |

Asocie el perfil de antivirus creado en el paso 2 para el tráfico FTP, HTTP, POP3, SMTP e IMAP. Las políticas de seguridad de contenido controlan qué tráfico de protocolo se envía al motor de análisis antivirus. |

| Paso 4: Aplicar la política de seguridad de contenido a una política de seguridad |

Especifique la política de seguridad de contenido como servicios de aplicación en la política de seguridad. La configuración del antivirus Content Seguridad se aplica al tráfico que coincide con las reglas de la política de seguridad. |

Consulte opciones de análisis y goteo para comprender los parámetros de configuración de análisis disponibles para la función antivirus.

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security utm default-configuration anti-virus type avira-engine set security utm custom-objects mime-pattern Mime_1 value video/ set security utm custom-objects mime-pattern Mime_exception value video/x-shockwave-flash set security utm custom-objects url-pattern Pattern_List_1 value www.juniper.net set security utm custom-objects custom-url-category Cust_URL_Cat value Pattern_List_1 set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options default log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options content-size block set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options engine-not-ready log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options timeout log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options out-of-resources log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options too-many-requests log-and-permit set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block type protocol-only set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block notify-mail-sender set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message " fallback block action occured “ set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message-subject " Antivirus Fallback Alert " set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_1 set security utm feature-profile anti-virus profile Avira-AV-Profile url-whitelist Cust_URL_Cat set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_exception set security utm utm-policy UTM-AV-Policy anti-virus http-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus ftp upload-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus ftp download-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus smtp-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus pop3-profile Avira-AV-Profile set security utm utm-policy UTM-AV-Policy anti-virus imap-profile Avira-AV-Profile set security policies from-zone trust to-zone untrust policy POLICY-1 match source-address any set security policies from-zone trust to-zone untrust policy POLICY-1 match destination-address any set security policies from-zone trust to-zone untrust policy POLICY-1 match application any set security policies from-zone trust to-zone untrust policy POLICY-1 then permit application-services utm-policy UTM-AV-Policy

El [edit security utm feature-profile] nivel de jerarquía está obsoleto en la versión 18.2R1 de Junos OS. Para obtener más información, consulte Descripción general de la seguridad del contenido.

Procedimiento paso a paso

Para configurar el perfil de funciones de antivirus en el dispositivo mediante la CLI:

-

Habilite el análisis antivirus de Avira en su dispositivo de seguridad si aún no lo ha habilitado.

[edit]user@host#set security utm default-configuration anti-virus type avira-engineDespués de configurar Avira como el tipo de antivirus, reinicie el dispositivo para que el nuevo motor de análisis surta efecto.

-

Crea objetos personalizados.

[edit]user@host#set security utm custom-objects mime-pattern Mime_1 value video/user@host#set security utm custom-objects mime-pattern Mime_exception value video/x-shockwave-flashuser@host#set security utm custom-objects url-pattern Pattern_List_1 value www.juniper.netuser@host#set security utm custom-objects custom-url-category Cust_URL_Cat value Pattern_List_1 -

Cree el perfil antivirus.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile -

Configure una lista de opciones de reserva.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options default log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options content-size blockuser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options engine-not-ready log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options timeout log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options out-of-resources log-and-permituser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile fallback-options too-many-requests log-and-permitLas opciones de reserva especifican las acciones que se deben realizar cuando no se puede analizar el tráfico.

-

Configure las opciones de notificación para las acciones de bloqueo de reserva.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block type protocol-onlyuser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block notify-mail-senderuser@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message " fallback block action occured “user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile notification-options fallback-block custom-message-subject " Antivirus Fallback Alert " -

Configure el módulo antivirus para que utilice listas de omisión MIME y listas de excepciones.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_exception -

Configure el módulo antivirus para que utilice listas de omisión de URL. Las listas de URL permitidas solo son válidas para el tráfico HTTP. En este ejemplo, se usan las listas que configuró anteriormente.

[edit]user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile mime-whitelist list Mime_1user@host#set security utm feature-profile anti-virus profile Avira-AV-Profile url-whitelist Cust_URL_Cat -

Configure una política de Seguridad de contenido, adjunte el perfil de función antivirus Avira-AV-Profile.

[edit]user@host#set security utm utm-policy UTM-AV-Policy anti-virus http-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus ftp upload-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus ftp download-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus smtp-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus pop3-profile Avira-AV-Profileuser@host#set security utm utm-policy UTM-AV-Policy anti-virus imap-profile Avira-AV-Profile -

Configure una política de seguridad y aplique la política

UTM-AV-Policyde seguridad de contenido como servicios de aplicación para el tráfico permitido.[edit]user@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 match application anyuser@host#set security policies from-zone trust to-zone untrust policy POLICY-1 then permit application-services utm-policy UTM-AV-Policy

Resultados

Desde el modo de configuración, ingrese los comandos , y show security policies para confirmar la show security utmshow servicesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show security utm

custom-objects {

mime-pattern {

Mime_1 {

value video/;

}

Mime_exception {

value video/x-shockwave-flash;

}

}

url-pattern {

Pattern_List_1 {

value www.juniper.net;

}

}

custom-url-category {

Cust_URL_Cat {

value Pattern_List_1;

}

}

}

feature-profile {

anti-virus {

profile Avira-AV-Profile {

fallback-options {

default log-and-permit;

content-size block;

engine-not-ready log-and-permit;

timeout log-and-permit;

out-of-resources log-and-permit;

too-many-requests log-and-permit;

}

notification-options {

fallback-block {

type protocol-only;

notify-mail-sender;

custom-message " fallback block action occured ";

custom-message-subject " Antivirus Fallback Alert ";

}

}

mime-whitelist {

list Mime_1;

}

url-whitelist Cust_URL_Cat;

}

}

}

utm-policy P1 {

anti-virus {

http-profile junos-av-defaults;

ftp {

upload-profile junos-av-defaults;

download-profile junos-av-defaults;

}

smtp-profile junos-av-defaults;

pop3-profile junos-av-defaults;

imap-profile junos-av-defaults;

}

}

utm-policy UTM-AV-Policy {

anti-virus {

http-profile Avira-AV-Profile;

ftp {

upload-profile Avira-AV-Profile;

download-profile Avira-AV-Profile;

}

smtp-profile Avira-AV-Profile;

pop3-profile Avira-AV-Profile;

imap-profile Avira-AV-Profile;

}

}

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

policy POLICY-1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

utm-policy UTM-AV-Policy;

}

}

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para comprobar que la configuración funciona correctamente, siga estos pasos:

- Obtener información sobre el estado actual del antivirus

- Valide Avira Antivirus en su dispositivo de seguridad

Obtener información sobre el estado actual del antivirus

Propósito

Acción

Desde el modo operativo, escriba el show security utm anti-virus status comando para ver el estado del antivirus.

Salida de muestra

nombre-comando

user@host>show security utm anti-virus status

UTM anti-virus status:

Update server: https://update.example-juniper.net/avira

Interval: 360 minutes

Pattern update status: next update in 236 minutes

Last result: Downloading certs failed

Scan engine type: avira-engine

Scan engine information: 8.3.52.102

Anti-virus signature version: 8.15.11.42

Onbox AV load flavor: running heavy, configure heavy Significado

Fecha de caducidad de la clave antivirus: la fecha de caducidad de la clave de licencia.

Servidor de actualización: URL para el servidor de actualización de archivos de datos.

Intervalo: el período de tiempo, en minutos, en el que el dispositivo actualizará el archivo de datos desde el servidor de actualización.

Estado de actualización de patrones: cuándo se actualizará el archivo de datos a continuación, que se mostrará en minutos.

Último resultado: resultado de la última actualización.

Versión de la firma del antivirus: versión del archivo de datos actual.

Tipo de motor de análisis: el tipo de motor antivirus que se está ejecutando actualmente.

Información del motor de exploración: versión del motor de exploración.

Valide Avira Antivirus en su dispositivo de seguridad

Propósito

Valide si la solución antivirus de Avira funciona en un dispositivo de seguridad

Acción

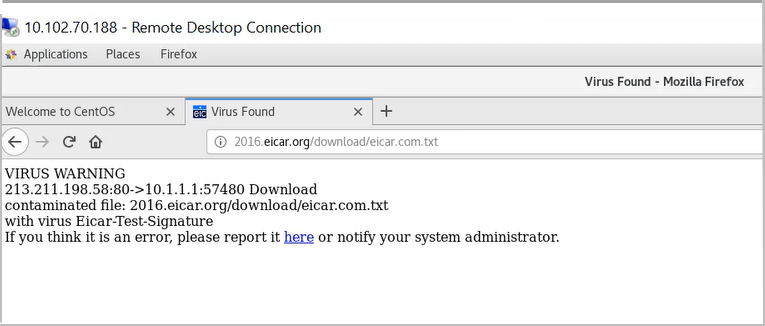

Utilice la forma segura de probar la capacidad del antivirus utilizando Eicar.org sitio web. El dispositivo de seguridad muestra un mensaje de error como se muestra cuando intenta descargar un archivo no seguro.

antivirus

antivirus

Significado

El mensaje indica que su dispositivo de seguridad ha bloqueado un contenido malicioso.