EN ESTA PÁGINA

Descripción de la actualización de archivos de datos de Sophos Antivirus

Ejemplo: Configuración de objetos personalizados de Sophos Antivirus

Ejemplo: Configuración del perfil de funciones de Sophos Antivirus

Ejemplo: Configuración de políticas de seguridad de contenido de Sophos Antivirus

Ejemplo: Configuración de políticas de seguridad de firewall de Sophos Antivirus

Ejemplo: Configurar la versión 2.0 de Sophos Antivirus Live Protection

Configurar grupos de reputación de archivos de Sophos Antivirus

Configurar la versión 2.0 de Sophos Antivirus Live Protection con el proxy web

Protección antivirus de Sophos

El escáner antivirus de Sophos utiliza una caché interna local para mantener las respuestas a la consulta desde el servidor de listas externo para mejorar el rendimiento de la búsqueda. El análisis antivirus de Sophos se ofrece como una alternativa menos intensiva en CPU a la función antivirus completa basada en archivos. Para obtener más información, consulte los temas siguientes:

Descripción general de Sophos Antivirus Protection

Sophos antivirus es como una solución antivirus en la nube. La base de datos de patrones de virus y malware se encuentra en servidores externos mantenidos por servidores de Sophos (Sophos Extensible List), por lo que no es necesario descargar ni mantener grandes bases de datos de patrones en el dispositivo de Juniper. Antes de Junos OS versión 23.1R1, el analizador antivirus de Sophos también utilizaba una caché interna local para mantener las respuestas a las consultas desde el servidor de listas externo y mejorar el rendimiento de la búsqueda.

Dado que una cantidad significativa del tráfico procesado por Juniper Content Seguridad se basa en HTTP, se utiliza la comprobación del identificador uniforme de recursos (URI) para evitar eficazmente que el contenido malicioso llegue al cliente o servidor del punto de conexión. Se realizan las siguientes comprobaciones para el tráfico HTTP: búsqueda de URI, detección de tipo de archivo verdadero y búsqueda de suma de comprobación de archivos. Se admiten los siguientes protocolos de capa de aplicación: HTTP, FTP, SMTP, POP3 e IMAP.

La función completa de antivirus basado en archivos no es compatible con Junos OS versión 15.1X49-D10 y Junos OS versión 17.3R1 en adelante. Para versiones anteriores, el análisis antivirus de Sophos se ofrece como una alternativa menos intensiva en CPU a la función antivirus basada en archivos completa. Sophos admite los mismos protocolos que el antivirus completo y funciona de la misma manera; Sin embargo, tiene una huella de memoria más pequeña y es compatible con dispositivos de gama baja que tienen menos memoria.

A partir de Junos OS versión 15.1X49-D100, el tráfico de paso IPv6 para los protocolos HTTP, HTTPS, FTP, SMTP, POP3, IMAP es compatible con las funciones de seguridad antivirus, filtrado web y filtrado de contenido de Sophos de Seguridad de contenido.

A partir de Junos OS versión 12.3X48-D35 y Junos OS versión 17.3R1, la transferencia de datos de la sesión única de Content Seguridad Sophos antivirus (SAV) se incrementa para optimizar el reenvío de proxy TCP.

A partir de Junos OS versión 19.4R1, la función antivirus admite los protocolos SMTPS, IMAPS y POP3S implícitos y explícitos, y solo admite FTPS de modo pasivo explícito.

Modo implícito: conéctese a un puerto cifrado SSL/TLS mediante un canal seguro.

Modo explícito: primero conéctese a un canal no seguro y, a continuación, proteja la comunicación mediante la ejecución del comando STARTTLS. Para POP3S, utilice el comando STLS.

A partir de la versión 23.1R1 de Junos OS, Content Seguridad admite la versión 2.0 del nuevo antivirus Sophos Live Protection. La nueva versión del antivirus Sophos utiliza una conexión HTTPS para la comunicación del dispositivo al servidor. Para la conexión HTTPS, debe crear un perfil de inicio SSL y añadirlo a la configuración predeterminada del motor de Sophos.

A partir de la versión 24.4R1 de Junos OS, introducimos la compatibilidad de proxy web con el antivirus Sophos 2.0 de Seguridad de contenido. Además, presentamos los grupos de reputación de archivos basados en el valor de reputación del archivo para controlar el tráfico y proporcionar más control sobre la seguridad.

Ver también

Funciones de Sophos Antivirus

Sophos antivirus tiene las siguientes características principales:

Sophos antivirus expanded MIME decoding support—El antivirus Sophos ofrece soporte de decodificación para HTTP, POP3, SMTP e IMAP. La compatibilidad de decodificación MIME incluye lo siguiente para cada protocolo compatible:

Decodificación de encabezados anidados y de varias partes

Decodificación de Base64, decodificación de citas impresas y decodificación de palabras codificadas en el campo de asunto

Sophos antivirus supports HTTPS traffic—A partir de Junos OS versión 12.3X48-D25 y Junos OS versión 17.3R1, Sophos antivirus sobre proxy de reenvío SSL admite tráfico HTTPS. Sophos antivirus sobre proxy de reenvío SSL lo hace interceptando el tráfico HTTPS que pasa a través del firewall de la serie SRX. El canal de seguridad del firewall de la serie SRX se divide como un canal SSL entre el cliente y el firewall de la serie SRX y otro canal SSL entre el firewall de la serie SRX y el servidor HTTPS. El proxy de reenvío SSL actúa como terminal para ambos canales y reenvía el tráfico de texto sin formato a Content Seguridad. La seguridad de contenido extrae la URL y la información de suma de comprobación del archivo del tráfico de texto sin formato. El escáner antivirus de Sophos determina si se bloquean o permiten las solicitudes.

El proxy de reenvío SSL no admite la autenticación de cliente. Si el servidor requiere autenticación de cliente, Content Seguridad omite el tráfico. La seguridad de contenido omite el tráfico HTTPS en las siguientes condiciones:

Si el proxy SSL no analiza el primer paquete de apretón de manos del cliente, el proxy de reenvío SSL omite el tráfico.

Si el apretón de manos del proxy SSL con el cliente y el servidor está incompleto debido a problemas de compatibilidad, la conexión se interrumpe.

Si el recurso del sistema es bajo, el proxy de reenvío SSL no puede gestionar la nueva conexión y Sophos antivirus evita el tráfico.

Si el tráfico HTTPS llega a la lista de permitidos del proxy de reenvío SSL, el proxy de reenvío SSL y el antivirus de Sophos, omitir el tráfico.

Sophos antivirus scan result handling: con el antivirus Sophos, el TCP, el tráfico se cierra correctamente cuando se encuentra un virus y se elimina el contenido de los datos.

Se admiten las siguientes opciones de modo de error: tamaño de contenido, predeterminado, motor no listo, sin recursos, tiempo de espera y demasiadas solicitudes. Puede configurar las siguientes acciones: bloquear, registrar y permitir y permitir. La gestión en modo de error de las opciones compatibles con Sophos es muy similar a la del antivirus completo.

Sophos Uniform Resource Identifier checking: Sophos proporciona una comprobación del identificador uniforme de recursos (URI), que es similar a las búsquedas de lista de rutas nulas (RBL) en tiempo real antispam. La comprobación de URI es una forma de analizar el contenido de URI en el tráfico HTTP con la base de datos de Sophos para identificar malware o contenido malicioso. Dado que el malware es predominantemente estático, se utiliza un mecanismo de suma de comprobación para identificar el malware y mejorar el rendimiento. Los archivos que pueden usar una suma de comprobación incluyen .exe, .zip, .rar, .swf, .pdf y .ole2 (doc y xls).

Si tiene un dispositivo de Juniper Networks que protege una red interna que no tiene tráfico HTTP o tiene servidores web que no son accesibles para el mundo exterior, es posible que desee desactivar la comprobación de URI. Si los servidores web no son accesibles para el mundo exterior, es poco probable que contengan información de URI que se encuentre en la base de datos de URI de Sophos. La comprobación de URI está activada de forma predeterminada.

A partir de la versión 18.4R1 de Junos OS, la comprobación de URI está desactivada de forma predeterminada.

Ver también

Descripción de la actualización de archivos de datos de Sophos Antivirus

El antivirus Sophos utiliza un pequeño conjunto de archivos de datos que deben actualizarse periódicamente. Estos archivos de datos solo contienen información sobre la lógica de escaneo de guía y no contienen la base de datos de patrones completa. La base de datos de patrones principal, que incluye protección contra virus críticos, comprobaciones de URI, malware, gusanos, troyanos y spyware, se encuentra en servidores remotos de Sophos Extensible List mantenidos por Sophos.

Los archivos de datos de Sophos se actualizan a través de HTTP o HTTPS y se pueden actualizar manualmente o programar para que se actualicen automáticamente. Con el antivirus Sophos:

El intervalo de actualización automática de la base de datos de firmas es una vez al día de forma predeterminada. Este intervalo se puede cambiar.

No se interrumpe la capacidad de análisis de virus durante la actualización del archivo de datos. Si se produce un error en la actualización, se seguirán utilizando los archivos de datos existentes.

De forma predeterminada, la URL de la actualización del archivo de datos del antivirus Sophos es http://update.juniper-updates.net/SAV/.

La función de análisis antivirus de Sophos es un servicio de suscripción con licencia independiente. Cuando caduque la clave de licencia de antivirus, la funcionalidad dejará de funcionar porque la base de datos de búsqueda de patrones se encuentra en servidores remotos de Sophos. Tiene un período de gracia de 30 días para actualizar su licencia.

Ver también

Comparación de Sophos Antivirus con Kaspersky Antivirus

La función Kaspersky y Express Antivirus no son compatibles con Junos OS versión 15.1X49-D10 y Junos OS versión 17.3R1 en adelante. Para versiones anteriores, Sophos Antivirus es muy parecido a Juniper Express Antivirus y también tiene similitudes con la función Full Antivirus:

A diferencia de las soluciones Juniper Express y Full Antivirus, la base de datos de antivirus y malware de Sophos se almacena en un grupo de servidores remotos de Sophos Extensible List. Las consultas se realizan mediante el protocolo DNS. Sophos mantiene estos servidores, por lo que no es necesario descargar ni mantener grandes bases de datos de patrones en el dispositivo de Juniper. Porque la base de datos es remota y hay una respuesta más rápida a nuevos brotes de virus. La base de datos del antivirus no tiene ninguna limitación de tamaño, pero existe una limitación con el tamaño del archivo de análisis.

Nota:Sophos antivirus utiliza un conjunto de archivos de datos que deben actualizarse periódicamente. Estos no son archivos de patrones de virus típicos; Son un conjunto de pequeños archivos que ayudan a guiar la lógica de análisis de virus. Puede descargar manualmente los archivos de datos o configurar la descarga automática.

Sophos no proporciona la misma detección de preselección que Kaspersky Antivirus. Sophos proporciona una solución similar que forma parte del motor de Sophos y no se puede encender ni apagar.

La función de análisis antivirus de Sophos es un servicio de suscripción con licencia independiente. Además, la base de datos de búsqueda de patrones se encuentra en servidores remotos mantenidos por Sophos, por lo que cuando caduque su clave de licencia antivirus, la funcionalidad dejará de funcionar. Tiene un período de gracia de 30 días para actualizar su licencia.

Ver también

Descripción general de la configuración de Sophos Antivirus

Sophos antivirus forma parte del conjunto de funciones de Seguridad de contenido, por lo que primero debe configurar las opciones de Seguridad de contenido (objetos personalizados), configurar la función de Sophos y, a continuación, crear una política de Seguridad de contenido y una política de seguridad. La política de seguridad controla todo el tráfico que reenvía el dispositivo y la política de seguridad de contenido especifica qué parámetros se deben utilizar para analizar el tráfico. La política de seguridad de contenido también se utiliza para vincular un conjunto de protocolos a uno o varios perfiles de funciones de seguridad de contenido, incluido el antivirus Sophos en este caso.

Debe completar las siguientes tareas para configurar el antivirus Sophos:

- Configure los objetos personalizados y las listas MIME de Content Seguridad. Consulte Ejemplo: Configuración de objetos personalizados de Sophos Antivirus,

- Configure el perfil de funciones del antivirus Sophos. Consulte Ejemplo: Configuración del perfil de funciones de Sophos Antivirus.

- Configure una política de Seguridad de contenido. Consulte Ejemplo: Configuración de políticas de seguridad de contenido de Sophos Antivirus

- Configure una política de seguridad. Consulte Ejemplo: Configuración de políticas de seguridad de firewall de Sophos Antivirus.

Para configurar la versión 2.0 de Sophos antivirus Live Protection, consulte Ejemplo: Configurar la versión 2.0 de Sophos Antivirus Live Protection.

Para utilizar el antivirus de Sophos mientras realiza una actualización de software en servicio (ISSU), elimine las siguientes opciones de configuración. Esta precaución solo se aplica a las actualizaciones de ISSU y no a las actualizaciones independientes. Una vez que complete el ISSU, puede volver a habilitar las configuraciones. La función antivirus de Sophos funciona como de costumbre cuando se encienden ambos dispositivos.

-

edit security utm default-configuration anti-virus forwarding-mode holdset -

edit security utm default-configuration anti-virus forwarding-mode inline-tap

Para configurar Sophos antivirus sobre proxy de reenvío SSL para que admita tráfico HTTPS, consulte Configurar proxy SSL con seguridad de contenido.

Ejemplo: Configuración de objetos personalizados de Sophos Antivirus

En este ejemplo, se muestra cómo crear objetos personalizados globales de Seguridad de contenido para utilizarlos con el antivirus Sophos.

Requisitos

Antes de comenzar, lea sobre los objetos personalizados de Seguridad de contenido. Consulte Descripción general de la seguridad del contenido.

Descripción general

Configure listas MIME. Esto incluye la creación de una lista de permitidos MIME y una lista de excepciones MIME para el análisis antivirus. En este ejemplo, omite el escaneo de videos de QuickTime, a menos que si contienen el tipo MIME quicktime-inappropriate.

Configuración

Procedimiento

Configuración rápida de la GUI

Procedimiento paso a paso

Para configurar una lista MIME:

Haga clic en la pestaña Configurar de la barra de tareas y, a continuación, seleccione Seguridad>UTM>Objetos personalizados.

Haga clic en la pestaña Lista de patrones MIME y, a continuación, haga clic en Agregar.

En el cuadro Nombre de patrón MIME, escriba avmime2.

En el cuadro Valor de patrón MIME, escriba video/quicktime y haga clic en Agregar.

En el cuadro Valor de patrón MIME, escriba image/x-portable-anympa y haga clic en Agregar.

En el cuadro Valor de patrón MIME, escriba x-world/x-vrml y haga clic en Agregar.

Procedimiento paso a paso

Para configurar una lista de excepciones MIME:

Haga clic en la pestaña Configurar de la barra de tareas y, a continuación, seleccione Seguridad>UTM>Objetos personalizados.

Haga clic en la pestaña Lista de patrones MIME y, a continuación, seleccione Agregar.

En el cuadro Nombre de patrón MIME, escriba exception-avmime2.

En el cuadro Valor de patrón MIME, escriba video/quicktime-inappropriate y haga clic en Agregar.

Procedimiento paso a paso

Configure una lista de patrones de URL (lista de permitidos) de direcciones URL o direcciones que se omitirán mediante el análisis antivirus. Después de crear la lista de patrones de URL, creará una lista de categorías de URL personalizada y le agregará la lista de patrones.

Dado que utiliza listas de patrones de URL para crear listas de categorías de URL personalizadas, debe configurar los objetos personalizados de la lista de patrones de URL antes de configurar las listas de categorías de URL personalizadas.

Para configurar una lista de patrones de URL permitidos:

Haga clic en la pestaña Configurar de la barra de tareas y, a continuación, seleccione Seguridad>UTM>Objetos personalizados.

Haga clic en la pestaña Lista de patrones de URL y, a continuación, haga clic en Agregar.

En el cuadro Nombre de patrón de URL, escriba urlist2.

En el cuadro Valor de patrón de URL, escriba http://example.net. (También puede usar la dirección IP del servidor en lugar de la URL).

Procedimiento paso a paso

Guarde su configuración:

Haga clic en Aceptar para comprobar su configuración y guardarla como configuración candidata.

Cuando termine de configurar el dispositivo, haga clic en Acciones>Confirmar.

Compatibilidad con comodines de patrón de URL: la regla comodín es la siguiente: \*\.[]\?* y debe preceder todas las direcciones URL comodín con http://. Puede usar "*" solo si está al principio de la URL y va seguido de un ".". Solo puede usar "?" al final de la URL.

Se admite la siguiente sintaxis comodín: http://*. example.net, http://www.example.ne?, http://www.example.n??. No se admite la siguiente sintaxis comodín: *.example.net , www.example.ne?, http://*example.net, http://*.

Procedimiento paso a paso

Para configurar la protección antivirus mediante la CLI, debe crear los objetos personalizados en el siguiente orden:

-

Cree la lista de permitidos MIME.

[edit security utm] user@host# set custom-objects mime-pattern avmime2 value [video/quicktime image/x-portable-anymap x-world/x-vrml]

Cree la lista de excepciones MIME.

[edit security utm] user@host# set custom-objects mime-pattern exception-avmime2 value [video/quicktime-inappropriate]

Configure una lista de patrones de URL (lista de permitidos) de las direcciones URL o direcciones que desea omitir. Después de crear la lista de patrones de URL, se crea una lista de categorías de URL personalizada y se le agrega la lista de patrones. Configure un objeto personalizado de lista de patrones de URL creando el nombre de la lista y añadiéndole valores de la siguiente manera. A medida que utiliza listas de patrones de URL para crear listas de categorías de URL personalizadas, debe configurar los objetos personalizados de la lista de patrones de URL antes de configurar las listas de categorías de URL personalizadas.

[edit security utm] user@host# set custom-objects url-pattern urllist2 value [http://www. example.net 192.168.1.5]

Nota:Compatibilidad con comodines de patrón de URL: la regla comodín es la siguiente: \*\.[]\?* y debe preceder todas las direcciones URL comodín con http://. Solo puede usar "*" si está al principio de la URL y va seguido de un ".". Solo puede usar "?" al final de la URL.

Se admite la siguiente sintaxis comodín: http://*. example.net, http://www.example.ne?, http://www.example.n??. No se admite la siguiente sintaxis comodín: *.example.net , www.example.ne?, http://*example.net, http://*.

Configure un objeto personalizado de lista de categorías de URL mediante la lista de patrones de URL urllist2 que creó anteriormente:

[edit security utm] user@host# set custom-objects custom-url-category custurl2 value urllist2

Verificación

Verificar la configuración de objetos personalizados de Sophos Antivirus

Propósito

Para verificar la configuración de objetos personalizados de Sophos Antivirus., escriba el show security utm custom-objects comando.

Acción

Desde el modo operativo, introduzca el show security utm custom-objects comando para verificar la configuración de objetos personalizados de Sophos Antivirus.

Ejemplo: Configuración del perfil de funciones de Sophos Antivirus

En este ejemplo se muestra cómo configurar un perfil de antivirus de Sophos que defina los parámetros que se utilizarán para el análisis de virus.

Requisitos

Antes de empezar:

Instale una licencia de antivirus de Sophos. Consulte la guía de instalación y actualización.

Configure objetos personalizados para la Seguridad del contenido. Consulte Ejemplo: Configuración de objetos personalizados de Sophos Antivirus.

Descripción general

La siguiente configuración define a Sophos como el motor antivirus y establece parámetros, como el intervalo de actualización del archivo de datos, las opciones de notificación para los administradores, las opciones de reserva y los límites de tamaño de archivo.

El [edit security utm feature-profile] nivel de jerarquía está obsoleto en la versión 18.2R1 de Junos OS. Para obtener más información, consulte Descripción general de la seguridad del contenido.

Configuración

Procedimiento

Configuración rápida de la GUI

Procedimiento paso a paso

En el siguiente ejemplo, se muestra cómo crear un perfil de Sophos personalizado. Si desea utilizar el perfil preconfigurado de Juniper Networks, utilice el perfil denominado junos-sophos-av-defaults en su política de Seguridad de contenido. Consulte Ejemplo: Configuración de políticas de seguridad de contenido de Sophos Antivirus.

Seleccione y configure el tipo de motor. Dado que está configurando el antivirus de Sophos, configura sophos-engine:

Procedimiento paso a paso

Haga clic en la pestaña Configurar de la barra de tareas y, a continuación, seleccione Seguridad>UTM>Antivirus.

Haga clic en la pestaña Opciones globales y, a continuación, haga clic en Sophos.

Haga clic en Aceptar y confirme los cambios.

Vuelva a la pantalla Opciones globales del antivirus como lo hizo en el paso 1 y establezca los siguientes parámetros:

Procedimiento paso a paso

En la lista de permitidos MIME, seleccione exception-avmime2.

En la lista de URL permitidas, seleccione custurl2.

En el cuadro Intervalo de actualización de patrón (s), escriba 2880.

En el cuadro, escriba la dirección de correo electrónico que recibirá las notificaciones de actualización del archivo de datos de correo electrónico de SophosAdmin. Por ejemplo, admin@ example.net.

En el cuadro Asunto del mensaje personalizado, escriba Archivo de datos de Sophos actualizado.

Haga clic en Aceptar para comprobar su configuración y guardarla como configuración candidata.

Configure un perfil para sophos-engine y establezca parámetros.

Procedimiento paso a paso

Haga clic en la pestaña Configurar de la barra de tareas y, a continuación, seleccione Seguridad>UTM>Antivirus. Haga clic en Agregar.

En el cuadro Agregar perfil, haga clic en la pestaña Principal .

En el cuadro Nombre de perfil, escriba sophos-prof1.

En el cuadro Tiempo de espera de goteo, escriba 180.

Al habilitar la opción de goteo, es importante comprender que el goteo puede enviar parte del archivo al cliente durante el análisis antivirus. Es posible que el cliente reciba parte del contenido y que el cliente se infecte antes de que el archivo se analice por completo.

La comprobación de URI está activada de forma predeterminada. Para desactivarlo, desactive sí en la casilla de verificación URI.

En el cuadro Límite de tamaño de contenido, escriba 20000.

En el cuadro Tiempo de espera del motor de detección, escriba 1800.

Configure las opciones de reserva haciendo clic en la pestaña Configuración de reserva . En este ejemplo, todas las opciones de reserva se establecen en registrar y permitir. Haga clic en Registrar y permitir para los siguientes elementos: Acción predeterminada, Tamaño del contenido, Motor no listo, Tiempo de espera, Sin recurso, Demasiadas solicitudes.

Configure las opciones de notificación haciendo clic en la pestaña Opciones de notificación . Puede configurar notificaciones para acciones de bloqueo y no bloqueo de reserva y para la detección de virus.

Procedimiento paso a paso

Para configurar las notificaciones para la configuración de reserva:

En Tipo de notificación, haga clic en Protocolo.

En Notificar al remitente del correo, haga clic en sí.

En el cuadro Mensaje personalizado, escriba Acción de bloque de reserva producida.

En el cuadro Asunto del mensaje personalizado, escriba Alerta de reserva antivirus***.

Para configurar las opciones de notificación para la detección de virus, haga clic en la pestaña Opciones de notificación continuación.

Procedimiento paso a paso

En el botón de opción Tipo de notificación, seleccione Protocolo.

En el botón de opción Notificar al remitente del correo, seleccione sí.

En el cuadro Mensaje personalizado, escriba Se ha detectado un virus.

En el cuadro Asunto del mensaje personalizado, escriba Virus detectado***.

Haga clic en Aceptar para comprobar su configuración y guardarla como configuración candidata.

Cuando termine de configurar el dispositivo, haga clic en Acciones>Confirmar.

Procedimiento paso a paso

Para configurar el perfil de funciones del antivirus Sophos mediante la CLI:

En el siguiente ejemplo, se muestra cómo crear un perfil de Sophos personalizado. Si desea utilizar el perfil preconfigurado de Juniper Networks, utilice el perfil denominado junos-sophos-av-defaults en su política de Seguridad de contenido. Consulte Ejemplo: Configuración de políticas de seguridad de contenido de Sophos Antivirus.

Seleccione y configure el tipo de motor. Dado que está configurando el antivirus de Sophos, configura sophos-engine.

[edit] user@host# set security utm default-configuration anti-virus type sophos-engine

Confirmar la configuración.

Seleccione un intervalo de tiempo para actualizar los archivos de datos. El intervalo predeterminado de actualización de patrones del antivirus es de 1440 minutos (cada 24 horas). Puede optar por dejar este valor predeterminado o puede cambiarlo. También puede forzar una actualización manual, si es necesario. Para cambiar el valor predeterminado de cada 24 horas a cada 48 horas:

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update interval 2880

Configure el dispositivo de red con los detalles del servidor proxy para descargar la actualización del patrón desde un servidor remoto:

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update proxy

Opcionalmente, habilite el motor de Sophos para que se conecte de forma segura a servidores externos a través de un proxy. Además, puede configurar la autenticación de proxy dentro del perfil de proxy. Al establecer un nombre de usuario y una contraseña, puede habilitar el acceso seguro a fuentes y servicios externos.

[edit] user@host# set services proxy profile proxy-profile protocol http host x.x.x.x port xxxx user@host# set services proxy profile proxy-profile protocol http username <username> user@host# set services proxy profile proxy-profile protocol http password <password> user@host# set security utm default-configuration anti-virus sophos-engine server proxy-profile proxy-profile

En la mayoría de las circunstancias, no necesitará cambiar la URL para actualizar la base de datos de patrones. Si necesita cambiar esta opción, utilice el siguiente comando:

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update url http://www.example.net/test-download

Puede configurar el dispositivo para que notifique a un administrador especificado cuando se actualicen los archivos de datos. Esta es una notificación por correo electrónico con un mensaje personalizado y una línea de asunto personalizada.

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update email-notify admin-email admin@example.net custom-message “Sophos antivirus data file was updated” custom-message-subject “AV data file updated”

Configure una lista de opciones de reserva como bloquear, registrar y permitir, o permitir. La configuración predeterminada es registrar y permitir. Puede usar la configuración predeterminada o puede cambiarla.

Configure la acción de tamaño de contenido. En este ejemplo, si se supera el tamaño del contenido, se bloquea la acción realizada.

En primer lugar, cree el perfil llamado sophos-prof1.

[edit security utm feature-profile anti-virus] user@host# set profile sophos-prof1

Configure la opción de reserva de tamaño de contenido para bloquear.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options content-size block

Configure la opción de reserva predeterminada para registrar y permitir.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options default log-and-permit

Configure log-and-permit si el motor antivirus no está listo.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options engine-not-ready log-and-permit

Configure registrar y permitir si el dispositivo se queda sin recursos.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options out-of-resources log-and-permit

Configure registrar y permitir si se agota el tiempo de espera de un análisis de virus.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options timeout log-and-permit

Configure log-and-permit si hay demasiadas solicitudes para que el motor de virus las maneje.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options too-many-requests log-and-permit

Configure las opciones de notificación. Puede configurar notificaciones para el bloqueo de reserva, las acciones de no bloqueo de reserva y la detección de virus.

En este paso, configure un mensaje personalizado para la acción de bloqueo de reserva y envíe una notificación para las acciones de solo protocolo al administrador y al remitente.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set notification-options fallback-block custom-message ***Fallback block action occurred*** custom-message-subject Antivirus Fallback Alert notify-mail-sender type protocol-only allow email administrator-email admin@example.net

Configure una notificación para la detección de virus solo por protocolo y envíe una notificación.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host#set notification-options virus-detection type protocol-only notify-mail-sender custom-message-subject ***Virus detected*** custom-message Virus has been detected

Configure los parámetros de tamaño de contenido.

Cuando configure el valor de content-size, tenga en cuenta que, en algunos casos, el tamaño de contenido está disponible en los encabezados del protocolo, por lo que la reserva max-content-size se aplica antes de enviar una solicitud de análisis. Sin embargo, en muchos casos, el tamaño del contenido no se proporciona en los encabezados del protocolo. En estos casos, la carga TCP se envía al escáner antivirus y se acumula hasta el final de la carga. Si la carga acumulada supera el valor de tamaño máximo de contenido, se aplica la reserva max-content-size. La acción de reserva predeterminada es registrar y permitir, por lo que es posible que desee cambiar esta opción a bloquear, en cuyo caso dicho paquete se descarta y se envía un mensaje de bloqueo al cliente.

En este ejemplo, si el tamaño del contenido supera los 20 MB, se descarta el paquete.

[edit security utm default-configuration anti-virus] user@host# set scan-options content-size-limit 20000

La comprobación de URI está activada de forma predeterminada. Para desactivar la comprobación de URI:

[edit security utm default-configuration anti-virus] user@host# set scan-options no-uri-check

Configure el valor de tiempo de espera para la operación de análisis en 1800 segundos.

[edit security utm default-configuration anti-virus] user@host# set scan-options timeout 1800

Los servidores de lista extensible de Sophos contienen la base de datos de virus y malware para las operaciones de análisis. Establezca el tiempo de espera de respuesta para estos servidores en 3 segundos (el valor predeterminado es de 2 segundos).

[edit security utm default-configuration anti-virus] user@host# set scan-options sxl-timeout 3

Configure la opción de reintento del servidor Sophos Extensible List en 2 reintentos (el valor predeterminado es 1).

[edit security utm default-configuration anti-virus] user@host# set scan-options sxl-retry 2

Configure el ajuste de goteo en 180 segundos. Si usa el goteo, también puede establecer parámetros de tiempo de espera. El goteo solo se aplica a HTTP. El goteo HTTP es un mecanismo que se utiliza para evitar que el cliente o servidor HTTP agote el tiempo de espera durante una transferencia de archivos o durante el análisis antivirus.

Cuando habilite la opción de goteo, tenga en cuenta que el goteo puede enviar parte de un archivo al cliente durante su análisis antivirus. Por lo tanto, es posible que parte del contenido sea recibido por el cliente antes de que el archivo se haya escaneado por completo.

[edit security utm default-configuration anti-virus] user@host# set trickling timeout 180

Configure el módulo antivirus para que utilice listas de omisión MIME y listas de excepciones. Puede usar sus propias listas de objetos personalizadas o puede usar la lista predeterminada que se suministra con el dispositivo llamada junos-default-bypass-mime. En este ejemplo, se usan las listas que configuró anteriormente.

[edit security utm default-configuration anti-virus] user@host# set mime-whitelist list avmime2 [edit security utm feature-profile anti-virus] user@host# set mime-whitelist list exception-avmime2

Configure el módulo antivirus para que utilice listas de omisión de URL. Si utiliza una lista de URL permitidas, se trata de una categoría de URL personalizada que ha configurado previamente como un objeto personalizado. Las listas de URL permitidas solo son válidas para el tráfico HTTP. En este ejemplo, se usan las listas que configuró anteriormente.

[edit security utm default-configuration anti-virus] user@host# set url-whitelist custurl2

Verificación

Obtener información sobre el estado actual del antivirus

Propósito

Acción

Desde el modo operativo, escriba el show security utm anti-virus status comando para ver el estado del antivirus.

user@host>show security utm anti-virus status

Significado

Fecha de caducidad de la clave antivirus: la fecha de caducidad de la clave de licencia.

Servidor de actualización: URL para el servidor de actualización de archivos de datos.

Intervalo: el período de tiempo, en minutos, en el que el dispositivo actualizará el archivo de datos desde el servidor de actualización.

Estado de actualización de patrones: cuándo se actualizará el archivo de datos a continuación, que se mostrará en minutos.

Último resultado: resultado de la última actualización. Si ya tiene la última versión, se mostrará

already have latest database.

Versión de la firma del antivirus: versión del archivo de datos actual.

Tipo de motor de análisis: el tipo de motor antivirus que se está ejecutando actualmente.

Información del motor de exploración: resultado de la última acción que se produjo con el motor de exploración actual.

Ejemplo: Configuración de políticas de seguridad de contenido de Sophos Antivirus

En este ejemplo, se muestra cómo crear una política de seguridad de contenido para el antivirus Sophos.

Requisitos

Antes de crear la política de seguridad de contenido, cree objetos personalizados y el perfil de funciones de Sophos.

-

Configure los objetos personalizados y las listas MIME de Content Seguridad. Consulte Ejemplo: Configuración de objetos personalizados de Sophos Antivirus.

Configure el perfil de funciones del antivirus Sophos. Consulte Ejemplo: Configuración del perfil de funciones de Sophos Antivirus.

Descripción general

Después de crear un perfil de función antivirus, configure una política de seguridad de contenido para un protocolo de análisis antivirus y adjunte esta política a un perfil de función. En este ejemplo, HTTP se analizará en busca de virus, como lo indica la http-profile instrucción. También puede analizar otros protocolos creando perfiles diferentes o agregando otros protocolos al perfil, como: imap-profile, pop3-profile y smtp-profile.

Configuración

Procedimiento

Configuración rápida de la GUI

Procedimiento paso a paso

Para configurar una política de seguridad de contenido para el antivirus Sophos:

Haga clic en la pestaña Configurar en la barra de tareas y, a continuación, seleccione Políticas Seguridad>Policy>UTM. Luego haga clic en Agregar.

Haga clic en la pestaña Principal . En el cuadro Nombre de la política, escriba utmp3.

Haga clic en la pestaña Perfiles antivirus . En la lista de perfiles HTTP, seleccione sophos-prof1.

Haga clic en Aceptar para comprobar su configuración y guardarla como configuración candidata.

Cuando termine de configurar el dispositivo, seleccione Acciones>Confirmar.

Procedimiento paso a paso

Para configurar una política de seguridad de contenido para el antivirus Sophos:

-

Vaya a la jerarquía de edición de seguridad de Seguridad de contenido.

[edit] user@host# edit security utm

-

Cree la política de seguridad de contenido utmp3 y adjúntela al perfil http sophos-prof1. Puede utilizar la configuración predeterminada del perfil de funciones de Sophos sustituyendo sophos-prof1 en la instrucción anterior por junos-sophos-av-defaults.

[edit security utm] user@host# set utm-policy utmp3 anti-virus http-profile sophos-prof1

Ejemplo: Configuración de políticas de seguridad de firewall de Sophos Antivirus

En este ejemplo, se muestra cómo crear una política de seguridad para el antivirus Sophos.

Requisitos

Antes de crear la política de seguridad, cree objetos personalizados, el perfil de funciones de Sophos y la política de seguridad de contenido.

-

Configure los objetos personalizados y las listas MIME de Content Seguridad. Consulte Ejemplo: Configuración de objetos personalizados de Sophos Antivirus.

Configure el perfil de funciones del antivirus Sophos. Consulte Ejemplo: Configuración del perfil de funciones de Sophos Antivirus.

-

Configure una política de Seguridad de contenido. Consulte Ejemplo: Configuración de políticas de seguridad de contenido de Sophos Antivirus.

Descripción general

Cree una política de seguridad de firewall que haga que el antivirus de Sophos analice el tráfico de la zona de no confianza a la zona de confianza mediante la configuración del perfil de función definida en Ejemplo: Configuración del perfil de función de Sophos Antivirus. Dado que la configuración de la aplicación de coincidencia se establece en cualquiera, se analizarán todos los tipos de aplicación.

Configuración

Procedimiento

Configuración rápida de la GUI

Procedimiento paso a paso

Para configurar una política de seguridad para el antivirus Sophos:

Configure la política de no confianza a confianza para que coincida con cualquier dirección de origen o dirección de destino y seleccione las aplicaciones a las que se va a

anyanalizar .Procedimiento paso a paso

Haga clic en la pestaña Configurar de la barra de tareas y, a continuación, seleccione Seguridad>Policy>FW Policies. A continuación, seleccione Agregar.

En el cuadro Nombre de la política, escriba p3.

En el cuadro Acción de política, seleccione permitir.

En la lista Zona desde, seleccione no confiar.

En la lista Zona de destino, seleccione Confianza.

En los cuadros Dirección de origen y Dirección de destino, asegúrese de que Coincidente esté establecido en cualquiera.

En los cuadros Aplicaciones, seleccione cualquiera de la lista Aplicaciones/Conjuntos y muévalo a la lista Coincidentes.

-

Adjunte la política de seguridad de contenido denominada utmp3 a la política de seguridad del firewall. Esto hará que la función antivirus de Sophos analice el tráfico coincidente.

Procedimiento paso a paso

-

En el cuadro Editar política, haga clic en la pestaña Servicios de aplicación .

-

En la lista Política de seguridad de contenido, seleccione utmp3.

-

Haga clic en Aceptar para comprobar su configuración y guardarla como configuración candidata.

Cuando termine de configurar el dispositivo, seleccione Acciones>Confirmar.

Procedimiento paso a paso

Para configurar una política de seguridad para el antivirus Sophos:

Configure la política de no confianza a confianza para que coincida con cualquier dirección de origen.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match source-address any

Configure la política de no confianza a confianza para que coincida con cualquier dirección de destino.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match destination-address any

Configure la política de no confianza a confianza para que coincida con cualquier tipo de aplicación.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match application any

-

Adjunte la política de seguridad de contenido denominada utmp3 a la política de seguridad del firewall. Esto hará que la función antivirus de Sophos analice el tráfico coincidente.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 then permit application-services utm-policy utmp3

Verificación

Para comprobar la configuración, escriba el show security policies comando.

Ejemplo: Configurar la versión 2.0 de Sophos Antivirus Live Protection

Utilice este ejemplo de configuración para configurar y verificar la versión 2.0 de Sophos antivirus Live Protection en su dispositivo. Sophos antivirus es una solución antivirus en la nube. El patrón de virus y la base de datos de malware de los servidores externos mantenidos por los servidores de Sophos (Sophos Extensible List) aíslan y protegen el dispositivo. A partir de la versión 23.1R1 de Junos OS, la seguridad de contenido admite la versión 2.0 de Sophos antivirus live protection. La nueva versión del antivirus utiliza el protocolo HTTPS para comunicarse entre el firewall de la serie SRX y el servidor de Sophos.

| Puntuación de legibilidad |

|

| Tiempo de lectura |

Menos de 15 minutos. |

| Tiempo de configuración |

Menos de una hora. |

- Ejemplo de requisitos previos

- Antes de empezar

- Descripción general funcional

- Descripción general de la topología

- Ilustración de topología

- Configuración paso a paso en dispositivo bajo prueba (DUT)

- Verificación

- Apéndice 1: Establecer comandos en todos los dispositivos

- Apéndice 2: Muestra la salida de la configuración en DUT

Ejemplo de requisitos previos

| Requisitos de hardware | Firewall de la serie SRX y firewall virtual vSRX |

| Requisitos de software | Junos OS versión 23.1R1 o posterior |

| Requisitos de licencia | Licencia de Sophos antivirus live protection versión 2.0 Utilice el |

Antes de empezar

| Beneficios |

El patrón de virus y la base de datos de malware de los servidores externos mantenidos por los servidores de Sophos (Sophos Extensible List) aíslan y protegen el dispositivo. Proporciona una conexión segura basada en HTTPS entre el firewall de la serie SRX y el servidor de Sophos. |

| Recursos útiles: |

|

| Saber más |

|

| Experiencia práctica |

|

| Aprende más |

|

Descripción general funcional

En la tabla 2, se proporciona un resumen rápido de los componentes de configuración implementados en este ejemplo.

| Perfiles |

|

| Perfil de iniciación | La configuración del servidor de Sophos en el firewall de la serie SRX incluye el perfil de inicio SSL ( El perfil de inicio es obligatorio para permitir que el firewall de la serie SRX inicie una sesión HTTPS con el servidor de Sophos para comprobar los paquetes. El perfil de inicio SSL también cifra y descifra paquetes hacia y desde el servidor de Sophos. |

| Perfil de proxy | El perfil de proxy SSL, |

| Perfil de características |

El perfil de función, Puede tener más de un perfil de función para diferentes políticas de seguridad de contenido. |

| Políticas |

|

| Política de seguridad de contenido |

La política de seguridad de contenido, content_security_p1, define los protocolos antivirus (HTTP, FTP, SMTP, POP3 e IMAP) y asocia esta política a un perfil de característica de seguridad, |

| Políticas de seguridad |

Dos políticas de seguridad ( Adjuntamos la política de seguridad de |

| Zonas de seguridad |

|

|

|

Segmento de red en la zona de host (cliente). |

|

|

Segmento de red en la zona del servidor de destino (servicio web). |

|

|

Segmento de red a través del cual el firewall de la serie SRX interactúa con el servidor de Sophos. |

| Protocolos |

|

| HTTPS |

Las sesiones HTTPS se establecen entre el cliente y el servidor web, y el firewall de la serie SRX y el servidor de Sophos. |

| Tareas de verificación primaria |

|

Descripción general de la topología

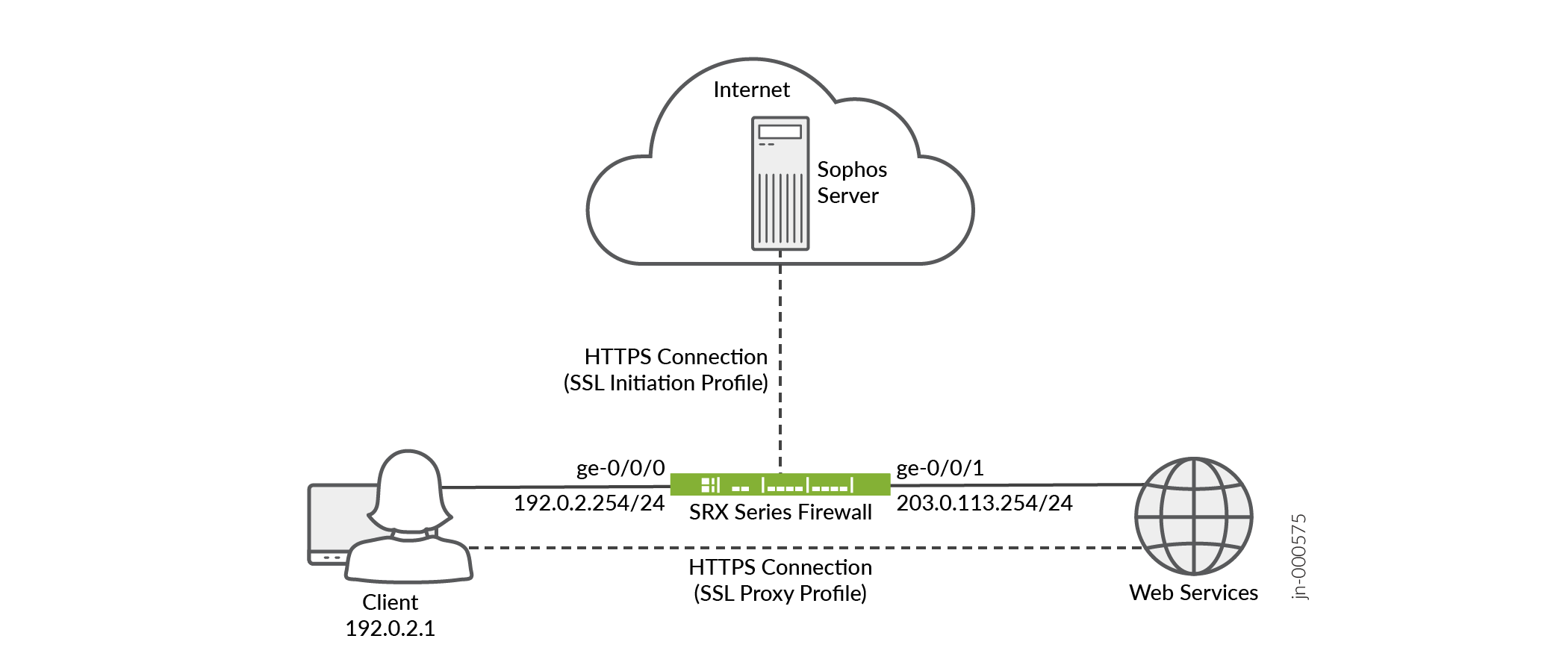

En este ejemplo, el cliente inicia una solicitud al servicio web a través del firewall de la serie SRX. Cuando el firewall de la serie SRX recibe la solicitud, se pone en contacto con el servidor de Sophos para comprobar la autenticidad del servicio web. La versión 2.0 del antivirus Sophos utiliza una conexión HTTPS para el firewall de la serie SRX con la comunicación del servidor de Sophos. En función de la respuesta recibida del servidor de Sophos, el firewall de la serie SRX permite o bloquea el tráfico según lo definido en la política de seguridad de contenido.

| Componentes de topología | Función de función | |

|---|---|---|

| Cliente | Servicio web de solicitudes | Inicia la sesión HTTPS con el servidor Web a través del firewall de la serie SRX. |

| Firewall de la serie SRX | Firewall de la red de Juniper | Inicia la sesión HTTPS con el servidor antivirus de Sophos. También cifra y descifra los paquetes para el cliente. |

| Servidor de Sophos | Servidor antivirus | Autentica el contenido recibido del firewall de la serie SRX. |

| Servidor web | Proveedor de servicios web | Responde a la solicitud del cliente. |

Ilustración de topología

de Sophos Antivirus Live Protection

de Sophos Antivirus Live Protection

Configuración paso a paso en dispositivo bajo prueba (DUT)

Para obtener configuraciones de ejemplo completas en el DUT, consulte:

-

Configure las interfaces de los dispositivos.

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet address 192.0.2.254/24 user@host# set ge-0/0/1 unit 0 family inet address 203.0.113.254/24 -

Active Sophos antivirus en el dispositivo. Configure el modo de reenvío y el tipo de tráfico que debe comprobar el antivirus de Sophos.

[edit security] user@host# set utm default-configuration anti-virus type sophos-engine user@host# set utm default-configuration anti-virus forwarding-mode inline-tap user@host# set utm default-configuration anti-virus scan-options no-uri-check -

Defina un perfil de inicio SSL para agregarlo a la configuración del servidor de Sophos en el firewall de la serie SRX.

[edit services] user@host# set ssl initiation profile ssl_init_prof client-certificate content_security_cert user@host# set ssl initiation profile ssl_init_prof actions ignore-server-auth-failure -

Incluya el perfil de inicio SSL en la configuración del servidor de Sophos. Esta configuración es obligatoria para permitir que el firewall de la serie SRX inicie una sesión HTTPS con el servidor de Sophos para comprobar los paquetes. El perfil de inicio también cifra y descifra paquetes hacia y desde el servidor de Sophos.

[edit security] user@host# set utm default-configuration anti-virus sophos-engine server ssl-profile ssl_init_prof -

Defina un perfil de proxy SSL para aplicarlo a las políticas de seguridad. El perfil de proxy SLL permite que el firewall de la serie SRX descifre los paquetes para su posterior procesamiento de aplicaciones.

[edit services] user@host# set ssl proxy profile ssl_pr1 root-ca content_security_cert user@host# set ssl proxy profile ssl_pr1 actions ignore-server-auth-failure -

Defina el perfil de funciones para indicar el tipo de tráfico que debe comprobar el antivirus de Sophos adjuntando el perfil a las políticas de seguridad de contenido. Puede definir más de un perfil de características para diferentes políticas de seguridad de contenido.

[edit security] user@host# set utm feature-profile anti-virus profile content_security_sav_fp -

Defina zonas de seguridad.

[edit security zones] user@host# set security-zone untrust description untrust user@host# set security-zone untrust host-inbound-traffic system-services all user@host# set security-zone untrust host-inbound-traffic protocols all user@host# set security-zone untrust interfaces ge-0/0/1.0 user@host# set security-zone trust description trust user@host# set security-zone trust host-inbound-traffic system-services all user@host# set security-zone trust host-inbound-traffic protocols all user@host# set security-zone trust interfaces ge-0/0/0.0 user@host# set security-zone internet description internet -

Defina una política de seguridad de contenido y adjúntela un perfil de funciones para indicar el tipo de tráfico que debe comprobar el servidor de Sophos.

[edit security utm] user@host# set utm-policy content_security_p1 anti-virus http-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus ftp upload-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus ftp download-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus smtp-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus pop3-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus imap-profile content_security_sav_fp -

Defina políticas de seguridad y configure criterios de coincidencia para aplicar al tráfico entre las distintas zonas de seguridad.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p1 match source-address any user@host# set from-zone trust to-zone trust policy p1 match destination-address any user@host# set from-zone trust to-zone trust policy p1 match application any user@host# set from-zone trust to-zone trust policy p1 then permit application-services ssl-proxy profile-name ssl_pr1 user@host# set from-zone trust to-zone trust policy p1 then permit application-services utm-policy content_security_p1 user@host# set from-zone trust to-zone trust policy trust_to_internet match source-address any user@host# set from-zone trust to-zone trust policy trust_to_internet match destination-address any user@host# set from-zone trust to-zone trust policy trust_to_internet match application any user@host# set from-zone trust to-zone trust policy trust_to_internet then permit user@host# set default-policy permit-all

Verificación

Proporcione una lista de los comandos show utilizados para comprobar la función en este ejemplo.

| Tarea de verificación de | comandos |

|---|---|

| Mostrar estado de antivirus UTM de seguridad | Muestra el tipo y el estado del antivirus instalado en el dispositivo. |

| mostrar estadísticas de seguridad de antivirus UTM | Muestra las estadísticas de rendimiento del antivirus en su dispositivo. |

- Verificación del tipo de motor de análisis antivirus

- Verificación del rendimiento del motor de análisis antivirus

Verificación del tipo de motor de análisis antivirus

Propósito

Compruebe el tipo de motor de análisis antivirus instalado en el dispositivo.

Acción

Desde el modo operativo, ingrese el show security utm anti-virus status para ver el estado del antivirus instalado.

user@host> show security utm anti-virus status

UTM anti-virus status:

Anti-virus key expire date: 2024-02-23 16:00:00

Forwarding-mode: continuous delivery

Scan engine type: sophos-engine

Scan engine information: running

Significado

El resultado de prueba confirma que el antivirus de Sophos está disponible en su dispositivo.

Verificación del rendimiento del motor de análisis antivirus

Propósito

Compruebe el rendimiento del motor de análisis antivirus en su dispositivo.

Acción

Desde el modo operativo, ingrese el show security utm anti-virus statistics para ver las estadísticas de rendimiento del antivirus en su dispositivo.

user@host> show security utm anti-virus statistics

UTM Anti Virus statistics:

Intelligent-prescreening passed: 0

MIME-whitelist passed: 0

URL-whitelist passed: 0

Session abort: 0

Scan Request:

Total Clean Threat-found Fallback

2 1 1 0

Fallback:

Log-and-Permit Block Permit

Engine not ready: 0 0 0

Out of resources: 0 0 0

Timeout: 0 0 0

Maximum content size: 0 0 0

Too many requests: 0 0 0

Decompress error: 0 0 0

Others: 0 0 0

Significado

El valor de salida Threat-found de ejemplo muestra que el antivirus detectó 1 amenaza. Los demás valores estadísticos están seguros.

Apéndice 1: Establecer comandos en todos los dispositivos

Establezca la salida del comando en todos los dispositivos.

set security utm default-configuration anti-virus type sophos-engine set security utm default-configuration anti-virus forwarding-mode inline-tap set security utm default-configuration anti-virus scan-options no-uri-check set security utm default-configuration anti-virus sophos-engine server ssl-profile ssl_init_prof set security utm feature-profile anti-virus profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus http-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus ftp upload-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus ftp download-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus smtp-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus pop3-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus imap-profile content_security_sav_fp set security zones security-zone untrust description untrust set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust description trust set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone internet description internet set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit application-services ssl-proxy profile-name ssl_pr1 set security policies from-zone trust to-zone untrust policy p1 then permit application-services utm-policy content_security_p1 set security policies from-zone trust to-zone internet policy trust_to_internet match source-address any set security policies from-zone trust to-zone internet policy trust_to_internet match destination-address any set security policies from-zone trust to-zone internet policy trust_to_internet match application any set security policies from-zone trust to-zone internet policy trust_to_internet then permit set security policies default-policy permit-all set services ssl initiation profile ssl_init_prof client-certificate content_security-cert set services ssl initiation profile ssl_init_prof actions ignore-server-auth-failure set services ssl proxy profile ssl_pr1 root-ca content_security-cert set services ssl proxy profile ssl_pr1 actions ignore-server-auth-failure

Apéndice 2: Muestra la salida de la configuración en DUT

Muestra la salida del comando en el DUT.

Desde el modo de configuración, escriba los comandos , show interfaces, show security zonesshow security policiesy show services ssl para confirmar la show security utmconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show security utm

default-configuration {

anti-virus {

type sophos-engine;

forwarding-mode {

inline-tap;

}

scan-options {

no-uri-check;

}

sophos-engine {

server {

ssl-profile ssl_init_prof;

}

}

}

}

utm-policy P1 {

anti-virus {

http-profile junos-sophos-av-defaults;

}

}

utm-policy content_security_p1 {

anti-virus {

http-profile content_security_sav_fp;

ftp {

upload-profile content_security_sav_fp;

download-profile content_security_sav_fp;

}

smtp-profile content_security_sav_fp;

pop3-profile content_security_sav_fp;

imap-profile content_security_sav_fp;

}

}

user@host# show show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.254/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 203.0.113.254/24;

}

}

}

user@host# show security zones

security-zone untrust {

description untrust;

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

description trust;

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone internet {

description internet;

}

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

ssl-proxy {

profile-name ssl_pr1;

}

utm-policy content_security_p1;

}

}

}

}

}

from-zone trust to-zone internet {

policy trust_to_internet {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

default-policy {

permit-all;

}

user@host# show services ssl

initiation {

profile ssl_init_prof {

client-certificate content_security-cert;

actions {

ignore-server-auth-failure;

}

}

}

proxy {

profile ssl_pr1 {

root-ca content_security-cert;

actions {

ignore-server-auth-failure;

}

}

}

Configurar grupos de reputación de archivos de Sophos Antivirus

El antivirus Sophos clasifica el tráfico entrante en cuatro grupos de reputación de archivos, lo que le permite controlar el tráfico y proporcionar más control sobre la seguridad. En la tabla 3 se enumeran los cuatro grupos de reputación de archivos.

| Grupo de reputación de archivos |

Valor de reputación de archivo |

Acción de reputación de archivo |

|---|---|---|

| Malware |

≤19 |

Bloquear |

| Aplicaciones potencialmente no deseadas |

Del 20 al 29 |

Puede configurar para permitir, registrar y permitir, o bloquear el tráfico según sus necesidades. |

| No lo sé |

Del 30 al 69 |

Puede configurar para permitir, registrar y permitir, o bloquear el tráfico según sus necesidades. |

| Bien conocido/limpio |

≥70 |

Permiso |

Para configurar la acción de reputación de archivo, utilice los siguientes comandos:

-

Configure la acción de reputación de archivo para el tráfico de aplicaciones potencialmente no deseado:

[edit] user@host# set security utm default-configuration anti-virus sophos-engine file-reputation-action potentially-unwanted-applications (block | log-and-permit | permit)

-

Configure la acción de reputación de archivo para tráfico desconocido:

[edit] user@host# set security utm default-configuration anti-virus sophos-engine file-reputation-action unknown (block | log-and-permit | permit)

Puede ver el estado de la acción de reputación del archivo mediante el comando show security utm anti-virus statistics .

Ver también

Configurar la versión 2.0 de Sophos Antivirus Live Protection con el proxy web

Puede utilizar un servidor proxy para establecer una conexión segura entre su dispositivo de seguridad y el servidor de Sophos. Cuando configura un servidor proxy, el dispositivo establece una conexión con el servidor proxy y, a continuación, el servidor proxy inicia una nueva conexión con el servidor de Sophos.

Para configurar el servidor proxy:

-

Cree un perfil de iniciación SSL, consulte perfil (iniciación SSL).

-

Adjunte el perfil de inicio SSL a la configuración predeterminada de Sophos:

[edit] user@host# set security utm default-configuration anti-virus sophos-engine server ssl-profile ssl-profile-name

-

Configure el perfil de proxy:

[edit] user@host# set services proxy profile proxy-profile-name protocol http host host-name user@host# set services proxy profile proxy-profile-name protocol http port port-number

-

Adjunte el perfil de proxy web a la configuración predeterminada de Sophos:

[edit] user@host# set security utm default-configuration anti-virus sophos-engine server proxy-profile proxy-profile-name

Puede ver el estado del servidor proxy mediante el comando show security utm anti-virus status .

Ver también

Gestión de archivos de datos de Sophos Antivirus

Antes de empezar:

Instale una licencia de antivirus de Sophos. Ver el Installation and Upgrade Guide.

Configure Sophos como la función antivirus para el dispositivo. Consulte Ejemplo: Configuración del perfil de funciones de Sophos Antivirus. Para establecer el tipo de motor antivirus, ejecute la

set security utm feature-profile anti-virus type sophos-engineinstrucción.

En este ejemplo, se configura el dispositivo de seguridad para que actualice los archivos de datos automáticamente cada 4320 minutos (cada 3 días). El intervalo de actualización de archivos de datos predeterminado es de 1440 minutos (cada 24 horas).

Para actualizar automáticamente los archivos de datos de Sophos:

[edit security utm feature-profile anti-virus] user@host# set sophos-engine pattern-update interval 4320

Los siguientes comandos se ejecutan desde el modo operativo de la CLI.

Para actualizar manualmente los archivos de datos:

user@host> request security utm anti-virus sophos-engine pattern-update

Para volver a cargar archivos de datos manualmente:

user@host> request security utm anti-virus sophos-engine pattern-reload

Para eliminar archivos de datos manualmente:

user@host> request security utm anti-virus sophos-engine pattern-delete

Para comprobar el estado del antivirus, que también muestra la versión de los archivos de datos:

user@host> show security utm anti-virus status

Para comprobar el estado del servidor proxy:

user@host> show security utm anti-virus status

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.