VPN IPsec basada en rutas

Una VPN basada en rutas es una configuración en la que una ruta hace referencia a un túnel VPN IPsec creado entre dos puntos de conexión que determinan qué tráfico se envía por un túnel según una dirección IP de destino.

Descripción de VPN de IPsec basadas en rutas

Con las VPN basadas en rutas, puede configurar varias políticas de seguridad para regular el tráfico que fluye a través de un túnel único de VPN entre dos sitios, y solo hay un conjunto funcional de asociaciones de seguridad ICR e IPsec. A diferencia de las VPN basadas en políticas, en las VPN basadas en rutas, una política se refiere a una dirección de destino y no a un túnel VPN. Cuando Junos OS busca una ruta para encontrar la interfaz que se utilizará para enviar tráfico a la dirección de destino del paquete, encuentra una ruta a través de una interfaz de túnel seguro (st0).x La interfaz de túnel está enlazada a un túnel VPN específico y el tráfico se enruta al túnel si se permite la acción de la política.

Una interfaz de túnel seguro (st0) solo admite una dirección IPv4 y una dirección IPv6 al mismo tiempo. Esto se aplica a todas las VPN basadas en rutas. La opción disable no se admite en interfaces st0.

Una interfaz de túnel seguro (st0) de st0.16000 a st0.16385 está reservada para la alta disponibilidad de múltiples nodos y para el cifrado de vínculos de control de alta disponibilidad en el clúster de chasis. Estas interfaces no son interfaces configurables por el usuario. Sólo puede utilizar interfaces de st0.0 a st0.15999.

Ejemplos de dónde se pueden utilizar las VPN basadas en rutas:

Existen subredes o direcciones IP superpuestas entre las dos LAN.

En la red se utiliza una topología VPN radial, y se requiere tráfico de radio a radio.

Se requieren VPN principales y de respaldo.

Un protocolo de enrutamiento dinámico (por ejemplo, OSPF, RIP o BGP) se ejecuta a través de la VPN.

No se admite la configuración de circuitos de demanda RIP en interfaces VPN punto a multipunto.

Recomendamos que utilice VPN basada en rutas cuando desee configurar VPN entre varios sitios remotos. VPN basada en rutas permite enrutar entre los radios entre varios sitios remotos; sus procesos de configuración, supervisión y solución de problemas son más sencillos.

Consulte también

Ejemplo: Configurar una VPN basada en rutas

En este ejemplo se muestra cómo configurar una VPN IPsec basada en rutas para permitir que los datos se transfieran de forma segura entre dos sitios.

Requisitos

En este ejemplo, se utiliza el siguiente hardware:

-

Cualquier firewall de la serie SRX

- Se actualizó y revalidó mediante el firewall virtual vSRX en Junos OS versión 20.4R1.

¿Está interesado en obtener experiencia práctica con los temas y operaciones cubiertos en esta guía? Visite la demostración de VPN basada en rutas IPsec en los laboratorios virtuales de Juniper Networks y reserve su sandbox gratis hoy mismo. Encontrará el espacio aislado basado en rutas de VPN IPsec en la categoría Seguridad.

Antes de comenzar, lea Información general sobre IPsec.

Descripción general

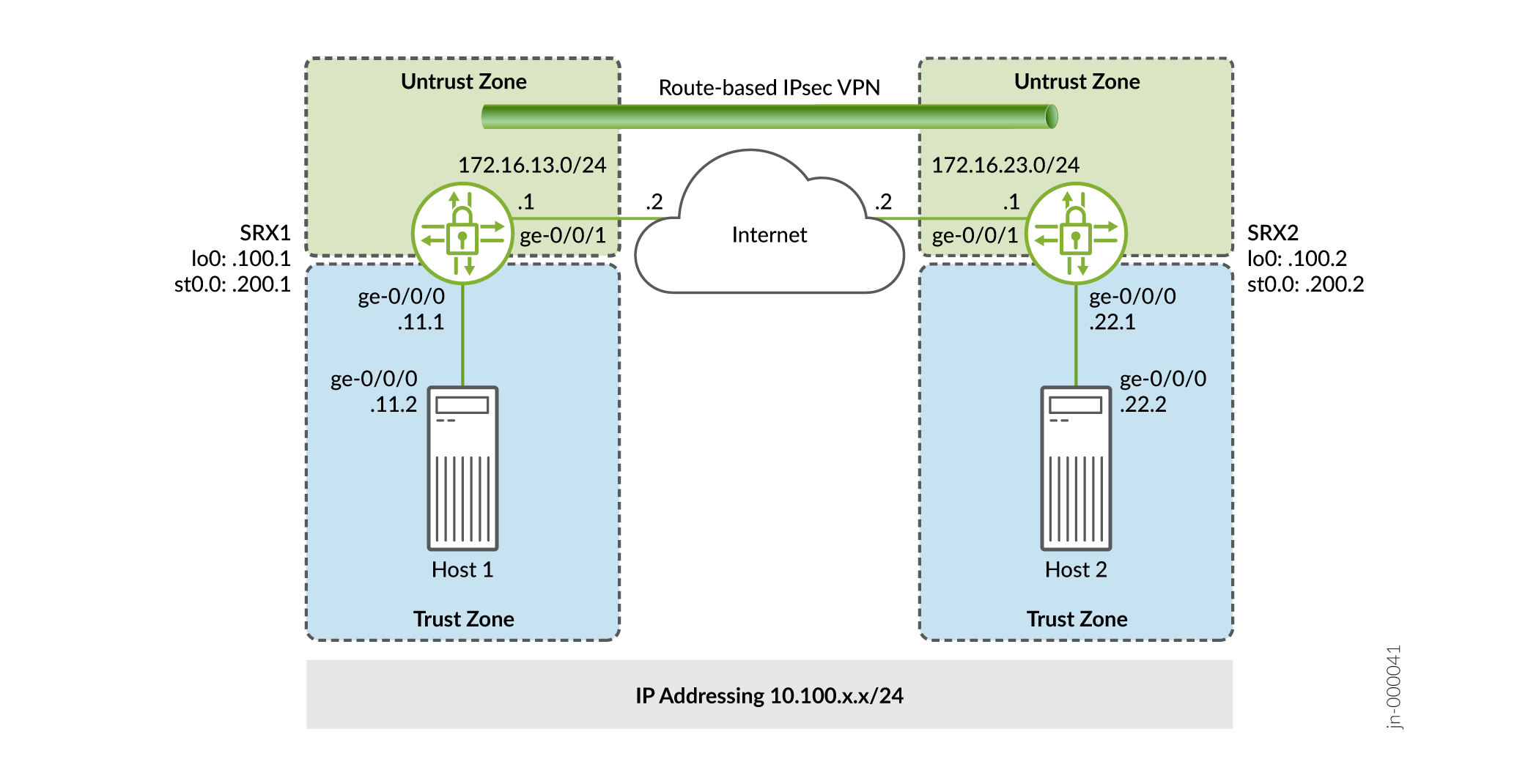

En este ejemplo, se configura una VPN basada en rutas en SRX1 y SRX2. Host1 y Host2 usan la VPN para enviar tráfico de forma segura a través de Internet entre ambos hosts.

Figura 1 se muestra un ejemplo de una topología VPN basada en rutas.

En este ejemplo, se configuran interfaces, una ruta predeterminada IPv4 y zonas de seguridad. Luego, se configuran ICR, IPsec, la política de seguridad y los parámetros TCP-MSS. Consulte del Tabla 1 al Tabla 5 para ver parámetros de configuración específicos que se utilizan en este ejemplo.

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Interfaces |

ge-0/0/0.0 |

10.100.11.1/24 |

|

ge-0/0/1.0 |

172.16.13.1/24 |

|

|

st0.0 (interfaz de túnelización) |

10.100.200.1/24 |

|

|

Rutas estáticas |

10.100.22.0/24 0.0.0.0/0 |

El siguiente salto es st0.0. El siguiente salto es 172.16.13.2. |

|

Zonas de seguridad |

confiar |

|

|

no confiar |

|

|

|

vpn |

|

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Propuesta |

estándar |

|

|

Política |

IKE-POL |

|

|

Puerta de enlace |

IKE-GW |

|

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Propuesta |

estándar |

|

|

Política |

IPSEC-POL |

|

|

VPN |

VPN a host2 |

|

|

Propósito |

Nombre |

Parámetros de configuración |

|---|---|---|

|

La política de seguridad permite el tráfico desde la zona de confianza a la zona VPN. |

SALIDA VPN |

|

|

La política de seguridad permite el tráfico desde la zona VPN a la zona de confianza. |

ENTRADA VPN |

|

|

Propósito |

Parámetros de configuración |

|---|---|

|

TCP-MSS se negocia como parte de la negociación de tres vías TCP y limita el tamaño máximo de un segmento TCP para ajustarse mejor a los límites de MTU en una red. Para el tráfico VPN, la sobrecarga de encapsulación de IPsec, junto con la IP y la sobrecarga de trama, puede hacer que el paquete ESP resultante supere la MTU de la interfaz física, lo que provoca fragmentación. La fragmentación aumenta el ancho de banda y los recursos del dispositivo. Se recomienda un valor 1350 como punto de partida para la mayoría de las redes basadas en Ethernet con una MTU de 1500 o superior. Es posible que deba experimentar con distintos valores de TCP-MSS para obtener un rendimiento óptimo. Por ejemplo, es posible que necesite cambiar el valor si algún dispositivo en la ruta de acceso tiene una MTU baja o si hay alguna sobrecarga adicional, como PPP o Frame Relay. |

Valor MSS: 1350 |

Configuración

- Configurar la información básica de red y zona de seguridad

- Configurar ICR

- Configurar IPsec

- Configuración de políticas de seguridad

- Configurar TCP-MSS

- Configuración de SRX2

Configurar la información básica de red y zona de seguridad

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo para SRX1, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.1/32 set interfaces st0 unit 0 family inet address 10.100.200.1/24 set routing-options static route 10.100.22.0/24 next-hop st0.0 set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone VPN host-inbound-traffic system-services ping set security zones security-zone VPN interfaces st0.0

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte la Guía del usuario de CLI.

Para configurar la información de la interfaz, la ruta estática y la zona de seguridad:

-

Configure las interfaces.

[edit] user@SRX1# set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 user@SRX1# set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 user@SRX1# set interfaces lo0 unit 0 family inet address 10.100.100.1/32 user@SRX1# set interfaces st0 unit 0 family inet address 10.100.200.1/24

-

Configure las rutas estáticas.

[edit] user@SRX1# set routing-options static route 10.100.22.0/24 next-hop st0.0 user@SRX1# set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2

-

Asigne la interfaz orientada a Internet a la zona de seguridad que no es de confianza.

[edit security zones security-zone untrust] user@SRX1# set interfaces ge-0/0/1.0

-

Especifique los servicios del sistema permitidos para la zona de seguridad de no confianza.

[edit security zones security-zone untrust] user@SRX1# set host-inbound-traffic system-services ike user@SRX1# set host-inbound-traffic system-services ping

-

Asigne la interfaz orientada a Host1 a la zona de seguridad de confianza.

[edit security zones security-zone trust] user@SRX1# set interfaces ge-0/0/0.0

-

Especifique los servicios del sistema permitidos para la zona de seguridad de confianza.

[edit security zones security-zone trust] user@SRX1# set host-inbound-traffic system-services all

-

Asigne la interfaz de túnel seguro a la zona de seguridad VPN.

[edit security zones security-zone VPN] user@SRX1# set interfaces st0.0

-

Especifique los servicios del sistema permitidos para la zona de seguridad VPN.

[edit security zones security-zone VPN] user@SRX1# set host-inbound-traffic system-services ping

Resultados

Desde el modo de configuración, escriba los comandos , y show security zones para confirmar la show interfacesconfiguración. show routing-options Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@SRX1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.100.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.13.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.100.100.1/32;

}

}

}

st0 {

unit 0 {

family inet {

address 10.100.200.1/24;

}

}

}

[edit]

user@SRX1# show routing-options

static {

route 10.100.22.0/24 next-hop st0.0;

route 0.0.0.0/0 next-hop 172.16.13.2;

}

[edit]

user@SRX1# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

st0.0;

}

}

Configurar ICR

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo para SRX1, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.23.1 set security ike gateway IKE-GW external-interface ge-0/0/1

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte la Guía del usuario de CLI.

Para configurar ICR:

-

Cree la propuesta de ICR.

[edit security ike] user@SRX1# set proposal standard

-

Defina el método de autenticación de la propuesta de ICR.

[edit security ike proposal standard] user@SRX1# set authentication-method pre-shared-keys

-

Cree una política de ICR.

[edit security ike] user@SRX1# set policy IKE-POL

-

Establezca el modo de política de ICR.

[edit security ike policy IKE-POL] user@SRX1# set mode main

-

Especifique una referencia a la propuesta de ICR.

[edit security ike policy IKE-POL] user@SRX1# set proposals standard

-

Defina el método de autenticación de política de ICR.

[edit security ike policy IKE-POL] user@SRX1# set pre-shared-key ascii-text $ABC123

-

Cree una puerta de enlace ICR y defina su interfaz externa.

[edit security ike] user@SRX1# set gateway IKE-GW external-interface ge-0/0/1

-

Defina la referencia de política de ICR.

[edit security ike gateway IKE-GW] user@SRX1# set ike-policy IKE-POL

-

Defina la dirección de puerta de enlace de ICR.

[edit security ike gateway IKE-GW] user@SRX1# set address 172.16.23.1

Resultados

Desde el modo de configuración, confírmela con el comando show security ike. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@SRX1# show security ike

proposal standard {

authentication-method pre-shared-keys;

}

policy IKE-POL {

mode main;

proposals standard;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway IKE-GW {

ike-policy IKE-POL;

address 172.16.23.1;

external-interface ge-0/0/1;

}

Configurar IPsec

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo para SRX1, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host2 bind-interface st0.0 set security ipsec vpn VPN-to-Host2 ike gateway IKE-GW set security ipsec vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host2 establish-tunnels immediately

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte la Guía del usuario de CLI.

Para configurar IPsec:

-

Cree una propuesta IPsec.

[edit] user@SRX1# set security ipsec proposal standard

-

Cree la política de IPsec.

[edit security ipsec] user@SRX1# set policy IPSEC-POL

-

Especifique la referencia de propuesta de IPsec.

[edit security ipsec policy IPSEC-POL] user@SRX1# set proposals standard

-

Especifique la puerta de enlace de ICR.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 ike gateway IKE-GW

-

Especifique la política de IPsec.

[edit security ipsec] user@host# set vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL

-

Especifique la interfaz que se va a enlazar.

[edit security ipsec] user@host# set vpn VPN-to-Host2 bind-interface st0.0

-

Configure el túnel para que se establezca inmediatamente.

[edit security ipsec] user@host# set vpn VPN-to-Host2 establish-tunnels immediately

Resultados

Desde el modo de configuración, confírmela con el comando show security ipsec. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security ipsec

proposal standard;

policy IPSEC-POL {

proposals standard;

}

vpn VPN-to-Host2 {

bind-interface st0.0;

ike {

gateway IKE-GW;

ipsec-policy IPSEC-POL;

}

establish-tunnels immediately;

}

Configuración de políticas de seguridad

Configuración rápida de CLI

Para configurar rápidamente las políticas de seguridad para SRX1, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone trust set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone VPN set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone trust to-zone VPN policy VPN-OUT match source-address Host1-Net set security policies from-zone trust to-zone VPN policy VPN-OUT match destination-address Host2-Net set security policies from-zone trust to-zone VPN policy VPN-OUT match application any set security policies from-zone trust to-zone VPN policy VPN-OUT then permit set security policies from-zone VPN to-zone trust policy VPN-IN match source-address Host2-Net set security policies from-zone VPN to-zone trust policy VPN-IN match destination-address Host1-Net set security policies from-zone VPN to-zone trust policy VPN-IN match application any set security policies from-zone VPN to-zone trust policy VPN-IN then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte la Guía del usuario de CLI.

Para configurar políticas de seguridad:

-

Cree entradas de libreta de direcciones para las redes que se usarán en las directivas de seguridad.

[edit] user@SRX1# set security address-book Host1 address Host1-Net 10.100.11.0/24 user@SRX1# set security address-book Host1 attach zone trust user@SRX1# set security address-book Host2 address Host2-Net 10.100.22.0/24 user@SRX1# set security address-book Host2 attach zone VPN

-

Cree una política de seguridad para permitir el tráfico desde la zona de confianza a la zona de no confianza para el tráfico a Internet.

[edit security policies from-zone trust to-zone untrust] user@SRX1# set policy default-permit match source-address any user@SRX1# set policy default-permit match destination-address any user@SRX1# set policy default-permit match application any user@SRX1# set policy default-permit then permit

-

Cree una política de seguridad para permitir el tráfico desde el Host1 en la zona de confianza destinada al Host2 en la zona VPN.

[edit security policies from-zone trust to-zone VPN] user@SRX1# set policy VPN-OUT match source-address Host1-Net user@SRX1# set policy VPN-OUT match destination-address Host2-Net user@SRX1# set policy VPN-OUT match application any user@SRX1# set policy VPN-OUT then permit

-

Cree una política de seguridad para permitir el tráfico desde el Host2 en la zona VPN al Host1 en la zona de confianza.

[edit security policies from-zone VPN to-zone trust] user@host# set policy VPN-IN match source-address Host2-Net user@host# set policy VPN-IN match destination-address Host1-Net user@host# set policy VPN-IN match application any user@host# set policy VPN-IN then permit

Resultados

Desde el modo de configuración, escriba los comandos show security address-book y show security policies para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security address-book

Host1 {

address Host1-Net 10.100.11.0/24;

attach {

zone trust;

}

}

Host2 {

address Host2-Net 10.100.22.0/24;

attach {

zone VPN;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy VPN-OUT {

match {

source-address Host1-Net;

destination-address Host2-Net;

application any;

}

then {

permit;

}

}

}

from-zone VPN to-zone trust {

policy VPN-IN {

match {

source-address Host2-Net;

destination-address Host1-Net;

application any;

}

then {

permit;

}

}

}

Configurar TCP-MSS

Configuración rápida de CLI

Para configurar rápidamente TCP MSS para SRX1, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security flow tcp-mss ipsec-vpn mss 1350

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte la Guía del usuario de CLI.

Para configurar la información TCP-MSS:

-

Configure la información de TCP-MSS.

[edit] user@SRX1# set security flow tcp-mss ipsec-vpn mss 1350

Resultados

Desde el modo de configuración, confírmela con el comando show security flow. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@SRX1# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración de SRX2

Configuración rápida de CLI

Como referencia, se proporciona la configuración para SRX2.

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.13.1 set security ike gateway IKE-GW external-interface ge-0/0/1 set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host1 bind-interface st0.0 set security ipsec vpn VPN-to-Host1 ike gateway IKE-GW set security ipsec vpn VPN-to-Host1 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host1 establish-tunnels immediately set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone VPN set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone trust set security flow tcp-mss ipsec-vpn mss 1350 set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone trust to-zone VPN policy VPN-OUT match source-address Host2-Net set security policies from-zone trust to-zone VPN policy VPN-OUT match destination-address Host1-Net set security policies from-zone trust to-zone VPN policy VPN-OUT match application any set security policies from-zone trust to-zone VPN policy VPN-OUT then permit set security policies from-zone VPN to-zone trust policy VPN-IN match source-address Host1-Net set security policies from-zone VPN to-zone trust policy VPN-IN match destination-address Host2-Net set security policies from-zone VPN to-zone trust policy VPN-IN match application any set security policies from-zone VPN to-zone trust policy VPN-IN then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone VPN host-inbound-traffic system-services ping set security zones security-zone VPN interfaces st0.0 set interfaces ge-0/0/0 unit 0 family inet address 10.100.22.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.23.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.2/32 set interfaces st0 unit 0 family inet address 10.100.200.2/24 set routing-options static route 10.100.11.0/24 next-hop st0.0 set routing-options static route 0.0.0.0/0 next-hop 172.16.23.2

Verificación

Realice estas tareas para confirmar que la configuración funciona correctamente:

- Verificar el estado de IKE

- Comprobar el estado de IPsec

- Probar el flujo de tráfico a través de la VPN

- Revisar estadísticas y errores para una asociación de seguridad IPsec

Verificar el estado de IKE

Propósito

Verifique el estado de ICR.

Acción

Desde el modo operativo, ingrese el comando show security ike security-associations. Después de obtener un número de índice desde el comando, utilice el comando show security ike security-associations index index_number detail.

user@SRX1> show security ike security-associations

Index State Initiator cookie Responder cookie Mode Remote Address

1859340 UP b153dc24ec214da9 5af2ee0c2043041a Main 172.16.23.1

user@SRX1> show security ike security-associations index 1859340 detail

IKE peer 172.16.23.1, Index 1859340, Gateway Name: IKE-GW

Role: Responder, State: UP

Initiator cookie: b153dc24ec214da9, Responder cookie: 5af2ee0c2043041a

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Lifetime: Expires in 23038 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: 172.16.23.1

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1236

Output bytes : 868

Input packets: 9

Output packets: 5

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 2 created, 2 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Local identity: 172.16.13.1

Remote identity: 172.16.23.1

Flags: IKE SA is created

Significado

El comando show security ike security-associations enumera todas las SA de ICR activas. Si no se enumera ninguna SA, hubo un problema con el establecimiento de ICR. Compruebe los parámetros de política de ICR y la configuración de interfaz externa en su configuración.

Si las SA aparecen en la lista, revise la siguiente información:

-

Índice: este valor es único para cada SA de IKE, que puede utilizar en el

show security ike security-associations index detailcomando para obtener más información acerca de la SA. -

Dirección remota: compruebe que la dirección IP remota sea correcta.

-

Estado

-

UP: se estableció la SA de IKE.

-

DOWN: hubo un problema al establecer la SA de IKE.

-

-

Modo: verifica que se esté utilizando el modo correcto.

Compruebe que los siguientes elementos son correctos en su configuración:

-

Interfaces externas (la interfaz debe ser la que recibe los paquetes de ICR)

-

Parámetros de política de ICR

-

Información de claves precompartidas

-

Parámetros de propuesta (deben coincidir en ambos pares)

El comando show security ike security-associations index 1859340 detail enumera información adicional acerca de la asociación de seguridad con el número de índice 1859340:

-

Algoritmos de autenticación y cifrado utilizados

-

tiempo de vida útil

-

Estadísticas de tráfico (puede utilizarse para verificar que el tráfico fluye correctamente en ambas direcciones)

-

Información de funciones

La solución de problemas se realiza de mejor manera en el mismo nivel que usa la función de respondedor.

-

Información del iniciador y del respondedor

-

Cantidad de SA de IPsec creadas

-

Cantidad de negociaciones en curso

Comprobar el estado de IPsec

Propósito

Verifique el estado de IPsec.

Acción

Desde el modo operativo, ingrese el comando show security ipsec security-associations. Después de obtener un número de índice desde el comando, utilice el comando show security ipsec security-associations index index_number detail.

user@SRX1> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131074 ESP:3des/sha1 912f9063 3403/ unlim - root 500 172.16.23.1 >131074 ESP:3des/sha1 71dbaa56 3403/ unlim - root 500 172.16.23.1

user@SRX1> show security ipsec security-associations index 131074 detail

ID: 131074 Virtual-system: root, VPN Name: VPN-to-Host2

Local Gateway: 172.16.13.1, Remote Gateway: 172.16.23.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 26, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Fri Jul 23 2021 10:46:34 -0700: IPSec SA negotiation successfully completed (23 times)

Fri Jul 23 2021 09:07:24 -0700: IKE SA negotiation successfully completed (3 times)

Thu Jul 22 2021 16:34:17 -0700: Negotiation failed with INVALID_SYNTAX error (3 times)

Thu Jul 22 2021 16:33:50 -0700: Tunnel configuration changed. Corresponding IKE/IPSec SAs are deleted (1 times)

Thu Jul 22 2021 16:23:49 -0700: IPSec SA negotiation successfully completed (2 times)

Thu Jul 22 2021 15:34:12

: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Thu Jul 22 2021 15:33:25 -0700: IPSec SA negotiation successfully completed (1 times)

Thu Jul 22 2021 15:33:25

: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Thu Jul 22 2021 15:33:25 -0700: External interface's address received. Information updated (1 times)

Thu Jul 22 2021 15:33:25 -0700: Bind-interface's zone received. Information updated (1 times)

Thu Jul 22 2021 10:34:55 -0700: IKE SA negotiation successfully completed (1 times)

Thu Jul 22 2021 10:34:46 -0700: No response from peer. Negotiation failed (16 times)

Direction: inbound, SPI: 912f9063, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3302 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2729 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 71dbaa56, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3302 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2729 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Significado

El resultado del comando show security ipsec security-associations muestra la siguiente información:

-

El número de identificación es 131074. Utilice este valor con el comando

show security ipsec security-associations indexpara obtener más información acerca de esta SA en particular. -

Existe un par SA IPsec que usa el puerto 500, lo que indica que no se implementó ningún recorrido TDR. (El recorrido TDR utiliza el puerto 4500 u otro puerto aleatorio de número alto.)

-

El SPI, la vida útil (en segundos) y los límites de uso (o tamaño de vida útil en KB) se muestran para ambas direcciones. El valor 3403/ unlim indica que la duración caduca en 3403 segundos y que no se ha especificado ningún tamaño de vida útil, lo que indica que es ilimitada. Los valores de vida útil pueden diferir, ya que IPsec no depende de ICR después de que la VPN esté activa.

-

La supervisión de VPN no está habilitada para esta SA, como lo indica un guión en la columna Mon. Si está habilitada la supervisión de VPN, U indica que la supervisión está activa y D indica que la supervisión está inactiva.

-

El sistema virtual (vsys) es el sistema raíz y siempre enumera 0.

El resultado del comando show security ipsec security-associations index 131074 detail muestra la siguiente información:

-

La identidad local y la identidad remota constituyen el ID de proxy para la SA.

Una de las causas más comunes de una falla de IPsec es una no coincidencia del ID de proxy. Si no aparece ninguna SA de IPsec, confirme que las propuestas de IPsec, incluida la configuración del ID de proxy, son correctas para ambos pares. Para VPN basadas en rutas, el ID de proxy predeterminado es local=0.0.0.0/0, remote=0.0.0.0/0 y service=any. Pueden producirse problemas con varias VPN basadas en rutas desde el mismo IP de par. En este caso, debe especificarse un ID de proxy único para cada SA de IPsec. Para algunos proveedores de terceros, el ID de proxy se debe especificar manualmente para que coincida.

-

Otra causa común de una falla de IPsec es no especificar el enlace de la interfaz ST. Si IPsec no puede completarse, compruebe el registro de kmd o establezca opciones de rastreo.

Probar el flujo de tráfico a través de la VPN

Propósito

Compruebe el flujo de tráfico a través de la VPN.

Acción

Utilice el comando del dispositivo Host1 para probar el ping flujo de tráfico al Host2.

user@Host1> ping 10.100.22.1 rapid count 100 PING 10.100.22.1 (10.100.22.1): 56 data bytes !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! --- 10.100.22.1 ping statistics --- 100 packets transmitted, 100 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.146/3.824/6.193/0.402 ms

Significado

Si el ping comando falla desde Host1, es posible que haya un problema con el enrutamiento, las políticas de seguridad, el host final o el cifrado y descifrado de los paquetes ESP.

Revisar estadísticas y errores para una asociación de seguridad IPsec

Propósito

Revise errores y contadores de encabezados de autenticación y ESP para una asociación de seguridad IPsec.

Acción

Desde el modo operativo, ingrese el comando show security ipsec statistics index index_number utilizando el número de índice de la VPN cuyas estadísticas desea ver.

user@SRX1> show security ipsec statistics index 131074 ESP Statistics: Encrypted bytes: 13600 Decrypted bytes: 8400 Encrypted packets: 100 Decrypted packets: 100 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

También puede utilizar el comando show security ipsec statistics para revisar las estadísticas y los errores de todas las SA.

Para borrar todas las estadísticas de IPsec, utilice el comando clear security ipsec statistics.

Significado

Si ve problemas de pérdida de paquetes en una VPN, ejecute el show security ipsec statistics comando o show security ipsec statistics detail varias veces para confirmar si los contadores de paquetes cifrados y descifrados se incrementan. Busque en la salida del comando cualquier contador de errores incremental.