VPN basada en rutas con IKEv2

Intercambio de claves por Internet versión 2 (IKEv2) es un protocolo de tunelización basado en IPsec que proporciona un canal de comunicación VPN seguro entre dispositivos VPN pares y define la negociación y autenticación para las asociaciones de seguridad (SA) IPsec de manera protegida.

Tabla 1 describe los valores Radius xAuth o CP de IPsec.

| Atributo Radius | ID de atributo | Nombre del atributo | ID de proveedor (diccionario) | ID de atributo de proveedor | Valor de atributo | Tipo |

|---|---|---|---|---|---|---|

| Estándar | 8 | Dirección IP enmarcada | NA | NA | Dirección IP | Dirección IPv4 |

| Estándar | 9 | Máscara de red IP enmarcada | NA | NA | Dirección IP | Dirección IPv4 |

| Estándar | 88 | Piscina enmarcada | NA | NA | Nombre | Mensaje de texto |

| Estándar | 100 | Conjunto de IPv6 enmarcado | NA | NA | Nombre | Mensaje de texto |

| Vendedor | 26 | DNS principal | 4874 (ERX de Juniper) | 4 | Dirección IP | Dirección IPv4 |

| Vendedor | 26 | DNS secundario | 4874 (ERX de Juniper) | 5 | Dirección IP | Dirección IPv4 |

| Vendedor | 26 | WINS primarios (NBNS) | 4874 (ERX de Juniper) | 6 | Dirección IP | Dirección IPv4 |

| Vendedor | 26 | WINS secundarios (NBNS) | 4874 (ERX de Juniper) | 7 | Dirección IP | Dirección IPv4 |

| Vendedor | 26 | DNS primario IPv6 | 4874 (ERX de Juniper) | 47 | Dirección IP | Cadenas hexadecimales u octetos |

| Vendedor | 26 | DNS secundario IPv6 | 4874 (ERX de Juniper) | 48 | Dirección IP | Cadenas hexadecimales u octetos |

Ejemplo: Configuración de una VPN basada en rutas para IKEv2

En este ejemplo se muestra cómo configurar una VPN IPsec basada en rutas para permitir que los datos se transfieran de forma segura entre una sucursal y una oficina corporativa.

Requisitos

En este ejemplo, se utiliza el siguiente hardware:

Dispositivo SRX240

Dispositivo SSG140

Antes de comenzar, lea Información general sobre IPsec.

Descripción general

En este ejemplo, se configura una VPN basada en rutas para una sucursal de Chicago, Illinois, porque desea conservar los recursos de túnel, pero seguir teniendo restricciones granulares en el tráfico VPN. Los usuarios de la oficina de Chicago utilizarán la red privada virtual para conectarse con sus sedes empresariales en Sunnyvale, California.

En este ejemplo, se configuran interfaces, una ruta predeterminada IPv4, zonas de seguridad y libretas de direcciones. A continuación, configure la fase 1 de IKE, la fase 2 de IPsec, una directiva de seguridad y los parámetros TCP-MSS. Consulte del Tabla 2 al Tabla 6 para ver parámetros de configuración específicos que se utilizan en este ejemplo.

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

Interfaces |

ge-0/0/0.0 |

192.168.10.1/24 |

ge-0/0/3.0 |

10.1.1.2/30 |

|

st0.0 (interfaz de túnelización) |

10.11.11.10/24 |

|

Rutas estáticas |

0.0.0.0/0 (ruta predeterminada) |

El siguiente salto es 10.1.1.1. |

192.168.168.0/24 |

El siguiente salto es st0.0. |

|

Zonas de seguridad |

confiar |

|

no confiar |

|

|

VPN-CHICAGO |

La interfaz st0.0 está vinculada a esta zona. |

|

Entradas de la libreta de direcciones |

Sunnyvale |

|

Chicago |

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

Propuesta |

ike-fase1-propuesta |

|

Política |

ike-phase1-policy |

|

Puerta de enlace |

GW-CHICAGO |

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

Propuesta |

ipsec-fase2-propuesta |

|

Política |

ipsec-phase2-policy |

|

VPN |

ipsec-vpn-chicago |

|

Propósito |

Nombre |

Parámetros de configuración |

|---|---|---|

La política de seguridad permite el tráfico desde la zona de confianza a la zona vpn-chicago. |

vpn-tr-chi |

|

La política de seguridad permite el tráfico desde la zona vpn-chicago a la zona de confianza. |

vpn-chi-tr |

|

Propósito |

Parámetros de configuración |

|---|---|

TCP-MSS se negocia como parte de la negociación de tres vías TCP y limita el tamaño máximo de un segmento TCP para ajustarse mejor a los límites de MTU en una red. Para el tráfico VPN, la sobrecarga de encapsulación de IPsec, junto con la sobrecarga de IP y la trama, puede hacer que el paquete ESP resultante supere la MTU de la interfaz física, lo cual genera fragmentación. La fragmentación aumenta el ancho de banda y los recursos del dispositivo. Se recomienda un valor 1350 como punto de partida para la mayoría de las redes basadas en Ethernet con una MTU de 1500 o superior. Es posible que deba experimentar con distintos valores de TCP-MSS para obtener un rendimiento óptimo. Por ejemplo, es posible que necesite cambiar el valor si algún dispositivo en la ruta de acceso tiene una MTU baja o si hay alguna sobrecarga adicional, como PPP o Frame Relay. |

Valor MSS: 1350 |

Configuración

- Configuración de la información de interfaz, ruta estática, zona de seguridad y libreta de direcciones

- Configurar ICR

- Configurar IPsec

- Configuración de políticas de seguridad

- Configurar TCP-MSS

- Configuración del dispositivo serie SSG

Configuración de la información de interfaz, ruta estática, zona de seguridad y libreta de direcciones

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 set interfaces st0 unit 0 family inet address 10.11.11.10/24 set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 set routing-options static route 192.168.168.0/24 next-hop st0.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust address-book address sunnyvale 192.168.10.0/24 set security zones security-zone vpn-chicago interfaces st0.0 set security zones security-zone vpn-chicago address-book address chicago 192.168.168.0/24

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar información de interfaz, ruta estática, zona de seguridad y libreta de direcciones:

Configure la información de interfaz Ethernet.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 user@host# set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces st0 unit 0 family inet address 10.11.11.10/24

Configure la información de rutas estáticas.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 user@host# set routing-options static route 192.168.168.0/24 next-hop st0.0

Configure la zona de seguridad de no confianza.

[edit ] user@host# edit security zones security-zone untrust

Asigne una interfaz a la zona de seguridad.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/3.0

Especifique los servicios del sistema permitidos para la zona de seguridad.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike

Configure la zona de seguridad de confianza.

[edit] user@host# edit security zones security-zone trust

Asigne una interfaz a la zona de seguridad de confianza.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/0.0

Especifique los servicios del sistema permitidos para la zona de seguridad de confianza.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all

Configure la entrada de la libreta de direcciones para la zona de seguridad de confianza.

[edit security zones security-zone trust] user@host# set address-book address sunnyvale 192.168.10.0/24

Configure la zona de seguridad vpn-chicago.

[edit] user@host# edit security zones security-zone vpn-chicago

Asigne una interfaz a la zona de seguridad.

[edit security zones security-zone vpn-chicago] user@host# set interfaces st0.0

Configure la entrada de la libreta de direcciones para la zona vpn-chicago.

[edit security zones security-zone vpn-chicago] user@host# set address-book address chicago 192.168.168.0/24

Resultados

Desde el modo de configuración, escriba los comandos , y show security zones para confirmar la show interfacesconfiguración. show routing-options Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.1.1.2/30

}

}

}

st0{

unit 0 {

family inet {

address 10.11.11.10/24

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

route 192.168.168.0/24 next-hop st0.0;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone trust {

address-book {

address sunnyvale 192.168.10.0/24;

}

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn-chicago {

address-book {

address chicago 192.168.168.0/24;

}

interfaces {

st0.0;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configurar ICR

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security ike proposal ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ike-phase1-proposal dh-group group2 set security ike proposal ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ike-phase1-policy proposals ike-phase1-proposal set security ike policy ike-phase1-policy pre-shared-key ascii-text “$ABC123” set security ike gateway gw-chicago external-interface ge-0/0/3.0 set security ike gateway gw-chicago ike-policy ike-phase1-policy set security ike gateway gw-chicago address 10.2.2.2 set security ike gateway gw-chicago version v2-only

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar ICR:

Cree la propuesta de fase 1 de IKE.

[edit security ike] user@host# set proposal ike-phase1-proposal

Defina el método de autenticación de la propuesta de ICR.

[edit security ike proposal ike-phase1-proposal] user@host# set authentication-method pre-shared-keys

Defina el grupo Diffie-Hellman de la propuesta de ICR.

[edit security ike proposal ike-phase1-proposal] user@host# set dh-group group2

Defina el algoritmo de autenticación de la propuesta de ICR.

[edit security ike proposal ike-phase1-proposal] user@host# set authentication-algorithm sha1

Defina el algoritmo de cifrado de la propuesta de ICR.

[edit security ike proposal ike-phase1-proposal] user@host# set encryption-algorithm aes-128-cbc

Cree una política de fase 1 de IKE.

[edit security ike] user@host# set policy ike-phase1-policy

Especifique una referencia a la propuesta de ICR.

[edit security ike policy ike-phase1-policy] user@host# set proposals ike-phase1-proposal

Defina el método de autenticación de políticas de fase 1 de IKE.

[edit security ike policy ike-phase1-policy] user@host# set pre-shared-key ascii-text “$ABC123”

Cree una puerta de enlace de fase 1 de IKE y defina su interfaz externa.

[edit security ike] user@host# set gateway gw-chicago external-interface ge-0/0/3.0

Defina la referencia de política de fase 1 de IKE.

[edit security ike gateway gw-chicago] user@host# set ike-policy ike-phase1-policy

Defina la dirección de puerta de enlace de fase 1 de IKE.

[edit security ike gateway gw-chicago] user@host# set address 10.2.2.2

Defina la versión de puerta de enlace de fase 1 de IKE.

[edit security ike gateway gw-chicago] user@host# set version v2-only

Resultados

Desde el modo de configuración, confírmela con el comando show security ike. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security ike

proposal ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-phase1-policy {

proposals ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway gw-chicago {

ike-policy ike-phase1-policy;

address 10.2.2.2;

external-interface ge-0/0/3.0;

version v2-only;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configurar IPsec

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security ipsec proposal ipsec-phase2-proposal protocol esp set security ipsec proposal ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy ipsec-phase2-policy proposals ipsec-phase2-proposal set security ipsec policy ipsec-phase2-policy perfect-forward-secrecy keys group2 set security ipsec vpn ipsec-vpn-chicago ike gateway gw-chicago set security ipsec vpn ipsec-vpn-chicago ike ipsec-policy ipsec-phase2-policy set security ipsec vpn ipsec-vpn-chicago bind-interface st0.0

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar IPsec:

Cree una propuesta de fase 2 de IPsec.

[edit] user@host# set security ipsec proposal ipsec-phase2-proposal

Especifique el protocolo de propuesta de fase 2 de IPsec.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set protocol esp

Especifique el algoritmo de autenticación de propuesta de fase 2 de IPsec.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set authentication-algorithm hmac-sha1-96

Especifique el algoritmo de cifrado de la propuesta de fase 2 de IPsec.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set encryption-algorithm aes-128-cbc

Cree la directiva de fase 2 de IPsec.

[edit security ipsec] user@host# set policy ipsec-phase2-policy

Especifique la referencia de propuesta de fase 2 de IPsec.

[edit security ipsec policy ipsec-phase2-policy] user@host# set proposals ipsec-phase2-proposal

Especifique PFS de fase 2 IPsec para usar el grupo 2 de Diffie-Hellman.

[edit security ipsec policy ipsec-phase2-policy] user@host# set perfect-forward-secrecy keys group2

Especifique la puerta de enlace de ICR.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago ike gateway gw-chicago

Especifique la directiva de fase 2 de IPsec.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago ike ipsec-policy ipsec-phase2-policy

Especifique la interfaz que se va a enlazar.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago bind-interface st0.0

Resultados

Desde el modo de configuración, confírmela con el comando show security ipsec. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security ipsec

proposal ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy ipsec-phase2-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-phase2-proposal;

}

vpn ipsec-vpn-chicago {

bind-interface st0.0;

ike {

gateway gw-chicago;

ipsec-policy ipsec-phase2-policy;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración de políticas de seguridad

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match source-address sunnyvale set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match destination-address chicago set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match application any set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi then permit set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match source-address chicago set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match destination-address sunnyvale set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match application any set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar políticas de seguridad:

Cree la política de seguridad para permitir el tráfico desde la zona de confianza a la zona vpn-chicago.

[edit security policies from-zone trust to-zone vpn-chicago] user@host# set policy vpn-tr-chi match source-address sunnyvale user@host# set policy vpn-tr-chi match destination-address chicago user@host# set policy vpn-tr-chi match application any user@host# set policy vpn-tr-chi then permit

Cree la política de seguridad para permitir el tráfico desde la zona VPN-Chicago a la zona de confianza.

[edit security policies from-zone vpn-chicago to-zone trust] user@host# set policy vpn-chi-tr match source-address sunnyvale user@host# set policy vpn-chi-tr match destination-address chicago user@host# set policy vpn-chi-tr match application any user@host# set policy vpn-chi-tr then permit

Resultados

Desde el modo de configuración, confírmela con el comando show security policies. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone trust to-zone vpn-chicago {

policy vpn-tr-vpn {

match {

source-address sunnyvale;

destination-address chicago;

application any;

}

then {

permit;

}

}

}

from-zone vpn-chicago to-zone trust {

policy vpn-tr-vpn {

match {

source-address chicago;

destination-address sunnyvale;

application any;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configurar TCP-MSS

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security flow tcp-mss ipsec-vpn mss 1350

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar la información TCP-MSS:

Configure la información de TCP-MSS.

[edit] user@host# set security flow tcp-mss ipsec-vpn mss 1350

Resultados

Desde el modo de configuración, confírmela con el comando show security flow. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración del dispositivo serie SSG

Configuración rápida de CLI

Como referencia, se proporciona la configuración del dispositivo serie SSG. Para obtener información acerca de la configuración de dispositivos de la serie SSG, consulte el , que se encuentra en https://www.juniper.net/documentationConcepts & Examples ScreenOS Reference Guide.

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set zone name vpn-chicago set interface ethernet0/6 zone Trust set interface ethernet0/0 zone Untrust set interface tunnel.1 zone vpn-chicago set interface ethernet0/6 ip 192.168.168.1/24 set interface ethernet0/6 route set interface ethernet0/0 ip 10.2.2.2/30 set interface ethernet0/0 route set interface tunnel.1 ip 10.11.11.11/24 set flow tcp-mss 1350 set address Trust “192.168.168-net” 192.168.168.0 255.255.255.0 set address vpn-chicago "192.168.10-net" 192.168.10.0 255.255.255.0 set ike gateway corp-ike address 10.1.1.2 IKEv2 outgoing-interface ethernet0/0 preshare 395psksecr3t sec-level standard set vpn corp-vpn gateway corp-ike replay tunnel idletime 0 sec-level standard set vpn corp-vpn monitor optimized rekey set vpn corp-vpn bind interface tunnel.1 set policy from Trust to Untrust “ANY” “ANY” “ANY” nat src permit set policy from Trust to vpn-chicago “192.168.168-net” “192.168.10-net” “ANY” permit set policy from vpn-chicago to Trust “192.168.10-net” “192.168.168-net” “ANY” permit set route 192.168.10.0/24 interface tunnel.1 set route 0.0.0.0/0 interface ethernet0/0 gateway 10.2.2.1

Verificación

Confirme que la configuración funcione correctamente.

- Verificación del estado de la fase 1 de IKE

- Comprobación del estado de fase 2 de IPsec

- Revisar estadísticas y errores para una asociación de seguridad IPsec

- Probar el flujo de tráfico a través de la VPN

Verificación del estado de la fase 1 de IKE

Propósito

Verifique el estado de la fase 1 de IKE.

Acción

Antes de iniciar el proceso de verificación, debe enviar tráfico desde un host en la red 192.168.10/24 a un host en la red 192.168.168/24. En el caso de las VPN basadas en rutas, el firewall de la serie SRX puede iniciar el tráfico a través del túnel. Se recomienda que, cuando se prueben los túneles de IPsec, el tráfico de prueba se envíe desde un dispositivo independiente en un extremo de la VPN hacia un segundo dispositivo al otro extremo de la VPN. Por ejemplo, inicie un ping de 192.168.10.10 a 192.168.168.10.

Desde el modo operativo, ingrese el comando show security ike security-associations. Después de obtener un número de índice desde el comando, utilice el comando show security ike security-associations index index_number detail.

user@host> show security ike security-associations Index Remote Address State Initiator cookie Responder cookie Mode 1 10.2.2.2 UP 744a594d957dd513 1e1307db82f58387 IKEv2

user@host> show security ike security-associations index 1 detail IKE peer 10.2.2.2, Index 1, Role: Responder, State: UP Initiator cookie: 744a594d957dd513, Responder cookie: 1e1307db82f58387 Exchange type: IKEv2, Authentication method: Pre-shared-keys Local: 10.1.1.2:500, Remote: 10.2.2.2:500 Lifetime: Expires in 28570 seconds Algorithms: Authentication : sha1 Encryption : aes-cbc (128 bits) Pseudo random function: hmac-sha1 Traffic statistics: Input bytes : 852 Output bytes : 940 Input packets : 5 Output packets : 5 Flags: Caller notification sent IPSec security associations: 1 created, 0 deleted

Significado

El show security ike security-associations comando enumera todas las SA de fase 1 de IKE activas. Si no hay ninguna SA en la lista, hubo un problema con el establecimiento de la fase 1. Compruebe los parámetros de política de ICR y la configuración de interfaz externa en su configuración.

Si las SA aparecen en la lista, revise la siguiente información:

Índice: este valor es único para cada SA de IKE, que puede utilizar en el

show security ike security-associations index detailcomando para obtener más información acerca de la SA.Dirección remota: compruebe que la dirección IP remota sea correcta.

Estado

UP: se estableció la SA de fase 1.

DOWN: hubo un problema al establecer la SA de fase 1.

Modo: verifica que se esté utilizando el modo correcto.

Compruebe que los siguientes elementos son correctos en su configuración:

Interfaces externas (la interfaz debe ser la que recibe los paquetes IKE).

Parámetros de política de IKE.

Información de clave previamente compartida.

Parámetros de propuesta de fase 1 (deben coincidir en ambos pares).

El show security ike security-associations index 1 detail comando muestra información adicional sobre la SA con el número de índice 1:

Algoritmos de autenticación y cifrado utilizados

Duración de la fase 1

Estadísticas de tráfico (puede utilizarse para verificar que el tráfico fluye correctamente en ambas direcciones)

Información de funciones

La solución de problemas se realiza de mejor manera en el mismo nivel que usa la función de respondedor.

Información del iniciador y del respondedor

Cantidad de SA de IPsec creadas

Comprobación del estado de fase 2 de IPsec

Propósito

Compruebe el estado de fase 2 de IPsec.

Acción

Desde el modo operativo, ingrese el comando show security ipsec security-associations. Después de obtener un número de índice desde el comando, utilice el comando show security ipsec security-associations index index_number detail.

user@host> show security ipsec security-associations total configured sa: 2 ID Gateway Port Algorithm SPI Life:sec/kb Mon vsys <16384 10.2.2.2 500 ESP:aes-128/sha1 76d64d1d 3363/ unlim - 0 >16384 10.2.2.2 500 ESP:aes-128/sha1 a1024ee2 3363/ unlim - 0

user@host> show security ipsec security-associations index 16384 detail

Virtual-system: Root

Local Gateway: 10.1.1.2, Remote Gateway: 10.2.2.2

Local Identity: ipv4_subnet(any:0,[0..7]=192.168.10.0/24)

Remote Identity: ipv4_subnet(any:0,[0..7]=192.168.168.0/24)

Version: IKEv2

DF-bit: clear

Direction: inbound, SPI: 1993755933, AUX-SPI: 0

Hard lifetime: Expires in 3352 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2775 seconds

Mode: tunnel, Type: dynamic, State: installed, VPN Monitoring: -

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: enabled, Replay window size: 32

Direction: outbound, SPI: 2701283042, AUX-SPI: 0

Hard lifetime: Expires in 3352 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2775 seconds

Mode: tunnel, Type: dynamic, State: installed, VPN Monitoring: -

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc

(128 bits)

Anti-replay service: enabled, Replay window size: 32

Significado

El resultado del comando show security ipsec security-associations muestra la siguiente información:

El número de identificación es 16384. Utilice este valor con el comando

show security ipsec security-associations indexpara obtener más información acerca de esta SA en particular.Hay un par SA IPsec que usa el puerto 500.

El SPI, la vida útil (en segundos) y los límites de uso (o tamaño de vida útil en KB) se muestran para ambas direcciones. El valor 3363/ unlim indica que la duración de la fase 2 expira en 3363 segundos y que no se ha especificado ningún tamaño de vida útil, lo que indica que es ilimitada. La duración de la fase 2 puede diferir de la duración de la fase 1, ya que la fase 2 no depende de la fase 1 después de que la VPN esté activa.

vsys es el sistema raíz y siempre aparece como 0.

La IKEv2 permite conexiones desde un par de la versión 2 e iniciará una negociación de la versión 2.

El resultado del comando show security ipsec security-associations index 16384 detail muestra la siguiente información:

La identidad local y la identidad remota constituyen el ID de proxy para la SA.

Una discrepancia de ID de proxy es una de las causas más comunes de un error de fase 2. Si no aparece ninguna SA de IPsec, confirme que las propuestas de fase 2, incluida la configuración del ID de proxy, son correctas para ambos pares. Para VPN basadas en rutas, el ID de proxy predeterminado es local=0.0.0.0/0, remote=0.0.0.0/0 y service=any. Pueden producirse problemas con varias VPN basadas en rutas desde el mismo IP de par. En este caso, debe especificarse un ID de proxy único para cada SA de IPsec. Para algunos proveedores de terceros, el ID de proxy se debe especificar manualmente para que coincida.

Otra razón común para la falla de fase 2 es no especificar el enlace de la interfaz ST. Si IPsec no puede completarse, compruebe el registro de kmd o establezca opciones de rastreo.

Revisar estadísticas y errores para una asociación de seguridad IPsec

Propósito

Revise los errores y contadores de encabezados de autenticación y ESP para una SA IPsec.

Acción

Desde el modo operativo, ingrese el comando show security ipsec statistics index index_number utilizando el número de índice de la VPN cuyas estadísticas desea ver.

user@host> show security ipsec statistics index 16384 ESP Statistics: Encrypted bytes: 920 Decrypted bytes: 6208 Encrypted packets: 5 Decrypted packets: 87 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

También puede utilizar el comando show security ipsec statistics para revisar las estadísticas y los errores de todas las SA.

Para borrar todas las estadísticas de IPsec, utilice el comando clear security ipsec statistics.

Significado

Si ve problemas de pérdida de paquetes en una VPN, puede ejecutar los comandos show security ipsec statistics o show security ipsec statistics detail varias veces para confirmar que los contadores de paquetes cifrados y descifrados se incrementan. También debe comprobar que los demás contadores de errores se incrementan.

Probar el flujo de tráfico a través de la VPN

Propósito

Compruebe el flujo de tráfico a través de la VPN.

Acción

Puede utilizar el comando del firewall de la serie SRX para probar el ping flujo de tráfico en un equipo host remoto. Asegúrese de especificar la interfaz de origen para que la búsqueda de ruta sea correcta y se haga referencia a las zonas de seguridad adecuadas durante la búsqueda de política.

Desde el modo operativo, ingrese el comando ping.

ssg-> ping 192.168.168.10 interface ge-0/0/0 count 5 PING 192.168.168.10 (192.168.168.10): 56 data bytes 64 bytes from 192.168.168.10: icmp_seq=0 ttl=127 time=8.287 ms 64 bytes from 192.168.168.10: icmp_seq=1 ttl=127 time=4.119 ms 64 bytes from 192.168.168.10: icmp_seq=2 ttl=127 time=5.399 ms 64 bytes from 192.168.168.10: icmp_seq=3 ttl=127 time=4.361 ms 64 bytes from 192.168.168.10: icmp_seq=4 ttl=127 time=5.137 ms --- 192.168.168.10 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 4.119/5.461/8.287/1.490 ms

También puede usar el comando ping desde el dispositivo serie SSG.

user@host> ping 192.168.10.10 from ethernet0/6 Type escape sequence to abort Sending 5, 100-byte ICMP Echos to 192.168.10.10, timeout is 1 seconds from ethernet0/6 !!!!! Success Rate is 100 percent (5/5), round-trip time min/avg/max=4/4/5 ms

Significado

Si el comando ping no funciona desde el dispositivo serie SRX o SSG, es posible que exista un problema con el enrutamiento, las políticas de seguridad, l host final o el cifrado y descifrado de los paquetes ESP.

Ejemplo: Configuración de la serie SRX para el aprovisionamiento de células pico con carga de configuración IKEv2

En redes donde se están desplegando muchos dispositivos, la administración de la red debe ser simple. La función de carga de configuración IKEv2 admite el aprovisionamiento de estos dispositivos sin tocar ni la configuración del dispositivo ni la configuración de la serie SRX. En este ejemplo se muestra cómo configurar una serie SRX para admitir el aprovisionamiento de pico celdas mediante la característica de carga de configuración IKEv2.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Dos firewalls serie SRX configurados en un clúster de chasis

-

Un firewall de la serie SRX configurado como enrutador intermedio

-

Dos clientes pico cell

-

Un servidor RADIUS configurado con información de aprovisionamiento del cliente pico cell

-

Junos OS versión 12.1X46-D10 o posterior para compatibilidad con la carga de configuración de IKEv2

Descripción general

En este ejemplo, una serie SRX usa la característica de carga de configuración IKEv2 para propagar la información de aprovisionamiento a una serie de picoceldas. Las picoceldas se envían de fábrica con una configuración estándar que les permite conectarse a la serie SRX, pero la información de aprovisionamiento de picoceldas se almacena en un servidor RADIUS externo. Las picoceldas reciben información completa de aprovisionamiento después de establecer conexiones seguras con servidores de aprovisionamiento en una red protegida. La carga de configuración de IKEv2 es compatible con IPv4 e IPV6. En este ejemplo se cubre la carga de configuración de IKEv2 para IPv4, pero también puede configurarla con direcciones IPv6.

A partir de Junos OS versión 20.3R1, admitimos la carga de configuración IPv6 IKEv2 para asignar direcciones IPv6 en SRX5000 línea que ejecuta el proceso iked. La misma compatibilidad se incluye en el firewall virtual vSRX que ejecuta el proceso iked a partir de Junos OS versión 21.1R1.

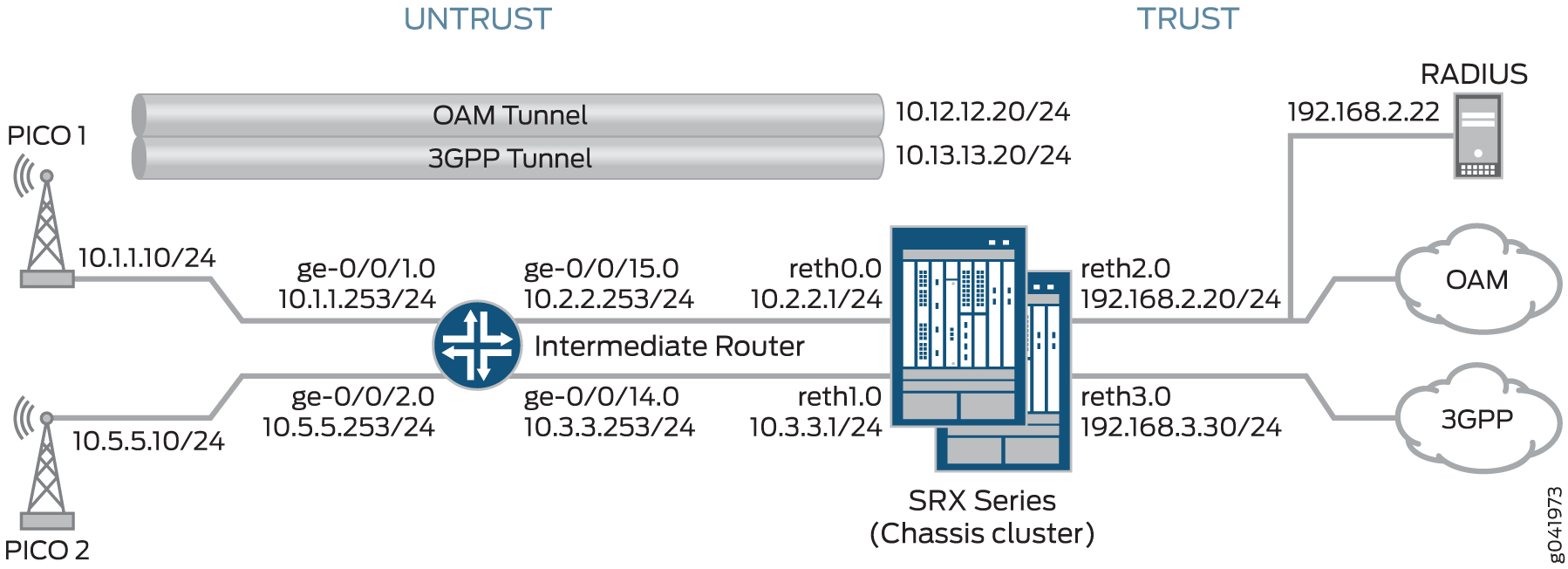

Figura 1 muestra una topología en la que la serie SRX admite el aprovisionamiento de pico celdas mediante la función de carga de configuración IKEv2.

Cada pico celda de esta topología inicia dos VPN IPsec: uno para la gestión y otro para los datos. En este ejemplo, el tráfico de administración usa el túnel etiquetado como túnel OAM, mientras que el tráfico de datos fluye a través del túnel etiquetado como túnel 3GPP. Cada túnel admite conexiones con servidores de aprovisionamiento OAM y 3GPP en redes separadas y configurables, lo que requiere instancias de enrutamiento y VPN independientes. En este ejemplo se proporcionan las opciones de fase 1 y fase 2 de IKE para establecer las VPN OAM y 3GPP.

En este ejemplo, la serie SRX actúa como el servidor de carga de configuración IKEv2, adquiriendo información de aprovisionamiento del servidor RADIUS y proporcionando esa información a los clientes de pico celda. La serie SRX devuelve la información de aprovisionamiento para cada cliente autorizado en la carga de configuración de IKEv2 durante la negociación del túnel. La serie SRX no se puede utilizar como dispositivo cliente.

Además, la serie SRX utiliza la información de la carga de configuración de IKEv2 para actualizar los valores del iniciador selector de tráfico (TSi) y del respondedor del selector de tráfico (TSr) intercambiados con el cliente durante la negociación del túnel. La carga de configuración utiliza los valores TSi y TSr configurados en la serie SRX mediante la proxy-identity instrucción en el nivel de jerarquía [edit security ipsec vpn vpn-name ike]. Los valores TSi y TSr definen el tráfico de red para cada VPN.

El enrutador intermedio enruta el tráfico de pico cell a las interfaces apropiadas de la serie SRX.

El siguiente proceso describe la secuencia de conexión:

-

La pico celda inicia un túnel IPsec con la serie SRX utilizando la configuración de fábrica.

-

La serie SRX autentica al cliente mediante la información del certificado de cliente y el certificado raíz de la CA que está inscrita en la serie SRX. Después de la autenticación, la serie SRX pasa la información de identidad de IKE del certificado de cliente al servidor RADIUS en una solicitud de autorización.

-

Después de autorizar el cliente, el servidor RADIUS responde a la serie SRX con la información de aprovisionamiento del cliente:

-

Dirección IP (valor TSi)

-

Máscara de subred IP (opcional; el valor predeterminado es 32 bits)

-

Dirección DNS (opcional)

-

-

La serie SRX devuelve la información de aprovisionamiento en la carga de configuración de IKEv2 para cada conexión de cliente e intercambia los valores TSi y TSr finales con las celdas pico. En este ejemplo, la serie SRX proporciona la siguiente información de TSi y TSr para cada VPN:

Conexión VPN

Valores de TSi/TSr proporcionados por SRX

Pico 1 OAM

Eti: 1 0.12.1.201/32, TSr: 192.168.2.0/24

Pico 1 3GPP

Eti: 1 0.13.1.201/32, TSr: 192.168.3.0/24, TSr: 10.13.0.0/16

Pico 2 OAM

Eti: 1 0.12.1.205/32, TSr: 192.168.2.0/24

Pico 2 3GPP

Eti: 1 0.13.1.205/32, TSr: 192.168.3.0/24, TSr: 10.13.0.0/16

Si la información de aprovisionamiento proporcionada por el servidor RADIUS incluye una máscara de subred, la serie SRX devuelve un segundo valor TSr para la conexión de cliente que incluye la subred IP. Esto permite la comunicación intrapar para los dispositivos de esa subred. En este ejemplo, la comunicación intrapar está habilitada para la subred asociada con la VPN 3GPP (13.13.0.0/16).

La función de carga de configuración IKEv2 es compatible tanto con interfaces de túnel seguro punto a multipunto (st0) como con interfaces punto a punto. Para las interfaces punto a multipunto, las interfaces deben estar numeradas y las direcciones proporcionadas en la carga de configuración deben estar dentro del rango de subred de la interfaz punto a multipunto asociada.

A partir de Junos OS versión 20.1R1, admitimos la función de carga de configuración IKEv2 con interfaces punto a punto en línea SRX5000 y firewall virtual vSRX ejecutando iked.

La alta disponibilidad de múltiples nodos admite la función de carga útil de configuración IKEv2 con interfaces punto a punto para túnel seguro (st0).

Tabla 7 muestra las opciones de fase 1 y fase 2 configuradas en la serie SRX, incluida información para establecer túneles OAM y 3GPP.

|

La opción |

valor |

|---|---|

| Propuesta de IKE: | |

|

Nombre de la propuesta |

IKE_PROP |

|

Método de autenticación |

Certificados digitales RSA |

|

Grupo Diffie-Hellman (DH) |

group5 |

|

Algoritmo de autenticación |

SHA-1 |

|

Algoritmo de cifrado |

AES 256 CBC |

| Política de IKE: | |

|

Nombre de directiva de IKE |

IKE_POL |

|

Certificado local |

Example_SRX |

| Puerta de enlace IKE (OAM): | |

|

Política de IKE |

IKE_POL |

|

Dirección IP remota |

dinámico |

|

Tipo de usuario de IKE |

group-ike-id |

|

Local IKE ID |

nombre de host srx_series.example.net |

|

ID de IKE remoto |

Nombre de host .pico_cell.net |

|

Interfaz externa |

reth0.0 |

|

Perfil de acceso |

radius_pico |

|

Versión de IKE |

Solo v2 |

| Puerta de enlace IKE (3GPP): | |

|

Política de IKE |

IKE_POL |

|

Dirección IP remota |

Dinámico |

|

Tipo de usuario de IKE |

group-ike-id |

|

Local IKE ID |

comodín de nombre distintivo OU=srx_series |

|

ID de IKE remoto |

comodín de nombre distintivo OU=pico_cell |

|

Interfaz externa |

reth1 |

|

Perfil de acceso |

radius_pico |

|

Versión de IKE |

Solo v2 |

| Propuesta IPsec: | |

|

Nombre de la propuesta |

IPSEC_PROP |

|

Protocolo |

ESP |

|

Algoritmo de autenticación |

HMAC SHA-1 96 |

|

Algoritmo de cifrado |

AES 256 CBC |

| Directiva IPsec: | |

|

Nombre de la directiva |

IPSEC_POL |

|

Teclas de confidencialidad directa perfecta (PFS) |

group5 |

|

Propuestas IPsec |

IPSEC_PROP |

| VPN IPsec (OAM): | |

|

Interfaz de enlace |

st0.0 |

|

Puerta de enlace IKE |

OAM_GW |

|

Identidad de proxy local |

192.168.2.0/24 |

|

Identidad de proxy remoto |

0.0.0.0/0 |

|

Directiva IPsec |

IPSEC_POL |

| VPN IPsec (3GPP): | |

|

Interfaz de enlace |

st0.1 |

|

Puerta de enlace IKE |

3GPP_GW |

|

Identidad de proxy local |

192.168.3.0/24 |

|

Identidad de proxy remoto |

0.0.0.0/0 |

|

Directiva IPsec |

IPSEC_POL |

Los certificados se almacenan en las pico celdas y en la serie SRX.

En este ejemplo, la directiva de seguridad predeterminada que permite todo el tráfico se usa para todos los dispositivos. Se deben configurar políticas de seguridad más restrictivas para los entornos de producción. Consulte Descripción general de las políticas de seguridad.

Configuración

- Configuración de la serie SRX

- Configuración del enrutador intermedio

- Configuración de la celda Pico (configuración de ejemplo)

- Configuración del servidor RADIUS (configuración de ejemplo mediante FreeRADIUS)

Configuración de la serie SRX

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set chassis cluster reth-count 5 set chassis cluster node 0 set chassis cluster node 1 set chassis cluster redundancy-group 0 node 0 priority 250 set chassis cluster redundancy-group 0 node 1 priority 150 set chassis cluster redundancy-group 1 node 0 priority 220 set chassis cluster redundancy-group 1 node 1 priority 149 set chassis cluster redundancy-group 1 interface-monitor ge-3/0/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/0/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/0/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/0/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/2/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/2/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/2/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/2/1 weight 255 set interfaces ge-3/0/0 gigether-options redundant-parent reth0 set interfaces ge-3/0/1 gigether-options redundant-parent reth1 set interfaces ge-3/2/0 gigether-options redundant-parent reth2 set interfaces ge-3/2/1 gigether-options redundant-parent reth3 set interfaces ge-8/0/0 gigether-options redundant-parent reth0 set interfaces ge-8/0/1 gigether-options redundant-parent reth1 set interfaces ge-8/2/0 gigether-options redundant-parent reth2 set interfaces ge-8/2/1 gigether-options redundant-parent reth3 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth0 unit 0 family inet address 10.2.2.1/24 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 10.3.3.1/24 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth2 unit 0 family inet address 192.168.2.20/24 set interfaces reth3 redundant-ether-options redundancy-group 1 set interfaces reth3 unit 0 family inet address 192.168.3.20/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.12.1.20/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 10.13.1.20/24 set routing-options static route 10.1.0.0/16 next-hop 10.2.2.253 set routing-options static route 10.5.0.0/16 next-hop 10.2.2.253 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces reth0.0 set security zones security-zone untrust interfaces reth1.0 set security zones security-zone oam-trust host-inbound-traffic system-services all set security zones security-zone oam-trust host-inbound-traffic protocols all set security zones security-zone oam-trust interfaces reth2.0 set security zones security-zone oam-trust interfaces st0.0 set security zones security-zone 3gpp-trust host-inbound-traffic system-services all set security zones security-zone 3gpp-trust host-inbound-traffic protocols all set security zones security-zone 3gpp-trust interfaces reth3.0 set security zones security-zone 3gpp-trust interfaces st0.1 set access profile radius_pico authentication-order radius set access profile radius_pico radius-server 192.168.2.22 secret "$ABC123" set access profile radius_pico radius-server 192.168.2.22 routing-instance VR-OAM set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate example_SRX set security ike gateway OAM_GW ike-policy IKE_POL set security ike gateway OAM_GW dynamic hostname .pico_cell.net set security ike gateway OAM_GW dynamic ike-user-type group-ike-id set security ike gateway OAM_GW local-identity hostname srx_series.example.net set security ike gateway OAM_GW external-interface reth0.0 set security ike gateway OAM_GW aaa access-profile radius_pico set security ike gateway OAM_GW version v2-only set security ike gateway 3GPP_GW ike-policy IKE_POL set security ike gateway 3GPP_GW dynamic distinguished-name wildcard OU=pico_cell set security ike gateway 3GPP_GW dynamic ike-user-type group-ike-id set security ike gateway 3GPP_GW local-identity distinguished-name wildcard OU=srx_series set security ike gateway 3GPP_GW external-interface reth1.0 set security ike gateway 3GPP_GW aaa access-profile radius_pico set security ike gateway 3GPP_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec proposal IPSEC_PROP lifetime-seconds 300 set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn OAM_VPN bind-interface st0.0 set security ipsec vpn OAM_VPN ike gateway OAM_GW set security ipsec vpn OAM_VPN ike proxy-identity local 192.168.2.0/24 set security ipsec vpn OAM_VPN ike proxy-identity remote 0.0.0.0/0 set security ipsec vpn OAM_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn 3GPP_VPN bind-interface st0.1 set security ipsec vpn 3GPP_VPN ike gateway 3GPP_GW set security ipsec vpn 3GPP_VPN ike proxy-identity local 192.168.3.0/24 set security ipsec vpn 3GPP_VPN ike proxy-identity remote 0.0.0.0/0 set security ipsec vpn 3GPP_VPN ike ipsec-policy IPSEC_POL set routing-instances VR-OAM instance-type virtual-router set routing-instances VR-OAM interface reth2.0 set routing-instances VR-OAM interface st0.0 set routing-instances VR-3GPP instance-type virtual-router set routing-instances VR-3GPP interface reth3.0 set routing-instances VR-3GPP interface st0.1 set security policies default-policy permit-all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar la serie SRX:

-

Configure el clúster de chasis.

[edit chassis cluster] user@host# set reth-count 5 user@host# set node 0 user@host# set node 1 user@host#set redundancy-group 0 node 0 priority 250 user@host#set redundancy-group 0 node 1 priority 150 user@host#set redundancy-group 1 node 0 priority 220 user@host#set redundancy-group 1 node 1 priority 149 user@host# set redundancy-group 1 interface-monitor ge-3/0/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/0/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/0/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/0/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/2/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/2/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/2/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/2/1 weight 255

-

Configurar interfaces.

[edit interfaces] user@host# set ge-3/0/0 gigether-options redundant-parent reth0 user@host# set ge-3/0/1 gigether-options redundant-parent reth1 user@host# set ge-3/2/0 gigether-options redundant-parent reth2 user@host# set ge-3/2/1 gigether-options redundant-parent reth3 user@host# set ge-8/0/0 gigether-options redundant-parent reth0 user@host# set ge-8/0/1 gigether-options redundant-parent reth1 user@host# set ge-8/2/0 gigether-options redundant-parent reth2 user@host# set ge-8/2/1 gigether-options redundant-parent reth3 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth0 unit 0 family inet address 10.2.2.1/24 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 family inet address 10.3.3.1/24 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth2 unit 0 family inet address 192.168.2.20/24 user@host# set reth3 redundant-ether-options redundancy-group 1 user@host# set reth3 unit 0 family inet address 192.169.3.20/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.12.1.20/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 10.13.1.20/24

-

Configure las opciones de enrutamiento.

[edit routing-options] user@host# set static route 10.1.0.0/16 next-hop 10.2.2.253 user@host# set static route 10.5.0.0/16 next-hop 10.2.2.253

-

Especifique las zonas de seguridad.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all user@host# set interfaces reth0.0 user@host# set interfaces reth1.0 [edit security zones security-zone oam-trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth2.0 user@host# set interfaces st0.0 [edit security zones security-zone 3gpp-trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth3.0 user@host# set interfaces st0.1

-

Cree el perfil RADIUS.

[edit access profile radius_pico] user@host# set authentication-order radius user@host# set radius-server 192.168.2.22 secret “$ABC123” user@host# set radius-server 192.168.2.22 routing-instance VR-OAM

-

Configure las opciones de la fase 1.

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate example_SRX [edit security ike gateway OAM_GW] user@host# set ike-policy IKE_POL user@host# set dynamic hostname .pico_cell.net user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity hostname srx.example.net user@host# set external-interface reth0.0 user@host# set aaa access-profile radius_pico user@host# set version v2-only [edit security ike gateway 3GPP_GW] user@host# set ike-policy IKE_POL user@host# set dynamic distinguished-name wildcard OU=pico_cell user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name wildcard OU=srx_series user@host# set external-interface reth1.0 user@host# set aaa access-profile radius_pico user@host# set version v2-only

-

Especifique las opciones de fase 2.

[edit set security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 300 [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security ipsec vpn OAM_VPN] user@host# set bind-interface st0.0 user@host# set ike gateway OAM_GW user@host# set ike proxy-identity local 192.168.2.0/24 user@host# set ike proxy-identity remote 0.0.0.0/0 user@host# set ike ipsec-policy IPSEC_POL [edit security ipsec vpn 3GPP_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway 3GPP_GW user@host# set ike proxy-identity local 192.168.3.0/24 user@host# set ike proxy-identity remote 0.0.0.0/0 user@host# set ike ipsec-policy IPSEC_POL

-

Especifique las instancias de enrutamiento.

[edit routing-instances VR-OAM] user@host# set instance-type virtual router user@host# set interface reth2.0 user@host# set interface st0.0 [edit routing-instances VR-3GPP] user@host# set instance-type virtual router user@host# set interface reth3.0 user@host# set interface st0.1

-

Especifique políticas de seguridad para permitir el tráfico de sitio a sitio.

[edit security policies] user@host# set default-policy permit-all

Resultados

Desde el modo de configuración, escriba los comandos , show interfaces, show security zones, show security ipsecshow security ikeshow access profile radius_picoshow routing-instances, y show security policies para confirmar la show chassis clusterconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show chassis cluster

reth-count 5

node 0

node 1

redundancy-group 0{

node 0 priority 250;

node 1 priority 150;

redundancy-group 1 {

node 0 priority 220;

node 1 priority 149;

interface-monitor {

ge-3/0/0 weight 255;

ge-8/0/0 weight 255;

ge-3/0/1 weight 255;

ge-8/0/1 weight 255;

ge-3/2/0 weight 255;

ge-8/2/0 weight 255;

ge-3/2/1 weight 255;

ge-8/2/1 weight 255;

}

}

[edit]

user@host# show interfaces

ge-3/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-3/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-3/2/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-3/2/1 {

gigether-options {

redundant-parent reth3;

}

}

ge-8/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-8/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-8/2/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-8/2/1 {

gigether-options {

redundant-parent reth3;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.2.2.1/24;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.3.3.1/24;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 192.168.2.20/24;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 192.168.3.20/24;

}

}

}

st0 {

unit 0{

multipoint;

family inet {

address 12.12.1.20/24;

}

}

unit 1{

multipoint;

family inet {

address 13.13.1.20/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.1.0.0/16 next-hop 10.2.2.253;

route 10.5.0.0/16 next-hop 10.2.2.253;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth1.0;

reth0.0;

}

}

security-zone oam-trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth2.0;

st0.0;

}

}

security-zone 3gpp-trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth3.0;

st0.1;

}

}

[edit]

user@host# show access profile radius_pico

authentication-order radius;

radius-server {

192.168.2.22 {

secret "$ABC123";

routing-instance VR-OAM;

}

}

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate example_SRX;

}

}

gateway OAM_GW {

ike-policy IKE_POL;

dynamic {

hostname .pico_cell.net;

ike-user-type group-ike-id;

}

local-identity hostname srx_series.example.net;

external-interface reth0.0;

aaa access-profile radius_pico;

version v2-only;

}

gateway 3GPP_GW {

ike-policy IKE_POL;

dynamic {

distinguished-name {

wildcard OU=pico_cell;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface reth1.0;

aaa access-profile radius_pico;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

lifetime-seconds 300;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn OAM_VPN {

bind-interface st0.0;

ike {

gateway OAM_GW;

proxy-identity {

local 192.168.2.0/24;

remote 0.0.0.0/0;

}

ipsec-policy IPSEC_POL;

}

}

vpn 3GPP_VPN {

bind-interface st0.1;

ike {

gateway 3GPP_GW;

proxy-identity {

local 192.168.3.0/24;

remote 0.0.0.0/0;

}

ipsec-policy IPSEC_POL;

}

}

[edit]

user@host# show routing-instances

VR-OAM {

instance-type virtual-router;

interface reth2.0;

interface st0.0;

}

VR-3GPP {

instance-type virtual-router;

interface reth3.0;

interface st0.1;

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración del enrutador intermedio

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.253/24 set interfaces ge-0/0/2 unit 0 family inet address 10.5.5.253/24 set interfaces ge-0/0/14 unit 0 family inet address 10.3.3.253/24 set interfaces ge-0/0/15 unit 0 family inet address 10.2.2.253/24 set routing-options static route 192.168.3.0/24 next-hop 10.2.2.1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/14.0 set security zones security-zone trust interfaces ge-0/0/15.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/2.0 set security policies default-policy permit-all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar el enrutador intermedio:

-

Configurar interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.253/24 user@host# set ge-0/0/2 unit 0 family inet address 10.5.5.253/24 user@host# set ge-0/0/14 unit 0 family inet address 10.3.3.253/24 user@host# set ge-0/0/15 unit 0 family inet address 10.2.2.253/24

-

Configure las opciones de enrutamiento.

[edit routing-options] user@host# set static route 192.168.3.0/24 next-hop 10.2.2.1

-

Especifique las zonas de seguridad.

[edit security zones security-zone trust] user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all user@host# set interfaces ge-0/0/14.0 user@host# set interfaces ge-0/0/15.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces ge-0/0/2.0

-

Especifique las políticas de seguridad.

[edit security policies] user@host# set default-policy permit-all

Resultados

Desde el modo de configuración, ingrese los comandos show interfaces, show routing-options, show security zones y show security policies para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.253/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 10.5.5.253/24;

}

}

}

ge-0/0/14 {

unit 0 {

family inet {

address 10.3.3.253/24;

}

}

}

ge-0/0/15 {

unit 0 {

family inet {

address 10.2.2.253/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 192.168.3.0/24 next-hop 10.2.2.1;

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/14.0;

ge-0/0/15.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

ge-0/0/2.0;

}

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración de la celda Pico (configuración de ejemplo)

Procedimiento paso a paso

La información de la celda pico en este ejemplo se proporciona como referencia. La información detallada de configuración de picocell está fuera del alcance de este documento. La configuración de fábrica de pico cell debe incluir la siguiente información:

-

Certificado local (X.509v3) e información de identidad de IKE

-

Valores del selector de tráfico (TSi, TSr) establecidos en cualquiera/cualquiera (0.0.0.0/0)

-

Información de identidad IKE serie SRX y dirección IP pública

-

Propuestas de fase 1 y fase 2 que coinciden con la configuración de la serie SRX

Las pico celdas de este ejemplo utilizan el software de código abierto strongSwan para conexiones VPN basadas en IPsec. La serie SRX utiliza esta información para el aprovisionamiento de pico celdas mediante la función de carga de configuración IKEv2. En redes donde se están desplegando muchos dispositivos, la configuración de la celda pico puede ser idéntica, excepto por la información del certificado (leftcert) y la identidad (leftid). Las siguientes configuraciones de ejemplo ilustran la configuración de fábrica.

-

Revise la configuración de Pico 1:

Pico 1: Configuración de ejemplo

conn %default ikelifetime=8h keylife=1h rekeymargin=1m keyingtries=1 keyexchange=ikev2 authby=pubkey mobike=no conn oam left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=pico1.pico_cell.net leftfirewall=yes reauth=yes right=10.2.2.1/24 rightid=srx_series.example.net rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add conn 3gpp left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=”C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico1” leftfirewall=yes reauth=yes right=10.3.3.1/24 rightid=”OU=srx_series” rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add -

Revise la configuración de Pico 2:

Configuración de ejemplo de Pico 2

conn %default ikelifetime=8h keylife=1h rekeymargin=1m keyingtries=1 keyexchange=ikev2 authby=pubkey mobike=no conn oam left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=pico2.pico_cell.net leftfirewall=yes #reauth=no right=10.2.2.1/24 rightid=srx_series.example.net rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add conn 3gpp left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=”C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico2” leftfirewall=yes #reauth=no right=10.3.3.1/24 rightid=”OU=srx_series” rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add

Configuración del servidor RADIUS (configuración de ejemplo mediante FreeRADIUS)

Procedimiento paso a paso

La información del servidor RADIUS en este ejemplo se proporciona como referencia. La información completa de configuración del servidor RADIUS está fuera del alcance de este documento. El servidor RADIUS devuelve la siguiente información a la serie SRX:

-

Dirección IP enmarcada

-

Framed-IP-Netmask (opcional)

-

DNS primario y DNS secundario (opcional)

En este ejemplo, el servidor RADIUS tiene información de aprovisionamiento independiente para las conexiones OAM y 3GPP. El nombre de usuario se toma de la información del certificado de cliente proporcionada en la solicitud de autorización de la serie SRX.

Si el servidor RADIUS adquiere información de aprovisionamiento de cliente de un servidor DHCP, la información de identidad del cliente que el servidor RADIUS retransmite al servidor DHCP debe ser coherente con la información de identidad IKE del cliente retransmitida al servidor RADIUS por el firewall de la serie SRX. Esto garantiza la continuidad de la identidad del cliente en los distintos protocolos.

El canal de comunicación entre el firewall de la serie SRX y el servidor RADIUS está protegido por un secreto compartido RADIUS.

-

Revise la configuración de RADIUS para la VPN Pico 1 OAM. El servidor RADIUS tiene la siguiente información:

Configuración de RADIUS de ejemplo en las versiones 12.3X48 de Junos OS y versiones de Junos OS anteriores a 15.1X49-D160, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 y 18.1R3-S2:

Ejemplo de configuración de FreeRADIUS:

DEFAULT User-Name =~ "device@example.net", Cleartext-Password := "juniper" Service-Type = Framed-User, Framed-IP-Address = 10.12.1.201, Framed-IP-Netmask = 255.255.255.255, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Configuración de RADIUS de ejemplo a partir de Junos OS versiones 15.X49-D161, 15.1X49-D170, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 y 18.1R3-S2:

Ejemplo de configuración de FreeRADIUS:

DEFAULT User-Name =~ "device@example.net", Auth-Type := "Accept" Service-Type = Framed-User, Framed-IP-Address = 10.12.1.201, Framed-IP-Netmask = 255.255.255.255, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,En este caso, el servidor RADIUS proporciona la máscara de subred predeterminada (255.255.255.255), que bloquea el tráfico intrapeer.

-

Revise la configuración de RADIUS para la VPN Pico 1 3GPP. El servidor RADIUS tiene la siguiente información:

Configuración de RADIUS de ejemplo en las versiones 12.3X48 de Junos OS y versiones de Junos OS anteriores a 15.1X49-D160, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 y 18.1R3-S2:

Ejemplo de configuración de FreeRADIUS:

DEFAULT User-Name =~ "device@example.net", Cleartext-Password := "juniper" Service-Type = Framed-User, Framed-IP-Address = 10.13.1.201.10, Framed-IP-Netmask = 255.255.0.0, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Configuración de RADIUS de ejemplo a partir de Junos OS versiones 15.X49-D161, 15.1X49-D170, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 y 18.1R3-S2:

Ejemplo de configuración de FreeRADIUS:

DEFAULT User-Name =~ "device@example.net", Auth-Type := "Accept" Service-Type = Framed-User, Framed-IP-Address = 10.13.1.201.10, Framed-IP-Netmask = 255.255.0.0, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,En este caso, el servidor RADIUS proporciona un valor de máscara de subred (255.255.0.0), que habilita el tráfico intrapeer.

A partir de Junos OS versión 20.1R1, puede configurar una contraseña común para las solicitudes de carga de configuración de IKEv2 para una configuración de puerta de enlace IKE. La contraseña común en el intervalo de 1 a 128 caracteres permite al administrador definir una contraseña común. Esta contraseña se utiliza entre el firewall de la serie SRX y el servidor RADIUS cuando el firewall de la serie SRX solicita una dirección IP en nombre de un par IPsec remoto mediante la carga de configuración de IKEv2. El servidor RADIUS valida las credenciales antes de proporcionar cualquier información IP al firewall de la serie SRX para la solicitud de carga de configuración. Puede configurar la contraseña común mediante

config-payload-password configured-passwordla instrucción de configuración en[edit security ike gateway gateway-name aaa access-profile access-profile-name]el nivel de jerarquía. Además, en este ejemplo se crean dos túneles a partir del mismo certificado de cliente utilizando partes diferentes del certificado para la información de nombre de usuario (identidad IKE).

Verificación

Confirme que la configuración funcione correctamente.

- Verificación del estado de fase 1 de IKE para la serie SRX

- Comprobación de asociaciones de seguridad IPsec para la serie SRX

Verificación del estado de fase 1 de IKE para la serie SRX

Propósito

Verifique el estado de la fase 1 de IKE.

Acción

Desde el modo operativo en el nodo 0, ingrese el show security ike security-associations comando. Después de obtener un número de índice desde el comando, utilice el comando show security ike security-associations detail .

user@host# show security ike security-associations node0: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 553329718 UP 99919a471d1a5278 3be7c5a49172e6c2 IKEv2 10.1.1.1 1643848758 UP 9e31d4323195a195 4d142438106d4273 IKEv2 10.1.1.1

user@host# show security ike security-associations index 553329718 detail node0: -------------------------------------------------------------------------- IKE peer 10.1.1.1, Index 553329718, Gateway Name: OAM_GW Location: FPC 2, PIC 0, KMD-Instance 1 Role: Responder, State: UP Initiator cookie: 99919a471d1a5278, Responder cookie: 3be7c5a49172e6c2 Exchange type: IKEv2, Authentication method: RSA-signatures Local: 10.2.2.1:500, Remote: 10.1.1.1:500 Lifetime: Expires in 28738 seconds Peer ike-id: C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico1 aaa assigned IP: 10.12.1.201 Algorithms: Authentication : hmac-sha1-96 Encryption : aes256-cbc Pseudo random function: hmac-sha1 Diffie-Hellman group : DH-group-5 Traffic statistics: Input bytes : 2104 Output bytes : 425 Input packets: 2 Output packets: 1 IPSec security associations: 0 created, 0 deleted Phase 2 negotiations in progress: 1

Significado

El show security ike security-associations comando enumera todas las SA de fase 1 de IKE activas con dispositivos de pico celdas. Si no hay ninguna SA en la lista, hubo un problema con el establecimiento de la fase 1. Compruebe los parámetros de política de ICR y la configuración de interfaz externa en su configuración. En este ejemplo solo se muestra la SA de fase 1 de IKE para la VPN de OAM; sin embargo, se mostrará una SA de fase 1 de IKE independiente que muestra los parámetros de fase 1 de IKE para la VPN 3GPP.

Si las SA aparecen en la lista, revise la siguiente información:

-

Índice: este valor es único para cada SA de IKE: puede utilizar el

show security ike security-associations index detailcomando para obtener más información acerca de la SA. -

Dirección remota: compruebe que la dirección IP local sea correcta y que el puerto 500 se esté utilizando para la comunicación punto a punto.

-

Estado del respondedor de roles:

-

Arriba: se estableció la SA de fase 1.

-

Abajo: hubo un problema al establecer la SA de fase 1.

-

-

ID de IKE par (remoto): compruebe que la información del certificado sea correcta.

-

Identidad local e identidad remota: compruebe que estas direcciones sean correctas.

-

Modo: verifica que se esté utilizando el modo correcto.

Compruebe que los siguientes elementos son correctos en su configuración:

-

Interfaces externas (la interfaz debe ser la que envía los paquetes IKE)

-

Parámetros de política de ICR

-

Parámetros de propuesta de fase 1 (deben coincidir entre pares)

El show security ike security-associations comando muestra la siguiente información adicional acerca de las asociaciones de seguridad:

-

Algoritmos de autenticación y cifrado utilizados

-

Duración de la fase 1

-

Estadísticas de tráfico (puede utilizarse para verificar que el tráfico fluye correctamente en ambas direcciones)

-

Información de funciones

La solución de problemas se realiza de mejor manera en el mismo nivel que usa la función de respondedor.

-

Información del iniciador y del respondedor

-

Cantidad de SA de IPsec creadas

-

Número de negociaciones de la Fase 2 en curso

Comprobación de asociaciones de seguridad IPsec para la serie SRX

Propósito

Verifique el estado de IPsec.

Acción