EN ESTA PÁGINA

Configurar una Amazon Virtual Private Cloud para el firewall virtual vSRX

Antes de comenzar, necesita una cuenta de Amazon Web Services (AWS) y un rol de administración de acceso y identidad (IAM) con todos los permisos necesarios para acceder, crear, modificar y eliminar Amazon Elastic Compute Cloud (Amazon EC2), Amazon Simple Storage Service (S3) y objetos de Amazon Virtual Private Cloud (Amazon VPC). También debe crear claves de acceso y claves de acceso secretas correspondientes, certificados X.509 e identificadores de cuenta. Para obtener una mejor comprensión de la terminología de AWS y su uso en las implementaciones de AWS del firewall virtual vSRX, consulte Comprender vSRX con AWS.

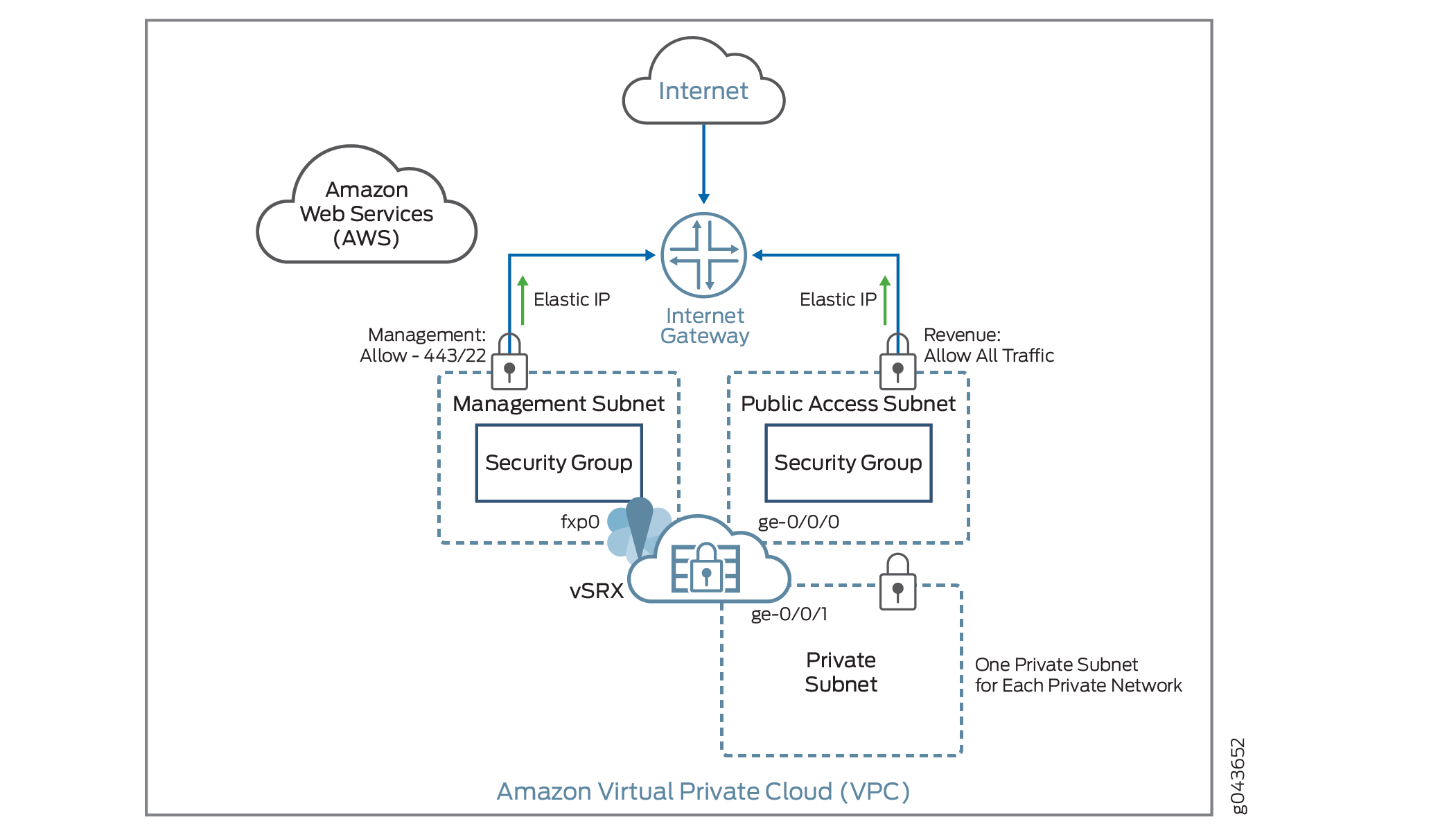

En la figura 1, se muestra un ejemplo de cómo puede implementar el firewall virtual vSRX para proporcionar seguridad a las aplicaciones que se ejecutan en una subred privada de Una Amazon VPC.

AWS

AWS

Los procedimientos siguientes describen cómo crear y preparar una Amazon VPC para el firewall virtual vSRX. Los procedimientos describen cómo configurar una Amazon VPC con su puerta de enlace de Internet asociada, subredes, tabla de rutas y grupos de seguridad.

Paso 1: Crear una Amazon VPC y una puerta de enlace de Internet

Utilice el siguiente procedimiento para crear una Amazon VPC y una puerta de enlace a Internet. Si ya tiene una VPC y una puerta de enlace a Internet, vaya al paso 2: Agregar subredes para el firewall virtual vSRX.

Paso 2: Agregar subredes para el firewall virtual vSRX

En Amazon VPC, las subredes públicas tienen acceso a la puerta de enlace de Internet, pero las subredes privadas no. El firewall virtual vSRX requiere dos subredes públicas y una o más subredes privadas para cada grupo de instancia individual. Las subredes públicas constan de una para la interfaz de administración (fxp0) y otra para una interfaz de ingresos (datos). Las subredes privadas, conectadas a las otras interfaces del firewall virtual vSRX, garantizan que todo el tráfico entre aplicaciones en las subredes privadas e Internet pase a través de la instancia del firewall virtual vSRX.

Para crear cada subred de firewall virtual vSRX:

Repita estos pasos para cada subred que desee crear y adjuntar a la instancia del firewall virtual vSRX.

Paso 3: Adjuntar una interfaz a una subred

Para adjuntar una interfaz a una subred:

Paso 4: Agregar tablas de ruta para el firewall virtual vSRX

De forma predeterminada, se crea una tabla de ruta principal para cada Amazon VPC. Se recomienda crear una tabla de rutas personalizada para las subredes públicas y una tabla de rutas independiente para cada subred privada. Todas las subredes que no están asociadas con una tabla de ruta personalizada están asociadas con la tabla de ruta principal.

Para crear las tablas de ruta:

Paso 5: Agregar grupos de seguridad para el firewall virtual vSRX

Se crea un grupo de seguridad predeterminado para cada Amazon VPC. Recomendamos que cree un grupo de seguridad independiente para la interfaz de administración del firewall virtual vSRX (fxp0) y otro grupo de seguridad para todas las demás interfaces del firewall virtual vSRX. Los grupos de seguridad se asignan cuando se inicia una instancia de firewall virtual vSRX en el panel de control de Amazon EC2, donde también puede agregar y administrar grupos de seguridad.

Para crear los grupos de seguridad: