Fiche technique de Juniper Mist Access Assurance

Télécharger la fiche techniquePrésentation du produit

Juniper Mist Access Assurance est un service cloud qui garantit un accès réseau Zero Trust basé sur l'identité, assure l'application des politiques sur tout le réseau et affecte des segmentations avec une visibilité de bout en bout sur l'expérience utilisateur. Il offre une suite complète de fonctionnalités de contrôle d'accès, avec une structure d'autorisation aussi simple que flexible pour intégrer les appareils invités, IoT, BYOD et d'entreprise. La connexion des clients est contrôlée via l'identité des utilisateurs et des appareils, permettant ainsi de réglementer l'accès des appareils qui se connectent au réseau. Access Assurance propose également des services de contrôle d'accès pour les appareils utilisant l'authentification 802.1X et l’authentification MAB (MAC Address Bypass) pour les appareils IoT filaires non-802.1X autorisés.

Description du produit

Juniper® Mist™ Access Assurance est un service de contrôle d'accès réseau (NAC) cloud, basé sur des microservices, qui permet aux entreprises d'exécuter facilement un modèle de sécurité Zero Trust. Access Assurance résout de nombreux problèmes complexes liés aux fonctionnalités NAC traditionnelles :

- Plus besoin de serveurs sur site

- Services à haute disponibilité et résilients

- Automatisation des mises à jour des fonctionnalités, des mesures de sécurité et des corrections de vulnérabilités durant l'exécution

Access Assurance va au-delà des capacités de Juniper Mist IoT Assurance, qui simplifie l'intégration des appareils IoT et BYOD sans interface. Avec Access Assurance, les équipes informatiques peuvent intégrer des périphériques filaires et sans fil grâce à l'authentification 802.1X ou des méthodes d’authentification MAB (MAC Address Bypass), même pour les appareils non-802.1X.

Access Assurance utilise des centaines de vecteurs différents (attributs de certificat X.509, appartenance à des groupes d'utilisateurs, indicateurs de conformité et de posture des appareils, contexte de localisation, etc.) pour reconnaître l'identité des utilisateurs et des appareils. Il est ainsi possible de déterminer les critères d'admission au réseau (par exemple le segment ou le microsegment auquel un appareil doit se connecter et la politique réseau qui doit être appliquée de façon dynamique à un utilisateur) en fonction de l'identité.

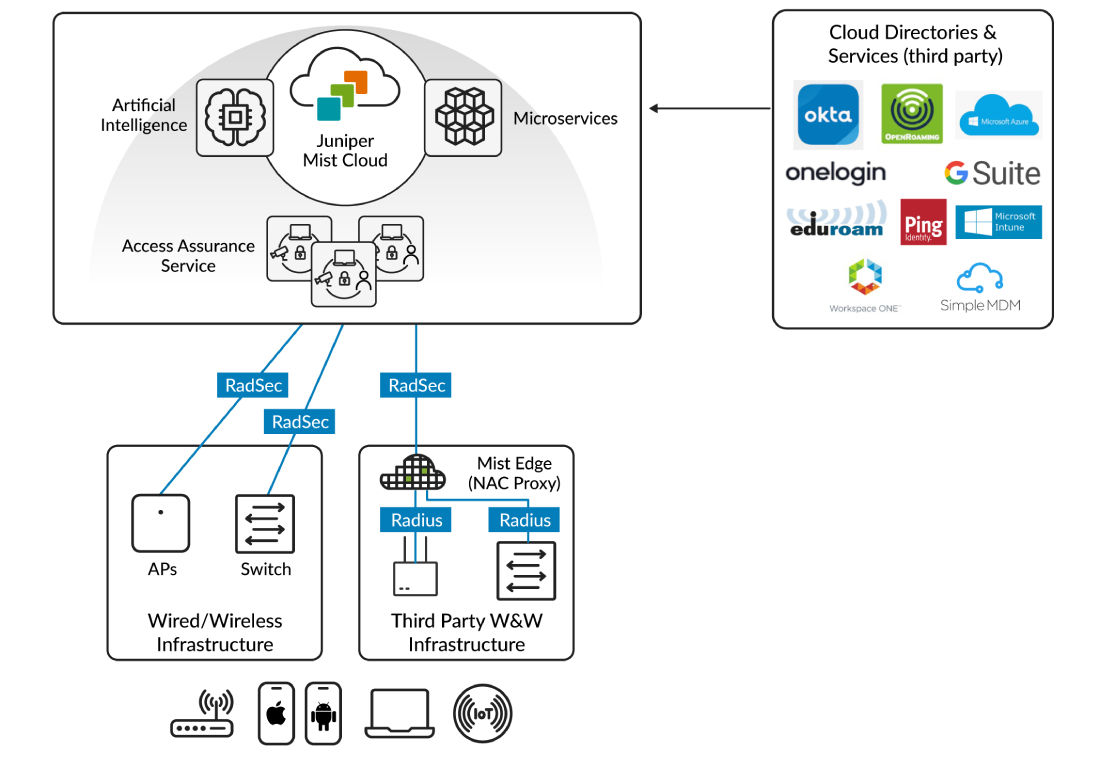

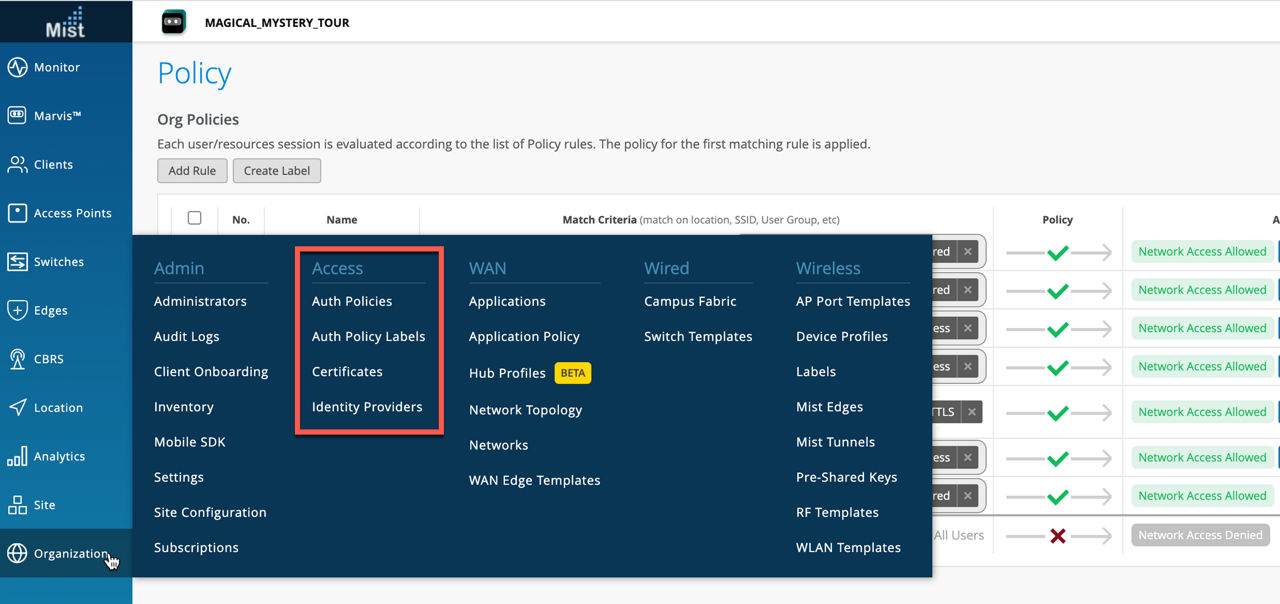

Figure 1 : le service cloud Juniper Mist Access Assurance simplifie considérablement le contrôle d'accès réseau

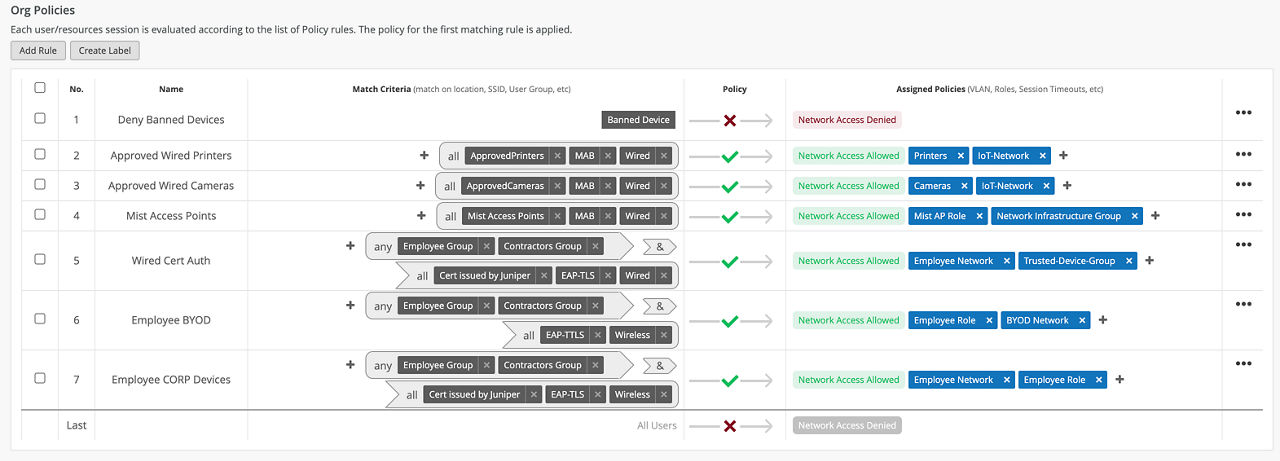

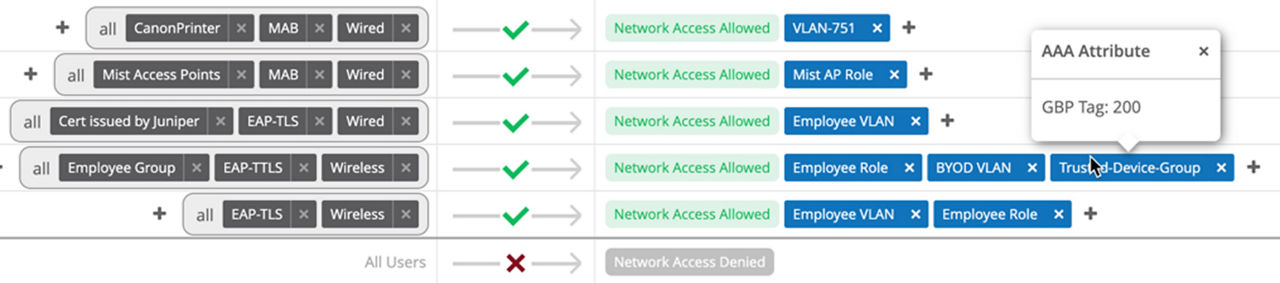

Figure 2 : l'interface flexible de création de politiques permet aux administrateurs d'attribuer des politiques d'après les besoins de l'entreprise

Plus important encore, Access Assurance permet de résoudre les problèmes de connectivité de bout en bout via une vue centralisée qui intègre la perspective du client, de l'infrastructure réseau et du contrôle d'accès, ce qui simplifie considérablement l'assistance lors de la phase de gestion (Jour 2). Les administrateurs informatiques obtiennent ainsi une visibilité globale sur l'expérience des utilisateurs finaux et peuvent déterminer si les mauvaises expériences sont dues à la configuration d’un client, à l'infrastructure réseau, à l'authentification ou à un service.

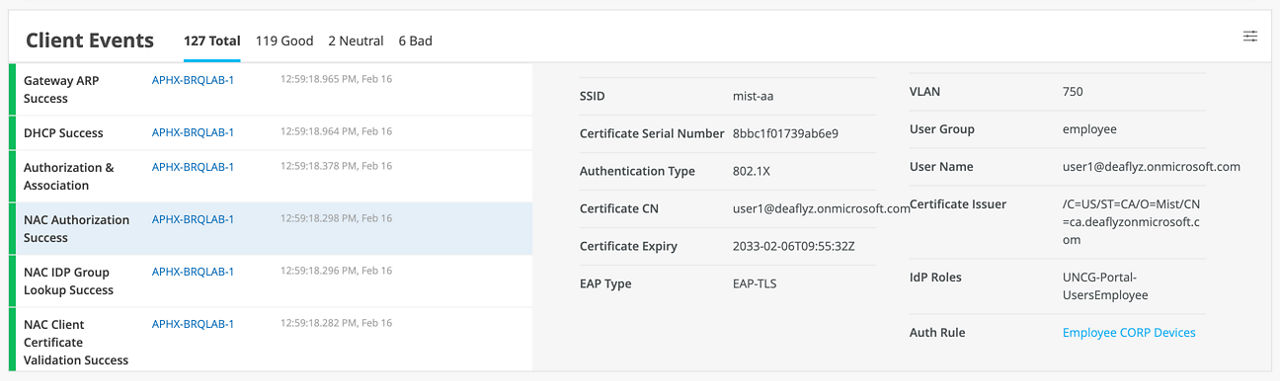

Figure 3 : les SLE client suivent les événements du contrôle d'accès réseau

Architecture et composants clés

Optimisé par Mist AI, Access Assurance est disponible via le cloud Juniper Mist. L'architecture de microservices garantit la haute disponibilité, la redondance et l'autoscaling pour optimiser l’accès réseau sur les réseaux filaires, Wi-Fi et étendus. Grâce à l'affinité géographique, Access Assurance redirige automatiquement les demandes d'authentification provenant de différentes régions vers l'instance Access Assurance la plus proche afin de réduire la latence et d'offrir la meilleure expérience à l'utilisateur final.

Le service d'authentification Access Assurance intègre des services d'annuaire externes, tels que Google Workspace, Microsoft Azure AD, Okta Identity et autres. Il intègre également des fournisseurs externes d'infrastructure à clé publique (PKI) et de gestion des appareils mobiles (MDM), tels que Jamf, Microsoft Intune et autres, afin de fournir une identification précise des utilisateurs et des appareils et d'appliquer un contrôle d'accès réseau Zero Trust basé sur l'identité.

Fonctionnalités et avantages

Priorité à l'expérience client

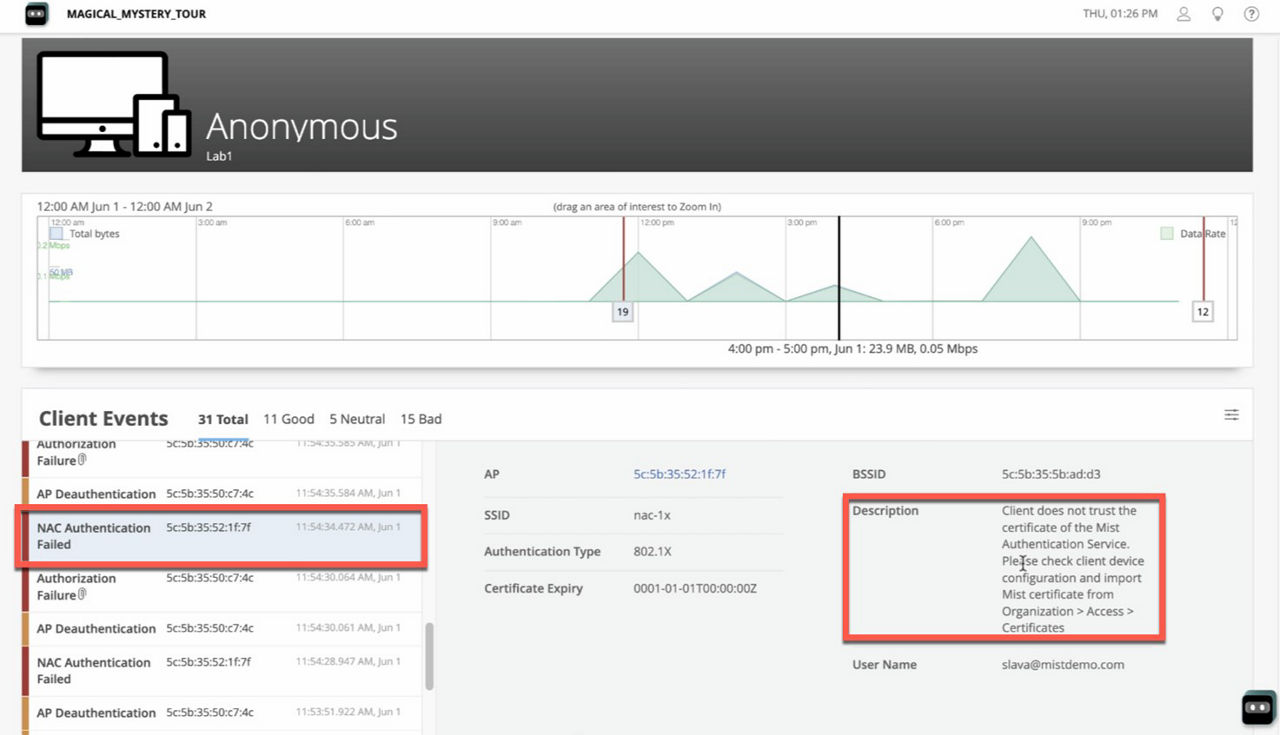

Access Assurance fournit une vue centralisée de l'expérience de connectivité des clients, identifie facilement les problèmes et en analyse les causes racines. Tous les événements client, y compris les réussites et les échecs de connexion et d'authentification, sont capturés par le cloud Juniper Mist. Grâce à ces données, le cloud Juniper Mist simplifie les opérations quotidiennes en identifiant facilement si un problème de connectivité affectant un utilisateur est dû à une erreur de configuration du client, à des problèmes d'infrastructure et de service réseau ou à une mauvaise configuration de la politique d'authentification. Les niveaux de service garantis (SLE) de Juniper Mist pour les clients filaires et sans fil sont améliorées pour inclure les événements d'accès réseau, tels que les événements d'authentification, les validations de certificats, etc.

Figure 4 : les échecs SLE des clients décrivent les problèmes connus

Une interface unique pour la gestion et les opérations

Access Assurance est étroitement intégré au cloud Juniper Mist, offrant une gestion complète et des opérations courante pour Wi-Fi Assurance, Wired Assurance, SD-WAN Assurance et Access Assurance dans un tableau de bord unique qui assure une visibilité de bout en bout. Le moteur d'IA Marvis™ exploite les données issues de plusieurs sources pour détecter les anomalies et fournir des mesures exploitables. À partir du tableau de bord, les utilisateurs peuvent :

- Créer et appliquer des politiques d'accès garantissant que seuls les appareils et les utilisateurs autorisés peuvent accéder au réseau

- Assigner les utilisateurs et les appareils au segment de réseau adéquat

- Empêcher les utilisateurs et les appareils d'accéder à des ressources protégées

- Ajouter et modifier des certificats et des autorités de certification

- Configurer des fournisseurs d'identité

- Suivre l'activité des clients dans toute l'organisation

Figure 5 : une interface utilisateur conviviale qui met en avant les contrôles d'accès

Identité précise des utilisateurs et des appareils

Access Assurance peut effectuer un fingerprinting précis des identités en fonction des attributs de certificat X.509. Il utilise également les informations du fournisseur d'identité (IDP) telles que l'appartenance à un groupe, l'état du compte utilisateur, l'état de conformité à la MDM, les listes de clients et l'emplacement de l'utilisateur pour le fingerprinting. L'empreinte de l'utilisateur et de l'appareil qui en résulte constitue un vecteur d'identité pour l'attribution précise de politiques dans le cadre des principes Zero Trust.

Figure 6 : le fingerprinting des identités peut être réalisé de plusieurs façons

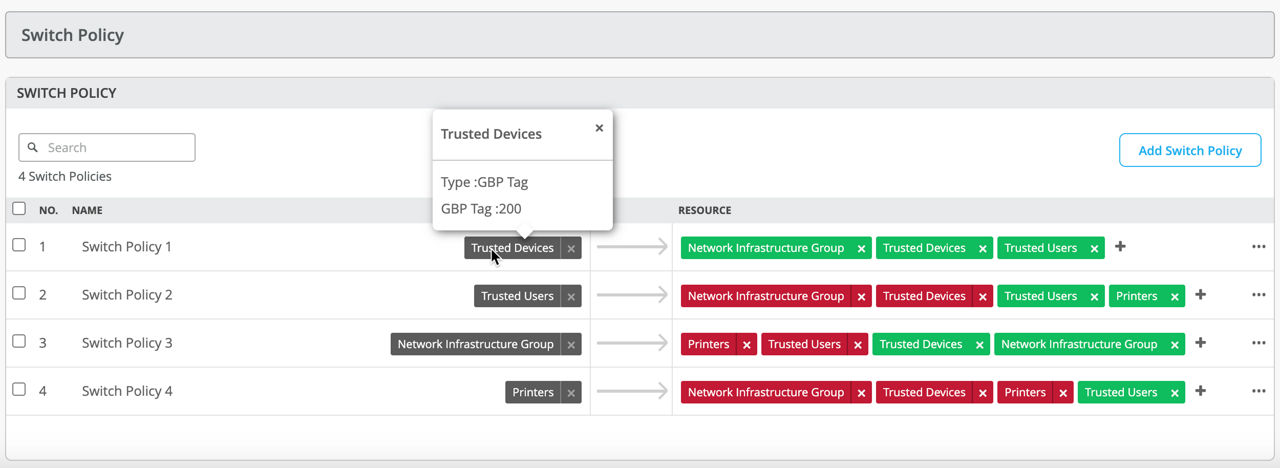

Application des politiques réseau et microsegmentation

Selon l'identité des utilisateurs et des appareils, Access Assurance ordonne au réseau d'assigner les utilisateurs à des segments réseau spécifiques (VLAN ou balise de politique de groupe). Pour appliquer les politiques, Access Assurance attribue aux utilisateurs des rôles pouvant être exploités par les politiques des commutateurs ou le cadre de politiques WxLAN de Juniper Mist.

Figure 7 : les politiques appliquées pour les VLAN, les politiques de groupes et les rôles des utilisateurs sont facilement visibles

Figure 8 : reconnaissance rapide des politiques avec les balises de groupes

Haute disponibilité et affinité géographique intégrées

Avec Access Assurance, les entreprises bénéficient d'un contrôle d'accès réseau fiable et à faible latence via des déploiements couvrant un ou plusieurs sites. Juniper a déployé des instances cloud de son service cloud de contrôle d'accès réseau sur plusieurs sites régionaux. Dans les déploiements couvrant plusieurs sites, le trafic d'authentification provenant de l'infrastructure réseau est automatiquement dirigé vers l'instance Access Assurance la plus proche, réduisant ainsi la latence et offrant aux utilisateurs des expériences sans fil exceptionnelles. Ce processus automatisé est totalement transparent pour les utilisateurs et ne nécessite aucune intervention de l'équipe informatique. Les organisations sont assurées d'un accès réseau fiable et redondant pour les appareils clients, quel que soit l'état de l'instance régionale la plus proche.

Mises à jour de sécurité et des fonctionnalités automatiques

L'architecture cloud Juniper Mist basée sur des microservices permet d'optimiser Access Assurance avec des technologies de pointe. Les nouvelles fonctionnalités, les correctifs de sécurité et les mises à jour sont automatiquement ajoutés à Access Assurance toutes les deux semaines, sans interruption de service. Cette capacité simplifie et améliore sensiblement les opérations des administrateurs réseau en éliminant les longues mises à niveau logicielles et les temps d'arrêt. Juniper peut facilement intégrer de nouvelles fonctionnalités et fonctions à ses services cloud, accélérant ainsi les délais de commercialisation et perfectionnant continuellement l'expérience du client au cloud.

Access Assurance complète Juniper Mist IoT Assurance

Access Assurance s'appuie sur Juniper Mist IoT Assurance pour créer des contrôles dédiés à l'intégration et à la gestion des appareils d'entreprise basés sur l'authentification 802.1X et l'intégration sans MAC des appareils IoT et BYOD non-802.1X. Les capacités d'IoT Assurance simplifient les opérations informatiques et sécurisent les connexions des appareils IoT et BYOD sans interface via un mécanisme de clés pré-partagées multiples (MPSK). Le service propose une suite complète de fonctionnalités de contrôle d'accès et utilise des MPSK ou des clés privées pré-partagées (PPSK) comme nouveau type de vecteur d'identité et de politique.

IoT Assurance peut également créer un portail PSK en exploitant le langage SAML (Security Assertion Markup Language) pour une expérience SSO : vous profitez ainsi de workflows d'intégration BYOD en générant automatiquement des PSK basées sur l'identité des utilisateurs. Vous pouvez intégrer directement les appareils clients via un code QR mobile ou en saisissant une phrase secrète personnalisée sans installer de logiciel client.

Les abonnements à Access Assurance incluent la fonctionnalité IoT Assurance pour un contrôle d'accès simple de tous les clients et appareils sur votre réseau, quelle que soit la façon dont ils se connectent.

Assistant de réseau virtuel Marvis

L'assistant de réseau virtuel Marvis utilise Mist AI pour aider les équipes informatiques à interagir avec les réseaux d'entreprise et les utiliser. Le moteur d'IA Marvis lie Access Assurance à d'autres services cloud Juniper Mist, tels que Wired Assurance, Wi-Fi Assurance et WAN Assurance pour simplifier le dépannage et l’analyse des performances et faire profiter l'équipe opérationnelle de fonctionnalités autonomes, les rapprochant ainsi du Self-Driving Network™, le graal des réseaux.

Grâce aux fonctionnalités de Mist AI, le personnel d'assistance et les administrateurs réseau peuvent simplement poser une question en langage naturel et obtenir des informations exploitables à l'aide de l'interface conversationnelle Marvis qui

Architecture basée sur les API

Entièrement basé sur des API REST (Representational State Transfer), le service Access Assurance permet une intégration facile avec les systèmes SIEM externes, les systèmes de gestion des services informatiques et d'autres plateformes, tant pour la configuration que pour l'affectation de politiques. Ces API permettent de déclencher des actions en fonction d’événements utilisateur ou externes, mais aussi d'utiliser le framework webhook cloud natif. La plateforme Juniper Mist est entièrement programmable via des API ouvertes, ce qui la rend complètement automatisable et lui permet de s'intégrer directement aux solutions Juniper (réseaux filaires et sans fil, accès, sécurité, engagement utilisateur et visibilité des actifs).

Spécifications

| Fonctionnalité | Description |

| Gestion des certificats X.509 | Prise en charge des PKI Contrôle automatique de la révocation de certificats CRL/OSCP |

| Intégration des fournisseurs d'identité externes | Les protocoles suivants peuvent s'intégrer à n'importe quel fournisseur d'identité pour rechercher les utilisateurs et obtenir des informations sur l'état des appareils :

|

| Méthodes d'authentification 802.1X | Les méthodes EAP suivantes sont prises en charge pour l'accès sécurisé 802.1X :

|

| Méthodes d'authentification non-802.1X | MAB (MAC Authentication Bypass) MPSK (Multi Pre-Shared Key) |

| Politique réseau et microsegmentation | Attribution dynamique de balises de VLAN et de politiques de groupes et de rôles en fonction de l'identité des utilisateurs |

| Prise en charge des infrastructures réseau tierces | Pris en charge via l'application Mist Edge Auth Proxy, les appareils des fournisseurs tiers peuvent communiquer avec le Mist Edge Auth Proxy via RADIUS |

| Juniper Mist IoT Assurance (inclus avec tout abonnement à Access Assurance) | Intégration des appareils clients IoT et BYOD

|

Références de commande

Le service Access Assurance est disponible sur abonnement, et se base sur la moyenne des appareils clients simultanément actifs sur une période de 7 jours.

Les abonnements standard comprennent toutes les fonctionnalités de contrôle d'accès réseau à partir de Juniper Mist Cloud.

Les abonnements avancés ajoutent la vérification de la posture du client (UEM/EMM/MDM) et les intégrations de pare-feu aux capacités standard d'Access Assurance.

| Référence | Description |

| S-CLIENT-S-1 | Abonnement standard à Access et IOT Assurance pour 1 client pendant 1 an |

| S-CLIENT-S-3 | Abonnement standard à Access et IOT Assurance pour 1 client pendant 3 ans |

| S-CLIENT-S-5 | Abonnement standard à Access et IOT Assurance pour 1 client pendant 5 ans |

| S-CLIENT-A-1 | Abonnement avancé à Access et IOT Assurance pour 1 client pendant 1 an |

| S-CLIENT-A-3 | Abonnement avancé à Access et IOT Assurance pour 1 client pendant 3 ans |

| S-CLIENT-A-5 | Abonnement avancé à Access et IOT Assurance pour 1 client pendant 5 ans |

À propos de Juniper Networks

Pour Juniper Networks, la connectivité ne suffit plus : il faut garantir des expériences d’exception. Notre AI-Native Networking Platform intègre l’AIOps et nos autres systèmes au plus profond de son ADN pour exploiter pleinement le potentiel de l'IA. Cette plateforme permet aux campus, aux sites distants, aux datacenters et aux WAN d'isoler les pannes en temps réel, de détecter proactivement les anomalies et d'effectuer des actions correctives de manière autonome, contribuant ainsi à améliorer la prévisibilité, la fiabilité et la sécurité des opérations. Pour en savoir plus, rendez-vous sur le site de Juniper Networks (www.juniper.net) ou suivez Juniper sur X (Twitter), LinkedIn et Facebook.

1000769 - 003 - FR MAI 2024