Wat is een adaptief beveiligingsbeleid

Wat is een adaptief beveiligingsbeleid?

Een adaptief beveiligingsbeleid stelt beheerders in staat zich snel aan te passen aan het steeds veranderende beveiligingslandschap, om ervoor te zorgen dat ze hun netwerken met minimale tijdsinspanning en moeite kunnen beschermen.

Traditioneel gezien is het gangbare beveiligingsbeleid van het netwerk zeer statisch en is de structuur van de beleidsregel als volgt opgezet:

|

Regelnummer |

Matchcriteria voor bronverkeer |

Matchcriteria voor bestemmingsverkeer |

Firewall-actie |

Logboekactie |

IPS |

|

1000 |

Alle |

MyCriticalServers |

Toestemming |

Log |

Uitschakelen |

De logica voor elke regel is dat netwerkbeheerders voor een bepaalde matchcriteria één set beveiligingsacties kunnen configureren.

De beveiligingsomgevingen zijn in de praktijk echter zelden statisch van aard. Het netwerkbeleid dat u onder normale omstandigheden wilt handhaven, kan behoorlijk afwijken van het netwerkbeleid dat u wilt toepassen indien het netwerk aanzienlijk wordt aangevallen, of wanneer dit al in gevaar is gebracht en het beveiligingsteam de gecompromitteerde bestanden probeert te identificeren en te isoleren.

Uitdagingen van het beveiligingsbeleid met betrekking tot het statische netwerk

Een statisch beleidsmodel toont aanzienlijke operationele uitdagingen bij de aanpak van beveiligingsuitdagingen. Wanneer een beveiligingsteam bijvoorbeeld beseft dat hun netwerk wordt aangevallen:

- Moeten er eerst duizenden regels één voor één in de regeltabel verwerkt om te bepalen hoe deze regels kunnen worden aangepast.

- Moeten er wijzigingen worden aangebracht aan meerdere regels en moeten deze naar de firewall worden gestuurd. Als gevolg hiervan worden er kostbare beveiligingscycli besteed aan regelwijzigingen, in plaats van zich te concentreren op het isoleren en herstellen van het netwerk dat wordt aangevallen.

- Vermijd het risico dat een deel van de bedrijfskritische diensten uitvallen. De kans op een dergelijke onderbreking is in dit stadium vrij hoog gezien het grote aantal onvoorziene veranderingen.

- Zodra de dreiging is geïsoleerd of beperkt, keren alle regels terug naar het normale profiel. De kans op fouten, service-onderbrekingen, etc. zijn hier ook aanwezig.

Het is essentieel dat de cyberbeveiligingsteams niet alleen de gebruikelijke scenarios, maar ook aanvalbestrijdingsscenarios voor een verbeterde beveiligingsstrategie uitvoeren.

Wat zijn dynamische beleidsacties?

Junos Space Security Director: introduceert een innovatieve mogelijkheid die dynamische beleidsacties wordt genoemd. Dit vergemakkelijkt de workflow voor het creëren van verschillende beveiligingsacties die het team moet uitvoeren onder verschillende omgevingsomstandigheden. Security Director maakt gebruik van een beleidskader voor gebruikersintentie waarmee beleidslijnen dynamisch kunnen worden aangepast aan veranderende omstandigheden in een onstabiel bedreigingslandschap.

De workflow van dynamische beleidsacties bevatten de volgende stappen:

- Creëert verschillende aangepaste omgevingsvariabelen die verschillende regels beïnvloeden.

- Gebruikt de voorwaardelijke evaluatiepunten op basis van deze variabelen in het beleid voor netwerkbeveiliging.

- Test verschillende profielen op voorhand om te zorgen dat de regel functioneert zoals gepland.

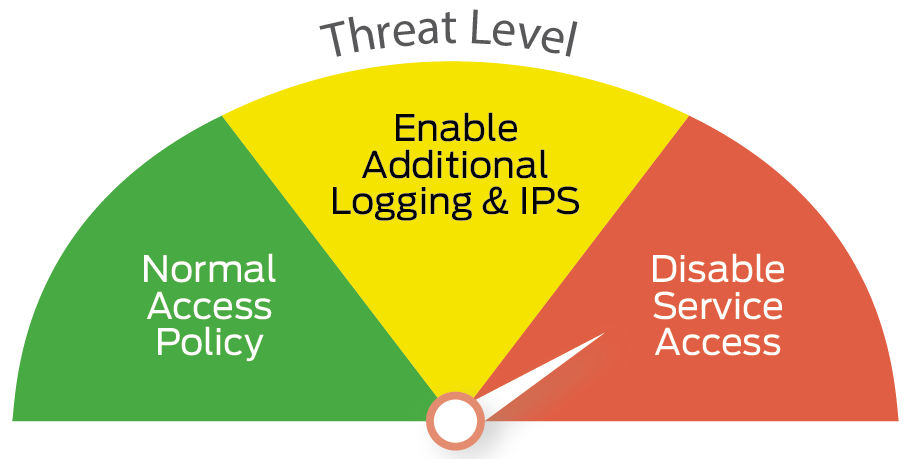

- Wanneer een verandering in de omgeving wordt vastgesteld, verandert de waarde van de variabele om de huidige risicosituatie te weerspiegelen.

- Berekent automatisch de wijzigingen met betrekking tot de relevante regels. Op basis van de goedkeuring van de netwerkbeheerder worden deze wijzigingen naar het hele netwerk gestuurd.

Met de vaststelling van de dynamische beleidsacties voegt de regeltabel een nieuwe omgevingsvoorwaardekolom toe. Deze ziet er als volgt uit:

|

Regelnummer |

Matchcriteria voor bronverkeer |

Matchcriteria voor bestemmingsverkeer |

Omgevingsstatus |

Firewall-actie(s) |

Andere acties |

|

1000 |

Alle |

MyCriticalServers |

ThreatLevel=Groen |

Toestemming |

Log |

Voordelen van dynamische beleidsacties

✓ Vereenvoudigt het creëren van beveiligingsacties

✓ Vermindert de responstijd op dreigingen

✓ Vermindert de kans op handmatige fouten

✓ Vermindert bedrijfsrisico's door het stroomlijnen van beveiligingsactiviteiten

Beheerders kunnen vooraf verschillende beveiligingsacties creëren die het beveiligingsteam kan gebruiken wanneer ze het gedrag van het systeem onder verschillende omgevingsomstandigheden testen.

De responstijd van de dreiging wordt verminderd, waardoor beheerders de beveiligingsbedreigingen snel kunnen herstellen. Tijdens kritieke situaties moeten beheerders zich concentreren op het identificeren van de aanvallen en kunnen ze de regeltabel snel aan- en toepassen dankzij geconfigureerde omgevingsvariabelen.

De kans op handmatige fouten wordt verminderd, vooral tijdens kritieke gebeurtenissen wanneer een groot aantal beleidsregels met betrekking tot de firewall moeten worden aangepast. Daarnaast, door beveiligingsacties te stroomlijnen worden bedrijfsrisico's onder normale en dynamische omstandigheden verminderd.