Etapa 2: configure e verifique uma VPN IPsec

Foi um grande dia, nós sabemos. Antes de ir para casa, há mais um pedido para a nova filial. Você precisará estabelecer um túnel VPN IPsec seguro para o escritório corporativo remoto. Esse túnel permite que os membros da trust zona alcancem com segurança recursos corporativos específicos na sub-rede 172.16.200.0/24 pela Internet.

Túneis seguros são um recurso essencial das plataformas SRX. Ser capaz de enviar tráfego sensível pela Internet pública sem preocupação com escutas, ou roubo de dados, não é uma tarefa pequena. Uma VPN IPsec permite que você faça um túnel de tráfego seguro pela Internet pública. Como o tráfego está em túnel, não há necessidade de realizar NAT de origem.

Não se preocupe, vamos facilitar para você!

Esta etapa abrange como:

- Configure interfaces de túnel st0

- Configure o roteamento estático para direcionar o tráfego para o túnel IPsec

- Configure parâmetros IKE e IPsec para uma VPN dinâmica baseada em rotas

- Ajuste as políticas de segurança para garantir que apenas o trust tráfego da zona enviada para 172.16.200.0/24 seja apresentado ao túnel IPsec

- Use o Junos CLI para verificar a operação de VPN IPsec

remota de escritório

remota de escritório

Visão geral da VPN IPsec

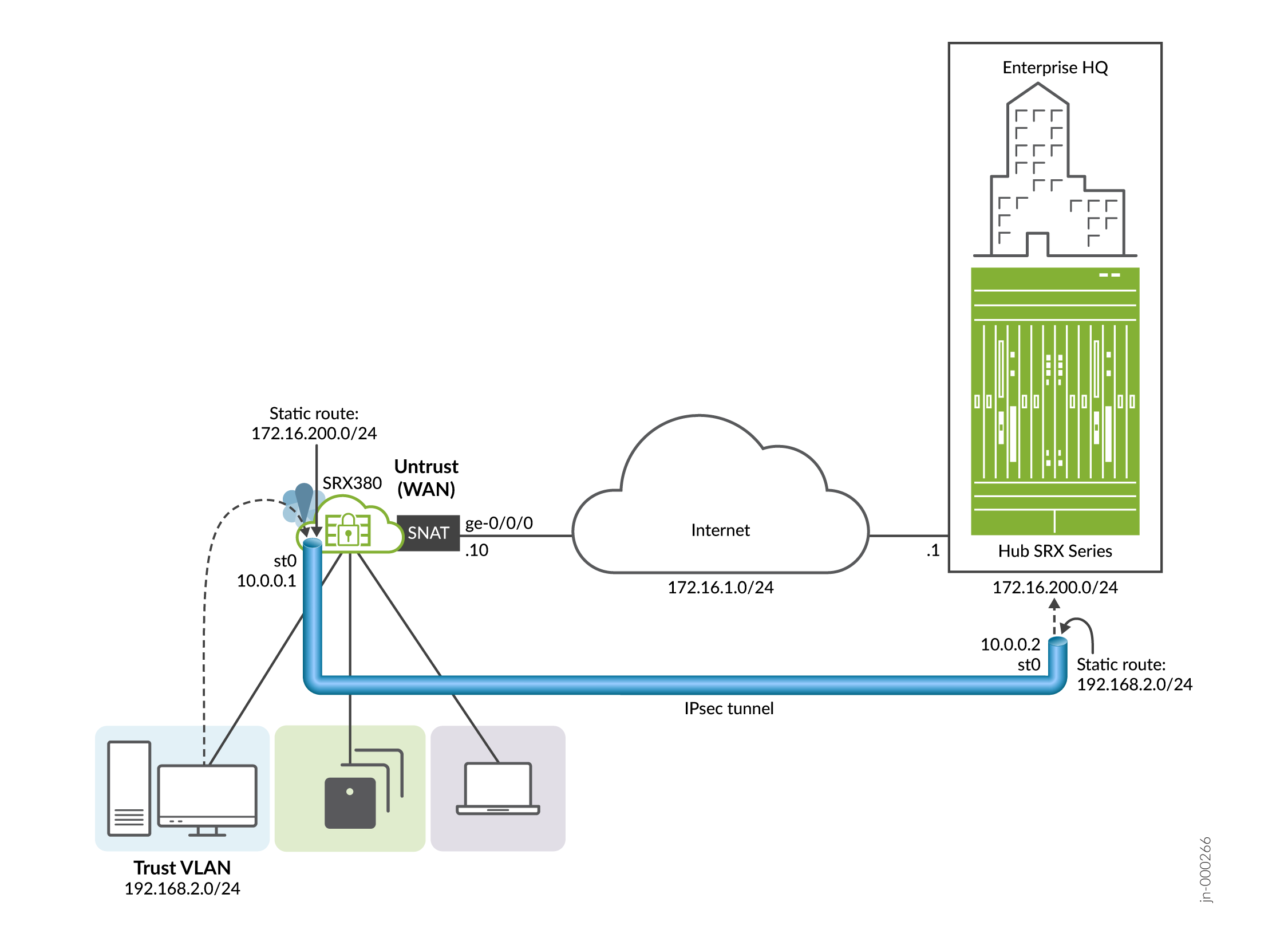

Neste exemplo, o tráfego enviado da trust zona para 172.16.200.0/24 usa o túnel IPsec. Esse tráfego ignora o NAT de origem e sai da extremidade remota com o IP de origem original da sub-rede 192.168.2.0/24 trust-vlan .

O túnel opera ponto a ponto entre a filial e o escritório remoto. Isso torna a atribuição de endereço IP opcional. Neste exemplo, atribuímos endereços aos endpoints do túnel para permitir o teste de ping como um auxílio diagnóstico. Uma rota estática é usada em cada extremidade para direcionar o tráfego para o túnel. Observe que a rota estática no local remoto corresponde à sub-rede 192.168.2.0/24 da trust zona. Você deve combinar neste endereço porque o NAT de origem não ocorre para o tráfego usando o túnel.

A topologia mostra uma nuvem entre a filial e a localização remota. Normalmente, essa nuvem é a Internet. Para reduzir o número de dispositivos em nossa topologia, temos uma conexão direta entre as filiais e locais remotos. Como resultado, temos uma única sub-rede 172.16.1.0/24 que abrange a nuvem da Internet.

Isso significa que, mais tarde, quando você define os gateways locais e remotos da Internet Key Exchange (IKE), os dois endpoints compartilham a sub-rede 172.16.1.0/24. Não há diferença na configuração ou operação se os gateways IKE estiverem em sub-redes remotas. Especificar um gateway IKE remoto é o caso de uso típico quando os dois sites intervierem pela Internet.