Configure a autenticação e a aplicação integradas do ClearPass

Os dispositivos da Série SRX e da Série NFX colaboram com o ClearPass para controlar o acesso do usuário a partir do nível do usuário por seus nomes de usuário ou pelos grupos a que pertencem, não pelo endereço IP do dispositivo. A API da Web do dispositivo atua como um servidor HTTP e envia informações de identidade do usuário do ClearPass para o dispositivo para autenticação. Além disso, a função de consulta do usuário ajuda a consultar um usuário individual para obter informações de identidade do usuário.

Entenda como o ClearPass inicia uma sessão e comunica informações de autenticação de usuários usando a API da Web

O recurso integrado de autenticação e aplicação do ClearPass permite que o dispositivo da Série SRX ou da Série NFX e o Aruba ClearPass colaborem na proteção dos recursos da sua empresa, aplicando a segurança no nível de identidade do usuário em ambientes em que eles estão implantados juntos. O ClearPass Policy Manager (CPPM) pode autenticar usuários em infraestruturas com fio, sem fio e VPN e postar essas informações no dispositivo que, por sua vez, as usa para autenticar usuários que solicitam acesso aos seus recursos protegidos e à Internet. O dispositivo pode fornecer ao CPPM logs de ameaças e ataques associados aos dispositivos dos usuários para que você possa fortalecer melhor sua segurança no final do ClearPass.

- Web API

- Tabela de autenticação do ClearPass

- Usando HTTPS ou HTTP para o protocolo de conexão entre o ClearPass e o dispositivo

- Garantindo a integridade dos dados enviados do ClearPass para o dispositivo

- Restrições de tamanho de dados e outras restrições

- Estados de postura e o grupo de postura

Web API

O dispositivo expõe ao CPPM sua interface web API daemon (webapi) que permite que o CPPM se integre com ele e envie informações autenticadas de identidade do usuário para o dispositivo. O daemon da API da Web atua como um servidor HTTP na medida em que implementa parte dos serviços de Web RESTful que oferecem suporte a solicitações simultânicas de HTTP e HTTPS. Nesse relacionamento, o CPPM é o cliente. O daemon de API da Web está restrito ao processamento apenas de solicitações de HTTP/HTTPS. Qualquer outro tipo de solicitação que ele recebe gera uma mensagem de erro.

Se você estiver implantando a função integrada de API da Web do ClearPass e o gerenciamento da Web ao mesmo tempo, você deve garantir que eles usem diferentes portas de serviços HTTP ou HTTPS.

No entanto, para considerações de segurança, recomendamos que você use HTTPS em vez de HTTP. O HTTP é suportado principalmente para fins de depuração.

O daemon de API da Web é executado no mecanismo de roteamento primário em um ambiente de cluster de chassi. Após uma troca de cluster de chassi, o daemon começará automaticamente no novo mecanismo de roteamento primário. Não tem efeito no mecanismo de encaminhamento de pacotes.

Começando pelo Junos OS Release 15.1X49-D130, você pode configurar o endereço IPv6 para a função API web para permitir que o ClearPass inicie e estabeleça uma conexão segura. A API da Web oferece suporte às entradas de usuário IPv6 obtidas do CPPM. Antes do Junos OS Release 15.1X49-D130, apenas o endereço IPv4 foi suportado.

Tabela de autenticação do ClearPass

Após o dispositivo receber informações publicadas no CPPM, o dispositivo extrai as informações de autenticação e identidade do usuário, analisa-a e as distribui aos processos apropriados para o manuseio. O dispositivo cria uma tabela de autenticação clearpass no lado do Mecanismo de encaminhamento de pacotes para manter essas informações do usuário. Quando o dispositivo recebe as informações enviadas a ele pelo ClearPass, o dispositivo gera entradas na tabela de autenticação do ClearPass para os usuários autenticados. Quando o dispositivo recebe uma solicitação de acesso de um usuário, ele pode verificar sua tabela de autenticação clearpass para verificar se o usuário está autenticado e, em seguida, aplicar a política de segurança que corresponde ao tráfego do usuário.

A partir do Junos OS Release 15.1X49-D130, o dispositivo pode receber os endereços IPv6 do CPPM e a tabela de autenticação ClearPass oferece suporte a endereços IPv6.

Usando HTTPS ou HTTP para o protocolo de conexão entre o ClearPass e o dispositivo

Ao configurar a API da Web, especifique uma chave de certificado se estiver usando o HTTPS como protocolo de conexão. Para garantir a segurança, o tamanho da chave do certificado padrão de HTTPS é de 2048 bytes. Se você não especificar o tamanho de um certificado, assume-se o tamanho padrão. Existem três métodos que você pode usar para especificar um certificado:

Certificado padrão

Certificado gerado por PKI

Certificado personalizado e chave de certificado

A API da Série SRX oferece suporte apenas ao formato privacy-enhanced mail (PEM) para a configuração da chave do certificado e do certificado.

Se você habilitar a API da Web nas portas padrão — HTTP (8080) ou HTTPS (8443)— você deve habilitar o tráfego de entrada de host nas portas. Se você habilitá-la em qualquer outra porta TCP, você deve habilitar o tráfego de entrada do host especificando o parâmetro any-service. Por exemplo:

user@host# set security zones security-zone trust host-inbound-traffic system-services any-service

Garantindo a integridade dos dados enviados do ClearPass para o dispositivo

Os seguintes requisitos garantem que os dados enviados do CPPM não sejam comprometidos:

A implementação da API da Web está restrita ao processamento apenas de solicitações postais de HTTP/HTTPS. Qualquer outro tipo de solicitação que ele recebe gera uma mensagem de erro.

O daemon de API da Web analisa e processa solicitações de HTTP/HTTPS apenas a partir da seguinte URL dedicada:

/api/userfw/v1/post-entry

O conteúdo HTTP/HTTPS que o CPPM posta no dispositivo deve ser formatado corretamente de maneira consistente. O formato XML correto indica uma falta de comprometimento, e garante que as informações de identidade do usuário não sejam perdidas.

Restrições de tamanho de dados e outras restrições

As seguintes restrições e limitações de tamanho de dados aplicam-se ao CPPM:

O CPPM deve controlar o tamanho dos dados que ele posta. Caso contrário, o daemon de API da Web não é capaz de processá-lo. Atualmente, a API da Web pode processar no máximo 2 megabytes de dados.

As seguintes limitações se aplicam aos dados XML para informações de função e postura do dispositivo. O daemon de API da Web descarta dados XML enviados a ele que excedem esses valores (ou seja, os dados de transbordamento):

O firewall da Série SRX pode processar no máximo 209 funções.

O firewall da Série SRX oferece suporte a apenas um tipo de postura com seis possíveis valores ou valores de postura. As informações de identidade de um usuário individual podem ter apenas um símbolo de postura.

Nota:O CPPM verifica a saúde e a postura de um dispositivo e pode enviar essas informações para o firewall da Série SRX ou dispositivo da Série NFX como parte das informações do usuário que ele posta. Você não pode definir postura no firewall da Série SRX ou dispositivo da Série NFX. Além disso, o firewall da Série SRX ou dispositivo da Série NFX não verifica as informações de postura que recebe.

Estados de postura e o grupo de postura

Os campos de ficha de usuário, função e postura são distintos no contexto do CPPM. Cada conjunto de informações de identidade do usuário contém identidade de usuário e função (grupo) e um símbolo de postura. Como o dispositivo da Série SRX ou da Série NFX oferece suporte apenas aos campos de usuário e função (grupo), o valor do símbolo de postura é mapeado para uma função adicionando o prefixo posture–. Em seguida, você pode usar esse papel em uma política de segurança como um grupo e essa política será aplicada a todo o tráfego que corresponda à política.

Os estados de identidade de postura predefinidos são:

postura saudável (SAUDÁVEL)

check-up de postura (CHECKUP)

transição de postura (TRANSIÇÃO)

quarentena de postura (QUARENTENA)

infectado por postura (INFECTADO)

postura desconhecida (DESCONHECIDO)

Veja também

Exemplo: configuração do recurso clearpass integrado da Série SRX para permitir que o dispositivo receba dados de autenticação de usuários do ClearPass

O firewall da Série SRX e o ClearPass Policy Manager (CPPM) colaboram para controlar o acesso aos seus recursos protegidos e à Internet. Para realizar isso, o firewall da Série SRX deve autenticar os usuários em conjunto com a aplicação de políticas de segurança que correspondam às suas solicitações. Para o recurso integrado de autenticação e aplicação do ClearPass, o firewall da Série SRX conta com o ClearPass como sua fonte de autenticação.

A função API da Web, que este exemplo abrange, expõe ao CPPM uma API que lhe permite iniciar uma conexão segura com o firewall da Série SRX. O CPPM usa essa conexão para postar informações de autenticação de usuários no firewall da Série SRX. Em seu relacionamento, o firewall da Série SRX atua como um servidor HTTPS para o cliente CPPM.

Requisitos

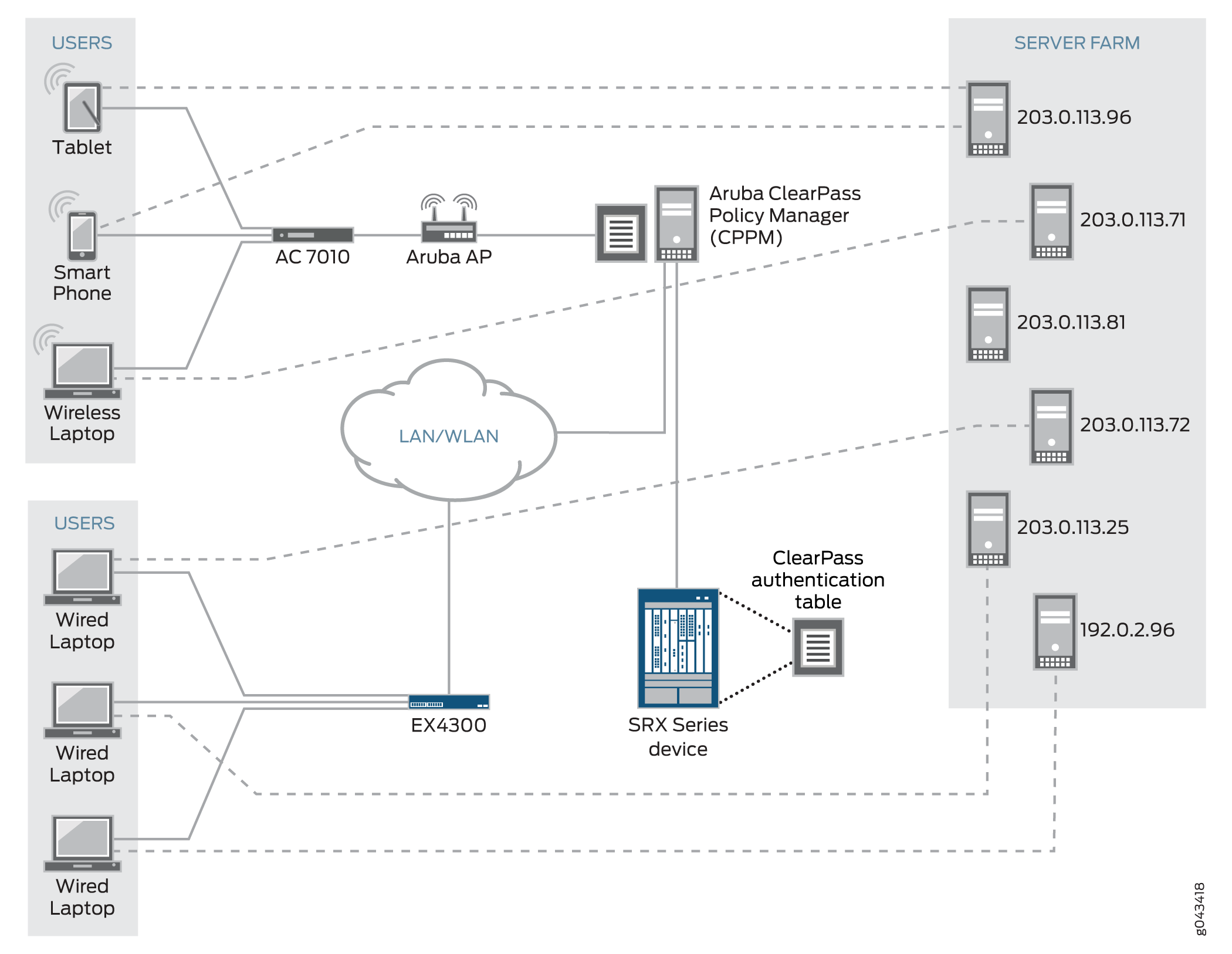

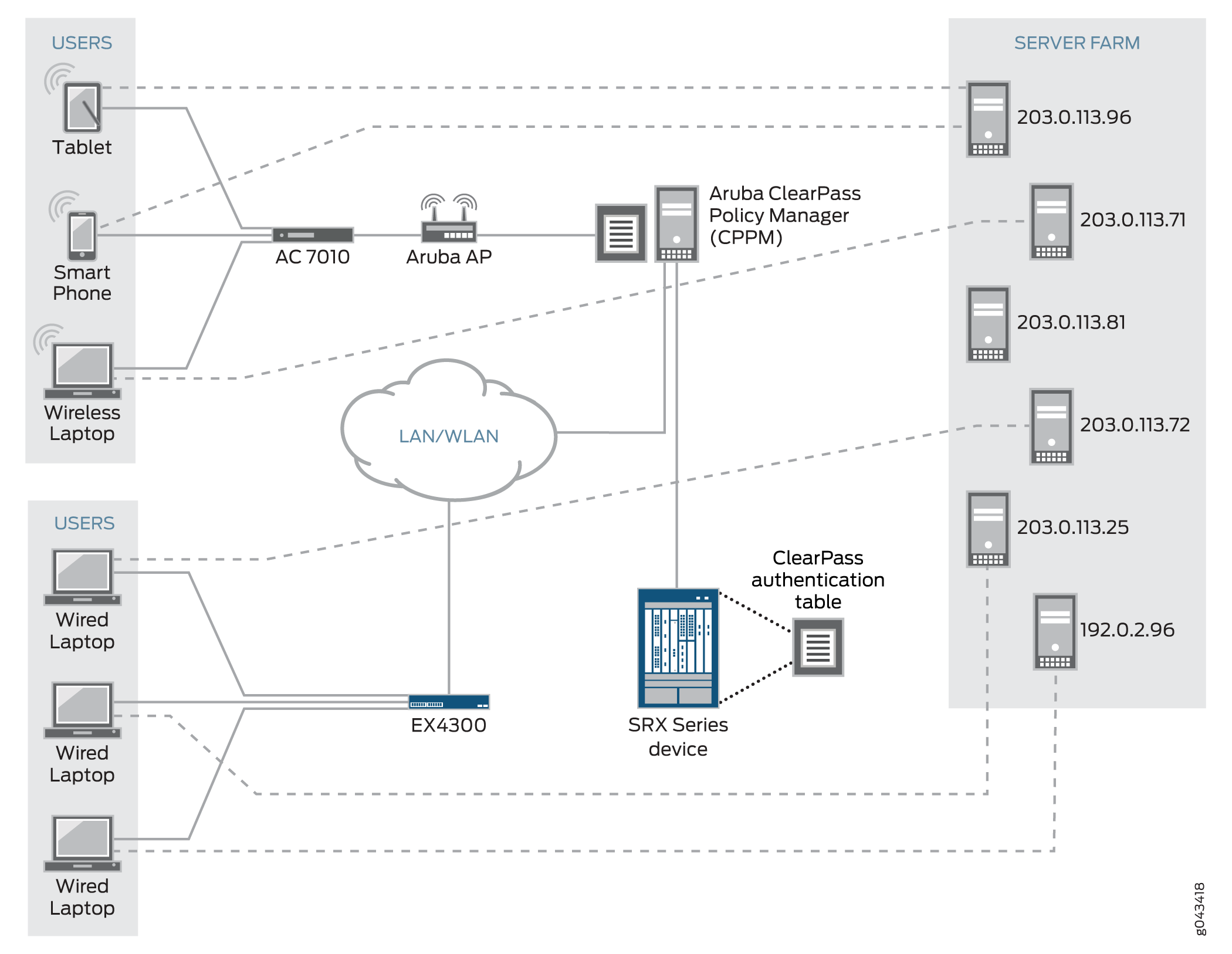

Esta seção define os requisitos de software e hardware para a topologia para este exemplo. Veja a Figura 2 para o design de topologia.

Os componentes de hardware e software são:

Gerente de políticas do Aruba ClearPass (CPPM). O CPPM está configurado para usar sua fonte de autenticação local para autenticar usuários.

Nota:Assume-se que o CPPM está configurado para fornecer ao firewall da Série SRX informações de autenticação e identidade do usuário, incluindo o nome de usuário, uma lista dos nomes de quaisquer grupos aos quais o usuário pertence, os endereços IP dos dispositivos usados e o símbolo de postura do dispositivo.

Firewall da Série SRX executando o Junos OS que inclui o recurso ClearPass integrado.

Uma fazenda de servidores composta por seis servidores, todos na zona de servidores:

protegido por servidor de marketing (203.0.113.23 )

servidor de recursos humanos (203.0.113.25 )

servidor de contabilidade (203.0.113.72)

servidor público (192.0.2.96)

servidor corporativo (203.0.113.71)

servidor de vendas (203.0.113.81)

Ac 7010 Aruba Cloud Services Controller executando ArubaOS.

Controlador de acesso sem fio Aruba AP que executa o ArubaOS.

O AP de Aruba está conectado ao AC7010.

Usuários sem fio se conectam ao CPPM através do Aruba AP.

O switch EX4300 da Juniper Networks usado como dispositivo de acesso com fio 802.1.

Usuários com fio se conectam ao CPPM usando o switch EX4300.

Seis sistemas de usuário final:

Três PCs conectados à rede com fio executando o Microsoft OS

Dois dispositivos BYOD que acessam a rede através do dispositivo de acesso Aruba AP

Um notebook sem fio que executa o Microsoft OS

Visão geral

Você pode configurar políticas de segurança com reconhecimento de identidade no firewall da Série SRX para controlar o acesso de um usuário a recursos com base em nome de usuário ou nome de grupo, não no endereço IP do dispositivo. Para este recurso, o firewall da Série SRX conta com o CPPM para autenticação do usuário. O firewall da Série SRX expõe ao ClearPass sua API web (webapi) para permitir que o CPPM se integre a ele. O CCPM publica informações de autenticação de usuário de maneira eficiente para o firewall da Série SRX em toda a conexão. Você deve configurar a função API da Web para permitir que o CPPM inicie e estabeleça uma conexão segura. Não é necessário nenhum processo separado do mecanismo de roteamento no firewall da Série SRX para estabelecer uma conexão entre o firewall da Série SRX e o CPPM.

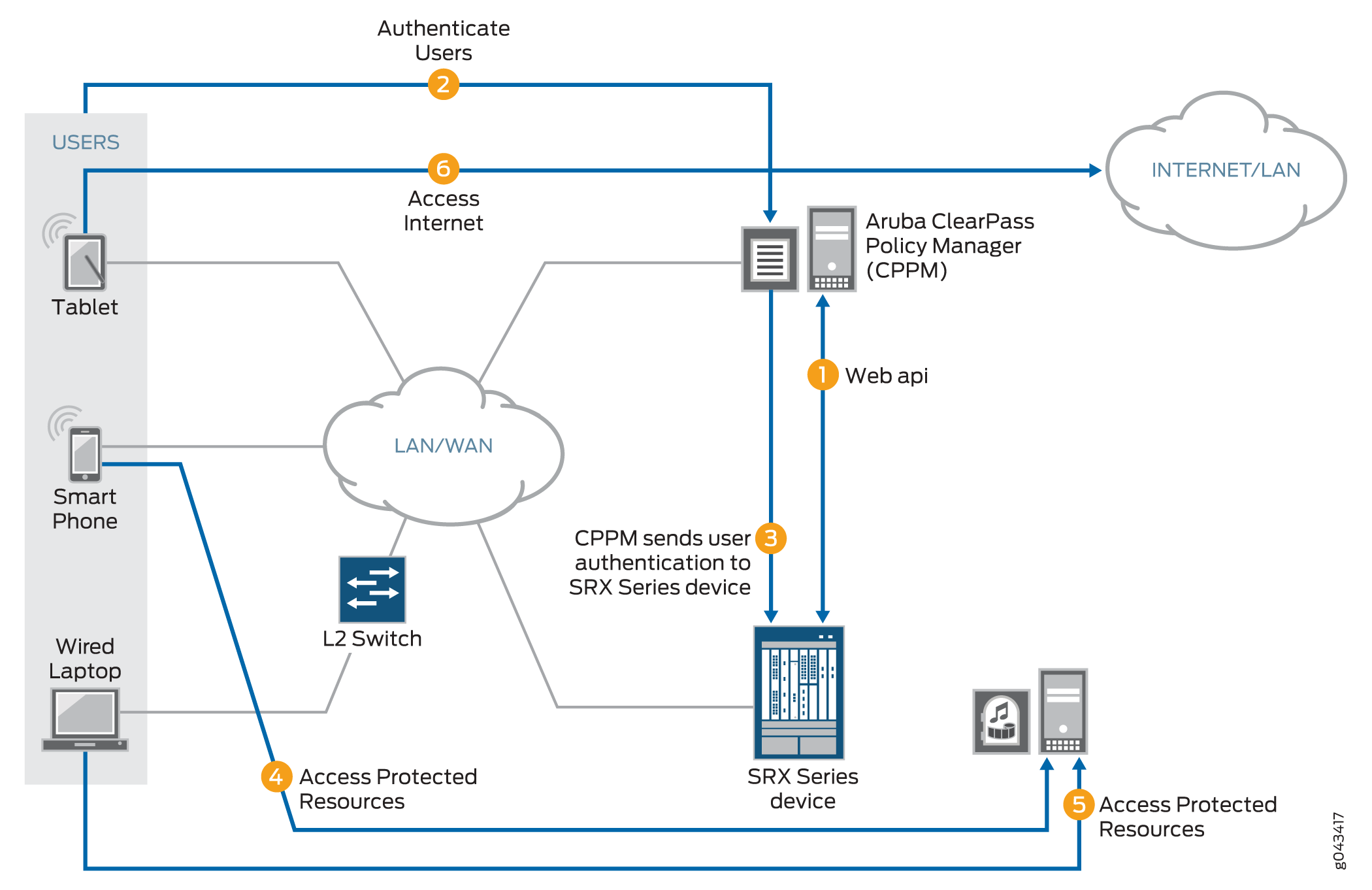

A Figura 1 ilustra o ciclo de comunicação entre o firewall da Série SRX e o CPPM, incluindo a autenticação do usuário.

Conforme descrito, a seguinte atividade ocorre:

-

O CPPM inicia uma conexão segura com o firewall da Série SRX usando a API da Web.

Três usuários entram na rede e são autenticados pelo CPPM.

Um usuário de tablet se junta à rede em toda a WAN corporativa.

Um usuário de smartphone se junta à rede em toda a WAN corporativa.

Um usuário de laptop sem fio se junta à rede a partir de um laptop com fio conectado a um switch de Camada 2 que está conectado à LAN corporativa.

-

O CPPM envia as informações de autenticação e identidade do usuário para os usuários que estão logados na rede para o firewall da Série SRX em mensagens de solicitação post usando a API da Web.

Quando o tráfego de um usuário chega ao firewall da Série SRX, o firewall da Série SRX:

-

Identifica uma política de segurança que combina com o tráfego.

-

Localiza uma entrada de autenticação para o usuário na tabela de autenticação do ClearPass.

-

Aplica a política de segurança ao tráfego depois de autenticar o usuário.

-

-

O tráfego do usuário de smartphone que está solicitando acesso a um recurso interno protegido chega ao firewall da Série SRX. Como todas as condições identificadas na Etapa 3 são atendidas e a política de segurança permite isso, o firewall da Série SRX permite a conexão do usuário com o recurso protegido.

-

O tráfego do usuário de laptop com fio que está solicitando acesso a um recurso protegido chega ao firewall da Série SRX. Como todas as condições identificadas na Etapa 3 são atendidas e a política de segurança permite isso, o firewall da Série SRX permite a conexão do usuário com o recurso.

-

O tráfego do usuário de tablet que está solicitando acesso à Internet chega ao firewall da Série SRX. Como todas as condições identificadas na Etapa 3 são atendidas e a política de segurança permite isso, o firewall da Série SRX permite a conexão do usuário com a Internet.

O daemon de API da Web não é habilitado por padrão por motivos de segurança. Quando você inicia o daemon da Web API, por padrão, ele abre o HTTP (8080) ou a porta de serviço HTTPS (8443). Você deve garantir que uma dessas portas esteja configurada, dependendo de qual versão do protocolo HTTP você deseja usar. Recomendamos que você use HTTPS por motivos de segurança. Abrir essas portas torna o sistema mais vulnerável a ataques de serviço. Para se proteger contra ataques de serviço que possam usar essas portas, o daemon da API da Web só será iniciado após você habilitá-lo.

A API da Web é uma implementação de serviços Web RESTful. No entanto, ele não oferece suporte total aos serviços de Web RESTful. Em vez disso, ele atua como um servidor HTTP ou HTTPS que responde a solicitações do cliente ClearPass.

A conexão API da Web é inicializada pelo CPPM usando a porta de serviços HTTP (8080) ou a porta de serviço HTTPS (8443). Para que o ClearPass possa postar mensagens, você deve ativar e configurar o daemon de API da Web.

Para mitigar abusos e se proteger contra adulteração de dados, o daemon da API da Web:

Requer autenticação básica de conta de usuário do ClearPass por HTTP ou HTTPS.

Permite que os dados sejam publicados nele apenas a partir do endereço IP configurado como a fonte do cliente. Ou seja, ele permite solicitações de HTTP ou HTTPS POST apenas no endereço IP do cliente ClearPass, que neste exemplo é 192.0.2.199.

Exige que o conteúdo postado esteja em conformidade com o formato de dados XML estabelecido. Quando processa os dados, o daemon da Web API garante que o formato de dados correto foi usado.

Observe que, se você implantar o gerenciamento da Web e o firewall da Série SRX juntos, eles devem ser executados em diferentes portas de serviço HTTP ou HTTPS.

Veja como o ClearPass inicia uma sessão e comunica informações de autenticação de usuários ao dispositivo da Série SRX usando a API da Web para obter mais informações sobre como esse recurso protege contra adulteração de dados.

O daemon userID da Série SRX processa as informações de autenticação e identidade do usuário e as sincroniza para a tabela de autenticação do ClearPass no Mecanismo de encaminhamento de pacotes. O firewall da Série SRX cria a tabela de autenticação ClearPass a ser usada para informações recebidas apenas do CPPM. A tabela de autenticação do ClearPass não contém informações de autenticação de usuários de outras fontes de autenticação. O firewall da Série SRX verifica a tabela de autenticação do ClearPass para autenticar usuários que tentam acessar recursos de rede protegidos na Internet usando dispositivos com ou sem fio e recursos de rede locais.

Para que o CPPM se conecte ao firewall da Série SRX e poste informações de autenticação, ele deve ser certificado usando autenticação HTTPS. O daemon de API da Web oferece suporte a três métodos que podem ser usados para consultar um certificado HTTPS: um certificado padrão, um certificado local PKI e um certificado personalizado implementado por meio de declarações de configuração de certificado e chave de certificado. Esses métodos de certificados são mutuamente exclusivos.

Este exemplo usa HTTPS para a conexão entre o CPPM e o firewall da Série SRX. Para garantir a segurança, o tamanho da chave padrão do certificado padrão do ClearPass integrado é de 2084 bits.

Não importa se você usa qualquer método — o certificado padrão, um certificado gerado por PKI ou um certificado personalizado — por razões de segurança, você deve garantir que o tamanho do certificado seja 2084 bits ou maior.

O exemplo a seguir mostra como gerar um certificado e uma chave usando o PKI:

user@host>request security pki generate-key-pair certificate-id aruba size 2048 user@host>request security pki local-certificate generate-self-signed certificate-id aruba domain-name mycompany.net email jxchan@mycompany.net ip-address 192.51.100.21 subject “CN=John Doe,OU=Sales ,O=mycompany.net ,L=MyCity ,ST=CA,C=US"

Topologia

A Figura 2 mostra a topologia usada para os exemplos integrados de implantação do ClearPass.

Configuração

Esta seção abrange como habilitar e configurar a API web da Série SRX.

Você deve habilitar a API da Web. Ele não está habilitado por padrão.

- Configuração rápida da CLI

- Configurando o Daemon da API da Série SRX

- Configuração do tempo limite de entrada e prioridade da tabela de autenticação do ClearPass

Configuração rápida da CLI

Para configurar este exemplo rapidamente, copie as seguintes declarações, cole-as em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar as declarações na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set system services webapi user sunny password i4%rgd set system services webapi client 192.0.2.199 set system services webapi https port 8443 set system services webapi https pki-local-certificate aruba set system services webapi debug-level alert set interfaces ge-0/0/3.4 vlan-id 340 family inet address 192.51.100.21 set security zones security-zone trust interfaces ge-0/0/3.4 host-inbound-traffic system-services webapi-ssl set security user-identification authentication-source aruba-clearpass priority 110 set security user-identification authentication-source local-authentication-table priority 120 set security user-identification authentication-source active-directory-authentication-table priority 125 set security user-identification authentication-source firewall-authentication priority 150 set security user-identification authentication-source unified-access-control priority 200

Configurando o Daemon da API da Série SRX

Procedimento passo a passo

A configuração da API da Web permite que o CPPM iniciais uma conexão com o firewall da Série SRX. Nenhuma configuração de conexão separada é necessária.

Assume-se que o CPPM está configurado para fornecer ao firewall da Série SRX informações autenticadas de identidade do usuário, incluindo o nome de usuário, os nomes de quaisquer grupos a que o usuário pertence, os endereços IP dos dispositivos usados e um símbolo de postura.

Observe que o CPPM pode ter mapeamentos de funções configurados que mapeiam usuários ou grupos de usuários para tipos de dispositivos. Se o CPPM encaminhar as informações de mapeamento de funções para o firewall da Série SRX, o firewall da Série SRX trata os mapeamentos de funções como grupos. O firewall da Série SRX não os distingue de outros grupos.

Para configurar o daemon de API da Web:

Configure o nome de usuário e senha da Web API (webapi) para a conta.

Essas informações são usadas para a solicitação de certificação HTTPS.

[edit system services] user@host# set webapi user sunny password i4%rgd

-

Configure o endereço cliente da API da Web — ou seja, o endereço IP da porta de dados do webserver ClearPass.

O firewall da Série SRX aceita apenas informações deste endereço.

Nota:A porta de dados do webserver ClearPass cujo endereço está configurado aqui é a mesma que é usada para a função de consulta do usuário, se você configurar essa função.

[edit system services] user@host# set webapi client 192.0.2.199

Nota:Começando pelo Junos OS Release 15.1X49-D130, o firewall da Série SRX oferece suporte a endereços IPv6 para configurar o endereço cliente da Web API. Antes do Junos OS Release 15.1X49-D130, apenas endereços IPv4 foram suportados.

Configure a porta de serviços HTTPS da Daemon da Web API.

Se você habilitar o serviço web API na porta TCP padrão 8080 ou 8443, você deve habilitar o tráfego de entrada do host nessa porta.

Neste exemplo, a versão segura do serviço web API é usada (webapi-ssl), de modo que você deve configurar a porta de serviço HTTPS, 8443.

[edit system services] user@host# set webapi https port 8443

Configure o daemon de API da Web para usar o certificado padrão HTTPS.

[edit system services] user@host# set webapi https pki-local-certificate aruba

Configure o nível de rastreamento para o daemon da Web API.

Os níveis de rastreamento suportados são aviso, alerta, erro, crit, alerta e surgem. O valor padrão é erro.

[edit system services] user@host# webapi debug-level alert

Configure a interface para usar para tráfego de entrada de host a partir do CPPM.

user@host# set interfaces ge-0/0/3.4 vlan-id 340 family inet address 192.51.100.21

Habilite o serviço de API da Web no tráfego de entrada de host HTTPS na porta TCP 8443.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/3.4 host-inbound-traffic system-services webapi-ssl

Resultados

A partir do modo de configuração, confirme sua configuração de API da Web inserindo o show system services webapi comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user {

sunny;

password "$ABC123"; ## SECRET-DATA

}

client {

192.0.2.199;

}

https {

port 8443;

pki-local-certificate aruba;

}

debug-level {

alert;

}

A partir do modo de configuração, confirme a configuração para a interface usada para tráfego de entrada de host a partir do CPPM entrando no show interfaces ge-0/0/3.4 comando. Se a saída não exibir a configuração pretendida, repita o processo de verificação neste exemplo para corrigi-la.

vlan-id 340;

family inet {

address 192.51.100.21/32;

}

A partir do modo de configuração, confirme a configuração da sua zona de segurança que permite o tráfego de entrada de host a partir da CPPM usando o serviço de API web seguro (web-api-ssl) entrando no show security zones security-zone trust comando. Se a saída não exibir a configuração pretendida, repita o processo de verificação neste exemplo para corrigi-la.

interfaces {

ge-0/0/3.4 {

host-inbound-traffic {

system-services {

webapi-ssl;

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do tempo limite de entrada e prioridade da tabela de autenticação do ClearPass

Procedimento passo a passo

Este procedimento configura as seguintes informações:

O parâmetro de tempo limite que determina quando envelhecer as entradas de autenticação ociosa na tabela de autenticação do ClearPass.

A tabela de autenticação clearpass como a primeira tabela de autenticação na ordem de pesquisa para o firewall da Série SRX para procurar entradas de autenticação de usuários. Se nenhuma entrada for encontrada na tabela de autenticação do ClearPass e houver outras tabelas de autenticação configuradas, o firewall da Série SRX irá pesquisá-las, com base na ordem que você definir.

-

Defina o valor de tempo limite usado para expirar as entradas de autenticação ociosas na tabela de autenticação do ClearPass para 20 minutos.

[edit services user-identification] user@host# set authentication-source aruba-clearpass authentication-entry-timeout 20

Na primeira vez que você configurar o firewall da Série SRX para integrar com uma fonte de autenticação, você deve especificar um valor de tempo limite para identificar quando expirar as entradas ociosas na tabela de autenticação do ClearPass. Se você não especificar um valor de tempo limite, assume-se o valor padrão.

-

padrão = 30 minutos

-

intervalo = Se definido, o valor de tempo limite deve estar dentro da faixa [10.1440 minutos]. Um valor de 0 significa que a inscrição nunca expirará.

-

-

Defina a ordem de prioridade da tabela de autenticação para direcionar o firewall da Série SRX para procurar entradas de autenticação de usuários na tabela de autenticação do ClearPass primeiro. Especifique a ordem em que outras tabelas de autenticação são pesquisadas se uma entrada para o usuário não for encontrada na tabela de autenticação do ClearPass.

Nota:Você precisa definir esse valor se a tabela de autenticação do ClearPass não for a única tabela de autenticação no Mecanismo de encaminhamento de pacotes.

[edit security user-identification] user@host# set authentication-source aruba-clearpass priority 110 user@host# set authentication-source local-authentication-table priority 120 user@host# set authentication-source active-directory-authentication-table priority 125 user@host# set authentication-source firewall-authentication priority 150 user@host# set authentication-source unified-access-control priority 200

O valor de prioridade padrão para a tabela de autenticação do ClearPass é de 110. Você deve alterar a entrada da tabela de autenticação local de 100 para 120 para direcionar o firewall da Série SRX para verificar a tabela de autenticação do ClearPass primeiro se houver outras tabelas de autenticação no Mecanismo de encaminhamento de pacotes. A Tabela 1 mostra a nova prioridade de pesquisa da tabela de autenticação.

Tabela 1: Tabelas de autenticação de firewall da Série SRX Pesquisam atribuição prioritária Tabelas de autenticação da Série SRX

Definir valor

Tabela de autenticação do ClearPass

110

Tabela de autenticação local

120

Tabela de autenticação do Active Directory

125

Tabela de autenticação de firewall

150

Tabela de autenticação do UAC

200

Resultados

A partir do modo de configuração, confirme que o conjunto de valor de tempo limite para o envelhecimento das entradas da tabela de autenticação do ClearPass está correto. Insira o show services user-identification comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

authentication-source aruba-clearpass {

authentication-entry-timeout 20;

}

Entendendo a função integrada de autenticação e aplicação de usuários do ClearPass

Este tópico se concentra em como você pode obter informações de autenticação de usuário e identidade para um usuário individual quando essas informações não são publicadas diretamente na Série SRX ou dispositivo da Série NFX pelo ClearPass Policy Manager (CPPM).

O recurso integrado de autenticação e aplicação do ClearPass permite que o dispositivo e o Aruba ClearPass controlem o acesso a recursos protegidos e à Internet contra dispositivos sem fio e com fio. Para que isso ocorra, o ClearPass envia informações de autenticação e identidade do usuário para o dispositivo. O dispositivo armazena as informações em sua tabela de autenticação clearpass. Para enviar essas informações, geralmente o CPPM usa a implementação de serviços de Web API (webapi), que permite que ele faça solicitações de HTTP ou HTTPS POST ao dispositivo.

Pode acontecer que o CPPM não envie informações de autenticação de usuários para um usuário, por vários motivos. Quando o tráfego desse usuário chega ao firewall da Série SRX ou ao dispositivo da Série NFX, o dispositivo não pode autenticar o usuário. Se você configurar o dispositivo para habilitar a função de consulta do usuário, ele pode consultar o webserver ClearPass para obter informações de autenticação para um usuário individual. O dispositivo baseia a consulta no endereço IP do dispositivo do usuário, que ele obtém do tráfego de solicitação de acesso do usuário.

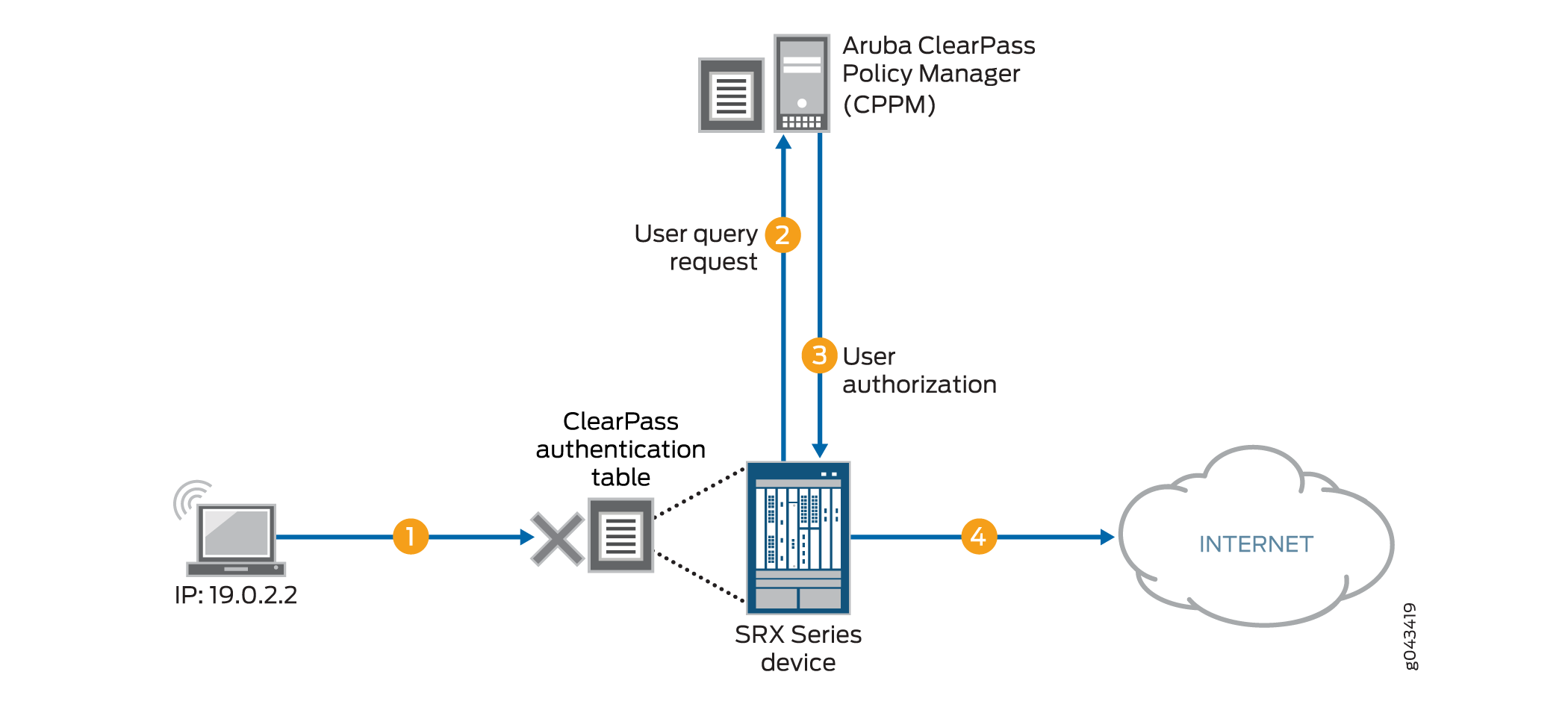

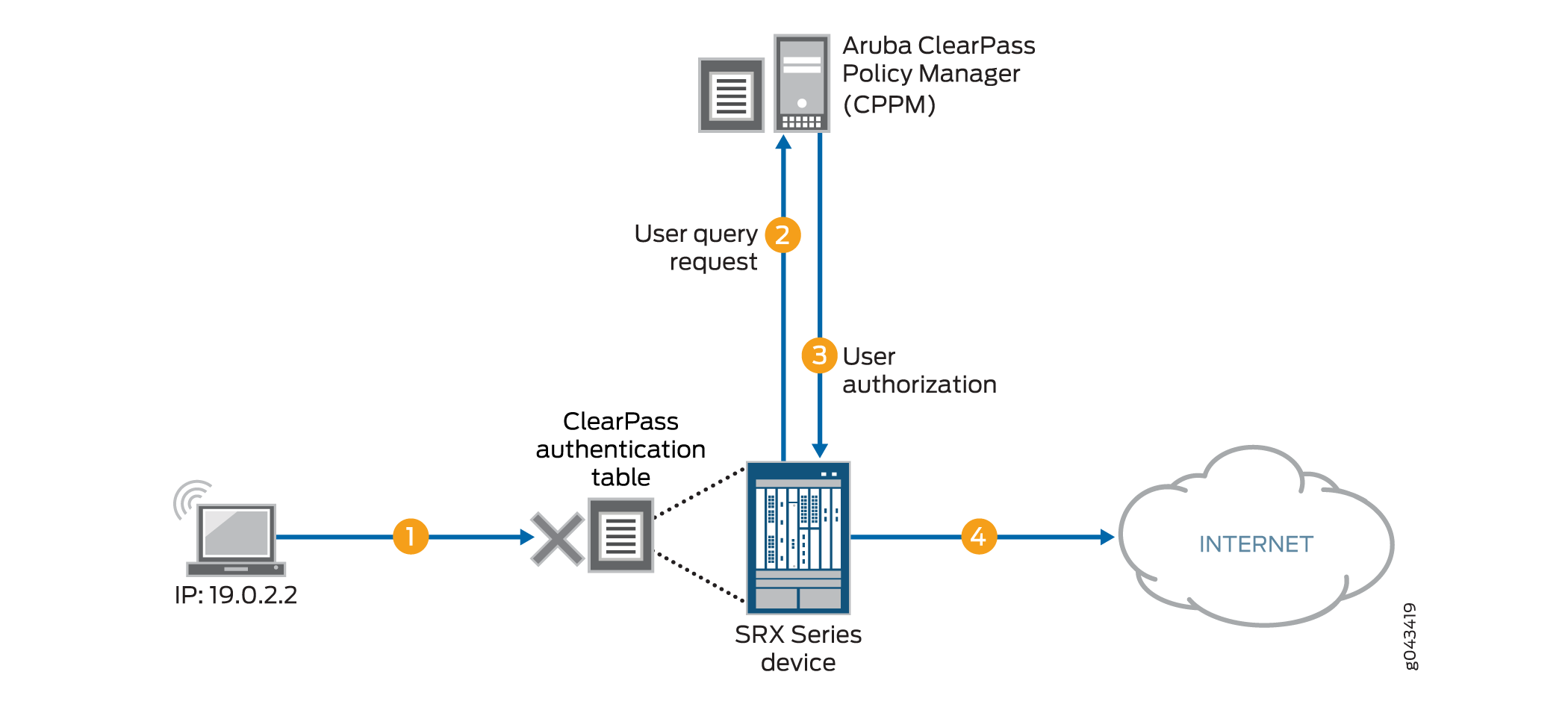

Se a função de consulta do usuário estiver configurada, o processo de consulta é desencadeado automaticamente quando o dispositivo não encontra uma entrada para o usuário em sua tabela de autenticação clearpass quando ele recebe tráfego daquele usuário solicitando acesso a um recurso ou à Internet. O dispositivo não pesquisa suas outras tabelas de autenticação. Em vez disso, ele envia uma consulta ao CPPM solicitando informações de autenticação para o usuário. A Figura 3 mostra o processo de consulta ao usuário. Neste exemplo:

-

Um usuário tenta acessar um recurso. O dispositivo recebe o tráfego solicitando acesso. O firewall da Série SRX busca uma entrada para o usuário em sua tabela de autenticação clearpass, mas nenhum foi encontrado.

O dispositivo solicita autenticação para o usuário do CPPM.

O CPPM autentica o usuário e devolve as informações de autenticação e identidade do usuário ao dispositivo.

O dispositivo cria uma entrada para o usuário em sua tabela de autenticação clearpass e concede ao usuário acesso à Internet.

Você pode controlar quando o dispositivo envia suas solicitações automaticamente configurando os dois mecanismos a seguir:

O

delay-query-timeparâmetroPara determinar o valor a definir para o

delay-query-timeparâmetro, ele ajuda a entender os eventos e a duração envolvidos na forma como as informações de identidade do usuário são transferidas para o dispositivo do ClearPass, e como odelay-query-timeparâmetro influencia o processo de consulta.Um atraso é incorrido desde quando o CPPM publica inicialmente informações de identidade do usuário no dispositivo usando a API da Web para quando o dispositivo pode atualizar sua tabela de autenticação local do ClearPass com essas informações. As informações de identidade do usuário devem primeiro passar pelo plano de controle do dispositivo ClearPass e pelo plano de controle do dispositivo. Em outras palavras, esse processo pode atrasar quando o dispositivo pode inserir as informações de identidade do usuário em sua tabela de autenticação do ClearPass.

Enquanto esse processo está ocorrendo, o tráfego pode chegar ao dispositivo que é gerado por uma solicitação de acesso de um usuário cujas informações de autenticação e identidade estão em trânsito do ClearPass para o dispositivo.

Em vez de permitir que o dispositivo responda automaticamente enviando uma consulta de usuário imediatamente, você pode definir um

delay-query-timeparâmetro, especificado em segundos, que permite que o dispositivo aguarde um período de tempo antes de enviar a consulta.Após o término do prazo de atraso, o dispositivo envia a consulta ao CPPM e cria uma entrada pendente na tabela de autenticação do Mecanismo de Roteamento. Durante esse período, o tráfego corresponde à política padrão e é descartado ou permitido, dependendo da configuração da política.

Nota:Se houver muitas solicitações de consulta na fila, o dispositivo pode manter várias conexões simultâricas ao ClearPass para aumentar a taxa de transferência. No entanto, para garantir que o ClearPass não esteja estressado por essas conexões, o número de conexões simultâricas é limitado a não mais do que 20 (<=20). Você não pode mudar esse valor.

Uma política padrão, que é aplicada a um pacote se o dispositivo não encontrar uma entrada para o usuário associado ao tráfego em sua tabela de autenticação clearpass.

A política padrão do sistema está configurada para soltar pacotes. Você pode anular essa ação configurando uma política que especifica uma ação diferente a ser aplicada a este tráfego.

A Tabela 2 mostra o efeito na função de consulta do usuário em relação à habilitação ou não do Active Directory.

O Active Directory está configurado |

A função de consulta de usuário do ClearPass está habilitada |

Resultado da verificação da CLI |

|---|---|---|

Não |

Não |

Passar |

Não |

Sim |

Passar |

Sim |

Não |

Passar |

Sim |

Sim |

Falhar |

Para evitar a condição de falha refletida na linha inferior da tabela, você deve desabilitar o Active Directory ou a função de consulta do usuário. Se ambos estiverem configurados, o sistema exibe a seguinte mensagem de erro:

The priority of CP auth source is higher than AD auth source, and the CP user-query will shadow all AD features. Therefore, please choose either disabling CP user-query or not configuring AD.

Em sua resposta à solicitação de consulta do usuário, o servidor web ClearPass retorna informações para o dispositivo do usuário cujo endereço IP foi especificado na solicitação. Essa resposta inclui um carimbo de tempo, que é expresso na UTC (Tempo universal coordenado) conforme definido pela ISO 8601.

Aqui estão alguns exemplos:

2016-12-30T09:30:10.678123Z

2016-12-30T09:30:10Z

2016-06-06T00:31:52-07:00

A Tabela 3 mostra os componentes que compõem um formato de temporizantes.

Componente de formato |

Significado |

|---|---|

AAAA |

mês de dois dígitos |

DD |

dia de dois dígitos do mês |

Hh |

dois dígitos de hora (00 a 23) |

Mm |

dois dígitos de minutos |

Ss |

dois dígitos de segundo |

s |

um ou mais dígitos representando uma fração decimais de um segundo |

TZD |

designador de fuso horário: Z ou +hh:mm ou -hh:mm |

Exemplo: configuração da função integrada de autenticação e aplicação de usuários do ClearPass

Este exemplo abrange como configurar o firewall da Série SRX para permitir que ele consultasse o Aruba ClearPass automaticamente para obter informações de autenticação de usuário e identidade para um usuário individual quando essas informações não estiverem disponíveis.

A função de consulta de usuário é suplementar ao método de API da Web para obter informações de autenticação de usuários e identidade, e é opcional.

Requisitos

Esta seção define os requisitos de software e hardware para a topologia geral que inclui requisitos de consulta ao usuário. Veja a Figura 5 para a topologia. Para obter mais informações sobre o processo de consulta do usuário, veja Figura 4.

Os componentes de hardware e software são:

Aruba ClearPass (CPPM). O CPPM está configurado para usar sua fonte de autenticação local para autenticar usuários.

Nota:Assume-se que o CPPM está configurado para fornecer ao firewall da Série SRX informações de autenticação e identidade do usuário, incluindo o nome de usuário, uma lista dos nomes de quaisquer grupos aos quais o usuário pertence, os endereços IP dos dispositivos usados e o símbolo de postura do dispositivo.

Firewall da Série SRX executando o Junos OS que inclui o recurso ClearPass integrado.

Uma fazenda de servidores composta por seis servidores, todos na zona de servidores:

protegido por servidor de marketing (203.0.113.23 )

servidor de recursos humanos (203.0.113.25 )

servidor de contabilidade (203.0.113.72)

servidor público (203.0.113.91)

servidor corporativo (203.0.113.71)

servidor de vendas (203.0.113.81)

Ac 7010 Aruba Cloud Services Controller executando ArubaOS.

Controlador de acesso sem fio Aruba AP que executa o ArubaOS.

O AP de Aruba está conectado ao AC7010.

Usuários sem fio se conectam ao CPPM através do Aruba AP.

O switch EX4300 da Juniper Networks usado como dispositivo de acesso com fio 802.1.

Usuários com fio se conectam ao CPPM usando o switch EX4300.

Seis sistemas de usuário final:

Três PCs conectados à rede com fio executando o Microsoft OS

Dois dispositivos BYOD que acessam a rede através do dispositivo de acesso Aruba AP

Um notebook sem fio que executa o Microsoft OS

Visão geral

Você pode configurar a função de consulta de usuário para permitir que o firewall da Série SRX obtenha informações autenticadas de identidade do usuário do CPPM para um usuário individual quando a tabela de autenticação clearpass do dispositivo não contém uma entrada para esse usuário. O firewall da Série SRX baseia a consulta no endereço IP do dispositivo do usuário que gerou a emissão de tráfego a partir da solicitação de acesso.

Existem várias razões pelas quais o dispositivo pode ainda não ter informações de autenticação do CPPM para um determinado usuário. Por exemplo, pode acontecer que um usuário ainda não tenha sido autenticado pelo CPPM. Essa condição poderia ocorrer se um usuário entrasse na rede através de uma camada de acesso que não está em um switch gerenciado ou WLAN.

A função de consulta do usuário fornece um meio para que o firewall da Série SRX obtenha informações de autenticação de usuário e identidade do CPPM para um usuário para o qual o CPPM não postou essas informações no firewall da Série SRX usando a API da Web. Quando o dispositivo recebe uma solicitação de acesso de um usuário para a qual não há uma entrada em sua tabela de autenticação clearpass, ele consultará automaticamente o CPPM para ele se essa função estiver configurada.

A Figura 4 mostra o processo de fluxo de consulta do usuário, que abrange as seguintes etapas:

-

Um usuário tenta acessar um recurso. O firewall da Série SRX recebe o tráfego solicitando acesso. O dispositivo busca uma entrada para o usuário em sua tabela de autenticação clearpass, mas nenhum foi encontrado.

O dispositivo solicita autenticação para o usuário do CPPM.

O CPPM autentica o usuário e devolve as informações de autenticação e identidade do usuário ao dispositivo.

O dispositivo cria uma entrada para o usuário em sua tabela de autenticação clearpass e concede ao usuário acesso à Internet.

de função de consulta do usuário

de função de consulta do usuário

Para obter mais informações sobre os parâmetros que você pode usar para controlar quando o dispositivo emitir a consulta, veja Entendendo a função integrada de autenticação e consulta de usuários de aplicação do ClearPass.

Você também pode consultar manualmente o CPPM para obter informações de autenticação para um usuário individual quando este recurso estiver configurado.

A API de endpoint do ClearPass requer o uso de OAuth (RFC 6749) para autenticar e autorizar o acesso a ele. Para que o dispositivo possa consultar o CPPM para obter informações individuais de autenticação e autorização do usuário, ele deve adquirir um símbolo de acesso. Para isso, o dispositivo usa o tipo de concessão de boleto de acesso de credenciais de cliente, que é um dos dois tipos que o ClearPass oferece suporte.

Como administrador do ClearPass Policy Manager (CPPM), você deve criar um cliente de API na CPPM com o grant_type definido para "client_credentials". Em seguida, você pode configurar o dispositivo para usar essas informações para obter um símbolo de acesso. Aqui está um exemplo do formato de mensagem para fazer isso:

curl https://{$Server}/api/oauth – – insecure – – data

“grant_type=client_credentials&client_id=Client2&client_secret= m2Tvcklsi9je0kH9UTwuXQwIutKLC2obaDL54/fC2DzC"

Uma solicitação bem-sucedida do dispositivo para obter um símbolo de acesso resulta em uma resposta semelhante ao seguinte exemplo:

{

“access_token”:”ae79d980adf83ecb8e0eaca6516a50a784e81a4e”,

“expires_in”:2880,

“token_type”:”Bearer”,

“scope”=nu;

}

Antes que o símbolo de acesso expira, o dispositivo pode obter um novo símbolo usando a mesma mensagem.

Topologia

A Figura 5 mostra a topologia geral para essa implantação, que engloba o ambiente de consulta ao usuário.

Configuração

Para habilitar e configurar a função de consulta do usuário, execute essas tarefas:

- Configuração rápida da CLI

- Configure a função de consulta do usuário (opcional)

- Emitindo manualmente uma consulta ao CPPM para obter informações de autenticação de usuários individuais (opcional)

Configuração rápida da CLI

Para configurar este exemplo rapidamente, copie as seguintes declarações, cole-as em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar as declarações na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver address 192.0.2.199 set services user-identification authentication-source aruba_clearpass user-query ca-certificate RADUISServerCertificate.crt set services user-identification authentication-source aruba-clearpass user-query client-id client-1 set services user-identification authentication-source aruba-clearpass user-query client-secret 7cTr13# set services user-identification authentication-source aruba-clearpass user-query token-api “api/oauth” set services user-identification authentication-source aruba-clearpass user-query IP address “api/vi/insight/endpoint/ip/$IP$”

Configure a função de consulta do usuário (opcional)

Procedimento passo a passo

Configure a função de consulta de usuário para permitir que o firewall da Série SRX se conecte automaticamente ao cliente ClearPass para fazer solicitações de informações de autenticação para usuários individuais.

A função de consulta do usuário suplementa a entrada do CPPM enviado usando a API da Web. O daemon de API da Web não precisa ser habilitado para que a função de consulta do usuário funcione. Para a função de consulta do usuário, o firewall da Série SRX é o cliente HTTP. Ao enviar solicitações de HTTPS ao CPPM na porta 443.

Para permitir que o firewall da Série SRX faça consultas de usuário individuais automaticamente:

Configure o Aruba ClearPass como a fonte de autenticação para solicitações de consulta de usuários e configure o nome do webserver ClearPass e seu endereço IP. O dispositivo exige que essas informações entrem em contato com o webserver clearpass.

Começando pelo Junos OS Release 15.1X49-D130, você pode configurar o endereço IP do servidor Aruba Clearpass com endereço IPv6, além do endereço IPv4. Antes do Junos OS Release 15.1X49-D130, o endereço IPv4 só tinha suporte.

Nota:Você deve especificar o aruba-clearpass como a fonte de autenticação.

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query web-server cp-webserver address 192.0.2.199

Nota:Você pode configurar apenas um webserver ClearPass.

Opcionalmente, configure o número de porta e o método de conexão ou aceite os seguintes valores para esses parâmetros. Este exemplo pressupõe os valores padrão.

método de conexão (padrão é HTTPS)

porta (por padrão, o dispositivo envia solicitações de HTTPS ao CPPM na porta 443

No entanto, se você configurasse explicitamente o método de conexão e a porta, você usaria essas declarações:

set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver connect method <https/http> set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver port port-number

-

(Opcional) Configure o arquivo de certificados CLEARPass CA para o dispositivo ser usado para verificar o webserver ClearPass. (O certificado padrão é assumido se nenhum estiver configurado.)

[edit services user-identification] user@host# set authentication-source aruba_clearpass user-query ca-certificate RADUISServerCertificate.crt

O certificado ca permite que o firewall da Série SRX verifique a autenticidade do webserver ClearPass e que ele é confiável.

Antes de configurar o certificado, como administrador do dispositivo ClearPass, você deve tomar as seguintes ações:

-

Exporte o certificado do webserver ClearPass do CPPM e importe o certificado para o dispositivo.

-

Configure o ca-certificate como o caminho, incluindo seu nome de arquivo CA, localizado no firewall da Série SRX. Neste exemplo, o seguinte caminho é usado:

/var/tmp/RADUISServerCertificate.crt

-

-

Configure a ID do cliente e o segredo que o firewall da Série SRX requer para obter um símbolo de acesso necessário para consultas de usuário.

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query client-id client-1 user@host# set authentication-source aruba-clearpass user-query client-secret 7cTr13#

A ID do cliente e o segredo do cliente são valores necessários. Eles devem ser consistentes com a configuração do cliente no CPPM.

Ponta:Ao configurar o cliente no CPPM, copie a ID do cliente e o segredo para usar na configuração do dispositivo.

Configure a API de ficha que é usada na geração da URL para a aquisição de um símbolo de acesso.

Nota:Você deve especificar a API do símbolo. Ele não tem um valor padrão.

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query token-api “api/oauth”

Neste exemplo, a API de símbolo é

api/oauth. É combinado com as seguintes informações para gerar a URL completa para a aquisição de um símbolo de acessohttps://192.0.2.199/api/oauthO método de conexão é HTTPS.

Neste exemplo, o endereço IP do webserver ClearPass é 192.0.2.199.

Configure a API de consulta para usar para consultar informações individuais de autenticação de usuários e identidade.

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query query-api ’api/vi/insight/endpoint/ip/$IP$’

Neste exemplo, a consulta-api é

api/vi/insight/endpoint/ip/$IP$. Ela é combinada com a URLhttps://192.0.2.199/api/oauthque resulta emhttps://192.0.2.199/api/oauth/api/vi/insight/endpoint/ip/$IP$.A variável $IP é substituída pelo endereço IP do dispositivo do usuário final para o usuário cujas informações de autenticação a Série SRX está solicitando.

Configure a quantidade de tempo em segundos para atrasar antes que o dispositivo envie uma consulta individual ao usuário.

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query delay-query-time 10

Emitindo manualmente uma consulta ao CPPM para obter informações de autenticação de usuários individuais (opcional)

Procedimento passo a passo

Configure a declaração a seguir para solicitar manualmente informações de autenticação para o usuário cujo endereço IP do dispositivo é 203.0.113.46.

root@device>request service user-identification authentication-source aruba-clearpass user-query address 203.0.113.46

Verificação

Use os seguintes procedimentos para verificar se a função de consulta do usuário está se comportando como esperado:

- Verificando se o Webserver ClearPass está on-line

- Ativando o rastreamento e verificando a saída

- Determinar se a função de consulta do usuário está sendo executada normalmente

- Determinar se existe um problema confiando em contadores de consulta de usuários

Verificando se o Webserver ClearPass está on-line

Propósito

Certifique-se de que o webserver ClearPass esteja on-line, que é a primeira média de verificar se a solicitação de consulta do usuário pode ser concluída com sucesso.

Ação

Insira o show service user-identification authentication-source authentication-source user-query status comando para verificar se o ClearPass está on-line.

show service user-identification authentication-source aruba-clearpass user-query status Authentication source: aruba-clearpass Web server Address: 192.0.2.199 Status: Online Current connections: 0

Ativando o rastreamento e verificando a saída

Propósito

Exibir no log de rastreamento quaisquer mensagens de erro geradas pela função de consulta do usuário.

Ação

Defina o nome do arquivo de log de rastreamento e habilite o rastreamento usando os seguintes comandos:

set system services webapi debug-log trace-log-1 set services user-identification authentication-source aruba-clearpass traceoptions flag user-query

Determinar se a função de consulta do usuário está sendo executada normalmente

Propósito

Determine se há algum problema com o comportamento da função de consulta do usuário.

Ação

Verifique as mensagens de syslog para determinar se a solicitação de consulta do usuário falhou.

Se falhar, a seguinte mensagem de erro é relatada:

LOG1: sending user query for IP <ip-address> to ClearPass web server failed. :reason

O motivo pode ser "desconectado do servidor" ou "erro de tomada".

Determinar se existe um problema confiando em contadores de consulta de usuários

Propósito

Exibir os contadores de consulta do usuário até casa sobre o problema, se houver um, inserindo o show service user-identification authentication-source authentication-source user-query counters comando.

O data-tempo devolvido pelo ClearPass em resposta à solicitação de consulta do usuário pode ser especificado em qualquer um dos formatos ISO 8601, incluindo o formato que inclui um fuso horário.

Ação

show service user-identification authentication-source aruba-clearpass user-query counters

Authentication source: aruba-clearpass

Web server Address: Address: ip-address

Access token: token-string

RE quest sent number: counter

Routing received number: counter

Time of last response: timestamp

Tabela de histórico de mudanças

O suporte de recursos é determinado pela plataforma e versão que você está usando. Use o Feature Explorer para determinar se um recurso é suportado em sua plataforma.