Nesta página

Inscrição de certificados

Uma autoridade de certificado (CA) emite certificados digitais, o que ajuda a estabelecer uma conexão segura entre dois endpoints por meio da validação do certificado. Os tópicos a seguir descrevem como configurar certificados de CA on-line ou locais usando o Protocolo simples de inscrição de certificados (SCEP):

Inscrição de certificados digitais on-line: Visão geral da configuração

Você pode usar o Protocolo de Gerenciamento de Certificados versão 2 (CMPv2) ou o Protocolo simples de inscrição de certificados (SCEP) para inscrever certificados digitais. Para inscrever um certificado on-line:

Gere um par chave no dispositivo. Veja certificados digitais auto-assinados.

Crie um perfil ou perfis de CA que contenham informações específicas para um CA. Veja exemplo: Configurando um perfil de CA.

Somente para SCEP, inscreva-se no certificado CA. Consulte a inscrição de um certificado de CA on-line usando o SCEP.

Inscreva-se o certificado local da CA cujo certificado de CA você já carregou anteriormente. Veja exemplo: Inscrição on-line de um certificado local usando o SCEP.

Configure o reencamamento automático. Veja exemplo: Usando o SCEP para renovar automaticamente um certificado local.

Entendendo a inscrição em certificados on-line de CA

Com o Protocolo de inscrição de certificados simples (SCEP), você pode configurar seu dispositivo da Juniper Networks para obter um certificado de autoridade de certificado (CA) on-line e iniciar a inscrição on-line para o ID do certificado especificado. A chave pública da CA verifica certificados de pares remotos.

Entendendo as solicitações de certificados locais

Ao criar uma solicitação de certificado local, o dispositivo gera umcertificado de entidade final n no formato PKCS nº 10 de um par chave que você gerou anteriormente usando o mesmo certificado de ID.

Um nome de assunto está associado à solicitação de certificado local na forma de nome comum (CN), unidade organizacional (OU), organização (O), localidade (L), estado (ST), país (C) e componente de domínio (DC). Além disso, um nome alternativo de assunto está associado na forma a seguir:

-

Endereço IP

-

Endereço de e-mail

-

Nome de domínio totalmente qualificado (FQDN)

Especifique o nome do assunto no formato de nome distinto entre aspas, incluindo o componente de domínio (DC), nome comum (CN), número de série (SN), nome da unidade organizacional (OU), nome da organização (O), localidade (L), estado (ST) e país (C).

Alguns CAs não oferecem suporte a um endereço de e-mail como nome de domínio em um certificado. Se você não incluir um endereço de e-mail na solicitação de certificado local, não poderá usar um endereço de e-mail como ID IKE local ao configurar o dispositivo como um peer dinâmico. Em vez disso, você pode usar um nome de domínio totalmente qualificado (se estiver no certificado local), ou deixar o campo de ID local vazio. Se você não especificar uma ID local para um peer dinâmico, insira o hostname.domain-name peer no dispositivo na outra extremidade do túnel IPsec no campo de ID peer.

Inscrição on-line de um certificado ca usando SCEP

Antes de começar:

Gere um par de chaves público e privado. Veja certificados digitais auto-assinados.

Crie um perfil de CA. Veja exemplo: Configurando um perfil de CA.

Para inscrever um certificado de CA on-line:

Recuperar o certificado ca on-line usando SCEP. (Os atributos necessários para alcançar o servidor CA são obtidos a partir do perfil de CA definido.)

user@host> request security pki ca-certificate enroll ca-profile ca-profile-ipsec

O comando é processado sincronizadamente para fornecer a impressão digital do certificado ca recebido.

Fingerprint: e6:fa:d6:da:e8:8d:d3:00:e8:59:12:e1:2c:b9:3c:c0:9d:6c:8f:8d (sha1) 82:e2:dc:ea:48:4c:08:9a:fd:b5:24:b0:db:c3:ba:59 (md5) Do you want to load the above CA certificate ? [yes,no]

Confirme se o certificado correto está carregado. O certificado ca só é carregado quando você digita yes no prompt CLI.

Para obter mais informações sobre o certificado, como o comprimento de bit do par da chave, use o comando

show security pki ca-certificate.

Exemplo: Inscrição on-line de um certificado local usando o SCEP

Este exemplo mostra como inscrever um certificado local on-line usando o Protocolo de Inscrição de Certificados Simples (SCEP).

Requisitos

Antes de começar:

Gere um par de chaves público e privado. Veja certificados digitais auto-assinados.

Configure um perfil de autoridade de certificado. Veja exemplo: Configurando um perfil de CA.

Para SCEP, inscreva-se no certificado CA. Consulte a inscrição de um certificado de CA on-line usando o SCEP.

Visão geral

Neste exemplo, você configura seu dispositivo juniper networks para obter um certificado local on-line e iniciar a inscrição on-line para o ID de certificado especificado com SCEP. Você especifica o caminho de URL para o servidor CA no nome ca-profile-ipsecdo perfil ca.

Você usa o request security pki local-certificate enroll scep comando para iniciar a inscrição on-line para a ID do certificado especificado. (A partir do Junos OS Release 15.1X49-D40 e Junos OS Release 17.3R1, a scep palavra-chave é suportada e necessária.) Você deve especificar o nome do perfil ca (por exemplo ca-profile-ipsec), a ID do certificado correspondente a um key-pair gerado anteriormente (por exemplo qqq), e as seguintes informações:

A senha do desafio fornecida pelo administrador da CA para a inscrição e reenrollamento de certificados.

Pelo menos um dos seguintes valores:

O nome de domínio para identificar o proprietário do certificado nas negociações de IKE , por exemplo.

qqq.example.netA identidade do proprietário do certificado para negociação de IKE com a declaração de e-mail,

qqq@example.netpor exemplo.O endereço IP se o dispositivo estiver configurado para um endereço IP estático , por exemplo

10.10.10.10.

Especifique o nome do assunto no formato de nome distinto entre aspas, incluindo o componente de domínio (DC), nome comum (CN), número de série (SN), nome da unidade organizacional (OU), nome da organização (O), localidade (L), estado (ST) e país (C).

Assim que o certificado do dispositivo for obtido e a inscrição on-line começar para a ID do certificado. O comando é processado de forma assíncrona.

Configuração

Procedimento

Procedimento passo a passo

Para inscrever um certificado local on-line:

Especifique o perfil da CA.

[edit] user@host# set security pki ca-profile ca-profile-ipsec enrollment url path-to-ca-server

Se você terminar de configurar o dispositivo, confirme a configuração.

[edit] user@host# commit

Inicie o processo de inscrição executando o comando do modo operacional.

user@host> request security pki local-certificate enroll scep ca-profile ca-profile-ipsec certificate-id qqq challenge-password ca-provided-password domain-name qqq.example.net email qqq@example.net ip-address 10.10.10.10 subject DC=example, CN=router3, SN, OU=marketing, O=example, L=sunnyvale, ST=california, C=us

Se você definir a SN no campo de assunto sem o número de série, então o número de série será lido diretamente do dispositivo e adicionado à solicitação de assinatura de certificado (CSR).

A partir do Junos OS Release 19.4R2, uma mensagem ECDSA Keypair not supported with SCEP for cert_id <certificate id> de aviso é exibida quando você tenta inscrever certificado local usando uma chave do algoritmo de assinatura digital da curva elíptica (ECDSA) com protocolo de inscrição de certificados simples (SCEP), já que a chave ECDSA não é apoiada com SCEP.

Verificação

Para verificar se a configuração está funcionando corretamente, insira o show security pki comando.

Exemplo: Usando o SCEP para renovar automaticamente um certificado local

Você pode usar o Protocolo de Gerenciamento de Certificados versão 2 (CMPv2) ou o Protocolo simples de inscrição de certificados (SCEP) para inscrever certificados digitais. Este exemplo mostra como renovar os certificados locais automaticamente usando o SCEP.

Requisitos

Antes de começar:

Obtenha um certificado em linha ou manualmente. Veja certificados digitais.

Obtenha um certificado local. Veja exemplo: Inscrição on-line de um certificado local usando o SCEP.

Visão geral

Você pode permitir que o dispositivo renove automaticamente os certificados que foram adquiridos pela inscrição on-line ou carregados manualmente. A renovação automática do certificado impede que você tenha que se lembrar de renovar certificados no dispositivo antes de expirar, e ajuda a manter certificados válidos o tempo todo.

A renovação automática do certificado é desativada por padrão. Você pode habilitar a renovação automática do certificado e configurar o dispositivo para enviar automaticamente uma solicitação para renovar um certificado antes de expirar. Você pode especificar quando a solicitação de reencamamento do certificado deve ser enviada; o gatilho para o reencamamento é a porcentagem da vida útil do certificado que permanece antes do término. Por exemplo, se a solicitação de renovação for enviada quando a vida útil restante do certificado for de 10%, então configure 10 para o gatilho de reenrollamento.

Para que esse recurso funcione, o dispositivo deve ser capaz de alcançar o servidor CA, e o certificado deve estar presente no dispositivo durante o processo de renovação. Além disso, você também deve garantir que a CA emitindo o certificado possa devolver a mesma DN. A CA não deve modificar o nome do assunto ou a extensão do nome do sujeito alternativo no novo certificado.

Você pode habilitar e desabilitar a renovação automática do certificado SCEP para todos os certificados de SCEP ou por certificado. Você usa o set security pki auto-re-enrollment scep comando para habilitar e configurar o reenrollamento de certificados. Neste exemplo, você especifica a ID do certificado de CA e ca-ipsec define o nome do perfil da CA associado ao certificado para ca-profile-ipsec. Você define a senha do desafio para o certificado ca para a senha do desafio fornecida pelo administrador da CA; essa senha deve ser a mesma configurada anteriormente para o CA. Você também define a porcentagem para o gatilho de reenrollamento para 10. Durante o reencamamento automático, o dispositivo da Juniper Networks por padrão usa o par chave existente. Uma boa prática de segurança é regenerar um novo par chave para o reenrollamento. Para gerar um novo par chave, use o re-generate-keypair comando.

Configuração

Procedimento

Procedimento passo a passo

Para habilitar e configurar o reencamamento de certificados local:

Habilitar e configurar o reenrollamento de certificados.

[edit] user@host# set security pki auto-re-enrollment scep certificate-id ca-ipsec ca-profile-name ca-profile-ipsec challenge-password ca-provided-password re-enroll-trigger-time-percentage 10 re-generate-keypair

A partir do Junos OS Release 15.1X49-D40 e Junos OS Release 17.3R1, a

sceppalavra-chave é suportada e necessária.Se você terminar de configurar o dispositivo, confirme a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, insira o comando do show security pki local-certificate detail modo operacional.

Entenda a inscrição em certificados CMPv2 e SCEP

Com base no seu ambiente de implantação, você pode usar o Protocolo de Gerenciamento de Certificados versão 2 (CMPv2) ou o Protocolo simples de inscrição de certificados (SCEP) para a inscrição on-line de certificados. Este tópico descreve algumas das diferenças básicas entre os dois protocolos.

Tabela 1 descreve as diferenças entre os protocolos de inscrição de certificados CMPv2 e SCEP.

Atributo |

CMPv2 |

SCEP |

|---|---|---|

Tipos de certificados suportados: |

DSA, ECDSA e RSA |

Apenas RSA |

Padrões suportados |

RFCs 4210 e 4211 |

Rascunho da Força Tarefa de Engenharia da Internet |

As solicitações e respostas de inscrição e reencamamento de certificados diferem entre CMPv2 e SCEP. Com o CMPv2, não há um comando separado para inscrever certificados de CA. Com o SCEP, você inscreve certificados de CA com o request security pki ca-certificate enroll comando e especifique o perfil da CA. Um perfil de CA deve ser configurado com CMPv2 ou SCEP.

Entendendo a inscrição de certificados com CMPv2

O request security pki local-certificate enroll cmpv2 comando usa o CMPv2 para inscrever um certificado digital local on-line. Esse comando carrega certificados de entidade final e CA com base na configuração do servidor CA. O perfil da CA deve ser criado antes da inscrição do certificado de CA porque a URL de inscrição é extraída do perfil da CA.

Este tópico descreve a inscrição de certificados com o protocolo CMPv2.

- Mensagens de inscrição e reencamamento de certificados

- Certificado de entidade final com certificado de CA do emissor

- Certificado de entidade final com cadeia de certificados ca

Mensagens de inscrição e reencamamento de certificados

O protocolo CMPv2 envolve principalmente as operações de inscrição e reenrollamento de certificados. O processo de inscrição de certificados inclui mensagens de solicitação de inicialização e resposta à inicialização, enquanto o reenrollamento de certificados inclui solicitação de atualização chave e mensagens de resposta à atualização chave.

O servidor CMPv2 responde de volta com a resposta de inicialização (IP). A resposta contém certificado de entidade final, juntamente com certificados ca opcionais. A integridade da mensagem e a autenticidade da resposta à inicialização podem ser verificadas usando informações secretas compartilhadas de acordo com a RFC 4210. A resposta de inicialização também pode ser verificada usando a chave pública do emissor CA. Antes de reinscrever um certificado de entidade final, você deve ter um certificado de CA válido inscrito no dispositivo.

A resposta de inicialização ou a mensagem de resposta à atualização chave podem conter um certificado de CA do emissor ou uma cadeia de certificados de CA. Os certificados de CA recebidos nas respostas são tratados como certificados de CA confiáveis e armazenados no dispositivo receptor se ainda não estiverem presentes na loja de CA confiável. Esses certificados de CA são usados posteriormente para validação de certificados de entidade final.

Não oferecemos suporte à rematrícula de certificado ca. Se um certificado de CA expirar, você deve desembrulhá-lo do certificado ca atual e inscrevê-lo novamente.

Certificado de entidade final com certificado de CA do emissor

Em um cenário simples, a mensagem de resposta à inicialização pode conter apenas um certificado de entidade final, nesse caso, as informações de CA são fornecidas separadamente. O certificado é armazenado na loja de certificados da entidade final.

A mensagem de resposta à inicialização pode conter um certificado de entidade final, bem como um certificado ca de emissor auto-assinado. O certificado da entidade final é armazenado pela primeira vez na loja de certificados e, em seguida, o certificado ca é verificado. Se o certificado de CA for encontrado e o nome distinto (DN) do certificado de CA na mensagem de Resposta à Inicialização corresponde ao DN emissor do certificado de entidade final, o certificado de CA é armazenado na loja de certificados ca para o nome do perfil ca especificado no comando de inscrição do certificado CMPv2. Se o certificado ca já existe na loja de certificados ca, nenhuma ação é tomada.

Certificado de entidade final com cadeia de certificados ca

Em muitas implantações, o certificado de entidade final é emitido por um CA intermediário em uma cadeia de certificados. Neste caso, a mensagem de Resposta à Inicialização pode conter o certificado de entidade final, juntamente com uma lista de certificados de CA na cadeia. Os certificados de CA intermediários e os certificados de CA raiz auto-assinados são todos necessários para validar o certificado de entidade final. A cadeia de CA também pode ser necessária para validar certificados recebidos de dispositivos peer com hierarquias semelhantes. A seção a seguir descreve como os certificados na cadeia de CA são armazenados.

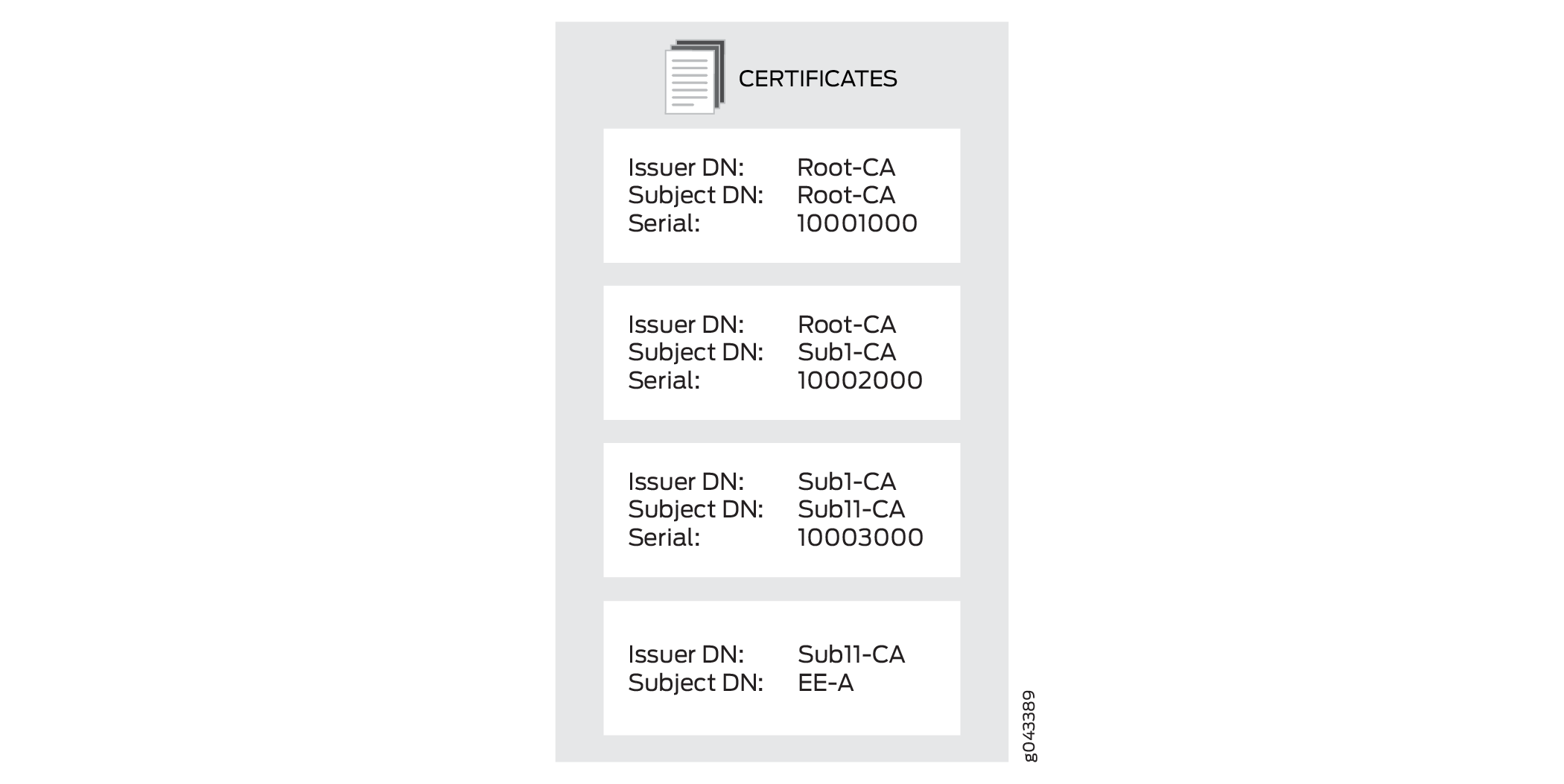

A Figura 1mensagem de resposta à inicialização inclui o certificado de entidade final e três certificados de CA em uma cadeia de certificados.

O certificado de entidade final é armazenado na loja de certificados de entidade final. Cada certificado ca precisa de um perfil de CA. O certificado ca com o assunto DN Sub11-CA é o primeiro CA da cadeia e é o emissor do certificado de entidade final. Ele é armazenado no perfil ca especificado com o comando de inscrição de certificado CMPv2.

Cada um dos certificados ca restantes na cadeia é verificado para sua presença na loja ca. Se um certificado ca não estiver presente na loja ca, ele é salvo e um perfil de CA é criado para ele. O novo nome de perfil ca é criado usando os 16 dígitos menos significativos do número de série do certificado ca. Se o número de série for maior que 16 dígitos, os dígitos mais significativos além de 16 dígitos serão truncados. Se o número de série for menor que 16 dígitos, os dígitos mais significativos restantes serão preenchidos com 0s. Por exemplo, se o número de série for 11111000100010001000, o nome do perfil da CA será 1000100010001000. Se o número de série for 10001000, o nome do perfil da CA será 0000000010001000.

É possível que vários números de série de certificados possam ter os mesmos 16 dígitos menos significativos. Nesse caso, -00 é anexada ao nome do perfil para criar um nome de perfil ca exclusivo; nomes de perfil de CA adicionais são criados incrementando o número anexo, de -01 até -99. Por exemplo, os nomes de perfil da CA podem ser 1000100010001000, 1000100010001000-00e 1000100010001000-01.

Consulte também

Exemplo: Gerando manualmente um CSR para o certificado local e enviando-o para o servidor CA

Este exemplo mostra como gerar uma solicitação de assinatura de certificado manualmente.

Requisitos

Gere uma chave pública e privada. Veja certificados digitais auto-assinados.

Visão geral

Neste exemplo, você gera uma solicitação de certificado usando a ID do certificado de um par de chave público-privado que você já gerou (ca-ipsec). Em seguida, você especifica o nome de domínio (example.net) e o nome comum associado (abc). A solicitação do certificado é exibida no formato PEM.

Você copia a solicitação de certificado gerada e a cola no campo apropriado no site da CA para obter um certificado local. (Consulte a documentação do servidor ca para determinar onde colar a solicitação do certificado.) Quando o conteúdo PKCS 10 é exibido, o hash MD5 e o hash SHA-1 do arquivo PKCS nº 10 também são exibidos.

Configuração

Procedimento

Procedimento passo a passo

Para gerar um certificado local manualmente:

Especifique a ID do certificado, o nome do domínio e o nome comum.

user@host> request security pki generate-certificate-request certificate-id ca-ipsec domain-name example.net subject CN=abc

Verificação

Para visualizar a solicitação de assinatura do certificado, entre no show security pki certificate-request detail comando.

Certificate identifier: ca-ipsec Certificate version: 1 Issued to: CN = abc Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:da:ea:cd:3a:49:1f:b7:33:3c:c5:50:fb:57 de:17:34:1c:51:9b:7b:1c:e9:1c:74:86:69:a4:36:77:13:a7:10:0e 52:f4:2b:52:39:07:15:3f:39:f5:49:d6:86:70:4b:a6:2d:73:b6:68 39:d3:6b:f3:11:67:ee:b4:40:5b:f4:de:a9:a4:0e:11:14:3f:96:84 03:3c:73:c7:75:f5:c4:c2:3f:5b:94:e6:24:aa:e8:2c:54:e6:b5:42 c7:72:1b:25:ca:f3:b9:fa:7f:41:82:6e:76:8b:e6:d7:d2:93:9b:38 fe:fd:71:01:2c:9b:5e:98:3f:0c:ed:a9:2b:a7:fb:02:03:01:00:01 Fingerprint: 0f:e6:2e:fc:6d:52:5d:47:6e:10:1c:ad:a0:8a:4c:b7:cc:97:c6:01 (sha1) f8:e6:88:53:52:c2:09:43:b7:43:9c:7a:a2:70:98:56 (md5)

Exemplo: Carregamento manual de ca e certificados locais

Este exemplo mostra como carregar o CA e os certificados locais manualmente.

Requisitos

Antes de começar:

Gere um par de chave público-privado. Veja certificados digitais auto-assinados.

Crie um perfil de CA. Veja os perfis das autoridades de certificados.

O perfil ca é exigido apenas para o certificado ca e não para o certificado local

Gere uma solicitação de certificado. Veja exemplo: Gerando manualmente um CSR para o certificado local e enviando-o para o servidor CA.

Visão geral

Neste exemplo, você baixa os certificados locais.cert e ca.cert e os salva no /var/tmp/ diretório do dispositivo.

Depois de baixar certificados de um CA, você os transfere para o dispositivo (por exemplo, usando FTP) e depois os carrega.

Você pode carregar os seguintes arquivos de certificado em um dispositivo que executa o Junos OS:

Um certificado local ou de entidade final (EE) que identifica seu dispositivo local. Este certificado é sua chave pública.

Um certificado ca que contém a chave pública da CA.

Um CRL que lista quaisquer certificados revogados pela CA.

Você pode carregar vários certificados EE no dispositivo.

Configuração

Procedimento

Procedimento passo a passo

Para carregar os arquivos de certificado em um dispositivo:

Carregue o certificado local.

[edit] user@host> request security pki local-certificate load certificate-id local.cert filename /var/tmp/local.cert

Carregue o certificado ca.

[edit] user@host> request security pki ca-certificate load ca-profile ca-profile-ipsec filename /var/tmp/ca.cert

Examine a impressão digital do certificado ca, se estiver correto para este certificado ca selecionar sim para aceitar.

Verificação

Para verificar os certificados carregados corretamente, insira os comandos e show security pki ca-certificate entre show security pki local-certificate no modo operacional.

Fingerprint: e8:bf:81:6a:cd:26:ad:41:b3:84:55:d9:10:c4:a3:cc:c5:70:f0:7f (sha1) 19:b0:f8:36:e1:80:2c:30:a7:31:79:69:99:b7:56:9c (md5) Do you want to load this CA certificate ? [yes,no] (no) yes

Certificados de exclusão (Procedimento CLI)

Você pode excluir um certificado ca local ou confiável que é gerado automaticamente ou manualmente.

Use o comando a seguir para excluir um certificado local:

user@host>clear security pki local certificate certificate-id (certificate-id| all | system-generated )

Especifique uma ID de certificado para excluir um certificado local com uma ID específica, usar all para excluir todos os certificados locais ou especificar system-generated para excluir o certificado autoassinado gerado automaticamente.

Ao excluir um certificado auto-assinado gerado automaticamente, o dispositivo gera um novo.

Para excluir um certificado ca:

user@host>clear security pki ca-certificate ca-profile (ca-profile-name| all)

Especifique um perfil de CA para excluir um certificado de CA específico ou usar all para excluir todos os certificados de CA presentes na loja persistente.

Você pede a confirmação antes que um certificado de CA possa ser excluído.

Tabela de histórico de alterações

A compatibillidadde com o recurso dependerá da platadorma e versão utilizada. Use o Feature Explorer para saber se o recurso é compatível com sua plataforma.

ECDSA Keypair not supported with SCEP for cert_id <certificate id> de aviso é exibida quando você tenta inscrever certificado local usando uma chave do algoritmo de assinatura digital da curva elíptica (ECDSA) com protocolo de inscrição de certificados simples (SCEP), já que a chave ECDSA não é apoiada com SCEP.scep palavra-chave é suportada e necessária.scep palavra-chave é suportada e necessária.