示例:在 VXLAN 中使用基于组策略的微观和宏观分段

总结 VXLAN-GBP

概述

您可以使用基于组的策略 (GBP) 在 VXLAN 架构中实现微观和宏观分段,例如保护数据和资产。GBP 利用底层 VXLAN 技术提供与位置无关的端点访问控制。GBP 允许您跨企业网络域实施一致的安全策略。您可以使用 GBP 简化网络配置,避免在所有交换机上配置大量防火墙过滤器。GBP 可确保在整个网络中一致地应用安全组策略,而不管端点或用户位于何处,从而阻止横向威胁。VXLAN-GBP 的工作原理是利用 VXLAN 报头中的保留字段用作可扩展组标记 (SGT)。您可以将 SGT 用作防火墙过滤器规则中的匹配条件。使用 SGT 比使用端口或 MAC 地址更可靠,以实现类似的结果。SGT 可以静态分配(通过按端口或按 MAC 配置交换机),也可以在 RADIUS 服务器上配置,并在用户通过身份验证时通过 802.1X 推送到交换机。

VXLAN-GBP 启用的分段在园区 VXLAN 环境中特别有用,因为它为您提供了一种创建独立于底层网络拓扑的网络访问策略的实用方法。它简化了开发网络-应用程序和端点-设备安全策略的设计和实施阶段。

您可以在 IEEE RFC, I-D.draft-smith-vxlan-group-policy 中找到有关 VXLAN-GBP 标准的更多详细信息。就此示例而言,VXLAN-GBP 将 VXLAN 报头中的保留字段用作可扩展组标记,如图所示。

表 1 显示了对不同交换机和 Junos OS 版本的 VXLAN-GBP 支持。

| Junos 版本 | VXLAN-GBP 支持的交换机 |

|---|---|

| 从 Junos OS 21.1R1 版开始 |

EX4400-24P、EX4400-24T、EX4400-48F、EX4400-48P 和 EX4400-48T |

| 从 Junos OS 21.2R1 版开始 |

EX4400-24MP 和 EX4400-48MP |

| 从 Junos OS 21.4R1 版开始 |

|

| 从 Junos OS 22.4R1 版开始 |

|

| 从 Junos OS 23.2R1 版开始 |

|

表 2 至 表 4 汇总了 Junos OS 版本之间的 VXLAN-GBP 实现差异。

| Junos OS 21.1R1 及更高版本中的 GBP Junos OS | 22.4R1 及更高版本中的 GBP |

|---|---|

set firewall family ethernet-switching filter filter_name term term_name from match_conditions set firewall family ethernet-switching filter filter_name term term_name then gbp-src-tag/gbp-dst-tag tag |

set firewall family any filter filter_name micro-segmentation set firewall family any filter filter_name term term_name from match_conditions set firewall family any filter filter_name term term_name then gbp-tag tag

注意:

|

| Junos OS 21.1R1 及更高版本中的 GBP Junos OS | 22.4R1 及更高版本中的 GBP |

|---|---|

|

|

|

| Junos OS 21.1R1 及更高版本中的 GBP Junos OS | 22.4R1 及更高版本中的 GBP |

|---|---|

set firewall family ethernet-switching filter filter_name term term_name from gbp-dst-tag gbp_tag set firewall family ethernet-switching filter filter_name term term_name from gbp-src-tag gbp_tag set firewall family ethernet-switching filter filter_name term term_name then discard

注意:

仅在出口端点上支持策略实施。用于启用 GBP 的 CLI 语句: set chassis forwarding-options vxlan-gbp-profile |

set firewall family any filter filter_name term term_name from gbp-dst-tag gbp_tag set firewall family any filter filter_name term term_name from gbp-src-tag gbp_tag set firewall family any filter filter_name term term_name then discard

注意:

系列名称“any”取代了系列名称“以太网交换”。

注意:

如果启用了 GBP,则始终在出口处启用策略实施,但在入口处是可选的。

|

| Junos OS 23.2R1 及更高版本:

|

|

| Junos OS 24.2R1 及更高版本:

|

Junos OS 22.4R1 及更高版本中的 GBP

表 5 显示了从 Junos OS 版本 22.4R1 开始支持的 GBP 匹配条件:

| 匹配条件 | 说明 |

|---|---|

|

|

匹配 IPv4/IPv6 源地址或目标地址/前缀列表。 |

|

|

匹配源或目标 MAC 地址。 |

|

|

匹配接口名称。

注意:

Junos OS 23.4R1 及更高版本支持单个防火墙过滤器术语内的多个 set firewall family any filter test term t1 from interface ge-0/0/0 set firewall family any filter test term t1 from interface ge-0/0/1 set firewall family any filter test term t1 from interface ge-0/0/2

注意:

Junos OS 23.4R1 及更高版本还允许您在单个防火墙过滤器术语中将此匹配条件与匹配条件(如果支持匹配条件) set firewall family any filter test term t1 from interface ge-0/0/0 set firewall family any filter test term t1 from vlan-id 2000 |

|

|

匹配 VLAN ID。

注意:

EX4100 交换机不支持

注意:

Junos OS 23.4R1 及更高版本支持 <vlan_list> 和 <vlan_range> 选项。例如: set firewall family any filter test term t1 from vlan-id 2000-2100 set firewall family any filter test term t1 from vlan-id [3000 3010 3020]

注意:

Junos OS 23.4R1 及更高版本还允许您在单个防火墙过滤器术语中配置此匹配条件以及 |

Junos OS 23.2R1 及更高版本支持 vxlan-gbp-l2 配置文件和 vxlan-gbp-l3 配置文件。请参阅 表 6。

| 配置文件 | 支持的交换机 |

|---|---|

vxlan-gbp-profile |

|

vxlan-gbp-l2-profile 和 vxlan-gbp-l3-profile |

|

GBP 策略过滤器使用 GBP 源和/或 GBP 目标标记作为匹配项来允许或丢弃流量。从 Junos OS 23.2R1 版开始,EX4100、EX4400、EX4650、QFX5120-32C 和 QFX5120-48Y 交换机支持新的 GBP 策略过滤器(IPv4 和 IPv6)L4 匹配。这些匹配可帮助您保留有助于仅阻止应用程序流量的特定规则,请参阅 表 7。

| MAC 和 IP 的策略实施匹配 GBP 标记数据包 | 说明 |

|---|---|

ip-version ipv4 destination-port dst_port |

匹配 TCP/UDP 目标端口。 |

ip-version ipv4 source-port src_port |

匹配 TCP/UDP 源端口。 |

ip-version ipv4 ip-protocol ip-protocol |

匹配 IP 协议类型。 |

ip-version ipv4 is-fragment |

如果数据包是分片,则匹配。 |

ip-version ipv4 fragment-flags flags |

匹配片段标志(符号或十六进制格式)。 |

ip-version ipv4 ttl value |

匹配 MPLS/IP TTL 值。 |

ip-version ipv4 tcp-flags flags |

匹配 TCP 标志(符号或十六进制格式)-(仅限入口)。 |

ip-version ipv4 tcp-initial |

匹配 TCP 连接的初始数据包 -(仅限入口)。 |

ip-version ipv4 tcp-established |

匹配已建立的 TCP 连接的数据包。 |

ip-version ipv6 destination-port dst_port |

匹配 TCP/UDP 目标端口。 |

ip-version ipv6 source-port src_port |

匹配 TCP/UDP 源端口。 |

ip-version ipv6 next-header protocol |

匹配下一个标头协议类型。 |

ip-version ipv6 tcp-flags flags |

匹配 TCP 标志(符号或十六进制格式)仅入口。 |

ip-version ipv6 tcp-initial |

匹配 TCP 连接的初始数据包。 |

ip-version ipv6 tcp-established |

匹配已建立的 TCP 连接的数据包。 |

EX9204、EX9208 和 EX9214 交换机不支持这些 L4 匹配。

当没有任何条件匹配时,默认操作是接受数据包。从 Junos OS 版本 24.2R1 开始,您可以为不符合任何条件的数据包指定显式默认丢弃操作。请参阅 表 8。

表 1 中所示的特定 EX4100、EX4400、EX4650 和 QFX5120 系列交换机支持此功能。

| 显式默认丢弃 |

描述 |

|---|---|

set firewall family any filter f1 term t1 from gbp-src-tag 100 set firewall family any filter f1 term t1 from gbp-dst-tag 200 set firewall family any filter f1 term t1 then accept set firewall family any filter f1 term t2 then discard |

您可以创建包含放弃操作但没有匹配条件的筛选词(例如 t2)。这对于与序列中前面术语中的任何条件都不匹配的数据包非常有用。 此显式默认丢弃操作不适用于广播、组播、主机来源或未知单播数据包。始终接受这些类型的流量。 如果未配置显式丢弃操作,则默认操作是像以前版本中一样接受数据包。 |

为 802.1X GBP 标记分配分配 SGT

在此示例中,我们在 RADIUS 服务器上配置 SGT,然后在启用 GBP 的接入交换机上使用 802.1X 访问控制,以便在匹配的端点连接到交换机时接收 SGT。RADIUS 服务器通常用于园区环境中的访问控制,例如,管理 VLAN 的分配。

-

如果使用单安全或多请求模式配置 802.1X 身份验证,则 GBP 标记基于 MAC。如果使用单请求方模式配置 802.1X 身份验证,则 GBP 标记是基于端口的。

-

802.1X 不支持 IP 地址、VLAN-ID 和 VLAN-ID+接口匹配。

为了适应在 RADIUS 服务器上使用 SGT,我们需要利用 AAA 服务框架支持的供应商特定属性 (VSA)(这些 VSA 作为标准 RADIUS 请求回复消息的一部分携带,并提供内置扩展来处理特定于实现的信息,例如我们的 SGT)。RADIUS 服务器上的确切语法因身份验证方案是基于 MAC 还是基于 EAP 而有所不同。对于基于 MAC 的客户端,配置如下所示:

001094001199 Cleartext-Password := "001094001199" Juniper-Switching-Filter = "apply action gbp-tag 100

对于基于 EAP 的客户端,SGT 在身份验证时从 RADIUS 服务器推送。配置如下所示:

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100"

从 Junos OS 版本 23.4R1 开始,除了现有的 Juniper-Switching-FilterEX4400、EX4100、EX4650 和 QFX5120 交换机上还支持新的 VSA 调用 Juniper-Group-Based-Policy-Id 。

不应将基于瞻博网络组策略 ID VSA 和瞻博网络交换过滤器 VSA 同时用于同一客户端。

如果两个 VSA 都存在且包含不同的 GBP 标记值,则不会对客户端进行身份验证。

您可以通过以下任一 VSA 从 RADIUS 动态分配 GBP 标记:

-

Juniper-Switching-Filter携带 GBP 过滤器和其他过滤器匹配和操作条件。 -

仅

Juniper-Group-Based-Policy-Id携带 GBP 标记。

Juniper-Group-Based-Policy-Id适用于 MAC 和基于端口的 GBP 标记筛选器的 VSA 如下所示:

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp"

Juniper-Group-Based-Policy-Id = “100”

从 Junos OS 23.4R1 及更高版本开始,GBP 功能支持也添加到 EX4400、EX4100、EX4650 和 QFX5120 交换机上的以下配置语句中:

| CLI |

描述 |

|---|---|

set protocols dot1x authenticator interface [interface-names] server-fail gbp-tag gbp-tag |

指定在无法访问服务器时要在接口上应用的 GBP 标记。如果配置 且 只有在配置了 |

set protocols dot1x authenticator interface [interface-names] server-reject-vlan gbp-tag gbp-tag |

指定 RADIUS 拒绝客户端身份验证时要应用的 GBP 标记。如果配置 并且 只能在配置选项 |

|

|

指定将接口移动到访客 VLAN 时要应用的 GBP 标记。如果配置了 并且 只能在配置选项 有关访客 VLAN 的详细信息,请参阅 802.1X 身份验证。 |

您可以使用或show dot1x interface detailshow ethernet-switching table命令验证从 RADIUS 接收的 GBP 标记。

下面是命令 show ethernet-switching table 的示例输出:

> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC,

B - Blocked MAC)

Ethernet switching table : 2 entries, 2 learned

Routing instance : default-switch

Vlan MAC MAC GBP Logical SVLBNH/ Active

name address flags tag interface VENH Index source

vlan200 00:10:94:00:00:05 D 100 xe-0/2/2.0

vlan200 00:10:94:00:00:06 DR 100 vtep.32769 21.2.0.1

基于 GBP 的筛选器用作 GBP 标记的分类器。这些过滤器对传入流进行分类并分配 GBP 标记。

您可以在以下代码示例中看到其工作原理。GBP 防火墙策略基于源和目标 GBP 标记进行构建。

源标记是传入数据包中 VXLAN 标头中的 16 位字段,派生自源地址(IP/MAC/端口等)查找,而目标标记根据配置的标记分配在目标(IP/MAC/端口等)的出口隧道或入口端点派生。

对于 RADIUS 服务器的 VSA(供应商特定属性)中指定的 GBT 标记,配置的 GBP 标记是范围 (1-65535) 范围内的非零正值。

假设我们在入口和出口端点上都有此配置(如下所示)。我们建议您在整个系统中使用相同的 GBP 标签分配配置。来自源 MAC 地址 00:01:02:03:04:10:10 的数据包被分配标记 100,来自源 MAC 地址 00:01:02:03:04:20:20 的数据包被分配 200。

set firewall family any filter assign_tag micro-segmentation set firewall family any filter assign_tag term tag100 from mac-address 00:01:02:03:04:10:10 set firewall family any filter assign_tag term tag100 then gbp-tag 100 set firewall family any filter assign_tag term tag200 from mac-address 00:01:02:03:04:20:20 set firewall family any filter assign_tag term tag200 then gbp-tag 200

对于 GBP 标记为 100 且目标 MAC 地址为 00:01:02:03:04:10:10的数据包,目标组标记 (gbp-dst-tag) 将为 100,并且将按期限 t10-100匹配。同样,对于 GBP 标记为 100 且目标 MAC 地址为 00:01:02:03:04:20:20的数据包,目标组标记将为 200,并且它将匹配术语 t10-200。

set firewall family any filter gbp-policy term t10-100 from gbp-src-tag 100 set firewall family any filter gbp-policy term t10-100 from gbp-dst-tag 100 set firewall family any filter gbp-policy term t10-100 then accept set firewall family any filter gbp-policy term t10-200 from gbp-src-tag 100 set firewall family any filter gbp-policy term t10-200 from gbp-dst-tag 200 set firewall family any filter gbp-policy term t10-200 then discard

用于将源 MAC 地址映射到源标记的相同标记分配也用于将目标 MAC 地址映射到目标标记。对于基于端口的分配也是如此。

在 Junos OS 23.2R1 及更高版本中,EX4100、EX4400、EX4650、QFX5120-32C 和 QFX5120-48Y 交换机支持针对 MAC 和基于 IP 的 GBP 过滤器的 GBP 策略过滤器进行额外的 L4 匹配。请参阅 表 7。配置 L4 过滤器可能会降低支持的 GBP 规模。默认情况下支持这些匹配项,但在 EX4650 系列、QFX5120-32C 和 QFX5120-48Y 交换机上,您可以使用 在 set forwarding-options evpn-vxlan gbp tag-only-policy GBP 策略中仅允许 gbp 源和目标标记作为匹配项。

让我们看另一个示例,这次使用 GBP 源标记 300,并使用来自 IPv4 地址 172.16.1.0/24的数据包:

set firewall family any filter f1 micro-segmentation set firewall family any filter f1 term tag300 from ip-version ipv4 172.16.1.0/24 set firewall family any filter f1 term tag300 then gbp-tag 300

从 Junos OS 23.4R1 版开始,EX4400、EX4650 和 QFX5120 交换机使用列表和范围选项在一个术语中支持相同类型的 VLAN、端口和端口+VLAN 类型 GBP 过滤器中的多个条目,而 EX4100 交换机仅支持端口类型 GBP 过滤器中的多个条目。

请参阅以下示例:

在此示例中,对于 GBP 标记为 300 的数据包,它与 VLAN ID 地址上的术语 t1 匹配,范围为 10 到 30。

set firewall family any filter f1 micro-segmentation set firewall family any filter f1 term t1 from vlan-id [10-30] set firewall family any filter f1 term t1 then gbp-tag 300

在此示例中,对于 GBP 标记为 300 的数据包,它匹配接口 101 到 104 列表的术语 t1,其中 101 到 104 是为各个接口分配的连续内部接口索引。

set firewall family any filter f1 micro-segmentation set firewall family any filter f1 term t1 from interface xe-0/0/1 set firewall family any filter f1 term t1 from interface xe-0/0/2 set firewall family any filter f1 term t1 from interface xe-0/0/3 set firewall family any filter f1 term t1 from interface xe-0/0/4 set firewall family any filter f1 term t1 then gbp-tag 300

GBP 标记的优先级如下,IP 版本是最高优先级:

-

ip-version ipv4<ip address> | <prefix-list> -

ip-version ipv6<ip address> | <prefix-list> -

mac-address<mac address> -

interface<interface_name> VLAN ID <vlan id> -

vlan-id<vlan id> -

interface<interface_name>

请注意,默认情况下,策略实施是在出口端点上完成的。如果要对入口叶执行策略,请参阅以下部分。

您可以通过选择最能满足您网络需求的三个配置文件之一来启用 VXLAN-GBP。每个 UFT 配置文件都为每种类型的地址配置了不同的最大值。有关何时使用这些配置文件的更多信息,请参阅 了解 GBP 配置文件 。请参阅 vxlan-gbp-profile、 vxlan-gbp-l2-profile 和 vxlan-gbp-l3-profile ,查看这些配置文件支持的音阶。

set chassis forwarding-options vxlan-gbp-profile

set chassis forwarding-options vxlan-gbp-l2-profile

set chassis forwarding-options vxlan-gbp-l3-profile

入口处的策略实施和标记传播

从 Junos 22.4R1 版开始,您可以在靠近入口的位置执行策略实施。入口强制通过在入口处丢弃标记的数据包来节省网络带宽,否则这些数据包将在出口处丢弃。为了支持在入口处或靠近入口处实施策略,我们使用 EVPN 2 类和 5 类路由中的扩展 BGP 社区,在网络中传播基于 MAC 和 IP-MAC 的标记。有关这些类型路由的信息,请参阅 EVPN 类型 2 和类型 5 路由 。

EVPN 路由通告由 EVPN 路由的安装(或更改)触发,例如在从新主机接收数据包时通过 MAC-IP 学习。在这种情况下,源 IP 路由将安装在 evpn.0 数据库中,并将 EVPN 类型 2 通告(如果已分配,则包括 GBP 标记)发送至所有 eBGP 对等方。

在这些播发通过网络传播到远程端点后,远程端点将获得足够的信息,以便对在远程入口接收的数据包做出 GBP 防火墙过滤器决策。在入口处收到数据包时,远程端点可以查找目标路由并获取之前通过 EVPN 类型 2 通告接收的目标 GBP 标记。有了目标 GBP 标记,远程端点随后可以对其入口数据包做出 GBP 策略实施决策。

由于 GBP 标记是使用 EVPN 类型 2 路由通告传播的,因此必须按 MAC 或 IP 地址执行标记传播。但是,这与标记分配无关,标记分配可以继续是任何受支持的方法,例如 VLAN 或端口等。

例如,如果基于端口配置标记分配,并且该端口收到来自新主机的数据包,则为该端口分配的标记将与传入数据包的源 MAC 和 IP 地址一起在 2 类路由通告中传播。如果随后在同一端口上收到来自不同主机的数据包,则同一标记将与该不同主机的源 MAC 和 IP 地址一起传播到另一个 2 类路由通告中。

如果边界叶交换机收到带有 GBP 标记的 EVPN 2 类通告,交换机将安装 2 类路由,并生成具有该 GBP 标记的 EVPN 5 类播发,发往其 eBGP 对等方(例如其他数据中心的边界叶交换机)(用于 DC 间流量)。此 5 类路由包含一个 /32 IP 地址和一个 GBP 标记。

支持这种类型 2 到 5 类 GBP 标记传播,但不支持类型 5 到 类型 2 GBP 标记传播。

对于多宿主拓扑,请在多宿主成员之间保持配置相同。

您必须启用以下语句才能在入口节点上执行策略实施。启用或禁用入口强制后,数据包转发引擎 (PFE) 将重新启动。

set forwarding-options evpn-vxlan gbp ingress-enforcement

使用 EVPN 5 类通告的 IP 前缀路由的标记传播

从 Junos OS 24.2R1 版开始,我们支持使用 EVPN 5 类通告对 IP 前缀路由进行 GBP 标记传播。在此版本之前,GBP 标记传播仅由数据平面中的 MAC-IP 学习触发,这意味着标记传播仅针对 /32 IP 路由发生。

由于支持 IP 前缀路由,现在可以进行标记传播,例如,当您创建接口并启用直接 EVPN 路由通告时 (set routing-instances <instance> protocols evpn ip-prefix-routes advertise direct-nexthop)。如果还将 GBP 标记分配给该 IP 前缀,则后续的 EVPN 5 类通告将包含该 GBP 标记,从而甚至在发生 MAC-IP 学习之前传播该标记。

通常,只要您创建将标记分配给 IP 前缀且该 IP 前缀路由已安装在 evpn.0 路由数据库中的 GBP 过滤器,就会在 EVPN 5 类通告中传播 GBP 标记。(您可以在安装路由之前或之后创建 GBP 筛选器。

即使交换机生成 Type 5 通告,如果交换机获知新主机(例如,通过数据平面中的 MAC-IP 学习),交换机也会生成 Type 2 通告。在许多情况下,可能需要抑制这些冗余的 /32 通告以减少 EVPN 流量。为此,请创建 BGP 策略以拒绝 /32 路由。

例如,以下内容会创建一个名为 T5_EXPORT 的策略,其术语称为 fm_v4_host,用于拒绝来自 IPv4 主机的 /32 路由:

set policy-options policy-statement T5_EXPORT term fm_v4_host from route-filter 0.0.0.0/0 prefix-length-range /32-/32 set policy-options policy-statement T5_EXPORT term fm_v4_host then reject

如果交换机收到 IP 前缀路由和关联 GBP 标记的 EVPN 通告,并且您配置了将不同标记分配给同一 IP 前缀路由的 GBP 筛选器,则以本地配置的 GBP 筛选器中的 GBP 标记为准。在重新播发 EVPN 路由之前,交换机会将收到的 EVPN 通告中的 GBP 标记替换为本地分配的 GBP 标记。

当您为 IP 前缀创建 GBP 过滤器并将 GBP 过滤器关联到路由实例时,将自动启用 IP 前缀标记传播。例如:

set firewall family any filter f1 micro-segmentation set firewall family any filter f1 term tag300 from ip-version ipv4 172.16.1.0/24 set firewall family any filter f1 term tag300 then gbp-tag 300 set routing-instances <routing-instance> forwarding-options evpn-vxlan gbp ingress-src-tag filter f1

其中 <routing-instance> ,是要应用筛选器的路由实例的名称。

IP 前缀路由与 GBP 标记关联后,GBP 标记将显示在该 IP 前缀路由的命令输出 show route 中。例如:

show route match-prefix 5:* extensive

bgp.evpn.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden)

Restart Complete

5:10.255.1.1 (1 entry, 1 announced)

<trimmed>

gbp-tag:0L:53 router-mac:52:54:00:00:92:f0

Import Accepted

Route Label: 9100

Overlay gateway address: 0.0.0.0

ESI 00:00:00:00:00:00:00:00:00:00

Localpref: 100

Router ID: 10.255.1.1

Secondary Tables: VRF-100.evpn.0

Thread: junos-main

Indirect next hops: 1

<trimmed>

show route table VRF-100.inet.0 match-prefix 10.1.1* extensive

VRF-100.inet.0: 8 destinations, 8 routes (8 active, 0 holddown, 0 hidden)

Restart Complete

10.1.1.3/32 (1 entry, 1 announced)

TSI:

KRT in-kernel 10.1.1.3/32 -> {indirect(1048574)}

Opaque data client: EVPN-Type5

Opaque data: tlv_type :32820

Type5 gbp_tag 53.

Address: 0xa15f928

Opaque-data reference count: 2

Page 0 idx 0, (group DC2_TORS type External) Type 1 val 0xa32fd40 (adv_entry)

Advertised metrics:

Nexthop: Self

AS path: [65201] 65200 I

Communities: gbp-tag:0L:53

Advertise: 00000001

Path 10.1.1.3

<trimmed>

要查看路由实例与 GBP 筛选器之间的绑定,请使用 show evpn gbp-src-tag filter-bind routing-instance 命令。

要查看 IP 前缀路由到 GBP 标记的映射,请使用 show evpn gbp-src-tag ip-prefix inet 命令。

此功能的限制包括:

-

您只能将一个 GBP 筛选器关联到一个路由实例。不能将同一个 GBP 筛选器关联到多个路由实例。

-

您不能将具有相同 IP 前缀匹配条件的两个不同 GBP 过滤器关联到同一个路由实例。

-

您只能将基于 IP 的 GBP 筛选器关联到路由实例。关联其他类型的 GBP 筛选器不起作用。

-

仅 表 1 中列出的 EX4400、EX4650 和 QFX-5120 系列交换机支持此功能。

主机发起的数据包

当数据包通过虚拟隧道端点 (VTEP) 从集成路由和桥接 (IRB) 接口出口时,内核会在 VXLAN 标头中插入源 GBP 标记并发送数据包。使用以下语句配置源 GBP 标签值:

set forwarding-options evpn-vxlan host-originated-packets gbp-src-tag gbp-src-tag

GBP MAC/IP 标记间

默认情况下,基于 MAC 的 GBP 过滤器仅适用于交换流量,基于 IP 的 GBP 过滤器仅适用于路由流量。

从 Junos OS 24.2R1 版开始,基于 MAC 的 GBP 过滤器也可以应用于路由流量,基于 IP 的 GBP 过滤器也可以应用于交换流量。

这称为 MAC/IP 标记,在 表 1 所示的特定 EX4100、EX4400、EX4650 和 QFX5120 系列交换机上受支持。

要启用 MAC/IP 互连,请执行以下操作:

set forwarding-options evpn-vxlan gbp mac-ip-inter-tagging

您可以在下面看到,当您启用 MAC/IP 间标记时,MAC 和 IP 表中都出现了相同的 GBP 标记 100。

show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC,

B - Blocked MAC)

Ethernet switching table : 2 entries, 2 learned

Routing instance : default-switch

Vlan MAC MAC GBP Logical SVLBNH/ Active

name address flags tag interface VENH Index source

vlan100 52:54:00:22:22:22 D 100 xe-0/0/8.0

vlan200 52:54:00:44:44:44 D xe-0/0/9.0

show ethernet-switching mac-ip-table

MAC IP flags (S - Static, D - Dynamic, L - Local , R - Remote, Lp - Local Proxy,

Rp - Remote Proxy, K - Kernel, RT - Dest Route, (N)AD - (Not) Advt to remote,

RE - Re-ARP/ND, RO - Router, OV - Override, Ur - Unresolved, B - Blocked,

RTS - Dest Route Skipped, RGw - Remote Gateway, GBP - Group Based Policy,

RTF - Dest Route Forced, SC - Static Config, P - Probe, NLC - No Local Config,

LD - Local Down)

Routing instance : default-switch

Bridging domain : vlan100

IP MAC Flags GBP Logical Active

address address Tag Interface source

10.100.100.100 52:54:00:22:22:22 DL,K,RT,AD 100 xe-0/0/8.0

10.100.100.101 52:54:00:63:0e:40 S,K irb.100

2001:db8::9300:6463:e40 52:54:00:63:0e:40 S,K irb.100

规划您的 SGT 任务

在创建任何规则之前,通过为所有终结点(用户和设备)和分配的 SGT 值创建一个表来组织方案会很有帮助。下表可用于进一步简化逻辑并阐明规则。

| 端点 |

分配的 SGT 值 |

|---|---|

| 长期雇员 |

100 |

| 承包商 (CON) |

200 |

| 保安人员(党卫军) |

300 |

| 安全凸轮 (CAM) |

400 |

| 工程服务器 (ES) |

500 |

RADIUS 服务器与 SGT、EX4400 和 VXLAN 数据包标头以及用于管理访问策略的中央防火墙过滤器之间的关系使得矩阵成为组织值的便捷方式。在下表中,我们在第一列中列出了用户角色和第一行的设备类型,以创建访问矩阵。系统会为每个用户角色和设备类型分配一个 SGT,并且 RADIUS 配置已使用信息进行更新。

此示例使用三种类型的员工:永久员工 (PE)、承包商 (CON) 和安保人员 (SS)。它还使用两种类型的资源,Eng Server (ES) 和安全摄像头 (CAM)。我们使用 Y 表示允许访问,使用 N 表示阻止访问。在策略中创建各种防火墙规则时,该表可用作有用的资源,并使访问映射简单明了。

| ES (SGT 500) | CAM (SGT 400) | PE (SGT 100) | CON (SGT 200) | SS (SGT 300) | |

|---|---|---|---|---|---|

| PE (SGT 100) | Y | N | Y | Y | N |

| CON (SGT 200) | N | N | Y | N | N |

| 党卫军 (SGT 300) | N | Y | N | N | Y |

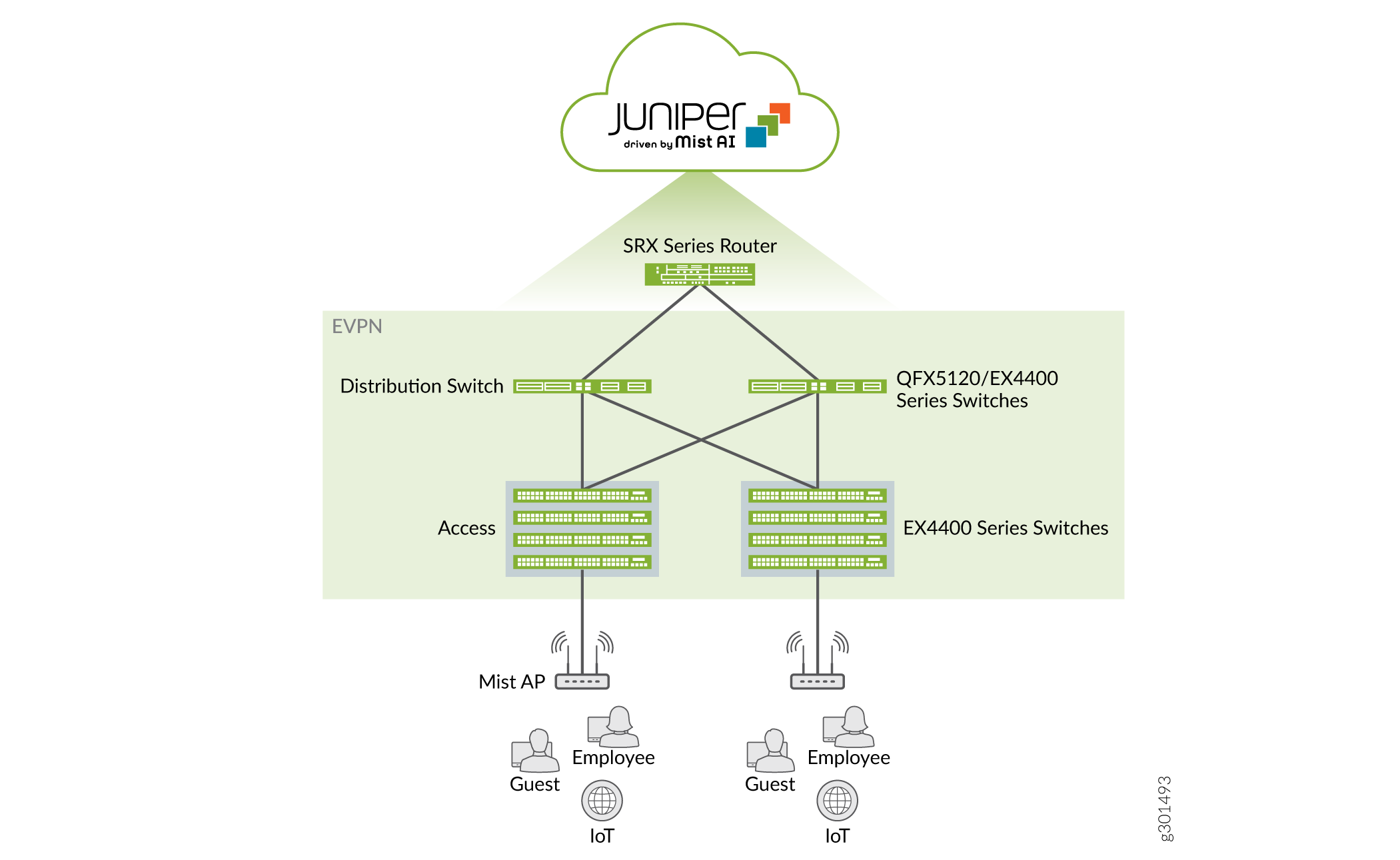

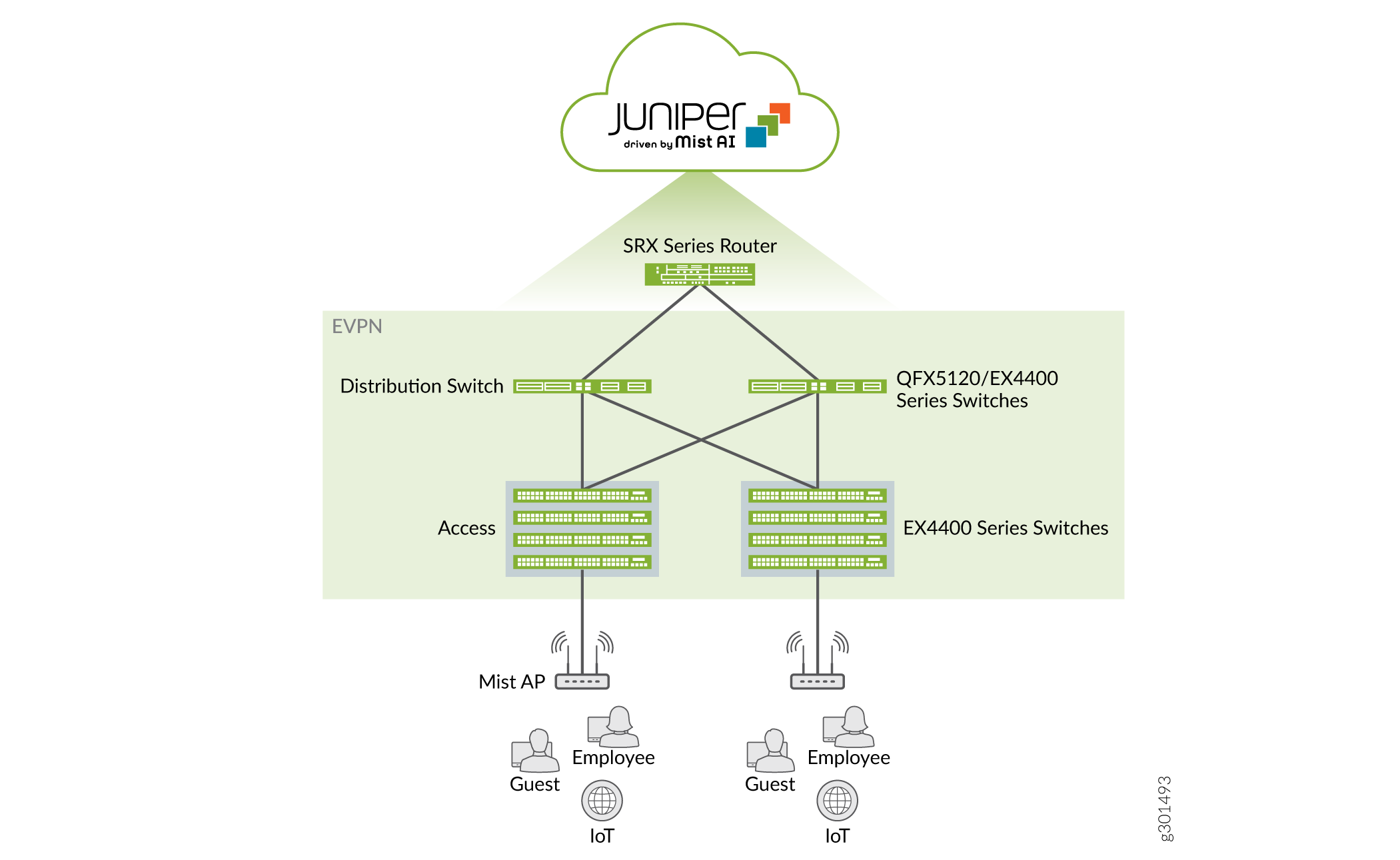

拓扑学

为简单起见,此示例中的所有配置均在运行 Junos OS 22.4.1R1 版的单个瞻博网络 EX4400 系列交换机上完成。交换机已连接到 AAA 的 RADIUS 服务器。在此示例中,此交换机用作出口。回想一下,对于 SGT,您必须在出换机上定义防火墙,而您通常会在接入层的入口 VXLAN 网关上定义防火墙。

上的 VXLAN GBP

上的 VXLAN GBP

要求

以下交换机上的 Junos OS 22.4R1 支持增强型 GBP:EX4100、EX4400、EX4650、QFX5120-32C 和 QFX5120-48Y。

配置

基于 VXLAN-GBP 的分段:

- 用户登录到网络并由 RADIUS 服务器(在其上为所有端点配置 SGT)进行身份验证。

- EX4400 使用防火墙过滤器根据 802.1X 身份验证或 MAC 地址选择流量,然后将组标记分配给匹配帧。(对于经过 dot1x 身份验证的客户端,不需要静态防火墙配置)。其机制是使用防火墙执行的,如下所示:

set firewall family any filter name micro-segmentation set firewall family any filter name term name from source-mac-address MAC-Addr

set firewall family any filter name term name then gbp-tag PE-GRP

- 同样,使用防火墙过滤器的机制,根据 SGT 值评估通过 EX4400 的标记流量。

-

首先在设备上启用

chassis forwarding-options vxlan-gbp-profile。 gbp-dst-tag使用和/或gbp-src-tag匹配条件编写防火墙规则,并将其包含在用于 GBP 微分段的出换机上的路由策略中。从 Junos OS 23.2R1 版开始,除了源标记和目标标记外,还支持新的 GBP 策略过滤器 IPv4 和 IPv6 L4 匹配项,如协议、源端口、目标端口、TCP 标志和其他匹配项。请参阅表 7。-

如果您希望在入口端点实施策略,则需要启用该

set fowarding-options evpn gbp ingress-enforcement选项。

-

为 VXLAN-GBP 配置独立的瞻博网络 EX4400 交换机

使用以下命令在沙盒环境中配置 VXLAN-GBP 分段。通常,您会在用作接入层(出口)VXLAN 网关的交换机上创建防火墙过滤规则,但为简单起见,我们对防火墙过滤规则和 RADIUS 服务器(此处为 EAP)使用相同的独立 EX4400。我们在此示例中使用的值取自前面的表。

以下命令包括配置文件名称和 IP 地址等变量,这些变量必须进行调整才能适合您的测试环境。

- 配置 RADIUS 服务器:

set groups dot1xgbp access radius-server 10.204.96.102 port 1812 set groups dot1xgbp access radius-server 10.204.96.102 secret “secret key" set groups dot1xgbp access profile radius_profile_dev12 authentication-order radius set groups dot1xgbp access profile radius_profile_dev12 radius authentication-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 radius accounting-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 accounting order radius

- 配置物理端口以支持 RADIUS 身份验证:

set groups dot1xgbp protocols dot1x authenticator authentication-profile-name radius_profile_dev12 set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 supplicant multiple set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 mac-radius

- 使用瞻博网络交换过滤器或基于瞻博网络组策略 ID 在 RADIUS 服务器上设置 SGT 标记 :

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 500"

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "500"

- 在交换机上启用 VXLAN-GBP:

set chassis forwarding-options vxlan-gbp-profile

- 创建利用 SGT 的防火墙过滤器规则(使用矩阵中组织的值):

set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe from gbp-dst-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe then accept set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe then count PE-PE set groups gbp-policy firewall family any filter gbp-policy term pe-to-es from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term pe-to-es then accept set groups gbp-policy firewall family any filter gbp-policy term pe-to-es then count PE-ES set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam then discard set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam then count PE-CAM set groups gbp-policy firewall family any filter gbp-policy term con-to-cam from gbp-src-tag 200 set groups gbp-policy firewall family any filter gbp-policy term con-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term con-to-cam then discard set groups gbp-policy firewall family any filter gbp-policy term con-to-cam then count CON-CAM set groups gbp-policy firewall family any filter gbp-policy term con-to-es from gbp-src-tag 200 set groups gbp-policy firewall family any filter gbp-policy term con-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term con-to-es then discard set groups gbp-policy firewall family any filter gbp-policy term con-to-es then count CON-ES set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam from gbp-src-tag 300 set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam then accept set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam then count SS-CAM set groups gbp-policy firewall family any filter gbp-policy term ss-to-es from gbp-src-tag 300 set groups gbp-policy firewall family any filter gbp-policy term ss-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term ss-to-es then discard set groups gbp-policy firewall family any filter gbp-policy term ss-to-es then count SS-ES set apply-groups gbp-policy

- 在 Junos 中运行提交检查,以验证您使用的命令和变量是否有效。如果对配置感到满意,请提交候选配置,使其在设备上处于活动状态。这些命令如下所示。您也可以通过键入

run show configuration来查看配置。commit check configuration check succeeds commit commit complete

EX 交换机和 QFX 交换机的限制:

-

EX9204、EX9208 和 EX9214 交换机:

-

对于通过 EVPN-VXLAN 2 类隧道的传输流量,只有在底层网络中传输 VxLAN 标头中入口 PE 上标记的源 GBP 标记且没有任何影响时,出口 PE 上基于 GBP 标记的策略实施才能正常工作。

-

不支持通过 RADIUS/802.1X 配置的 SGT。

-

从 Junos OS 版本 24.2R1 开始支持 /32 路由的标记传播和入口端点上的策略实施。

-

不支持使用 EVPN 5 类通告对 IP 前缀路由进行标记传播。

-

不支持 GBP UFT 配置文件。

-

-

EX4400 和 QFX5120 平台的唯一标记数量限制为 1K。

-

interfaceEX4100 交换机不支持和VLANGBP 匹配。 -

不支持基于组播 IP 的 GBP 标记。

-

基于 IP 的 GBP 不适用于第 2 层交换流,基于 MAC 的 GBP 不适用于访问到接入的第 3 层路由流。

-

配置基于端口的 (

interface) GBP 时,不支持 IPACL。 -

监管器和计数操作仅支持基于 MAC 和基于 IP 的 GBP 策略条目。

-

服务提供商样式的逻辑接口不支持基于 VLAN 的 GBP。

-

GBP 标记分配筛选器不支持计数器选项。

-

GBP 过滤器的不同匹配标准(MAC、PORT 和 PORT+VLAN)不属于同一过滤器。

GBP Junos OS 21.1R1 及更高版本

使用 RADIUS 服务器分配 SGT

在此示例中,我们在 RADIUS 服务器上配置 SGT,然后在 EX4400 上使用 802.1X 访问控制来接收它们。RADIUS 服务器通常用于园区环境中的访问控制,例如,管理 VLAN 的分配。

为了适应在 RADIUS 服务器上使用 SGT,我们需要利用 AAA 服务框架支持的供应商特定属性 (VSA)(这些 VSA 作为标准 RADIUS 请求回复消息的一部分携带,并提供内置扩展来处理特定于实现的信息,例如我们的 SGT)。RADIUS 服务器上的确切语法因身份验证方案是基于 MAC 还是基于 EAP 而有所不同。对于基于 MAC 的客户端,配置如下所示:

001094001199 Cleartext-Password := "001094001199" Juniper-Switching-Filter = "apply action gbp-tag 100"

对于基于 EAP 的客户端,SGT 在身份验证时从 RADIUS 服务器推送。配置如下所示:

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100"

从 Junos 21.1R1 版开始,EX4400 交换机引入了与 VXLAN-GBP 配合使用的新匹配条件,允许防火墙识别由 RADIUS 服务器传递并插入 VXLAN 报头的 SGT 标记。

您可以在以下代码示例中看到其工作原理。GBP 防火墙策略基于源和目标 GBP 标记进行构建。源标记是传入数据包中 VXLAN 标头中的 16 位字段,而目标标记是根据配置的标记分配在出口隧道端点派生的。

假设我们有一个出口端点,其配置如下所示。来自源 MAC 地址 00:01:02:03:04:10:10 的数据包被分配标记 100,来自源 MAC 地址 00:01:02:03:04:20:20 的数据包被分配 200。

set firewall family ethernet-switching filter assign_tag term tag100 from source-mac-address 00:01:02:03:04:10:10 set firewall family ethernet-switching filter assign_tag term tag100 then gbp-src-tag 100 set firewall family ethernet-switching filter assign_tag term tag200 from source-mac-address 00:01:02:03:04:20:20 set firewall family ethernet-switching filter assign_tag term tag200 then gbp-src-tag 200

对于 GBP 标记为 100 且目标 MAC 地址为 00:01:02:03:04:10:10的数据包,目标组标记 (gbp-dst-tag) 将为 100,并且将按期限 t10-100匹配。同样,对于 GBP 标记为 100 且目标 MAC 地址为 00:01:02:03:04:20:20的数据包,目标组标记将为 200,并且它将匹配术语 t10-200。

set firewall family ethernet-switching filter gbp-policy term t10-100 from gbp-src-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-100 from gbp-dst-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-100 then accept set firewall family ethernet-switching filter gbp-policy term t10-200 from gbp-src-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-200 from gbp-dst-tag 200 set firewall family ethernet-switching filter gbp-policy term t10-200 then discard

用于将源 MAC 地址映射到源标记的相同标记分配也用于将目标 MAC 地址映射到目标标记。对于基于端口的分配也是如此。

让我们看另一个代码示例,这次使用 GBP 源标记 300,并带有数据包入口接口 ge-0/0/30.0。正如您在下面看到的,GBP 源标记 300 已分配且位于出口方向,300 也是 GBP 目标组标记。

set firewall family ethernet-switching filter assign_tag term tag300 from interface ge-0/0/30.0 set firewall family ethernet-switching filter assign_tag term tag300 then gbp-src-tag 300

请注意,您需要在出换机上配置 GBP 防火墙过滤器,因为入换机无法知道出换机使用了哪些组标记。此外,您必须在入口节点上全局启用 VXLAN-GBP,以便它可以对匹配项执行查找,并在 VXLAN 标头和出口节点中添加 SGT。使用此处所示的配置命令执行此操作:

set chassis forwarding-options vxlan-gbp-profile

在创建任何规则之前,通过为所有终结点(用户和设备)和分配的 SGT 值创建一个表来组织方案会很有帮助。在这里,我们展示了一个这样的表,其值稍后将应用于矩阵中,可用于进一步简化逻辑并阐明您的规则。

| 端点 |

分配的 SGT 值 |

|---|---|

| 长期雇员 |

100 |

| 承包商 (CON) |

200 |

| 保安人员(党卫军) |

300 |

| 安全凸轮 (CAM) |

400 |

| 工程服务器 (ES) |

500 |

RADIUS 服务器与 SGT、EX4400 和 VXLAN 数据包标头以及用于管理访问策略的中央防火墙过滤器之间的关系使得矩阵成为组织值的便捷方式。在下表中,我们在第一列中列出了用户角色和第一行的设备类型,以创建访问矩阵。系统会为每个用户角色和设备类型分配一个 SGT,并且 RADIUS 配置已使用信息进行更新。

此示例使用三种类型的员工:永久员工 (PE)、承包商 (CON) 和安保人员 (SS)。它还使用两种类型的资源,Eng Server (ES) 和安全摄像头 (CAM)。我们使用 Y 表示允许访问,使用 N 表示阻止访问。在策略中创建各种防火墙规则时,该表可用作有用的资源,并使访问映射简单明了。

| ES (SGT 500) | CAM (SGT 400) | PE (SGT 100) | CON (SGT 200) | SS (SGT 300) | |

|---|---|---|---|---|---|

| PE (SGT 100) | Y | N | Y | Y | N |

| CON (SGT 200) | N | N | Y | N | N |

| 党卫军 (SGT 300) | N | Y | N | N | Y |

拓扑学

为简单起见,此示例中的所有配置均在运行 Junos OS 21.1R1 版的单个瞻博网络 EX4400 系列交换机上完成。交换机已连接到 AAA 的 RADIUS 服务器。在此示例中,此交换机用作出口。回想一下,对于 SGT,您必须在出换机上定义防火墙,而您通常会在接入层的入口 VXLAN 网关上定义防火墙。

上的 VXLAN GBP

上的 VXLAN GBP

要求

以下交换机上的 Junos OS 21.1R1 版支持 VXLAN-GBP:EX4400-24P、EX4400-24T、EX4400-48F、EX4400-48P 和 EX4400-48T。本例中让我们考虑一台 EX4400 交换机。

从 Junos 21.4R1 版开始,以下交换机也支持 VXLAN-GBP:QFX5120-32C、QFX5120-48T、QFX5120-48Y、QFX5120-48YM、EX4650 和 EX4650-48Y-VC。

配置

我们可以总结上文段落中基于 VXLAN-GBP 的分段背后的事件顺序,如下所示:

- 用户登录到网络并由 RADIUS 服务器(在其上为所有端点配置 SGT)进行身份验证。

- EX4400 使用防火墙过滤器根据 802.1X 身份验证或 MAC 地址选择流量,然后将组标记分配给匹配帧。(对于经过 dot1x 身份验证的客户端,不需要静态防火墙配置)。其机制是使用防火墙执行的,如下所示:

set firewall family ethernet-switching filter name term name from source-mac-address MAC-Addr

set firewall family ethernet-switching filter name term name then gbp-src-tag PE-GRP

- 同样,使用防火墙过滤器的机制,根据 SGT 值评估通过 EX4400 的标记流量。为此,您首先需要在交换机上启用

chassis forwarding-options vxlan-gbp-profile,然后使用和/或gbp-src-tag匹配条件编写gbp-dst-tag防火墙规则,并将其包含在用于 GBP 微分段的出换机上的路由策略中。

为 VXLAN-GBP 配置独立的瞻博网络 EX4400 交换机

使用以下命令在沙盒环境中配置 VXLAN-GBP 分段。通常,您会在用作接入层(出口)VXLAN 网关的交换机上创建防火墙过滤规则,但为简单起见,我们对防火墙过滤规则和 RADIUS 服务器(此处为 EAP)使用相同的独立 EX4400。此示例中使用的值来自前面的表。

以下命令包括配置文件名称和 IP 地址等变量,这些变量必须进行调整才能适合您的测试环境。

- 配置 RADIUS 服务器:

set groups dot1xgbp access radius-server 10.204.96.102 port 1812 set groups dot1xgbp access radius-server 10.204.96.102 secret “secret key" set groups dot1xgbp access profile radius_profile_dev12 authentication-order radius set groups dot1xgbp access profile radius_profile_dev12 radius authentication-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 radius accounting-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 accounting order radius

- 配置物理端口以支持 RADIUS 身份验证:

set groups dot1xgbp protocols dot1x authenticator authentication-profile-name radius_profile_dev12 set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 supplicant multiple set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 mac-radius

- 在 RADIUS 服务器上设置 SGT 标记:

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 500"

- 在交换机上启用 VXLAN-GBP:

set chassis forwarding-options vxlan-gbp-profile

- 创建利用 SGT 的防火墙过滤器规则(使用矩阵中组织的值):

set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe from gbp-dst-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe then count PE-PE set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es then count PE-ES set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam then count PE-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam from gbp-src-tag 200 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam then count CON-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es from gbp-src-tag 200 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es then count CON-ES set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam from gbp-src-tag 300 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam then count SS-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es from gbp-src-tag 300 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es then count SS-ES set apply-groups gbp-policy

- 在 Junos 中运行提交检查,以验证您使用的命令和变量是否有效。如果对配置感到满意,请提交候选配置,使其在设备上处于活动状态。这些命令如下所示。您也可以通过键入

run show configuration来查看配置。commit check configuration check succeeds commit commit complete