AWS 部署中的多节点高可用性

阅读本主题可了解 Amazon Web Services (AWS) 部署中 vSRX 虚拟防火墙实例对多节点高可用性的支持。

AWS 中的多节点高可用性

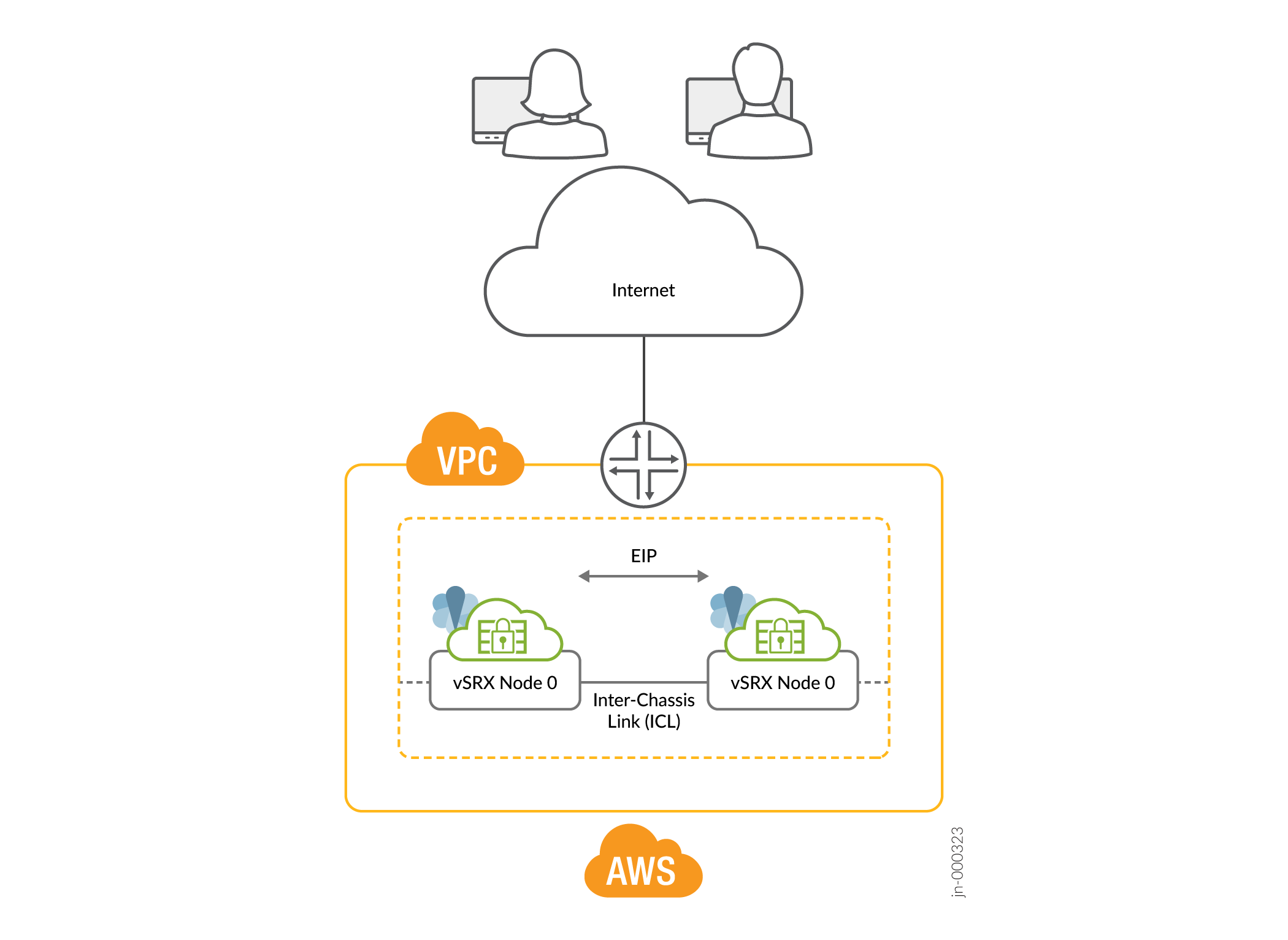

您可以在 AWS 上部署的 vSRX 虚拟防火墙防火墙上配置多节点高可用性。参与节点同时运行主动控制平面和数据平面,节点之间相互备份,以确保在发生系统或硬件故障时能够快速同步故障切换。两台设备之间的机箱间链路 (ICL) 连接可同步和维护状态信息并处理设备故障切换场景。

让我们首先熟悉特定于 AWS 部署的多节点高可用性术语。

术语

| 术语 | 描述 |

|---|---|

| 弹性 IP 地址 |

可从指定网络或互联网路由的公共 IPv4 地址。弹性 IP 地址动态绑定到多节点高可用性设置中任何节点的接口。在任何给定时间,这些地址都仅绑定到一个接口,并且还绑定到同一节点。多节点高可用性设置使用弹性 IP 地址来控制 AWS 部署中的流量。弹性 IP 地址的作用类似于第 3 层部署中的浮动 IP 地址或默认网关部署中的虚拟 IP 地址。具有活动 SRG1 的节点拥有弹性 IP 地址,并将流量吸引到该地址。 |

| 机箱之间链路 (ICL) |

基于 IP 的链路(逻辑链路),通过多节点高可用性系统中的路由网络连接节点。安全设备使用 ICL 来同步和维护状态信息,并处理设备故障切换场景。只能使用 ge-0/0/0 接口来配置 ICL。ICL 使用 AWS 分配的 MAC 地址(而非 vSRX 虚拟防火墙创建的虚拟 MAC)。配置 ICL 时,请确保 IP 地址是虚拟私有云 (VPC) 的子网。请注意,Multibode 高可用性不支持跨 VPC 部署 |

| 瞻博网络服务冗余协议 (jsrpd) 进程 | 管理主动性确定和实施,并提供分裂大脑保护的进程。 |

IPsec VPN 支持

从 Junos OS 24.4R1 版开始,我们支持 IPsec VPN 在 AWS 部署中实现主动/备份多节点高可用性。

限制

多节点高可用性不支持公共云部署中的多个 SRG 配置(主动/主动)。主动/备份模式支持 SRG0 和 SRG1。IPsec VPN 隧道锚点位于 SRG1,在有状态活动/备份模式下工作。所有 VPN 隧道都在 SRG1 处于活动状态的设备上终止。

架构

图 1 显示了两个vSRX 虚拟防火墙实例在 AWS 的多节点高可用性部署中形成一个高可用性对。一个 vSRX 虚拟防火墙实例充当活动节点,另一个作为备份节点。

在多节点高可用性设置中,ICL 连接两个节点(vSRX 虚拟防火墙实例)并帮助同步控制平面和数据平面状态。

在多节点高可用性设置中,有两个 vSRX 虚拟防火墙实例在主动/备份模式下运行。两个节点使用 ICL 相互连接,以同步控制和数据平面状态。SRG1 处于活动状态的 vSRX 虚拟防火墙实例托管弹性 IP 地址。活动节点使用弹性 IP 地址将流量引导到它。备份节点保持备用模式,并在故障切换时接管。

瞻博网络服务冗余协议 (jsrpd) 进程与 AWS 基础架构通信以执行主动性确定和实施,并提供脑裂保护。

在故障切换期间,弹性 IP 地址通过触发 AWS SDK API 从旧的活动节点移动到新的活动节点,并将流量吸引到新的活动节点。AWS 更新路由表以将流量转移到新的活动节点。该机制使客户端能够使用单个 IP 地址与节点进行通信。在连接到参与网络/分段的接口上配置弹性 IP 地址。

裂脑保护

当两个节点之间的 ICL 中断时,每个节点都会开始使用探针对对等节点的接口 IP 地址执行 ping作。如果对等节点运行正常,它会响应探测。否则,jsrpd 进程将与 AWS 基础设施通信,以强制执行正常节点的活动角色。

AWS 上灵活的 ICL 接口

您可以为 AWS 上的 ICL 配置任何 ge-0/0/x 接口。这类似于 Azure 和 GCP 上的 ICL 接口,其中可以使用 ge-0/0/x 进行 ICL。以前,AWS 上的 ICL 接口是固定的,ICL 只能使用 ge-0/0/0。

对于在 MNHA 设置中运行的 vSRX 实例,AWS 使用特定标记来确保正确识别和管理高可用性对。最初,使用两个标记:

- LocalNodeID:此标记将实例标识为高可用性对中的本地节点。

- PeerNodeID:此标记将实例标识为对等节点。

除了这两个标记之外,我们还引入了四个附加标记,通过为本地节点和对等节点指定接口详细信息,以增强 MNHA 设置的配置和管理:

- LocalTrustInterface:本地 vSRX 实例上的接口,连接到专用子网(通常用于受信任的内部通信)。

- LocalUntrustInterface:本地 vSRX 实例上的接口,连接到公共子网(通常用于不受信任的外部通信)。

- PeerTrustInterface:连接到专用子网的对等 vSRX 实例上的接口。

- PeerUntrustInterface:连接到公共子网的对等 vSRX 实例上的接口,

AWS 上支持环路接口

由于 AE 接口与 AWS、GCP 和 Azure 等公共云平台不兼容,因此环路接口被用作双路径 ICL 解决方案的一部分。Azure 和 GCP 支持环路接口。现在,您也可以使用环路接口在 AWS 上配置双路径 ICL。AWS 要求必须通过两个或多个物理接口(例如:ge-0/0/x)建立环路通信。

下图提供了在 AWS 中部署的 MNHA 设置中的 vSRX 防火墙拓扑。

如拓扑所示,Amazon VPC 中部署了两个 vSRX 虚拟防火墙实例(vSRX 虚拟防火墙-1 和 vSRX 虚拟防火墙-2)。节点使用可路由的 IP 地址(弹性 IP 地址)相互通信。不信任端连接到公共网络,而信任端连接到受保护的资源

拓扑使用环路接口在 VPC 内的两个 vSRX 防火墙之间实施双路径机箱间链路 (ICL)。vSRX 设备使用两个接口(ge-0/0/0 和 ge-0/0/1)实现双 ICL 连接。此处,环路接口用作 ICL 通信的逻辑端点。物理接口(ge-0/0/0 和 ge-0/0/1)充当环路通信的底层传输路径。

示例:在 AWS 部署中配置多节点高可用性

在此示例中,我们将向您展示如何在 Amazon Virtual Private Cloud (Amazon VPC) 中的两个 vSRX 虚拟防火墙实例上配置多节点高可用性。

要求

此示例使用以下组件:

-

两个 vSRX 虚拟防火墙实例

-

Junos OS 22.3R1 版

-

Amazon Web Services (AWS) 账户以及身份和访问管理 (IAM) 角色,具有访问、创建、修改和删除 Amazon Elastic Compute Cloud (Amazon EC2)、Amazon Simple Storage Service (S3) 和 Amazon Virtual Private Cloud (Amazon VPC) 对象的所有必要权限。有关详细信息,请参阅 为 vSRX 配置 Amazon Virtual Private Cloud 。

-

配置了关联的互联网网关、子网、路由表和安全组的 Amazon VPC。请参阅 为 vSRX 配置 Amazon Virtual Private Cloud。

-

在 Amazon VPC 中启动并配置的 vSRX 虚拟防火墙实例。请参阅 在 Amazon Virtual Private Cloud 上启动 vSRX 实例。

拓扑结构

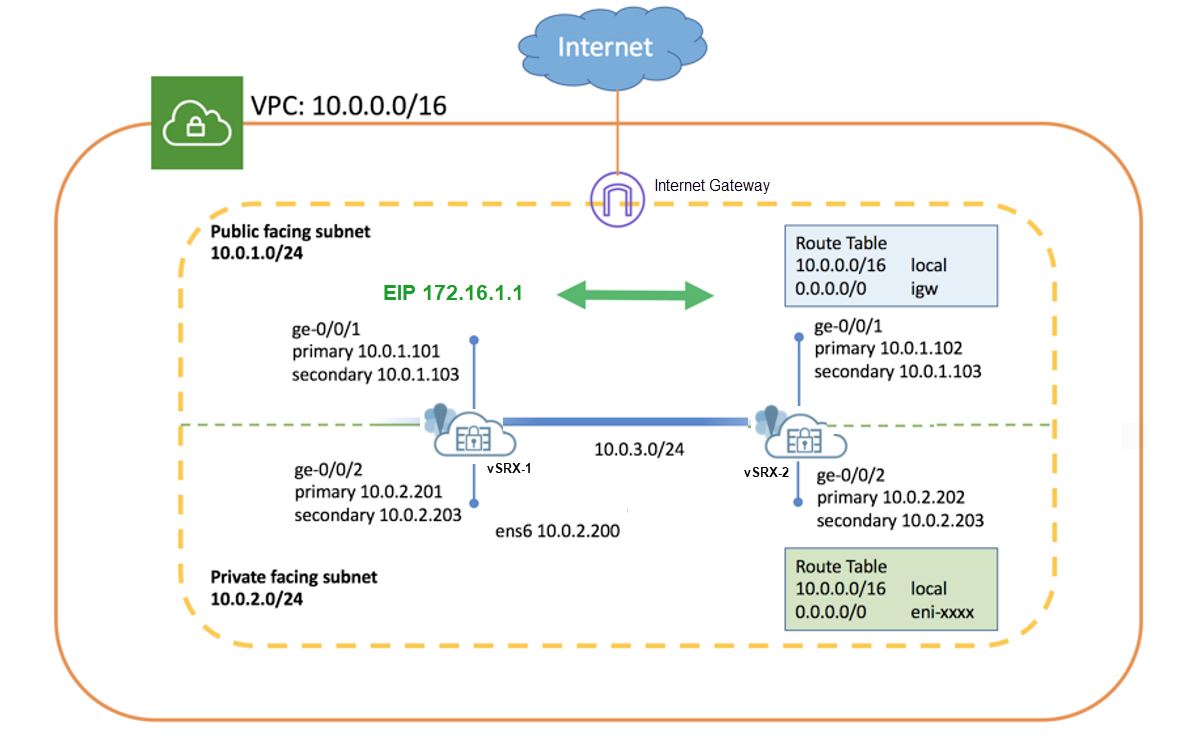

图 3 显示了此示例中使用的拓扑。

中的多节点高可用性

中的多节点高可用性

如拓扑所示,Amazon VPC 中部署了两个 vSRX 虚拟防火墙实例(vSRX 虚拟防火墙-1 和 vSRX 虚拟防火墙-2)。节点使用可路由的 IP 地址(弹性 IP 地址)相互通信。不信任端连接到公共网络,而信任端连接到受保护的资源。

在 vSRX 虚拟防火墙实例上配置多节点高可用性之前,请完成以下配置:

-

使用 AWS 中的实例标记将两个 vSRX 虚拟防火墙实例标识为多节点高可用性对等方。例如,您可以使用 vsrx-node-1 作为一个对等方的名称(名称 选项),将 vsrx-node-2 用作高可用性对等方(ha-peer 选项)。

- 在同一 Amazon VPC 和可用性区域中部署这两个 vSRX 虚拟防火墙实例。

- 为两个 vSRX 虚拟防火墙实例分配 IAM 角色,并将 vSRX 虚拟防火墙实例作为具有完全权限的 Amazon Elastic Compute Cloud (EC2) 实例启动。

- 通过在公共子网中放置 vSRX 虚拟防火墙实例,启用与互联网的通信。在 Amazon VPC 中,公有子网可以访问互联网网关。

- 配置具有多个子网的 VPC 来托管高可用性对。子网用于使用逻辑连接(类似于物理电缆连接端口)连接两个 vSRX 虚拟防火墙节点。在此示例中,我们将 VPC 的 CIDR 定义为 10.0.0.0/16,并总共创建了四个子网来托管 vSRX 虚拟防火墙流量。两个 vSRX 虚拟防火墙实例至少需要四个接口。 表 1 提供了子网和接口的详细信息。

表 1:子网配置 功能 端口号 接口 连接 流量类型 子网 管理 0 fxp0 管理接口 管理流量 10.0.254.0/24 ICL 1 ge-0/0/0 ICL 到对等节点 RTO、同步和探测相关的流量 10.0.253.0/24 公开 2 ge-0/0/1 连接到公共网络。(收入接口) 外部流量 10.0.1.0/24 私有 3 ge-0/0/2 连接到专用网络。(收入接口) 内部流量 10.0.2.0/24 请注意,与表中提到的功能的接口映射用于默认配置。建议在配置中使用相同的映射。

- 配置具有主 IP 地址和辅助 IP 地址的接口。您可以将弹性 IP 地址分配为接口的辅助 IP 地址。启动实例时,您需要主 IP 地址。在故障切换期间,辅助 IP 地址可从一个 vSRX 虚拟防火墙节点转移到另一个节点。 表 2 显示了此示例中使用的接口和 IP 地址映射。

表 2:接口和 IP 地址映射 实例 接口 主 IP 地址 辅助 IP 地址(弹性 IP 地址) vSRX 虚拟防火墙-1 ge-0/0/1 10.0.1.101 10.0.1.103 ge-0/0/2 10.0.2.201 10.0.2.203 vSRX 虚拟防火墙-2 ge-0/0/1 10.0.1.102 10.0.1.103 ge-0/0/2 10.0.2.202 10.0.2.203 -

配置相邻路由器,以便在数据路径中包括 vSRX 虚拟防火墙,并将 vSRX 虚拟防火墙标记为流量的下一跃点。您可以使用弹性 IP 地址来配置路由。例如,使用命令

sudo ip route x.x.x.x/x dev ens6 via 10.0.2.203,其中 10.0.2.203 地址是弹性 IP 地址。

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

这些配置是从实验室环境中捕获的,仅供参考。实际配置可能因您的环境的具体要求而异。

在 vSRX 虚拟防火墙-1 上

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.0.3.10 set chassis high-availability peer-id 2 peer-ip 10.0.3.11 set chassis high-availability peer-id 2 interface ge-0/0/0.0 set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 200 set security policies default-policy permit-all set security zones security-zone fab host-inbound-traffic system-services all set security zones security-zone fab host-inbound-traffic protocols all set security zones security-zone fab interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security cloud high-availability aws eip-based set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.102 set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 mtu 9192 set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.10/24 set interfaces ge-0/0/1 mtu 9192 set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.101/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 set interfaces ge-0/0/2 mtu 9192 set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.201/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

在 vSRX 虚拟防火墙 2 上

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.0.3.11 set chassis high-availability peer-id 1 peer-ip 10.0.3.10 set chassis high-availability peer-id 1 interface ge-0/0/0.0 set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 100 set security policies default-policy permit-all set security zones security-zone fab host-inbound-traffic system-services all set security zones security-zone fab host-inbound-traffic protocols all set security zones security-zone fab interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security cloud high-availability aws eip-based set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.101 set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 mtu 9192 set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.11/24 set interfaces ge-0/0/1 mtu 9192 set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.102/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 set interfaces ge-0/0/2 mtu 9192 set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.202/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此作的说明,请参阅《CLI 用户指南》中的在配置模式下使用 CLI 编辑器。

-

将 ge-0/0/0 配置为 ICL 的接口

[edit] user@host# set interfaces ge-0/0/0 mtu 9192 user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.11/24

- 为内部和外部流量配置接口。

[edit] user@host# set interfaces ge-0/0/1 mtu 9192 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.102/24 primary user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 user@host# set interfaces ge-0/0/2 mtu 9192 user@host# set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.202/24 primary user@host# set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24

我们将使用分配给 ge-0/0/1 和 ge-0/0/2 的辅助 IP 地址作为弹性 IP 地址。

-

配置安全区域,为区域分配接口,并为安全区域指定允许的系统服务。

[edit] user@host# set security zones security-zone fab host-inbound-traffic system-services all user@host# set security zones security-zone fab host-inbound-traffic protocols all user@host# set security zones security-zone fab interfaces ge-0/0/0.0 user@host# set security zones security-zone untrust host-inbound-traffic system-services all user@host# set security zones security-zone untrust host-inbound-traffic protocols all user@host# set security zones security-zone untrust interfaces ge-0/0/1.0 user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/2.0

-

配置路由选项。

[edit] user@host# set routing-instances s1-router instance-type virtual-router user@host# set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 user@host# set routing-instances s1-router interface ge-0/0/1.0 user@host# set routing-instances s1-router interface ge-0/0/2.0

在这里,您需要一个单独的路由实例类型

virtual router来分离管理流量和收入流量。 -

配置本地节点和对等节点详细信息。

[edit] user@host# set chassis high-availability local-id 1 user@host# set chassis high-availability local-id local-ip 10.0.3.10 user@host# set chassis high-availability peer-id 2 peer-ip 10.0.3.11

-

将接口与对等节点进行接口监控,并配置活跃度检测详细信息。

[edit] user@host# set chassis high-availability peer-id 2 interface ge-0/0/0.0 user@host# set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 user@host# set chassis high-availability peer-id 2 liveness-detection multiplier 5

-

将 SRG1 配置为部署类型为云,分配 ID,并设置抢占和活动优先级。

[edit] user@host# set chassis high-availability services-redundancy-group 1 deployment-type cloud user@host# set chassis high-availability services-redundancy-group 1 peer-id 2 user@host# set chassis high-availability services-redundancy-group 1 preemption user@host# set chassis high-availability services-redundancy-group 1 activeness-priority 200

-

配置与 AWS 部署相关的选项。例如,指定基于 EIP 作为服务类型,并配置监控选项,例如 AWS 对等体活跃度。

[edit] user@host# set security cloud high-availability aws eip-based user@host# set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.101 user@host# set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router

在具有VMXNET3 vNIC 的 VMWare ESXi 环境中的 vSRX 虚拟防火墙 实例的多节点高可用性中,以下语句不支持配置虚拟MAC 地址:

[set chassis high-availability services-redundancy-group <number> virtual-ip <id> use-virtual-mac

结果

vSRX 虚拟防火墙-1

在配置模式下,输入以下命令以确认您的配置。

如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show chassis high-availability

local-id 1 local-ip 10.0.3.10;

peer-id 2 {

peer-ip 10.0.3.11;

interface ge-0/0/0.0;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

2;

}

preemption;

activeness-priority 200;

}

[edit]

user@host# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

[edit]

user@host# show security zones security-zone

security-zone fab {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/0 {

mtu 9192;

unit 0 {

family inet {

address 10.0.3.10/24;

}

}

}

ge-0/0/1 {

mtu 9192;

unit 0 {

family inet {

address 10.0.1.101/24 {

primary;

}

address 10.0.1.103/24;

}

}

}

ge-0/0/2 {

mtu 9192;

unit 0 {

family inet {

address 10.0.2.201/24 {

primary;

}

address 10.0.2.203/24;

}

}

}

如果完成设备配置,请从配置模式进入。commit

vSRX 虚拟防火墙-2

在配置模式下,输入以下命令以确认您的配置。

如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show chassis high-availability

local-id 2 local-ip 10.0.3.11;

peer-id 1 {

peer-ip 10.0.3.10;

interface ge-0/0/0.0;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

1;

}

preemption;

activeness-priority 100;

}

[edit]

user@host# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

[edit]

user@host# show security zones

security-zone fab {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/0 {

mtu 9192;

unit 0 {

family inet {

address 10.0.3.11/24;

}

}

}

ge-0/0/1 {

mtu 9192;

unit 0 {

family inet {

address 10.0.1.102/24 {

primary;

}

address 10.0.1.103/24;

}

}

}

ge-0/0/2 {

mtu 9192;

unit 0 {

family inet {

address 10.0.2.202/24 {

primary;

}

address 10.0.2.203/24;

}

}

}

如果完成设备配置,请从配置模式进入。commit

验证

检查多节点高可用性详细信息

目的

查看并验证在 vSRX 虚拟防火墙实例上配置的多节点高可用性设置的详细信息。

行动

在作模式下,运行以下命令:

vSRX 虚拟防火墙-1

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.0.3.10

HA Peer Information:

Peer Id: 2 IP address: 10.0.3.11 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: NOT READY

vSRX 虚拟防火墙-2

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

意义

从命令输出中验证以下详细信息:

-

本地节点和对等节点详细信息,例如 IP 地址和 ID。

-

该字段

Deployment Type: CLOUD表示配置用于云部署。 -

该字段

Services Redundancy Group: 1指示该节点上 SRG1 的状态(ACTIVE 或 BACKUP)。

查看 AWS 上的多节点高可用性信息

目的

检查 AWS 云中是否部署了多节点高可用性。

行动

在作模式下,运行以下命令:

user@host> show security cloud high-availability information

Cloud HA Information:

Cloud Type Cloud Service Type Cloud Service Status

AWS EIP Bind to Local Node

意义

从命令输出中验证以下详细信息:

-

该字段

Cloud Type: AWS表示部署适用于 AWS。 -

该字段

Cloud Service Type: EIP表示 AWS 部署使用 EIP 服务类型(用于弹性 IP 地址)来控制流量。 -

该字段

.Cloud Service Status: Bind to Local Node指示弹性 IP 地址到本地节点的绑定。对于备份节点,此字段显示Bind to Peer Node。

检查多节点高可用性对等节点状态

目的

检查多节点高可用性对等节点状态。

行动

在作模式下,运行以下命令:

vSRX 虚拟防火墙-1

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 2 IP address: 10.0.3.11 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: N/A

Internal Local-IP: N/A

Internal Peer-IP: N/A

Internal Routing-instance: N/A

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 7 6

SRG Status Ack 6 7

Attribute Msg 2 1

Attribute Ack 1 1

vSRX 虚拟防火墙-2

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: N/A

Internal Local-IP: N/A

Internal Peer-IP: N/A

Internal Routing-instance: N/A

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 9 9

SRG Status Ack 9 9

Attribute Msg 3 2

Attribute Ack 2 2

意义

从命令输出中验证以下详细信息:

-

对等节点详细信息,包括 ID、IP 地址、接口。

-

整个节点的数据包统计信息。

检查多节点高可用性 SRG

目的

在多节点高可用性中查看和验证 SRG 详细信息。

行动

在作模式下,运行以下命令:

user@host> show chassis high-availability services-redundancy-group 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

Split-brain Prevention Probe Info:

DST-IP: 10.0.1.102

SRC-IP: 0.0.0.0

Routing Instance: s1-router

Status: NOT RUNNING

Result: N/A Reason: N/A

意义

从命令输出中验证以下详细信息:

-

SRG 详细说明了此类部署类型。该字段

Status: ACTIVE表示特定 SRG1 处于活动角色。您还可以在输出中查看活动性、优先级和抢占状态。 -

对等节点详细信息。

-

脑裂预防探测器详细信息。

验证故障切换前后的多节点高可用性状态

目的

在多节点高可用性设置中检查故障切换前后节点状态的变化。

行动

检查备份节点 (SRX-2) 上的多节点高可用性状态。

在作模式下,运行以下命令:

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

意义

在 部分中 Services Redundancy Group: 1 ,您可以看到 Status: BACKUP.此字段表示 SRG-1 处于备份模式。

行动

在活动节点(vSRX 虚拟防火墙-1)上启动故障切换,然后在备份节点(vSRX 虚拟防火墙-2)上再次运行命令。

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: NOT READY

意义

在该Services Redundancy Group: 1部分中,SRG1 的状态从 BACKUP 更改为 ACTIVE。字段值的变化表示该节点已转换为活动角色,而另一个节点(之前处于活动状态)已转换为备份角色。您可以在显示 的Peer Information选项中查看另一个节点的状态。BACKUP

也可以看看

变更历史表

是否支持某项功能取决于您使用的平台和版本。使用 功能资源管理器 确定您的平台是否支持某个功能。