SRX 防火墙用户

了解身份验证方法:直通身份验证、强制门户身份验证、使用 Web 重定向身份验证的直通或用于 SRX 强制门户的双向 TLS (mTLS) 身份验证。

SRX 防火墙用户是网络用户,在跨防火墙发起连接时,必须提供用户名和密码进行身份验证。您可以将多个用户帐户组合在一起形成一个用户组。您可以将这些用户组存储在本地数据库或 RADIUS 或 LDAP 服务器上。当您在策略中引用身份验证用户组和外部身份验证服务器时,与策略匹配的流量会触发身份验证检查。

定义防火墙用户时,可以创建一个策略,要求用户通过其中一种身份验证方法对自己进行身份验证:直通身份验证、强制门户身份验证或使用 Web 重定向身份验证的直通身份验证。

直通身份验证

什么是直通身份验证?

直通身份验证有助于使用您当前登录的 Windows 系统用户名和密码自动验证自己。您无需手动输入 Windows 证书即可登录。

直通身份验证的工作原理是什么?

一个区域中的用户尝试访问另一个区域上的资源。调用直通身份验证时,系统会提示用户输入用户名和密码。如果用户的身份通过验证,则允许用户通过防火墙并访问受保护资源的 IP 地址。

设备使用 FTP、Telnet、HTTP 或 HTTPS 收集用户名和密码信息。然后,设备会拦截请求并提示用户输入用户名和密码。设备通过将用户名和密码与存储在本地数据库或外部身份验证服务器上的密码进行核对来验证用户名和密码。

策略查找

策略查找

-

客户端用户向 198.51.100.9 发送 FTP、HTTP、HTTPS 或 Telnet 数据包。

- 设备拦截数据包,注意到其策略需要来自本地数据库或外部身份验证服务器的身份验证,并将数据包缓冲。

- 设备会通过 FTP、HTTP、HTTPS 或 Telnet 提示用户输入登录信息。

- 用户回复时会输入用户名和密码。

- 设备要么检查其本地数据库上的身份验证用户帐户,要么按照策略中指定的方式将登录信息发送到外部身份验证服务器。

- 找到有效的匹配项(或从外部身份验证服务器接收此类匹配项的通知),设备会通知用户登录成功。

- 对于 HTTP、HTTPS 或 Telnet 流量,设备会将数据包从其缓冲区转发到其目标 IP 地址 198.51.100.9/24。但是,对于 FTP 流量,成功身份验证后,设备将关闭会话,用户必须重新连接到 IP 地址为 198.51.100.9/24 的 FTP 服务器。

优势

-

更好的安全性。

-

更轻松的部署。

-

高度可用。

-

无缝的用户体验。

强制门户身份验证

什么是强制门户身份验证?

强制门户是公共网络用户在访问网络之前可查看并与之交互的网页。该网页还会提示用户验证或接受使用政策和条款。强制门户 Web 登录页面由内部或外部服务器托管。

防火墙用户在成功进行身份验证后,必须保持强制门户 Web 登录页面打开状态。当登录页面关闭时,系统会自动将用户注销出强制门户。

强制门户身份验证的工作原理是什么?

用户尝试使用 HTTP 或 HTTPS 连接到设备上启用了强制门户身份验证的 IP 地址。用户无法访问受保护资源的 IP 地址。这会启动到设备上托管强制门户身份验证功能的 IP 地址的 HTTP 会话。然后,设备会提示您输入用户名和密码,并将结果缓存到设备中。根据此身份验证的结果,允许或拒绝从用户到受保护资源的后续流量。

-

默认强制门户身份验证配置文件确定用户是使用本地数据库还是外部身份验证服务器进行身份验证。访问配置文件存储用户的用户名和密码,或指向存储此类信息的外部身份验证服务器。

-

强制门户身份验证地址必须与要用于托管它的接口位于同一子网中。例如,如果您希望身份验证用户通过 IP 地址为 203.0.113.1/24 的 ethernet3 使用强制门户身份验证进行连接,则可以身份验证 203.0.113.0/24 子网中的 IP 地址分配强制门户。

-

您可以将强制门户身份验证地址与任何物理接口或虚拟安全接口 (VSI) 的 IP 地址放在同一个子网中。

-

您可以将强制门户身份验证地址放在多个接口上。

-

设备在特定源 IP 地址对用户进行身份验证后,随后允许策略中指定的流量。这需要来自同一地址的任何其他用户的直通身份验证。如果用户从将所有原始源地址更改为单个转换地址的 NAT 设备后方发起流量,则可能出现这种情况。

-

启用强制门户身份验证后,流向 IP 地址的任何 HTTP 流量都将获得强制门户身份验证登录页面,而不是管理员登录页面。禁用此选项将显示管理员登录页面(假设启用了 [系统服务 web-management HTTP]。

-

如果地址用于强制门户身份验证,我们建议您拥有单独的主 IP 或首选 IP 地址。

优势

-

更简单的互联网访问方式。

-

增加额外的安全层。

-

营销和业务认可。

使用 Web 重定向身份验证的直通

什么是带有 Web 重定向身份验证的直通?

具有 Web 重定向身份验证的直通可用于 HTTP 或 HTTPS 客户端请求。将防火墙身份验证配置为对 HTTP 和 HTTPs 客户端请求使用直通身份验证时,您可以使用 Web 重定向功能将用户的请求定向到设备的内部 Web 服务器。Web 服务器向客户端系统发送重定向 HTTP 或 HTTPS 响应,指示其重新连接到 Web 服务器以进行用户身份验证。客户端请求到达的接口是发送重定向响应的接口。

用户通过身份验证后,允许来自用户 IP 地址的流量通过 Web 重定向方法。将显示一条消息,通知用户身份验证成功。成功身份验证后,浏览器会启动用户的原始目标 URL,而无需重新键入 URL。

优势

-

更丰富的用户登录体验 - 用户不会在浏览器中看到登录页面,而是要求用户输入用户名和密码的弹出提示。

-

无缝身份验证体验 — 用户无需知道强制门户身份验证源的 IP 地址,只需知道他们尝试访问的资源的 IP 地址即可。

未经身份验证的浏览器的强制门户

防火墙会将未经身份验证的用户重定向到强制门户进行身份验证。重定向到强制门户时,后台进程(如 Microsoft 更新)会在触发基于 HTTP/HTTPS 浏览器的用户访问之前触发强制门户。这使得浏览器显示“401 Unauthorized”页面而不显示身份验证门户。通过 auth-only-browser 和 auth-user-agent 参数,您可以控制处理 HTTP/HTTPS 流量。

该服务在没有通知浏览器的情况下丢弃了该页面,并且浏览器用户从未看到身份验证门户。防火墙不支持来自不同 SPU 上的同一源(IP 地址)同时进行身份验证。

防火墙支持跨多个 SPU 同时进行 HTTP/HTTPS 直通身份验证,包括支持 Web 重定向身份验证。如果在 SPU 查询 CP 时收到 HTTP/HTTPS 数据包,则防火墙会将数据包排队以便稍后处理。

此外,以下两个参数可用于更好地控制 HTTP/HTTPS 流量的处理方式。

-

auth-only-browser — 仅对浏览器流量进行身份验证。如果指定此参数,防火墙会将 HTTP/HTTPS 浏览器流量与其他 HTTP/HTTPS 流量区分开来。防火墙不响应非浏览器流量。您可以将 auth-user-agent 参数与此控件结合使用,以进一步确保 HTTP 流量来自浏览器。

-

auth-user-agent — 根据 HTTP/HTTPS 浏览器标头中的 User-Agent 字段对 HTTP/HTTPS 流量进行身份验证。您可以为每个配置指定一个用户代理值。防火墙会根据 HTTP/HTTPS 浏览器标头中的 User-Agent 字段指定的用户代理值是否匹配,以确定流量是否基于 HTTP/HTTPS 浏览器。

您可以将此参数与 auth-only-browser 参数一起使用,也可以单独用于直通和用户防火墙防火墙身份验证。

您只能将一个字符串指定为 auth-user-agent 的值。它不得包含空格,并且不需要用引号将字符串括起来。

有关如何为未经身份验证的浏览器配置强制门户的详细信息,请参阅 为未经身份验证的浏览器配置强制门户。

统一策略

统一策略使您能够在用户访问防火墙后面的网络资源之前对用户进行身份验证。使用统一策略启用 SRX 防火墙用户时,用户在发起跨防火墙连接时必须提供用户名和密码进行身份验证。

有关如何配置统一策略的信息,请参阅 示例:配置统一策略。

| SRX 防火墙用户 统一策略 | 工作流程 |

|---|---|

| 采用传统安全策略和统一策略的直通身份验证 |

|

| 采用传统安全性策略和统一策略的直通身份验证,动态应用设为“任意” |

|

| 采用统一策略的强制门户身份验证 |

|

外部认证服务器

外部身份验证服务器用于从外部服务器收集用户的凭据以进行身份验证。

身份验证、授权和计费 (AAA) 服务器通过以下方式为用户访问提供额外级别的保护和控制:

- 身份验证确定防火墙用户。

- 授权决定了防火墙用户可以执行的作。

- 计费确定防火墙用户在网络上执行的作。

您可以单独使用身份验证,也可以与授权和计费一起使用。授权始终要求首先对用户进行身份验证。您可以单独使用会计,也可以与身份验证和授权一起使用。

收集用户凭据后,将使用 SRX 防火墙用户身份验证进行处理,该身份验证支持以下类型的服务器:

-

本地身份验证和授权。

-

RADIUS 身份验证和授权。

-

LDAP 身份验证。

客户端组

要管理多个 SRX 防火墙用户,您可以创建用户组或客户端组,并将信息存储在本地瞻博网络设备或外部 RADIUS 或 LDAP 服务器上。

客户端组是客户端所属的组列表。与客户端空闲超时一样,仅当外部身份验证服务器未在其响应中返回值时,才使用客户端组。(例如,LDAP 服务器不返回此类信息。)RADIUS 服务器使用瞻博网络 VSA (46) 将客户端的组信息发送到瞻博网络设备。策略的客户端匹配部分接受一个字符串,该字符串可以是客户端所属的用户名或组名称。

为不同类型的客户端(管理员除外)使用单个数据库的原因是基于单个客户端可以具有多种类型的假设。例如,防火墙用户客户端也可以是 L2TP 客户端。

自定义横幅

横幅是您可以创建的自定义消息,用于向用户指示身份验证是否成功或失败。横幅是根据登录类型出现在显示器上不同位置的消息。

- 在用户成功登录到强制门户强制门户身份验证地址后,在浏览器屏幕的顶部,如图 3 所示。

- 在 Telnet、FTP、HTTP 或 HTTPS 登录提示、成功消息和失败消息之前或之后。

SRX 强制门户的相互 TLS (mTLS) 身份验证

什么是 mTLS 身份验证?

相互传输层安全性 (mTLS) 使用公钥/私钥对和 TLS 证书在客户端和服务器之间建立安全连接。客户端和服务器各自拥有密钥对和 TLS 证书,并相互验证。

与 mTLS 相比,传输层安全性 (TLS) 仅要求服务器具有 TLS 证书和公钥/私钥对。客户端验证服务器的证书是否安全连接。

由于客户端和服务器都进行身份验证,因此您可以在零信任安全框架中实施 mTLS,以便在没有密码的情况下对组织中的用户、设备和服务器进行身份验证。您还可以使用 mTLS 来提高 API 安全性。

有关如何为 SRX 强制门户配置相互 TLS (mTLS) 身份验证的信息,请参阅 示例:配置相互 TLS (mTLS) 身份验证。

mTLS 身份验证的工作原理

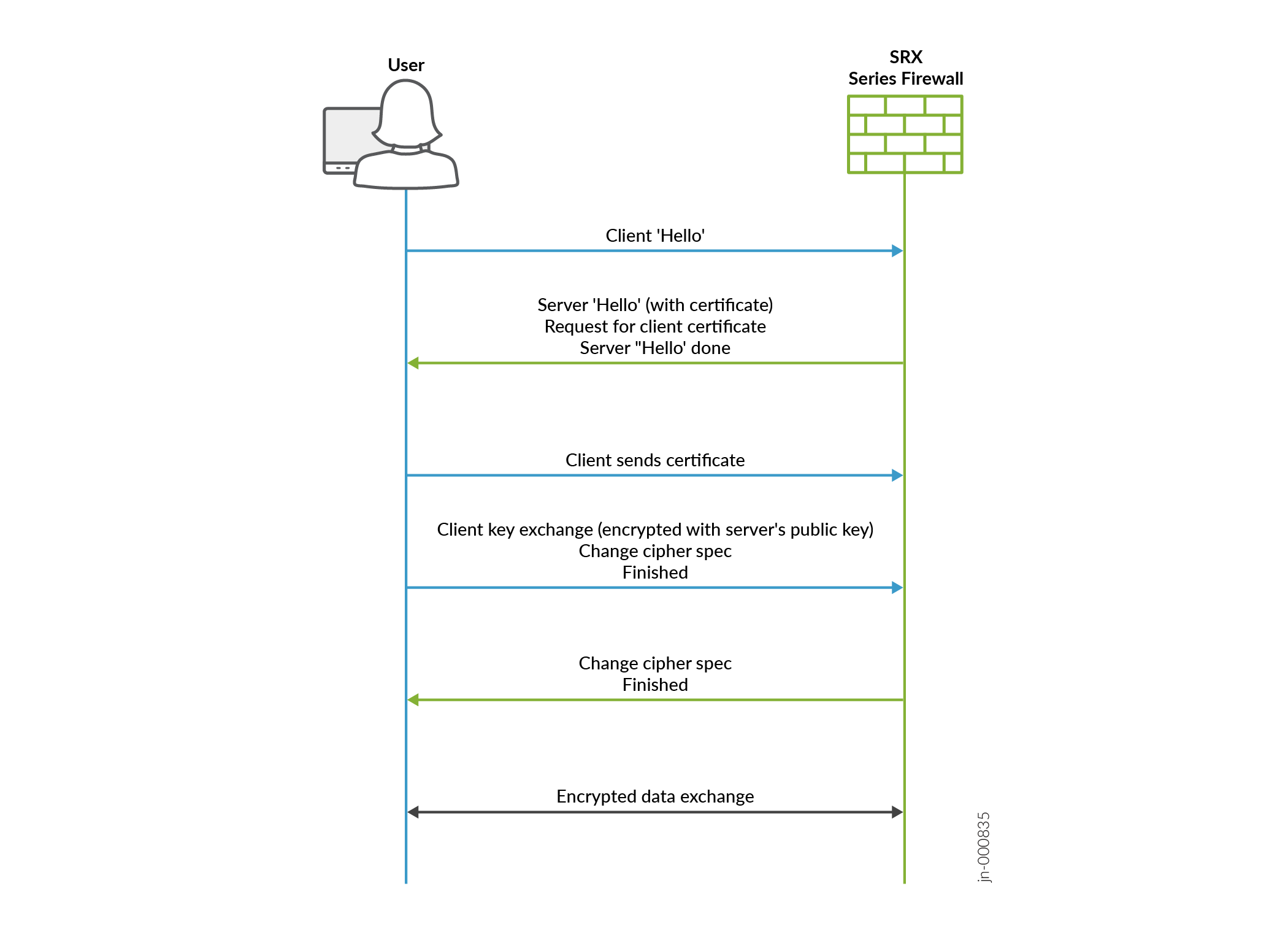

图 4 描述了 mTLS 身份验证如何在客户端设备和防火墙之间工作。双向 TLS 可通过以下步骤保护客户端和防火墙之间的流量:

-

用户连接到防火墙并发送“Hello”消息。

-

防火墙向用户发送一条“Hello”消息和 TLS 证书以及证书链和公钥。

-

防火墙请求用户证书。

-

用户验证防火墙证书。

-

用户将 TLS 证书连同证书链和公密钥一起发送到防火墙。

-

防火墙验证用户证书。

-

防火墙向用户授予访问权限。

-

用户和防火墙通过加密的 mTLS 连接交换信息。

原理

原理

优势

-

提高对攻击的弹性 - 使用 mTLS 身份验证阻止填充和网络钓鱼攻击。

-

改进了身份验证 - 确保 API 请求仅来自经过身份验证的用户。